-

![Internetowy odtwarzacz Adobe Media Player [© Nmedia - Fotolia.com] Internetowy odtwarzacz Adobe Media Player]()

Internetowy odtwarzacz Adobe Media Player

... analitycznych w oparciu o prawa dostępu online i offline. Dzięki nim można poznać potrzeby odbiorców. Adobe Media Player oferuje wydawcom szeroki zakres możliwości ochrony, na przykład szyfrowanie transmisji strumieniowej, ochronę spójności danych oraz ochronę opartą na tożsamości. Adobe Media Player uzupełnia i rozszerza funkcjonalność innych ...

-

![Kaspersky Internet Security i Anti-Virus 2009 Kaspersky Internet Security i Anti-Virus 2009]()

Kaspersky Internet Security i Anti-Virus 2009

... ochrony danych, poinformowała o wprowadzeniu na rynek nowej wersji produktów - Kaspersky Internet Security 2009 oraz ... dla systemu Windows XP/Vista lub utworzyć taki dysk ręcznie przy użyciu kreatora wbudowanego w program. Produkty Kaspersky Internet Security 2009 i Kaspersky Anti-Virus 2009 są dostępne w sprzedaży w polskiej wersji językowej ...

-

![Ochrona dzieci w sieci - wskazówki [© stoupa - Fotolia.com] Ochrona dzieci w sieci - wskazówki]()

Ochrona dzieci w sieci - wskazówki

... ochrony treści internetowych, przedstawiła wskazówki dotyczące udostępniania dzieciom Internetu. Rodzice i opiekunowie mogą wspólnie z dziećmi ustalać ... dziecko nie miało dostępu do stron zawierających nieodpowiednie dla niego treści. Pobierz bezpłatny program usługowy do oceny reputacji stron WWW (np. TrendProtect) i odwiedź strony, które uznasz za ...

-

![Przeglądarka Firefox: wykradanie haseł [© stoupa - Fotolia.com] Przeglądarka Firefox: wykradanie haseł]()

Przeglądarka Firefox: wykradanie haseł

... zarządzający znajdują się w Rosji, co może wskazywać na źródło pochodzenia tego e-zagrożenia. Użytkownikom BitDefender zaleca aktualizowanie rozwiązań bezpieczeństwa danych, w celu ochrony przed tego typu zagrożeniami.

-

![Wersja beta Norton 360 3.0 dostępna [© Nmedia - Fotolia.com] Wersja beta Norton 360 3.0 dostępna]()

Wersja beta Norton 360 3.0 dostępna

... ocenić reputację dostawców przed dokonaniem zakupu dzięki ocenom wiarygodności firm, zgodności z wzorcami postępowania w biznesie, bezpieczeństwa transakcji i poziomu ochrony prywatności klientów. Usługa Norton Safe Web zapewnia także oceny, które umożliwiają użytkownikom odróżnianie bezpiecznych i destrukcyjnych witryn internetowych. Obecnie ...

-

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1]()

Windows Internet Explorer 8 RC1

... opcja w menu, pozwalająca wybrać aplikację służącą do podglądu kodu źródłowego strony. Nowa przeglądarka została wyposażona także w szereg mechanizmów do kontroli i ochrony danych. Wśród ulepszeń w zakresie bezpieczeństwa i prywatności, jakie pojawiły się w Internet Explorerze 8, można wymienić: Tryb InPrivate. Uruchomienie trybu InPrivate sprawia ...

-

![Symantec Endpoint Protection dla MSP [© Nmedia - Fotolia.com] Symantec Endpoint Protection dla MSP]()

Symantec Endpoint Protection dla MSP

... pakietu Symantec Protection Suite Small Business Edition. Oprogramowanie Symantec Endpoint Protection Small Business Edition realizuje za pomocą jednego agenta funkcje ochrony przed zagrożeniami oraz umożliwia centralne zarządzanie. Produkt ten oferuje zdefiniowane profile umożliwiające pracę w małych firmach, w których liczba informatyków jest ...

-

![G Data: zadbaj o porządek w komputerze [© violetkaipa - Fotolia.com] G Data: zadbaj o porządek w komputerze]()

G Data: zadbaj o porządek w komputerze

... maszynę nowe życie. Kolejnym krokiem optymalizacji systemu jest aktualizacja zabezpieczeń. Musimy pamiętać, że bez odświeżania programu antywirusowego nie zapewniamy pełnej ochrony systemu przed najnowszymi szkodnikami, a dzięki rejestracji uzyskamy dostęp do nowych baz sygnatur i pomocy. Surfuj po sieci z zainstalowanym i włączonym firewallem ...

-

![Darmowa wersja ESET Online Scanner Darmowa wersja ESET Online Scanner]()

Darmowa wersja ESET Online Scanner

... zagrożeń mechanizmy sztucznej inteligencji. Całość wspiera technologia anti-stealth, będąca elementem rozwiązań ESET Smart Security oraz ESET NOD32 Antivirus, służąca do ochrony przed rootkitami. ESET podkreśla, iż skaner nie stanowi alternatywy programu antywirusowego. Jest natomiast narzędziem, z którego użytkownik może skorzystać w sytuacjach ...

-

![Robak Win32.Koobface rozmnaża się ekspresowo Robak Win32.Koobface rozmnaża się ekspresowo]()

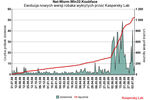

Robak Win32.Koobface rozmnaża się ekspresowo

... ochrony danych, poinformował o nagłym wzroście aktywności robaka Koobface w czerwcu 2009 r. W ciągu zaledwie jednego ... do pobrania „nowej wersji Flash Playera”. Oczywiście zamiast odtwarzacza na komputerze jest instalowany szkodliwy program. Po udanym dokonaniu infekcji robak kontynuuje wysyłanie wiadomości do znajomych ofiary. Od czasu wykrycia ...

-

![Ochrona danych: oprogramowanie Sophos Ochrona danych: oprogramowanie Sophos]()

Ochrona danych: oprogramowanie Sophos

... dostępu do sieci, szyfrowaniu, a teraz także technologii Data Loss Prevention, zapobiegającej przypadkowej utracie danych. Sophos, firma specjalizująca się w technologiach ochrony informacji, wprowadziła technologię Data Loss Prevention (DLP), aby uprościć sposób, w jaki firmy mogą zapobiegać przypadkowym utratom danych. Poprzez wdrożenie DLP ...

-

![Usługi Trend Micro Threat Management Services [© Nmedia - Fotolia.com] Usługi Trend Micro Threat Management Services]()

Usługi Trend Micro Threat Management Services

... Pakiet ten oprócz funkcji Threat Discovery Services obejmuje monitorowanie przez 24 godziny na dobę, ostrzeganie z odpowiednim wyprzedzeniem oraz doradztwo w zakresie ochrony przed ukrytym oprogramowaniem kradnącym dane. Specjaliści firmy Trend Micro zajmujący się zarządzaniem zagrożeniami monitorują sieć klienta przez całą dobę, Trend ...

-

![Pamięć Kingston DataTraveler Locker Pamięć Kingston DataTraveler Locker]()

Pamięć Kingston DataTraveler Locker

... pamięci DataTraveler Vault - Privacy Edition, także wyposażone w układy sprzętowego szyfrowania danych oraz spełniające rządowe wymogi, co do kryptograficznej i fizycznej ochrony danych. Specyfikacja DataTraveler Locker+ Szyfrowanie danych: 256-bitowy sprzętowy klucz AES Zabezpieczenie: pamięć blokuje się po 10-krotnym błędnym wprowadzeniu hasła ...

-

![ESET NOD32 Antivirus 4 dla Mac OS X i Linux ESET NOD32 Antivirus 4 dla Mac OS X i Linux]()

ESET NOD32 Antivirus 4 dla Mac OS X i Linux

... bazują na wykorzystaniu metod analizy heurystycznej oraz mechanizmów sztucznej inteligencji, tworząc linię ochrony zarówno przed znanymi, jak i zupełnie nowymi, jeszcze nierozpoznanymi zagrożeniami. ... heurystycznej. W razie potrzeby nieznany plik jest uruchamiany przez program w oddzielonym, zabezpieczonym środowisku, dzięki czemu rozwiązanie może ...

-

![Fortinet: FortiMail-5001A i FortiMail-2000B Fortinet: FortiMail-5001A i FortiMail-2000B]()

Fortinet: FortiMail-5001A i FortiMail-2000B

... ochrony poczty elektronicznej - FortiMail - o dwa nowe systemy zabezpieczające o dużej wydajności. Urządzenia FortiMail-5001A i FortiMail-2000B ... w uzyskaniu zgodności na poziomie strategii i obowiązujących przepisów. Wbudowany program zarządzający (działający w oparciu o przeglądarkę internetową), upraszcza większość czynności administracyjnych ...

-

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające]()

Symantec: nowe pakiety zabezpieczające

... IT, a co za tym idzie, zwiększa się zakres zadań administracyjnych dla specjalistów ds. bezpieczeństwa IT. Obecnie firmy wymagają zapewnienia ciągłości ochrony, aby szybko reagować na zmiany wewnętrzne i zewnętrzne. Przedsiębiorstwa muszą zatem opracować strategię bezpieczeństwa ukierunkowaną na informacje, opartą na analizie ryzyka ...

-

![Piractwo a zagrożenia internetowe Piractwo a zagrożenia internetowe]()

Piractwo a zagrożenia internetowe

... . POZNAJ WARUNKI TRANSAKCJI. Przed dokonaniem transakcji uzyskaj dokładne informacje o warunkach sprzedaży, w tym o zasadach zwrotu towaru i pieniędzy, kosztów wysyłki oraz ochrony bezpieczeństwa i prywatności. Sprawdź politykę prywatności serwisu internetowego, aby dowiedzieć się, jakie dane osobowe mogą być wymagane oraz w jaki sposób przekazane ...

-

![Ewolucja spamu I-III 2010 Ewolucja spamu I-III 2010]()

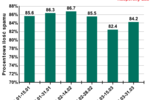

Ewolucja spamu I-III 2010

... ochrony danych, opublikował swój najnowszy raport dotyczący ewolucji spamu w pierwszym kwartale 2010 roku. Autorki ... danych i dystrybucji spamu. Interesujące jest to, że ponad 55% wszystkich wiadomości e-mail z załącznikiem zawierającym program Packed.Win32.Krap.x zostało wysłanych do krajów rozwiniętych, w tym 16,7% do Japonii, 12,7% do Niemiec i ...

-

![Dyski Iomega eGo Dyski Iomega eGo]()

Dyski Iomega eGo

... piosenek lub 770 godzin wideo. Do wszystkich dysków producent dołącza darmowy pakiet programów Iomega Protection Suite, zawierający aplikacje do archiwizacji i ochrony antywirusowej danych. Pakiet ten zawiera: 12-miesiączną subskrypcję programu Trend Micro Internet Security dla PC lub Trend Micro Smart Surfing dla ...

-

![Hakerzy atakują komputery Mac [© stoupa - Fotolia.com] Hakerzy atakują komputery Mac]()

Hakerzy atakują komputery Mac

... ponad 270 zagrożeń, których celem jest platforma Mac. Niepokój zatem może budzić fakt, iż większość jej użytkowników nie posiada wystarczającej ochrony zapobiegającej zagrożeniom oraz informującej o potencjalnym niebezpieczeństwie. System operacyjny Mac zawsze będzie zdecydowanie trudniejszy do zaatakowania niż PC. Nie oznacza to ...

-

![ESET: zagrożenia internetowe 2010 ESET: zagrożenia internetowe 2010]()

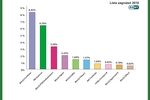

ESET: zagrożenia internetowe 2010

... najpopularniejszych w 2010 roku zagrożeń wymieniają złośliwe programy ukrywające się w plikach autostartu wymiennych nośników danych. ESET przypomina, że skuteczną metodą ochrony przed tego typu zagrożeniami jest wyłączenie opcji automatycznego startu nośników oraz zastosowanie aplikacji antywirusowej. Trzecie najaktywniejsze w 2010 roku zagrożenie ...

-

![McAfee: zagrożenia internetowe IV kw. 2010 McAfee: zagrożenia internetowe IV kw. 2010]()

McAfee: zagrożenia internetowe IV kw. 2010

... politycznie W czwartym kwartale 2010 roku najbardziej widoczną grupą „haktywistów” była grupa „Anonymous”, której członkowie uczestniczyli w szeregu „cyberdemonstracji” przeciwko organizacjom ochrony praw autorskich, a pod koniec kwartału — także przeciwko cenzorom i krytykom serwisu WikiLeaks. Tym samym coraz bardziej zaciera się granica pomiędzy ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, spam -

![Ubezpieczenie laptopa i telefonu w Orange Ubezpieczenie laptopa i telefonu w Orange]()

Ubezpieczenie laptopa i telefonu w Orange

... . Klient może również zrezygnować z usługi bez żadnych opłat. Orange oferuje swoim klientom przy aktywacji lub przedłużeniu umowy, skorzystanie z bezpłatnej ochrony ubezpieczeniowej, w zależności od wybranego wariantu. Programy ubezpieczeniowe są przeznaczone dla klientów indywidualnych wybierających jedną z ofert z telefonem lub netbookiem: Nowy ...

-

![ESET Mobile Security dla Androida ESET Mobile Security dla Androida]()

ESET Mobile Security dla Androida

... swojego pakietu bezpieczeństwa ESET Mobile Security, przeznaczonego do ochrony smartfonów z systemami Android. Aplikacja pozwala m.in. na zdalne usuwanie danych z ... oraz wiadomości pod kątem ewentualnej zawartości wirusów i innych złośliwych kodów. Program pozwala także chronić skrzynkę odbiorczą przed niechcianymi wiadomościami SMS i MMS oraz ...

-

![ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta]()

ESET Smart Security 5 i NOD32 Antivirus 5 w wersji beta

... ESET została przeprojektowana w taki sposób, aby umożliwiać użytkownikowi rozpoczęcie pracy natychmiast po uruchomieniu systemu, przy równoczesnym zachowaniu wysokiego poziomu ochrony. Tryb gracza – korzystanie z aplikacji działających w trybie pełnego ekranu powoduje, że nowe wersje rozwiązań firmy ESET automatycznie przełączają się w tryb ...

-

![Symantec Endpoint Protection 12 [© Nmedia - Fotolia.com] Symantec Endpoint Protection 12]()

Symantec Endpoint Protection 12

... ataków. Symantec Endpoint Protection 12. Duże i małe firmy różnią się znacznie pod względem złożoności środowisk oraz wiedzy niezbędnej do wdrożenia ochrony oraz zarządzania nią. Z tego właśnie powodu firma Symantec oferuje różne produkty dostosowane do ich potrzeb. Dla średnich i dużych przedsiębiorstw przeznaczone ...

-

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion]()

Trend Micro Smart Surfing dla Mac OS 10.7 Lion

... Smart Surfing, łączy technologię monitorowania reputacji w chmurze z architekturą niewielkich klientów. Dzięki temu możliwe jest zapewnienie natychmiastowej i automatycznej ochrony danych podczas każdego połączenia z siecią. Wraz ze wzrostem popularności i liczby sprzedawanych komputerów Mac, wzrosło również zainteresowanie cyberprzestępców tą ...

-

![AVG Internet Security 2012 AVG Internet Security 2012]()

AVG Internet Security 2012

... , zwiększeniu jego wydajności oraz przyspieszeniu pobierania multimediów, nowy AVG 2012 jest lżejszy i szybszy niż jakikolwiek poprzedni produkt AVG. Oprócz wielowarstwowej ochrony AVG (korzystającej z antywirusa opartego na sygnaturach, a także z analizy heurystycznej i behawioralnej), system AVG 2012 zawiera m.in. funkcje AVG Accelerator i AVG ...

-

![Norton AntiVirus i Internet Security 2012 [© Nmedia - Fotolia.com] Norton AntiVirus i Internet Security 2012]()

Norton AntiVirus i Internet Security 2012

... . Sugerowana cena detaliczna Norton AntiVirus 2012 wynosi 99 zł dla rocznej licencji na jeden komputer, oraz 149 zł w przypadku rocznej ochrony obejmującej trzy komputery. Produkty Norton 2012 obsługują następujące systemy: Microsoft Windows XP (wersja 32-bitowa) Home/Professional/Tablet PC/Media Center z Service Pack 2 lub ...

-

![Nowe urządzenia FortiGate Nowe urządzenia FortiGate]()

Nowe urządzenia FortiGate

... dane osobowe przed wyciekiem lub kradzieżą zarówno z instytucji finansowych, jak i placówek zdrowia publicznego. Rozwiązania można również wykorzystywać do ochrony mobilnych użytkowników oraz rozwiązań w chmurze. FortiGate-300C wyposażony jest w 8 szybkich portów 10/100/1000 RJ-45, działających w oparciu o najnowszej generacji procesory oraz ...

-

![Tsunami uderza w Mac OS X [© stoupa - Fotolia.com] Tsunami uderza w Mac OS X]()

Tsunami uderza w Mac OS X

... automatycznie pobierać z sieci swoje nowsze wersje, a nawet inne zagrożenia. Przed OSX/Tsunami. A zabezpiecza ESET Cybersecurity, aplikacja antywirusowa firmy ESET przeznaczona do ochrony komputerów Mac z systemami OS X. Testową wersję programu w języku polskim można pobrać ze strony internetowej.

-

![Polacy a usługi mobilne Polacy a usługi mobilne]()

Polacy a usługi mobilne

... lub wysyłając SMS-a na bardzo drogie numery. Z badań przeprowadzonych przez TNS OBOP na zlecenie F-Secure wynika, że świadomość zagrożeń i potrzeby ochrony telefonów komórkowych przed kradzieżą danych jest wyższa w grupie kobiet. Możliwość zabezpieczenie telefonu przed niebezpiecznymi aplikacjami została oceniona jako „bardzo ważna ...

-

![Kontrola projektów inwestycyjnych Kontrola projektów inwestycyjnych]()

Kontrola projektów inwestycyjnych

... kryteriów oceny wniosków faktycznie zostały spełnione (np. wzrost zatrudnienia, realizowanie polityki równych szans w dostępie do zatrudnienia, posiadanie praw ochrony własności przemysłowej). Tym samym kontrola polega na sprawdzeniu dokumentacji finansowej i rzeczowej projektu, dokumentacji związanej z wyborem przez beneficjenta wykonawców ...

-

![ESET: zagrożenia internetowe I 2012 ESET: zagrożenia internetowe I 2012]()

ESET: zagrożenia internetowe I 2012

... prywatność w Internecie - szczególnie przez użytkowników portali społecznościowych. Konsekwencje zaniedbań ochrony prywatności w sieci może ilustrować ostatni przypadek z USA, ... kiedy dziecko korzysta z Internetu. Na bieżąco aktualizuj swój program antywirusowy i narzędzia kontroli rodzicielskiej – wiele dostępnych na rynku rozwiązań antywirusowych ...

-

![Trend Micro Mobile App Reputation [© Nmedia - Fotolia.com] Trend Micro Mobile App Reputation]()

Trend Micro Mobile App Reputation

... oprogramowania, jak i cyberprzestępców. „Od wielu lat zajmujemy się sektorem mobilnym, wykorzystanie naszych doświadczeń i specjalistycznej wiedzy w dziedzinie chmury do ochrony mobilnych ekosystemów stanowi więc logiczny krok naprzód. Elastyczny charakter technologii cloud computing otwiera wiele możliwości zarówno teraz, jak i w przyszłości ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Internetowy odtwarzacz Adobe Media Player [© Nmedia - Fotolia.com] Internetowy odtwarzacz Adobe Media Player](https://s3.egospodarka.pl/grafika/Adobe/Internetowy-odtwarzacz-Adobe-Media-Player-Qq30bx.jpg)

![Ochrona dzieci w sieci - wskazówki [© stoupa - Fotolia.com] Ochrona dzieci w sieci - wskazówki](https://s3.egospodarka.pl/grafika/dzieci/Ochrona-dzieci-w-sieci-wskazowki-MBuPgy.jpg)

![Przeglądarka Firefox: wykradanie haseł [© stoupa - Fotolia.com] Przeglądarka Firefox: wykradanie haseł](https://s3.egospodarka.pl/grafika/kradziez-danych/Przegladarka-Firefox-wykradanie-hasel-MBuPgy.jpg)

![Wersja beta Norton 360 3.0 dostępna [© Nmedia - Fotolia.com] Wersja beta Norton 360 3.0 dostępna](https://s3.egospodarka.pl/grafika/Norton/Wersja-beta-Norton-360-3-0-dostepna-Qq30bx.jpg)

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1](https://s3.egospodarka.pl/grafika/internet-explorer/Windows-Internet-Explorer-8-RC1-Qq30bx.jpg)

![Symantec Endpoint Protection dla MSP [© Nmedia - Fotolia.com] Symantec Endpoint Protection dla MSP](https://s3.egospodarka.pl/grafika/symantec/Symantec-Endpoint-Protection-dla-MSP-Qq30bx.jpg)

![G Data: zadbaj o porządek w komputerze [© violetkaipa - Fotolia.com] G Data: zadbaj o porządek w komputerze](https://s3.egospodarka.pl/grafika/ochrona-sprzetu/G-Data-zadbaj-o-porzadek-w-komputerze-SdaIr2.jpg)

![Usługi Trend Micro Threat Management Services [© Nmedia - Fotolia.com] Usługi Trend Micro Threat Management Services](https://s3.egospodarka.pl/grafika/Trend-Micro/Uslugi-Trend-Micro-Threat-Management-Services-Qq30bx.jpg)

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające](https://s3.egospodarka.pl/grafika/Symantec/Symantec-nowe-pakiety-zabezpieczajace-Qq30bx.jpg)

![Hakerzy atakują komputery Mac [© stoupa - Fotolia.com] Hakerzy atakują komputery Mac](https://s3.egospodarka.pl/grafika/hakerzy/Hakerzy-atakuja-komputery-Mac-MBuPgy.jpg)

![Symantec Endpoint Protection 12 [© Nmedia - Fotolia.com] Symantec Endpoint Protection 12](https://s3.egospodarka.pl/grafika/Symantec-Endpoint-Protection/Symantec-Endpoint-Protection-12-Qq30bx.jpg)

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion](https://s3.egospodarka.pl/grafika/ochrona-antywirusowa/Trend-Micro-Smart-Surfing-dla-Mac-OS-10-7-Lion-Qq30bx.jpg)

![Norton AntiVirus i Internet Security 2012 [© Nmedia - Fotolia.com] Norton AntiVirus i Internet Security 2012](https://s3.egospodarka.pl/grafika/ochrona-antywirusowa/Norton-AntiVirus-i-Internet-Security-2012-Qq30bx.jpg)

![Tsunami uderza w Mac OS X [© stoupa - Fotolia.com] Tsunami uderza w Mac OS X](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Tsunami-uderza-w-Mac-OS-X-MBuPgy.jpg)

![Trend Micro Mobile App Reputation [© Nmedia - Fotolia.com] Trend Micro Mobile App Reputation](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Mobile-App-Reputation-Qq30bx.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer [© wygenerowane przez AI] Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer](https://s3.egospodarka.pl/grafika2/lotniska/Kontrola-bezpieczenstwa-na-lotnisku-co-musi-wiedziec-pasazer-270810-150x100crop.jpg)

![Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych? [© pexels] Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych?](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Rosnie-budowlany-klub-miliarderow-jaki-przychod-daje-miejsce-w-TOP-30-firm-budowlanych-270808-150x100crop.jpg)

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)