-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... informacje o tym, skąd następuje połączenie (aplikacja, system operacyjny, ustawienia językowe itd.) i jeśli użytkownik nie ... dane użytkownika i umożliwiał cyberprzestępcom przejęcie zdalnej kontroli nad zainfekowanymi smartfonami. Ten konkretny ... hasła do portalu społecznościowego, rzekomo w celu uzyskania dostępu do strony głównej. Jeżeli użytkownik ...

-

![Szokujące prognozy Saxo Banku na 2024 rok Szokujące prognozy Saxo Banku na 2024 rok]()

Szokujące prognozy Saxo Banku na 2024 rok

... inteligencji jest to, że rząd zmusza OpenAI i Google do ograniczenia dostępu stron trzecich do ich podstawowych dużych modeli językowych ze względów ... Wpływ na rynek: Fakt, że światowa waluta rezerwowa wymyka się spod kontroli, zmniejsza wiarę w system pieniądza fiducjarnego, zapewniając duże zyski dla złota, srebra i kryptowalut. Robert F. Kennedy ...

-

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005]()

Wirusy i ataki sieciowe X-XII 2005

... Sasser i Lovesan), ostatnio jednak tworzone są z myślą o uzyskaniu dostępu do informacji użytkowników (Mytob, Bagle) i ... istniało ryzyko, że sytuacja wymknie się spod kontroli. Lukę wykorzystywano również do rozprzestrzeniania robaków i spamu. ... ataków wirusów nie jest już tylko firma Microsoft i system Windows. Każda firma tworząca popularne ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... .Zbot. Oprócz dostępu do rachunków bankowych użytkowników, cyberprzestępcy są bardzo zainteresowani uzyskiwaniem dostępu do kont PayPal i eBay: ... których nie zawsze możliwe jest monitorowanie transakcji. System Ukash został po raz pierwszy użyty w ... cyberprzestępcza – serwery centrum kontroli (C&C), platformy do rozprzestrzeniania szkodliwego ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... strona internetowa prezydenta nie straciła kontroli. Źródło na Kremlu przyznało, że "wystąpiły pewne ... obecność luk. Zdaniem Kaspersky Lab Apple, a w szczególności system operacyjny i aplikacje Apple'a, nie wypadają najlepiej, jeżeli chodzi ... innych witryn, zazwyczaj poprzez wykorzystanie kont dostępu skradzionych wcześniej przez trojana, takiego jak ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... system ... kontroli botnetu nie oznacza osłabienia jego siły: jego "spuścizna" pozostaje. Zmiany, jakich dokona w systemie komputerowym szkodliwy program, nie znikną nagle - jeżeli żądania użytkownika zostaną przekierowane do zainfekowanych zasobów, nadal będą tak przekierowywane, a jeśli dysk twardy został otwarty do publicznego dostępu ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... bota poleceń. W przypadku bezpośredniej kontroli, bot łączy się z centrum kontroli lub z innymi maszynami w sieci, ... jest porządny, dla aplikacji został stworzony uniwersalny system klas), który wymagał dobrze zorganizowanego zespołu programistów ... że do plików dziennika nikt nie uzyska dostępu, łącznie z organami ścigania). Ogłoszenia takie jak to ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

... zostanie uznany za podejrzany, otrzyma ograniczone uprawnienia dostępu (lub nie otrzyma ich wcale) do ważnych zasobów, takich jak system operacyjny, sieć, poufne dane czy ... likwidacja błędów i luk w zabezpieczeniach, poprzez które możliwe może być przejęcie kontroli nad naszym komputerem. Zatem w tym przypadku należy uzbroić się w cierpliwość i ...

-

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012]()

PKPP Lewiatan: Czarna Lista Barier 2012

... urzędów duże, a komunikacja z projektodawcami i beneficjentami jednostronna, bariery dostępu do środków unijnych są największe. ... KTÓRE POJAWIŁY SIĘ W 2011 ROKU Spółka S24: system rejestracji spółki z o.o. w trybie 24 godzin uniemożliwia ... . Najważniejsza bariera to kwestia abstrakcyjnej kontroli wzorców umów (i problematyka dot. rejestru ...

-

![Jak przebiega atak ransomware i jak się przed nim obronić? Jak przebiega atak ransomware i jak się przed nim obronić?]()

Jak przebiega atak ransomware i jak się przed nim obronić?

... słabą kontrolę dostępu, aby następnie podnieść swoje uprawnienia do poziomu administratora. To pozwala im na dalsze prowadzenie ataku i przejęcie kontroli nad systemem, ... poufnych informacji, które mogą zostać wykorzystane później w ramach szantażu. Cyberprzestępcy opracowali system, dzięki któremu mogą przesyłać te dane do zewnętrznych zasobów ...

-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

... pliku, została wykorzystana luka w oprogramowaniu – jeżeli istniała – i system został zainfekowany szkodliwym programem. Słabe ogniwo Odbiorcami ... kontroli. Inne podejście, które zidentyfikowaliśmy na przykładzie Kimsuky i Icefog, polega na ręcznej analizie danych przechowywanych w sieciach korporacyjnych przy użyciu technologii zdalnego dostępu ...

-

![Hakerzy - historia prawdziwa Hakerzy - historia prawdziwa]()

Hakerzy - historia prawdziwa

... na incydenty systemu telefonicznego AT&T, które pozostawiły 60 tysięcy klientów bez dostępu do linii telefonicznych przez 9 godzin, władze federalne zidentyfikowały członka ugrupowania MoD - ... za 3, 2, 1… Rok 1997 jest owocny w działania hakerów. Jeden z nich wyłączył system komputerowy wieży kontroli lotów na lotnisku w Worcester, znajdującym się 80 ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... w oprogramowaniu WinCC Siemensa związaną z domyślnymi hasłami dostępu, wykorzystywanie luk nie jest najbardziej niezwykłą właściwością ... wewnętrznym numerem TDL-4. W celu obejścia wbudowanej w system Windows ochrony autorzy TDSS wykorzystywali ... generowania nazw nowych domen dla centrów kontroli botnetów. Cyberprzestępcy aktywnie wykorzystywali kilka ...

-

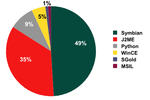

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... plików Umożliwianie zdalnej kontroli smartfonu Modyfikowanie lub zastępowanie ikonek ... będzie próbował zainstalować niepodpisaną aplikację (która może być szkodliwa), system operacyjny nie powiadomi użytkownika, że aplikacja ... wykorzystywane do robienia biznesu, surfowania po Internecie, uzyskiwania dostępu do kont bankowych oraz płacenia za towary i ...

-

![Działalność gospodarcza - bariery Działalność gospodarcza - bariery]()

Działalność gospodarcza - bariery

... na jej konto. Nieefektywny system ściągania należności uznaje za największą barierę w prowadzeniu biznesu ponad 9% badanych. Przedsiębiorcy potrzebują większego dostępu do informacji Wraz ... obawiają się kontroli Problemem przedsiębiorców są także uciążliwe kontrole prowadzone przez urzędy skarbowe, inspekcje pracy czy też urzędy kontroli skarbowej. ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... szkieletu lub rozszerzenia OO C. Kod odpowiedzialny za komunikację z centrum kontroli (C&C) mógł zostać zapożyczony z innego projektu dot. ... jest kradzież poufnych danych użytkowników umożliwiających zdobycie dostępu do usług bankowości online oferowanych ... co pozwoliło szkodliwemu programowi zainfekować system. Osoby atakujące uzyskały dostęp ...

-

![Korupcja w Polsce 2007 [© Scanrail - Fotolia.com] Korupcja w Polsce 2007]()

Korupcja w Polsce 2007

... jest komplikujący się wraz z rozwojem cywilizacji system form życia społecznego, stosunków społeczno-gospodarczych ... dostępu obywateli do bezpłatnej pomocy prawnej; otwarcie korporacji prawniczych, poszerzenie dostępu ... na ankietach przeprowadzonych w poszczególnych państwach oraz na kontroli procedur mianowania sędziów. W raporcie przedstawione zostały ...

-

![PKPP Lewiatan: Czarna Lista Barier 2010 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2010]()

PKPP Lewiatan: Czarna Lista Barier 2010

... Barier Lewiatan wykreślił te związane z brakiem dostępu do alternatywnych źródeł finansowania zewnętrznego czy ... ); inicjatywę Ministra Rolnictwa zmierzającą do kontroli marż w handlu żywnością. 5. BARIERY Z ZAKRESU OCHRONY ... , co podnosi ryzyko i zniechęca do inwestowania. Nieefektywny system wsparcia energetyki odnawialnej. Środki z opłat ...

-

![Kaspersky Lab: szkodliwe programy II 2012 Kaspersky Lab: szkodliwe programy II 2012]()

Kaspersky Lab: szkodliwe programy II 2012

... Jesienią 2011 roku Google uruchomił Google Wallet, system płatności elektronicznych, który pozwala użytkownikom płacić za ... wykorzystującej skanowanie w celu ustalenia poprawnego PIN-u. W celu uniemożliwienia dostępu do hashu kodu PIN należy go ... zdalnie otrzymywać i wykonywać polecenia z serwera kontroli. Tak wysoką liczbę zainfekowanych urządzeń ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... "odblokowanie" takich maszyn, czasem nawet wtedy, gdy system posiada zainstalowane rozwiązanie antywirusowe. W wielu ... cyberprzestępca kiedykolwiek użyje trojana blokującego ekran w celu przejęcia kontroli nad komputerem, wystarczy aktywować ochronę ... informacji zabezpiecza przed próbami uzyskania dostępu do informacji osobistych przez internetowych ...

-

![Ewolucja spamu 2003-2011 Ewolucja spamu 2003-2011]()

Ewolucja spamu 2003-2011

... W 2006 r. został ostatecznie zdyskredytowany i zlikwidowany system „open relay” wykorzystywany przez spamerów ... centra kontroli botnetów zostały zamknięte już wcześniej – dostawca usług hostingowych McColo, który hostował centra kontroli kilku botnetów ... rozwijającymi się a rozwiniętymi pod względem dostępu do Internetu, podczas gdy jakość kanałów ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... do uzyskania dostępu do internetowych kont bankowych ... kontroli. Polecenie SET SENDERdaje cyberprzestępcy możliwość aktualizacji numeru telefonu, z którego wiadomości są przesyłane na numer centrum kontroli. Polecenie SET ADMINumożliwia cyberprzestępcy zmianę numeru centrum kontroli ... internetowymi. Jeżeli użytkownik wybierze system operacyjny inny niż ...

-

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw]()

Usługi cloud computing: 3 warstwy w modelu dostaw

... dostosować trzeba posiadać elastyczną, plastyczną organizację. Organizacja to system informacyjny, a system informacyjny to IT. I tu dochodzimy do sedna sprawy. Według ... oprogramowanie na szczycie swojej wybranej infrastruktury, nie ma bezpośredniej kontroli nad nią i dostępu do tych maszyn. Dostawca IaaS zarządza całą infrastrukturą. Infrastruktura ...

-

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS]()

Dobre praktyki użytkowania usług IaaS

... system staje się bardziej podatny na przejęcie kontroli nad całym środowiskiem - tak jak miało to miejsce w firmie Code Spaces. Ogranicz grono użytkowników mających dostęp do panelu zarządzania do niezbędnej liczby osób aby zmniejszyć ryzyko nieautoryzowanego dostępu ... Incident Handling Guide” oraz Techniques for System and Data Recovery.” Oczywiście ...

-

![Wi-Fi - pięta achillesowa bezpieczeństwa IT [© georgejmclittle - Fotolia.com] Wi-Fi - pięta achillesowa bezpieczeństwa IT]()

Wi-Fi - pięta achillesowa bezpieczeństwa IT

... goście, z czego 13% przyznaje się do braku kontroli nad tym dostępem. Dla niemal połowy ... rolę we wdrożeniach sieci Wi-Fi. Przykładowo system zapobiegania włamaniom wdrożyło tylko 41% respondentów, kontrolę ... z nich w żaden sposób nie kontroluje takiego dostępu. Najczęstszą formą dostępu do sieci bezprzewodowych przedsiębiorstwa jest dostęp oparty ...

-

![Koszmar niejawnej globalizacji [© everythingpossible - Fotolia.com] Koszmar niejawnej globalizacji]()

Koszmar niejawnej globalizacji

... wręcz ich brak oraz przepływ kapitałów przez granice bez jakiejkolwiek kontroli. W Europie i Ameryce pojawiły się postulaty zaostrzenia reguł i ściślejszych regulacji. W ... dostępu do negocjowanych zapisów. Kontrowersje i falę emocji wywołują przecieki o kształcie nadchodących rozwiązań. Gdy porozumienie zostanie podpisane, wprowadzony zostanie system ...

-

![Płatnik dalej monopolistą [© Nmedia - Fotolia.com] Płatnik dalej monopolistą]()

Płatnik dalej monopolistą

... przez zamknięcie jednej z możliwych dróg kontroli prawidłowości wydanej decyzji przez wyspecjalizowany ... publiczną i podlega udostępnieniu nazasadach i w trybie w niej określonych. Prawo dostępu do informacji publicznej przysługuje każdemu niezależnie ... z istniejących na rynku, komercyjny system operacyjny. Obecnie płatnicy składek na mocy ustawy ...

-

![Kaspersky Endpoint Security 8 i Security Center Kaspersky Endpoint Security 8 i Security Center]()

Kaspersky Endpoint Security 8 i Security Center

... kontroli urządzeń oraz filtrowania Sieci, jak również zapewnia egzekwowanie korporacyjnych polityk bezpieczeństwa w celu ograniczenia zasięgu potencjalnego ataku. Kontrola urządzeń pozwala firmom na tworzenie elastycznych i szczegółowych polityk umożliwiających zarządzanie przywilejami dostępu ... zapora sieciowa oraz System wykrywania włamań zapewniają ...

-

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?]()

Jakie rozwiązania chmurowe dla polskiej administracji?

... COI nie był pewien czy system zadziała. Gdyby CEPIK był ... dostępu do danych. Ważnym kryterium przy wyborze dostawcy przez administracje powinna być także lokalizacja centrum. Te znajdujące się na terenie Unii Europejskiej dają pewność, że dane będą podlegały regulacjom takim jak chociażby RODO, a państwo będzie miało faktyczną możliwość kontroli ...

-

![Spam w VI 2011 r. Spam w VI 2011 r.]()

Spam w VI 2011 r.

... tym w raporcie spamowym za marzec. W skrócie, centra kontroli tego botnetu zostały zamknięte 16 marca ... innym nieokreślonym podmiotom. Microsoft domaga się zablokowania dostępu do tych adresów IP i domen oraz zamknięcia botnetu. ... w lipcu 2010 roku na największy rosyjski system płatności elektronicznych Assist. Osoba zidentyfikowana jako Igor ...

-

![10 priorytetów politycznych prezydentury Joe Bidena [© pixabay.com] 10 priorytetów politycznych prezydentury Joe Bidena]()

10 priorytetów politycznych prezydentury Joe Bidena

... w kontekście realizacji krajowej polityki bez silnej kontroli w Kongresie, który sprawuje „władzę nad kiesą”. ... tego regionu w okresie gwałtownych wzrostów cen. Za destabilizację dostępu do żywności wiele osób wini Arabską Wiosnę, a nawet ... , po tym, jak Ankara kupiła od Rosjan system obrony przeciwrakietowej. Czy Turcja będzie w stanie zachować ...

-

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?]()

Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?

... podwyższonymi uprawnieniami. Pozwala cyberprzestępcom na przejęcie pełnej kontroli nad zaatakowanym systemem, co może ... aktualizacji przeglądarki. W rzeczywistości infekuje system, instalując dodatkowe złośliwe oprogramowanie, które ... dostępu i wdrażania oprogramowania ransomware w różnych sieciach. Zainstalowany krótko po uzyskaniu początkowego dostępu ...

-

![Defraudacja i korupcja w firmach: narzędzia i metody Defraudacja i korupcja w firmach: narzędzia i metody]()

Defraudacja i korupcja w firmach: narzędzia i metody

... zwykłej prośby jednego pracownika do drugiego o „pożyczenie” komputerowego hasła dostępu w celu przyspieszenia jakiejś operacji, po chłodne i wykalkulowane machinacje korporacyjnych ... odpowiedzialność na nadzór, a z kolei nadzór nie ma faktycznej kontroli nad systemem, to system jest pozostawiony na łaskę oszustów (co oni skwapliwie wykorzystują). ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... rozmachem, posuwając się nawet do przejmowania kontroli nad komputerami ofiary, uniemożliwiając korzystanie z ... lukę w zabezpieczeniach związaną z tym, w jaki sposób system Windows obsługuje łącza skrótów. Dystrybucja programu ... prostu nie jest preferowaną metodą uzyskiwania dostępu do takich systemów, z jednym wyjątkiem, o którym wspomnieliśmy ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... . Wszystkie luki z pierwszej dziesiątki pozwalają cyberprzestępcom na uzyskanie pełnego dostępu do systemu. Mówiąc ogólnie, wszystkie ... możliwość wysyłania SMS-ów. Podczas procesu instalacji system operacyjny wyświetla komunikat ostrzegawczy, informując użytkownika, ... ten został stworzony w celu zdobycia kontroli nad krytycznymi systemami przemysłowymi. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-ataki-sieciowe-X-XII-2005-apURW9.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2012-apURW9.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Korupcja w Polsce 2007 [© Scanrail - Fotolia.com] Korupcja w Polsce 2007](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-Polsce-2007-apURW9.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2010 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2010](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2010-apURW9.jpg)

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw](https://s3.egospodarka.pl/grafika2/IT/Uslugi-cloud-computing-3-warstwy-w-modelu-dostaw-121814-150x100crop.jpg)

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS](https://s3.egospodarka.pl/grafika2/IaaS/Dobre-praktyki-uzytkowania-uslug-IaaS-140967-150x100crop.jpg)

![Wi-Fi - pięta achillesowa bezpieczeństwa IT [© georgejmclittle - Fotolia.com] Wi-Fi - pięta achillesowa bezpieczeństwa IT](https://s3.egospodarka.pl/grafika2/dzial-IT/Wi-Fi-pieta-achillesowa-bezpieczenstwa-IT-157904-150x100crop.jpg)

![Koszmar niejawnej globalizacji [© everythingpossible - Fotolia.com] Koszmar niejawnej globalizacji](https://s3.egospodarka.pl/grafika2/globalizacja/Koszmar-niejawnej-globalizacji-159553-150x100crop.jpg)

![Płatnik dalej monopolistą [© Nmedia - Fotolia.com] Płatnik dalej monopolistą](https://s3.egospodarka.pl/grafika/Platnik/Platnik-dalej-monopolista-Qq30bx.jpg)

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?](https://s3.egospodarka.pl/grafika2/przetwarzanie-w-chmurze/Jakie-rozwiazania-chmurowe-dla-polskiej-administracji-217448-150x100crop.jpg)

![10 priorytetów politycznych prezydentury Joe Bidena [© pixabay.com] 10 priorytetów politycznych prezydentury Joe Bidena](https://s3.egospodarka.pl/grafika2/prezydentura-Joe-Bidena/10-priorytetow-politycznych-prezydentury-Joe-Bidena-235368-150x100crop.jpg)

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-zlosliwe-programy-atakuja-polskie-sieci-na-poczatku-2025-roku-264938-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)