-

![Wirusy, robaki, phishing I-VI 2007 [© Scanrail - Fotolia.com] Wirusy, robaki, phishing I-VI 2007]()

Wirusy, robaki, phishing I-VI 2007

... wykrył także nowe trojony rozprzestrzeniające się za pomocą smsów, które infekują system operacyjny Symbian. Trojany z rodziny Viver mające swoje źródło pochodzenia w Rosji, ... . Jak podkreślają specjaliści z F-Secure, w miarę, jak wzmacniane są zabezpieczenia przeglądarek internetowych, przestępcy szukają nowych celów, które atakują za pomocą ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... obejście, zazwyczaj jednostopniowe. W końcu ich reputacja zostanie uratowana, a system: szkodliwe oprogramowanie - oprogramowanie antywirusowe - użytkownik powróci do stanu początkowego ... mogli przekonać się, że żaden środek ochrony nie gwarantuje 100% zabezpieczenia, a najlepsza metoda ochrony przed zagrożeniami to zapobieganie im. Namawiam ...

-

![Branża spawalnicza odczuje kryzys? [© christian42 - Fotolia.com] Branża spawalnicza odczuje kryzys?]()

Branża spawalnicza odczuje kryzys?

... usług" - mówi Rutkowski. - "Oferujemy unikalny na rynku system bezprzewodowego monitorowania i obróbki danych, który dostarcza jego użytkownikom ... o tzw. prądach harmonicznych, wszystkie nowe urządzenia elektryczne muszą być wyposażone w specjalne zabezpieczenia przed takimi zakłóceniami. ESAB wprowadził to we wszystkich swoich produktach. ...

-

![Notebooki Acer Aspire 8935 i 5935 Notebooki Acer Aspire 8935 i 5935]()

Notebooki Acer Aspire 8935 i 5935

... karta LAN oraz modem telefoniczny. Nowe serie notebooków posiadają system do wideo-konferencji Acer Video Conference, zawierający kamerę internetową Acer Crystal Eye, program Acer Video Conference Manager oraz opcjonalny telefon VoIP Acer Xpress. W celu zabezpieczenia komputera oraz zgromadzonych w nim danych przed osobami niepowołanymi ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... antywirusowym przed rozpoczęciem pracy. Firmy często wydają miliony dolarów na zabezpieczenia sieci, konfigurują firewalle, instalują antywirusy, nad wszystkim całą dobę czuwają ... innymi niebezpieczeństwami. Kliknij tutaj, aby przeskanować komputer. Twój system może być zagrożony.” Widać też, że włączone jest skanowanie. Przeskanowano 391 plików ...

-

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

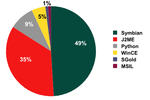

Szkodliwe programy mobilne: ewolucja

... rezultacie, jeżeli użytkownik będzie próbował zainstalować niepodpisaną aplikację (która może być szkodliwa), system operacyjny nie powiadomi użytkownika, że aplikacja nie posiada podpisu. ... , szkodnik potrafi rozmnażać się, pobierać pliki z Internetu, wyłączać zabezpieczenia systemu operacyjnego i szpiegować użytkowników. Jest również bardzo dobry ...

-

![Życzenia świąteczne od cyberprzestępców Życzenia świąteczne od cyberprzestępców]()

Życzenia świąteczne od cyberprzestępców

... załącznika, ale prowadzi do strony phishingowej? Dla takich sytuacji powstał system „sygnalizacji świetlnej”. Dzięki niemu pułapki phishingowe, oszukańcze strony internetowe, ... kartka wykonana z papieru lub kartonu są ładniejsze, jeżeli zastosujesz odpowiednie zabezpieczenia, będziesz mógł spokojnie cieszyć się ich wersjami elektronicznymi. W końcu ...

-

![Notebook Acer Aspire 5542 Notebook Acer Aspire 5542]()

Notebook Acer Aspire 5542

... Ponadto w nowych notebookach Aspire zastosowano system do wideokonferencji Acer Video Conference, w skład którego wchodzi kamera internetowa Acer Crystal Eye z funkcją Acer Primalite™ poprawiającą jakość obrazu przy słabym oświetleniu. Notebooki Aspire 5542 mogą być opcjonalnie wyposażone w zabezpieczenia obejmujące czytnik linii papilarnych Acer ...

-

![Notebook Acer Aspire 8942 Notebook Acer Aspire 8942]()

Notebook Acer Aspire 8942

... i znajomymi. Ponadto, z myślą o uatrakcyjnieniu łączności notebooki wyposażono w kamerę internetową Acer CrystalEye o dużej rozdzielczości, system do wideo-konferencji Acer Video Conference Manger i funkcję Acer PureZone. W celu zabezpieczenia komputera oraz zgromadzonych w nim danych przed osobami niepowołanymi, notebooki Aspire 8942 mogą być ...

-

![Urządzenie wielofunkcyjne Brother DCP-9270CDN Urządzenie wielofunkcyjne Brother DCP-9270CDN]()

Urządzenie wielofunkcyjne Brother DCP-9270CDN

... drukowanie zapewnia system indywidualnego zabezpieczenia prywatnym kodem PIN – Be safe. Każdy użytkownik ma możliwość zakodowania przesyłu dokumentów ze swojego stanowiska pracy na urządzenie. Wystarczy przed wysłaniem dokumentu do druku wpisać swój kod PIN by uzyskać swobodny dostęp i możliwość wydruku. Dodatkowo DCP-9270CDN system SSL ...

-

![Udany atak na Facebook niemożliwy Udany atak na Facebook niemożliwy]()

Udany atak na Facebook niemożliwy

... użytkowników oraz samego systemu. Przykładem może być „Facebook Immune System”, jedna z największych sieci bezpieczeństwa na świecie, która monitoruje działania użytkowników (codziennie ... użytkowników poprzez złamanie ich haseł lub kradzież danych. W celu zabezpieczenia swojego konta na Facebooku zaleca się przestrzeganie poniższych zaleceń: Należy ...

-

![Urządzenia mobilne: lepsza ochrona od Symantec [© Mihai Simonia - Fotolia.com] Urządzenia mobilne: lepsza ochrona od Symantec]()

Urządzenia mobilne: lepsza ochrona od Symantec

... miarę, jak rośnie liczba urządzeń mobilnych i wymagania stawiane działom IT, znacznie zwiększa się potrzeba zabezpieczenia tych urządzeń oraz zawartych w nich informacji”. Symantec poinformował również, że przystąpił do Microsoft System Center Alliance (SCA), ekosystemu partnerskiego, który pomaga w tworzeniu zintegrowanych rozwiązań. W ramach SCA ...

-

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013]()

Nowoczesna komunikacja: trendy 2013

... i konsumenckie będą coraz bardziej mieszać się i przenikać. Dostawcy będą łączyli zabezpieczenia klasy korporacyjnej z prywatną przestrzenią dyskową w chmurze i rozwiązania do ... kategorie poza urządzeniami – własny system operacyjny, aplikacje, pamięć masową, czy chmurę (Bring Your Own: Operating System, Apps, Storage, Cloud). Połowa decyzji ...

-

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012]()

Bezpieczeństwo w Internecie 2012

... luki w zabezpieczeniach jednego podmiotu, aby pokonać potencjalnie silniejsze zabezpieczenia innego. Przedsiębiorstwa z sektora przemysłowego oraz eksperci – główny cel ... są najlepiej udokumentowane, w tym samym okresie wykryto tylko jedno poważne zagrożenie. System Android posiada mniej luk w zabezpieczeniach, ale w przypadku tej platform istnieje ...

-

![Elastyczne zatrudnienie: idea flexicurity mało znana Elastyczne zatrudnienie: idea flexicurity mało znana]()

Elastyczne zatrudnienie: idea flexicurity mało znana

... grupa pracowników, którzy nie mają żadnego zabezpieczenia. Biorąc pod uwagę stopę bezrobocia w Polsce trudno się dziwić, że taki system zatrudniania kwitnie w naszym kraju. Wg ... zabezpieczeniach socjalnych dla osób bezrobotnych w przejściowym okresie. Po raz pierwszy system został wprowadzony w Danii w 1990 r. Termin pochodzi od słów flexibility ...

-

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa]()

Zagrożenia w sieci: zasady bezpieczeństwa

... tabletach i punktach dostępu WiFi Korzystaj z Firewalla oraz rozwiązań ThreatPrevention do zabezpieczenia sieci (takich jak Check Point 600 Appliance) Zabezpiecz stacje robocze (laptopy ... spać spokojnie, jeżeli któryś z laptopów został skradziony lub zgubiony, a posiadał system szyfrujący działający w trybie pre-boot Zaopatruj się w dyski twarde oraz ...

-

![FireEye Mobile Threat Prevention [© al1center - Fotolia.com] FireEye Mobile Threat Prevention]()

FireEye Mobile Threat Prevention

... mobilnych. Tradycyjne zabezpieczenia nie radzą sobie z coraz bardziej złożonymi i dynamicznymi zagrożeniami. FireEye Mobile Threat Prevention oferuje wyjątkową metodę rozwiązania tych problemów”. W ostatnim czasie firma FireEye wykryła szybko rozwijającą się grupę zagrożeń mobilnych, która infekowała aplikacje na system Android pobrane ponad ...

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... wśród osób, które mają świadomość potrzeby zabezpieczenia komputera przed zagrożeniami panuje często przeświadczenie, że osobisty komputer to jedyne urządzenie, które może być celem ataków cyberprzestępców. Warto zdać sobie sprawę, że wszystkie urządzenia wyposażone w bardziej rozbudowany system operacyjny i pamięć masową (np. dysk twardy ...

-

![Polska: wydarzenia tygodnia 3/2014 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 3/2014]()

Polska: wydarzenia tygodnia 3/2014

... jest eksploatacja nierentownych ścian wydobywczych. Rozbudowana jest też administracja i nieefektywny system wynagradzania. Jednak nie będzie łączenia ze sobą kopalń Kompanii Węglowej ... które będą zapobiegać powstawaniu kryzysów. Główne działania idą w kierunku zabezpieczenia systemu bankowego. W ramach pokryzysowych, unijnych działań unijnych ...

-

![Najwięcej wirusów na Androidzie [© Maksim Kabakou - Fotolia.com] Najwięcej wirusów na Androidzie]()

Najwięcej wirusów na Androidzie

... w Google Play może zawierać złośliwe oprogramowanie. Większość ataków na system pochodzi z aplikacji z nieznanych, podejrzanych źródeł. Wirusy na Androidzie mogą być bardzo niebezpieczne. Niektóre z nich są w stanie przechwytywać SMS-y, obchodzić zabezpieczenia uwierzytelniania transakcji bankowych, kraść hasła, monitorować połączenia i czynności ...

-

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.]()

Dr.Web: zagrożenia internetowe w 2015 r.

... i łatwość dostępu do informacji o tym, jak tworzyć programy na ten system, w tym programy złośliwe, to niezwykle istotny czynnik ryzyka dla jego użytkowników ... Z pewnością jednak wpłynie to pozytywnie na bezpieczeństwo przeprowadzania transakcji, gdyż kolejne zabezpieczenia zawsze tworzą dla oszustów dodatkową barierę. Należy się liczyć również z tym, ...

-

![PKO BP: jak Jagiełło na wojnę z recesją się szykuje [© BillionPhotos.com - Fotolia.com] PKO BP: jak Jagiełło na wojnę z recesją się szykuje]()

PKO BP: jak Jagiełło na wojnę z recesją się szykuje

... okresu kredytowania; niepodejmowanie działań mających na celu ustanowienie dodatkowego zabezpieczenia w przypadku, gdy zadłużenie przewyższa wartość nieruchomości.” To zaledwie ... , na budową stabilniejszego dla Polski systemu kredytów hipotecznych. Czyli ten system jest pana zdaniem niestabilny? Użyłem sformułowania „stabilniejszy”. To określenie w ...

-

![Hakerzy - historia prawdziwa Hakerzy - historia prawdziwa]()

Hakerzy - historia prawdziwa

... Według ogólnie panujących opinii haker jest osobą łamiącą wszelkie zabezpieczenia urządzeń elektronicznych, powodującą wyłącznie straty i problemy. Anonimowo terroryzuje cyberprzestrzeń ... a na pewno najbardziej medialnego. Jeszcze jako chłopiec, Kevin potrafił obejść system biletowy w Los Angeles, aby bezpłatnie poruszać się autobusami po mieście. ...

-

![Smartfon ZTE Axon i zegarek ZTE Axon Watch Smartfon ZTE Axon i zegarek ZTE Axon Watch]()

Smartfon ZTE Axon i zegarek ZTE Axon Watch

... użytkowanie smartfona. Ponadto ZTE Axon wyposażony jest w najnowszy system sterowania głosem ZTE Smart Voice, który oprócz podstawowych komend posiada m.in. funkcję tłumacza, obsługę SMS-ów oraz głosowe wyszukiwanie. ZTE Axon posiada aż trzy biometryczne zabezpieczenia dostępu. Smartfon można odblokować poprzez weryfikację odcisku palca ...

-

![5 trendów wpływających na bezpieczeństwo IT [© Creativa Images - Fotolia.com] 5 trendów wpływających na bezpieczeństwo IT]()

5 trendów wpływających na bezpieczeństwo IT

... firmy do równoważenia wysiłków w celu wykrycia zarówno wewnętrznych i zewnętrznych ataków. Nie wystarczą tradycyjne zabezpieczenia, bo atak i tak może dojść do skutku. Potrzebny jest też efektywny system monitorowania użytkowników i ruchu sieciowego, który zwiększa szansę na szybkie wykrycie działalności cyberprzestępców i wzmocnienie istniejącej ...

-

![Korupcja na Ukrainie, czyli ukraść wszystko z kolegami [© Andrey Popov - Fotolia.com] Korupcja na Ukrainie, czyli ukraść wszystko z kolegami]()

Korupcja na Ukrainie, czyli ukraść wszystko z kolegami

... przedsiębiorcy nie jest to najkorzystniejszy zapis, bowiem wytrąca z ręki możliwość zabezpieczenia przed spadkiem wartości hrywny, a także ogranicza możliwości reinwestycji w walucie ... ukonstytuowanymi zasadami, według których to państwo jest zarządzane. Ukraiński system polityczny najlepiej opisać jako zawłaszczenie państwa – wyraża opinię de ...

-

![Jak nieterminowe płatności wpływają na działalność firmy? [© UBER IMAGES - Fotolia.com] Jak nieterminowe płatności wpływają na działalność firmy?]()

Jak nieterminowe płatności wpływają na działalność firmy?

... wynosi 28 proc. Oprócz europejskiej dyrektywy właściciele firm stosują takie środki zabezpieczenia jak przedpłaty, windykację należności czy faktoring. Wszystko to, ... właścicieli firm. Wpływ nieterminowych płatności na system gospodarczy Na opóźnieniach w zapłatach za faktury cierpi cały system gospodarczy, a nieterminowe płatności mają negatywny ...

-

![Zmowa aplikacji mobilnych: raport McAfee Labs VI 2016 [© georgejmclittle - Fotolia.com] Zmowa aplikacji mobilnych: raport McAfee Labs VI 2016]()

Zmowa aplikacji mobilnych: raport McAfee Labs VI 2016

... - Nie jest niespodzianką, że cyberprzestępcy w odpowiedzi na nowe zabezpieczenia obmyślają nowe sposoby generowania sprytnie zamaskowanych zagrożeń. Jedno z ... w ciągu czterech ostatnich kwartałów. Złośliwe oprogramowanie w systemie Mac OS. Złośliwe oprogramowanie atakujące system Mac OS skoczyło w górę w I kw. głównie z powodu wzrostu w kategorii ...

-

![Wstrząsoodporni. Wywiad z prezesem PZU SA, Michałem Krupińskim [© Delphotostock - Fotolia.com] Wstrząsoodporni. Wywiad z prezesem PZU SA, Michałem Krupińskim]()

Wstrząsoodporni. Wywiad z prezesem PZU SA, Michałem Krupińskim

... się dalej? Michał Krupiński, prezes PZU SA: Na razie FED (System Rezerwy Federalnej, czyli bank centralny Stanów Zjednoczonych – przyp. red.) opublikował pozytywne dane o ... nabrać tempa. A ten ostatni manewr Mateusza Morawieckiego z OFE? To też forma zabezpieczenia naszego rynku przed zewnętrznymi wstrząsami? OFE w aktualnym kształcie po prostu ...

-

![5 sposobów na zabezpieczenie telefonu przed kradzieżą 5 sposobów na zabezpieczenie telefonu przed kradzieżą]()

5 sposobów na zabezpieczenie telefonu przed kradzieżą

... temu możemy dowiedzieć się, gdzie znajduje się nasz smartfon. Zarówno system operacyjny Android, iOS, jak i Windows Phone umożliwiają użytkownikom połączenie ze ... zmienić hasła do wszystkich kont i usług, z których korzystaliśmy w smartfonie i aktywować zabezpieczenia, jakie wcześniej wdrażaliśmy. Warto odwiedzić także operatora, który może ...

-

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk]()

Exploit atakuje. Plaga ataków z wykorzystaniem luk

... o przeszło 28%. Najważniejsze ustalenia z raportu: Exploity najczęściej wykorzystują przeglądarki, system Windows, system Android oraz pakiet Microsoft Office - w 2016 r. niemal 7 na ... Aleksander Liskin, ekspert ds. cyberbezpieczeństwa, Kaspersky Lab. W celu zabezpieczenia komputerów, zarówno domowych jak i firmowych przed atakami za pośrednictwem ...

-

![TP-Link Neffos X1 Max już dostępny w Polsce TP-Link Neffos X1 Max już dostępny w Polsce]()

TP-Link Neffos X1 Max już dostępny w Polsce

... zabezpieczenia poufnych danych można również wykorzystać aplikację App Lock. Model X1 Max został wyposażony w baterię o pojemności 3000mAh, którą dzięki technologii szybkiego ładowania można w 30 minut naładować do 50%. Telefony TP-Link Neffos X1 Max działają w oparciu o system ...

-

![Dokumentacja medyczna zagrożona [© megaflopp - Fotolia.com] Dokumentacja medyczna zagrożona]()

Dokumentacja medyczna zagrożona

... finansowe i reputacyjne. Firma Deloitte w 2016 roku sprawdziła jak wygląda kwestia zabezpieczenia placówek medycznych przed atakami. Zbadano 24 szpitale w 9 krajach pod kątem ... Ekspert ze Stormshield radzi, aby uniknąć zagrożenia, należy mieć zaktualizowany system operacyjny, nie unikać alertów wysyłanych przez firewall, wykonywać regularny ...

-

![Czy NSA stworzyła bitcoin? [© fotogestoeber - Fotolia.com] Czy NSA stworzyła bitcoin?]()

Czy NSA stworzyła bitcoin?

... MIT oraz w „American Law Review” (vol. 46, issue 4). Dokument opisuje system, w którym bezpieczeństwo transakcji finansowych zapewnia się przy użyciu zdecentralizowanej sieci ... późniejszą odmową transakcji – blockchain). Algorytm SHA-256 użyty przez Satoshiego do zabezpieczenia bitcoina został stworzony przez NSA i w tym fakcie specjaliści dopatrują ...

-

![TOP 10 zagrożeń w sieci [© Bits and Splits - Fotolia.com] TOP 10 zagrożeń w sieci]()

TOP 10 zagrożeń w sieci

... zabezpieczenia popularnego programu, jego bezpieczeństwo nadal stoi pod wielkim znakiem zapytania. Początek 2018 roku to również duże zagrożenia dla graczy wykorzystujących urządzenia mobilne. W szczególności, jeśli chodzi o system ... pojawiających się fałszywych wersjach gry Fortnite na system Android. - Nasze badania wskazują również na nieznaczny ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wirusy, robaki, phishing I-VI 2007 [© Scanrail - Fotolia.com] Wirusy, robaki, phishing I-VI 2007](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-robaki-phishing-I-VI-2007-apURW9.jpg)

![Branża spawalnicza odczuje kryzys? [© christian42 - Fotolia.com] Branża spawalnicza odczuje kryzys?](https://s3.egospodarka.pl/grafika/metale/Branza-spawalnicza-odczuje-kryzys-zaGbha.jpg)

![Urządzenia mobilne: lepsza ochrona od Symantec [© Mihai Simonia - Fotolia.com] Urządzenia mobilne: lepsza ochrona od Symantec](https://s3.egospodarka.pl/grafika2/Symantec/Urzadzenia-mobilne-lepsza-ochrona-od-Symantec-94654-150x100crop.jpg)

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013](https://s3.egospodarka.pl/grafika2/komunikacja/Nowoczesna-komunikacja-trendy-2013-111013-150x100crop.jpg)

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/Symantec/Bezpieczenstwo-w-Internecie-2012-116780-150x100crop.jpg)

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-zasady-bezpieczenstwa-125286-150x100crop.jpg)

![FireEye Mobile Threat Prevention [© al1center - Fotolia.com] FireEye Mobile Threat Prevention](https://s3.egospodarka.pl/grafika2/FireEye/FireEye-Mobile-Threat-Prevention-126067-150x100crop.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![Polska: wydarzenia tygodnia 3/2014 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 3/2014](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-3-2014-vgmzEK.jpg)

![Najwięcej wirusów na Androidzie [© Maksim Kabakou - Fotolia.com] Najwięcej wirusów na Androidzie](https://s3.egospodarka.pl/grafika2/smartfon/Najwiecej-wirusow-na-Androidzie-134635-150x100crop.jpg)

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.](https://s3.egospodarka.pl/grafika2/rok-2015/Dr-Web-zagrozenia-internetowe-w-2015-r-149945-150x100crop.jpg)

![PKO BP: jak Jagiełło na wojnę z recesją się szykuje [© BillionPhotos.com - Fotolia.com] PKO BP: jak Jagiełło na wojnę z recesją się szykuje](https://s3.egospodarka.pl/grafika2/PKO-BP/PKO-BP-jak-Jagiello-na-wojne-z-recesja-sie-szykuje-155927-150x100crop.jpg)

![5 trendów wpływających na bezpieczeństwo IT [© Creativa Images - Fotolia.com] 5 trendów wpływających na bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/5-trendow-wplywajacych-na-bezpieczenstwo-IT-164939-150x100crop.jpg)

![Korupcja na Ukrainie, czyli ukraść wszystko z kolegami [© Andrey Popov - Fotolia.com] Korupcja na Ukrainie, czyli ukraść wszystko z kolegami](https://s3.egospodarka.pl/grafika2/korupcja/Korupcja-na-Ukrainie-czyli-ukrasc-wszystko-z-kolegami-176909-150x100crop.jpg)

![Jak nieterminowe płatności wpływają na działalność firmy? [© UBER IMAGES - Fotolia.com] Jak nieterminowe płatności wpływają na działalność firmy?](https://s3.egospodarka.pl/grafika2/zalegle-platnosci/Jak-nieterminowe-platnosci-wplywaja-na-dzialalnosc-firmy-176587-150x100crop.jpg)

![Zmowa aplikacji mobilnych: raport McAfee Labs VI 2016 [© georgejmclittle - Fotolia.com] Zmowa aplikacji mobilnych: raport McAfee Labs VI 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zmowa-aplikacji-mobilnych-raport-McAfee-Labs-VI-2016-177524-150x100crop.jpg)

![Wstrząsoodporni. Wywiad z prezesem PZU SA, Michałem Krupińskim [© Delphotostock - Fotolia.com] Wstrząsoodporni. Wywiad z prezesem PZU SA, Michałem Krupińskim](https://s3.egospodarka.pl/grafika2/PZU/Wstrzasoodporni-Wywiad-z-prezesem-PZU-SA-Michalem-Krupinskim-180058-150x100crop.jpg)

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk](https://s3.egospodarka.pl/grafika2/exploity/Exploit-atakuje-Plaga-atakow-z-wykorzystaniem-luk-191558-150x100crop.jpg)

![Dokumentacja medyczna zagrożona [© megaflopp - Fotolia.com] Dokumentacja medyczna zagrożona](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Dokumentacja-medyczna-zagrozona-201856-150x100crop.jpg)

![Czy NSA stworzyła bitcoin? [© fotogestoeber - Fotolia.com] Czy NSA stworzyła bitcoin?](https://s3.egospodarka.pl/grafika2/NSA/Czy-NSA-stworzyla-bitcoin-202286-150x100crop.jpg)

![TOP 10 zagrożeń w sieci [© Bits and Splits - Fotolia.com] TOP 10 zagrożeń w sieci](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/TOP-10-zagrozen-w-sieci-209869-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)