-

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców]()

McAfee: metody działania cyberprzestępców

... wykorzystują też nasze największe wady takie jak na przykład chciwość. "Każdy system ma swoje słabe punkty, które są celem ataku cyberprzestępców. Ostatnio na ... Wiedzą jakie metody są najskuteczniejsze, kogo i jak oszukać czy też jak obejść zabezpieczenia. Internetowi oszuści nieustannie obmyślają nowe sposoby na wykorzystanie swoich ofiar. Obecnie ...

-

![Mass mailing w małym przedsiębiorstwie Mass mailing w małym przedsiębiorstwie]()

Mass mailing w małym przedsiębiorstwie

... klientach ich preferencjach oraz zainteresowaniach. W dalszej kolejności warto wdrożyć system do rozsyłania masowej korespondencji e-mail, czyli oprogramowanie do ... i w jakich celach, informacje o krokach podjętych w celu ich odpowiedniego zabezpieczenia. Ponadto należy umieścić informacje o warunkach anonimowego korzystania ze strony www i o ...

-

![Kamery internetowe Creative do notebooków Kamery internetowe Creative do notebooków]()

Kamery internetowe Creative do notebooków

... obrazu na ekranie komputera. Kamerę wyposażono w takie funkcje jak Auto Tuning, dzięki której obraz jest jasny i kontrastowy oraz w system śledzenia twarzy, a także w możliwość zabezpieczenia kamery hasłem. Live! Cam Notebook Ultra wykorzystuje do połączenia z komputerem złącze USB i współpracuje z aplikacjami służącymi do rozmów w sieci ...

-

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych]()

Rosnąca cyberprzestępczość a ochrona danych

... wrogie państwo, poprzez atak na jego system informatyczny" – ostrzega Bógdał – Brzezińska. W opisywanym „mechanizmie ataku cybernetycznego”, naukowcy zwracają uwagę przede wszystkim na strategiczne znaczenie telekomunikacji (linie telefoniczne, sieci komputerowe), systemu energetycznego czy zabezpieczenia dostępu do gazu ziemnego i ropy. "Elementy ...

-

![Panda GateDefender Performa 3.0 Panda GateDefender Performa 3.0]()

Panda GateDefender Performa 3.0

... zawartości. Urządzenie GateDefender Performa 3.0 wykorzystuje system obejmujący trzy rodzaje kwarantanny: kwarantanna dla podejrzanych lub nieuleczalnych złośliwych programów, kwarantanna dla spamu lub prawdopodobnie spamu, kwarantanna dla zawartości zablokowanej przez korporacyjne zabezpieczenia. W Panda GateDefender Performa dostępna jest ...

-

![G DATA Total Care 2008 G DATA Total Care 2008]()

G DATA Total Care 2008

... się na tryb Autopilota i automatycznie sprawdza ustawienia użytkownika. Zabezpieczenia są praktycznie niewidoczne dla gracza, dzięki czemu nie przeszkadzają w rozrywce. ... 2000. Narzędzie skanuje komputer w poszukiwaniu potencjalnych problemów i optymalizuje system zgodnie z preferencjami. Zintegrowane narzędzie do defragmentacji dysków twardych ...

-

![Tydzień 5/2008 (28.01-03.02.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 5/2008 (28.01-03.02.2008)]()

Tydzień 5/2008 (28.01-03.02.2008)

... nawet uczestnicy WEF mają problemy ze pełnym zrozumieniem obecnej sytuacji, bo globalny system finansowy jest dziś tak zawiły, że chyba nikt tak naprawdę nie ... więcej w tym regionie wojska, bowiem osiem krajów (m.in. Rosja, USA, Kanada i Norwegia) dążą do zabezpieczenia swoich roszczeń do surowców mineralnych pod topniejącym lodem Arktyki. Jednym z ...

-

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

... był tak pewny jego skuteczności, że nie przywiązywał zbytniej wagi do zabezpieczenia go przed ochroną antywirusową. Autor chciał utrudnić analizę kodu szkodnika (zarówno ... ze startem systemu. Właśnie w ten sposób rootkit zdołał zarówno przejąć system, jak i ukryć swoją obecność. Pierwotny sterownik, który został zainfekowany, był przechowywany w ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy, złośliwe programy, botnet, sieci zombie, rustock, Rustock.C -

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji]()

Bezpieczeństwo sieci a koniec wakacji

... korzystać z sieci: Upewnij się, czy na komputerze zainstalowany jest aktywny i aktualny system zabezpieczeń. Sprawdź, czy oprócz możliwości wykrywania wirusów na podstawie sygnatur, program ten wyposażono ... dziecko rozmawia przez Internet oraz czy umawia się z osobami poznanymi w sieci. W celu odpowiedniego zabezpieczenia komputera, warto także od ...

-

![Firmy budowlane: leasing wspiera rozwój [© Scanrail - Fotolia.com] Firmy budowlane: leasing wspiera rozwój]()

Firmy budowlane: leasing wspiera rozwój

... maszyna należy do leasingodawcy, tym samym stając się elementem zabezpieczenia transakcji. Oczywiście poza standardowym gwarancją, jaką jest weksel wystawiony przez korzystającego ... np. sezonowości przychodów w przedsiębiorstwie. Przedsiębiorcy budowlani mogą zatem zharmonizować system spłaty do przewidywanych dochodów, np. zmniejszyć raty w okresie ...

-

![Bezpieczeństwo w sieci - wskazówki [© stoupa - Fotolia.com] Bezpieczeństwo w sieci - wskazówki]()

Bezpieczeństwo w sieci - wskazówki

... wszystkie dostępne poprawki zabezpieczeń. Należy używać przeglądarki z wtyczką blokującą skrypty. Należy sprawdzić, jakie zabezpieczenia są oferowane przez sieć operatora Internetu. Jeżeli wykorzystywany jest system operacyjny Microsoft Windows, należy włączyć funkcję automatycznych aktualizacji i instalować wszelkie aktualizacje zaraz po ich ...

-

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker]()

Robak internetowy Conficker

Conficker, nowa rodzina robaków komputerowych wykorzystujących do rozprzestrzeniania się lukę w zabezpieczeniach systemu Microsoft Windows, atakuje komputery na całym świecie. Co ważne, rozprzestrzenia się nie tylko w internecie, ale także poprzez urządzenia USB: pamięci masowe czy odtwarzacze MP3. Robaki Conficker pobierają także inne złośliwe ...

-

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs]()

Zagrożenia w sieci w 2009 r. wg TrendLabs

... do swoich celów znane luki w rejestrach systemu nazw domen (domain name system — DNS). Według specjalistów używane są już zatrute pamięci podręczne DNS, które pozwalają tworzyć ukryte kanały komunikacyjne, obchodzić zabezpieczenia i dostarczać szkodliwe treści. Mimo że dostawcy zabezpieczeń ściśle współpracują z organizacjami zarządzającymi ...

-

![Notebook Acer Aspire 3935 Notebook Acer Aspire 3935]()

Notebook Acer Aspire 3935

... cala, rozdzielczości HD 1366 x 768 pikseli i konstrukcji pozbawionej ramy. System dźwięku dookolnego trzeciej generacji Dolby Home Theater z dwoma głośnikami stereofonicznymi ... zależności od modelu są wyposażone albo w dysk twardy, albo dysk SSD. W celu zabezpieczenia komputera oraz zgromadzonych w nim danych przed osobami niepowołanymi, notebook ...

-

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7]()

Kolejna luka w zabezpieczeniach IE 7

Panda Security wykryła około stu witryn internetowych, które zmodyfikowano w taki sposób, aby infekowały użytkowników poprzez wykorzystanie nie naprawionej dotąd luki w zabezpieczeniach produktu Microsoft. Najbardziej narażeni są internauci, którzy korzystają z przeglądarki Internet Explorer 7, działającej w systemie Windows XP. Luka dotyczy ...

-

![G DATA: szkodliwe oprogramowanie I-VI 2009 G DATA: szkodliwe oprogramowanie I-VI 2009]()

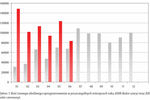

G DATA: szkodliwe oprogramowanie I-VI 2009

... większość wykorzystywanych nielegalnie luk w zabezpieczeniach. Ci, którzy nie dbają o to, by system ochrony ich komputera był stale aktualny, umożliwiają ataki złośliwego ... wykorzystania. Ponieważ w międzyczasie wiele bramek sieciowych wyposażonych jest w zabezpieczenia antywirusowe, atakujący zwracają się ku słabiej chronionym obszarom. Zdaniem ...

-

![Kaspersky Lab: pułapki w Internecie Kaspersky Lab: pułapki w Internecie]()

Kaspersky Lab: pułapki w Internecie

... bankowego itd. Wiadomość wygląda tak, jakby została wysłana przez Twój bank, eBay, system płatności, taki jak PayPal etc. Jednak bez względu na to, ... własnych celów. Aby zapobiegać próbom ataków phishigowych wiele banków wprowadziło dodatkowe zabezpieczenia. Spowodowało to spadek liczby wiadomości phishingowych atakujących najpopularniejsze banki. ...

-

![Nowoczesne przedsiębiorstwa a strategie innowacji [© Minerva Studio - Fotolia.com] Nowoczesne przedsiębiorstwa a strategie innowacji]()

Nowoczesne przedsiębiorstwa a strategie innowacji

... przewagi konkurencyjnej na rynku. Z tego względu twórcy nowych rozwiązań technicznych i projektowych powinni korzystać z szerokich możliwości zabezpieczenia praw wyłącznych, jakie zapewnia system ochrony własności przemysłowej w Polsce. Na pokrycie kosztów uzyskania ochrony własności przemysłowej w formie zgłoszenia wynalazku, wzoru użytkowego ...

-

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli]()

Praca w Internecie wymaga kontroli

... Uczciwy pracownik nie potrzebuje kontroli, jednak wobec osób, które nadużywają system i zaufanie pracodawcy, warto wdrożyć narzędzia, które zweryfikują jakość pracy.” – twierdzi ... kiedy złośliwe oprogramowanie, zaszyte w niewinnie wyglądających serwisach, omija filtry i zabezpieczenia antywirusowe stosowane przez wiele firm. Nadużywanie prywatnej ...

-

![Polityka prywatności w Internecie: nowe standardy [© stoupa - Fotolia.com] Polityka prywatności w Internecie: nowe standardy]()

Polityka prywatności w Internecie: nowe standardy

... naprzeciw tym wyzwaniom, popularny portal społecznościowy – Facebook – opracował nowy system przechowywania i przetwarzania prywatnych danych użytkowników. Podobny trend widoczny ... z G Data Software. „Zakładając, że użytkownik korzystał będzie z sieci bez odpowiedniego zabezpieczenia antywirusowego, możemy śmiało przypuszczać, że pliki cookies ...

-

![Bezpieczne surfowanie Bezpieczne surfowanie]()

Bezpieczne surfowanie

... Jeżeli ktoś wygoogla imiona Twoich rodziców, być może będzie mógł złamać zabezpieczenia Twojego konta w postaci pytań. A zatem, Internet ułatwia łączenie różnych ... kilku prostych rad: Zainstaluj oprogramowanie bezpieczeństwa internetowego i aktualizuj je. Dopilnuj, aby system Windows oraz aplikacje innych producentów, których używasz, były zawsze ...

-

![Audyt bezpieczeństwa informatycznego [© stoupa - Fotolia.com] Audyt bezpieczeństwa informatycznego]()

Audyt bezpieczeństwa informatycznego

... jest wdrożenie nowego oprogramowania, co umożliwia sprawdzenie, czy system został prawidłowo skonfigurowany i wdrożony oraz czy spełnia wymagania ... związanych z IT. Dlaczego polscy biznesmeni nie dostrzegają korzyści, jakie płyną z inwestowania w zabezpieczenia, w tym w audyty bezpieczeństwa informatycznego? Być może dlatego, że korzyści te są ...

-

![Symantec Brightmail Gateway 9.0 [© Nmedia - Fotolia.com] Symantec Brightmail Gateway 9.0]()

Symantec Brightmail Gateway 9.0

... . Oprogramowanie można zainstalować w ciągu 15 minut — zapewnia ono profesjonalne zabezpieczenia przed wirusami, spamem, atakami typu „phishing”, sieciami typu „bot” i ... w sieci Probe Network klienci mogą uzyskać wyższą skuteczność, dostosowując system antyspamowy do ataków, które przeprowadzono w środowisku firmy. Zaawansowane filtrowanie ...

-

![Urządzenie wielofunkcyjne Konica Minolta 240f Urządzenie wielofunkcyjne Konica Minolta 240f]()

Urządzenie wielofunkcyjne Konica Minolta 240f

... Wbudowany w urządzenie faks oferuje użytkownikom biurowym szereg funkcji. Zaawansowany system dystrybucji wiadomości e-mail, i-faksów, tradycyjnych faksów i skanów pozwala – w ... publicznych i osobistych. Firma Konica Minolta wyposażyła urządzenie 240f w zaawansowane zabezpieczenia, m.in. komunikację z użyciem bezpiecznego protokołu SSL czy też ...

-

![Cloud computing a bezpieczeństwo danych [© Scanrail - Fotolia.com] Cloud computing a bezpieczeństwo danych]()

Cloud computing a bezpieczeństwo danych

Firmy Symantec oraz Ponemon Institute, instytucja badawcza zajmująca się problemami ochrony prywatności i zarządzania informacjami, poinformowały o wynikach ankiety przeprowadzonej wspólnie wśród specjalistów IT. Z badania wynika, że większość firm nie wdraża odpowiednich procedur i narzędzi zapewniających bezpieczeństwo ważnych danych ...

-

![Fabryka renu KGHM Ecoren w Legnicy Fabryka renu KGHM Ecoren w Legnicy]()

Fabryka renu KGHM Ecoren w Legnicy

... wyposażony jest w clean room, trzy niezależne systemy wentylacji i zabezpieczenia, które wymagane są w obiegu gazów przemysłowych. Linię obsługuje przeszkolona ... wybuchowe gazy. Wdrożyliśmy więc bardzo skrupulatne procedury kontroli i szczelności, a system detekcji gazów funkcjonuje dwuetapowo. W dalszych etapach proszek renu metalicznego trafia do ...

-

![Polska: wydarzenia tygodnia 18/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 18/2010]()

Polska: wydarzenia tygodnia 18/2010

... podstawowe. Dla milionów naszych obywateli ważny jest przede wszystkim standard życia, stabilność zatrudnienia i gwarancja otrzymywania zarobków, dostępność do opieki zdrowotnej, zabezpieczenia emerytalne, system opieki nad dziećmi i dostępność do wykształcenia... 3. To prawda, że wchodząc do UE dochód narodowy na głowę przeciętnego Polaka niewiele ...

-

![Kradzież danych: $171 mln kary Kradzież danych: $171 mln kary]()

Kradzież danych: $171 mln kary

... , a w przypadku TJX tym ogniwem były dane przetrzymywane bez należytego zabezpieczenia.” Zarabiali miliony, on nie dostał niczego Mózgiem całej operacji był Albert ... suma ta może wzrosnąć w ciągu następnych lat do 1 miliarda. Firma postanowiła załatać system bezpieczeństwa angażując do pracy specjalistów z General Dynamics, IBM i Deloitte. Stephen ...

-

![Polska: wydarzenia tygodnia 20/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 20/2010]()

Polska: wydarzenia tygodnia 20/2010

... finansowego. Około 30 proc. przedsiębiorstw nie podjęła jakichkolwiek kroków w celu zabezpieczenia się przed kryzysem. Prawie 50 proc. firm zredukowało koszty ... zajmować się sprawami wewnętrznymi i chyba w małym stopniu dotyczącymi gospodarki... Europa to system naczyń połączonych, a kłopoty w UE są także naszymi kłopotami i w poszukiwaniu rozwiązań ...

-

![Fortinet: FortiGate-3950B i -3951B Fortinet: FortiGate-3950B i -3951B]()

Fortinet: FortiGate-3950B i -3951B

... do zabezpieczenia sieci i utrzymania jej wydajności. Nowe platformy z serii ForitGate zostały wyposażone zarówno w funkcje optymalizacji sieci WAN, jak i w zaawansowane technologie IPS i wzmocnione zapory ogniowe. Mogą więc funkcjonować jako dedykowane zapory ogniowe klasy korporacyjnej ze zintegrowanymi funkcjami IPS oraz jako kompletny system ...

-

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające]()

Symantec: nowe pakiety zabezpieczające

... desktopową wersję programu do tworzenia kopii zapasowych – Backup Exec System Recovery. Informacje mają decydujące znacznie dla firm każdej wielkości, a sektor ... firmom z sektora MSP zakup i zarządzanie technologiami do tworzenia kopii zapasowych i zabezpieczenia całej organizacji w jednym pakiecie. Pakiet ten można szybko wdrożyć przy minimalnych ...

-

![Komputer mobilny Motorola ES400 Komputer mobilny Motorola ES400]()

Komputer mobilny Motorola ES400

... upadku MIL-STD 810G, co przekłada się na niższy całkowity koszt użytkowania Zabezpieczenia klasy korporacyjnej, m.in. wbudowany biometryczny czytnik linii papilarnych Trzyletni cykl eksploatacji ... się przez liczne menu i ekrany w celu wyregulowania ustawień. Standardowy system operacyjny Windows Mobile 6.5 pozwala łatwo pisać, przenosić i wdrażać ...

-

![Bezpieczeństwo infrastruktury krytycznej w UE [© Scanrail - Fotolia.com] Bezpieczeństwo infrastruktury krytycznej w UE]()

Bezpieczeństwo infrastruktury krytycznej w UE

Rynek zabezpieczenia infrastruktury krytycznej w nowych krajach członkowskich Unii Europejskiej rozwija się niezwykle dynamicznie, głównie ze względu na budowę nowych elektrowni oraz modernizacji ...

-

![Bezpieczeństwo cloud computing [© stoupa - Fotolia.com] Bezpieczeństwo cloud computing]()

Bezpieczeństwo cloud computing

... firmę na niebezpieczeństwo: złamać zabezpieczenia systemowe, uszkodzić dane, pozwolić przeprowadzającemu atak na dostęp do systemów”. „Kiedy komputer działa w naszej sieci, możemy chronić go za pomocą innych środków, takich jak zapory sieciowe i systemy wykrywania włamań (IDS). Możemy zbudować odporny system, działający nawet wtedy ...

-

![Polacy docenili bankowość internetową Polacy docenili bankowość internetową]()

Polacy docenili bankowość internetową

... to, że w zestawieniu najsilniejszych parametrów konta dobrze rozwinięty, funkcjonalny system bankowości internetowej znalazł się wyżej (33%) niż dogodna lokalizacja oddziału ... młodsze i lepiej wykształcone. Nowością jest rosnące przekonanie o konieczności zabezpieczenia przyszłości, zwłaszcza emerytury. Przypomnijmy, że jeszcze niedawno niewielu ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/McAfee-metody-dzialania-cyberprzestepcow-apURW9.jpg)

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych](https://s3.egospodarka.pl/grafika/zagrozenia-w-internecie/Rosnaca-cyberprzestepczosc-a-ochrona-danych-MBuPgy.jpg)

![Tydzień 5/2008 (28.01-03.02.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 5/2008 (28.01-03.02.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-5-2008-28-01-03-02-2008-12AyHS.jpg)

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-sieci-a-koniec-wakacji-MBuPgy.jpg)

![Firmy budowlane: leasing wspiera rozwój [© Scanrail - Fotolia.com] Firmy budowlane: leasing wspiera rozwój](https://s3.egospodarka.pl/grafika/leasing/Firmy-budowlane-leasing-wspiera-rozwoj-apURW9.jpg)

![Bezpieczeństwo w sieci - wskazówki [© stoupa - Fotolia.com] Bezpieczeństwo w sieci - wskazówki](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczenstwo-w-sieci-wskazowki-MBuPgy.jpg)

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Conficker-MBuPgy.jpg)

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-sieci-w-2009-r-wg-TrendLabs-apURW9.jpg)

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7](https://s3.egospodarka.pl/grafika/luki-w-zabezpieczeniach/Kolejna-luka-w-zabezpieczeniach-IE-7-Qq30bx.jpg)

![Nowoczesne przedsiębiorstwa a strategie innowacji [© Minerva Studio - Fotolia.com] Nowoczesne przedsiębiorstwa a strategie innowacji](https://s3.egospodarka.pl/grafika/innowacyjnosc/Nowoczesne-przedsiebiorstwa-a-strategie-innowacji-iG7AEZ.jpg)

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli](https://s3.egospodarka.pl/grafika/internet/Praca-w-Internecie-wymaga-kontroli-MBuPgy.jpg)

![Polityka prywatności w Internecie: nowe standardy [© stoupa - Fotolia.com] Polityka prywatności w Internecie: nowe standardy](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Polityka-prywatnosci-w-Internecie-nowe-standardy-MBuPgy.jpg)

![Audyt bezpieczeństwa informatycznego [© stoupa - Fotolia.com] Audyt bezpieczeństwa informatycznego](https://s3.egospodarka.pl/grafika/audyt-bezpieczenstwa/Audyt-bezpieczenstwa-informatycznego-MBuPgy.jpg)

![Symantec Brightmail Gateway 9.0 [© Nmedia - Fotolia.com] Symantec Brightmail Gateway 9.0](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Brightmail-Gateway-9-0-Qq30bx.jpg)

![Cloud computing a bezpieczeństwo danych [© Scanrail - Fotolia.com] Cloud computing a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Cloud-computing-a-bezpieczenstwo-danych-apURW9.jpg)

![Polska: wydarzenia tygodnia 18/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 18/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-18-2010-vgmzEK.jpg)

![Polska: wydarzenia tygodnia 20/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 20/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-20-2010-vgmzEK.jpg)

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające](https://s3.egospodarka.pl/grafika/Symantec/Symantec-nowe-pakiety-zabezpieczajace-Qq30bx.jpg)

![Bezpieczeństwo infrastruktury krytycznej w UE [© Scanrail - Fotolia.com] Bezpieczeństwo infrastruktury krytycznej w UE](https://s3.egospodarka.pl/grafika/infrastruktura-krytyczna/Bezpieczenstwo-infrastruktury-krytycznej-w-UE-apURW9.jpg)

![Bezpieczeństwo cloud computing [© stoupa - Fotolia.com] Bezpieczeństwo cloud computing](https://s3.egospodarka.pl/grafika/Cloud-Computing/Bezpieczenstwo-cloud-computing-MBuPgy.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych? [© pexels] Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych?](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Rosnie-budowlany-klub-miliarderow-jaki-przychod-daje-miejsce-w-TOP-30-firm-budowlanych-270808-150x100crop.jpg)

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)