-

![LockBit to najbardziej aktywny ransomware 2022 roku LockBit to najbardziej aktywny ransomware 2022 roku]()

LockBit to najbardziej aktywny ransomware 2022 roku

... okupu oraz przykładami skradzionych informacji. W niektórych przypadkach przestępcy oferują przedłużenie terminu płatności, możliwość pobrania skradzionych informacji, a także zniszczenie ... . Biorąc pod uwagę rozwój ransomware LockBit, w tym rozszerzenie jego działania na systemy macOS w 2023 roku, eksperci Fortinet przewidują, że oprogramowanie to ...

-

![Trojan Androxgh0st atakuje Trojan Androxgh0st atakuje]()

Trojan Androxgh0st atakuje

... AWS itp. Do gromadzenia wymaganych informacji wykorzystuje z kolei pliki Laravel. Ma różne warianty, które skanują w poszukiwaniu różnych informacji. 3. ↓ Qbot — Qbot, ... z 7 proc. i 8Base z 6 proc. Ostatnia z tych grup ogłosiła niedawno, że zinfiltrowała systemy informatyczne Organizacji Narodów Zjednoczonych, wydobywając informacje z obszaru HR i ...

-

![Jak działa atak man-in-the-middle i jak go wykryć? Jak działa atak man-in-the-middle i jak go wykryć?]()

Jak działa atak man-in-the-middle i jak go wykryć?

... osoby podczas rozmowy telefonicznej, w celu pobrania z urządzeń istotnych informacji. MITM jest wyjątkowo niebezpieczny, ponieważ żadna ze stron ... Ataków Man-in-the-Middle najczęściej doświadczają banki i ich aplikacje, firmy z sektora finansowego, systemy opieki zdrowotnej oraz przedsiębiorstwa obsługujące przemysłowe sieci urządzeń, które ...

-

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych]()

Ranking najlepszych kont osobistych

... zgód marketingowych dla banku na kontakt telefoniczny w celach marketingowych oraz na wysyłanie informacji handlowej za pośrednictwem środków komunikacji elektronicznej przez bank ... własnych. Premie za polecenia konta znajomym Dwa banki w zestawieniu aktywnie promują systemy poleceń, które pozwalają klientom zarabiać na rekomendowaniu konta: mBank ...

-

![Jak media społecznościowe wpływają na mózg nastolatka? Neurochirurg wyjaśnia i radzi, jak chronić młody mózg Jak media społecznościowe wpływają na mózg nastolatka? Neurochirurg wyjaśnia i radzi, jak chronić młody mózg]()

Jak media społecznościowe wpływają na mózg nastolatka? Neurochirurg wyjaśnia i radzi, jak chronić młody mózg

... dawkę nagrody, utrwalając nawyk ciągłego sprawdzania telefonu. Jak ujęli to badacze, systemy social mediów zwiększają wyrzut dopaminy poprzez spersonalizowane treści, co silnie ... informacji dziennie, zaczyna działać bardziej powierzchownie. Uwagę przyciągają ciągle nowe bodźce kosztem pamięci operacyjnej i głębszego przetwarzania informacji. ...

-

![Era wdrożyła rozwiązanie firmy FileNet [© Nmedia - Fotolia.com] Era wdrożyła rozwiązanie firmy FileNet]()

Era wdrożyła rozwiązanie firmy FileNet

... SMS. Do niedawna działy PTC korzystały z systemu "workflow" dopasowanego do potrzeb jego użytkowników. Istniejące systemy w pełni spełniały swoje funkcje, jednak nie tworzyły systemu naczyń połączonych, umożliwiającego wymianę informacji między nimi w ramach współdzielonych procesów. Utrudniona była również automatyzacja procesów dotyczących całej ...

-

![Kevin Mitnick - najsłynniejszy haker świata w Polsce [© stoupa - Fotolia.com] Kevin Mitnick - najsłynniejszy haker świata w Polsce]()

Kevin Mitnick - najsłynniejszy haker świata w Polsce

... ściśle tajnych informacji, jak łatwo dokonać sabotażu przedsiębiorstwa, urzędu czy jakiejkolwiek innej instytucji. Mitnick robił to setki razy wykorzystując przemyślane techniki wywierania wpływu na ludzi. Złudna jest opinia o bezpieczeństwie danych prywatnych i służbowych, istnieje wiele sposobów, by ominąć systemy warte miliony dolarów ...

-

![IT-System dla Kruka [© stoupa - Fotolia.com] IT-System dla Kruka]()

IT-System dla Kruka

... z opublikowanych w prasie artykułów, notatek prasowych, ale również z bieżących i archiwalnych informacji. Serwis będzie wyposażony w System subskrypcji, dzięki któremu wszyscy, którzy będą zainteresowani aktualnościami o działalności Kruk Systemy Inkaso, będą mogli po uprzednim zarejestrowaniu się otrzymywać elektroniczny newsletter. Umowa między ...

-

![Motorola w Hongkongu [© Nmedia - Fotolia.com] Motorola w Hongkongu]()

Motorola w Hongkongu

... do baz danych pozwalający funkcjonariuszom uzyskać dostęp do niezbędnych informacji za pomocą radiotelefonów przenośnych i/lub przewoźnych terminali transmisji danych System ... : Motorola w Warszawie, ComputerLand w Szczecinie, Optimus w Łodzi i ComArch w Krakowie. Wszystkie te systemy SWD oparte są na zgodnych ze standardem TETRA systemach łączności ...

-

![Nowy system MacroSoftu [© Nmedia - Fotolia.com] Nowy system MacroSoftu]()

Nowy system MacroSoftu

... posiadającej lub wdrażającej systemy jakości zgodne z normami ISO, prostego i otwartego rozwiązania w sprawdzonym i rozwojowym środowisku. Cel ten został osiągnięty dzięki zastosowaniu technologii Lotus Notes Domino zapewniającej organizacji spójną platformę komunikacyjną i jednolity standard wymiany informacji. Dzięki homogenicznemu środowisku ...

Tematy: mqm, macrosoft quality management -

![Strona dla społeczności linuksowej [© stoupa - Fotolia.com] Strona dla społeczności linuksowej]()

Strona dla społeczności linuksowej

... przydatnych treści pomagających zrozumieć wartość rozwiązań opartych na systemie Linux – informacji o nowościach, wywiadów, artykułów, opisów wdrożeń, analiz, recenzji oraz odnośników ... przez BMC Software stroną propagującą wiedzę pomagającą efektywnie wykorzystywać systemy IT. Tematyka stron społeczności internetowych, którym patronuje BMC Software, ...

Tematy: linux, bmc software -

![SAP dla mniejszych [© Nmedia - Fotolia.com] SAP dla mniejszych]()

SAP dla mniejszych

... , które umożliwiają wymianę informacji pomiędzy różnymi środowiskami systemowymi. Gotowe scenariusze integracyjne obejmują: konsolidację ustawową (w zakresie systemów finansowo-księgowych), centralną księgowość (transakcje logistyczne i związane z tym dokumenty i rozliczenia), przepływ towarów pomiędzy przedsiębiorstwami (systemy zakupów, sprzedaży ...

Tematy: sap, sap business one -

![Klient złapany w sieć [© Minerva Studio - Fotolia.com] Klient złapany w sieć]()

Klient złapany w sieć

... , służący np. do sprawdzania aktualnej prognozy pogody, czy jako podręczny portfel informacji przydatny do transakcji internetowych, użytkownik instalujący go, wyrażał zgodę na ... z etyką mediów i prawem do prywatności. Natomiast jeśli uznamy, że gromadzone przez systemy monitorowania dane opierają się jedynie na informacjach, które nie pozwalają ...

-

![Pomiar i zarządzanie ryzykiem [© Nmedia - Fotolia.com] Pomiar i zarządzanie ryzykiem]()

Pomiar i zarządzanie ryzykiem

... rozwiązaniem, odpowiadającym na przyszłe zapotrzebowanie sektora finansowego na systemy zarządzania ryzykiem operacyjnym" – mówi Dariusz Janeczko, Dyrektor Handlowy ... systemami" – opisuje system Igor Stępniak, Analityk Biznesowy z MATRIX.PL. Centralne repozytorium informacji przechowywanych w systemie oparte jest o serwer relacyjnej bazy danych (MS ...

-

![Modelowanie biznesowe czyli pilnowanie hochsztaplerów Modelowanie biznesowe czyli pilnowanie hochsztaplerów]()

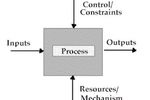

Modelowanie biznesowe czyli pilnowanie hochsztaplerów

... co i komu "daje". Dotyczy to zarówno produktów i pieniędzy ale także przekazywanych informacji. Inaczej mówiąc model biznesowy musi obrazować pełny przepływ korzyści. ... zobrazowania mapy procesów powinna wystarczyć symbolika ICOM. Bardziej rozbudowane systemy modelowania pozwalają dodatkowo na zarządzanie takim projektem, definiowanie szczegółów ...

-

![Internet zmienia zachowania konsumentów [© Scanrail - Fotolia.com] Internet zmienia zachowania konsumentów]()

Internet zmienia zachowania konsumentów

... naszych przekazów do masowego odbiorcy i mieć nadzieję, że nasze standardowe systemy metryczne zasięgu i częstotliwości zagwarantują sukces". Awangarda nowego konsumenta cyfrowego to ... korzystania z innych mediów. Ale tak nie jest. Zapytani o to, jakiego źródła informacji brakowałoby im najbardziej, 28 proc. wskazało na telewizję. Na drugim miejscu ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... tego, autor takiego programu tworzy dla niego rodzaj tarczy. Aktywniejsze systemy autoochrony celowo stosują agresywne techniki. Drugim kryterium jest stopień wyspecjalizowania ... w określonym punkcie drogi, na której następuje wymiana poleceń lub informacji. Tego typu rootkit modyfikuje polecenia i informacje w celu zniekształcenia ich ...

-

![Trend Micro: ataki internetowe 2007 Trend Micro: ataki internetowe 2007]()

Trend Micro: ataki internetowe 2007

... szkodliwego oprogramowania i próby kradzieży poufnych lub prawnie zastrzeżonych informacji. Wyspecjalizowane serwisy internetowe będą najbardziej popularnymi celami ataków przestępców ... Usługi komunikacyjne, takie jak poczta elektroniczna, komunikatory internetowe oraz systemy wymiany plików, nadal będą narażone na zagrożenia treści, takie jak ...

-

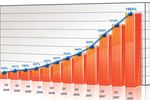

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... graficzny, a spamerzy musieli szukać nowych sposobów dostarczania tej samej informacji w formie graficznej. W marcu pojawił się nowy rodzaj spamu. Wiadomości spamowe ... W 2007 roku wzrosła aktywność rosyjskojęzycznych phisherów. Kilkakrotnie atakowali oni systemy płatności WebMoney oraz Yandex-money i próbowali uzyskać dostęp do kont użytkowników ...

-

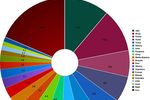

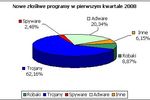

![Zagrożenia internetowe I-III 2008 Zagrożenia internetowe I-III 2008]()

Zagrożenia internetowe I-III 2008

... trojanów. To z kolei sprawia, że wykrywanie zagrożeń jest coraz trudniejsze. Systemy zabezpieczeń nie są w stanie przeprowadzać aktualizacji tak szybko jak ... koszty przez przesyłanie wiadomości SMS na numery z taryfą specjalną, utrata danych i informacji, np. usuwanie folderów i wiadomości, kradzież poufnych informacji: numerów telefonów, wiadomości ...

-

![Merchandising w Polsce - perspektywy [© Minerva Studio - Fotolia.com] Merchandising w Polsce - perspektywy]()

Merchandising w Polsce - perspektywy

... sukcesu jest właściwa struktura terenowa firmy oraz efektywny system przepływu informacji. Ryzyko popełnienia błędu jest spore (przypomnijmy, że agencje koordynują pracę ... pozwalają koordynować pracę merchandiserów w tak trudnych warunkach, jak np. dedykowane systemy informatyczne czy platformy e-learningowe. Takie rozwiązania pozwalają obniżyć ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... do innych programów, które mogłyby uniemożliwić mu kradzież haseł i innych istotnych informacji użytkownika. Na koniec szkodliwy program tworzy plik .bat, który usuwa zarówno ... , w rzeczywistości jednak takie oszustwa są dość częste. Odpieranie ataków na systemy IM W jaki sposób użytkownicy mogą przeciwstawić się wyrafinowanym lub nieustannym atakom? ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... się być formularzem. Jego wypełnienie i wysłanie pozwoliłoby atakującemu uzyskanie cennych informacji, które mogłyby posłużyć do włamania na konto. Phishing jest pewną ... wyciąg z naszego konta. Inne wyjście? Kaspersky Lab podaje, iż istnieją systemy, które znacząco zwiększają bezpieczeństwo naszych oszczędności. W przypadku zagranicznych sklepów ...

-

![Ewaluacja projektu europejskiego - 3 fazy Ewaluacja projektu europejskiego - 3 fazy]()

Ewaluacja projektu europejskiego - 3 fazy

... pracy powinna dotyczyć takich zagadnień, jak: zatrudnienie, bezrobocie, zagrożenie bezrobociem, systemy edukacji szkolnej i pozaszkolnej, zapotrzebowanie na rynku pracy na konkretne specjalności ... i efektywności pomocy. Głównym celem ewaluacji końcowej jest dostarczenie informacji na temat długotrwałych efektów, wdrażania danego projektu wraz ze ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... komputera. Taki komputer mógł zostać następnie wykorzystany do kradzieży poufnych informacji lub przeprowadzenia ataków DoS. W tym samym roku hakerzy porwali posiadającą ... Explorer, Firefox oraz Opera, zawiera mechanizmy blokujące szkodliwe programy, zapewniające systemy wczesnego ostrzegania, które alarmują użytkowników w momencie, gdy próbują ...

-

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7]()

Kolejna luka w zabezpieczeniach IE 7

... , także tych, którzy zaktualizowali swoje systemy operacyjne. Wystarczy odwiedzić zainfekowaną stronę internetową, nawet w pełni legalną, aby paść ofiarą infekcji” – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa w Panda Security Polska. Panda Security zaleca internautom śledzenie informacji na temat wszelkich poprawek, publikowanych ...

-

![Gadu-Gadu 10 w wersji beta dostępne [© Nmedia - Fotolia.com] Gadu-Gadu 10 w wersji beta dostępne]()

Gadu-Gadu 10 w wersji beta dostępne

... być jednocześnie numerem telefonii GaduAIR, a nr GaduAIR jest numerem GG. Więcej informacji o możliwościach na: www.gaduair.pl. Rozbudowana klawiatura numeryczna pozwalająca na dzwonienie z ... XP, Vista, Seven (w najbliższym czasie ukażą się wersje GG10 na inne systemy operacyjne: Linux i Mac OS). Pamięć RAM: min. 256MB. Procesor: zalecany co ...

-

![Oddział banku wygrywa z bankowością internetową Oddział banku wygrywa z bankowością internetową]()

Oddział banku wygrywa z bankowością internetową

... przelewu (27%) oraz wpłacają lub wypłacają gotówkę (64%), szukają także informacji na temat produktów bankowych (19%). Głównym powodem, dla którego Polacy nie ... w bardziej skuteczne narzędzia i wsparcie technologiczne. Należy również dostosować systemy motywacyjne oraz wdrożyć odpowiednią kulturę pracy z klientem” – zaznacza Łukasz Kuć, Starszy ...

-

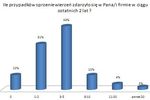

![Nadużycia w firmach wzmacniane przez kryzys Nadużycia w firmach wzmacniane przez kryzys]()

Nadużycia w firmach wzmacniane przez kryzys

... nadzorcze. W 19 % przypadków jednak o wykryciu nadużyć decyduje przypadek. Ważne źródło informacji stanowią także anonimowe informacje od pracowników (17%) oraz audyt wewnętrzny (8%). Ostatnie miejsca wśród takich instrumentów przedsiębiorcy umieszczają systemy zarządzania ryzykiem 4% oraz audyt zewnętrzny 2%. „Dane mówiące o poziomie wiedzy na ...

-

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?]()

Downadup/Conficker nadał groźny?

... zainfekowanego komputera i tym samym do wszystkich informacji na nim zapisanych. Według aktualnych informacji cyberprzestępcy wciąż mogą kontrolować około 6,5 miliona ... Taki pakiet powinien być zawsze włączony i aktualizowany, gdyż nawet zaktualizowane systemy operacyjne mogą zostać zainfekowane wariantami .A i .B – zdarza się tak, ponieważ ...

-

![Adobe Creative Suite 5 [© Nmedia - Fotolia.com] Adobe Creative Suite 5]()

Adobe Creative Suite 5

... niż dotąd czasie. Ponadto produkt Dreamweaver CS5 obsługuje obecnie popularnie systemy zarządzania treścią — Drupal, Joomla! oraz WordPress — dzięki czemu projektanci ... jak konferencje internetowe Adobe ConnectNow, zwiększa możliwości prowadzenia dyskusji i wymiany informacji ze współpracownikami i klientami na całym świecie. Tworzenie treści ...

-

![Rynek energetyczny w Europie 2009 [© christian42 - Fotolia.com] Rynek energetyczny w Europie 2009]()

Rynek energetyczny w Europie 2009

... reagowania na zapotrzebowanie umożliwione przez takie urządzenia, jak systemy inteligentnego opomiarowania. Dostępność sieci elektroenergetycznych to kluczowy czynnik ... drastycznym wzrostem przepływu danych, ich przechowywaniem oraz wymianą informacji związanych z jeszcze bardziej złożonym i wymagającym krajobrazem energetycznym.” Informacje o ...

-

![Benchmarking jako koncepcja zarządzania [© Minerva Studio - Fotolia.com] Benchmarking jako koncepcja zarządzania]()

Benchmarking jako koncepcja zarządzania

... kapitało- chłonne, przy czym nie ma żadnych gwarancji powodzenia. Należałoby więc, na przykład, skoncentrować się na wybranych fragmentach (proces przekazywania informacji, systemy wspierające komunikacje itp.). Tak, jak w przypadku każdego innego działania, także w, z pozoru prostym, benchmarkingu można popełnić określone błędy, których listy nie ...

-

![Większe wydatki firm na ochronę baz danych [© Scanrail - Fotolia.com] Większe wydatki firm na ochronę baz danych]()

Większe wydatki firm na ochronę baz danych

... harmonogramu lub poza harmonogramem 37% firm nie ma pewności, które systemy wymagają łatania w przypadku pojawienia się nowego zagrożenia 24% przedsiębiorstw wydaje rocznie ... związana z koniecznością ochrony danych osobowych i innych informacji na temat klientów, a także własnych, poufnych informacji. Przez to w coraz większym stopniu muszą się one ...

-

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

... x64 jest spowodowane tym, że coraz więcej użytkowników preferuje 64-bitowe systemy operacyjne. Wygląda na to, że ilość szkodliwego kodu dla x64 będzie ... danych nie zawierała osobistych informacji użytkowników. W naszych prognozach dla 2011 roku przewidywaliśmy, że celem wielu ataków będzie kradzież wszelkich informacji, które mogą zostać ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Era wdrożyła rozwiązanie firmy FileNet [© Nmedia - Fotolia.com] Era wdrożyła rozwiązanie firmy FileNet](https://s3.egospodarka.pl/grafika/polska-telefonia-cyfrowa-sp-z-o-o/Era-wdrozyla-rozwiazanie-firmy-FileNet-Qq30bx.jpg)

![Kevin Mitnick - najsłynniejszy haker świata w Polsce [© stoupa - Fotolia.com] Kevin Mitnick - najsłynniejszy haker świata w Polsce](https://s3.egospodarka.pl/grafika/kevin-mitnick/Kevin-Mitnick-najslynniejszy-haker-swiata-w-Polsce-MBuPgy.jpg)

![IT-System dla Kruka [© stoupa - Fotolia.com] IT-System dla Kruka](https://s3.egospodarka.pl/grafika/it-system/IT-System-dla-Kruka-MBuPgy.jpg)

![Motorola w Hongkongu [© Nmedia - Fotolia.com] Motorola w Hongkongu](https://s3.egospodarka.pl/grafika/motorola/Motorola-w-Hongkongu-Qq30bx.jpg)

![Nowy system MacroSoftu [© Nmedia - Fotolia.com] Nowy system MacroSoftu](https://s3.egospodarka.pl/grafika/mqm/Nowy-system-MacroSoftu-Qq30bx.jpg)

![Strona dla społeczności linuksowej [© stoupa - Fotolia.com] Strona dla społeczności linuksowej](https://s3.egospodarka.pl/grafika/linux/Strona-dla-spolecznosci-linuksowej-MBuPgy.jpg)

![SAP dla mniejszych [© Nmedia - Fotolia.com] SAP dla mniejszych](https://s3.egospodarka.pl/grafika/sap/SAP-dla-mniejszych-Qq30bx.jpg)

![Klient złapany w sieć [© Minerva Studio - Fotolia.com] Klient złapany w sieć](https://s3.egospodarka.pl/grafika/reklama/Klient-zlapany-w-siec-iG7AEZ.jpg)

![Pomiar i zarządzanie ryzykiem [© Nmedia - Fotolia.com] Pomiar i zarządzanie ryzykiem](https://s3.egospodarka.pl/grafika/pomiar-i-zarzadzanie-ryzykiem/Pomiar-i-zarzadzanie-ryzykiem-Qq30bx.jpg)

![Internet zmienia zachowania konsumentów [© Scanrail - Fotolia.com] Internet zmienia zachowania konsumentów](https://s3.egospodarka.pl/grafika/badania-internautow/Internet-zmienia-zachowania-konsumentow-apURW9.jpg)

![Merchandising w Polsce - perspektywy [© Minerva Studio - Fotolia.com] Merchandising w Polsce - perspektywy](https://s3.egospodarka.pl/grafika/merchandising/Merchandising-w-Polsce-perspektywy-iG7AEZ.jpg)

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7](https://s3.egospodarka.pl/grafika/luki-w-zabezpieczeniach/Kolejna-luka-w-zabezpieczeniach-IE-7-Qq30bx.jpg)

![Gadu-Gadu 10 w wersji beta dostępne [© Nmedia - Fotolia.com] Gadu-Gadu 10 w wersji beta dostępne](https://s3.egospodarka.pl/grafika/gadu-gadu/Gadu-Gadu-10-w-wersji-beta-dostepne-Qq30bx.jpg)

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?](https://s3.egospodarka.pl/grafika/Symantec/Downadup-Conficker-nadal-grozny-MBuPgy.jpg)

![Adobe Creative Suite 5 [© Nmedia - Fotolia.com] Adobe Creative Suite 5](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Creative-Suite-5-Qq30bx.jpg)

![Rynek energetyczny w Europie 2009 [© christian42 - Fotolia.com] Rynek energetyczny w Europie 2009](https://s3.egospodarka.pl/grafika/rynek-energii/Rynek-energetyczny-w-Europie-2009-zaGbha.jpg)

![Benchmarking jako koncepcja zarządzania [© Minerva Studio - Fotolia.com] Benchmarking jako koncepcja zarządzania](https://s3.egospodarka.pl/grafika/benchmarking/Benchmarking-jako-koncepcja-zarzadzania-iG7AEZ.jpg)

![Większe wydatki firm na ochronę baz danych [© Scanrail - Fotolia.com] Większe wydatki firm na ochronę baz danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Wieksze-wydatki-firm-na-ochrone-baz-danych-apURW9.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach? [© wygenerowane przez AI] Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach?](https://s3.egospodarka.pl/grafika2/KSeF/Rozporzadzenia-wykonawcze-do-KSeF-podpisane-Co-znajduje-sie-w-nowych-przepisach-270113-150x100crop.jpg)

![Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń [© pexels] Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń](https://s3.egospodarka.pl/grafika2/tendencje-na-rynku-pracy/Widelki-zarobkow-w-ogloszeniu-o-prace-jak-daleko-siega-jawnosc-wynagrodzen-270104-150x100crop.jpg)

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?](https://s3.egospodarka.pl/grafika2/rekrutacja/Sztuczna-inteligencja-w-HR-Gdzie-konczy-sie-automatyzacja-a-zaczyna-dyskryminacja-270092-150x100crop.jpg)

![Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe? [© pixabay] Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe?](https://s3.egospodarka.pl/grafika2/koszty-utrzymania-mieszkania/Rosna-koszty-utrzymania-mieszkania-W-2026-r-oplaty-jeszcze-wyzsze-270085-150x100crop.jpg)

![Świąteczne prezenty dla pracowników: limity, podatki i pułapki, o których musisz wiedzieć [© wygenerowane przez AI] Świąteczne prezenty dla pracowników: limity, podatki i pułapki, o których musisz wiedzieć](https://s3.egospodarka.pl/grafika2/swiadczenia-na-rzecz-pracownikow/Swiateczne-prezenty-dla-pracownikow-limity-podatki-i-pulapki-o-ktorych-musisz-wiedziec-270086-150x100crop.jpg)

![Cyfrowa rewolucja w woj. lubelskim: miliony na innowacje dla MŚP [© wygenerowane przez AI] Cyfrowa rewolucja w woj. lubelskim: miliony na innowacje dla MŚP](https://s3.egospodarka.pl/grafika2/dotacje-dla-firm/Cyfrowa-rewolucja-w-woj-lubelskim-miliony-na-innowacje-dla-MSP-270082-150x100crop.jpg)