-

![Trojan udający aplikację Clubhouse w natarciu [© andriano_cz - Fotolia.com] Trojan udający aplikację Clubhouse w natarciu]()

Trojan udający aplikację Clubhouse w natarciu

... systemy Android. Trojan o nazwie BlackRock, kryjący się w złośliwej aplikacji, wyświetla fałszywe okna logowania do Facebooka ... że autentyczna platforma jest obecnie dostępna tylko i wyłącznie dla iPhone'ów, a w oficjalnych źródłach brak informacji o tym, że Clubhouse już uruchomił wersję aplikacji na Androida (choć jest ona faktycznie w planach). W ...

-

![Rynek pracy specjalistów 2024 [© Freepik] Rynek pracy specjalistów 2024]()

Rynek pracy specjalistów 2024

... Przed nami najświeższa odsłona tego opracowania, a w nim potężna dawka informacji dotyczących m.in. ilości ofert pracy, najbardziej poszukiwanych specjalizacji oraz branż najaktywniej ... kontekście coraz większą rolę odgrywają narzędzia HR wspierające rekrutację, takie jak systemy ATS czy narzędzia oparte o AI, które pozwalają na bardziej precyzyjne ...

-

![Stare nawyki czy nowe zwyczaje? Jak robimy zakupy online? [© Freepik] Stare nawyki czy nowe zwyczaje? Jak robimy zakupy online?]()

Stare nawyki czy nowe zwyczaje? Jak robimy zakupy online?

... Inquiry, a w niej garść najświeższych informacji dotyczących zwyczajów zakupowych w internecie. Opracowanie wskazuje najważniejsze trendy konsumenckie, potwierdzając m.in., że Polacy ... metodą jest BLIK – obecnie wybiera go aż 43% badanych. Przelewy bankowe oraz szybkie systemy płatności (np. PayU, Przelewy24) preferuje co piąty. Z roku na rok spada ...

-

![Wybory prezydenckie 2025: dezinformacja najpoważniejszym zagrożeniem Wybory prezydenckie 2025: dezinformacja najpoważniejszym zagrożeniem]()

Wybory prezydenckie 2025: dezinformacja najpoważniejszym zagrożeniem

... dostępność modeli sztucznej inteligencji, dzięki którym masowe generowanie nieprawdziwych informacji przez oszustów jest prostsze niż kiedykolwiek. Wybory w Polsce, podobnie jak ... proces jest całkowicie wolny od zagrożeń. Celem mogą stać się systemy ewidencjonujące listy wyborców, a także infrastruktura wspierająca organizację głosowania – np. ...

-

![Jak rozpoznać deepfake i nie dać się oszukać? [© wygenerowane przez AI] Jak rozpoznać deepfake i nie dać się oszukać?]()

Jak rozpoznać deepfake i nie dać się oszukać?

... do oszustw finansowych, manipulacji politycznych i rozpowszechniania fałszywych informacji, które potrafią zmylić nawet doświadczonych specjalistów. W obliczu rosnącej ... pracowników świadomych ryzyka i procedur bezpieczeństwa. Deepfake’i potrafią też oszukać systemy biometryczne, umożliwiając obejście zabezpieczeń finansowych czy autoryzacji dostępu ...

-

![Dlaczego więcej niż 90% MSP nie podejmuje jeszcze wysiłków na rzecz wdrożenia CRM? [© Minerva Studio - Fotolia.com] Dlaczego więcej niż 90% MSP nie podejmuje jeszcze wysiłków na rzecz wdrożenia CRM?]()

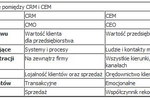

Dlaczego więcej niż 90% MSP nie podejmuje jeszcze wysiłków na rzecz wdrożenia CRM?

... systemy CRM Klasyczne systemy informatyczne tworzone były z myślą o obiegu informacji związanej z jednym zagadnieniem mianowicie zyskiem. Wszelkie systemy księgowe, rachunkowości zarządczej, controlingu, MRP, służą temu samemu, odpowiadają na pytanie Jaki zysk przynosi działalność? Systemy te wspomagają zarządzanie poprzez dostarczenie informacji ...

Tematy: -

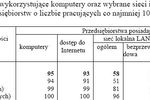

![Internet i komputery w Polsce - raport 2007 Internet i komputery w Polsce - raport 2007]()

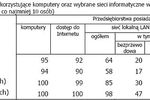

Internet i komputery w Polsce - raport 2007

... oprogramowanie np. systemy Linux 21% jest wyposażone w systemy do zarządzania informacjami o klientach (CRM), pozwalające na centralne gromadzenie i udostępnianie innym komórkom informacji o klientach, a 12% posiada systemy umożliwiające analizowanie tych informacji w celach marketingowych 13% firm posiada systemy do kompleksowego planowania ...

-

![FORTINET: w 2015 r. cyberprzestępcy mocno uderzą [© beccarra - Fotolia.com] FORTINET: w 2015 r. cyberprzestępcy mocno uderzą]()

FORTINET: w 2015 r. cyberprzestępcy mocno uderzą

... potrafią skanować szkodliwe oprogramowanie pod kątem wykrywalności przez systemy różnych dostawców i przekazują przestępcom raporty o skuteczności ich narzędzi. Ponieważ producenci zabezpieczeń odchodzą od zwykłego wykrywania szkodliwego oprogramowania i idą w kierunku korelowania informacji o zagrożeniach, przestępcy będą szukali sposobów na ...

-

![Samochód bez kierowcy, ale z cyberprzestępcą na ogonie Samochód bez kierowcy, ale z cyberprzestępcą na ogonie]()

Samochód bez kierowcy, ale z cyberprzestępcą na ogonie

... tę informację złodziejom, którzy dokonają włamania do domu nieobecnego lub użyje informacji uwierzytelniających do wyczyszczenia jego konta bankowego. To drugie zagrożenie ... w pojeździe powinno być ściśle monitorowane i zarządzane przez takie systemy, jak firewalle i systemy zapobiegania włamaniom, które mogą odróżnić normalną komunikację od ...

-

![e-learning - synergia wiedzy i technologii e-learning - synergia wiedzy i technologii]()

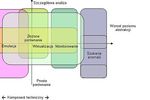

e-learning - synergia wiedzy i technologii

... że e-learning to wykorzystanie technologii do tworzenia, dystrybucji i dostarczania danych, informacji, szkoleń i wiedzy w celu podniesienia efektywności pracy oraz działań organizacji. ... trzy klasy systemów e-learningowych: Systemy LMS (Learning Management System) ukierunkowane na zarządzanie procesem szkolenia. Systemy LCMS (Learning Content ...

-

![Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń]()

Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń

... decyzja opiera się na przeświadczeniu o poprawności i prawdziwości zgromadzonych informacji. Zafałszowanie informacji jest szczególnie szkodliwe, ponieważ przez to decyzje podjęte na ... Systemy o kluczowym znaczeniu powinny być powielane. Systemy dodatkowe w szybkim czasie mogą przejąć obowiązki systemu podstawowego, jeśli ulegnie on awarii. Systemy ...

-

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

Ochrona antywirusowa: ewolucja i metody

... jaki sposób działa ta technologia, ani nie podają żadnych istotnych informacji o niej. Na przykład niektórzy producenci oprogramowania antywirusowego twierdzą, że ich produkty ... sygnatur muszą być często uaktualniane; bardziej złożone systemy heurystyczne pozostają skuteczne dłużej, a ekspertowe systemy analityczne mogą miesiącami skutecznie działać ...

-

![Telefonia internetowa VoIP: usługi ważniejsze niż cena [© Minerva Studio - Fotolia.com] Telefonia internetowa VoIP: usługi ważniejsze niż cena]()

Telefonia internetowa VoIP: usługi ważniejsze niż cena

... , dostęp do wybranych informacji z bazy danych. Systemy automatycznej informacji głosowej IVR, oferowane przez operatorów telefonii internetowej, umożliwiają bezpośrednie przekierowanie połączeń klientów do komputerowej bazy danych celem uzyskania informacji, zgłoszenia zdarzenia, złożenia zlecenia lub zamówienia produktu. Systemy są w stanie ...

-

![4 korzyści z wdrożenia systemu ERP w produkcji 4 korzyści z wdrożenia systemu ERP w produkcji]()

4 korzyści z wdrożenia systemu ERP w produkcji

... i wynagrodzeniami. 2. Łatwiejsza optymalizacja dostaw i stanów magazynowych Optymalizacja stanów magazynowych jest możliwa dzięki planowaniu zapotrzebowania na materiały. Systemy ERP dają bieżący wgląd do informacji – to pozwala obserwować w czasie rzeczywistym potrzeby, a tym samym szybko podejmować decyzje dotyczące tego, które produkty należy ...

-

![Ewolucja złośliwego oprogramowania I-VI 2007 Ewolucja złośliwego oprogramowania I-VI 2007]()

Ewolucja złośliwego oprogramowania I-VI 2007

... który nie jest częścią samego systemu. Warunek ten spełniają wszystkie systemy operacyjne, wiele aplikacji biurowych, edytorów graficznych, systemów planowania projektów oraz ... roku, twórcy wirusów wykorzystywali prawie wyłącznie trojany przeznaczone do kradzieży informacji użytkowników. Kluczowymi celami ataków nadal są klienci różnych systemów ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... od organizacji (finansowej) - wysyłane w celu nakłonienia użytkowników do ujawnienia poufnych informacji. Jest to kwestia socjotechniki i jeśli w całą sprawę zamieszane ... może wzbudzić podejrzenia użytkownika. Dodatkowo, banki rewidują swoje systemy bezpieczeństwa, zwłaszcza w celu heurystycznej identyfikacji nielegalnych transakcji. Na przykład, ...

-

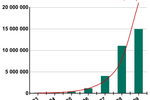

![Internet i komputery w Polsce - raport 2008 Internet i komputery w Polsce - raport 2008]()

Internet i komputery w Polsce - raport 2008

... wykorzystuje bezpłatne oprogramowanie, np. systemy Linux 20% firm wyposażonych jest w systemy do zarządzania informacjami o klientach (CRM), 12% firm posiada systemy ... Relatioship Management) służące do zbierania, łączenia, przetwarzania i analizowania informacji o klientach może mieć charakter operacyjny i analityczny. Pierwszy, używany przez ...

-

![System Kanban w branży motoryzacyjnej System Kanban w branży motoryzacyjnej]()

System Kanban w branży motoryzacyjnej

... produkcyjny Zakład produkcyjny Kongsberg został podzielony na dwa obszary produkcyjne: systemy masażu i systemy wsparcia lędźwiowego (ang. seat support) oraz maty grzejne (ang. seat ... efektach W przedsiębiorstwie karty Kanban przepływu i pojemniki Kanban są nośnikami informacji odpowiedzialnych za ruch odpowiedniego asortymentu oraz stanowią sygnały ...

-

![E-administracja w Polsce: korzyści i koszty [© FotolEdhar - Fotolia.com] E-administracja w Polsce: korzyści i koszty]()

E-administracja w Polsce: korzyści i koszty

... koszty m.in. e-Sądu i e-Ksiąg Wieczystych oraz Centralnej Informacji KRS, których nie potrafiło wyliczyć Ministerstwo Sprawiedliwości. Wnioski nie napawają optymizmem. Największe nakłady pochłaniają systemy, z którymi od lat są problemy: ePUAP, CEPiK czy OST 112. Najdroższe są systemy obsługiwane przez ZUS: KSI i PUE, czyli Płatnik ...

Tematy: e-administracja, administracja publiczna, administracja on-line, e-urząd, e-sąd, ePUAP, CEPiK, Platnik -

![Infrastruktura krytyczna łakomym kąskiem dla cybeprzestępców [© Brian Jackson - Fotolia.com] Infrastruktura krytyczna łakomym kąskiem dla cybeprzestępców]()

Infrastruktura krytyczna łakomym kąskiem dla cybeprzestępców

... dyrektywą, która będzie wymagała od właścicieli infrastruktury krytycznej wdrożenia rozwiązań zwiększających bezpieczeństwo, a także raportowanie incydentów naruszających bezpieczeństwo informacji i sieci. Systemy teleinformatyczne celem ataków hakerów Są dwa rodzaje systemów - informatyczne (IT) oraz sterowania przemysłowego (OT - ang.Operational ...

-

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych]()

Ataki SCADA, czyli o włamaniach do systemów przemysłowych

... jedną z niemieckich hut stali. Z raportu niemieckiego Biura Federalnego ds. Bezpieczeństwa Informacji (niem. Bundesamt für Sicherheit in der Informationstechnik), wynika, iż w ... wykorzystał błąd przepełnienia bufora do propagacji na inne dziurawe systemy. Niektóre z agresywnych odmian szkodnika powodowały przeciążenie sieci. W efekcie wiele lotów i ...

-

![Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia]()

Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia

... być brane różne systemy prawne, normy produkcyjne czy strefy czasowe. Nowoczesny system ERP pozwoli usystematyzować pracę wszystkich podmiotów, dając wgląd do danych odpowiednim osobom. Sprawdzenie informacji w takim systemie jest znacznie szybsze niż pozyskiwanie ich z odrębnych aplikacji, a także dokładniejsze. Wiele informacji jest dostępnych ...

-

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej]()

Infrastruktura krytyczna: cyberprzestępcy celują w kolej

... Szwedzki Organ ds. Bezpieczeństwa w transporcie (Trafi kverket). Ucierpiały między innymi systemy śledzenia ruchu pociągów, system poczty elektronicznej organu, systemy mapowania ruchu drogowego. Niedostępne były systemy rezerwacyjne oraz uaktualnienia informacji o zakłóceniach eksploatacyjnych, a ruch pociągów był prowadzony manualnie. Dania, 2018 ...

-

![Dział konstrukcyjny w firmie Dział konstrukcyjny w firmie]()

Dział konstrukcyjny w firmie

... informacji na konstruktorów. Nie jest to dobre rozwiązanie, ponieważ barierą w pozyskiwaniu takich informacji mogą okazać się dochody osobiste konstruktorów. Źródłami informacji dla ... umownie podzielić dwie podstawowe grupy tj. na: systemy dokumentacji papierowej, systemy dokumentacji elektronicznej. Przedsiębiorstwa organizujące prace projektowe w ...

-

![Sztuczna inteligencja w biznesie. Wyzwania i możliwości [© NicoElNino - Fotolia.com] Sztuczna inteligencja w biznesie. Wyzwania i możliwości]()

Sztuczna inteligencja w biznesie. Wyzwania i możliwości

... danych w inteligencję Trzecia rewolucja przemysłowa sprawiła, że dziś żyjemy w epoce informacji, w której każdego dnia generowane są gigantyczne ilości danych. Szacuje się, ... nowe oferty dostosowane do ich potrzeb. W handlu i logistyce pomaga ulepszać systemy zamówień i zawczasu eliminować potencjalne problemy. Jak? Chociażby przewidując na ...

-

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie]()

Zagrożenia w Internecie

... znaczeniu krytycznym. Jeszcze bardziej niepokojący jest fakt, że od ogłoszenia informacji o wykryciu luki w zabezpieczeniach do pojawienia się związanego z nią specjalnego ... nadal pozwala im działać. - Napastnicy i zagrożenia hybrydowe coraz częściej atakują systemy za pośrednictwem programów typu backdoor ("tylne drzwi") zainstalowanych tam przez ...

-

![Branża mięsna i rozwiązania IT [© christian42 - Fotolia.com] Branża mięsna i rozwiązania IT]()

Branża mięsna i rozwiązania IT

... i etykietującego wyroby. Marcin Bondara, prezes zarządu Lawson Software Polska, wskazuje na zdolność do sprawnego przetwarzania informacji jako kluczowy element rozwiązań IT w sektorze mięsnym. Według niego, systemy informatyczne powinny zapewniać pełną obsługę elektronicznej wymiany danych (EDI) oraz poprawić działania w zakresie prognozowania ...

-

![Budowanie marki: jakich błędów unikać? Budowanie marki: jakich błędów unikać?]()

Budowanie marki: jakich błędów unikać?

... się na CRM-y, myśli niemal wyłącznie o sposobie na zoptymalizowanie przepływu informacji wewnątrz własnych firm. Tymczasem bardzo wydajne i charakteryzujące się wieloma ciekawymi funkcjami systemy pozwalają firmom na zbieranie interesujących i ważnych informacji o klientach. Niestety, wiele firm - a instytucje finansowe są tu najgorsze - korzysta ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... próbki rozpoczyna się proces analizy. Etap ten może zostać przeprowadzony przez automatyczne systemy i analityków wirusów. Kończy się dodaniem sygnatury do antywirusowej bazy ... kwestia zaufania: instytucje finansowe surowo zabraniają wysyłania zewnętrznym firmom jakichkolwiek informacji dotyczących klientów ze względu na duże ryzyko utraty cennych ...

-

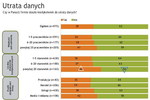

![Bezpieczeństwo IT w polskich firmach Bezpieczeństwo IT w polskich firmach]()

Bezpieczeństwo IT w polskich firmach

... 27001:2500, odnoszącym się do bezpieczeństwa informacji. Często nieregulowane kwestie skutkują późniejszymi przypadkami utraty, bądź wycieku danych. W takim przypadku nawet jeżeli firma była ubezpieczona, ciężko uzyskać wypłatę odszkodowania, jeżeli okaże się, że odpowiednie Backup też oszczędnie Systemy archiwizacji danych w przypadku planowania ...

-

![Geolokalizacja: 5 niecodziennych zastosowań Geolokalizacja: 5 niecodziennych zastosowań]()

Geolokalizacja: 5 niecodziennych zastosowań

... się także zaawansowana technologia. Rakiety, statki, łodzie podwodne, lotnictwo, systemy naprowadzania i systemy obronne bazują na geolokalizacji. Dzięki lokalizacji wojskowi mogą dokładnie ustalać ... pozwala nie tylko korzystać z map offline, ale także umożliwia uzyskanie aktualnych informacji na temat sytuacji na drodze. Nie oznacza to jednak, że ...

-

![Czy polska produkcja jest już gotowa na Przemysł 4.0? [© phonlamaiphoto - Fotolia.com] Czy polska produkcja jest już gotowa na Przemysł 4.0?]()

Czy polska produkcja jest już gotowa na Przemysł 4.0?

... producenci mebli: ponad 3/4 z nich dostrzegało konieczność optymalizacji przepływu informacji pomiędzy działami, a 72 proc. – poprawy organizacji pracy oraz ... badanych firm wdrażało lub planowało wdrożyć systemy IT, przy czym duże firmy produkcyjne częściej niż średnie deklarowały inwestycje w systemy informatyczne w celu optymalizacji produkcji ( ...

-

![Ochrona antywirusowa "w chmurze": wady i zalety Ochrona antywirusowa "w chmurze": wady i zalety]()

Ochrona antywirusowa "w chmurze": wady i zalety

... 2009 tempo pojawiania się nowych szkodliwych programów osiągnęło nowy poziom i standardowe systemy aktualizacji nie były już w stanie poradzić sobie ze zwalczaniem zagrożeń. ... nie jest możliwe szybkie zidentyfikowanie podejrzanej aktywności ani uzyskanie informacji o rozprzestrzenianiu się zagrożenia lub jego źródłach. Często firmy antywirusowe muszą ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... incydencie ze Stuxnetem, systemy SCADA wzbudzają coraz większy niepokój wśród firm zajmujących się bezpieczeństwem. Systemy te kontrolują operacje przebiegające w ... Network (KSN) za zgodą uczestników tej sieci. Globalny system wymiany informacji dotyczących aktywności szkodliwego oprogramowania obejmuje miliony użytkowników produktów Kaspersky Lab ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... programów zawierających szkodliwą funkcję - jedynie exploity potrafiące obejść systemy bezpieczeństwa i pozwalające na zainstalowanie i uruchomienie innego kodu. Wygląda jednak na ... obejść system bezpieczeństwa, dwie zapewniają dostęp do krytycznych informacji systemowych, dwie umożliwiają przeprowadzanie ataków XSS, a jedna manipulację danymi. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trojan udający aplikację Clubhouse w natarciu [© andriano_cz - Fotolia.com] Trojan udający aplikację Clubhouse w natarciu](https://s3.egospodarka.pl/grafika2/trojany/Trojan-udajacy-aplikacje-Clubhouse-w-natarciu-236701-150x100crop.jpg)

![Rynek pracy specjalistów 2024 [© Freepik] Rynek pracy specjalistów 2024](https://s3.egospodarka.pl/grafika2/rynek-pracy-specjalistow/Rynek-pracy-specjalistow-2024-264376-150x100crop.jpg)

![Stare nawyki czy nowe zwyczaje? Jak robimy zakupy online? [© Freepik] Stare nawyki czy nowe zwyczaje? Jak robimy zakupy online?](https://s3.egospodarka.pl/grafika2/zakupy-w-internecie/Stare-nawyki-czy-nowe-zwyczaje-Jak-robimy-zakupy-online-266584-150x100crop.jpg)

![Jak rozpoznać deepfake i nie dać się oszukać? [© wygenerowane przez AI] Jak rozpoznać deepfake i nie dać się oszukać?](https://s3.egospodarka.pl/grafika2/deepfake/Jak-rozpoznac-deepfake-i-nie-dac-sie-oszukac-268663-150x100crop.png)

![Dlaczego więcej niż 90% MSP nie podejmuje jeszcze wysiłków na rzecz wdrożenia CRM? [© Minerva Studio - Fotolia.com] Dlaczego więcej niż 90% MSP nie podejmuje jeszcze wysiłków na rzecz wdrożenia CRM?](https://s3.egospodarka.pl/grafika//Dlaczego-wiecej-niz-90-MSP-nie-podejmuje-jeszcze-wysilkow-na-rzecz-wdrozenia-CRM-iG7AEZ.jpg)

![FORTINET: w 2015 r. cyberprzestępcy mocno uderzą [© beccarra - Fotolia.com] FORTINET: w 2015 r. cyberprzestępcy mocno uderzą](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/FORTINET-w-2015-r-cyberprzestepcy-mocno-uderza-148271-150x100crop.jpg)

![Telefonia internetowa VoIP: usługi ważniejsze niż cena [© Minerva Studio - Fotolia.com] Telefonia internetowa VoIP: usługi ważniejsze niż cena](https://s3.egospodarka.pl/grafika/voip/Telefonia-internetowa-VoIP-uslugi-wazniejsze-niz-cena-iG7AEZ.jpg)

![E-administracja w Polsce: korzyści i koszty [© FotolEdhar - Fotolia.com] E-administracja w Polsce: korzyści i koszty](https://s3.egospodarka.pl/grafika2/e-administracja/E-administracja-w-Polsce-korzysci-i-koszty-146739-150x100crop.jpg)

![Infrastruktura krytyczna łakomym kąskiem dla cybeprzestępców [© Brian Jackson - Fotolia.com] Infrastruktura krytyczna łakomym kąskiem dla cybeprzestępców](https://s3.egospodarka.pl/grafika2/infrastruktura-krytyczna/Infrastruktura-krytyczna-lakomym-kaskiem-dla-cybeprzestepcow-147248-150x100crop.jpg)

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych](https://s3.egospodarka.pl/grafika2/SCADA/Ataki-SCADA-czyli-o-wlamaniach-do-systemow-przemyslowych-159507-150x100crop.jpg)

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej](https://s3.egospodarka.pl/grafika2/infrastruktura-krytyczna/Infrastruktura-krytyczna-cyberprzestepcy-celuja-w-kolej-241862-150x100crop.jpg)

![Sztuczna inteligencja w biznesie. Wyzwania i możliwości [© NicoElNino - Fotolia.com] Sztuczna inteligencja w biznesie. Wyzwania i możliwości](https://s3.egospodarka.pl/grafika2/Przemysl-4-0/Sztuczna-inteligencja-w-biznesie-Wyzwania-i-mozliwosci-205915-150x100crop.jpg)

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Zagrozenia-w-Internecie-apURW9.jpg)

![Branża mięsna i rozwiązania IT [© christian42 - Fotolia.com] Branża mięsna i rozwiązania IT](https://s3.egospodarka.pl/grafika/branza-miesna/Branza-miesna-i-rozwiazania-IT-zaGbha.jpg)

![Czy polska produkcja jest już gotowa na Przemysł 4.0? [© phonlamaiphoto - Fotolia.com] Czy polska produkcja jest już gotowa na Przemysł 4.0?](https://s3.egospodarka.pl/grafika2/przemysl/Czy-polska-produkcja-jest-juz-gotowa-na-Przemysl-4-0-223510-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej? [© wygenerowane przez AI] Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej?](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Raport-placowy-2025-Jak-ksztaltuja-sie-wynagrodzenia-w-branzy-energetycznej-i-cieplowniczej-269992-150x100crop.jpg)

![Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce? [© wygenerowane przez AI] Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce?](https://s3.egospodarka.pl/grafika2/zatrudnianie-cudzoziemcow/Reforma-PIP-najmocniej-moze-uderzyc-w-cudzoziemcow-Czy-straca-prawo-do-legalnej-pracy-w-Polsce-270115-150x100crop.jpg)

![Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach? [© wygenerowane przez AI] Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach?](https://s3.egospodarka.pl/grafika2/KSeF/Rozporzadzenia-wykonawcze-do-KSeF-podpisane-Co-znajduje-sie-w-nowych-przepisach-270113-150x100crop.jpg)

![Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń [© pexels] Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń](https://s3.egospodarka.pl/grafika2/tendencje-na-rynku-pracy/Widelki-zarobkow-w-ogloszeniu-o-prace-jak-daleko-siega-jawnosc-wynagrodzen-270104-150x100crop.jpg)

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?](https://s3.egospodarka.pl/grafika2/rekrutacja/Sztuczna-inteligencja-w-HR-Gdzie-konczy-sie-automatyzacja-a-zaczyna-dyskryminacja-270092-150x100crop.jpg)

![Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe? [© pixabay] Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe?](https://s3.egospodarka.pl/grafika2/koszty-utrzymania-mieszkania/Rosna-koszty-utrzymania-mieszkania-W-2026-r-oplaty-jeszcze-wyzsze-270085-150x100crop.jpg)