-

![Pamięci flash Corsair z zabezpieczeniem sprzętowym Pamięci flash Corsair z zabezpieczeniem sprzętowym]()

Pamięci flash Corsair z zabezpieczeniem sprzętowym

... odporny na programy służące do wykradania haseł i ataki typu "brute force", na które są podatne algorytmy szyfrujące. Dzięki funkcji Auto-Locking nie trzeba pamiętać o uruchamianiu zabezpieczeń. Dostęp do urządzenia jest blokowany po 15 sekundach od momentu odłączenia go od komputera. Produkt jest ...

-

![F-Secure Internet Security 2008 F-Secure Internet Security 2008]()

F-Secure Internet Security 2008

... używek. Wzmocniona została także ochrona przed przypadkowym ujawnieniem poufnych informacji jak hasła dostępu czy kody PIN – do czego służą już nie tylko ataki socjotechniczne (fałszywe maile i strony banków), ale też wykorzystywane coraz częściej przez cyberprzestepców portale społecznościowe lub nieprawdziwe oferty zamieszczane ...

-

![Wirusy i robaki VIII 2007 Wirusy i robaki VIII 2007]()

Wirusy i robaki VIII 2007

... lider z lipca, nagle zniknął z ekranów wirusowych radarów. Jak podkreślają analitycy z Kaspersky Lab, nie należy zapominać, że platforma startowa dla tej wersji Warezova została stworzona w ... pierwsze miejsce. Robak ten ma już trzy i pół roku i wydaje się to nie mieć żadnego wpływu na jego żywotność i stopień rozprzestrzenienia. Eksperci z branży ...

-

![Groźny atak botnet na serwis aukcyjny eBay [© stoupa - Fotolia.com] Groźny atak botnet na serwis aukcyjny eBay]()

Groźny atak botnet na serwis aukcyjny eBay

... zainfekowanymi kontami, w zależności od tego czy znajdują się one w Stanach Zjednoczonych czy poza nimi. „Nowe metody zarażania komputerów i ataków na nie pokazują, że Trojany stale ewoluują w kierunku ekstremalnie dynamicznych, łatwo adaptujących się narzędzi do przestępstw dokonywanych online, co potencjalnie niesie ze ...

-

![Wirusy i robaki IX 2007 Wirusy i robaki IX 2007]()

Wirusy i robaki IX 2007

... 2007 r. Prognozy na wrzesień sprawdziły się. Trojan-Downloader.Win32.Agent.brk, który rozprzestrzeniał się aktywnie w sierpniu, nie rozszerzył tworzonego przez siebie botnetu. W rezultacie, wrześniowe zestawienie nie zawiera ani jednego wariantu Warezova. Swoją aktywność zwiększyli natomiast autorzy innego robaka pocztowego, Zhelatina (znanego ...

-

![Włamania do sieci VoIP w USA [© stoupa - Fotolia.com] Włamania do sieci VoIP w USA]()

Włamania do sieci VoIP w USA

... ’a. Praca hakera była niezwykle prosta, bowiem największą bolączką firm, które padły ofiarą oszusta było stosowanie domyślnych haseł w konfiguracji routerów. Uzyskując w tak prosty sposób dostęp do systemów, Robert Moore dowolnie przeszukiwał i modyfikował bazy danych zaatakowanych firm.

-

![Tydzień 44/2007 (29.10-04.11.2007) [© RVNW - Fotolia.com] Tydzień 44/2007 (29.10-04.11.2007)]()

Tydzień 44/2007 (29.10-04.11.2007)

... definiującą sektory strategiczne i związane z nimi ograniczenia dotyczące inwestycji zagranicznych. Ich nadzieje sprowadzają się do tego, że ustawa zastępując obecnie obowiązujące nie zawsze precyzyjne przepisy kontrolne, stworzy bardziej przewidywalne warunki dla prowadzenia interesów, bo staną się one bardziej przewidywalne.

-

![Poczta e-mail: newsletter zyskuje na popularności Poczta e-mail: newsletter zyskuje na popularności]()

Poczta e-mail: newsletter zyskuje na popularności

... 89% twierdzi, że przynosi on firmie wymierne korzyści (głównie większą liczbę kontaktów z klientami oraz wzrost liczby odwiedzin serwisu internetowego). Stąd nie dziwi fakt, że 64% z nich deklaruje zwiększenie zaangażowania w tę formę komunikacji. Informacje o badaniu Badanie przeprowadzono za pomocą ankiety internetowej składającej ...

-

![Wysokie ceny żywności w małych miastach [© Scanrail - Fotolia.com] Wysokie ceny żywności w małych miastach]()

Wysokie ceny żywności w małych miastach

... , a te z natury są droższe. Główną przyczyną wysokich cen jest jednak brak konkurencji - w tych regionach działa znacznie mniej placówek handlowych, więc nie ma walki o klientów, również walki cenowej.

-

![Elektroniczne faktury TP SA dostępne przez Internet [© pizuttipics - Fotolia.com] Elektroniczne faktury TP SA dostępne przez Internet]()

Elektroniczne faktury TP SA dostępne przez Internet

... , tak samo jak ich papierowe odpowiedniki. Elektroniczny podpis na e-fakturze zapewnia autentyczność jej pochodzenia i uniemożliwia niepowołanym osobom wprowadzanie zmian w treści. Prócz rachunków, elektroniczne wersje otrzymają też inne dokumenty tj. faktury korygujące i szczegółowe wykazy połączeń. Zastąpienie faktury papierowej elektroniczną nie ...

-

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007]()

Panda: adware i spyware najgroźniejsze w listopadzie 2007

... przeskanowanych komputerów znajdowało się ukryte złośliwe oprogramowanie, tzn. złośliwy kod zainstalowany był w systemie. „Tradycyjne systemy zabezpieczeń oparte na sygnaturach już nie wystarczą. Konieczne jest uzupełnienie ich technologiami proaktywnymi, które potrafią wykrywać zagrożenia na podstawie analizy ich zachowania. Co jakiś czas warto ...

-

![Leki OTC: ulotki źródłem informacji dla 17% Polaków Leki OTC: ulotki źródłem informacji dla 17% Polaków]()

Leki OTC: ulotki źródłem informacji dla 17% Polaków

... z raportu TNS OBOP. Według raportu TNS OBOP „Zwyczaje zakupowe Polaków związane z nabywaniem leków” ulotki dotyczące leków dostępnych bez recepty (OTC) nie stanowią głównego źródła informacji na ich temat – Polacy częściej opierają się na własnym wcześniejszym doświadczeniu (35%), poleceniu przez farmaceutów (35 ...

-

![Media online o branży PR V-X 2007 Media online o branży PR V-X 2007]()

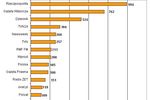

Media online o branży PR V-X 2007

... odnotował również wzmianki o agencji w kontekście zmian personalnych (przejście jednej osoby z zespołu do Headlines Porter Novelli). Relatywnie mało publikacji zanotowały natomiast tak znane agencje jak Glaubicz Garwolińska Consultants (57), Twenty Four Seven PR (39) czy MMD Polska (8). W przypadku GGC najpopularniejsze tematy to ...

-

![Przetargi budowlane 2007 - podsumowanie Przetargi budowlane 2007 - podsumowanie]()

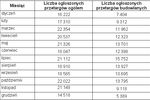

Przetargi budowlane 2007 - podsumowanie

... . Ogłoszenia dotyczące branży budowlanej w 2007 roku zamieszczane były głównie w Internecie (71 650 przetargów). Tak więc Internet, jako miejsce publikacji wybrało 52% ogłoszeniodawców. Pozostałe informacje przetargowe opublikowane zostały w prasie ... bądź wykonanie. Pozostałe ogłoszenia przetargowe dotyczyły dostaw. W 69% ogłoszonych przetargów nie ...

-

![Adobe Photoshop Elements 6 dla systemu Macintosh [© Nmedia - Fotolia.com] Adobe Photoshop Elements 6 dla systemu Macintosh]()

Adobe Photoshop Elements 6 dla systemu Macintosh

... posiada także nowe narzędzie do konwersji kolorowych obrazów na czarno-białe zdjęcia o zróżnicowanych odcieniach. Program Photoshop Elements 6 umożliwia dostosowanie układu zdjęć, tak aby utworzyć fotoalbum, kartkę z życzeniami lub płytę CD/DVD. Do dodatkowych funkcji udostępniania należą: zamawianie odbitek, udostępnianie zdjęć w Internecie za ...

-

![Wypożyczalnia filmów w iTunes [© stoupa - Fotolia.com] Wypożyczalnia filmów w iTunes]()

Wypożyczalnia filmów w iTunes

Tak jak oczekiwano, firma Apple ogłosiła, że poprzez sklep iTunes będzie oferować ... tytułów w wysokiej rozdzielczości, z dźwiękiem 5.1 surround. Żeby w pełni z tego korzystać, należy posiadać nową wersję Apple TV. Wtedy nie będzie potrzebny nawet komputer – filmy będą mogły być pobierane bezpośrednio z internetu poprzez łącze WiFi. Cena wypożyczenia ...

-

![G DATA: szkodliwe oprogramowanie 2007 [© Scanrail - Fotolia.com] G DATA: szkodliwe oprogramowanie 2007]()

G DATA: szkodliwe oprogramowanie 2007

... głównie adware, backdoory, spyware oraz wirusy, najczęściej wykorzystujące platformę Windows, ale również występujące na bazie JavaScript, HTML, VBScript, PHP i Perl. Nie zanotowano natomiast wzrostu zagrożenia dla użytkowników telefonów komórkowych. Główne trendy – sieci botów i kradzież danych Głównym zagrożeniem ze strony cyberprzestępców stały ...

-

![Wirusy i robaki II 2008 Wirusy i robaki II 2008]()

Wirusy i robaki II 2008

... roku. Mimo że trojan downloader Diehard nadal wywołuje poważne epidemie, nie znalazło to odzwierciedlenie w rankingu. Styczniowy ranking 20 najpopularniejszych szkodliwych programów ... została zastąpiona jedną nową wersją, która uplasowała się na dwunastym miejscu; nie oznacza to jednak koniec walki z Diehardem. W lutym liczba programów z tej rodziny ...

-

![Polska wersja Microsoft Dynamics CRM 4.0 [© Nmedia - Fotolia.com] Polska wersja Microsoft Dynamics CRM 4.0]()

Polska wersja Microsoft Dynamics CRM 4.0

... rynku mogą korzystać z jednej licencji programu, ale na osobnych bazach. Oznacza to, że poszczególne działy korzystają z tej funkcjonalności systemu CRM tak, jakby pracowały na kilku osobnych systemach CRM. Microsoft Dynamics CRM 4.0 umożliwia gromadzenie, zarządzanie i zmienianie danych dotyczących klientów w jednym miejscu. Dzięki ...

-

![Tydzień 16/2008 (14-20.04.2008) [© RVNW - Fotolia.com] Tydzień 16/2008 (14-20.04.2008)]()

Tydzień 16/2008 (14-20.04.2008)

... ropociągu, który miał omijać Polskę, Białoruś i Niemcy. Wstrzymano realizację koncepcji eksportu przez naftoport koło Sankt Petersburga. Poinformowano też, że Rosja nie zamierza zwiększać eksportu surowca, jej zamiarem jest zwiększenie eksportu gotowych paliw. Rosja obecnie eksploatuje 31 reaktorów w 10 elektrowniach jądrowych co ...

-

![Dotacje unijne 2007-2013 w Polsce Dotacje unijne 2007-2013 w Polsce]()

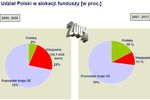

Dotacje unijne 2007-2013 w Polsce

... naukową, co wymaga niejednokrotnie czasu, a o czym zapominają przedsiębiorcy. Dlatego należy pamiętać, aby nie odkładać tego procesu na ostatnią chwilę, bo można w ten sposób znacząco zmniejszyć ... może uzyskać w tej sesji także pełne dofinansowanie studiów MBA dla swoich pracowników. Nie bez znaczenia jest też fakt, ze biorąc pod uwagę wsparcie Unii, ...

-

![Tydzień 17/2008 (21-27.04.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 17/2008 (21-27.04.2008)]()

Tydzień 17/2008 (21-27.04.2008)

... gazu) łączono z wysokim tempem rozwoju gospodarki tego kraju i szybko rosnącym zapotrzebowaniem na nie. Teraz do krytyki Pekinu dołączono niepokojące skutki ich obecności w ... przemysłu, bo prowadzą do bankructwa istniejących tam fabryk i zwiększają i tak już wysokie bezrobocie. By obraz chińskiej obecności w Afryce uczynić jeszcze bardziej ...

-

![Producenci zabawek a media online Producenci zabawek a media online]()

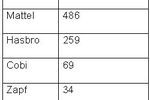

Producenci zabawek a media online

... , niestety, informacje dotyczące wadliwych wyrobów. Wspomina się jednak nie tylko o niebezpieczeństwie związanym z konkretnym produktem (Zapf), ale również o pozytywnych ... Finanse, konkursy oraz targi Oprócz tego producenci zabawek bywają wymieniani w tak tradycyjnych kontekstach, jak wyniki finansowe oraz wyniki giełdowe. Firmy informują o ...

-

![Phishing: bezpłatne narzędzia dla hakerów [© stoupa - Fotolia.com] Phishing: bezpłatne narzędzia dla hakerów]()

Phishing: bezpłatne narzędzia dla hakerów

... takie listy są również bezpłatne. Dodając do tego bezpłatne usługi hostingowe może się okazać, że cyberprzestępcy przeprowadzają ataki typu phishing, nie ponosząc żadnych kosztów” – wyjaśnia Maciej Sobianek. Cyberprzestępcy, którzy skorzystają z najnowszych narzędzi mają także możliwość wyboru formy, w jakiej będą otrzymywać wykradzione ...

-

![Rynek pracy specjalistów I kw. 2008 Rynek pracy specjalistów I kw. 2008]()

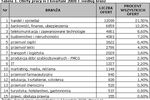

Rynek pracy specjalistów I kw. 2008

... oglądalnością ogłoszeń). Wskaźnik dodatni oznacza większą podaż ofert pracy i mniejszy popyt na nie wśród kandydatów, ujemny zaś relację odwrotną, czyli większy popyt na pracę wśród ... portalu Pracuj.pl. Analiza dotyczy wyłącznie miejsc pracy oferowanych w przedsiębiorstwach osobom z wyższym wykształceniem. Nie obejmuje ofert zgłaszanych przez urzędy ...

-

![Darmowe oprogramowanie Microsoft [© Nmedia - Fotolia.com] Darmowe oprogramowanie Microsoft]()

Darmowe oprogramowanie Microsoft

... nie zalicza się do firm, które byłyby znane z darmowego oprogramowania. Jednak ostatnio gigant z ... i te orbitujące wokół niej. Wszystkie fotografie zostały umieszczone na jednym dużym 12-terabajtowym serwerze. Zestawiono je tak, aby tworzyły rodzaj interaktywnej podróży. Pomysł WorldWide Telescope wyszedł od jednego z pracowników Microsoftu, Curtisa ...

-

![Wirusy i robaki V 2008 Wirusy i robaki V 2008]()

Wirusy i robaki V 2008

... atakowały użytkowników w maju 2008 r. O majowym rankingu 20 najpopularniejszych szkodliwych programów nie sposób długo się rozpisywać. Wynika to z tego, że twórcy wirusów ... , które były aktywne w czterech pierwszych miesiącach roku 2008. Robaki Warezov i Zhelatin nie powróciły do rankingu odkąd odpadły z niego w lutym. Autorzy przestali rozsyłać ...

-

![Wyniki finansowe banków I-III 2008 [© Scanrail - Fotolia.com] Wyniki finansowe banków I-III 2008]()

Wyniki finansowe banków I-III 2008

... tak jak w analogicznym okresie ubiegłego roku, działalność prowadziły 64 banki komercyjne, w tym 54 z przewagą kapitału ... Na poziom tego wskaźnika negatywnie wpłynęło obniżenie rentowności obrotu w bankach komercyjnych (do 8,4% wobec 11,9% przed rokiem), czego nie zrównoważyła wyższa rentowność obrotu banków spółdzielczych (wzrost do 20,4% wobec ...

-

![Wirusy i robaki VI 2008 Wirusy i robaki VI 2008]()

Wirusy i robaki VI 2008

... został wykryty w 2001 roku. Nimda to wszechstronny robak, który rozprzestrzenia się nie tylko za pośrednictwem poczty elektronicznej, ale również dysków sieciowych w sieciach lokalnych. ... potwierdzenie. Przez to komputer narażony jest na automatyczną infekcję. Użytkownik nie musi dawać zgody na zapisanie lub uruchomienie załącznika - szkodliwy kod ...

-

![Wirusy: atak na Facebook i MySpace [© stoupa - Fotolia.com] Wirusy: atak na Facebook i MySpace]()

Wirusy: atak na Facebook i MySpace

... szkodniki te mają możliwość modyfikowania swojej funkcjonalności poprzez pobieranie uaktualnień z Internetu. Jest wysoce prawdopodobne, że zainfekowane komputery zostaną wykorzystane nie tylko do rozsyłania odsyłaczy wśród użytkowników serwisów społecznościowych. Koobface.a rozprzestrzenia się gdy użytkownik uzyskuje dostęp do swojego konta MySpace ...

Tematy: robaki, botnet, Facebook, Koobface.a, Koobface.b, serwisy społecznościowe, MySpace, ataki internetowe -

![Tydzień 31/2008 (28.07-03.08.2008) [© RVNW - Fotolia.com] Tydzień 31/2008 (28.07-03.08.2008)]()

Tydzień 31/2008 (28.07-03.08.2008)

... na wyspach. Mimo zakończenia negocjacji, kontrakt został zablokowany przez pozostałych udziałowców BE. Uznali oni, że Francuzi za mało dają za tak duży pakiet akcji. W trudnej sytuacji postawiło to brytyjski rząd, bo Brytyjczycy liczyli na szybką poprawę swojego bezpieczeństwa energetycznego, ograniczając energetykę ...

-

![Najczęściej cytowane media VI 2008 Najczęściej cytowane media VI 2008]()

Najczęściej cytowane media VI 2008

... , radia, telewizji). Dziennikarze odnosili się do wiadomości podawanych na łamach innych mediów 6152 razy. Analiza obejmuje tylko te przekazy, które nie są przeglądami prasy.

-

![Handel emisjami CO2: połączenie CITL i ITL [© christian42 - Fotolia.com] Handel emisjami CO2: połączenie CITL i ITL]()

Handel emisjami CO2: połączenie CITL i ITL

... do 30 maja, skupiała pięć Państw Członkowskich. Druga faza testowa, od 18 lipca do 4 sierpnia, obejmowała już wszystkie Państwa Członkowskie, tak samo jak rejestry z poza Unii Europejskiej: Rosji, Japonii i Nowej Zelandii. Kolejne kroki Komisja wraz z Sekretariatem UNFCCC pracują obecnie nad ustaleniem ...

-

![Tydzień 33/2008 (11-17.08.2008) [© RVNW - Fotolia.com] Tydzień 33/2008 (11-17.08.2008)]()

Tydzień 33/2008 (11-17.08.2008)

... w strefie euro wyniesie 1,6%, a w 2009 roku będzie na poziomie 1,3% (poprzednie prognozy to odpowiednio 1,6% tak w 2008, jak i 2009 roku). Według ekspertów EBC w strefie euro w 2008 roku bezrobocie ... znacznie zmniejszony został dług publiczny. Przynależność do strefy euro nie pozwala na zastosowanie tradycyjnego zabiegu w postaci narzędzi monetarnych ...

-

![Najliczniejsze rodzaje wirusów VIII 2008 [© Scanrail - Fotolia.com] Najliczniejsze rodzaje wirusów VIII 2008]()

Najliczniejsze rodzaje wirusów VIII 2008

... wszystkich złośliwych programów. Konie trojańskie (często nazywane też Trojanami, co w kontekście historycznym nie jest do końca właściwą formą) to pliki zawierające ukryte programy, ... że użytkownicy Internetu coraz bardziej narażeni są ze strony złośliwego oprogramowania nie tylko na utratę danych, ale także na nieautoryzowany dostęp do nich. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Groźny atak botnet na serwis aukcyjny eBay [© stoupa - Fotolia.com] Groźny atak botnet na serwis aukcyjny eBay](https://s3.egospodarka.pl/grafika/eBay/Grozny-atak-botnet-na-serwis-aukcyjny-eBay-MBuPgy.jpg)

![Włamania do sieci VoIP w USA [© stoupa - Fotolia.com] Włamania do sieci VoIP w USA](https://s3.egospodarka.pl/grafika/haker/Wlamania-do-sieci-VoIP-w-USA-MBuPgy.jpg)

![Tydzień 44/2007 (29.10-04.11.2007) [© RVNW - Fotolia.com] Tydzień 44/2007 (29.10-04.11.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-44-2007-29-10-04-11-2007-sNRO59.jpg)

![Wysokie ceny żywności w małych miastach [© Scanrail - Fotolia.com] Wysokie ceny żywności w małych miastach](https://s3.egospodarka.pl/grafika/ceny-zywnosci/Wysokie-ceny-zywnosci-w-malych-miastach-apURW9.jpg)

![Elektroniczne faktury TP SA dostępne przez Internet [© pizuttipics - Fotolia.com] Elektroniczne faktury TP SA dostępne przez Internet](https://s3.egospodarka.pl/grafika/e-faktury/Elektroniczne-faktury-TP-SA-dostepne-przez-Internet-QhDXHQ.jpg)

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![Adobe Photoshop Elements 6 dla systemu Macintosh [© Nmedia - Fotolia.com] Adobe Photoshop Elements 6 dla systemu Macintosh](https://s3.egospodarka.pl/grafika/adobe-photoshop/Adobe-Photoshop-Elements-6-dla-systemu-Macintosh-Qq30bx.jpg)

![Wypożyczalnia filmów w iTunes [© stoupa - Fotolia.com] Wypożyczalnia filmów w iTunes](https://s3.egospodarka.pl/grafika/iTunes/Wypozyczalnia-filmow-w-iTunes-MBuPgy.jpg)

![G DATA: szkodliwe oprogramowanie 2007 [© Scanrail - Fotolia.com] G DATA: szkodliwe oprogramowanie 2007](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-szkodliwe-oprogramowanie-2007-apURW9.jpg)

![Polska wersja Microsoft Dynamics CRM 4.0 [© Nmedia - Fotolia.com] Polska wersja Microsoft Dynamics CRM 4.0](https://s3.egospodarka.pl/grafika/Microsoft/Polska-wersja-Microsoft-Dynamics-CRM-4-0-Qq30bx.jpg)

![Tydzień 16/2008 (14-20.04.2008) [© RVNW - Fotolia.com] Tydzień 16/2008 (14-20.04.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-16-2008-14-20-04-2008-sNRO59.jpg)

![Tydzień 17/2008 (21-27.04.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 17/2008 (21-27.04.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-17-2008-21-27-04-2008-12AyHS.jpg)

![Phishing: bezpłatne narzędzia dla hakerów [© stoupa - Fotolia.com] Phishing: bezpłatne narzędzia dla hakerów](https://s3.egospodarka.pl/grafika/phishing/Phishing-bezplatne-narzedzia-dla-hakerow-MBuPgy.jpg)

![Darmowe oprogramowanie Microsoft [© Nmedia - Fotolia.com] Darmowe oprogramowanie Microsoft](https://s3.egospodarka.pl/grafika/darmowe-oprogramowanie/Darmowe-oprogramowanie-Microsoft-Qq30bx.jpg)

![Wyniki finansowe banków I-III 2008 [© Scanrail - Fotolia.com] Wyniki finansowe banków I-III 2008](https://s3.egospodarka.pl/grafika/banki/Wyniki-finansowe-bankow-I-III-2008-apURW9.jpg)

![Wirusy: atak na Facebook i MySpace [© stoupa - Fotolia.com] Wirusy: atak na Facebook i MySpace](https://s3.egospodarka.pl/grafika/robaki/Wirusy-atak-na-Facebook-i-MySpace-MBuPgy.jpg)

![Tydzień 31/2008 (28.07-03.08.2008) [© RVNW - Fotolia.com] Tydzień 31/2008 (28.07-03.08.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-31-2008-28-07-03-08-2008-sNRO59.jpg)

![Handel emisjami CO2: połączenie CITL i ITL [© christian42 - Fotolia.com] Handel emisjami CO2: połączenie CITL i ITL](https://s3.egospodarka.pl/grafika/limity-emisji-CO2/Handel-emisjami-CO2-polaczenie-CITL-i-ITL-zaGbha.jpg)

![Tydzień 33/2008 (11-17.08.2008) [© RVNW - Fotolia.com] Tydzień 33/2008 (11-17.08.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-33-2008-11-17-08-2008-sNRO59.jpg)

![Najliczniejsze rodzaje wirusów VIII 2008 [© Scanrail - Fotolia.com] Najliczniejsze rodzaje wirusów VIII 2008](https://s3.egospodarka.pl/grafika/rodzaje-wirusow/Najliczniejsze-rodzaje-wirusow-VIII-2008-apURW9.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy [© wygenerowane przez AI] Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/wakacje/Co-czwartego-Polaka-nie-stac-na-wakacje-jeszcze-gorzej-maja-Rumuni-i-Grecy-268421-50x33crop.jpg) Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy

Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy

![Bezpieczny fotelik rowerowy dla dziecka. Wyniki najnowszej kontroli IH i praktyczne rady dla rodziców [© wygenerowane przez AI] Bezpieczny fotelik rowerowy dla dziecka. Wyniki najnowszej kontroli IH i praktyczne rady dla rodziców](https://s3.egospodarka.pl/grafika2/foteliki-rowerowe/Bezpieczny-fotelik-rowerowy-dla-dziecka-Wyniki-najnowszej-kontroli-IH-i-praktyczne-rady-dla-rodzicow-268598-150x100crop.png)

![Jawność cen mieszkań: 5 rzeczy, które musisz wiedzieć jako kupujący [© wygenerowane przez AI] Jawność cen mieszkań: 5 rzeczy, które musisz wiedzieć jako kupujący](https://s3.egospodarka.pl/grafika2/polityka-cenowa/Jawnosc-cen-mieszkan-5-rzeczy-ktore-musisz-wiedziec-jako-kupujacy-268600-150x100crop.png)

![Nowa oferta kont oszczędnościowych w ING Bank Śląski: 5,5% do 200 tys. PLN na 3 miesiące [© wygenerowane przez AI] Nowa oferta kont oszczędnościowych w ING Bank Śląski: 5,5% do 200 tys. PLN na 3 miesiące](https://s3.egospodarka.pl/grafika2/ING-Bank-Slaski/Nowa-oferta-kont-oszczednosciowych-w-ING-Bank-Slaski-5-5-do-200-tys-PLN-na-3-miesiace-268599-150x100crop.png)

![Zaległy urlop należy wykorzystać do 30 września. To obowiązek, a nie przywilej [© wygenerowane przez AI] Zaległy urlop należy wykorzystać do 30 września. To obowiązek, a nie przywilej](https://s3.egospodarka.pl/grafika2/zalegly-urlop/Zalegly-urlop-nalezy-wykorzystac-do-30-wrzesnia-To-obowiazek-a-nie-przywilej-268597-150x100crop.png)

![Koszty życia przerastają możliwości pokolenia Z? [© pixabay.com] Koszty życia przerastają możliwości pokolenia Z?](https://s3.egospodarka.pl/grafika2/pokolenie-Z/Koszty-zycia-przerastaja-mozliwosci-pokolenia-Z-268596-150x100crop.jpg)