-

![Nowy wirus podmienia numery kont bankowych [© Ivelin Radkov - Fotolia.com] Nowy wirus podmienia numery kont bankowych]()

Nowy wirus podmienia numery kont bankowych

Użytkownicy bankowości internetowej mają kolejne powody do obaw. Wykryte przez firmę ESET zagrożenie Win32/ClipBanker.C rozsyłane jest w załącznikach do wiadomości mailowych. Po otwarciu załącznika komputer zostaje zainfekowany, a szkodnik rozpoczyna swoją działalność, która polega na kontrolowaniu schowka systemowego. Jeżeli wirus znajdzie w nim ...

-

![Praca sezonowa za granicą. Pierwszy krok do emigracji? [© JackF - Fotolia.com] Praca sezonowa za granicą. Pierwszy krok do emigracji?]()

Praca sezonowa za granicą. Pierwszy krok do emigracji?

Co piąty Polak nie mówi "nie" emigracji zarobkowej. Często preludium do wyjazdu na stałe staje się wyjazd do pracy sezonowej. A tej ostatniej obecnie nie brakuje - europejski rynek pracy tymczasowej ma do zaoferowania tysiące ofert pracy. Atrakcyjnymi wynagrodzeniami kuszą m.in. Niemcy, Holandia, Francja oraz Wielka Brytania. Na tych rynkach nie ...

-

![Polska Ekstraklasa – przychody w 2014 r. [© massimhokuto - Fotolia.com] Polska Ekstraklasa – przychody w 2014 r.]()

Polska Ekstraklasa – przychody w 2014 r.

Łączne przychody klubów Ekstraklasy wyniosły w 2014 r. 375 mln zł. Na pierwszym miejscu w dalszym ciągu znajduje się Legia Warszawa, która uzyskała przychód w wysokości 101,5 mln zł. Na drugiej pozycji, również bez zmian, znalazł się Lech Poznań, a na trzecie z piątego awansowała Wisła Kraków. Aż 13 z 16 klubów zwiększyło swoje wpływy. Co może ...

-

![Koniec wsparcia dla Microsoft Windows Server 2003 [© Nmedia - Fotolia.com] Koniec wsparcia dla Microsoft Windows Server 2003]()

Koniec wsparcia dla Microsoft Windows Server 2003

Z raportu opublikowanego niedawno przez analityków Enterprise Strategy Group wynika, że 80 procent przedsiębiorstw wciąż korzysta z systemu Windows Server 2003. Tymczasem już dzisiaj, 14 lipca 2015 roku, kończy się wsparcie dla Microsoft Windows Server 2003. Wydarzenie to wiąże się z narażeniem na ryzyko wielu przedsiębiorstw – działanie Windows ...

-

![Biura w Warszawie: Wola wyprzedzi Służewiec? [© Christian Hillebrand - Fotolia.com] Biura w Warszawie: Wola wyprzedzi Służewiec?]()

Biura w Warszawie: Wola wyprzedzi Służewiec?

Czy powstające nowe, warszawskie centrum biznesowe w okolicy ronda Daszyńskiego będzie przypominało strefę biurową na Służewcu? Czy tak szybka rozbudowa tego rejonu miasta stwarza szansę, czy zagrożenie dla Woli? W Warszawie jest około 4,5 mln m kw. nowoczesnej powierzchni biurowej, a blisko 800 tys. m kw. jest obecnie w budowie. Z tego, do końca ...

-

![MS Security Essentials dla Windows XP bez wsparcia MS Security Essentials dla Windows XP bez wsparcia]()

MS Security Essentials dla Windows XP bez wsparcia

Microsoft ogłosił, że od 15 lipca wszystkie rozwiązania bezpieczeństwa dla użytkowników Windows XP przestaną otrzymywać aktualizacje, pozostawiając użytkowników narażonych na zagrożenia. Windows XP nie będzie już dostarczać narzędzia do usuwania złośliwego oprogramowania lub aktualizacji do programu Microsoft Security Essentials. „Ponieważ środki ...

-

![BYOD - firmy bagatelizują bezpieczeństwo BYOD - firmy bagatelizują bezpieczeństwo]()

BYOD - firmy bagatelizują bezpieczeństwo

BYOD, czyli Bring Your Own Device, a po polsku mówiąc zezwolenie na przynoszenie prywatnych urządzeń do pracy wymaga od firmy szczególnej ostrożności. Okazuje się jednak, że firmy bagatelizują zagrożenia związane z polityką BYOD, nie widząc potrzeby wprowadzania dodatkowych zabezpieczeń. Z kolei pracownicy uważają, że odpowiedzialność w tej ...

-

![Polski leasing ciągle na ścieżce wzrostu [© Torbz - Fotolia.com] Polski leasing ciągle na ścieżce wzrostu]()

Polski leasing ciągle na ścieżce wzrostu

... w II poł. 2015 (domykana już poprzednia perspektywa), nie powinno mocno odbić się na wynikach rynku maszyn rolniczych, ponieważ finansowanie rynku agro staje się coraz bardziej niezależne od subwencji unijnych. Kontynuacja odbicia na rynku maszyn budowlanych, wspierana od II półrocza zaliczkowym wydawaniem ...

-

![Polska: wydarzenia tygodnia 31/2015 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 31/2015]()

Polska: wydarzenia tygodnia 31/2015

Negocjacje między zarządem PKP Cargo a związkami zawodowymi nie przyniosły rezultatów, dlatego władze przewoźnika jednostronnie zadecydowały o przyznaniu pracownikom podwyżek w wysokości 200 zł brutto do wynagrodzenia zasadniczego. Wcześniej związkowcy odrzucili taką propozycję, domagając się wyższego wzrostu płac. Zarząd podkreśla, że spółki nie ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2015 [© Mikael Damkier - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2015]()

Cisco: bezpieczeństwo w Internecie I poł. 2015

Ukazał się Cisco 2015 Midyear Security Report – znamy więc aktualny krajobraz cyberzagrożeń. Z opracowania wynika m.in., że czas wykrywania niebezpieczeństw oraz usuwania ich skutków powinien być już liczony nie w miesiącach, czy dniach, ale w godzinach,. To wyzwanie wielkiej miary, zważywszy że obecnie na wykrycie naruszenia cyfrowego ...

-

![Hakerzy mogą zrobić ci intymne zdjęcia i wrzucić na Facebooka [© Tomasz Zajda - Fotolia.com] Hakerzy mogą zrobić ci intymne zdjęcia i wrzucić na Facebooka]()

Hakerzy mogą zrobić ci intymne zdjęcia i wrzucić na Facebooka

Działania cyberprzestępców stają się coraz śmielsze. Chelsea Clark z Toronto była zszokowana, gdy zobaczyła swoje intymne zdjęcia przesłane jej w wiadomości na Facebooku. Haker zrobił je kobiecie i jej partnerowi za pomocą kamery wbudowanej w ich laptop, a następnie przesłał je w wiadomości w serwisie społecznościowym. Kamil Sadkowski, analityk ...

-

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT]()

Jak przerwać zabójczy łańcuch, czyli o atakach APT

Kradzież danych to pokaźny biznes. W ciągu ostatnich dwóch lat łupem cyberprzestępców mogło paść ponad 1,3 mld rekordów. Metody kradzieży informacji rozwijają się coraz szybciej, a każdego dnia wykrywanych jest średnio więcej nowych zagrożeń niż ataków znanego już szkodliwego oprogramowania. Najgroźniejsze w skutkach są obecnie zaawansowane ataki ...

-

![Oszustwa finansowe online: banki wolą leczyć niż zapobiegać [© Focus Pocus LTD - Fotolia.com] Oszustwa finansowe online: banki wolą leczyć niż zapobiegać]()

Oszustwa finansowe online: banki wolą leczyć niż zapobiegać

Wyniki badania, które Kaspersky Lab przeprowadził we współpracy z B2B International, poddają w wątpliwość zasadność polityki bezpieczeństwa stosowanej przez banki i firmy obsługujące systemy płatnicze. Okazuje się bowiem, że ponad połowa z nich, zamiast inwestować w narzędzia pomocne w zapobieganiu cyberincydentom, woli reagować na bieżąco ...

-

![Dziura w Androidzie, użytkownicy bezbronni [© andreacionti - Fotolia.com] Dziura w Androidzie, użytkownicy bezbronni]()

Dziura w Androidzie, użytkownicy bezbronni

Pod koniec lipca pojawiły się pierwsze informacje o wykryciu poważnej luki w bibliotece Stagefright w Androidzie. Zagrożonych jest nawet 95% smartfonów wyposażonych w ten system. Co więcej, użytkownik nie musi podejmować żadnej aktywności, aby zainfekować urządzenie. Cyberprzestępcy uruchomią złośliwy kod sami, bez wiedzy i współudziału ...

-

![Trend Micro: zagrożenia internetowe II kw. 2015 [© Mikko Lemola - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2015]()

Trend Micro: zagrożenia internetowe II kw. 2015

Eksperci firmy Trend Micro przedstawili najnowszy raport dotyczący zagrożeń w drugim kwartale 2015 roku. Opracowanie zatytułowane “Rosnąca fala: nowe ataki wymierzone w instytucje publiczne” wskazuje m.in., że cyberprzestępcy uciekają się do coraz to bardziej wyrafinowanych metod ataku, a następstwa ich działań są coraz poważniejsze w skutkach. W ...

-

![Zakazane pamiątki z wakacji [© vlad61_61 - Fotolia.com] Zakazane pamiątki z wakacji]()

Zakazane pamiątki z wakacji

Suweniry to miła część wspomnień z wakacji. Są jednak takie, których do Polski wwozić nie można. Wśród nich m.in. kość słoniowa, nalewka z kobry, storczyki czy kawior. Próba wwiezienia tych produktów na teren naszego kraju zagrożona jest wysoką karą pieniężną. Na co jeszcze powinniśmy uważać i które z przedmiotów nie powinny znaleźć się w naszym ...

-

![Niedoceniana elastyczność cloud computing [© dolphfyn - Fotolia.com] Niedoceniana elastyczność cloud computing]()

Niedoceniana elastyczność cloud computing

Najnowsze badanie „Oracle Cloud Agility” dowodzi, że połowa działów IT w firmach nie jest gotowa na zagrożenia ze strony konkurencji, w tym na zdolność konkurentów do szybszego wprowadzania na rynek nowych aplikacji. Tym bardziej źle, że przedsiębiorstwom towarzyszy nieświadomość przewagi konkurencyjnej, jaką niesie za sobą elastyczność chmury. ...

-

![Jeśli wakacje, to w górach. Groupon odkrywa preferencje Polaków Jeśli wakacje, to w górach. Groupon odkrywa preferencje Polaków]()

Jeśli wakacje, to w górach. Groupon odkrywa preferencje Polaków

Jeśli wakacje, to w polskich górach. Tak jednym zdaniem można podsumować wyniki analizy przeprowadzonej przez Groupon, która pokazała również, że statystyczny kupujący oferty turystyczne w Internecie to kobieta, w wieku 25-54 lata, legitymująca się wyższym wynagrodzeniem i zarabiająca więcej niż średnia krajowa. Wypoczynek Polaków trwa przeważnie ...

-

![Zatrudnianie cudzoziemców I poł. 2015 [© DOC RABE Media - Fotolia.com] Zatrudnianie cudzoziemców I poł. 2015]()

Zatrudnianie cudzoziemców I poł. 2015

W ciągu ostatnich kilku lat w Europie można zaobserwować wzmożony ruch migracyjny, wynikający nie tylko z sytuacji politycznej na Wschodzie, ale również kryzysu demograficznego. Sytuacja we wschodnich regionach Ukrainy wciąż daleka jest od stabilizacji. Pomimo obowiązującego rozejmu nadal dochodzi tam do starć pomiędzy ukraińskimi żołnierzami a ...

-

![8 zasad dbałości o bezpieczeństwo IT w pracy [© Brian Jackson - Fotolia.com] 8 zasad dbałości o bezpieczeństwo IT w pracy]()

8 zasad dbałości o bezpieczeństwo IT w pracy

Jedna z najczęstszych reakcji specjalistów z działów IT na prośbę o pomoc z komputerem to „spróbuj ponownie uruchomić system”, ewentualnie „dziwne... u mnie działa”. Kaspersky Lab przygotował kilka przydatnych zaleceń, dzięki którym każdy pracownik będzie mógł pomóc w zabezpieczeniu swojej firmy przed cyberzagrożeniami – bez potrzeby każdorazowego ...

-

![Rynek pracy pracownika tuż tuż? [© alex.pin - Fotolia.com] Rynek pracy pracownika tuż tuż?]()

Rynek pracy pracownika tuż tuż?

Kondycja polskiego rynku pracy jest coraz lepsza. Dowodzi tego czwarta już odsłona realizowanego przez Work Service Barometru Rynku Pracy z którego wynika m.in., że od początku roku odsetek osób obawiających się utraty zatrudnienia spadł o 9%. Optymizm zauważalny jest również w odniesieniu do prognoz w zakresie podwyżek wynagrodzenia - aż połowa ...

-

![Urządzenia mobilne dziecka - przyjaciel czy wróg? [© MNStudio - Fotolia.com] Urządzenia mobilne dziecka - przyjaciel czy wróg?]()

Urządzenia mobilne dziecka - przyjaciel czy wróg?

Dawno, dawno temu, kiedy dzieci szły do szkoły, rodzice kupowali im nowe ubrania i buty na cały rok szkolny. Ale czasy się zmieniły. Obecnie rodzice dużo więcej uwagi i pieniędzy przeznaczają na zakup swoim pociechom nowego sprzętu IT – laptopów, smartfonów i tabletów. Jednakże mimo wielu nowych możliwości, jakie stawiają przed najmłodszymi ...

-

![PZU nagrodzone za stabilny rozwój [© michaeljung - Fotolia.com] PZU nagrodzone za stabilny rozwój]()

PZU nagrodzone za stabilny rozwój

PZU i EPH to laureaci tegorocznej edycji "Index of Success" - nagrody przyznawanej przy okazji publikacji przygotowywanego przez Deloitte rankingu największych firm Europy Środkowej "CE TOP 500". Pierwsza ze spółek zdobyła szczególne uznanie za stabilność i wzrosty, jakie notowała na przestrzeni ostatnich kilku lat, drugą doceniono za aktywność na ...

-

![Bitdefender 2016 dla użytkowników domowych Bitdefender 2016 dla użytkowników domowych]()

Bitdefender 2016 dla użytkowników domowych

Użytkownicy domowi będą mogli chronić swoje urządzenia za pomocą nowej linii produktów Bitdefender. Odświeżona wersja programu antywirusowego posiada ulepszoną technologię maszynowego uczenia się, która pozwala błyskawicznie zidentyfikować nowe zagrożenia, w tym ransomware. Konsola Bitdefender Central z kolei ułatwia zarządzanie kontami czy ...

-

![Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła]()

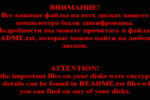

Zagrożenia internetowe: trojan Shade szyfruje dane i łamie hasła

Trojan Shade, należący do kategorii ransomware, a więc zagrożeń szyfrujących dane i żądających za nie okupu, aktywny jest również w Polsce – ostrzegają eksperci Kaspersky Lab. Szkodnik pobiera na komputer kolejne wirusy, które np. łamią hasła do serwisów online. Pierwsze wersje szkodliwych programów z rodziny Shade zarejestrowano na przełomie lat ...

-

![Niskie ceny ropy i gazu pobudzą innowacje [© photollurg - Fotolia.com] Niskie ceny ropy i gazu pobudzą innowacje]()

Niskie ceny ropy i gazu pobudzą innowacje

Ceny ropy naftowej spadkowy rajd zaczęły już w zeszłym roku. Najpierw cena baryłki spadła ze 100 do 60 dolarów, a dzisiaj żeby ją kupić wystarcza nawet 45 dolarów. Tak duże wahania cenowe natychmiast rodzą pytania o kondycję głównych dostawców z branży. Eksperci Deloitte uspokajają jednak, że długoterminowe strategie rozwoju pozostają tu ...

-

![Keylogger - największy postrach internautów? Keylogger - największy postrach internautów?]()

Keylogger - największy postrach internautów?

Jakich cyberzagrożeń najbardziej lękają się internauci? Z badania zrealizowanego przez Kaspersky Lab oraz B2B International wynika, że największe obawy użytkowników sieci wzbudza kradzież kont online. Badanie pokazało, że tym, co w największym stopniu spędza sen z oczu użytkownikom, są: włamania hakerów do kont online - 68% wskazań, złośliwe ...

-

![Ataki hakerskie w sieciach komórkowych coraz powszechniejsze [© georgejmclittle - Fotolia.com] Ataki hakerskie w sieciach komórkowych coraz powszechniejsze]()

Ataki hakerskie w sieciach komórkowych coraz powszechniejsze

Raport opracowany przez Motive Security Labs na zlecenie Alcatel-Lucent nie pozostawia wątpliwości – użytkownicy urządzeń mobilnych są w coraz większym stopniu narażeni na ataki cyberprzestępców. Widocznie wzrosła liczba ataków przeprowadzonych na laptopy i komputery stacjonarne wykorzystujące połączenie z sieciami komórkowymi. Znaczna część ...

-

![Wyskakujące reklamy irytują użytkowników Mac OS Wyskakujące reklamy irytują użytkowników Mac OS]()

Wyskakujące reklamy irytują użytkowników Mac OS

Jak podaje Bitdefender, użytkownicy Mac OS narzekają na wyskakujące reklamy, które ich zdaniem nie tylko zakłócają komfortowe przeglądanie witryn, ale również stanowią zagrożenie dla bezpieczeństwa. Biorąc pod uwagę ogół zagrożeń malware, które działały na komputerach pracujących w oparciu o OS X w pierwszym półroczu bieżącego roku, Bitdefender ...

-

![5 trendów wpływających na bezpieczeństwo IT [© Creativa Images - Fotolia.com] 5 trendów wpływających na bezpieczeństwo IT]()

5 trendów wpływających na bezpieczeństwo IT

Eksperci firmy Balabit zdefiniowali najważniejsze zagrożenia i technologie, które w najbliższym czasie będą miały olbrzymi wpływ na bezpieczeństwo IT. 1. Stare dobre aplikacje bazowe używane na całym świecie (wykorzystujące np. SSL czy Bash) – największym zagrożeniem w obecnych systemach firmowych są właśnie luki w tych aplikacjach bazowych. Są ...

-

![Znamy sposoby na bezpieczne zakupy online [© Natalia Merzlyakova - Fotolia.com] Znamy sposoby na bezpieczne zakupy online]()

Znamy sposoby na bezpieczne zakupy online

Wartość polskiego rynku zakupów online wynosi obecnie 33 miliardy złotych i stale rośnie. Wśród Polaków jest już 25,7 milionów użytkowników Internetu, a co piąty z nich regularnie robi zakupy w sieci. Raport przeprowadzony przez Izbę Gospodarki Elektronicznej dowodzi również, że e-sklepy są najbardziej popularną kategorią e-commerce w Polsce. ...

-

![Przyjemne miejsce pracy równie ważne jak wynagrodzenie [© marog-pixcells - Fotolia.com] Przyjemne miejsce pracy równie ważne jak wynagrodzenie]()

Przyjemne miejsce pracy równie ważne jak wynagrodzenie

Nie od dzisiaj wiadomo, że atrakcyjne wynagrodzenie oraz atrakcyjny pakiet świadczeń to sprawdzone sposoby na zatrzymanie najbardziej utalentowanych pracowników. Nie są to jednak jedyne metody, jakimi dysponuje pracodawca. Z opracowanego przez Knight Frank raportu „Global Cities: The 2016 Report” wynika, że kartą przetargową może być również ...

-

![Konkurs Chopinowski w internecie i social media [© Minerva Studio - Fotolia.com] Konkurs Chopinowski w internecie i social media]()

Konkurs Chopinowski w internecie i social media

XVII Konkurs Chopinowski od strony medialnej to transmisje wszystkich przesłuchań w telewizji, radiu i internecie, gorące komentarze ekspertów na żywo, dziesiątki tysięcy najróżniejszego typu publikacji i komentarzy w internecie oraz zasięg wzmianek w social media sięgający 70 mln osób - wynika z monitoringu mediów w IMM. Po długich, nocnych ...

-

![Maffashion, Jemerced, Kasia Tusk. To one rządzą modową blogosferą [© Africa Studio - Fotolia.com] Maffashion, Jemerced, Kasia Tusk. To one rządzą modową blogosferą]()

Maffashion, Jemerced, Kasia Tusk. To one rządzą modową blogosferą

O polskiej blogosferze mówi się coraz więcej. Medialny rozgłos zyskują zwłaszcza blogerki modowe, o których ostatnio było głośno m.in. przy okazji ujawnienia stawek ich wynagrodzeń. „PRESS-SERVICE Monitoring Mediów” postanowił przyjrzeć się, która z nich najbardziej zaznacza swoją obecność w mediach. Analiza dowiodła, że niezaprzeczalną liderką ...

-

![PKO, mBank i ING Bank Śląski na celowniku hakerów [© kentoh - Fotolia.com] PKO, mBank i ING Bank Śląski na celowniku hakerów]()

PKO, mBank i ING Bank Śląski na celowniku hakerów

Cyberprzestępcy nie próżnują. Dobitnym dowodem na to może być m.in. opublikowany ostatnio przez G DATA SecurityLabs raport dotyczący zagrożeń, z którymi mieliśmy do czynienia w I poł. 2015 roku. Opracowanie zawiera m.in. dane dotyczące trojanów bankowych i ulubionych ich celów. Wnioski z niego płynące mogą zaniepokoić klientów kilku banków ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowy wirus podmienia numery kont bankowych [© Ivelin Radkov - Fotolia.com] Nowy wirus podmienia numery kont bankowych](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Nowy-wirus-podmienia-numery-kont-bankowych-158300-150x100crop.jpg)

![Praca sezonowa za granicą. Pierwszy krok do emigracji? [© JackF - Fotolia.com] Praca sezonowa za granicą. Pierwszy krok do emigracji?](https://s3.egospodarka.pl/grafika2/oferty-pracy-za-granica/Praca-sezonowa-za-granica-Pierwszy-krok-do-emigracji-158668-150x100crop.jpg)

![Polska Ekstraklasa – przychody w 2014 r. [© massimhokuto - Fotolia.com] Polska Ekstraklasa – przychody w 2014 r.](https://s3.egospodarka.pl/grafika2/ekstraklasa-pilkarska/Polska-Ekstraklasa-przychody-w-2014-r-159739-150x100crop.jpg)

![Koniec wsparcia dla Microsoft Windows Server 2003 [© Nmedia - Fotolia.com] Koniec wsparcia dla Microsoft Windows Server 2003](https://s3.egospodarka.pl/grafika2/Microsoft-Windows-Server-2003/Koniec-wsparcia-dla-Microsoft-Windows-Server-2003-159703-150x100crop.jpg)

![Biura w Warszawie: Wola wyprzedzi Służewiec? [© Christian Hillebrand - Fotolia.com] Biura w Warszawie: Wola wyprzedzi Służewiec?](https://s3.egospodarka.pl/grafika2/powierzchnie-biurowe/Biura-w-Warszawie-Wola-wyprzedzi-Sluzewiec-160087-150x100crop.jpg)

![Polski leasing ciągle na ścieżce wzrostu [© Torbz - Fotolia.com] Polski leasing ciągle na ścieżce wzrostu](https://s3.egospodarka.pl/grafika2/leasing/Polski-leasing-ciagle-na-sciezce-wzrostu-160797-150x100crop.jpg)

![Polska: wydarzenia tygodnia 31/2015 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 31/2015](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-31-2015-vgmzEK.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2015 [© Mikael Damkier - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2015](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2015-161199-150x100crop.jpg)

![Hakerzy mogą zrobić ci intymne zdjęcia i wrzucić na Facebooka [© Tomasz Zajda - Fotolia.com] Hakerzy mogą zrobić ci intymne zdjęcia i wrzucić na Facebooka](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Hakerzy-moga-zrobic-ci-intymne-zdjecia-i-wrzucic-na-Facebooka-161335-150x100crop.jpg)

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT](https://s3.egospodarka.pl/grafika2/ataki-apt/Jak-przerwac-zabojczy-lancuch-czyli-o-atakach-APT-161412-150x100crop.jpg)

![Oszustwa finansowe online: banki wolą leczyć niż zapobiegać [© Focus Pocus LTD - Fotolia.com] Oszustwa finansowe online: banki wolą leczyć niż zapobiegać](https://s3.egospodarka.pl/grafika2/oszustwa-finansowe/Oszustwa-finansowe-online-banki-wola-leczyc-niz-zapobiegac-161698-150x100crop.jpg)

![Dziura w Androidzie, użytkownicy bezbronni [© andreacionti - Fotolia.com] Dziura w Androidzie, użytkownicy bezbronni](https://s3.egospodarka.pl/grafika2/G-Data/Dziura-w-Androidzie-uzytkownicy-bezbronni-161772-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2015 [© Mikko Lemola - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2015](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2015-162038-150x100crop.jpg)

![Zakazane pamiątki z wakacji [© vlad61_61 - Fotolia.com] Zakazane pamiątki z wakacji](https://s3.egospodarka.pl/grafika2/przepisy-celne/Zakazane-pamiatki-z-wakacji-162236-150x100crop.jpg)

![Niedoceniana elastyczność cloud computing [© dolphfyn - Fotolia.com] Niedoceniana elastyczność cloud computing](https://s3.egospodarka.pl/grafika2/cloud-computing/Niedoceniana-elastycznosc-cloud-computing-162258-150x100crop.jpg)

![Zatrudnianie cudzoziemców I poł. 2015 [© DOC RABE Media - Fotolia.com] Zatrudnianie cudzoziemców I poł. 2015](https://s3.egospodarka.pl/grafika2/rynek-pracy/Zatrudnianie-cudzoziemcow-I-pol-2015-162426-150x100crop.jpg)

![8 zasad dbałości o bezpieczeństwo IT w pracy [© Brian Jackson - Fotolia.com] 8 zasad dbałości o bezpieczeństwo IT w pracy](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/8-zasad-dbalosci-o-bezpieczenstwo-IT-w-pracy-162471-150x100crop.jpg)

![Rynek pracy pracownika tuż tuż? [© alex.pin - Fotolia.com] Rynek pracy pracownika tuż tuż?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-pracownika-tuz-tuz-162586-150x100crop.jpg)

![Urządzenia mobilne dziecka - przyjaciel czy wróg? [© MNStudio - Fotolia.com] Urządzenia mobilne dziecka - przyjaciel czy wróg?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-internecie/Urzadzenia-mobilne-dziecka-przyjaciel-czy-wrog-162758-150x100crop.jpg)

![PZU nagrodzone za stabilny rozwój [© michaeljung - Fotolia.com] PZU nagrodzone za stabilny rozwój](https://s3.egospodarka.pl/grafika2/CE-TOP-500/PZU-nagrodzone-za-stabilny-rozwoj-163125-150x100crop.jpg)

![Niskie ceny ropy i gazu pobudzą innowacje [© photollurg - Fotolia.com] Niskie ceny ropy i gazu pobudzą innowacje](https://s3.egospodarka.pl/grafika2/ropa-naftowa/Niskie-ceny-ropy-i-gazu-pobudza-innowacje-163604-150x100crop.jpg)

![Ataki hakerskie w sieciach komórkowych coraz powszechniejsze [© georgejmclittle - Fotolia.com] Ataki hakerskie w sieciach komórkowych coraz powszechniejsze](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ataki-hakerskie-w-sieciach-komorkowych-coraz-powszechniejsze-164425-150x100crop.jpg)

![5 trendów wpływających na bezpieczeństwo IT [© Creativa Images - Fotolia.com] 5 trendów wpływających na bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/5-trendow-wplywajacych-na-bezpieczenstwo-IT-164939-150x100crop.jpg)

![Znamy sposoby na bezpieczne zakupy online [© Natalia Merzlyakova - Fotolia.com] Znamy sposoby na bezpieczne zakupy online](https://s3.egospodarka.pl/grafika2/zakupy-online/Znamy-sposoby-na-bezpieczne-zakupy-online-164936-150x100crop.jpg)

![Przyjemne miejsce pracy równie ważne jak wynagrodzenie [© marog-pixcells - Fotolia.com] Przyjemne miejsce pracy równie ważne jak wynagrodzenie](https://s3.egospodarka.pl/grafika2/powierzchnie-biurowe/Przyjemne-miejsce-pracy-rownie-wazne-jak-wynagrodzenie-164874-150x100crop.jpg)

![Konkurs Chopinowski w internecie i social media [© Minerva Studio - Fotolia.com] Konkurs Chopinowski w internecie i social media](https://s3.egospodarka.pl/grafika2/Konkurs-Chopinowski/Konkurs-Chopinowski-w-internecie-i-social-media-165127-150x100crop.jpg)

![Maffashion, Jemerced, Kasia Tusk. To one rządzą modową blogosferą [© Africa Studio - Fotolia.com] Maffashion, Jemerced, Kasia Tusk. To one rządzą modową blogosferą](https://s3.egospodarka.pl/grafika2/blogosfera/Maffashion-Jemerced-Kasia-Tusk-To-one-rzadza-modowa-blogosfera-165237-150x100crop.jpg)

![PKO, mBank i ING Bank Śląski na celowniku hakerów [© kentoh - Fotolia.com] PKO, mBank i ING Bank Śląski na celowniku hakerów](https://s3.egospodarka.pl/grafika2/G-Data/PKO-mBank-i-ING-Bank-Slaski-na-celowniku-hakerow-165333-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)