-

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

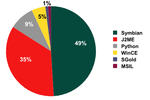

Szkodliwe programy mobilne: ewolucja

... wykrytymi szkodliwymi skryptami. Interesujące jest to, że skrypt dostępny do pobrania mógł zainfekować również inne skrypty napisane w języku Python przechowywane ... Rosja, Indonezja i Europa Zachodnia. Wnioski Smartfony są coraz częściej wykorzystywane do robienia biznesu, surfowania po Internecie, uzyskiwania dostępu do kont bankowych oraz płacenia ...

-

![Opłaty energetyczne rosną i będą wzrastać Opłaty energetyczne rosną i będą wzrastać]()

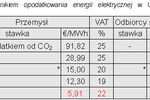

Opłaty energetyczne rosną i będą wzrastać

... wnioski raportu Business Centre Club: Polska powinna wprowadzić rozwiązania stosowane w krajach UE-15 w sposób umożliwiający polskim firmom funkcjonowanie w porównywalnych warunkach ekonomicznych: zwolnienia i obniżki podatku akcyzowego od energii elektrycznej dla zakładów energochłonnych; zmiana warunków uprawniających do ... wodne. Do pobrania ...

-

![Spam w XII 2010 r. Spam w XII 2010 r.]()

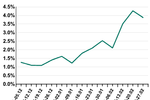

Spam w XII 2010 r.

... jak przenikną do komputera ofiary. Szkodniki te to w większości trojany downloadery, które natychmiast próbują uzyskać dostęp do zasobów internetowych w celu pobrania innych ... do Bożego Narodzenia i Nowego Roku, przekroczył 6 proc. i stale rósł. W ostatnim miesiącu 2010 roku spam świąteczny stanowił średnio 20-25 proc. całkowitej ilości spamu. Wnioski ...

-

![Spam w I 2011 r. Spam w I 2011 r.]()

Spam w I 2011 r.

... do komputera ofiary instalują również inne szkodliwe programy. Szkodniki te to w większości trojany downloadery, które od razu próbują uzyskać dostęp do zasobów internetowych w celu pobrania ... zajmowała pierwsze miejsce w naszym rankingu, w grudniu spadła na trzecie miejsce. Wnioski Dla spamerów grudzień i styczeń był okresem stopniowego stawania na ...

-

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

... pobrania z nich szkodliwych programów. Robak ten gromadzi również adresy e-mail i wykorzystuje je w celu dalszego rozprzestrzeniania się. Druga grupa szkodliwego oprogramowania obejmuje programy, których celem jest kradzież poufnych informacji. Należy do ...

-

![Branża farmaceutyczna a polska gospodarka Branża farmaceutyczna a polska gospodarka]()

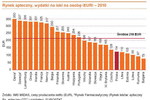

Branża farmaceutyczna a polska gospodarka

... Wnioski Szansą na zwiększanie zaangażowania firm innowacyjnych w Polsce są nadal niezaspokojone potrzeby terapeutyczne polskich pacjentów, które wymagają zwiększenia nakładów na ochronę zdrowia, by osiągnąć poziom dostępności terapii porównywalny do ... rynku oraz długofalową wizję dotyczącą wsparcia rynku przez władze państwowe. Do pobrania ...

-

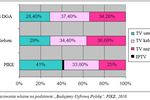

![Telewizja płatna w Polsce Telewizja płatna w Polsce]()

Telewizja płatna w Polsce

... od miejsca świadczenia usług. Zebrane przez Urząd wnioski przyczyniły się do wydania warunkowej zgody na przejecie przez UPC Polska spółki Aster. Badanie UOKiK wykazało m.in., że koncentracja doprowadziłaby do istotnego ograniczenia konkurencji na terenie Warszawy ... . W 2009 roku firma weszła na warszawski rynek nabywając spółkę Spray SA. Do pobrania ...

-

![Spam we IX 2011 r. Spam we IX 2011 r.]()

Spam we IX 2011 r.

... do gromadzenia danych znajdujących się na komputerze ofiary, wykorzystywanych następnie do oszustw. Szczególną ostrożność należy zachować w przypadku otrzymania wiadomości e-mail zachęcających do pobrania ...

-

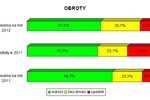

![Polscy przedsiębiorcy o perspektywach na rok 2012 Polscy przedsiębiorcy o perspektywach na rok 2012]()

Polscy przedsiębiorcy o perspektywach na rok 2012

... kraju, jak i na szczycie UE, nie może być mowy o powrocie do szybkiego tempa wzrostu PKB sprzed kryzysu” – mówi Prezes KIG. GŁÓWNE WNIOSKI I STRESZCZENIE WYNIKÓW Rezultaty 2011 W mijającym roku 2011 rezultaty ... . W opracowaniu dodatkowo porównano rezultaty badania w Polsce w stosunku do wyników uzyskanych w innych krajach europejskich. Do pobrania ...

-

![Rynek nieruchomości mieszkaniowych III kw. 2011 Rynek nieruchomości mieszkaniowych III kw. 2011]()

Rynek nieruchomości mieszkaniowych III kw. 2011

... do redukcji kosztów w sytuacjach osłabienia koniunktury. Proces ten już się zresztą rozpoczął, ale sytuacja rynkowa nie wywiera, jak dotąd, dramatycznej presji. Analiza zmian sytuacji dużych firm deweloperskich w III kw. 2011 r. zdaje się potwierdzać wnioski ... Research Forum Polskiej Rady Centrów Handlowych na rynku centrów handlowych. Do pobrania ...

-

![Spam w I 2012 r. Spam w I 2012 r.]()

Spam w I 2012 r.

... i sprzętu posiada serwisy internetowe, do których można uzyskać dostęp wyłącznie po rejestracji (w celu zapłaty za usługi lub pobrania uaktualnień). Aby ułatwić ... . Ponad połowa wszystkich wiadomości spamowych zarejestrowanych przez Kaspersky Lab oferowała kartridże do urządzeń ksero. Wnioski Walentynkowe wiadomości spamowe nie są tak liczne jak ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... do jednej strony portalu. Drugim najbardziej rozpowszechnionym rodzajem (22%) są ataki na różne formy uwierzytelnienia. Trzecim najpopularniejszym rodzajem (12%) są ataki, które obejmują wiele prób pobrania ...

-

![Bezpieczny Mac OS X Bezpieczny Mac OS X]()

Bezpieczny Mac OS X

... wersję ze strony Adobe – niestety, wiele starszych wersji nadal jest dostępnych do pobrania i użytkownik może się pomylić. 10. Zainstaluj dobre rozwiązanie bezpieczeństwa. „Na Maki nie ... internetowe, i daje możliwość zezwolenia na takie połączenie lub odrzucenia go. Wnioski Na początku 2012 r. przewidywaliśmy wzrost liczby ataków na system Mac OS X ...

-

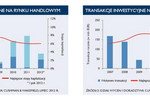

![Nieruchomości komercyjne w Polsce w I poł. 2012 r. Nieruchomości komercyjne w Polsce w I poł. 2012 r.]()

Nieruchomości komercyjne w Polsce w I poł. 2012 r.

... krajowych zasobach” – mówi Dorota Malinowska, Konsultant ds. Nieruchomości Hotelowych firmy Cushman & Wakefield. NAJWAŻNIEJSZE WNIOSKI PŁYNĄCE Z RAPORTU Inwestycje w nieruchomości komercyjne: Wartość transakcji inwestycyjnych w pierwszej połowie 2012 r. ... obiekty Na polskim rynku rośnie aktywność dużych zagranicznych sieci hotelowych Do pobrania ...

-

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012]()

Ewolucja spamu VII-IX 2012

... .gt jest jedynym wyposażonym w dodatkową funkcję łączenia się z internetem w celu pobrania innych szkodliwych programów na zainfekowany komputer. Rodzina Androm, która po raz ... . Wnioski i prognozy W III kwartale 2012 r. eksperci z Kaspersky Lab zarejestrowali liczne wysyłki o tematyce politycznej, których liczba rosła aż do wyborów prezydenckich ...

-

![Oszczędzanie na emeryturę: perspektywa społeczna [© michaeljung - Fotolia.com] Oszczędzanie na emeryturę: perspektywa społeczna]()

Oszczędzanie na emeryturę: perspektywa społeczna

... pobrania ... do uiszczenia podatku dochodowego (przy założeniu wypłaty jednorazowej) W produkcie PPE przyjęto maksymalny okres inwestowania do 60. roku życia i wpłacanie wyłącznie składki podstawowej (finansowanej przez pracodawcę) Szacowana pozostała długość życia po przejściu na emeryturę17: kobieta – 14 lat, mężczyzna – 7 lat. Podstawowe wnioski ...

-

![6 powodów, dla których warto wdrożyć Business Intelligence [© Coloures-Pic - Fotolia.com] 6 powodów, dla których warto wdrożyć Business Intelligence]()

6 powodów, dla których warto wdrożyć Business Intelligence

... . Każdego dnia zalewają nas ogromne ilości danych, z których należy wyciągnąć wnioski pozwalające trafnie sformułować kolejne cele biznesowe. Sprawa nie jest ... przygotowywane ręcznie, wymagane jest przejścia kilku kroków: pobrania danych, ręcznego przetworzenia - dostosowując do potrzeb użytkownika, a także ich ostatecznej weryfikacji. Podczas ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... do rozprzestrzeniania odsyłaczy do zainfekowanych stron. W celu skłonienia odbiorcy do kliknięcia odsyłacza zawartego w wiadomości, a w rezultacie pobrania szkodliwego programu ... 50% domen wykorzystywanych przez szkodliwe programy należy do dostawców DDNS. Wnioski dotyczące szkodliwych programów Najpopularniejsze typy szkodliwych programów wykazują ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

... do zasobu znajdującego się w domenie .tk, w którym znajdował się trojan downloader w postaci pliku .doc. Inną sztuczką wykorzystywaną do zwabienia użytkowników na stronę internetową było zapraszanie do bezpłatnego pobrania ... spamerzy oferowali talerze pamiątkowe z portretem nowego amerykańskiego prezydenta. Wnioski W raporcie czytamy, że globalny ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... do vid4droid.com. Jednocześnie, na zdalnym serwerze zostanie wygenerowany na podstawie informacji referrera unikatowy ciąg liter i liczb (unikatowy adres URL i numer identyfikacyjny uczestnika). Strona zachęci następnie użytkowników do pobrania ... .com W skrócie, można wysunąć następujące wnioski: Po pierwsze, wiemy, że istnieje kilka modułów ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... do zarabiania pieniędzy na swoich ofiarach. Atak Ogólnie, atak składa się z dwóch kroków: przekierowania użytkownika do zainfekowanego zasobu oraz pobrania szkodliwego pliku wykonywalnego na jego komputer. Cyberprzestępcy wykorzystują każdy możliwy kanał do zwabienia użytkowników do ... programów przez użytkowników. Wnioski Naturalnie opisane wyżej ...

-

![Spam w XII 2011 r. Spam w XII 2011 r.]()

Spam w XII 2011 r.

... pocztowych zagrożenie to wysyła również zapytania do zasobów online w celu pobrania szkodliwych programów. Na grudniowej liście ... Wnioski Mówiąc ogólnie, grudzień był spokojnym miesiącem pod względem spamu. W związku z okresem świątecznym odnotowaliśmy spadek odsetka wiadomości spamowych w całkowitym ruchu pocztowym. Wiele komputerów podłączonych do ...

-

![Symantec: spam VIII 2008 [© Scanrail - Fotolia.com] Symantec: spam VIII 2008]()

Symantec: spam VIII 2008

... do konfliktu Gruzja - Rosja, np. „Dziennikarz zastrzelony w Gruzji”. W treści takiego maila znajduje się załącznik wraz z instrukcją i hasłem do jego pobrania ...

-

![Bootkit: backdoor sinowal znów w akcji Bootkit: backdoor sinowal znów w akcji]()

Bootkit: backdoor sinowal znów w akcji

... do której użytkownik zostanie przekierowany w celu pobrania stworzonego dla niej exploita. Technologia ta niemal całkowicie uniemożliwia wykorzystywanie klasycznych metod opartych na czarnych listach w celu zablokowania dostępu do stron zawierających exploity. Jednak analiza algorytmu wykorzystywanego do ... szkodliwego kodu. Wnioski Analitycy z ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... Harnig, otrzymywało polecenie pobrania i zainstalowania botu ... Wnioski W pierwszym kwartale 2011 roku odnotowaliśmy wzrost liczby ataków skierowanych przeciwko różnym organizacjom. Oprócz konwencjonalnych ataków DDoS, które blokują na czas nieokreślony dostęp do serwerów korporacyjnych, wiele ataków miało na celu uzyskanie nieautoryzowanego dostępu do ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... tutaj od 100 do 150 dolarów. Dla przykładu, infekowanie komputerów w Azji stanowi około 1/10 tej ceny. Wnioski Większość krajów w ... do wdrażania serwerów centrów kontroli i dystrybucji szkodliwego oprogramowania używają zainfekowanych witryn internetowych i bezpiecznych usług hostingowych wysokiej jakości. Niemalże 70 % odnotowanych prób pobrania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ewolucja-spamu-VII-IX-2012-108860-150x100crop.jpg)

![Oszczędzanie na emeryturę: perspektywa społeczna [© michaeljung - Fotolia.com] Oszczędzanie na emeryturę: perspektywa społeczna](https://s3.egospodarka.pl/grafika2/emerytury/Oszczedzanie-na-emeryture-perspektywa-spoleczna-120189-150x100crop.jpg)

![6 powodów, dla których warto wdrożyć Business Intelligence [© Coloures-Pic - Fotolia.com] 6 powodów, dla których warto wdrożyć Business Intelligence](https://s3.egospodarka.pl/grafika2/Business-Intelligence/6-powodow-dla-ktorych-warto-wdrozyc-Business-Intelligence-208942-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Symantec: spam VIII 2008 [© Scanrail - Fotolia.com] Symantec: spam VIII 2008](https://s3.egospodarka.pl/grafika/spam/Symantec-spam-VIII-2008-apURW9.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Koniec uproszczeń dla Ukraińców. Pracodawcy pod presją nowych przepisów [© wygenerowane przez AI] Koniec uproszczeń dla Ukraińców. Pracodawcy pod presją nowych przepisów](https://s3.egospodarka.pl/grafika2/zezwolenie-na-prace/Koniec-uproszczen-dla-Ukraincow-Pracodawcy-pod-presja-nowych-przepisow-270657-150x100crop.jpg)

![Kreatywność - kluczowa kompetencja współczesnego lidera [© wygenerowane przez AI] Kreatywność - kluczowa kompetencja współczesnego lidera](https://s3.egospodarka.pl/grafika2/cechy-dobrego-lidera/Kreatywnosc-kluczowa-kompetencja-wspolczesnego-lidera-270603-150x100crop.jpg)

![Opłacalność inwestycji w praktyce. Ekspert wyjaśnia, na co zwrócić uwagę [© wygenerowane przez AI] Opłacalność inwestycji w praktyce. Ekspert wyjaśnia, na co zwrócić uwagę](https://s3.egospodarka.pl/grafika2/inwestycja/Oplacalnosc-inwestycji-w-praktyce-Ekspert-wyjasnia-na-co-zwrocic-uwage-270656-150x100crop.jpg)

![Zakaz palenia węglem: bardziej niż smog przerażają koszty ogrzewania? [© pexels] Zakaz palenia węglem: bardziej niż smog przerażają koszty ogrzewania?](https://s3.egospodarka.pl/grafika2/koszty-ogrzewania/Zakaz-palenia-weglem-bardziej-niz-smog-przerazaja-koszty-ogrzewania-270645-150x100crop.jpg)

![Raport płacowy Hays: zarobki, satysfakcja i plany zawodowe Polaków [© pexels] Raport płacowy Hays: zarobki, satysfakcja i plany zawodowe Polaków](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Raport-placowy-Hays-zarobki-satysfakcja-i-plany-zawodowe-Polakow-270639-150x100crop.jpg)

![Dlaczego mamy płacić więcej poza Allegro? ERLI pozywa Allegro o nadużywanie pozycji dominującej [© wygenerowane przez AI] Dlaczego mamy płacić więcej poza Allegro? ERLI pozywa Allegro o nadużywanie pozycji dominującej](https://s3.egospodarka.pl/grafika2/Allegro/Dlaczego-mamy-placic-wiecej-poza-Allegro-ERLI-pozywa-Allegro-o-naduzywanie-pozycji-dominujacej-270635-150x100crop.jpg)

![Miesiąc z jawnością wynagrodzeń - czy coś się zmieniło? [© wygenerowane przez AI] Miesiąc z jawnością wynagrodzeń - czy coś się zmieniło?](https://s3.egospodarka.pl/grafika2/jawnosc-zarobkow/Miesiac-z-jawnoscia-wynagrodzen-czy-cos-sie-zmienilo-270621-150x100crop.jpg)