-

![Jakość a system wartości firmy [© Scanrail - Fotolia.com] Jakość a system wartości firmy]()

Jakość a system wartości firmy

... wykorzystywanie w firmach własnych systemów wartości jest coraz bardziej popularne. Według danych z raportu Corporate Values Index 2006, 77,5% przedsiębiorstw na świecie wykorzystuje koncepcję zarządzania przez ...

-

![Tydzień 1/2007 (01-07.01.2007) [© RVNW - Fotolia.com] Tydzień 1/2007 (01-07.01.2007)]()

Tydzień 1/2007 (01-07.01.2007)

... etapu procesu rozwojowego jednostki i swoistym połączeniem posiadanego już przez nią autorytetu osobistego z udzielonym jej autorytetem formalnym, a którego źródłem ... , efektywne wykorzystywanie funduszy unijnych oraz inwestowanie w nowe technologie i wiedzę. Problemem, na który zwracają uwagę będzie niedobór kwalifikowanych pracowników mimo ...

-

![Tydzień 16/2008 (14-20.04.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 16/2008 (14-20.04.2008)]()

Tydzień 16/2008 (14-20.04.2008)

... USD za naruszenie dwóch patentów i bezprawne ich wykorzystywanie. Obie strony zapowiedziały apelację. Gazprom ... kolejne fuzje. Mówi się o przejęciu Alitalia przez Aerofłot i hiszpańskiej Iberii przez British Airways. Komentarz do ... w wyniku której zwolnionych będzie ok. 4 tys. pracowników, co stanowi 10% wszystkich zatrudnionych. Koszty tej operacji ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... wymiany informacji, ułatwiającą globalny handel i zwiększającą produktywność pracowników. Dzisiaj wiele osób nadal uważa, że ... firmy Microsoft, ale również jednoczesne wykorzystywanie innych programów w celu potencjalnego ... się niezwykle skuteczne mimo usprawnień procesu reagowania przez firmę Adobe na kwestie związane z bezpieczeństwem. Innym ...

-

![Kradzież w firmie ignorowanym problemem? Kradzież w firmie ignorowanym problemem?]()

Kradzież w firmie ignorowanym problemem?

... przez Euler Hermes w Polsce, ponad połowa badanych firm miała do czynienia z co najmniej 3 przypadkami nadużyć (badanie Euler Hermes, czerwiec 2009). Najczęściej pracownicy kradną, oszukują i przywłaszczają mienie zatrudniających ich firm. Na porządku dziennym jest wykorzystywanie ... . Nic im nie grozi ze strony pracowników. Jedyne ryzyka jakie widzą ...

-

![Dobre hasło = bezpieczeństwo w sieci [© stoupa - Fotolia.com] Dobre hasło = bezpieczeństwo w sieci]()

Dobre hasło = bezpieczeństwo w sieci

... popełnianych podczas ustalania haseł ESET wymienia m.in. wykorzystywanie własnego imienia, nazwy stosowanego systemu ... tym będzie ono trudniejsze do odgadnięcia przez niepowołane osoby lub specjalne aplikacje przeznaczone ... w miesiącu. Randy Abrams, odpowiedzialny za edukację techniczną pracowników firmy ESET, wcześniej wieloletni pracownik ...

-

![PandaLabs: złośliwe oprogramowanie 2010 PandaLabs: złośliwe oprogramowanie 2010]()

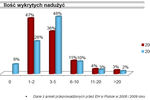

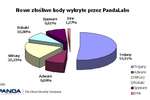

PandaLabs: złośliwe oprogramowanie 2010

... przez pastora Terry’ego Jones’a. W centrum zainteresowania była także operacja Aurora, która jeszcze nie została do końca wyjaśniona. Ten rzekomo pochodzący z Chin atak był wymierzony w pracowników ... Facebooku, kradzież tożsamości w celu rozsyłania wiadomości z zaufanych adresów, wykorzystywanie słabych stron Twittera do wprowadzania kodu javascript, ...

-

![Spam w 2016 r. Spam w 2016 r.]()

Spam w 2016 r.

... przez Kaspersky Lab jako Trojan-Downloader.Script.Generic). Innym tematem wykorzystywanym przez spamerów był terroryzm, który w ostatnich latach stanowi ogromny problem globalny, zwłaszcza w odniesieniu do napiętej sytuacji w Syrii. W imieniu pracowników ... zawierających ransomware. Tak powszechne wykorzystywanie oprogramowania wyłudzającego okup może ...

-

![Fortinet: najbardziej dotkliwe cyberataki III kw. 2018 r. [© Andrey Popov - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki III kw. 2018 r.]()

Fortinet: najbardziej dotkliwe cyberataki III kw. 2018 r.

... dla dalszych ataków Cryptojacking, a więc nieautoryzowane wykorzystywanie mocy obliczeniowej komputerów i innych urządzeń wyposażonych w ... pracowników nadal są największymi czynnikami ryzyka. Metodologia badania Globalny raport zagrożeń informatycznych Fortinet to kwartalny przegląd, który stanowi zestawienie danych analitycznych zebranych przez ...

-

![Główne cyberzagrożenia związane z OT [© alphaspirit - Fotolia.com] Główne cyberzagrożenia związane z OT]()

Główne cyberzagrożenia związane z OT

... Wykorzystywanie ... przez ataki hakerskie, może mieć poważne konsekwencje, nawet dla ludzkiego zdrowia i życia. Główne cyberzagrożenia związane z OT Fortinet przeprowadził badanie wśród firm działających w branży produkcyjnej, opiece zdrowotnej, sektorze energetycznym, usługach komunalnych oraz transporcie, które zatrudniają ponad 2,5 tys. pracowników ...

-

![Jaki będzie 2021 rok w IT? Oto prognozy Veeam [© ipopba - Fotolia.com] Jaki będzie 2021 rok w IT? Oto prognozy Veeam]()

Jaki będzie 2021 rok w IT? Oto prognozy Veeam

... z rozproszonych sieci pracowników. COVID-19 ... przez siebie danych. W roku 2021 będzie to ważny trend, przy czym wiele firm użyje w tym celu technologii uczenia maszynowego. To dopiero początek, ale zastosowanie tej technologii znacznie wzrośnie, gdy przedsiębiorstwa przekonają się, jak bardzo ułatwia ona analizowanie i wielokrotne wykorzystywanie ...

-

![Freelancer, czyli kto? Są najnowsze dane o wolnych strzelcach [© pixabay.com] Freelancer, czyli kto? Są najnowsze dane o wolnych strzelcach]()

Freelancer, czyli kto? Są najnowsze dane o wolnych strzelcach

... i systemu hybrydowego, a co za tym idzie częstsze wykorzystywanie cyfrowych narzędzi do komunikacji i pracy w zespole, znacząco ... sposób zarobku jest coraz częściej wybierany przez osoby chcące zapewnić sobie większą niezależność ... działalności gospodarcze i firmy zatrudniające do 10 pracowników – 42,6 proc. oraz małe i średnie przedsiębiorstwa — ...

-

![Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok]()

Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok

... uwzględniającego strukturę bezpieczeństwa firmy, kluczowych pracowników ds. ochrony cyfrowych zasobów, liczbę posiadanych przez nią serwerów, znane luki w zabezpieczeniach ... sieciową, urządzenia końcowe, jak i środowisko chmurowe. Umożliwi ona wykorzystywanie w zautomatyzowany sposób informacji o zagrożeniach, w połączeniu z zaawansowanymi funkcjami ...

-

![Firmy rodzinne a transformacja cyfrowa: wyzwania i bariery [© contrastwerkstatt - Fotolia.com] Firmy rodzinne a transformacja cyfrowa: wyzwania i bariery]()

Firmy rodzinne a transformacja cyfrowa: wyzwania i bariery

... mikroprzedsiębiorstwa zatrudniające mniej niż 10 pracowników. Warto zwrócić uwagę, że zgodnie ... wdrażanie innowacyjnych rozwiązań i sposobu myślenia oraz wykorzystywanie nowinek (27%), a starsze pokolenia były ... przedsiębiorców skorzystało z programu „E-business vs. lockdown” zrealizowanego przez Fundację Impact i Mastercard Centre for Inclusive ...

-

![AI w opiece zdrowotnej. Jak zmienia diagnostykę, leczenie i odkrywanie leków? AI w opiece zdrowotnej. Jak zmienia diagnostykę, leczenie i odkrywanie leków?]()

AI w opiece zdrowotnej. Jak zmienia diagnostykę, leczenie i odkrywanie leków?

... to modele mogą generować fałszywe predykcje. Dlatego każda decyzja musi być weryfikowana przez lekarzy. Celem nie jest zastąpienie radiologów, ale zapewnienie im drugiej, opartej na ... % pracowników służby zdrowia ma pozytywne zdanie na temat roli AI w medycynie, ale zgadza się z tym tylko 59% pacjentów. Większość z nich akceptuje wykorzystywanie ...

-

![Novell przejmuje Ximian [© Nmedia - Fotolia.com] Novell przejmuje Ximian]()

Novell przejmuje Ximian

... ze wspólnotą open source, co oznacza bardziej konstruktywne wykorzystywanie potencjału inicjatyw open source". "Połączenie firm Novell i Ximian to ogromne korzyści ... przez Friedmana, de Icaza i innych pracowników firmy Ximian, skupia firmy takie jak IBM, HP, Sun i Red Hat. Projekt Mono (www.go-mono.com) jest inicjatywą open source prowadzoną przez ...

Tematy: novell -

![Rynek usług zarządzania dokumentami w Polsce [© Minerva Studio - Fotolia.com] Rynek usług zarządzania dokumentami w Polsce]()

Rynek usług zarządzania dokumentami w Polsce

... dużych przedsiębiorstw, które zatrudniają ponad 250 pracowników lub notują obroty powyżej 200 mln zł rocznie. ... większość procesów biznesowych mających miejsce w firmach. Udostępniony przez ArchiDoc raport jest pierwszym tego typu badaniem ... rozwiązania, które umożliwi im praktyczne wykorzystywanie dokumentu elektronicznego w kontaktach gospodarczych ...

-

![Sieci społecznościowe w służbie biznesu [© Scanrail - Fotolia.com] Sieci społecznościowe w służbie biznesu]()

Sieci społecznościowe w służbie biznesu

... narzędzie służące nawiązywaniu oraz utrzymywaniu kontaktów biznesowych. Wyniki analizy Regus wskazują, że wykorzystywanie sieci społecznościowych do tego celu deklaruje 58% respondentów z całego świata. ... jest także, by pracownicy dużych przedsiębiorstw znaleźli zatrudnienie przez sieci społecznościowe (17%), niż to jest w przypadku pracowników ...

-

![Dane w chmurze: 5 porad dla początkujących Dane w chmurze: 5 porad dla początkujących]()

Dane w chmurze: 5 porad dla początkujących

... pracowników, ... przez smartfon do rutynowego tworzenia kopii zapasowych. Zabezpieczone dane przedsiębiorstwa trafiają tym samym do lokalizacji nieobjętej ochroną. Zapobieganie dostępowi do takich aplikacji nie powstrzyma zapewne narastania tego zjawiska w żadnym przedsiębiorstwie. Bardziej skuteczne jest tu edukowanie użytkowników i wykorzystywanie ...

-

![Co wpływa na wzrost sprzedaży? [© andranik123 - Fotolia.com] Co wpływa na wzrost sprzedaży?]()

Co wpływa na wzrost sprzedaży?

... rozwiązań mobilnych. Czwarty trend to wykorzystywanie w obszarze sprzedaży i obsługi klienta innowacyjnych ... większy udział w budżetach rozdzielanych na doposażanie i rozwój pracowników (tak twierdzi 70% szefów sprzedaży). Jednocześnie podkreślają ... wtedy, gdy jest potrzebny, a nie na warunkach określonych przez firmę. To m.in. jeden z powodów, dla ...

-

![Polska: wydarzenia tygodnia 4/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 4/2018]()

Polska: wydarzenia tygodnia 4/2018

... wykorzystywanie dzieci do ciężkiej pracy, podczas gdy wśród mężczyzn jest to aż połowa. Jeśli zaś chodzi o strukturę weku, najmniejszą aprobatę dla tego typu zachowań wyrażają osoby w wieku 25-33 lat. Śmierć pracowników ...

-

![Nowa era prywatności. Co zmieniło RODO? [© udra11 - Fotolia.com] Nowa era prywatności. Co zmieniło RODO?]()

Nowa era prywatności. Co zmieniło RODO?

... przez firmy ich danych innym podmiotom, co utrudnia kontrolę nad informacjami. Podobna grupa respondentów (65 proc.) skarży się na nadmierne wykorzystywanie tzw. ciasteczek (cookies) przez ... nakłada unijna regulacja, 70 proc. zapytanych respondentów zwiększyło liczbę pracowników zaangażowanych w jej przestrzeganie, z czego aż 36 proc. odnotowało ...

-

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą]()

Ransomware szyfruje, firmy płacą

... firm na całym świecie. Wykorzystywanie socjotechnik (jak np. w przypadku ataków na ... z Berlina, któremu zaszyfrowano wszystkie komputery pracowników oraz serwery. Za odblokowanie zażądano ... przez właściciela oscylują wokół 200 tys. złotych za 1 dzień przestoju. Mimo podejmowanych przez firmę prób znalezienia rozwiązania (skutecznego deszyfratora) przez ...

-

![Świat: wydarzenia tygodnia 41/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2019]()

Świat: wydarzenia tygodnia 41/2019

... dwie odrębne kwestie, czyli permanentne wykorzystywanie wojska jako narzędzia polityki zagranicznej ... . Koncentracja CIA na wspieraniu wojska była kontynuowana przez administrację Clintona, a ówczesny dyrektor John ... zmieniło. CIA wprawdzie nie podaje danych dotyczących liczby pracowników zwalczających terroryzm, ale w opinii ludzi z wewnątrz ...

-

![Jakie zmiany w logistyce wymusza rozwój e-commerce? [© Maksym Yemelyanov - Fotolia.com] Jakie zmiany w logistyce wymusza rozwój e-commerce?]()

Jakie zmiany w logistyce wymusza rozwój e-commerce?

... pracowników na krajowym rynku pracy. Wprawdzie w wielu procesach pracę ludzką już dziś zastępuje się zaawansowanymi algorytmami maszynowymi, automatyzacją i na koniec sztuczną inteligencją, niemniej jeszcze przez kilka ... poprzez oferowanie ekologicznych opakowań, rezygnację z dokumentacji papierowej na rzecz elektronicznej czy wykorzystywanie ...

-

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze]()

Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze

... w środowisku cyberprzestępców? Czym charakteryzuje się tworzone przez cyberprzestępców środowisko ERP? Dlaczego warto ... jednym z kierunków działań w najbliższych miesiącach będzie wykorzystywanie luk Zero Day, tak jak miało to ... zasób talentów hakerskich i rosnąca w związku z tym konkurencja o pracowników mogą prowadzić nawet do prób przeciągania ...

-

![Cyberbezpieczeństwo w I połowie 2022 wg ekspertów [© pixabay.com] Cyberbezpieczeństwo w I połowie 2022 wg ekspertów]()

Cyberbezpieczeństwo w I połowie 2022 wg ekspertów

... zawartość zainfekowanych dysków. Drugim trendem, na który wskazują, było wykorzystywanie w działaniach przestępczych motywu pomocy uchodźcom wojennym. Pierwsze miesiące ... – Nowym trendem jest również szkolenie pracowników biurowych z zakresu bezpieczeństwa cyfrowego i radzenia sobie z socjotechniką wykorzystywaną przez internetowych przestępców. Do ...

-

![Nowe technologie vs środowisko: czy umiemy zadbać o ziemię? [© pixabay.com] Nowe technologie vs środowisko: czy umiemy zadbać o ziemię?]()

Nowe technologie vs środowisko: czy umiemy zadbać o ziemię?

... proekologiczne zachowania jak bardziej świadome wykorzystywanie ładowarek (53%) i trybu czuwania ... przez firmę Plan Be Eco na podstawie wyników badania. Pomiar przeprowadzono metodą CAWI (profesjonalnego formularza online) na grupie 742 respondentów w wieku 18-65 lat posiadających pracę. W próbie badawczej uwzględniona została grupa 311 pracowników ...

-

![Cyberbezpieczeństwo Polski, czyli pod ostrzałem Rosji Cyberbezpieczeństwo Polski, czyli pod ostrzałem Rosji]()

Cyberbezpieczeństwo Polski, czyli pod ostrzałem Rosji

... przez cyberprzestępców jest inżynieria społeczna — w szczególności phishing — oraz naruszenie tożsamości i wykorzystywanie luk w zabezpieczeniach aplikacji publicznych lub niezałatanych systemów operacyjnych. Gdy przestępcy przedostaną się do atakowanej sieci, zazwyczaj są w niej aktywni przez ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jakość a system wartości firmy [© Scanrail - Fotolia.com] Jakość a system wartości firmy](https://s3.egospodarka.pl/grafika/wartosci-spoleczne/Jakosc-a-system-wartosci-firmy-apURW9.jpg)

![Tydzień 1/2007 (01-07.01.2007) [© RVNW - Fotolia.com] Tydzień 1/2007 (01-07.01.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-1-2007-01-07-01-2007-vgmzEK.jpg)

![Tydzień 16/2008 (14-20.04.2008) [© Alexandr Mitiuc Fotolia.com] Tydzień 16/2008 (14-20.04.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-16-2008-14-20-04-2008-12AyHS.jpg)

![Dobre hasło = bezpieczeństwo w sieci [© stoupa - Fotolia.com] Dobre hasło = bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika/bezpieczne-haslo/Dobre-haslo-bezpieczenstwo-w-sieci-MBuPgy.jpg)

![Fortinet: najbardziej dotkliwe cyberataki III kw. 2018 r. [© Andrey Popov - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki III kw. 2018 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-III-kw-2018-r-212521-150x100crop.jpg)

![Główne cyberzagrożenia związane z OT [© alphaspirit - Fotolia.com] Główne cyberzagrożenia związane z OT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Glowne-cyberzagrozenia-zwiazane-z-OT-219240-150x100crop.jpg)

![Jaki będzie 2021 rok w IT? Oto prognozy Veeam [© ipopba - Fotolia.com] Jaki będzie 2021 rok w IT? Oto prognozy Veeam](https://s3.egospodarka.pl/grafika2/IT/Jaki-bedzie-2021-rok-w-IT-Oto-prognozy-Veeam-234729-150x100crop.jpg)

![Freelancer, czyli kto? Są najnowsze dane o wolnych strzelcach [© pixabay.com] Freelancer, czyli kto? Są najnowsze dane o wolnych strzelcach](https://s3.egospodarka.pl/grafika2/wysokosc-wynagrodzenia/Freelancer-czyli-kto-Sa-najnowsze-dane-o-wolnych-strzelcach-248234-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-Prognozy-Fortinet-na-2023-rok-249374-150x100crop.jpg)

![Firmy rodzinne a transformacja cyfrowa: wyzwania i bariery [© contrastwerkstatt - Fotolia.com] Firmy rodzinne a transformacja cyfrowa: wyzwania i bariery](https://s3.egospodarka.pl/grafika2/firmy-rodzinne/Firmy-rodzinne-a-transformacja-cyfrowa-wyzwania-i-bariery-253708-150x100crop.jpg)

![Novell przejmuje Ximian [© Nmedia - Fotolia.com] Novell przejmuje Ximian](https://s3.egospodarka.pl/grafika/novell/Novell-przejmuje-Ximian-Qq30bx.jpg)

![Rynek usług zarządzania dokumentami w Polsce [© Minerva Studio - Fotolia.com] Rynek usług zarządzania dokumentami w Polsce](https://s3.egospodarka.pl/grafika/zarzadzanie-dokumentami/Rynek-uslug-zarzadzania-dokumentami-w-Polsce-iG7AEZ.jpg)

![Sieci społecznościowe w służbie biznesu [© Scanrail - Fotolia.com] Sieci społecznościowe w służbie biznesu](https://s3.egospodarka.pl/grafika/badania-firm/Sieci-spolecznosciowe-w-sluzbie-biznesu-apURW9.jpg)

![Co wpływa na wzrost sprzedaży? [© andranik123 - Fotolia.com] Co wpływa na wzrost sprzedaży?](https://s3.egospodarka.pl/grafika2/sprzedaz/Co-wplywa-na-wzrost-sprzedazy-191224-150x100crop.jpg)

![Polska: wydarzenia tygodnia 4/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 4/2018](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-4-2018-vgmzEK.jpg)

![Nowa era prywatności. Co zmieniło RODO? [© udra11 - Fotolia.com] Nowa era prywatności. Co zmieniło RODO?](https://s3.egospodarka.pl/grafika2/RODO/Nowa-era-prywatnosci-Co-zmienilo-RODO-214400-150x100crop.jpg)

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-szyfruje-firmy-placa-215419-150x100crop.jpg)

![Świat: wydarzenia tygodnia 41/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-41-2019-12AyHS.jpg)

![Jakie zmiany w logistyce wymusza rozwój e-commerce? [© Maksym Yemelyanov - Fotolia.com] Jakie zmiany w logistyce wymusza rozwój e-commerce?](https://s3.egospodarka.pl/grafika2/e-commerce/Jakie-zmiany-w-logistyce-wymusza-rozwoj-e-commerce-239788-150x100crop.jpg)

![Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze [© pixabay.com] Cyberprzestępcy się profesjonalizują, cyberataki coraz dotkliwsze](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepcy-sie-profesjonalizuja-cyberataki-coraz-dotkliwsze-244892-150x100crop.jpg)

![Cyberbezpieczeństwo w I połowie 2022 wg ekspertów [© pixabay.com] Cyberbezpieczeństwo w I połowie 2022 wg ekspertów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-w-I-polowie-2022-wg-ekspertow-247102-150x100crop.jpg)

![Nowe technologie vs środowisko: czy umiemy zadbać o ziemię? [© pixabay.com] Nowe technologie vs środowisko: czy umiemy zadbać o ziemię?](https://s3.egospodarka.pl/grafika2/nowe-technologie/Nowe-technologie-vs-srodowisko-czy-umiemy-zadbac-o-ziemie-252936-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![2035 rok coraz mniej realny? Europa traci tempo w wyścigu o elektromobilność [© pexels] 2035 rok coraz mniej realny? Europa traci tempo w wyścigu o elektromobilność [© pexels]](https://s3.egospodarka.pl/grafika2/elektromobilnosc/2035-rok-coraz-mniej-realny-Europa-traci-tempo-w-wyscigu-o-elektromobilnosc-269448-50x33crop.jpg) 2035 rok coraz mniej realny? Europa traci tempo w wyścigu o elektromobilność

2035 rok coraz mniej realny? Europa traci tempo w wyścigu o elektromobilność

![Nota korygująca odchodzi do historii. Jak poprawić błąd w fakturze w KSeF? [© wygenerowane przez AI] Nota korygująca odchodzi do historii. Jak poprawić błąd w fakturze w KSeF?](https://s3.egospodarka.pl/grafika2/nota-korygujaca/Nota-korygujaca-odchodzi-do-historii-Jak-poprawic-blad-w-fakturze-w-KSeF-270023-150x100crop.jpg)

![Czy prezenty świąteczne od pracodawcy podlegają opodatkowaniu? Sprawdź, kiedy trzeba płacić podatek [© wygenerowane przez AI] Czy prezenty świąteczne od pracodawcy podlegają opodatkowaniu? Sprawdź, kiedy trzeba płacić podatek](https://s3.egospodarka.pl/grafika2/prezenty-swiateczne/Czy-prezenty-swiateczne-od-pracodawcy-podlegaja-opodatkowaniu-Sprawdz-kiedy-trzeba-placic-podatek-270028-150x100crop.jpg)

![Samochód na firmę 2025 vs 2026: jak uniknąć wyższych podatków? [© pexels] Samochód na firmę 2025 vs 2026: jak uniknąć wyższych podatków?](https://s3.egospodarka.pl/grafika2/samochod-w-leasingu/Samochod-na-firme-2025-vs-2026-jak-uniknac-wyzszych-podatkow-270022-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-150x100crop.jpg)

![15 sposobów na legalne obniżenie podatku PIT za 2025 r., z których można skorzystać do końca grudnia [© wygenerowane przez AI] 15 sposobów na legalne obniżenie podatku PIT za 2025 r., z których można skorzystać do końca grudnia](https://s3.egospodarka.pl/grafika2/rozliczenia-roczne/15-sposobow-na-legalne-obnizenie-podatku-PIT-za-2025-r-z-ktorych-mozna-skorzystac-do-konca-grudnia-270017-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-150x100crop.png)