-

![Cyberprzestępczość 2020. Prognozy i rady Cyberprzestępczość 2020. Prognozy i rady]()

Cyberprzestępczość 2020. Prognozy i rady

... , ale także dopracować sposób, w jaki wdrożone w firmach systemy mogą reagować na zdarzenia lokalne. Systemy AI będą w stanie widzieć pojawiające się zagrożenia, korelować informacje o ... ataku wyłącznie z zasobów posiadanych przez potencjalną ofiarę, np. zainstalowane u niej oprogramowanie. Wiele współczesnych narzędzi przestępczych zawiera już ...

-

![6G umożliwi całkowite wyeliminowanie komunikacji przewodowej? [© pixabay.com] 6G umożliwi całkowite wyeliminowanie komunikacji przewodowej?]()

6G umożliwi całkowite wyeliminowanie komunikacji przewodowej?

... co oznacza, że jest zapewniana przez wysoce wyspecjalizowane jednostki radiowe zainstalowane w obiekcie, w którym działa dana aplikacja, na przykład w robotach, modułach produkcyjnych, ... wywołać zamęt w systemach o znaczeniu krytycznym mógłby spróbować zagłuszyć systemy in-X poprzez zalanie fal radiowych szumem, uniemożliwiając podsieciom nadawanie ...

-

![Czy wybory do Sejmu i Senatu mogą zostać zhakowane? Czy wybory do Sejmu i Senatu mogą zostać zhakowane?]()

Czy wybory do Sejmu i Senatu mogą zostać zhakowane?

... dodaje, że wszystkie procedury związane z wyborami, w których udział mają komputery lub systemy informatyczne, powinny być dostępne do publicznego audytu. Ponadto sprzęt wykorzystywany przy wyborach powinien mieć zainstalowane oprogramowanie XDR (Extended Detection and Response), które oprócz zaawansowanego wykrywania zagrożeń i reagowania ...

-

![Rusza budowa CTPark Bydgoszcz, CTPark Częstochowa i CTPark Łódź Airport Rusza budowa CTPark Bydgoszcz, CTPark Częstochowa i CTPark Łódź Airport]()

Rusza budowa CTPark Bydgoszcz, CTPark Częstochowa i CTPark Łódź Airport

... położymy na zrównoważone rozwiązania i systemy budynkowe. Dla każdego z tych obiektów wystąpimy o certyfikat BREEAM na poziomie Excellent, tłumaczy Piotr Flugel, Country Construction Director i COO w CTP Poland. W ramach programu rozwoju energii słonecznej w Grupie CTP na budynkach zostaną zainstalowane panele fotowoltaiczne. Strefy przeładunkowe ...

-

![Zefir w Litewskiej Administracji Celnej [© Nmedia - Fotolia.com] Zefir w Litewskiej Administracji Celnej]()

Zefir w Litewskiej Administracji Celnej

... systemów wspomagających obsługę odpraw. Wdrożenie Kontrakt zrealizowany przez firmę Systemy Komputerowe Główka, polegał na wykonaniu i wdrożeniu oprogramowania oraz dostawie ... danych działają nawet mimo niskiej jakości łącz telekomunikacyjnych. W podrzędnych jednostkach zainstalowane zostały bazy Sybase Adaptive Server Anywhere, które nie wymagają ...

Tematy: zefir, polska służba celna -

![Mobilny CRM Mobilny CRM]()

Mobilny CRM

... poza jej granicami. W następujących obszarach można wykorzystać mobilne systemy: Zarządzanie informacją osobistą (Personal Information Management, PIM) ... problemu synchronizacji danych z serwerem. Na urządzeniach mobilnych są zainstalowane aplikacje dostarczające funkcjonalność mobilnego CRM wraz z programami zapewniającymi konwersję informacji ...

Tematy: -

![DRM skraca żywot baterii [© violetkaipa - Fotolia.com] DRM skraca żywot baterii]()

DRM skraca żywot baterii

Jak podaje serwis CNet, systemy zabezpieczające DRM (Digital Rights Management) spowalniają funkcjonowanie urządzeń przenośnych, na których zostały zainstalowane, a nawet przyczyniają się do krótszej pracy baterii. Autorzy publikacji przetestowali różne odtwarzacze plików MP3, w tym Creative Zen Vision:M oraz popularnego ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... że trojany nie rozprzestrzeniają się na komputery ofiary samodzielnie. Mogą zostać zainstalowane przez złośliwe oprogramowanie, które jest już obecne w systemie, lub przeniknąć przez ... operacyjny. W tym systemie operacyjnym mogą zostać uruchomione złośliwe programy. Oba systemy operacyjne mają tę samą podstawę - VMM - która bezpośrednio łączy się ...

-

![Podpis elektroniczny znów odsunięty [© Minerva Studio - Fotolia.com] Podpis elektroniczny znów odsunięty]()

Podpis elektroniczny znów odsunięty

... prawa. Jednak ze względu na brak spójności w rozwiązaniach prawnych, systemy takie nie mogą poprawnie funkcjonować, a zamiast oczekiwanych oszczędności przyniosą ogromne ... to, że każdy podmiot (urząd, przedsiębiorstwo, osoba fizyczna) musiałby mieć zainstalowane cztery różne programy do komunikacji z innymi podmiotami, w tym dwa programy kolidujące ...

-

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa]()

Przestępczość internetowa

... użytkownika. Internetowi włamywacze odchodzą już od poważnych ataków na tradycyjne systemy bezpieczeństwa (np. zapory ogniowe i routery), skupiając się na atakach ... się na komputerach poprzez ich szyfrowanie lub zabezpieczenie hasłem. Warto też mieć zainstalowane wszystkie poprawki do używanego systemu operacyjnego. Aby nie paść ofiara phishingu, ...

-

![Aktualizacja Linux - Ubuntu 7.10 Gutsy Gibbon [© Nmedia - Fotolia.com] Aktualizacja Linux - Ubuntu 7.10 Gutsy Gibbon]()

Aktualizacja Linux - Ubuntu 7.10 Gutsy Gibbon

... efektów znanych z Windows Vista, czy systemu Leopard dla komputerów Macintosh. Kompatybilność Ubuntu z Windows została znacznie poszerzona. Użytkownicy posiadający zainstalowane dwa systemy, mogą odczytywać i zapisywać pliki z partycji windowsowych, również tych posiadających system plików NTFS. „Naszym przywilejem jest pozostawanie w kontakcie ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... tym, że ich systemy są wyjątkowo podatne na ataki i łatwo mogą paść ofiarą cyberprzestępców" – dodaje Sobianek. Przeciwdziałanie i ochrona Panda Security zaleca wszystkim firmom wykonującym transfery pieniężne online stosowanie się do następujących zasad: Należy upewnić się, że zainstalowane oprogramowanie zabezpieczające jest zaktualizowane ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... Explorer, Firefox oraz Opera, zawiera mechanizmy blokujące szkodliwe programy, zapewniające systemy wczesnego ostrzegania, które alarmują użytkowników w momencie, gdy próbują ... znaleźć – i naprawić – wszystkie pochodzące od innych producentów aplikacje zainstalowane na komputerach. Przykładowo Secunia oferuje dwa takie narzędzia - Personal Software ...

-

![Przeglądarki internetowe mają luki Przeglądarki internetowe mają luki]()

Przeglądarki internetowe mają luki

... faktu, że znakomita większość Internautów korzystających z IE ma na swoim komputerze zainstalowane te zdecydowanie mniej bezpieczne wersje. "Grozy całej sytuacji dodaje fakt, że ... producentów przeglądarek, jak również oprogramowania antywirusowego, ważne jest, by stale rozwijać i ulepszać systemy monitorowania, korzystając między innymi z certyfikatów ...

-

![Aktualizacja oprogramowania a ataki hakerów [© Scanrail - Fotolia.com] Aktualizacja oprogramowania a ataki hakerów]()

Aktualizacja oprogramowania a ataki hakerów

... zamierza zaczekać z uaktualnieniem do momentu, gdy nowe wersje zostaną zainstalowane w większości firm i okażą się bezpieczne. Według francuskich respondentów ... europejskich małych i średnich firmach” — dotyczyło planów przedsiębiorstw związanych z inwestycjami w systemy zabezpieczeń. Wyniki badania okazały się zbieżne z ankietą przeprowadzoną na ...

-

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy]()

Złośliwe oprogramowanie - nowe trendy

... nie sposób kontrolować, a niebezpieczne pliki często atakują również systemy standardowych użytkowników sieci. Twórcy złośliwego oprogramowania mają repertuar narzędzi ... rozpoznane przez mechanizm bezpieczeństwa” - tłumaczy Tomasz Zamarlik z G Data Software. Zainstalowane oprogramowanie jest trudne do zidentyfikowania. Jeżeli komputer użytkownika nie ...

-

![Serwer sieciowy QNAP TS-859U-RP Serwer sieciowy QNAP TS-859U-RP]()

Serwer sieciowy QNAP TS-859U-RP

... Systemy wprowadziła do oferty najnowszy, biznesowy serwer sieciowy firmy QNAP - model TS-859U-RP. ... jak i 2,5". Dodatkowo, aby zwiększyć wymagane przez duże korporacje oraz centra danych bezpieczeństwo, w serwerze zostały zainstalowane redundantne zasilacze. QNAP posiada w swojej ofercie ośmiodyskowe serwery NAS zarówno w wersji desktop, jak i rack. ...

-

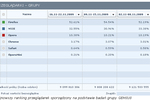

![1/5 budżetu IT to oprogramowanie 1/5 budżetu IT to oprogramowanie]()

1/5 budżetu IT to oprogramowanie

... wzoru występuje licencja wieczysta lub subskrypcja. Coraz więcej przedsiębiorstw wybiera jednak systemy w niestandardowym modelu licencjonowania jak Freemium, Open Source czy finansowanie ... marnotrawią pieniądze płacąc za oprogramowanie nieużywane, czyli takie, które zostało zainstalowane na komputerze użytkownika, ale nie jest mu ani potrzebne, ani ...

-

![Potrzebna uniwersalna ochrona antywirusowa Potrzebna uniwersalna ochrona antywirusowa]()

Potrzebna uniwersalna ochrona antywirusowa

... pięć procent posiadaczy smartfonów korzysta także z komputera stacjonarnego i laptopa. Dodatkowo, co piąty ankietowany zadeklarował, że korzysta równocześnie z tabletu. Systemy operacyjne zainstalowane w tych urządzeniach znacznie się od siebie różnią, a co za tym idzie - konieczne jest zastosowanie na nich specjalizowanych rozwiązań bezpieczeństwa ...

-

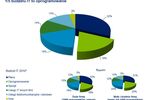

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... rodziny to dodatki do przeglądarki IE, były jednak przypadki, gdy zostały zainstalowane na komputerach użytkowników bez ich zgody; programy te zwalczają również działania ... również luki, które pozwalają szkodliwym użytkownikom manipulować danymi, obchodzić systemy bezpieczeństwa i przeprowadzać ataki XSS. Podsumowanie W drugim kwartale 2012 r. nadal ...

-

![Fortinet: bezpieczeństwo sieciowe w 2013 roku [© Amir Kaljikovic - Fotolia.com] Fortinet: bezpieczeństwo sieciowe w 2013 roku]()

Fortinet: bezpieczeństwo sieciowe w 2013 roku

... po nią sięgać kolejni dostawcy. Wraz z rozprzestrzenianiem się rozwiązania na inne systemy, zainteresują się nim także hakerzy szukając sposobów na obejście zabezpieczenia. ... i mobilne równocześnie. Na przykład, na zainfekowanych urządzeniach mobilnych i PC zostaną zainstalowane takie same komendy serwerów C & C i takie same protokoły ataków. Będą one ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... Android stał się ulubionym celem cyberprzsetępców jeżeli chodzi o mobilne systemy operacyjne i może być uznawany za ekwiwalent Windowsa w świecie mobilnym. W ... instalacji w celu utrudnienia działania rzeczywistego oprogramowania antywirusowego, jeżeli zostało zainstalowane w systemie. Sama aplikacja stanowi fałszywe oprogramowanie antywirusowe, które ...

-

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa]()

Zagrożenia w sieci: zasady bezpieczeństwa

... , aby systemy operacyjne na laptopach i serwerach były zawsze zaktualizowane do najnowszej wersji (włączony Windows Update na wszystkich maszynach) Odinstaluj oprogramowanie, które nie jest potrzebne, aby nie martwić się o regularne aktualizacje (np. Java) Zaktualizuj przeglądarkę, flash, Adobe oraz inne aplikacje zainstalowane na serwerach ...

-

![Utrata danych: sektor MSP bez planu B [© Sergey Nivens - Fotolia.com] Utrata danych: sektor MSP bez planu B]()

Utrata danych: sektor MSP bez planu B

... sieci w swojej firmie, a 16% przebadanych nie posiadało informacji, czy mają zainstalowane oprogramowanie antywirusowe. - Brak zabezpieczeń może mieć zarówno prawne, jak i finansowe ... by zdobyć dane dotyczące sprzedaży i lokalizacji klientów, które gromadzą tego typu systemy. Istotne dla firm jest także przygotowanie pomieszczeń biurowych do ...

-

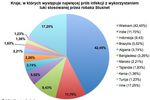

![Luka wykorzystywana przez robaka Stuxnet ciągle groźna Luka wykorzystywana przez robaka Stuxnet ciągle groźna]()

Luka wykorzystywana przez robaka Stuxnet ciągle groźna

... opublikował łatę usuwającą tę lukę jesienią 2010 r., a mimo to nawet obecnie systemy wykrywania firmy Kaspersky Lab rejestrują szkodliwą aktywność związaną z tą podatnością. Najwięcej prób ... ), należy przede wszystkim regularnie uaktualniać system operacyjny oraz zainstalowane programy. Należy także unikać przetrzymywania nieużywanych aplikacji oraz ...

-

![Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie? Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?]()

Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?

... regularnie aktualizując system operacyjny i aplikacje – w szczególności przeglądarkę internetową i zainstalowane w niej dodatki – zauważa Robert Dziemianko z G DATA. Rozwój ... instytucji. Cyberprzestępcy skupią się ponadto na atakach na terminale kart płatniczych i systemy płatności online. Dlatego tak ważne jest używanie na wszystkich swoich ...

-

![Kaspersky Virus Scanner for Mac Kaspersky Virus Scanner for Mac]()

Kaspersky Virus Scanner for Mac

... wykrycia potencjalnych zagrożeń, nawet jeśli na urządzeniu zostało już zainstalowane inne rozwiązanie bezpieczeństwa. W przypadku wykrycia szkodliwego oprogramowania skaner oferuje ... systemu OS X, ale również dla systemów Windows i Android. Programy atakujące inne systemy operacyjne zwykle nie są groźne dla komputerów Mac, jednak mogą niezauważalnie ...

-

![Co wspólnego ma piłka nożna i praca zdalna? [© sdecoret - Fotolia.com] Co wspólnego ma piłka nożna i praca zdalna?]()

Co wspólnego ma piłka nożna i praca zdalna?

... o to, by przed wyjazdem uaktualnić system operacyjny i wszystkie aplikacje zainstalowane na Twoim urządzeniu. Jeżeli nie posiadasz żadnego rozwiązania bezpieczeństwa, możesz ... także wymagają należytej ochrony. 7) Sędzia może się pomylić Przeglądarki internetowe i systemy operacyjne robią, co mogą, by ostrzegać Cię przed potencjalnymi zagrożeniami. ...

-

![Big Data: inwigilacja i coś jeszcze [© tashatuvango - Fotolia.com] Big Data: inwigilacja i coś jeszcze]()

Big Data: inwigilacja i coś jeszcze

... sygnalizatory, gdy w pobliżu nie ma żadnego auta. Ponadto zainstalowane w nich czujniki, mierząc poziom hałasu czy stopień zanieczyszczenia powietrza, ... Węgrzyn, wieloletni praktyk HR i kierownik projektu mHR EVO w firmie BPSC. Systemy informatyczne w powiązaniu z analityką ułatwiają podejmowanie racjonalnych decyzji w obszarze zarządzania ...

-

![2017: na co narażą nas cyberprzestępcy? 2017: na co narażą nas cyberprzestępcy?]()

2017: na co narażą nas cyberprzestępcy?

... z atakami na strategicznie ważne części infrastruktury: sieci energetyczne i elektrownie lub systemy wyborcze. Zdaniem ekspertów G DATA tego typu ataki są możliwe ... z G DATA Software – Tego typu atak nie zostanie wykryty przez oprogramowanie antywirusowe zainstalowane na komputerze lub telefonie, a cyberprzestępcy bez naszej wiedzy mogą mieć dostęp ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017]()

Cisco: bezpieczeństwo w Internecie I poł. 2017

... są oparte na analizie danych telemetrycznych dostarczanych przez produkty bezpieczeństwa Cisco zainstalowane na całym świecie. Aktualny krajobraz zagrożeń Specjaliści Cisco ds. ... firm przyznało się do poniesienia strat w ostatnim roku, związanych z atakami na ich systemy IT, a około 25% utraciło klientów i potencjalne zyski. - Przemysł – 40% ...

-

![Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze [© serpeblu - Fotolia.com] Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze]()

Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze

... nie zostało pobrane ze złośliwego adresu URL, lecz zostało już zainstalowane w urządzeniu. Ponadto wzrosła liczba aplikacji dostępnych w sklepach z aplikacjami, które były w ... procesami systemowymi. Lokibot (19%) Trojan bankowości mobilnej, który jest skierowany na systemy Android;zamienia się w Okuap, po próbie ofiary próbuje usunąć swoje przywileje ...

-

![4 zagrożenia specjalnie na Black Friday [© mangpor2004 - Fotolia.com] 4 zagrożenia specjalnie na Black Friday]()

4 zagrożenia specjalnie na Black Friday

... którym celem mogą być klienci sklepu, a nie sam sklep. Poprzez złośliwe oprogramowanie zainstalowane na stronie możliwe jest przejęcie danych logowania oraz numerów kart ... są kluczowe w obronie przed atakami. Tylko dzięki takim zautomatyzowanym rozwiązaniom wykorzystującym systemy uczące się biznes, w tym także, e-sklepy, mogą lepiej wykrywać próby ...

-

![Co Polacy wiedzą o smogu? [© Piotr Mitelski - Fotolia.com] Co Polacy wiedzą o smogu?]()

Co Polacy wiedzą o smogu?

... Polaków decyduje się na walkę z przyczynami powstawania smogu np. poprzez wybór ekologicznych metod ogrzewania domu. Już 56% ankietowanych Polaków ma zainstalowane w domu nowoczesne urządzenia grzewcze, a 29% chce zamontować je w niedalekiej przyszłości. Wsparciem w ich planach może być powstały w zeszłym roku rządowy program ...

-

![Nie tylko ostatnia mila. W e-commerce liczy się też magazyn [© scaliger - Fotolia.com] Nie tylko ostatnia mila. W e-commerce liczy się też magazyn]()

Nie tylko ostatnia mila. W e-commerce liczy się też magazyn

... półkowe, stojaki do przechowywania odzieży na wieszakach). Warto, aby były to takie systemy, które pozwalają na łatwe przemieszczanie towaru lub zmianę jego stref, np. w ... z dodatkowymi powierzchniami sięgającymi nawet do 18 metrów wysokości, gdzie zainstalowane zostały wielopoziomowe antresole, tzw. pick-towery do efektywnej i kompleksowej obsługi ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![6G umożliwi całkowite wyeliminowanie komunikacji przewodowej? [© pixabay.com] 6G umożliwi całkowite wyeliminowanie komunikacji przewodowej?](https://s3.egospodarka.pl/grafika2/6G/6G-umozliwi-calkowite-wyeliminowanie-komunikacji-przewodowej-248560-150x100crop.jpg)

![Zefir w Litewskiej Administracji Celnej [© Nmedia - Fotolia.com] Zefir w Litewskiej Administracji Celnej](https://s3.egospodarka.pl/grafika/zefir/Zefir-w-Litewskiej-Administracji-Celnej-Qq30bx.jpg)

![DRM skraca żywot baterii [© violetkaipa - Fotolia.com] DRM skraca żywot baterii](https://s3.egospodarka.pl/grafika/DRM/DRM-skraca-zywot-baterii-SdaIr2.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Podpis elektroniczny znów odsunięty [© Minerva Studio - Fotolia.com] Podpis elektroniczny znów odsunięty](https://s3.egospodarka.pl/grafika/podpis-elektroniczny/Podpis-elektroniczny-znow-odsuniety-iG7AEZ.jpg)

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Przestepczosc-internetowa-iG7AEZ.jpg)

![Aktualizacja Linux - Ubuntu 7.10 Gutsy Gibbon [© Nmedia - Fotolia.com] Aktualizacja Linux - Ubuntu 7.10 Gutsy Gibbon](https://s3.egospodarka.pl/grafika/Linux-Ubuntu/Aktualizacja-Linux-Ubuntu-7-10-Gutsy-Gibbon-Qq30bx.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Aktualizacja oprogramowania a ataki hakerów [© Scanrail - Fotolia.com] Aktualizacja oprogramowania a ataki hakerów](https://s3.egospodarka.pl/grafika/oprogramowanie-w-firmach/Aktualizacja-oprogramowania-a-ataki-hakerow-apURW9.jpg)

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Zlosliwe-oprogramowanie-nowe-trendy-MBuPgy.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Fortinet: bezpieczeństwo sieciowe w 2013 roku [© Amir Kaljikovic - Fotolia.com] Fortinet: bezpieczeństwo sieciowe w 2013 roku](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-bezpieczenstwo-sieciowe-w-2013-roku-110382-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Zagrożenia w sieci: zasady bezpieczeństwa [© ra2 studio - Fotolia.com] Zagrożenia w sieci: zasady bezpieczeństwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-zasady-bezpieczenstwa-125286-150x100crop.jpg)

![Utrata danych: sektor MSP bez planu B [© Sergey Nivens - Fotolia.com] Utrata danych: sektor MSP bez planu B](https://s3.egospodarka.pl/grafika2/sektor-msp/Utrata-danych-sektor-MSP-bez-planu-B-126629-150x100crop.jpg)

![Co wspólnego ma piłka nożna i praca zdalna? [© sdecoret - Fotolia.com] Co wspólnego ma piłka nożna i praca zdalna?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Co-wspolnego-ma-pilka-nozna-i-praca-zdalna-176870-150x100crop.jpg)

![Big Data: inwigilacja i coś jeszcze [© tashatuvango - Fotolia.com] Big Data: inwigilacja i coś jeszcze](https://s3.egospodarka.pl/grafika2/big-data/Big-Data-inwigilacja-i-cos-jeszcze-177000-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2017-195800-150x100crop.jpg)

![Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze [© serpeblu - Fotolia.com] Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-w-I-pol-2018-r-Cryptominer-ciagle-w-grze-208211-150x100crop.jpg)

![4 zagrożenia specjalnie na Black Friday [© mangpor2004 - Fotolia.com] 4 zagrożenia specjalnie na Black Friday](https://s3.egospodarka.pl/grafika2/Black-Friday/4-zagrozenia-specjalnie-na-Black-Friday-212355-150x100crop.jpg)

![Co Polacy wiedzą o smogu? [© Piotr Mitelski - Fotolia.com] Co Polacy wiedzą o smogu?](https://s3.egospodarka.pl/grafika2/jakosc-powietrza/Co-Polacy-wiedza-o-smogu-217829-150x100crop.jpg)

![Nie tylko ostatnia mila. W e-commerce liczy się też magazyn [© scaliger - Fotolia.com] Nie tylko ostatnia mila. W e-commerce liczy się też magazyn](https://s3.egospodarka.pl/grafika2/magazyn/Nie-tylko-ostatnia-mila-W-e-commerce-liczy-sie-tez-magazyn-228057-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Elektromobilność dojrzewa. Auta elektryczne kupujemy z rozsądku, nie dla idei

Elektromobilność dojrzewa. Auta elektryczne kupujemy z rozsądku, nie dla idei

![Zasiłek pogrzebowy wzrośnie do 7 tys. zł. Kto może się o niego ubiegać i jak złożyć wniosek? [© wygenerowane przez AI] Zasiłek pogrzebowy wzrośnie do 7 tys. zł. Kto może się o niego ubiegać i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/komu-przysluguje-zasilek-pogrzebowy/Zasilek-pogrzebowy-wzrosnie-do-7-tys-zl-Kto-moze-sie-o-niego-ubiegac-i-jak-zlozyc-wniosek-269516-150x100crop.jpg)

![Jak działa urlop na żądanie? Prawa i obowiązki pracownika i pracodawcy [© wygenerowane przez AI] Jak działa urlop na żądanie? Prawa i obowiązki pracownika i pracodawcy](https://s3.egospodarka.pl/grafika2/urlop-na-zadanie/Jak-dziala-urlop-na-zadanie-Prawa-i-obowiazki-pracownika-i-pracodawcy-269518-150x100crop.png)

![Kurczy się budżet na dopłaty do elektryków. To już ostatni moment na wniosek w programie "NaszEauto"? [© pexels] Kurczy się budżet na dopłaty do elektryków. To już ostatni moment na wniosek w programie "NaszEauto"?](https://s3.egospodarka.pl/grafika2/samochody-elektryczne/Kurczy-sie-budzet-na-doplaty-do-elektrykow-To-juz-ostatni-moment-na-wniosek-w-programie-NaszEauto-269515-150x100crop.jpg)

![Jak Polacy korzystają z limitów kart kredytowych? Oto najnowsze dane [© pexels] Jak Polacy korzystają z limitów kart kredytowych? Oto najnowsze dane](https://s3.egospodarka.pl/grafika2/karty-kredytowe/Jak-Polacy-korzystaja-z-limitow-kart-kredytowych-Oto-najnowsze-dane-269510-150x100crop.jpg)

![Miejski SUV z duszą - co kryje Alfa Romeo Junior mHEV poza stylem? [© Wojciech Krzemiński] Miejski SUV z duszą - co kryje Alfa Romeo Junior mHEV poza stylem?](https://s3.egospodarka.pl/grafika2/Alfa-Romeo-Junior-mHEV/Miejski-SUV-z-dusza-co-kryje-Alfa-Romeo-Junior-mHEV-poza-stylem-269500-150x100crop.jpg)