-

![Gazoport Świnoujście Gazoport Świnoujście]()

Gazoport Świnoujście

... generacji, wiernie odwzorowujących warunki pracy gazoportu. Będą to: symulator mostków nawigacyjnych statków typu Q-Flex (tankowce LNG); symulator dynamic positionig system, przeznaczony do szkolenia dowódców i załóg statków holowniczych obsługujących gazoport; symulator ładunkowy statków do przewozu ładunków ciekłych, z którego korzystać będą ...

-

![TRANSCEND: przenośny dysk twardy USB 3.0 TRANSCEND: przenośny dysk twardy USB 3.0]()

TRANSCEND: przenośny dysk twardy USB 3.0

... na pomarańczowo, w trybie USB 3.0 kolor diody zmienia się na niebieski. Ochrona antywstrząsowa Stylowa czarna obudowa nowych dysków firmy TRANSCEND skrywa system chroniący urządzenia przed wstrząsami oraz zawilgoceniem, w którym zastosowano nowoczesny układ amortyzacji. Pomaga on chronić dysk przed uszkodzeniami, na które narażony ...

-

![Płyta główna FOXCONN A88GM Deluxe Płyta główna FOXCONN A88GM Deluxe]()

Płyta główna FOXCONN A88GM Deluxe

... 0, 1, 0+1, 5. Podkręcanie A88GM Deluxe wyposażono w chip FoxOne Premium służący do podkręcania i monitoringu elementów komputera z poziomu systemu Windows®. Za zasilanie procesora odpowiada system 5 faz. Dodatkowe dwie fazy dostarczają prąd do mostka północnego i pamięci. Płyta główna A88GM Deluxe będzie dostępna w cenie detalicznej 359 złotych ...

-

![Leki na alergię tanieją Leki na alergię tanieją]()

Leki na alergię tanieją

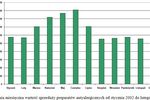

... , co potwierdzają dane statystyczne pochodzące z Monitora OSOZ. Dane dotyczące sprzedaży leków przeciwalergicznych pochodzące z Monitora OSOZ, prowadzonego przez Ogólnopolski System Ochrony Zdrowia, przeczą powszechnym opiniom jakoby alergie pojawiały się tylko w okresie wiosenno-letnim. Warto zauważyć, że w tych miesiącach rzeczywiście sprzedaż ...

-

![Karta SAPPHIRE HD 5550 Ultimate Karta SAPPHIRE HD 5550 Ultimate]()

Karta SAPPHIRE HD 5550 Ultimate

... w 320 procesorów strumieniowych taktowanych częstotliwością 550 MHz, a 1GB DDR2 pracuje z taktowaniem 400 MHz. Nad niską temperaturą GPU i pamięci czuwa bezgłośny system chłodzenia w zaprojektowany przez SAPPHIRE. Na karcie został umieszczony elastyczny zestaw wyjść VGA, DVI oraz HDMI. Karta nie potrzebuje dodatkowego zasilania ...

-

![Płyta główna SAPPHIRE PURE CrossFireX 890GX AM3 Płyta główna SAPPHIRE PURE CrossFireX 890GX AM3]()

Płyta główna SAPPHIRE PURE CrossFireX 890GX AM3

... Graphics automatycznie zwiększa wydajność zewnętrznej karty graficznej przez dodanie mocy obliczeniowej zintegrowanego chipu. Gdy komputer jest w stanie niskiego obciążenia, system wyłącza zewnętrzną kartę graficzną, działając tylko z wykorzystaniem zintegrowanego układu. W ten sposób oszczędza energię. Dzięki AMD UVD 2.0 (Unified Video Decoder ...

-

![Fortinet: FortiGate-3950B i -3951B Fortinet: FortiGate-3950B i -3951B]()

Fortinet: FortiGate-3950B i -3951B

... i wzmocnione zapory ogniowe. Mogą więc funkcjonować jako dedykowane zapory ogniowe klasy korporacyjnej ze zintegrowanymi funkcjami IPS oraz jako kompletny system bezpieczeństwa łączący IPSec/SSL VPN, ochronę antywirusową i antyspamową, filtrowanie WWW, zabezpieczenie przed wyciekiem danych oraz bezpieczeństwo usług transmisji głosu. FortiGate-3950B ...

-

![Internet Orange: netbook HP za 1 zł Internet Orange: netbook HP za 1 zł]()

Internet Orange: netbook HP za 1 zł

... pamięć operacyjna - RAM 1GB dysk twardy 250 GB matryca 10,1" WSVGA LED BV (panoramiczny) rozdzielczość 1024 x 600 wbudowany modem HSDPA system operacyjny Windows 7 Stater 3 złącza USB wbudowana kamera 0,3 Mpix

-

![Monitor BenQ GL2030M Monitor BenQ GL2030M]()

Monitor BenQ GL2030M

... ten jest także w pełni kompatybilny z systemem Microsoft Windows 7. Dla wykorzystania w pełni możliwości oferowanych przez Windows 7, wystarczy podłączyć monitor do komputera, a system automatycznie go rozpozna, co znacznie ułatwi ustawienie jego parametrów do współpracy z systemem. Monitor BenQ GL2030M jest już dostępny na polskim ...

-

![Monitor BenQ G2025HDA Monitor BenQ G2025HDA]()

Monitor BenQ G2025HDA

... Windows 7, co w praktyce oznacza, że jest on w pełni kompatybilny ze schematem kolorów Windows 7. Wystarczy podłączyć monitor do komputera z systemem Windows 7, a system automatycznie go wykryje, co ułatwi czynności związane z ustawieniem najlepszych parametrów pracy. Niewątpliwą zaletą nowego dziecka BenQ G2025HDA jest objęcie go ...

-

![Tabnabbing - nowa technika phishingu Tabnabbing - nowa technika phishingu]()

Tabnabbing - nowa technika phishingu

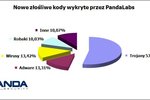

... informatycznych obejmujący okres od kwietnia do czerwca 2010 r. Raport informuje m.in. o nowej, potencjalnie niebezpiecznej technice phishingu: Tabnabbing. Tabnabbing wykorzystuje system przeglądania kart w nowoczesnych przeglądarkach, dając użytkownikom wrażenie, że znajdują się na znajomej stronie internetowej takiej jak Gmail, Hotmail czy ...

-

![Projektory przenośne NEC NP64 oraz NP43 Projektory przenośne NEC NP64 oraz NP43]()

Projektory przenośne NEC NP64 oraz NP43

... trapezowego oraz automatyczne wykrywanie sygnału wideo pozwalają na bezproblemową pracę nawet początkującym użytkownikom. Zarówno NEC NP43, jak i NEC NP64 posiadają system korekcji koloru ściany, umożliwiający wyświetlanie obrazu nie tylko na białej powierzchni. Dla ułatwienia obsługi całe menu OSD zostało przygotowane w języku ...

-

![Aparat cyfrowy Samsung PL90 Aparat cyfrowy Samsung PL90]()

Aparat cyfrowy Samsung PL90

... warunków, bez względu na to, czy zdjęcia robione są w dzień czy w nocy. Nowy aparat Samsunga oddaje do dyspozycji użytkowników również system Idealnego Zdjęcia Portretowego (Perfect Portrait), w którym zastosowano szereg trybów ułatwiających fotografowanie. W trybie Autoportretu użytkownik może wyjść zza obiektywu, a aparat, śledząc ...

-

![Zakupy grupowe: trzecia fala Internetu [© Minerva Studio - Fotolia.com] Zakupy grupowe: trzecia fala Internetu]()

Zakupy grupowe: trzecia fala Internetu

... system paypall. Drukują bon i mają czas nawet do sześciu miesięcy na jego wykorzystanie. Cała transakcja odbywa się online. Szybko, wygodnie i tanio. Użytkownikami serwisu są głównie ludzie młodzi, ambitni, świadomi, polujący na okazje, zwani smart shopperami. Aby ... , pod wpływem impulsu. Dlatego, aby utrzymać zadowolenie internautów, propozycja musi ...

-

![Pamięć Kingston DataTraveler Ultimate 3.0 Pamięć Kingston DataTraveler Ultimate 3.0]()

Pamięć Kingston DataTraveler Ultimate 3.0

... , stworzonej specjalnie dla użytkowników produktów firmy Kingston. Specyfikacja techniczna Kingston DataTraveler Ultimate 3.0: Pojemność: 16 GB, 32 GB, 64 GB Wymagania: system z portem USB 3.0 Kompatybilność: USB 2.0 Prędkości: odczyt danych dla USB 3.0 do 80 MB/s; zapis danych – 60 MB/s; przy użyciu portu USB ...

-

![Rewitalizacja kamienicy Rynek 20 w Cieszynie Rewitalizacja kamienicy Rynek 20 w Cieszynie]()

Rewitalizacja kamienicy Rynek 20 w Cieszynie

... , punkty świetlne rozmieszczone będą na pilastrach, na wysokości pierwszego piętra, a płynący z nich strumień światła rozchodził się będzie po ich powierzchni. System oparty jest o oprawy LED oraz metalohalogenowe. Griffin Real Estate zdecydował się na montaż iluminacji fasady nie tylko od strony rynku ...

-

![Nowy trojan bankowy Banbra.GUC Nowy trojan bankowy Banbra.GUC]()

Nowy trojan bankowy Banbra.GUC

... przy tym szkodliwe operacje. Generalnie został zaprojektowany po to, aby przejmować hasła do usług bankowości internetowej. Jeżeli użytkownik, którego system został zarażony trojanem wejdzie na stronę logowania do konta bankowego, ... kierować do filmu na YouTube. W rzeczywistości pobierają trojana na komputer podczas oglądania filmu tak, aby nie ...

-

![Komunikacja wewnętrzna w przedsiębiorstwie [© Minerva Studio - Fotolia.com] Komunikacja wewnętrzna w przedsiębiorstwie]()

Komunikacja wewnętrzna w przedsiębiorstwie

... firmie związanych z Public relations wynika z działań byłych pracowników. Wniosek jest taki, że aby kreować wizerunek firmy, należy zacząć od wewnątrz. Dbanie o dobrą komunikację z ... Pracownicy będą kreować pozytywny wizerunek firmy na zewnątrz. Spójny system PR wewnętrznego skutkuje większą lojalnością kadry pracowniczej, wzrostem zaufania do kadry ...

-

![E-handel okiem NIK E-handel okiem NIK]()

E-handel okiem NIK

... Wspomagania Kontroli Skarbowej. Pomimo iż w ciągu ośmiu lat (od 2002 r.) przeznaczono na niego 43 mln złotych - do dnia zakończenia kontroli system nie działał. Służby skarbowe i celne podejmują doraźne akcje w oparciu o samodzielnie tworzone programy wyszukiwawcze. NIK odnotowuje stały, znaczący wzrost liczby prowadzonych ...

-

![Rozbudowa CH Piast w Szczecinie Rozbudowa CH Piast w Szczecinie]()

Rozbudowa CH Piast w Szczecinie

... miejsc do odpoczynku i nowy układ centrum pozwolą klientom na wygodniejsze robienie zakupów. W trosce o większe bezpieczeństwo odwiedzających, centrum posiadać będzie nowoczesny system kamer oraz lepsze oznaczenia kierunków ruchu i miejsc postojowych na parkingu. Otwarcie nowego centrum nastąpi w drugiej połowie listopada br. Oferta Centrum ...

-

![Notebook ASUS G73 3D Notebook ASUS G73 3D]()

Notebook ASUS G73 3D

... 3D jest wyposażony w napęd przystosowany do odtwarzania trójwymiarowych filmów z płyt Blu-ray. Zaprojektowany do gry – design i dodatki Projektanci zastosowali w notebooku podwójny system wentylacji oraz umieścili główne źródła ciepła i głośne komponenty z tyłu notebooka, dzięki czemu do uszu graczy nie docierają nieprzyjemne hałasy. Notebook ...

-

![Menedżer personalny skuteczny ale nielubiany? Menedżer personalny skuteczny ale nielubiany?]()

Menedżer personalny skuteczny ale nielubiany?

... , potrzebuję pieniędzy natychmiast”). Ale już pytanie „Czy firma podejmuje działania, aby zatrzymać dobrych pracowników?” pokazuje, że im dalej w kierunku ... interesujących wniosków z tematów takich jak zadowolenie ogólne, umiejętność zarządzania zmianą, innowacyjność, system oceny pracowników, dzielenie się wiedzą, nagrody dla innowatorów i wartości ...

-

![Projektor BenQ MX880UST Projektor BenQ MX880UST]()

Projektor BenQ MX880UST

... ). Projektory BenQ generują niskie koszty użytkowania, dzięki szczelnej konstrukcji całego toru optycznego wyeliminowano konieczność okresowej wymiany filtrów przeciwkurzowych. Precyzyjny system zarządzania temperaturą lampy przedłuża jej żywotność. Standardowy czas pracy lampy to 3500 godzin (tryb normalny) oraz 5000 godzin (tryb ekonomiczny ...

-

![World Wide Web a kontrola rodzicielska World Wide Web a kontrola rodzicielska]()

World Wide Web a kontrola rodzicielska

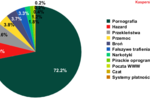

... . Prawie każdy rodzic zadaje sobie pytanie, co może zrobić, aby jego dziecko mogło wykorzystywać Internet produktywnie, rozszerzając swoje horyzonty i rozwijając ... takich incydentów jest pomijalny. Zamiast wniosków Według najnowszych danych, system kontroli rodzicielskiej w produktach firmy Kaspersky Lab przeznaczonych dla użytkowników indywidualnych ...

-

![E-learning oczami użytkowników E-learning oczami użytkowników]()

E-learning oczami użytkowników

... – przekonanie osób badanych o tym, że kurs, w którym uczestniczą jest przydatny w wykonywanej przez nich pracy; spostrzegana łatwość korzystania – ocena tego, czy system jest łatwy w obsłudze; spostrzegana autonomia – czyli poczucie dobrowolności korzystania z e-learningu. „Motywacja wewnętrzna okazała się mieć wpływ na zamiar uczestników do ...

-

![Audyt zewnętrzny projektów unijnych [© Minerva Studio - Fotolia.com] Audyt zewnętrzny projektów unijnych]()

Audyt zewnętrzny projektów unijnych

... aspektach realizowanego przedsięwzięcia oraz audytorzy wewnętrzni, badający również system kontroli wewnętrznej oraz aspekty merytoryczne i zgodność z dokumentami ... zgodnie z międzynarodowymi standardami profesjonalnej praktyki audytu wewnętrznego - wymaga się, aby badanie było prowadzone przez zespół cechujący się prawością, obiektywizmem, ...

-

![Komitety audytu w Polsce w 2010 r. Komitety audytu w Polsce w 2010 r.]()

Komitety audytu w Polsce w 2010 r.

... zapewnić niezależność i dbać o jakość audytu wewnętrznego, aby otrzymywane sprawozdania i oceny były wiarygodne. Aby oba narzędzia były dobrze wykorzystane, komitetu ... ono wypłacane w stałej miesięcznej wysokości. „Należy się zastanowić czy obecny system wynagradzania członków komitetu audytu sprzyja profesjonalizacji działania komitetów. Kluczowy ...

-

![Zarządzanie doświadczeniem klienta [© Minerva Studio - Fotolia.com] Zarządzanie doświadczeniem klienta]()

Zarządzanie doświadczeniem klienta

... systemem kreującym doświadczenie klienta CRM to obecnie bardzo popularny system, który ma wspierać takie procesy biznesowe, jak: działania marketingowe, segmentacje ... także odpowiednie strategie działania, u podstaw których leży pozytywne nastawienie na konsumenta. Aby nie zawodzić swoich klientów, potrzebne są jednak plany - zarówno te krótko- ...

-

![Nowe notebooki Sony VAIO S Nowe notebooki Sony VAIO S]()

Nowe notebooki Sony VAIO S

... akumulatora wewnętrznego. Dodanie drugiego akumulatora nie wymaga wyłączenia komputera. Wydłuża on czas pracy bez zasilania sieciowego do maksymalnie 14 godzin. System Dynamicznej Grafiki Hybrydowej pozwala płynnie przełączać się między zintegrowanym procesorem graficznym i wydajną kartą graficzną z serii AMD Radeon™ HD 6000 (z pamięcią ...

-

![Karta graficzna ASUS GTX 590 Karta graficzna ASUS GTX 590]()

Karta graficzna ASUS GTX 590

... czyni ją szybką dwurdzeniową kartą graficzną NVIDIA®. Narzędzie do przetaktowywania Voltage Tweak umożliwia wykorzystanie tej mocy, dając użytkownikom posiadającym silny system chłodzący możliwość zwiększenia szybkości karty nawet o 50% (przetaktowując rdzeń do 918MHz), co pozytywnie wpływa na płynność działania gier. Pełna obsługa ...

-

![Globalny rynek usług biznesowych 2011 Globalny rynek usług biznesowych 2011]()

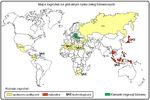

Globalny rynek usług biznesowych 2011

... proste. Bardzo ważne jest zapewnienie systematycznego audytu prawnego, tak aby w porę eliminować możliwe nieścisłości wynikające z różnorodnych regulacji – wyjaśnia Maciej Gawroński. ... Afryki staną się atrakcyjnymi potencjalnymi pracownikami. Niezwykle ważny będzie też przejrzysty system pomocy publicznej dla inwestorów i zadbanie o dobry klimat dla ...

-

![Aparat cyfrowy BenQ E1480 Aparat cyfrowy BenQ E1480]()

Aparat cyfrowy BenQ E1480

... . Funkcja Smart Scene Detection pozwala na automatyczne ustawienie optymalnych wartości ekspozycji do warunków i typu robionego zdjęcia w zależności od fotografowanego obiektu. System identyfikuje i optymalizuje do 12 różnych wariantów. Aparat dostępny jest w sugerowanej cenie detalicznej 359 zł VAT. Gwarancja 24 miesiące w systemie door-to-door ...

-

![Panasonic Toughbook dla transportu Panasonic Toughbook dla transportu]()

Panasonic Toughbook dla transportu

... – opcjonalnie – czytnik linii papilarnych i smart card. Z kolei szybką i wydajną pracę urządzenia zapewnia druga generacja procesora Intel Core i5 i system operacyjny Windows 7 w wersji Professional. Przeznaczony do testowania samochodów osobowych, terenowych, ciężarówek, maszyn przemysłowych i rolniczych Toughbook będzie dostępny w dwóch wersjach ...

-

![Karty graficzne SAPPHIRE z serii HD 6000 Karty graficzne SAPPHIRE z serii HD 6000]()

Karty graficzne SAPPHIRE z serii HD 6000

... pracujące przy taktowaniu 800 MHz. Pamięć taktowana jest 1000MHz, niezależnie od ilości. Obie karty są też chłodzone przez cichy i wydajny system zaprojektowany przez Arctic Cooling. SAPPHIRE HD 6570 będzie można znaleźć w wersjach zarówno dwu- jak i jednoslotowych. Wersja dwuslotowa będzie wyposażona w 512MB ...

-

![Fundusze unijne a samorządy terytorialne [© Minerva Studio - Fotolia.com] Fundusze unijne a samorządy terytorialne]()

Fundusze unijne a samorządy terytorialne

... .mkidn.gov.pl, aby nie przeoczyć terminów na złożenie aplikacji. Ponadto środki na realizację inwestycji w zakresie ochrony środowiska można pozyskać z Narodowego Funduszu Ochrony Środowiska i Gospodarki Wodnej w Warszawie. O środki można starać się w ramach tzw. Programów Priorytetowych oraz w programie ,,GIS – system zielonych inwestycji’’. Przy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Zakupy grupowe: trzecia fala Internetu [© Minerva Studio - Fotolia.com] Zakupy grupowe: trzecia fala Internetu](https://s3.egospodarka.pl/grafika/zakupy-grupowe/Zakupy-grupowe-trzecia-fala-Internetu-iG7AEZ.jpg)

![Komunikacja wewnętrzna w przedsiębiorstwie [© Minerva Studio - Fotolia.com] Komunikacja wewnętrzna w przedsiębiorstwie](https://s3.egospodarka.pl/grafika/komunikacja-w-firmie/Komunikacja-wewnetrzna-w-przedsiebiorstwie-iG7AEZ.jpg)

![Audyt zewnętrzny projektów unijnych [© Minerva Studio - Fotolia.com] Audyt zewnętrzny projektów unijnych](https://s3.egospodarka.pl/grafika/audyt/Audyt-zewnetrzny-projektow-unijnych-iG7AEZ.jpg)

![Zarządzanie doświadczeniem klienta [© Minerva Studio - Fotolia.com] Zarządzanie doświadczeniem klienta](https://s3.egospodarka.pl/grafika/zarzadzanie-doswiadczeniem-klienta/Zarzadzanie-doswiadczeniem-klienta-iG7AEZ.jpg)

![Fundusze unijne a samorządy terytorialne [© Minerva Studio - Fotolia.com] Fundusze unijne a samorządy terytorialne](https://s3.egospodarka.pl/grafika/fundusze-europejskie/Fundusze-unijne-a-samorzady-terytorialne-iG7AEZ.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)