-

![Notebook Samsung RC520 Notebook Samsung RC520]()

Notebook Samsung RC520

... modelu, użytkownik otrzymuje twardy dysk o pojemności od 320 do 500 GB, wbudowaną kamerę internetową i gigabitową kartę sieciową. Komputer ma preinstalowany system operacyjny Windows 7 Home Premium. Obudowy laptopów RC520 zostały pokryte powłoką odporną na zarysowania, wykonaną w technologii NCVM (Non-conductive Vacuum Metallization). Rodzaj ...

-

![Notebook Samsung serii 9 Notebook Samsung serii 9]()

Notebook Samsung serii 9

... , dynamicznie alokując zasoby komputera związane z mocą jego pracy, co z kolei przekłada się na większą oszczędność energii. Laptopy z nowej serii 9 obsługują system operacyjny Microsoft Windows 7. Kolejną zaletą nowej serii komputerów mobilnych jest krótki czas uruchamiania – dzięki funkcji Fast Start i zastosowaniu dysku SSD ...

-

![Świat: wydarzenia tygodnia 20/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 20/2011]()

Świat: wydarzenia tygodnia 20/2011

... w globalnej gospodarce. Powstanie też "wielobiegunowy system monetarny", w którym będą: dolar, juan miały podobna pozycję na rynku. Po ostatniej katastrofie japońska gospodarka znowu wpadła w recesję. PKB Japonii w I kwartale spadło o 0,9 proc. kw/kw. Inflacja w Chinach osiągnęła poziom 5,3 proc. Aby utrzymać stabilny kurs wymiany juana na ...

-

![Toughbook Panasonic CF-19 Toughbook Panasonic CF-19]()

Toughbook Panasonic CF-19

... na korzystanie z najbardziej wymagających aplikacji, zapewniając niezawodność w najtrudniejszych warunkach terenowych i atmosferycznych. Nowy CF-19 wyposażony będzie w 4GB pamięci RAM, system operacyjny Windows 7 Professional (32- lub 64-bitowy) oraz 320GB dysk twardy. Dla bardziej wymagających klientów Panasonic przygotował modele wyposażone ...

-

![Monitory NEC MultiSync X Monitory NEC MultiSync X]()

Monitory NEC MultiSync X

... ) i 4000:1 (X551S) oraz maksymalną jasność 600cd/m2 i są przystosowane do pracy w trybie 24/7. W celu zapewnienia bezproblemowej ciągłej pracy oba modele wykorzystują system zarządzania temperaturą, który umożliwia włączenie wentylatora oraz kontrolę temperatury poprzez menu OSD, sieć albo złącze szeregowe. Kontrola przez LAN z obsługą ...

-

![Zaufanie klienta ważne w handlu online Zaufanie klienta ważne w handlu online]()

Zaufanie klienta ważne w handlu online

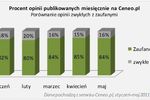

... , ale bez znaczka. Program „Zaufane Opinie” został uruchomiony przez Ceneo.pl w 2009 roku. Czym „zaufana” opinia różni się od zwykłej? System opiera się o internetowe ankiety, które są wypełniane przez tych klientów, którzy dokonali rzeczywistej transakcji w konkretnym sklepie internetowym. Badanie pokazuje, że ...

-

![Notebooki DELL INSPIRON 15R i 17R Notebooki DELL INSPIRON 15R i 17R]()

Notebooki DELL INSPIRON 15R i 17R

... kabel HDMI 1.4) Wbudowana kamera HD Oprogramowanie Dell Stage, które zapewnia prosty dostęp do zdjęć, muzyki, filmów, portali społecznościowych i wielu innych System operacyjny Windows 7 Home Premium Opcjonalne, wymienne obudowy dla szybkiej i prostej personalizacji notebooka Ceny i dostępność Inspiron 15R (z czarną obudową SWITCH by ...

-

![Przetargi - raport VI 2011 Przetargi - raport VI 2011]()

Przetargi - raport VI 2011

... granicami. Praktyczne bankructwo Grecji, problemy innych krajów strefy euro – Włoch, Hiszpanii, Portugalii, Irlandii, to tylko niektóre z niebezpieczeństw mogących uderzyć w nasz system finansowy i gospodarkę – mówi Beata Szkodzin, wydawca serwisu www.eGospodarka.pl. – Polska również jest krajem mocno zadłużonym, więc wszelkie perturbacje w dalszym ...

-

![Karta graficzna SAPPHIRE HD 6950 TOXIC Karta graficzna SAPPHIRE HD 6950 TOXIC]()

Karta graficzna SAPPHIRE HD 6950 TOXIC

... zostały uzyskane dzięki bardzo mocnej sekcji zasilającej, specjalnie zaprojektowanej płytce PCB oraz cyfrowym układom sterującym mocą. Za chłodzenie karty odpowiada system wyposażony w komorę parową (Vapor Chamber), wydajny wiatrak oraz perforowana płytka backplate przylegająca do całej powierzchni karty. Tak jak w przypadku standardowej ...

-

![Plus FaMoC i VoxTrack dla firm Plus FaMoC i VoxTrack dla firm]()

Plus FaMoC i VoxTrack dla firm

... od chwili aktywacji usług przez pełen cykl życia urządzeń. Pozwala też zredukować koszty firmy związane z obsługą środowiska mobilnego i wsparciem technicznym. System umożliwia zdalną kontrolę nad flotą telefonów w czasie rzeczywistym i pozwala między innymi na: prekonfigurację, zdalną instalację i aktualizację aplikacji, cykliczny backup danych ...

-

![Praca tymczasowa zwiększa szanse na rynku pracy Praca tymczasowa zwiększa szanse na rynku pracy]()

Praca tymczasowa zwiększa szanse na rynku pracy

... mają badać losy zawodowe byłych studentów, ale cel jest prosty - chodzi o to aby sprawdzać gdzie i w jakim czasie od uzyskania dyplomu znaleźli pracę. Wyniki ... studentów nie zawsze idzie w parze z wysokim poziomem kształcenia. Pokutuje opinia, że polski system nauczania nie jest wystarczająco dostosowany do oczekiwań i wymagań rynku pracy. W efekcie ...

-

![Witek Airport Logistic Center Witek Airport Logistic Center]()

Witek Airport Logistic Center

... kwadratowych. - Na całym świecie obsługa ruchu lotniczego i pasażerskiego to tylko mały fragment biznesu lotniskowego. Ze względu na lokalizację i rozwinięty system komunikacji drogowej, lotnisko Balice ma ogromny potencjał rozwoju usług i obsługi cargo, który zamierzają również wykorzystać inwestorzy realizujący działalność komercyjną w rejonie ...

-

![Kingston USB DataTraveler 6000 Kingston USB DataTraveler 6000]()

Kingston USB DataTraveler 6000

... zabezpieczeń, opcje obudowy Fizyczne zabezpieczenia przed dostępem osób niepowołanych Wodoodporny: chroni przed uszkodzeniami powodowanymi przez wodę Gwarancja : 5 lat gwarancji oraz system wsparcia 24 godziny na dobę Odporny na drgania i wstrząsy: powłoka tytanowa pokryta stalą nierdzewną Wymiary: 77.9mm x 22mm x 12.05mm ...

-

![Antywirusy AVIRA 2012 Antywirusy AVIRA 2012]()

Antywirusy AVIRA 2012

... AVIRA Antivirus Premium 2012 Idealnie dopasowana ochrona: szybko i skutecznie Tylko kilka kliknięć wystarczy by zainstalować i skonfigurować optymalny system zabezpieczeń, który nie spowolni komputera. Użytkownik uzyska też możliwość automatycznego usunięcia niekompatybilnego oprogramowania zabezpieczającego. Cechy PROACTIVE - Wykrywa nowe ...

-

![Tablet ASUS Eee Slate B121 Tablet ASUS Eee Slate B121]()

Tablet ASUS Eee Slate B121

... , punktów sprzedaży, działów finansów i bankowości, edukacji, usług medycznych i wielu innych. ASUS Eee Slate B121 wyposażono w procesor Intel® Core™ i5 oraz system Windows®7 Professional. Dzięki swym możliwościom multimedialnym tablet ASUSa pozwala na uruchomienie wszystkich aplikacji, które dotychczas były domeną notebooków lub desktopów ...

-

![FortiGate 5140B FortiGate 5140B]()

FortiGate 5140B

... do ochrony rozmaitych rodzajów usług sieciowych dostarczanych zarówno w modelu cloud computing, jak i SaaS. FortiSwitch-5203B Blade FortiSwitch-5203B jest wyposażony w nowoczesny system ATCA z obsługą obu protokołów IPv4/IPv6, łączy możliwości natywnego firewalla, VPN, routingu ruchu oraz równoważenia obciążenia sieci. Dzięki wielu wydajnym ...

-

![Serwery Synology RackStation RS812 i RS212 Serwery Synology RackStation RS812 i RS212]()

Serwery Synology RackStation RS812 i RS212

... zastosowano 256MB. Oba urządzenia są energooszczędne czterodyskowy serwer podczas pracy pobiera 37W, a dwudyskowy 25,3W. Pracą RS812 oraz RS212 zarządza system operacyjny DiskStation Manager 3.2 (DSM 3.2), stosowany we wszystkich serwerach NAS Synology. Ułatwia on realizację nawet skomplikowanych zadań, oferuje wszechstronne funkcje i korzysta ...

-

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie]()

Kradzież tożsamości w Internecie

... strategia, która wykorzystuje nowoczesną inżynierię społeczną, jaką są portale społecznościowe, aby uzyskać poziom „klikalności” na niewiarygodnie wysokim poziomie. W rzeczywistości, ... pochodzenia których nie znamy. Na komputerach i serwerach zainstalować automatyczny system zarządzania poprawkami i dbać o bieżącą aktualizacje. Zwiększyć poziom ...

-

![Cyberprzestępcy atakują smartfony Cyberprzestępcy atakują smartfony]()

Cyberprzestępcy atakują smartfony

... Aby zminimalizować ryzyko, należy postępować zgodnie z poniższymi radami: Należy unikać z korzystania z publicznych lub niezaufanych sieci WiFi; Należy zawsze pilnować swojego urządzenia; Firmowe smartfony i urządzenia mobilne powinny obowiązkowo posiadać oprogramowanie do szyfrowania i zdalnego usuwania danych; Należy regularnie uaktualniać system ...

-

![Akwizycje a strategia marki [© Minerva Studio - Fotolia.com] Akwizycje a strategia marki]()

Akwizycje a strategia marki

... prawo) i zaniedbują miękkie aspekty (strategia marki, styl zarządzania, wizerunek i reputacja). Aby tego uniknąć, konieczne jest określenie wspólnej polityki marketingowej. Strategia ... przez klientów wartości. Strategia marki w tym kontekście to spójny i efektywny system tożsamości i wizerunku. Strategia marki w procesie integracji po akwizycji Na ...

-

![Polacy nie biorą urlopu chorobowego Polacy nie biorą urlopu chorobowego]()

Polacy nie biorą urlopu chorobowego

... niższym wynagrodzeniem, decyduje się na chorowanie i pracowanie jednocześnie, z drugiej zaś symulantów, którzy wykorzystują pracodawców. „Problem choroby i zwolnień lekarskich jest złożony, a system rozliczania jaki obecnie obowiązuje w Polsce nie do końca się sprawdza. Kontrole ZUS są rzadkie i odbywają się dopiero przy dłuższej chorobie ...

-

![Utrata danych w 2011r. - TOP10 Utrata danych w 2011r. - TOP10]()

Utrata danych w 2011r. - TOP10

... ”. 9. Wirtualna rzeczywistość (Niemcy) Aby zwiększyć wydajność systemu, pewien administrator IT rozdzielił partycje C i D swojego wirtualnego serwera na dwa różne systemy. Jako że na dysku wyczerpywała się wolna przestrzeń, postanowił skonsolidować partycje C i D dla jednego systemu. Okazało się, że docelowy system posiadał taką samą konwencję ...

-

![Płyta główna SAPPHIRE PURE Black 990FX Płyta główna SAPPHIRE PURE Black 990FX]()

Płyta główna SAPPHIRE PURE Black 990FX

... główna przyjazna użytkownikowi. Specjalnie dla entuzjastów podkręcania czy tuningowania, na PCB umieszczono dodatkowe przyciski: włączający/wyłączający komputer, resetujący system, przywracający standardowe ustawienia BIOS-u oraz przełączający między dwoma BIOS-ami. Przyciski te umożliwiają błyskawiczną reakcję w przypadku błędnie wprowadzonych ...

-

![Szkodliwe programy 2011 i prognozy na 2012 Szkodliwe programy 2011 i prognozy na 2012]()

Szkodliwe programy 2011 i prognozy na 2012

... zagrożeń będzie uzależnione w głównej mierze od stosunków między określonymi państwami. Aby została stworzona cyberbroń tej klasy, musi istnieć zarówno agresor jak ... powodu gwałtownego wzrostu liczby szkodliwych programów dla Androida w drugiej połowie 2011 r. system operacyjny Google’a uplasował się na pierwszym miejscu wśród mobilnych platform pod ...

-

![Polscy przedsiębiorcy o współpracy z bankami Polscy przedsiębiorcy o współpracy z bankami]()

Polscy przedsiębiorcy o współpracy z bankami

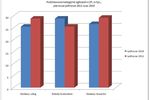

... , a obecna sytuacja pokazuje, że nie wszystko układa się prawidłowo.” – mówi Waldemar Sokołowski, prezes Rzetelnej Firmy. „Rozwiązaniem mógłby być właściwie funkcjonujący system gwarancji i zabezpieczeń dla sektora MSP, który wsparłby rozwój tych firm.” – dodaje Waldemar Sokołowski. Większość przedstawicieli firm biorących udział w badaniu nie ...

-

![Aparat Sony Cyber-shot WX50 Aparat Sony Cyber-shot WX50]()

Aparat Sony Cyber-shot WX50

... się sześciokrotnie, co przejawia się czystością i naturalnym wyglądem portretów oraz zdjęć wnętrz wykonywanych w stonowanym oświetleniu. Jeszcze bardziej zaawansowany system stabilizacji obrazu Optical SteadyShot ma obecnie tryb aktywny, w którym rozwiązania optyczne współdziałają z układami elektronicznymi. W efekcie stabilizacja działa efektywnie ...

-

![ESET Endpoint Security i Endpoint Security Suite ESET Endpoint Security i Endpoint Security Suite]()

ESET Endpoint Security i Endpoint Security Suite

... użytkowników programów ESET oraz analitycy laboratoriów antywirusowych ESET. ESET Endpoint Security (NOD32) oraz ESET Endpoint Security Suite (Smart) wyposażono w system zapobiegania włamaniom HIPS, który umożliwia administratorowi sieci firmowej bardzo dokładne zdefiniowanie działań dozwolonych i zabronionych na danej stacji roboczej. HIPS pozwala ...

-

![Serwery NAS Synology DS1512+ Serwery NAS Synology DS1512+]()

Serwery NAS Synology DS1512+

... , mimo wysokiej wydajności, DS1512+ wyróżnia się niskim zapotrzebowaniem na energię elektryczną – do pracy potrzebuje jedynie 50,6W. Pracą DS1512+ zarządza system operacyjny DiskStation 3.2 (DSM 3.2), stosowany we wszystkich serwerach Synology. Intuicyjny i wielozadaniowy interfejs systemu, bazujący na przeglądarce internetowej, ułatwia realizację ...

-

![Karta graficzna SAPPHIRE HD 7750 Ultimate Karta graficzna SAPPHIRE HD 7750 Ultimate]()

Karta graficzna SAPPHIRE HD 7750 Ultimate

... przykład legendarny X800 GTO Ultimate, który cieszył się ogromną popularnością wśród użytkowników kart graficznych. We wszystkich przypadkach serii Ultimate zastosowany system chłodzenia pochodził od renomowanego producenta i był projektowany specjalnie na potrzeby danej karty graficznej. Właśnie dzięki temu karty z tej serii cenione ...

-

![Karta pamięci TRANSCEND 600x CompactFlash Karta pamięci TRANSCEND 600x CompactFlash]()

Karta pamięci TRANSCEND 600x CompactFlash

... karty do płynnego zapisu wideo o przepływności do 20MB/s, czyniąc z niej narzędzie dla profesjonalistów. Dla zachowania jakości i niezawodności zapisu w karcie zastosowano system korekcji błędów ECC. Wszystkie karty pamięci firmy TRANSCEND przechodzą testy wydajności i kompatybilności oraz posiadają dożywotnią gwarancję producenta.

-

![Ultrabook Dell XPS 13 Ultrabook Dell XPS 13]()

Ultrabook Dell XPS 13

... PowerShare, mini DisplayPort, port audio Wbudowana kamera 1.3 megapiksela (H.264 przy wykorzystaniu Skype) z dwukierunkowym mikrofonem Karta dźwiękowa HD z technologią Waves MaxxAudio 4 System operacyjny Microsoft Windows 7 Home Premium 100 GB przestrzeni na dane – usługa Dell DataSafe 12-miesięczny abonament na Skype Premium Dostępność i ceny ...

-

![Samsung GALAXY Tab 7.0 Plus Samsung GALAXY Tab 7.0 Plus]()

Samsung GALAXY Tab 7.0 Plus

... w damskiej torebce czy w wewnętrznej kieszeni marynarki, a przy tak niskiej wadze nie będzie stanowił dużego obciążenia dla bagażu. Tablet działa w oparciu o system operacyjny Android 3.2 Honeycomb, a jego płynne działanie zapewnia dwurdzeniowy procesor o taktowaniu 1,2 GHz. Dolny panel ekranu można w pełni dostosować do własnych potrzeb ...

-

![Polskie firmy a jakość danych [© Scanrail - Fotolia.com] Polskie firmy a jakość danych]()

Polskie firmy a jakość danych

... (48% wskazań) za jakość danych odpowiadają departamenty odpowiedzialne za dany system lub obszar merytoryczny, według 16% ankietowanych jest to odpowiedzialność działu IT. ... adresową zgodną ze standardem TERYT, bazę kodów pocztowych). Ważne jest, aby wykorzystanie tych narzędzi nie wymagało zaawansowanej wiedzy informatycznej, bowiem ostatecznym ...

-

![Świat: wydarzenia tygodnia 12/2012 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 12/2012]()

Świat: wydarzenia tygodnia 12/2012

... Zwrócił uwagę na to, że kraje europejskie będą musiały umocnić swój system bankowy, aby zabezpieczyć go przed rozszerzaniem się problemów związanych z niespłacaniem długów z ... zarządził też działania odwetowe i nakazał swoim liniom lotniczym, aby nie tylko zignorowały nowe regulacje. Aby wzmocnić swoją presję na Brukselę poinformował o wstrzymaniu ...

-

![Kaspersky Endpoint Security 8 i Security Center po polsku Kaspersky Endpoint Security 8 i Security Center po polsku]()

Kaspersky Endpoint Security 8 i Security Center po polsku

... , integracja z chmurą, funkcja kontroli aplikacji (łącznie z obsługą białych list), wyszukiwanie luk w zabezpieczeniach systemu operacyjnego i aplikacji, osobista zapora sieciowa, system wykrywania włamań oraz obsługa wirtualizacji. Ceny i dostępność nowych produktów Kaspersky Endpoint Security 8 for Windows i Kaspersky Security Center wchodzą ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Świat: wydarzenia tygodnia 20/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 20/2011](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-20-2011-12AyHS.jpg)

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie](https://s3.egospodarka.pl/grafika/kradziez-danych/Kradziez-tozsamosci-w-Internecie-MBuPgy.jpg)

![Akwizycje a strategia marki [© Minerva Studio - Fotolia.com] Akwizycje a strategia marki](https://s3.egospodarka.pl/grafika/strategia-marki/Akwizycje-a-strategia-marki-iG7AEZ.jpg)

![Polskie firmy a jakość danych [© Scanrail - Fotolia.com] Polskie firmy a jakość danych](https://s3.egospodarka.pl/grafika/badania-przedsiebiorcow/Polskie-firmy-a-jakosc-danych-apURW9.jpg)

![Świat: wydarzenia tygodnia 12/2012 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 12/2012](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-12-2012-12AyHS.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)