-

![Ochrona zdrowia bez pracowników? Pomogą nowe techologie? [© pixabay.com] Ochrona zdrowia bez pracowników? Pomogą nowe techologie?]()

Ochrona zdrowia bez pracowników? Pomogą nowe techologie?

... 4,1 mln specjalistów z zakresu medycyny w Europie. Zastosowanie w systemie usług zdrowotnych i opiekuńczych, przemyślanych oraz efektywnych kosztowo rozwiązań cyfrowych jest konieczne, aby ograniczyć nierówności w zakresie dostępu do tego systemu i poprawić byt obywateli. Główne wyzwania w tym sektorze dotyczą złożoności poszczególnych rozwiązań ...

-

![Dzień Ziemi: jak biznes może łagodzić skutki zmian klimatu? [© pixabay.com] Dzień Ziemi: jak biznes może łagodzić skutki zmian klimatu?]()

Dzień Ziemi: jak biznes może łagodzić skutki zmian klimatu?

... okazja, aby przyjrzeć się, jak zmiany klimatu wpływają na funkcjonowanie biznesu. Z opracowanego przez Deloitte ... . Potrzebują jednak wsparcia – standardów, według których powinni funkcjonować. Zapotrzebowanie na globalny system sprawozdawczości dotyczącej kwestii ochrony środowiska jest ogromne – mówi Katarzyna Średzińska, menedżer w zespole ds ...

-

![Dbałość o wellbeing pracowników: opłacalna pod warunkiem [© Andrey Popov - Fotolia.com] Dbałość o wellbeing pracowników: opłacalna pod warunkiem]()

Dbałość o wellbeing pracowników: opłacalna pod warunkiem

... istotnym czynnikiem wspierającym ich motywację. Ważne jest jednak, aby zadanie to realizować w sposób holistyczny. Co więcej, inicjatywy w tym zakresie powinny być przemyślane. Wówczas zaistnieje ... inicjatyw a strategii wellbeingowej. Zdecydowanie potrzebujemy szerszego spojrzenia na wellbeing i benefity pracownicze jako na złożony system ...

-

![Laptop techbite ZIN 4 15.6 FHD Laptop techbite ZIN 4 15.6 FHD]()

Laptop techbite ZIN 4 15.6 FHD

Do sprzedaży trafił właśnie techbite ZIN 4 15.6 FHD, nowy laptop od firmy mPTech, z ekranem 15,6 cala, dużymi klawiszami, wewnętrzną pamięcią 128 GB, ze złączem RJ-45, Wi-Fi 802.11 AC 5GHz, 2xUSB i systemem Windows 10 PRO. Laptop ZIN 4 15.6 FHD ma ekran o przekątnej 15.6 cala gwarantujący obraz wysokiej jakości FullHD. Z kolei wsparcie technologii ...

-

![Jak zapobiegać wyciekom danych firmowych w chmurze? [© Jakub Jirsák - Fotolia.com.jpg] Jak zapobiegać wyciekom danych firmowych w chmurze?]()

Jak zapobiegać wyciekom danych firmowych w chmurze?

... w zakresie konfiguracji i kontroli swoich zasobów – tłumaczy ekspert ESET. Odpowiednia strategia pozwala skuteczniej zarządzać ryzykiem związanym z bezpieczeństwem w chmurze. Aby zwiększyć skuteczność modelu współodpowiedzialności za bezpieczeństwo w chmurze, poniżej przedstawione są cztery dobre praktyki w tym zakresie: Ograniczenie uprawnień ...

-

![Squid Game z Netflixa na celowniku hakerów [© pixabay.com] Squid Game z Netflixa na celowniku hakerów]()

Squid Game z Netflixa na celowniku hakerów

... mu przeniknąć do oficjalnego sklepu Google Play w 24 aplikacjach, które pobrało wtedy ponad pół miliona użytkowników. Jego twórcy zadbali o to, aby aplikacje z Jokerem posiadały fałszywe recenzje z pięcioma gwiazdkami. Nieświadome jego obecności ofiary nie widziały zarówno odbieranych, jak i wysyłanych przez aplikację wiadomości ...

-

![Czipy płatnicze: czy poprawią nasze zdolności? Czipy płatnicze: czy poprawią nasze zdolności?]()

Czipy płatnicze: czy poprawią nasze zdolności?

... jest. Korzystając z technologii, sami stajemy się częścią cyfrowego świata, jednostkami coraz bardziej zaawansowanymi obliczeniowo, które w sposób świadomy sięgają po nią, aby się rozwijać i wchodzić w złożone interakcje ze swoim otoczeniem. I chociaż toczy się debata nad etycznością i zasadnością takich rozwiązań, to wydaje się ...

-

![Nowa krytyczna luka w zabezpieczeniach Apache Log4j Nowa krytyczna luka w zabezpieczeniach Apache Log4j]()

Nowa krytyczna luka w zabezpieczeniach Apache Log4j

... rozwiązanie bezpieczeństwa, które oferuje ochronę przed wykorzystaniem luk w zabezpieczeniach oraz zarządzanie instalacją łat, takie jak Kaspersky Endpoint Security for Business. Aby identyfikować i powstrzymywać ataki na ich wczesnych etapach, firmy mogą korzystać z rozwiązań klasy EDR, takich jak Kaspersky Endpoint Detection and Response ...

-

![ESET Mobile Security chroni przed Pegasusem ESET Mobile Security chroni przed Pegasusem]()

ESET Mobile Security chroni przed Pegasusem

... , „zero-click” oznacza, że potencjalna ofiara nie musi nic robić (tzn. nie musi klikać linka ani nawet czytać przychodzącej wiadomości SMS), aby jej telefon został zainfekowany – wyjaśnia Kamil Sadkowski z ESET. Czy można sprawdzić, że Pegasus znajduje się na Twoim telefonie i jak skutecznie ...

-

![Branża motoryzacyjna: wojna gorsza niż COVID-19? [© AnastasiiaUsoltceva - Fotolia.com] Branża motoryzacyjna: wojna gorsza niż COVID-19?]()

Branża motoryzacyjna: wojna gorsza niż COVID-19?

... sytuacja jest bardzo dynamiczna. Ceny ropy i energii szaleją, inflacja w całej Europie rośnie, wielu surowców wciąż brakuje. Dlatego nie ma mowy, aby dziś założyć różowe okulary i ze zdecydowanym optymizmem spojrzeć w przyszłość – mówi Paweł Gos, prezes zarządu Exact Systems. Większe straty niż w innych ...

-

![O oszczędzaniu na emeryturę mówią tylko niektórzy. Kto i jak? [© contrastwerkstatt - Fotolia.com] O oszczędzaniu na emeryturę mówią tylko niektórzy. Kto i jak?]()

O oszczędzaniu na emeryturę mówią tylko niektórzy. Kto i jak?

... Nie jest zatem zaskoczeniem, że Polacy coraz częściej podejmują starania, aby odkładać pieniądze na jesień życia. Z badania zleconego przez ING Bank Śląski ... dla nich wystarczająca. Od ponad 20 lat wraz z reformą emerytalną przyjęty został system, który zakłada oszczędzanie na emeryturę w systemie publicznym (obowiązkowym, tj. ZUS) i prywatnym ( ...

-

![Dyrektywa NIS2. Za nieprzestrzeganie przepisów grożą kary do 10 milionów Euro [© Sergey - Fotolia.com] Dyrektywa NIS2. Za nieprzestrzeganie przepisów grożą kary do 10 milionów Euro]()

Dyrektywa NIS2. Za nieprzestrzeganie przepisów grożą kary do 10 milionów Euro

Polskie firmy stają przed poważnym wyzwaniem. Mają nieco ponad rok na dostosowanie swoich systemów informatycznych do nowych wymagań w sferze cyberbezpieczeństwa, jakie nakłada na nie dyrektywa NIS2. Te firmy, które nie wdrożą nowych regulacji, są zagrożone wysokimi karami - do 10 milionów Euro lub 2 proc. rocznego obrotu - informuje Check Point ...

-

![Uwaga na ataki "Picture in Picture". Złośliwe linki zaszyte w obrazach Uwaga na ataki "Picture in Picture". Złośliwe linki zaszyte w obrazach]()

Uwaga na ataki "Picture in Picture". Złośliwe linki zaszyte w obrazach

... ataków phishingowych opartych na obrazach tylko utrudni ich wykrycie. Potencjalnymi konsekwencjami ataku dla użytkowników i firm są straty finansowe i utrata danych. Aby się bronić, organizacje powinny przede wszystkim edukować użytkowników na temat tego typu ataków, podkreślając znaczenie sprawdzania adresów URL i przeglądania pełnego ...

-

![P3 Logistic Parks z kolejną inwestycją pod Poznaniem P3 Logistic Parks z kolejną inwestycją pod Poznaniem]()

P3 Logistic Parks z kolejną inwestycją pod Poznaniem

... od czynników zewnętrznych, a dach o wzmocnionej konstrukcji pozwoli w przyszłości na montaż paneli fotowoltaicznych. W magazynie zastosowane zostanie energooszczędne oświetlenie LED wraz z system automatycznego sterowania DALI. Jesteśmy bardzo zadowoleni, że udało nam się zakupić kolejny grunt pod Poznaniem, w niedużej odległości od naszych dwóch ...

-

![Od miedzianych monet po sztuczną inteligencję. Jak zmieniały się programy lojalnościowe? [© WavebreakmediaMicro - Fotolia.com] Od miedzianych monet po sztuczną inteligencję. Jak zmieniały się programy lojalnościowe?]()

Od miedzianych monet po sztuczną inteligencję. Jak zmieniały się programy lojalnościowe?

... w tym zakresie sporą zmianę – plastik został zastąpiony przez cyfrowe odpowiedniki. Firmy coraz powszechniej zaczęły wykorzystywać aplikacje mobilne i platformy internetowe, aby oferować jeszcze bardziej spersonalizowane i wygodne w użyciu programy lojalnościowe. Dzięki temu konsumenci mają nieustający dostęp do wszystkich istotnych dla nich ...

-

![Jak ochronić firmowy smartfon przed cyberatakami? Jak ochronić firmowy smartfon przed cyberatakami?]()

Jak ochronić firmowy smartfon przed cyberatakami?

... skończywszy. Chronią one np. przed wgraniem starszych wersji systemu operacyjnego i szyfrują dane wrażliwe (maile, pliki, zdjęcia), zapisując je w tzw. kontenerach. Aby uzyskać do nich dostęp, wymagane jest podanie PINu, hasła lub autoryzacja biometrią. Posiadają także wbudowane czujniki przeciwdziałające atakom światłem lasera ...

-

![Jak oszukujemy na L4? [© Petr Kurgan - Fotolia.com] Jak oszukujemy na L4?]()

Jak oszukujemy na L4?

... skorzystało z takiego zwolnienia. 74% lewych L4 wystawili lekarze w placówkach NFZ. Aby uzyskać takie zwolnienie 43% badanych symulowało chorobę, a 5% wręczyło łapówkę. Z tego tekstu ... w którym zapytano 1173 Polaków o nadużywanie L4. Uzyskane wyniki rodzą liczne pytania o system ochrony zdrowia i organizację pracy. Okazało się m.in. że prawie co ...

-

![Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa [© Pete Linforth z Pixabay] Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa]()

Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa

... świadczenia usług publicznych, często niosą ze sobą poważne konsekwencje. Wprowadzenie dyrektywy NIS2 jest odpowiedzią na rosnące potrzeby związane z cyfrowym bezpieczeństwem. Aby efektywnie wdrożyć dyrektywę i tym samym znacząco wzmacniać naszą odporność, niezbędna jest nowelizacja prawodawstwa, której musimy dokonać do 17 października 2024 ...

-

![Robisz zakupy online? Uważaj na chińskie platformy zakupowe [© sp4764 - Fotolia.com] Robisz zakupy online? Uważaj na chińskie platformy zakupowe]()

Robisz zakupy online? Uważaj na chińskie platformy zakupowe

... za nimi zarówno cena i unikalny asortyment, jak również atrakcyjne warunki i czas dostawy do Polski. Specjaliści od e-commerce zwracają jednak uwagę, aby zachować wzmożoną ostrożność, kupując poprzez platformy zakupowe rodem z Chin. Z tego tekstu dowiesz się m.in.: Co powoduje, że Polacy coraz śmielej ...

-

![Globalna awaria Microsoftu i CrowdStrike [© Tawanda Razika z Pixabay] Globalna awaria Microsoftu i CrowdStrike]()

Globalna awaria Microsoftu i CrowdStrike

... ” do małego grona klientów, którzy mają problem. W tym wypadku niepokoi skala awarii. Z pewnością cała branża cybersecurity będzie analizować tę sytuację, aby wyciągnąć wnioski dla siebie. Kamil Sadkowski, analityk laboratorium antywirusowego ESET Globalna gospodarka coraz bardziej polega na rozwiązaniach informatycznych, które nigdy ...

-

![Rosyjska dezinformacja obecna nawet w narzędziach AI [© Freepik] Rosyjska dezinformacja obecna nawet w narzędziach AI]()

Rosyjska dezinformacja obecna nawet w narzędziach AI

... zakrojonej współpracy między krajami, organizacjami międzynarodowymi oraz sektorem technologicznym. Transparentna wymiana informacji oraz wspólne wysiłki w monitorowaniu kampanii dezinformacyjnych są kluczowe, aby przeciwdziałać zagrożeniom wynikającym z manipulacji danymi.

-

![Sztuczna inteligencja napędzi PKB. Są jednak warunki [© Freepik] Sztuczna inteligencja napędzi PKB. Są jednak warunki]()

Sztuczna inteligencja napędzi PKB. Są jednak warunki

... przełożenie na światowy wzrost gospodarczy, mówi się nie od dziś. Aby jednak stało się to faktem, konieczne jest - jak pisze PwC Polska - odpowiedzialne ... w obecnym status quo. Dzięki ogromnej pracy naszych zespołów, także my zmieniamy nasz system budowania doświadczeń dla klientów (Customer Experience). Łącząc go jeszcze silniej z efektywnym ...

-

![Utraciłeś zdjęcia z wakacji? Następnym razem zadbasz o podwójny backup [© Freepik] Utraciłeś zdjęcia z wakacji? Następnym razem zadbasz o podwójny backup]()

Utraciłeś zdjęcia z wakacji? Następnym razem zadbasz o podwójny backup

... jaki sposób można skutecznie zabezpieczyć zdjęcia z wakacji? Jak porządkować zdjęcia, aby ułatwić ich późniejsze archiwizowanie? Smartfon stał się nieodłącznym towarzyszem każdej ... czy skradziony lub ulec awarii systemowej. Wystarczy jeden nieprzewidziany incydent, aby bezpowrotnie utracić cenne wspomnienia. Mądry użytkownik po szkodzie Jak wskazuje ...

-

![Czy polska gospodarka poradzi sobie z zadyszką na rynku pracy? [© pexels] Czy polska gospodarka poradzi sobie z zadyszką na rynku pracy?]()

Czy polska gospodarka poradzi sobie z zadyszką na rynku pracy?

... zmiany na rynku pracy Na rynku pracy potrzebne są konkretne systemowe rozwiązania, aby zachęcić starszych pracowników do kontynuowania pracy, jak proponowana ulga w podatkach ... dla siebie etatu. Te oczekiwania młodego pokolenia trzeba uwzględniać, aby w perspektywie kilku dekad poprawić bilans demograficzny. Kontrowersyjne projekty legislacyjne ...

-

![Urządzenie do obróbki końcowej broszur Urządzenie do obróbki końcowej broszur]()

Urządzenie do obróbki końcowej broszur

Firma Xerox zaprezentowała urządzenie SquareFold Booklet Maker, dzięki któremu użytkownicy systemów DocuTech mogą uzyskać wygląd i jakość oprawy klejonej za cenę broszury zszywanej siodłowo. Urządzenie tworzy prostokątny grzbiet na broszurach zszywanych drutem. SquareFold Booklet Maker jest urządzeniem, które w jednym ciągu produkcyjnym zszywa, ...

-

![Jak działać efektywnie? [© Minerva Studio - Fotolia.com] Jak działać efektywnie?]()

Jak działać efektywnie?

... biurko – należy oczyścić je ze zbędnych dokumentów i uporządkować w ten sposób, aby wszystkie przedmioty biurowe znajdowały się pod ręką. Na biurku nie ... . W ten sam sposób przechowujemy dokumenty w komputerze, dzięki temu otrzymujemy jednolity system archiwizacji dokumentów, łatwiej je odszukujemy, czyli jednym słowem oszczędzamy czas. Praca ...

Tematy: -

![Wirusy i trojany IX 2004 Wirusy i trojany IX 2004]()

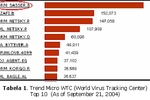

Wirusy i trojany IX 2004

... motywacja autorów wirusów - jeszcze do niedawna szkodliwe programy powstawały po to, aby ich twórcy choć przez chwilę stali się popularni w internetowym podziemiu. ... Trend Micro wykryła w ubiegłym miesiącu blisko 400 nowych programów tego typu. Aby uzyskać kontrolę nad systemem wykorzystują one luki w zabezpieczeniach sieci oraz kanały Internet ...

-

![Internet w Polsce IX 2004 Internet w Polsce IX 2004]()

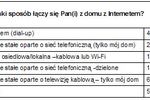

Internet w Polsce IX 2004

Według badania użytkowników usług internetowych przeprowadzonego przez Ipsos, rozwój Internetu w Polsce wiąże się przede wszystkim z rosnącą powoli, lecz systematycznie grupą indywidualnych użytkowników. Odsetek osób korzystających z Internetu w pracy stabilizuje się. W grupie indywidualnych użytkowników wciąż popularne jest łączenie typu dial-up ...

-

![Mapa Rynku Pracy - Maj 2005 Mapa Rynku Pracy - Maj 2005]()

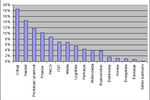

Mapa Rynku Pracy - Maj 2005

Maj był kolejnym miesiącem, w którym Główny Urząd Statystyczny opublikował pozytywne dane o wzroście zatrudnienia. W kwietniu w porównaniu do marca pojawiło o 11 tysięcy etatów więcej. Jest to o dwa tysiące więcej niż w takim samym okresie przed rokiem. Oznacza to, że sytuacja na polskim rynku pracy - wprawdzie powoli ale systematycznie się ...

-

![Indeks biznesu PKPP Lewiatan VIII 2006 Indeks biznesu PKPP Lewiatan VIII 2006]()

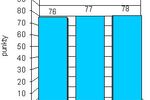

Indeks biznesu PKPP Lewiatan VIII 2006

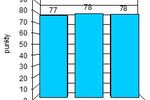

Indeks Biznesu PKPP Lewiatan w sierpniu odnotował kolejne rekordy. Indeksy kwartalny i roczny zyskały po trzy punkty, osiągając odpowiednio 76 i 78 punktów. Od pół roku Indeks Biznesu systematycznie pnie się w górę, co oznacza, że gospodarka znajduje się w trwałym trendzie wzrostowym. Wszystko wskazuje na to, że dobra koniunktura utrzyma się także ...

-

![Indeks biznesu PKPP Lewiatan IX 2006 Indeks biznesu PKPP Lewiatan IX 2006]()

Indeks biznesu PKPP Lewiatan IX 2006

Indeks Biznesu PKPP Lewiatan, po systematycznym wzroście od pół roku, wydaje się stabilizować na poziomie blisko 80 punktów. Poziom indeksu odzwierciedla stabilne ekonomiczne podstawy obecnego ożywienia gospodarczego. Pojawia się pytanie, czy nieustające zawirowania polityczne go nie osłabią. Indeks Biznesu Polskiej Konfederacji Pracodawców ...

-

![Kamera Creative Live! Cam Optia Kamera Creative Live! Cam Optia]()

Kamera Creative Live! Cam Optia

... komputera, bez konieczności instalowania sterowników w komputerach PC z systemem Windows. Aby prowadzić wideorozmowy przez Internet wystarczy podłączyć kamerę i uruchomić komunikator ... czy wprowadzanie zniekształceń do przesyłanego obrazu. W Creative Live! Cam Optia aby wyłączyć przesyłanie obrazu, wystarczy przechylić obiektyw pionowo w dół. Dzięki ...

-

![Płyty ASUS dla Windows Vista Płyty ASUS dla Windows Vista]()

Płyty ASUS dla Windows Vista

Firma ASUSTek Computer Inc. przedstawiła nowe modele płyt głównych przeznaczone dla systemu Windows Vista. Na płytach udostępniono między innymi takie funkcje jak ScreenDUO, AI Remote, AP Trigger, TPM (Trusted Platform Module) oraz ASAP (ASUS Accelerated Propeller). SreenDUO to dodatkowy panel LCD dołączany do płyty, który pozwala na przeglądanie ...

-

![Nowe cyber-zagrożenia wg McAfee [© Scanrail - Fotolia.com] Nowe cyber-zagrożenia wg McAfee]()

Nowe cyber-zagrożenia wg McAfee

... o błędach oprogramowania i możliwości ich wykorzystania, hakerzy za ich pomocą wyszukują nieznane dotąd luki w zabezpieczeniach. System Vista jako przyszłość zabezpieczeń Chociaż firma Microsoft podjęła działania, aby zapewnić wyższy poziom bezpieczeństwa systemu Microsoft Windows Vista, wprowadzone zmiany z jednej strony ograniczyły możliwości ...

-

![Defraudacja i korupcja w firmach: narzędzia i metody Defraudacja i korupcja w firmach: narzędzia i metody]()

Defraudacja i korupcja w firmach: narzędzia i metody

... wykorzystując najnowsze narzędzia i technologie. Wiedzą jak przemieszczać środki na kontach zagranicznych spółek, aby ryzyko że zostaną złapani było jak najmniejsze. Gdy na ... na nadzór, a z kolei nadzór nie ma faktycznej kontroli nad systemem, to system jest pozostawiony na łaskę oszustów (co oni skwapliwie wykorzystują). Umiejętności i wiedza ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ochrona zdrowia bez pracowników? Pomogą nowe techologie? [© pixabay.com] Ochrona zdrowia bez pracowników? Pomogą nowe techologie?](https://s3.egospodarka.pl/grafika2/ochrona-zdrowia/Ochrona-zdrowia-bez-pracownikow-Pomoga-nowe-techologie-237215-150x100crop.jpg)

![Dzień Ziemi: jak biznes może łagodzić skutki zmian klimatu? [© pixabay.com] Dzień Ziemi: jak biznes może łagodzić skutki zmian klimatu?](https://s3.egospodarka.pl/grafika2/ochrona-srodowiska/Dzien-Ziemi-jak-biznes-moze-lagodzic-skutki-zmian-klimatu-237421-150x100crop.jpg)

![Dbałość o wellbeing pracowników: opłacalna pod warunkiem [© Andrey Popov - Fotolia.com] Dbałość o wellbeing pracowników: opłacalna pod warunkiem](https://s3.egospodarka.pl/grafika2/wellbeing/Dbalosc-o-wellbeing-pracownikow-oplacalna-pod-warunkiem-238549-150x100crop.jpg)

![Jak zapobiegać wyciekom danych firmowych w chmurze? [© Jakub Jirsák - Fotolia.com.jpg] Jak zapobiegać wyciekom danych firmowych w chmurze?](https://s3.egospodarka.pl/grafika2/wyciek-danych/Jak-zapobiegac-wyciekom-danych-firmowych-w-chmurze-240727-150x100crop.jpg)

![Squid Game z Netflixa na celowniku hakerów [© pixabay.com] Squid Game z Netflixa na celowniku hakerów](https://s3.egospodarka.pl/grafika2/Squid-Game/Squid-Game-z-Netflixa-na-celowniku-hakerow-241249-150x100crop.jpg)

![Branża motoryzacyjna: wojna gorsza niż COVID-19? [© AnastasiiaUsoltceva - Fotolia.com] Branża motoryzacyjna: wojna gorsza niż COVID-19?](https://s3.egospodarka.pl/grafika2/branza-motoryzacyjna/Branza-motoryzacyjna-wojna-gorsza-niz-COVID-19-248499-150x100crop.jpg)

![O oszczędzaniu na emeryturę mówią tylko niektórzy. Kto i jak? [© contrastwerkstatt - Fotolia.com] O oszczędzaniu na emeryturę mówią tylko niektórzy. Kto i jak?](https://s3.egospodarka.pl/grafika2/oszczedzanie-pieniedzy/O-oszczedzaniu-na-emeryture-mowia-tylko-niektorzy-Kto-i-jak-249199-150x100crop.jpg)

![Dyrektywa NIS2. Za nieprzestrzeganie przepisów grożą kary do 10 milionów Euro [© Sergey - Fotolia.com] Dyrektywa NIS2. Za nieprzestrzeganie przepisów grożą kary do 10 milionów Euro](https://s3.egospodarka.pl/grafika2/Dyrektywa-NIS2/Dyrektywa-NIS2-Za-nieprzestrzeganie-przepisow-groza-kary-do-10-milionow-Euro-251903-150x100crop.jpg)

![Od miedzianych monet po sztuczną inteligencję. Jak zmieniały się programy lojalnościowe? [© WavebreakmediaMicro - Fotolia.com] Od miedzianych monet po sztuczną inteligencję. Jak zmieniały się programy lojalnościowe?](https://s3.egospodarka.pl/grafika2/programy-lojalnosciowe/Od-miedzianych-monet-po-sztuczna-inteligencje-Jak-zmienialy-sie-programy-lojalnosciowe-254856-150x100crop.jpg)

![Jak oszukujemy na L4? [© Petr Kurgan - Fotolia.com] Jak oszukujemy na L4?](https://s3.egospodarka.pl/grafika2/L4/Jak-oszukujemy-na-L4-258512-150x100crop.jpg)

![Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa [© Pete Linforth z Pixabay] Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/ustawa-o-krajowym-systemie-cyberbezpieczenstwa/Eksperci-o-projekcie-nowelizacji-ustawy-o-krajowym-systemie-cyberbezpieczenstwa-259437-150x100crop.jpg)

![Robisz zakupy online? Uważaj na chińskie platformy zakupowe [© sp4764 - Fotolia.com] Robisz zakupy online? Uważaj na chińskie platformy zakupowe](https://s3.egospodarka.pl/grafika2/zakupy-przez-internet/Robisz-zakupy-online-Uwazaj-na-chinskie-platformy-zakupowe-260974-150x100crop.jpg)

![Globalna awaria Microsoftu i CrowdStrike [© Tawanda Razika z Pixabay] Globalna awaria Microsoftu i CrowdStrike](https://s3.egospodarka.pl/grafika2/Microsoft/Globalna-awaria-Microsoftu-i-CrowdStrike-260967-150x100crop.jpg)

![Rosyjska dezinformacja obecna nawet w narzędziach AI [© Freepik] Rosyjska dezinformacja obecna nawet w narzędziach AI](https://s3.egospodarka.pl/grafika2/dezinformacja/Rosyjska-dezinformacja-obecna-nawet-w-narzedziach-AI-265462-150x100crop.jpg)

![Sztuczna inteligencja napędzi PKB. Są jednak warunki [© Freepik] Sztuczna inteligencja napędzi PKB. Są jednak warunki](https://s3.egospodarka.pl/grafika2/AI/Sztuczna-inteligencja-napedzi-PKB-Sa-jednak-warunki-266473-150x100crop.jpg)

![Utraciłeś zdjęcia z wakacji? Następnym razem zadbasz o podwójny backup [© Freepik] Utraciłeś zdjęcia z wakacji? Następnym razem zadbasz o podwójny backup](https://s3.egospodarka.pl/grafika2/kopia-zapasowa/Utraciles-zdjecia-z-wakacji-Nastepnym-razem-zadbasz-o-podwojny-backup-268124-150x100crop.jpg)

![Czy polska gospodarka poradzi sobie z zadyszką na rynku pracy? [© pexels] Czy polska gospodarka poradzi sobie z zadyszką na rynku pracy?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czy-polska-gospodarka-poradzi-sobie-z-zadyszka-na-rynku-pracy-270252-150x100crop.jpg)

![Jak działać efektywnie? [© Minerva Studio - Fotolia.com] Jak działać efektywnie?](https://s3.egospodarka.pl/grafika//Jak-dzialac-efektywnie-iG7AEZ.jpg)

![Nowe cyber-zagrożenia wg McAfee [© Scanrail - Fotolia.com] Nowe cyber-zagrożenia wg McAfee](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Nowe-cyber-zagrozenia-wg-McAfee-apURW9.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)