-

![Co musisz wiedzieć o wyszukiwarkach Co musisz wiedzieć o wyszukiwarkach]()

Co musisz wiedzieć o wyszukiwarkach

... wyszukiwarki są pierwszym sitem ułatwiającym znajdowanie złotych grudek w potokach informacyjnego szlamu. Aby rozumieć właściwą rolę wyszukiwarek w biznesie, a co za tym idzie także umiejętnie ... (interfejsu) i związanego z nim programu, który łączy zapytania z indeksem. System wykonawczy zarządza również bardzo ważnymi kwestiami trafności i rankingu ...

-

![Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń]()

Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń

... na szeroko rozumiane bezpieczeństwo systemów informatycznych. Rodzaje zasobów informacyjnych organizacji Aby skutecznie chronić zasoby informacyjne, należy je najpierw dokładnie ... awarii. Systemy awaryjne powinny znajdować się w miejscu na tyle odległym, aby katastrofa ich nie dosięgła. Ponadto trzeba zapewnić nadmiarowość zarówno sprzętu, ...

-

![Nauka przez Internet coraz popularniejsza [© Minerva Studio - Fotolia.com] Nauka przez Internet coraz popularniejsza]()

Nauka przez Internet coraz popularniejsza

... Warszawskiej i zaliczając kolejne przedmioty otrzymać dyplom inżyniera, lub magistra inżyniera. Aby zostać studentem regularnym trzeba się zapisać na studia w okresie ... lub grupy przedmiotów z dowolnego roku studiów w sposób przewidziany dla studentów krótkoterminowych. Aby studiować wybrane przedmioty trzeba się zapisać na nie przed półsemestrem ...

-

![Wytrzymały notebook ARISTO Strong 1500 Wytrzymały notebook ARISTO Strong 1500]()

Wytrzymały notebook ARISTO Strong 1500

... klasy RUGGED. ARISTO Strong 1500 został wyposażony w 15,4-calowy wyświetlacz chroniony przed uszkodzeniami ramką, która amortyzuje napięcia podczas upadku oraz system blokujący otwarcie, który ma zapobiegać przypadkowym wysunięciom napędu optycznego w trakcie upadku. ARISTO Strong 1500 wyposażono w procesory klasy Intel Core 2 Duo ...

-

![Aparaty cyfrowe Nikon COOLPIX S Aparaty cyfrowe Nikon COOLPIX S]()

Aparaty cyfrowe Nikon COOLPIX S

Firma Nikon zaprezentowała cztery aparaty kompaktowe COOLPIX serii S. Nowe modele S600, S550, S520 i S210 zostały wyposażone w system redukcji drgań VR oraz szereg funkcji fotograficznych takich, jak funkcja wykrywania uśmiechu, która analizuje mimikę wybranej osoby w kadrze i robi zdjęcia w ...

-

![Smartphone Samsung i550 z GPS Smartphone Samsung i550 z GPS]()

Smartphone Samsung i550 z GPS

Firma Samsung wprowadziła do swojej oferty kolejny model telefonu oparty na systemie operacyjnym Symbian - Samsung i550. Smartphone wyposażony jest między innymi w aparat 3,4 Mpix z flashem i autofocusem oraz technologię HSDPA. Nowy Samsung i550 to smartphone zamknięty w standardowej, jednobryłowej obudowie o wymiarach 115x53x13,8 mm. Urządzenie ...

-

![Tydzień 36/2008 (01-07.09.2008) [© RVNW - Fotolia.com] Tydzień 36/2008 (01-07.09.2008)]()

Tydzień 36/2008 (01-07.09.2008)

... i republikami nadbałtyckimi, jak i z Ukrainą. Z tego projektu wynika także, że w Polsce trzeba budować co rok elektrownie o mocy 1,5 tys. do 2 tys. MW, aby zastąpić stare i wyeksploatowane już elektrownie, a także by zaspokoić rosnące zapotrzebowanie na energię i stworzyć odpowiednie rezerwy mocy w elektroenergetyce. Wśród planowanych inwestycji ...

-

![Projektor DLP Acer S1200 Projektor DLP Acer S1200]()

Projektor DLP Acer S1200

... S1200, który został przeznaczony do zastosowań w edukacji oraz do prezentacji biznesowych. Model S1200 został wyposażony w szereg gniazd wejściowych oraz stosuje system optyczny umożliwiający uzyskanie obrazu o przekątnej do 82 cali przy odległości od ekranu wynoszącej 1 metr. Projektor S1200 charakteryzuje się jasnością 2500 ...

-

![Handel detaliczny a kradzież towaru 2008 Handel detaliczny a kradzież towaru 2008]()

Handel detaliczny a kradzież towaru 2008

Firma Checkpoint Systems po raz drugi zleciła przygotowanie Światowego Raportu o Kradzieży w Handlu Detalicznym, który został opublikowany przez brytyjski instytut Centre for Retail Research. Z badania wynika, że w ciągu minionego roku sieci handlowe straciły 71,2 mld EUR zarówno z powodu kradzieży, jak i wewnętrznych pomyłek, np. przy znakowaniu ...

-

![Komunikator głosowy z wideo w Gmail [© stoupa - Fotolia.com] Komunikator głosowy z wideo w Gmail]()

Komunikator głosowy z wideo w Gmail

... funkcje pozwalają wybrać użytkownikom odpowiednią dla nich formę porozumiewania się w danej sytuacji. Aby rozpocząć korzystanie z nowej funkcji należy otworzyć okienko Czat, kliknąć w Opcje i ... Google także otrzymają produkt w pakiecie. Aby obsługiwać nowy dodatek do usługi Gmail, komputer musi być wyposażony w system operacyjny Windows XP lub jego ...

-

![Dział marketingu a zarządzanie wiedzą Dział marketingu a zarządzanie wiedzą]()

Dział marketingu a zarządzanie wiedzą

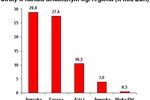

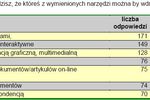

Firma Divante przy współpracy z Mediarun.pl przeprowadziła badanie zarządzania wiedzą i pomysłami w działach marketingu i firmach marketingowych. Wynika z niego, że w prawie połowie firm zajmujących się marketingiem istnieją systemy informatyczne wspomagające takie procesy jak tworzenie, udostępnianie czy archiwizację wiedzy, ponadto w części z ...

-

![Najlepsi pracodawcy wg pracowników 2009 Najlepsi pracodawcy wg pracowników 2009]()

Najlepsi pracodawcy wg pracowników 2009

Hewitt Associates, firma doradcza i outsourcingowa, specjalizująca się w rozwiązaniach z zakresu zarządzania kapitałem ludzkim, ogłosiła wyniki czwartej edycji Badania Najlepsi Pracodawcy (Best Employers Study) w Polsce. W tegorocznej edycji Badania udział wzięło 126 firm reprezentujących różne branże, skale działania i regiony. Zwycięzcą w ...

-

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową]()

Chroń swoją domenę internetową

... Narzędzie to pozwala zarządzać istniejącymi domenami oraz rejestrować nowe. Eksperci radzą, aby zwrócić uwagę czy rozwiązanie oferowane przez naszego dostawcę posiada szyfrowane, ... atrakcyjnych adresów już w kilka sekund po upłynięciu terminu ważności ich rejestracji. Aby uchronić się przed niedostępnością swojej strony www lub utratą domeny ważne ...

-

![Program Operacyjny Kapitał Ludzki - błędy aplikacyjne [© Minerva Studio - Fotolia.com] Program Operacyjny Kapitał Ludzki - błędy aplikacyjne]()

Program Operacyjny Kapitał Ludzki - błędy aplikacyjne

System realizacji oraz zasady dokonywania wyboru projektów to dokumenty przedstawiające zbiór ... strategicznych, zwiększa szanse danego projektu na uzyskanie dofinansowania. W związku z powyższym, jak należy prawidłowo zaplanować wniosek, aby miał on realne szanse na dofinansowanie? Warunkiem jest przede wszystkim skoncentrowanie się na precyzyjnym ...

-

![Telefon HTC Hero z interfejsem Sense Telefon HTC Hero z interfejsem Sense]()

Telefon HTC Hero z interfejsem Sense

HTC Corporation, międzynarodowa firma projektująca telefony komórkowe, ogłosiła premierę interfejsu użytkownika o nazwie HTC Sense, który będzie wykorzystywany we wszystkich telefonach z systemem Android i Windows począwszy od nowego modelu HTC Hero. Telefon HTC Hero został wyposażony w 3,2-calowy ekran dotykowy o rozdzielczości HVGA, pokryty ...

-

![Płyta GIGABYTE GA-EP41-UD3L Płyta GIGABYTE GA-EP41-UD3L]()

Płyta GIGABYTE GA-EP41-UD3L

... , dobrą wydajność energetyczną oraz stabilność. Dodatkowo, dzięki technologii GIGABYTE DES Advanced, płyta zalicza się do klasy urządzeń energooszczędnych. Zastosowany wielofazowy system zasilania, pozwala na przełączanie pomiędzy trybami pracy w zależności od obciążenia procesora – gdy jest ono najmniejsze, ilość aktywnych faz zasilania zostaje ...

-

![Symantec Norton 2010 w wersji beta Symantec Norton 2010 w wersji beta]()

Symantec Norton 2010 w wersji beta

... systemem kontrolnym, który w zależności od potrzeb wybierze jedną z metod ochrony. Produkty Norton z serii 2010 używają systemu reputacji dla aplikacji, aby zatrzymać cyberprzestępców posługujących się nowymi metodami obchodzenia systemów ochrony. Technologia oparta na analizie reputacji jest dziełem użytkowników programu Norton Community, ...

-

![Karta graficzna GIGABYTE GV-N98TSL-1GI Karta graficzna GIGABYTE GV-N98TSL-1GI]()

Karta graficzna GIGABYTE GV-N98TSL-1GI

... ofercie firmy GIGABYTE pojawiła się nowa karta graficzna wyposażona w system pasywnego chłodzenia GIGABYTE Slient-Cell. Model GV-N98TSL-1GI zbudowany został w oparciu o układ graficzny NVIDIA GeForce 9800 GT, który cechuje się dobrą wydajnością ...

-

![Płyta GIGABYTE GA-MA790X-UD3P Płyta GIGABYTE GA-MA790X-UD3P]()

Płyta GIGABYTE GA-MA790X-UD3P

... przez firmę AMD. Nowy model posiada cztery banki pamięci DDR2 pracujące w trybie dwukanałowym z maksymalną częstotliwością 1333+ MHz. Płyta została wyposażona w system zasilania 8+2 fazy w obszarze CPU VRM (przetwornica napięcia procesora) zaprojektowany dla procesorów AMD 140W. Dzięki formatowi ATX płyta oferuje możliwości rozbudowy ...

-

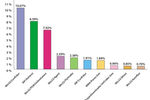

![ESET: lista wirusów VII 2009 ESET: lista wirusów VII 2009]()

ESET: lista wirusów VII 2009

... stosując się do kilku znanych już rad, których udzielają specjaliści z firmy ESET oraz inni producenci rozwiązań antywirusowych. Warto zadbać, aby system operacyjny zawierał wszystkie dostępne aktualizacje, wyłączyć w Windows opcję automatycznego startu nośników i nie korzystać z niezabezpieczonych folderów publicznych. Dobrym nawykiem jest ...

-

![Program edukacyjny: "Uczenie się przez całe życie" [© Minerva Studio - Fotolia.com] Program edukacyjny: "Uczenie się przez całe życie"]()

Program edukacyjny: "Uczenie się przez całe życie"

... krajów członkowskich w obszarach najistotniejszych dla całej Unii Europejskiej. W kontekście realizacji celów lizbońskich, jednym z priorytetów UE jest system edukacji i szkoleń. Aby umożliwić współpracę europejską, ponadnarodową mobilność i wymianę doświadczeń pomiędzy krajami członkowskimi w tej dziedzinie, powołany został program „Uczenie się ...

-

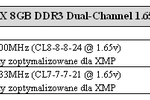

![Kingston HyperX 8GB Kingston HyperX 8GB]()

Kingston HyperX 8GB

Europejski oddział firmy Kingston Technology, producenta produktów pamięciowych, poinformował o uzupełnieniu swojego portfolio o nowe zestawy dwukanałowych pamięci Kingston HyperX łącznej pojemności 8 GB, przeznaczonych do współpracy z systemami wykorzystującymi nowe procesory Intel LGA1156 Core i5 oraz Core i7. Nowe zestawy pamięci DDR3, ...

-

![Samsung Omnia LITE Samsung Omnia LITE]()

Samsung Omnia LITE

Samsung Omnia LITE to drugi obok modelu Omnia II telefon Samsung działający w oparciu o system Windows Mobile 6.5, posiadający interfejs TouchWiz 2.0, 3-calowy dotykowy wyświetlacz WQVGA. Omnia LITE posiada funkcje, które przydadzą się w pracy lub zarządzaniu osobistymi ...

-

![Karta przedpłacona zamiast bonu? Karta przedpłacona zamiast bonu?]()

Karta przedpłacona zamiast bonu?

Świąteczne paczki wydawane przez zakład pracy odchodzą w przeszłość - coraz popularniejszą formą premiowania stają się przedpłacone karty płatnicze - poinformowała firma Bonus Systems Polska S.A. Obowiązujące regulacje prawne powodują, że karty dają realne oszczędności pracodawcy i wymierny zysk pracownikowi. Karta – nowoczesna i skuteczna forma ...

-

![Kradzież danych na Facebook Kradzież danych na Facebook]()

Kradzież danych na Facebook

... obcym, fikcyjnym osobom. Sophos apeluje do użytkowników sieci społecznościowych, aby zastanowili się, co oznacza przyjęcie kogoś do kręgu swoich znajomych. ... możesz przecież mieć 932 przyjaciół. Poznaj system prywatności każdej sieci społecznościowej, do której dołączasz. Używaj restrykcyjnych ustawień i nie pozwalaj, aby inni widzieli twoje ...

-

![Dotacje UE krok po kroku [© Minerva Studio - Fotolia.com] Dotacje UE krok po kroku]()

Dotacje UE krok po kroku

... wpływu dotacji i jest dopiero początkiem ścieżki jaką musi przejść przedsiębiorca, aby przyznane środki finansowe faktycznie wpłynęły na jego konto. Pierwsze formalności, ... wydatku pomiędzy działaniami już nie jest możliwe. Tak skonstruowany system dopuszczalnych zmian skutkuje tym, iż niektórzy przedsiębiorcy podpisują umowy o dofinansowanie ...

-

![Motorola BACKFLIP Motorola BACKFLIP]()

Motorola BACKFLIP

Motorola Inc. ogłosiła premierę telefonu BACKFLIP - najnowszego modelu działającego na bazie systemu Android. Dzięki aplikacji MOTOBLUR nowe urządzenie Motoroli łączy w sobie możliwości personalizacji i szybkiego dostępu do serwisów społecznościowych z wielofunkcyjnością smartfona. Pełna klawiatura QWERTY daje łatwy dostęp do e-maili, newsów lub ...

-

![PandaLabs: złośliwe oprogramowanie 2009 PandaLabs: złośliwe oprogramowanie 2009]()

PandaLabs: złośliwe oprogramowanie 2009

PandaLabs, laboratorium systemów zabezpieczających firmy Panda Security, opublikowało raport roczny na temat złośliwego oprogramowania. Raport przedstawia najważniejsze wydarzenia w zakresie bezpieczeństwa informatycznego w 2009 r. Najbardziej znaczącą tendencją w okresie ostatnich 12 miesięcy był wysyp nowych złośliwych kodów: w przeciągu jednego ...

-

![Samsung Galaxy i5700 Samsung Galaxy i5700]()

Samsung Galaxy i5700

Samsung wprowadza na rynek model Galaxy i5700 - drugi z kolei smartfon działający w oparciu o system operacyjny Android. Najnowszy smartfon umożliwia szybki dostęp do serwisów Google, w tym Google Search, Gmail, Google Maps, Youtube, komunikatora Google Talk ...

-

![Urządzenia wielofunkcyjne Nashuatec Urządzenia wielofunkcyjne Nashuatec]()

Urządzenia wielofunkcyjne Nashuatec

Euroimpex SA wprowadził do sprzedaży serię urządzeń wielofunkcyjnych Nashuatec MP2851/3351/4001/5001. Oprócz funkcji drukowania, kopiowania, skanowania i faksowania systemy umożliwiają spersonalizowanie i pełne połączenie z otaczającym je środowiskiem zarządzania i przepływu dokumentów. Urządzenia Nashuatec MP2851/3351/4001/5001 są urządzeniami ...

-

![Nowe smartfony HTC Desire i HTC Legend Nowe smartfony HTC Desire i HTC Legend]()

Nowe smartfony HTC Desire i HTC Legend

HTC Corporation, międzynarodowa firma projektująca smartfony, zaprezentowała ulepszony interfejs Sense, dostępny na dwóch nowych smartfonach z systemem Android - HTC Legend i HTC Desire. Nowy HTC Legend będzie dostępny w Polsce na początku kwietnia 2010 r, a HTC Desire będzie dostępny w Europie i Azji w drugim kwartale 2010 r. HTC SENSE Interfejs ...

-

![Bankowość detaliczna a pokolenie Y [© Scanrail - Fotolia.com] Bankowość detaliczna a pokolenie Y]()

Bankowość detaliczna a pokolenie Y

... Mimo to 26% ankietowanych rozważyłoby zmianę banku w przypadku znalezienia lepszej oferty. Aby banki mogły wykorzystać tę szansę, dział Cisco IBSG zaleca im opracowanie ... trzema kluczowymi obszarami Stworzenie lub pozyskanie narzędzi do zarządzania finansami osobistymi (PFM), aby pomóc klientom przejąć nad nimi kontrolę — banki powinny opracować ...

-

![Kartka elektroniczna z wirusem Kartka elektroniczna z wirusem]()

Kartka elektroniczna z wirusem

Zamaskowany w elektronicznej pocztówce nowy szkodnik Trj.Downloader.Fakealert.FA (G Data Software) lub Worm.Win32.Kucirc (Microsoft) oprócz destabilizacji pracy systemu generuje fałszywe komunikaty o infekcjach. Celem cyberprzestępców jest zastraszenie i sprowokowanie ofiary do podania ważnych informacji oraz kupna fałszywego antywirusa - uważają ...

-

![Multimedialny telefon HTC WILDFIRE Multimedialny telefon HTC WILDFIRE]()

Multimedialny telefon HTC WILDFIRE

HTC Corporation, międzynarodowy producent smartfonów, zaprezentował HTC Wildfire - nowy telefon z systemem Android z rozwiązaniem do obsługi najpopularniejszych serwisów społecznościowych oraz interfejsem HTC Sense. HTC Wildfire, dzięki interfejsowi HTC Sense, ułatwia kontakt ze znajomymi i bliskimi wykorzystując proste mechanizmy obsługi wymiany ...

-

![Nowe notebooki HP Nowe notebooki HP]()

Nowe notebooki HP

... HP ENVY, HP Pavilion, HP G i HP Mini. HP połączyło styl i wydajność, aby zaoferować modne notebooki, które swą mocą obliczeniową mają spełnić potrzeby każdego ... będą głośniki Altec Lansing z systemem Dolby Advanced Audio, natomiast linię dv7 wyposażono w system Beats i wzbogacono o zintegrowany subwoofer. Wszystkie nowe notebooki z serii HP Pavilion ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nauka przez Internet coraz popularniejsza [© Minerva Studio - Fotolia.com] Nauka przez Internet coraz popularniejsza](https://s3.egospodarka.pl/grafika/e-learning/Nauka-przez-Internet-coraz-popularniejsza-iG7AEZ.jpg)

![Tydzień 36/2008 (01-07.09.2008) [© RVNW - Fotolia.com] Tydzień 36/2008 (01-07.09.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-36-2008-01-07-09-2008-vgmzEK.jpg)

![Komunikator głosowy z wideo w Gmail [© stoupa - Fotolia.com] Komunikator głosowy z wideo w Gmail](https://s3.egospodarka.pl/grafika/Google/Komunikator-glosowy-z-wideo-w-Gmail-MBuPgy.jpg)

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową](https://s3.egospodarka.pl/grafika/domena/Chron-swoja-domene-internetowa-MBuPgy.jpg)

![Program Operacyjny Kapitał Ludzki - błędy aplikacyjne [© Minerva Studio - Fotolia.com] Program Operacyjny Kapitał Ludzki - błędy aplikacyjne](https://s3.egospodarka.pl/grafika/Program-Operacyjny-Kapital-Ludzki/Program-Operacyjny-Kapital-Ludzki-bledy-aplikacyjne-iG7AEZ.jpg)

![Program edukacyjny: "Uczenie się przez całe życie" [© Minerva Studio - Fotolia.com] Program edukacyjny: "Uczenie się przez całe życie"](https://s3.egospodarka.pl/grafika/programy-edukacyjne/Program-edukacyjny-Uczenie-sie-przez-cale-zycie-iG7AEZ.jpg)

![Dotacje UE krok po kroku [© Minerva Studio - Fotolia.com] Dotacje UE krok po kroku](https://s3.egospodarka.pl/grafika/dotacje-unijne/Dotacje-UE-krok-po-kroku-iG7AEZ.jpg)

![Bankowość detaliczna a pokolenie Y [© Scanrail - Fotolia.com] Bankowość detaliczna a pokolenie Y](https://s3.egospodarka.pl/grafika/pokolenie-Y/Bankowosc-detaliczna-a-pokolenie-Y-apURW9.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)