-

![Dysk flash TRANSCEND StoreJet Cloud Dysk flash TRANSCEND StoreJet Cloud]()

Dysk flash TRANSCEND StoreJet Cloud

Firma TRANSCEND zaprezentowała bezprzewodowy dysk flash - StoreJet Cloud. Nośnik wykorzystujący technologię Wi-Fi pozwala na dzielenie danych pomiędzy pięcioma różnymi urządzeniami jednocześnie. Kompatybilność z systemami iOS, Android, Windows oraz MacOS, pozwala korzystać z dysku w połączeniu z niemal każdym tabletem, smartphonem czy komputerem. ...

-

![Polski rynek pracy 2011 Polski rynek pracy 2011]()

Polski rynek pracy 2011

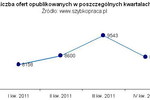

Według danych serwisu Szybkopraca.pl, w 2011 roku liczba publikowanych ofert pracy systematycznie rosła w pierwszych trzech kwartałach. Ogłoszenia cieszyły się największym zainteresowaniem w pierwszym kwartale mijającego roku. Najwięcej pracodawców chciało zatrudniać na Mazowszu, Śląsku oraz w Małopolsce. Dominującą pozycję na rynku zdobyło ...

-

![Ocena ryzyka krajów wg Coface Ocena ryzyka krajów wg Coface]()

Ocena ryzyka krajów wg Coface

Podczas 16 międzynarodowej Country Risk Conference, Coface wydał ostrzeżenie, że aktualny kryzys, którego epicentrum jest strefa euro, ma charakter systemowy. W roku 2012 gospodarka europejska odnotuje recesję na poziomie -0,1 proc., podczas gdy w Stanach Zjednoczonych ustabilizuje się wzrost na poziomie 1,6 proc., a w Japonii wzrost osiągnie ...

-

![Smartfony Nokia Lumia 800 i 710 Smartfony Nokia Lumia 800 i 710]()

Smartfony Nokia Lumia 800 i 710

4 lutego na polski rynek trafią Nokia Lumia 800 i Nokia Lumia 710, które są pierwszymi smartfonami Nokia z systemem Windows Phone. Na 2 tygodnie przed startem sprzedaży urządzeń z serii Lumia rusza kampania reklamowa pod hasłem "Niezwykły każdy dzień", w ramach której użytkownicy będą mogli sprawdzić, jak działają nowe smartfony. Nokia Lumia 800 i ...

-

![Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z]()

Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z

PFU Imaging Solutions, firma należąca do grupy Fujitsu, zaprezentowała 4 nowe skanery dokumentowe wyposażone w funkcje charakterystyczne dla linii ScanSnap. Tryb Productivity ScanSnap pozwala na łatwe skanowanie dokumentów bezpośrednio do komputera, katalogu sieciowego lub do procesu biznesowego, będącego częścią systemu workflow. W skład nowej ...

-

![Dysk Verbatim SSD SATA-III Dysk Verbatim SSD SATA-III]()

Dysk Verbatim SSD SATA-III

Dwukrotnie szybsze niż urządzenia SATA-II, nowe 2,5-calowe stacje SSD SATA-III firmy Verbatim wykorzystują pełną przepustowość magistrali SATA-III. Dzięki temu oferują wysokie tempo transmisji danych - do 550 MB/s przy odczycie i do 510 MB/s przy zapisie - szybszy rozruch i krótszy czas reakcji systemu. Stacje SSD firmy Verbatim są dobrym ...

-

![Google Bouncer a szkodliwe programy z Android Market Google Bouncer a szkodliwe programy z Android Market]()

Google Bouncer a szkodliwe programy z Android Market

... odpowiednich sztuczek. Można na przykład zaprogramować szkodliwą aplikację w taki sposób, aby w przypadku wykrycia emulacji zachowywała się inaczej i wyglądała na niegroźną. Można ... zależności od strefy geograficznej. Na przykład, aplikacja mogłaby zostać zaprojektowana tak, aby zachowywać się szkodliwie tylko wtedy, gdy wykryje operatora mobilnego z ...

-

![Świat: wydarzenia tygodnia 9/2012 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 9/2012]()

Świat: wydarzenia tygodnia 9/2012

... wyłożyć maksymalnie 211 mld euro. Dzisiaj sprawa wygląda nieco inaczej – MFW nalega, aby UE zwiększyła wartość programów ratunkowych do 700-750 mld euro. To ... unijny zapowiada się wielce ciekawie. Słowami Buitera z Citi: "decydenci unijni wolą, aby pomocy dla zadłużonych państw strefy euro udzielał Europejski Bank Centralny, gdyż taki mechanizm ...

-

![Usługi finansowo-księgowe rosną w siłę Usługi finansowo-księgowe rosną w siłę]()

Usługi finansowo-księgowe rosną w siłę

Systematycznie wzrasta zapotrzebowanie na usługi finansowo-księgowe dla firm. Z roku na rok przybywa ofert pracy, rośnie liczba certyfikatów uprawniających do prowadzenia usług księgowych. Stale rosnącą popularnością cieszą się także kierunki studiów kształcące specjalistów ds. finansów i rachunkowości. Powiększa się rynek księgowości internetowej ...

-

![Mediyes - nowy szkodliwy program Mediyes - nowy szkodliwy program]()

Mediyes - nowy szkodliwy program

Kaspersky Lab informuje o wykryciu szkodliwego programu Mediyes, którego zadaniem jest instalowanie trojanów w systemach Windows. Do podpisania szkodnika cyberprzestępcy wykorzystali skradziony certyfikat należący do szwajcarskiej firmy Conpavi AG współpracującej z lokalnymi organami rządowymi. Eksperci z Kaspersky Lab zidentyfikowali wiele ...

-

![Franczyza w Polsce: gastronomia 2012 Franczyza w Polsce: gastronomia 2012]()

Franczyza w Polsce: gastronomia 2012

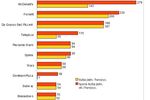

Gastronomia to wciąż jedna z najbardziej interesujących branż oferujących rozwój poprzez franczyzę. Liczba lokali działających na licencji z roku na rok wzrasta - w minionym roku było to o 200 lokali więcej - podaje Akademia Rozwoju Systemów Sieciowych. Rynek gastronomiczny w Polsce można podzielić na siedem segmentów tj., Fast Food; Pizzerie; ...

-

![Trojan Zeus na Androida w nowej wersji Trojan Zeus na Androida w nowej wersji]()

Trojan Zeus na Androida w nowej wersji

Kaspersky Lab informuje o wykryciu nowego szkodliwego programu dla systemu Android, ukrywającego się pod postacią fałszywej aplikacji bezpieczeństwa o nazwie "Android Security Suite Premium". Trojan jest w rzeczywistości nową wersją niesławnego ZeuSa, który przechwytuje SMS-y docierające do zainfekowanego smartfonu i wysyła je do cyberprzestępców. ...

-

![Reklama internetowa w Polsce II kw. 2012 Reklama internetowa w Polsce II kw. 2012]()

Reklama internetowa w Polsce II kw. 2012

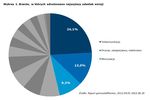

Reklamodawcy nadal stawiają na tradycyjne formaty reklamowe. Systematycznie na sile zyskują jednak bardziej interaktywne rozwiązania. Największy udział w emisji reklam niezmiennie odnotowują firmy z branży telekomunikacyjnej - wynika z raportu gemiusAdMonitor za II kwartał 2012 roku. Reklama online – ujęcie branżowe W II kwartale 2012 roku ...

-

![Bitdefender Total Security 2013 Bitdefender Total Security 2013]()

Bitdefender Total Security 2013

Bitdefender, producent w branży antywirusowej, ogłosił premierę wersji 2013 poprawiając system zabezpieczenia internetowego i dodając kilka nowych funkcji chroniących użytkowników. Na razie oprogramowanie nie jest dostępne w polskiej wersji. Poza jeszcze bardziej niewidzialnym i ...

-

![Branża elektroniczna: outsourcing usług to oszczędność [© wellphoto - Fotolia.com] Branża elektroniczna: outsourcing usług to oszczędność]()

Branża elektroniczna: outsourcing usług to oszczędność

... producentów oraz firm EMS już skorzystało z konkurencyjności tego regionu, aby zminimalizować koszty produkcji oraz koszty operacyjne. „Region CEE oferuje również ... technologii” – podkreślają analitycy Frost & Sullivan. „Istotne jest także skrócenie produkcji, aby zaspokoić potrzeby klientów.” Jednak, gdy europejskie firmy próbują otrząsnąc się ...

-

![Zarządzanie marką: kontroling marki [© iQoncept - Fotolia.com] Zarządzanie marką: kontroling marki]()

Zarządzanie marką: kontroling marki

... leży przekonanie, że aby jak najbardziej zbliżyć się do założonych celów, program zarządzania marką musi być realizowany w firmie cyklicznie, powtarzając w odpowiednim czasie wszystkie etapy opracowania. Realizowanie całego programu w dłuższym czasie, daje pełną kontrolę nad marką i strategią działań rynkowych. Wdrożony system kontrolingu marki ...

-

![Nowa fabryka Elfa Manufacturing w Koszalinie Nowa fabryka Elfa Manufacturing w Koszalinie]()

Nowa fabryka Elfa Manufacturing w Koszalinie

Elfa Manufacturing Poland Sp. z o.o., firma należąca do szwedzkiej Grupy Elfa, specjalizującej się w rozwiązaniach do przechowywania, otworzyła nową fabrykę w Koszalinie, na terenie Słupskiej Specjalnej Strefy Ekonomicznej. W obiekcie o łącznej powierzchni 8000 m2 będą wytwarzane komponenty systemu elfa, takie jak kosze, półki i wieszaki oraz ...

-

![Bezpieczna rodzina w Plusie [© Markus Bormann - Fotolia.com] Bezpieczna rodzina w Plusie]()

Bezpieczna rodzina w Plusie

W sytuacji, gdy zagrożone jest zdrowie lub życie liczą się sekundy, dlatego Plus we współpracy z firmą Locon udostępnia aplikację „Bezpieczna Rodzina”, która w nagłych wypadkach pozwala błyskawicznie, w ciągu trzech sekund, poinformować bliskich o mającym miejsce zdarzeniu. „Bezpieczna Rodzina” działa na smartfonach z systemem Android, iPhone oraz ...

-

![Ocena ryzyka lekarstwem na cyberataki typu APT [© Minerva Studio - Fotolia.com] Ocena ryzyka lekarstwem na cyberataki typu APT]()

Ocena ryzyka lekarstwem na cyberataki typu APT

... przez atakujących, którzy miesiącami zbierają informacje o pracownikach danej organizacji, aby dopiero po jakimś czasie przystąpić do planowanego ataku. Wykorzystywane przez nich ... danych, które mogą stać się przedmiotem kradzieży. Co jeszcze można zrobić, aby uchronić swoją firmę przed atakami APT? Kluczowym czynnikiem jest dokładna ocena ...

-

![Ataki hakerskie: nowy szkodliwy program dla Androida [© Pavel Ignatov - Fotolia.com] Ataki hakerskie: nowy szkodliwy program dla Androida]()

Ataki hakerskie: nowy szkodliwy program dla Androida

Eksperci z Kaspersky Lab wykryli nowy atak ukierunkowany na ujgurskich aktywistów, który – po raz pierwszy – bazuje na szkodliwym programie stworzonym z myślą o urządzeniach mobilnych działających pod kontrolą Androida. Atak został zaprojektowany i jest przeprowadzany podobnie do innych działań skierowanych na ujgurskich i tybetańskich aktywistów, ...

-

![Akcja: polskie złoto [© Anna Baburkina - Fotolia.com] Akcja: polskie złoto]()

Akcja: polskie złoto

... po wybuchu II wojny światowej blisko 80 ton złota zostało wywiezione z kraju, aby uchronić je przed okupantem, a pozostała część została na terenach Rzeczypospolitej. ... politolog – Myślę, że warto byłoby symbolicznie sprowadzić do kraju część naszego złota, aby pokazać, że Polska jest krajem stabilnym i nieobawiającym się żadnego ataku ze strony ...

-

![Firmy farmaceutyczne boją się reform [© Africa Studio - Fotolia.com] Firmy farmaceutyczne boją się reform]()

Firmy farmaceutyczne boją się reform

... i medycznej, które już teraz powinny zmodyfikować proces prowadzonych prac badawczo-rozwojowych, aby dostosować się do nowych warunków. Dostrzegają to także sami badani, spośród ... ochrony zdrowia to temat globalny i dotyka również Europę Środkową, w tym Polskę. Aby sektor mógł je potraktować jako wyzwanie i szansę na rozwój musi podejść do nich ...

-

![Google Play: aplikacje erotyczne z wirusami Google Play: aplikacje erotyczne z wirusami]()

Google Play: aplikacje erotyczne z wirusami

Specjaliści z firmy Doctor Web wykryli w Google Play aplikacje, które w czasie instalacji infekowały smartfony złośliwym oprogramowaniem o nazwie Android.SmsSend. Trojany te wysyłały SMS-y na numery premium, tym samym narażając użytkowników systemu Android na poważne koszty. Google został natychmiast poinformowany o tym incydencie. Wykryte ...

-

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji]()

ESET Mobile Security w nowej wersji

Firma ESET udostępniła nową wersję pakietu antywirusowego ESET Mobile Security, przeznaczonego do ochrony smartfonów oraz tabletów z systemami Android. Nowa wersja rozwiązania pozwala bezpłatnie korzystać m.in. z ochrony antywirusowej, zdalnej blokady chronionego urządzenia oraz lokalizacji utraconego smartfona lub tabletu. Wśród płatnych funkcji ...

-

![Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching [© Pavel Ignatov - Fotolia.com] Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching]()

Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching

... dniu roboczym ubiegłego roku ukazywało się siedem krytycznych poprawek do oprogramowania. Każda z tych poprawek wiązała się z koniecznością wstrzymania innych projektów, aby przetestować i wdrożyć uaktualnienia. Eksperci szacują, że na przykładzie serwisu internetowego, który średnio generuje rocznie 20 milionów dolarów przychodu, każda godzina ...

-

![ASUS Transformer Book T300 ASUS Transformer Book T300]()

ASUS Transformer Book T300

ASUS Transformer Book T300 to laptop z odczepianym 13,3-calowym ekranem Full HD, który może pracować jako niezależny tablet z systemem Windows 8. Transformer Book posiada procesor czwartej generacji Intel Core, który zapewnia płynny multitasking i wysoką wydajność energetyczną, pozwalając nawet na 8 godzin ciągłej pracy. ASUS Transformer Book T300 ...

-

![Zmiany w OFE okiem Polaków [© contrastwerkstatt - Fotolia.com] Zmiany w OFE okiem Polaków]()

Zmiany w OFE okiem Polaków

Większość, bo 54% posiadaczy kont w OFE opowiada się za emeryturą z dwóch źródeł: zarówno z ZUS, jak i OFE. PBS zapytał Polaków, jaką decyzję podjęliby, gdyby rząd wprowadził zapowiadane zmiany w systemie emerytalnym. Co czwarty Polak, będący członkiem w OFE wybrałby emeryturę wypłacaną jedynie przez ZUS. 37% Polaków, przebadanych w miniony ...

-

![Zmiany w OFE okiem PKPP Lewiatan [© contrastwerkstatt - Fotolia.com] Zmiany w OFE okiem PKPP Lewiatan]()

Zmiany w OFE okiem PKPP Lewiatan

... . Obywatele sami zdecydują, czy chcą aby ich składki były odprowadzane do OFE czy do ZUS. Propozycja, aby umożliwić ubezpieczonym zrezygnowanie z oszczędzania w funduszach ... są poza sektorem publicznym. Nie ma również żadnych podstaw do tego aby klasyfikować środki zgromadzone w OFE jako publiczne, co dawałoby państwu możliwość niemal dowolnych ...

-

![Smartfony a udostępnianie danych [© lightwavemedia - Fotolia.com] Smartfony a udostępnianie danych]()

Smartfony a udostępnianie danych

... komórkowym. Oto kilka podstawowych faktów: Prawie 80% smartfonów sprzedanych w 2013 r. posiada system operacyjny Google Android. 70% z ok. 850 000 aplikacji zamieszczonych w sklepie ... aplikacji wcale nie wymaga posiadania GPS, jednak ich twórcy implementują jego obsługę, aby zbierać informację o tym, gdzie użytkownik przebywa. Informacja o tym, że ...

-

![ASUS Transformer Book T100 ASUS Transformer Book T100]()

ASUS Transformer Book T100

Transformer Book T100 to notebook z nowym, czterordzeniowym procesorem Intel Atom Bay Trail. 10,1-calowy, odłączany ekran HD może służyć jako lekki tablet z systemem Windows 8.1. Smukła konstrukcja sprawia, że Transformer Book T100 jest nie tylko jednym z najlżejszych laptopów na rynku (waży jedynie 1,07 kg), lecz również jednym z najlżejszych ...

-

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype]()

Trojan BackDoor.Caphaw rozsyłany przez Skype

... twardego i dystrybuować do użytkowników Skype’a linki prowadzące do złośliwego oprogramowania. Jak się bronić? Aby zabezpieczyć się przed takimi zagrożeniami jak BackDoor.Caphaw, warto odpowiednio skonfigurować program Skype, tak, aby zablokować otrzymywanie plików i wiadomości od nieznajomych. Ponadto nie należy pobierać nieznanych plików, nawet ...

-

![Fałszywy Antivirus Security Pro [© fotogestoeber - Fotolia.com] Fałszywy Antivirus Security Pro]()

Fałszywy Antivirus Security Pro

Twórcy szkodliwego oprogramowania, którzy wydawanie fałszywych rozwiązań ochronnych rozpoczęli w 2008 roku, obecnie podnoszą je na nowy poziom przez manipulowanie zaufaniem użytkowników. Bitdefender natknął się na liczne próbki produktu o nazwie Antivirus Security Pro, podgatunek fałszywego antywirusa, który dostarczany jest z cyfrowo podpisanym ...

-

![Bezpieczeństwo IT: brak zaufania do infrastruktur [© alphaspirit - Fotolia.com] Bezpieczeństwo IT: brak zaufania do infrastruktur]()

Bezpieczeństwo IT: brak zaufania do infrastruktur

... do infrastruktur technologicznych: Niemal połowa (45%) respondentów na całym świecie wskazuje, że zdaniem kadry zarządzającej nie ma ona wystarczających możliwości aby zapewnić dostępność, bezpieczeństwo oraz obsługę kopii zapasowych. W przypadku pytania o poziomy zaufania kadry zarządzającej, rozkład procentowy odpowiedzi respondentów na ...

-

![Kaspersky Internet Security for Android [© DOC RABE Media - Fotolia.com] Kaspersky Internet Security for Android]()

Kaspersky Internet Security for Android

... Android, aplikacji bezpieczeństwa przeznaczonej dla smartfonów i tabletów działających pod kontrolą systemu Android. Produkt zawiera wszystko, czego potrzebują użytkownicy, aby zabezpieczyć swoje urządzenia mobilne i przechowywane na nich dane przed kradzieżą, zgubieniem, szkodliwymi aplikacjami oraz zagrożeniami internetowymi. Podstawowa wersja ...

-

![Tablet Colorovo CityTab Vision 7” 2.1 Tablet Colorovo CityTab Vision 7” 2.1]()

Tablet Colorovo CityTab Vision 7” 2.1

Colorovo, marka własna ABC Data S.A., wprowadza na rynek nowy siedmiocalowy tablet CityTab Vision 7” 2.1. Czterordzeniowy procesor Actions ATM7029 (ARM Cortex A9) o taktowaniu rdzenia 1.2 GHz, 1GB pamięci operacyjnej oraz jedna z najnowocześniejszych wersji systemu operacyjnego Android, Jelly Bean 4.2, gwarantują szybką i stabilną pracę tabletu ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Świat: wydarzenia tygodnia 9/2012 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 9/2012](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-9-2012-12AyHS.jpg)

![Branża elektroniczna: outsourcing usług to oszczędność [© wellphoto - Fotolia.com] Branża elektroniczna: outsourcing usług to oszczędność](https://s3.egospodarka.pl/grafika2/branza-elektroniczna/Branza-elektroniczna-outsourcing-uslug-to-oszczednosc-107917-150x100crop.jpg)

![Zarządzanie marką: kontroling marki [© iQoncept - Fotolia.com] Zarządzanie marką: kontroling marki](https://s3.egospodarka.pl/grafika2/budowanie-strategii-rynkowej/Zarzadzanie-marka-kontroling-marki-109650-150x100crop.jpg)

![Bezpieczna rodzina w Plusie [© Markus Bormann - Fotolia.com] Bezpieczna rodzina w Plusie](https://s3.egospodarka.pl/grafika2/uslugi-Plusa/Bezpieczna-rodzina-w-Plusie-113506-150x100crop.jpg)

![Ocena ryzyka lekarstwem na cyberataki typu APT [© Minerva Studio - Fotolia.com] Ocena ryzyka lekarstwem na cyberataki typu APT](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ocena-ryzyka-lekarstwem-na-cyberataki-typu-APT-115116-150x100crop.jpg)

![Ataki hakerskie: nowy szkodliwy program dla Androida [© Pavel Ignatov - Fotolia.com] Ataki hakerskie: nowy szkodliwy program dla Androida](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-hakerskie-nowy-szkodliwy-program-dla-Androida-115336-150x100crop.jpg)

![Akcja: polskie złoto [© Anna Baburkina - Fotolia.com] Akcja: polskie złoto](https://s3.egospodarka.pl/grafika2/zloto/Akcja-polskie-zloto-120579-150x100crop.jpg)

![Firmy farmaceutyczne boją się reform [© Africa Studio - Fotolia.com] Firmy farmaceutyczne boją się reform](https://s3.egospodarka.pl/grafika2/branza-farmaceutyczna/Firmy-farmaceutyczne-boja-sie-reform-120800-150x100crop.jpg)

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji](https://s3.egospodarka.pl/grafika2/ESET/ESET-Mobile-Security-w-nowej-wersji-121983-150x100crop.jpg)

![Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching [© Pavel Ignatov - Fotolia.com] Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching](https://s3.egospodarka.pl/grafika2/Trend-Micro-Deep-Security/Trend-Micro-Deep-Security-i-OfficeScan-Intrusion-Defense-Firewall-z-virtual-patching-122877-150x100crop.jpg)

![Zmiany w OFE okiem Polaków [© contrastwerkstatt - Fotolia.com] Zmiany w OFE okiem Polaków](https://s3.egospodarka.pl/grafika2/emerytury/Zmiany-w-OFE-okiem-Polakow-124093-150x100crop.jpg)

![Zmiany w OFE okiem PKPP Lewiatan [© contrastwerkstatt - Fotolia.com] Zmiany w OFE okiem PKPP Lewiatan](https://s3.egospodarka.pl/grafika2/emerytury/Zmiany-w-OFE-okiem-PKPP-Lewiatan-125018-150x100crop.jpg)

![Smartfony a udostępnianie danych [© lightwavemedia - Fotolia.com] Smartfony a udostępnianie danych](https://s3.egospodarka.pl/grafika2/smartfony/Smartfony-a-udostepnianie-danych-125669-150x100crop.jpg)

![Trojan BackDoor.Caphaw rozsyłany przez Skype [© ra2 studio - Fotolia.com] Trojan BackDoor.Caphaw rozsyłany przez Skype](https://s3.egospodarka.pl/grafika2/Skype/Trojan-BackDoor-Caphaw-rozsylany-przez-Skype-127487-150x100crop.jpg)

![Fałszywy Antivirus Security Pro [© fotogestoeber - Fotolia.com] Fałszywy Antivirus Security Pro](https://s3.egospodarka.pl/grafika2/antywirusy/Falszywy-Antivirus-Security-Pro-127552-150x100crop.jpg)

![Bezpieczeństwo IT: brak zaufania do infrastruktur [© alphaspirit - Fotolia.com] Bezpieczeństwo IT: brak zaufania do infrastruktur](https://s3.egospodarka.pl/grafika2/badania-przedsiebiorcow/Bezpieczenstwo-IT-brak-zaufania-do-infrastruktur-127784-150x100crop.gif)

![Kaspersky Internet Security for Android [© DOC RABE Media - Fotolia.com] Kaspersky Internet Security for Android](https://s3.egospodarka.pl/grafika2/Kaspersky-Internet-Security-for-Android/Kaspersky-Internet-Security-for-Android-128485-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)