-

![Programy lojalnościowe - najczęstsze błędy [© Minerva Studio - Fotolia.com] Programy lojalnościowe - najczęstsze błędy]()

Programy lojalnościowe - najczęstsze błędy

... błędy, jak: Niestaranne planowanie Podstawowym błędem popełnianym przez firmy wprowadzające system lojalnościowy jest niedokładne zaplanowanie działań. Dobry program lojalnościowy powinien mieć ... firmy. Konieczne także jest zbadanie preferencji tych klientów, tak aby oferta spełniała ich rzeczywiste wymagania. Brak dopasowania Kolejnym błędem jest ...

-

![Handel w Europie czekają zmiany [© Scanrail - Fotolia.com] Handel w Europie czekają zmiany]()

Handel w Europie czekają zmiany

... przekonują się do sprzedaży internetowej i jakie kroki muszą podjąć, aby zmienić swój model biznesowy i zacząć korzystać z możliwości, które oferuje Internet. ... Firmy te zrewolucjonizują rynek poprzez nowe techniki sprzedażowe, sposoby dostarczania towarów, system płatności i politykę zwrotu towarów - zapowiada. Dotychczasowi gracze będą się musieli ...

-

![Projektor SANYO PDG-DHT8000L Projektor SANYO PDG-DHT8000L]()

Projektor SANYO PDG-DHT8000L

... instalacyjny SANYO PDG-DHT8000L, następca modelu PDG-DHT100L. Urządzenie ma gwarantować dużą jasność i rozdzielczość full HD (1920 x 1080). Wyposażone jest m.in. w system ochrony przeciwpyłowej, aktywne filtry, wymienne obiektywy oraz funkcję regulacji położenia obiektywu (ang. Lens Shift). Użytkownicy mają możliwość konfigurowania projektora ...

-

![Zagraniczne sieci franczyzowe w Polsce Zagraniczne sieci franczyzowe w Polsce]()

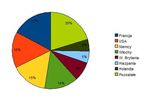

Zagraniczne sieci franczyzowe w Polsce

Na polskim rynku jest już obecnych 110 zagranicznych sieci, które rozwijają się tutaj poprzez franczyzę. Najliczniej reprezentowana jest branża odzieżowa, gastronomiczna oraz urodowa - wynika z raportu Akademii Rozwoju Systemów Sieciowych. Wiele najbardziej znanych zagranicznych marek swój sukces na naszym rynku zawdzięcza m.in. polskim ...

-

![Smartfon Samsung Omia Pro Smartfon Samsung Omia Pro]()

Smartfon Samsung Omia Pro

Firma Samsung zaprezentowała nowy telefon - Samsung Omnia Pro, działający w oparciu o system operacyjny Windows Mobile 6.5.3 Professional. Urządzenie łączy w sobie zalety dotykowego ekranu, komfort klawiatury QWERTY oraz biznesowe funkcjonalności pakietu Microsoft Office Mobile ...

-

![Trojan Zeus atakuje telefony komórkowe [© stoupa - Fotolia.com] Trojan Zeus atakuje telefony komórkowe]()

Trojan Zeus atakuje telefony komórkowe

... , klient musi wprowadzić otrzymany kod w formularzu internetowym na stronie WWW. Przenikając do telefonu komórkowego ofiary, Zitmo przechwytuje SMS-y wysyłane z banku, aby następnie potwierdzać transakcje internetowe zainicjowane na komputerze ofiary przez Trojana Zeus, bez wiedzy właściciela rachunku bankowego. Axelle Apvrille, starszy analityk ...

-

![Europa: wydarzenia tygodnia 40/2010 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 40/2010]()

Europa: wydarzenia tygodnia 40/2010

... uwagę koszty reform emerytalnych na korzyść krajów, które te reformy przeprowadziły”. To rozwiązanie jest tylko częściową odpowiedzią na Polskie zabiegi, aby została zmieniona metodologia liczenia długu, uwzględniająca koszty reform emerytalnych w długu i deficycie publicznym. Ta decyzja w zamiarach KE ma obowiązywać w pięcioletnim okresie ...

-

![Zakłady BASF w Śremie już otwarte Zakłady BASF w Śremie już otwarte]()

Zakłady BASF w Śremie już otwarte

7 października 2010 r. firma BASF uroczyście zainaugurowała otwarcie nowego zakładu produkującego systemy poliuretanowe oraz nowej fabryki chemii budowlanej w Śremie koło Poznania. Zakres inwestycji w oba nowe zakłady produkcyjne wynosi 40 milionów złotych (ok.10 milionów €). Oba zakłady produkcyjne BASF położone są obok siebie na dwóch sąsiednich ...

-

![Nowy Adobe Acrobat X Nowy Adobe Acrobat X]()

Nowy Adobe Acrobat X

Firma Adobe Systems Incorporated poinformowała o wprowadzeniu na rynek rodziny oprogramowania Adobe Acrobat X, zawierającej programy Acrobat X, Reader X, pakiet Acrobat X Suite oraz nowe usługi wymiany dokumentów w serwisie Acrobat.com. Oprogramowanie Acrobat X zawiera operacje wspomagane (guided actions), upraszczające wieloetapowe procesy ...

-

![Telefony Samsung Wave 723 i Wave 533 Telefony Samsung Wave 723 i Wave 533]()

Telefony Samsung Wave 723 i Wave 533

Samsung wprowadza na polski rynek dwa modele działające w oparciu o otwartą platformę bada - Samsung Wave 723 (S7230) oraz Wave 533 (S5330). Premierowe rozwiązania Samsung zapewniają dostęp do aplikacji oraz usług w sklepie Samsung Apps. Razem z wprowadzeniem tych modeli debiutuje nowa wersja systemu operacyjnego bada 1.1. W modelu Wave 723 ...

-

![Nowe oferty pracy IX 2010 Nowe oferty pracy IX 2010]()

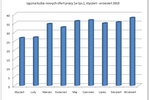

Nowe oferty pracy IX 2010

Bezrobocie, pomimo końca sezonu na prace budowlane oraz w rolnictwie, utrzymuje się na stabilnym poziomie, w gospodarce rośnie zatrudnienie, jednak optymizm przedsiębiorców się pogarsza - podaje raport opracowany przez portal www.eGospodarka.pl. Pomimo jednak przyrostu poziomu zatrudnienia i systematycznego wzrostu liczby ogłoszeń rekrutacyjnych ...

-

![Złośliwe kody na Twitterze Złośliwe kody na Twitterze]()

Złośliwe kody na Twitterze

Święta Bożego Narodzenia to popularny okres dla hakerów. Co roku za pomocą wiadomości o tematyce świątecznej rozsyłanych przez e-mail i media społecznościowe rozpowszechniane są zagrożenia. Najpopularniejsze tematy, którymi cyberprzestępcy wabią swoje ofiary to "Kalendarz adwentowy", "Chanuka"oraz "Grinch". Według PandaLabs, laboratorium systemów ...

Tematy: trojany, robaki, zagrożenia internetowe, cyberprzestępcy, Twitter, złośliwe kody, downloader -

![Usługi typu "mashop" zyskują na znaczeniu [© Scanrail - Fotolia.com] Usługi typu "mashop" zyskują na znaczeniu]()

Usługi typu "mashop" zyskują na znaczeniu

... sklepu, z mediów tradycyjnych oraz w serwisach społecznościowych. 56% klientów kalkulujących ze Stanów Zjednoczonych oraz 59% z Wielkiej Brytanii zawsze korzysta z Internetu, aby zdobyć informacje potrzebne do podjęcia decyzji o zakupie. Osoby te aktywnie wykorzystują technologię jako pomoc w dokonywaniu zakupów. Większość z nich woli wyszukiwać ...

-

![Płyta główna ASUS P8P67 WS Revolution Płyta główna ASUS P8P67 WS Revolution]()

Płyta główna ASUS P8P67 WS Revolution

Nowa, oparta na chipsecie P67 płyta główna ASUS P8P67 WS Revolution, daje duże możliwości graficzne dzięki obsłudze dużej liczby kart graficznych. P8P67 WS Revolution zapewnia 92-procentową sprawność energetyczną, co z kolei przekłada się na doskonałą stabilność i oszczędniejsze działanie w porównaniu z innymi płytami P67. Sprzętowa akceleracja ...

-

![Tablet HANNSpad Tablet HANNSpad]()

Tablet HANNSpad

Hannspree, tajwański producent monitorów, telewizorów LCD i cyfrowych ramek, rozszerzył ofertę o tablety. W lutym na rynku ukaże się tablet Hannspad z systemem operacyjnym Android 2.2. Hannspad wyposażony jest w 10,1 calowy wielodotykowy ekran 16:9, który zapewnia dobry komfort bezprzewodowego przeglądania Internetu i korzystania z zainstalowanych ...

-

![Trojan w Android Markecie Trojan w Android Markecie]()

Trojan w Android Markecie

Kaspersky Lab informuje o wykryciu trojana w Android Markecie, zawierającym aplikacje dla smartfonów działających pod kontrolą systemu operacyjnego firmy Google. Użytkownicy są kuszeni darmowymi aplikacjami, a po ich instalacji otrzymują szkodliwe programy, które gromadzą i wysyłają dane na serwery cyberprzestępców. Doniesienia o szkodliwych ...

-

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP]()

Portale społecznościowe a zagrożenia dla MŚP

... na oficjalnym profilu firmy z katastrofalnym skutkiem dla jej wizerunku. Ryzyko infekcji: Cyberprzestępcy mogą wykorzystać aplikacje do komunikacji lub platformy mikroblogowe, aby rozsyłać użytkownikom fałszywe linki. W przypadku dużych przedsiębiorstw możliwe są nawet ukierunkowane ataki zorganizowane specjalnie, by zainfekować komputery w celu ...

-

![BitDefender GameSafe BitDefender GameSafe]()

BitDefender GameSafe

... na opóźnienia powodowane przez oprogramowanie ochronne. Spowolnienie gracza może czasem stanowić kwestię życia i śmierci w wirtualnym świecie. GameSafe został zaprojektowany tak, aby w minimalnym stopniu wykorzystywać moc procesora, pamięć fizyczną i wirtualną, co pozwala graczom na płynne i nieprzerywane rozgrywki w sieci. Po wejściu w Tryb Gry ...

-

![Smartfon Samsung Nexus S Smartfon Samsung Nexus S]()

Smartfon Samsung Nexus S

... pod marką Google - Nexus S. Urządzenie to efekt współpracy dwóch liderów rynku telefonii komórkowej - Samsung dostarczył platformę sprzętową, zaś Google swój system operacyjny Android 2.3. Nowy smartfon Nexus S działa pod kontrolą systemu operacyjnego dla telefonów komórkowych Android 2.3 (Gingerbread). Nowe funkcje oraz rozbudowany, lecz ...

-

![Nowe zagrożenia w Android Markecie Nowe zagrożenia w Android Markecie]()

Nowe zagrożenia w Android Markecie

Kaspersky Lab informuje o wykryciu nowych szkodliwych programów w Android Markecie, zawierającym aplikacje dla smartfonów działających pod kontrolą systemu operacyjnego firmy Google. Istnieje prawdopodobieństwo, że niektóre z tych zagrożeń były obecne w oficjalnym sklepie Google już od około miesiąca. Nowe zagrożenia dla systemu Android zostały ...

-

![Płyta główna GIGABYTE GA-X58A-OC Płyta główna GIGABYTE GA-X58A-OC]()

Płyta główna GIGABYTE GA-X58A-OC

... ustawienie częstotliwości CPU na poziomie 4GHz. Dodatkowo przycisk 4GHz można wykorzystać, aby szybko ustalić możliwości OC danego procesora. OC-PEG to dwa złącza ... przy ekstremalnym overclockingu VGA. Płyta została wyposażona w niezwykle wydajny i rozbudowany system chłodzenia OC-Cool. Ciekawy design radiatorów wzbogacony został diodami LED, ...

-

![McAfee: zagrożenia internetowe I kw. 2011 McAfee: zagrożenia internetowe I kw. 2011]()

McAfee: zagrożenia internetowe I kw. 2011

Firma McAfee opublikowała raport na temat zagrożeń bezpieczeństwa w Internecie za pierwszy kwartał br. W miarę wzrostu popularności urządzeń opartych na platformie Android rośnie też ilość malware'u dla tego systemu. W drugim kwartale Android umocnił swoją pozycję jako drugie najbardziej zagrożone środowisko mobilne (po Symbianie) – natomiast w ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, malware, spam -

![Badania i rozwój potrzebują wsparcia [© Scanrail - Fotolia.com] Badania i rozwój potrzebują wsparcia]()

Badania i rozwój potrzebują wsparcia

... (Innovation Union Competitiveness Report) wskazują, iż system wspierania innowacji oraz działalności badawczo-rozwojowej Wspólnoty wymaga usprawnień. Jest to konieczne, aby Unia Europejska utrzymała swoją pozycję konkurencyjną w świecie, szczególnie w związku z umacniającą się pozycją krajów BRIC. Aby osiągnąć cele strategii Europa 2020, trzeba ...

-

![Płyty główne GIGABYTE Super 4 Płyty główne GIGABYTE Super 4]()

Płyty główne GIGABYTE Super 4

... na stabilność systemu oraz pozwala ograniczyć zużycie energii. Dźwięk Aby zapewnić użytkownikom wrażenia multimedialne na jak najwyższym poziomie, GIGABYTE zaimplementował na płytach głównych Super4™ doskonały jakościowo, 7.1 kanałowy, przestrzenny system dźwiękowy. Jest on wspierany przez konwerter audio, charakteryzujący się współczynnikiem ...

-

![Smartfon Samsung GALAXY Pro Smartfon Samsung GALAXY Pro]()

Smartfon Samsung GALAXY Pro

GALAXY Pro to najnowsza propozycja firmy Samsung dla użytkowników biznesowych. Smartfon oferuje szerokie możliwości i zaplecze systemu operacyjnego Android oraz wygodę obsługi zarówno poprzez ekran dotykowy, jak i pełną klawiaturę QWERTY. GALAXY Pro to smartfon zaprojektowany z myślą o użytkownikach biznesowych. Dotykowy ekran o przekątnej 2,8 ...

-

![Komputer klasy IPC Lanner LEC-2055 Komputer klasy IPC Lanner LEC-2055]()

Komputer klasy IPC Lanner LEC-2055

EPA Systemy zaprezentowała na polskim rynku najmniejszy computer typu IPC firmy Lanner Electronics Inc. - model LEC-2055. Mała, elegancka obudowa urządzenia ma wymiary 198x42x145mm. Wyposażony standardowo m.in. procesor Intel Atom D510, gniazdo dla karty SIM oraz złącze mini-PCIe, które obsługuje karty do transmisji danych 3G oraz nawigacji GPS. ...

-

![Gadu-Gadu dla Nokii z Symbian3 Gadu-Gadu dla Nokii z Symbian3]()

Gadu-Gadu dla Nokii z Symbian3

Posiadacze telefonów Nokia z systemem Symbian3 mogą korzystać z najnowszej mobilnej wersji komunikatora Gadu-Gadu, która właśnie ukazała się w Ovi Store, serwisie oferującym aplikacje na te urządzenia. Wersja ta jest bezpłatna, przystosowana do smartfonów. Mobilne Gadu-Gadu dla Nokii z systemem Symbian3 pozwala korzystać z takich możliwości ...

-

![Smartfony BlackBerry Curve 9350, 9360 i 9370 Smartfony BlackBerry Curve 9350, 9360 i 9370]()

Smartfony BlackBerry Curve 9350, 9360 i 9370

Firma Research In Motion ogłosiła premierę trzech nowych smartfonów BlackBerry wyposażonych w system operacyjny BlackBerry 7. Nowe smartfony BlackBerry Curve 9350, BlackBerry Curve 9360 i BlackBerry Curve 9370 to ekscytujące uzupełnienie popularnej serii BlackBerry Curve. ...

-

![Smartfony HTC TITAN i Radar Smartfony HTC TITAN i Radar]()

Smartfony HTC TITAN i Radar

HTC Corporation wprowdza nowe smartfony z systemem Windows Phone: HTC TITAN i HTC Radar. HTC TITAN, dzięki dużemu ekranowi o przekątnej 4,7 cala, pozwala cieszyć się ulubionymi cyfrowymi treściami i multimediami. Największy z telefonów HTC został umieszczony w ultrapłaskiej, aluminiowej obudowie o grubości 9,9 milimetra. HTC Radar został ...

-

![Aparat cyfrowy BenQ P1410 Aparat cyfrowy BenQ P1410]()

Aparat cyfrowy BenQ P1410

... model P1410 oferuje zestaw ciekawych i użytecznych funkcji w tym 7. krotny zoom optyczny, wyświetlacz LCD o przekątnej 3 cale i rozdzielczości 460 000 pikseli, podwójny system antywstrząsowy, specjalne efekty zdjęciowe oraz ultra płaską obudowę i elegancki wygląd. Nowy model P1410 jest kierowany do młodych, aktywnych osób, które ...

-

![Trojan symuluje komunikat Microsoftu Trojan symuluje komunikat Microsoftu]()

Trojan symuluje komunikat Microsoftu

... do zakupu kodu za pomocą karty kredytowej przez zainfekowaną stronę. Aby jeszcze bardziej zachęcić użytkowników do podania swoich informacji finansowych, Ransom.AN ostrzega ... ze strachu”. W celu ochrony przed Ransom.AN i innymi zagrożeniami PandaLabs zaleca, aby wszyscy użytkownicy mieli zainstalowane na komputerze aktualne zabezpieczenie, takie ...

-

![Darmowy Internet? [© Minerva Studio - Fotolia.com] Darmowy Internet?]()

Darmowy Internet?

... kontekstowo, podobnie jak w wyszukiwarce Google. Temat reklam powiązany jest z treścią e-mail. System skanuje na bieżąco treść pisanego e-maila i na podstawie zawartych tam słów ... w Internecie. Większość internautów zapytana za pomocą ankiety, zapewne zgodziłaby się, aby taki stan trwał zawsze. Jedynie mniejszość gotowa byłaby płacić za niektóre ...

-

![Tablety Goclever TAB R73 i R93 Tablety Goclever TAB R73 i R93]()

Tablety Goclever TAB R73 i R93

... R73 oraz TAB R93. Oba urządzenia wyposażono w dotykowy ekran pojemnościowy multi touch (7" 800x480 w R73 i 9" 1280x800 w R93), procesor Cortex A8 1GHz i system operacyjny Android 2.3.1. Tablety o nowoczesnym designie wykonano z materiałów najwyższej jakości. Tablety są doskonałymi wielofunkcyjnymi urządzeniami mobilnymi, idealnie nadają się do ...

-

![Tablet ASUS Eee Pad Transformer Prime Tablet ASUS Eee Pad Transformer Prime]()

Tablet ASUS Eee Pad Transformer Prime

... czterordzeniowy procesor NVIDIA Tegra 3, trafi do polskich sklepów jeszcze w tym roku. Obok wydajnego procesora w smukłej metalicznej obudowie zamknięto udoskonalony system audio, dwunastordzeniowy procesor graficzny GeForce oraz 8-megapiskelową kamerę z lampą błyskową LED. Tablet ASUSa bazować będzie na systemie Android 3.2 Honeycomb z możliwością ...

-

![Smartfon Samsung Wave 3 Smartfon Samsung Wave 3]()

Smartfon Samsung Wave 3

Samsung Wave 3 - kolejna odsłona popularnego smartfonu z najnowszą wersją systemu operacyjnego bada - wkracza na polski rynek. Stylowy, elegancki, sprawdzający się w każdej sytuacji – te określenia najlepiej oddają charakter najnowszego smartfonu z rodziny Wave. Jego obudowa, o grubości zaledwie 9,9 mm, została wykonana ze szczotkowanego aluminium ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Programy lojalnościowe - najczęstsze błędy [© Minerva Studio - Fotolia.com] Programy lojalnościowe - najczęstsze błędy](https://s3.egospodarka.pl/grafika/programy-lojalnosciowe/Programy-lojalnosciowe-najczestsze-bledy-iG7AEZ.jpg)

![Handel w Europie czekają zmiany [© Scanrail - Fotolia.com] Handel w Europie czekają zmiany](https://s3.egospodarka.pl/grafika/rynek-nieruchomosci-handlowych/Handel-w-Europie-czekaja-zmiany-apURW9.jpg)

![Trojan Zeus atakuje telefony komórkowe [© stoupa - Fotolia.com] Trojan Zeus atakuje telefony komórkowe](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Trojan-Zeus-atakuje-telefony-komorkowe-MBuPgy.jpg)

![Europa: wydarzenia tygodnia 40/2010 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 40/2010](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-40-2010-sNRO59.jpg)

![Usługi typu "mashop" zyskują na znaczeniu [© Scanrail - Fotolia.com] Usługi typu "mashop" zyskują na znaczeniu](https://s3.egospodarka.pl/grafika/sklepy/Uslugi-typu-mashop-zyskuja-na-znaczeniu-apURW9.jpg)

![Portale społecznościowe a zagrożenia dla MŚP [© Scanrail - Fotolia.com] Portale społecznościowe a zagrożenia dla MŚP](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Portale-spolecznosciowe-a-zagrozenia-dla-MSP-apURW9.jpg)

![Badania i rozwój potrzebują wsparcia [© Scanrail - Fotolia.com] Badania i rozwój potrzebują wsparcia](https://s3.egospodarka.pl/grafika/badania-i-rozwoj/Badania-i-rozwoj-potrzebuja-wsparcia-apURW9.jpg)

![Darmowy Internet? [© Minerva Studio - Fotolia.com] Darmowy Internet?](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Darmowy-Internet-iG7AEZ.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)