-

![Jak działa program antywirusowy? Jak działa program antywirusowy?]()

Jak działa program antywirusowy?

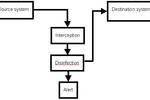

... (jak CVP). W tym przypadku należy stworzyć specjalny sposób komunikacji aplikacji, antywirusa i systemu operacyjnego. Innymi słowy sposób przechwytywania danych do analizy i przekazywania ich programowi antywirusowemu musi zakładać pełną integracje wszystkich składowych systemu. Kiedy informacja zostanie już przeskanowana, I zostanie wykryte ...

Tematy: -

![Pornografia w Internecie Pornografia w Internecie]()

Pornografia w Internecie

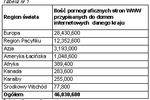

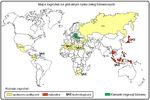

... dodawane do bazy danych. Globalne bazy danych stron WWW posiadają i aktualizują niemal wszyscy producenci zajmujący się zabezpieczaniem systemów informatycznych przed spamem m.in. Clearswift, Internet Security Systems, Secure Computing, SurfControl, Websense, Webwasher. Bazy te mogą być ciekawym źródłem wiedzy do analizy zmiany zachowań i procesów ...

-

![Co musisz wiedzieć o wyszukiwarkach Co musisz wiedzieć o wyszukiwarkach]()

Co musisz wiedzieć o wyszukiwarkach

... swoją reputację studiując tę bazę danych - wychwytując statystyczne wzorce i algorytmiczne potencjały, odgadując nowe sposoby pozwalające na wykorzystanie ich w ostatecznym celu zapewniania jak najtrafniejszych odpowiedzi na zapytania. W procesie analizy indeksy są zapełniane znacznikami, które są metadanymi czyli danymi o danych. Znaczniki mogą na ...

-

![Polska służba zdrowia wprowadza systemy informatyczne [© Scanrail - Fotolia.com] Polska służba zdrowia wprowadza systemy informatyczne]()

Polska służba zdrowia wprowadza systemy informatyczne

... i menedżerów placówek zdrowotnych - podaje Frost & Sullivan. Według najnowszej analizy Frost & Sullivan, globalnej firmy doradczej, pt. „Społeczne i ekonomiczne korzyści ... rejestrowania danych administracyjnych pacjentów, a 40% do rejestrowania ich danych medycznych i poziom ten zdecydowanie spada, gdy weźmiemy pod uwagę przekazywanie danych, ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... wtedy firmy antywirusowe będą mogły wykryć szkodnika poprzez wykorzystanie analizy zachowania, najważniejszej metody wykrywania w przypadku ataków ukierunkowanych. Wszystko, o czym ... Zagrożenia internetowe Wszystkie statystyki zaprezentowane w tej sekcji opierają się na danych dostarczonych przez moduł ochrony WWW wchodzący w skład rozwiązań firmy ...

-

![Globalny rynek usług biznesowych 2011 Globalny rynek usług biznesowych 2011]()

Globalny rynek usług biznesowych 2011

... (za: Raport IDC, “Asia/Pacific Global Sourcing and Delivery”, 2011). Według Analizy Infosys BPO Europe 2010, w Europie Środkowo-Wschodniej zdecydowanym liderem branży ITO są ... USD (za: Everest 2011 market predictions. Viewpoint: November 2010). Według danych firmy McKinsey światowy rynek outsourcingu w roku 2009 osiągnął poziom 1.8 biliona USD. ...

-

![Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C]()

Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C

... , specjalistycznych układów dla analizy DLP, FortiWeb-4000C uwalnia od tych obliczeń główne CPU, które mogą być wykorzystywane do przetwarzania danych w innych zadaniach. FortiWeb-3000C FSX posiada wszystkie funkcje i zalety, którymi dysponował dotychczas FortiWeb-3000C. Dodatkowo w celu obsługi dużych centrów danych, został on wzbogacony ...

-

![BYOD a bezpieczna sieć firmowa [© lenets_tan - Fotolia.com] BYOD a bezpieczna sieć firmowa]()

BYOD a bezpieczna sieć firmowa

... należą do systemów iOS5 (1.7), Windows Phone (1.61) i wreszcie Android v2.3 (1.37). Z analizy płyną trzy główne wnioski. Po pierwsze, z uwagi na olbrzymią popularność ... pamięć lub szyfrując dane w zgubionym lub skradzionym urządzeniu. Zdalny dostęp i synchronizacja danych online Ochrona smartfonów to nie wszystko. Oparte na chmurze rozwiązania typu ...

-

![Podatek VAT: luka jest coraz większa [© Comugnero Silvana - Fotolia.com] Podatek VAT: luka jest coraz większa]()

Podatek VAT: luka jest coraz większa

... była większa o 30%. Społeczny wymiar podatku VAT Wielka Brytania prowadzi szczegółowe analizy dotyczące podatku VAT. W 2008 roku 52% wydatków brytyjskich ... podatkowej w podatku VAT w Polsce Ministerstwo Finansów nie publikuje oficjalnych danych dotyczących luki podatkowej w Polsce, w szczególności luki podatkowej w podatku VAT. Metoda porównawcza ...

-

![Nowoczesna Gospodarka: zatrudnienie w I kw. 2013 [© contrastwerkstatt - Fotolia.com] Nowoczesna Gospodarka: zatrudnienie w I kw. 2013]()

Nowoczesna Gospodarka: zatrudnienie w I kw. 2013

... na 2013 r.” przygotowany przez ekspertów ADP Polska wykazał, że pesymistyczne analizy Głównego Urzędu Statystycznego oraz Ministerstwa Pracy i Polityki Społecznej dotyczące ogółu rynku nie sprawdzają się w przypadku firm z sektora Nowoczesnej Gospodarki. Jak wynika z danych GUS, w I kwartale zatrudnienie spadło o 0,8 proc., a bezrobocie wyniosło 14 ...

-

![Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015 Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015]()

Kaspersky Internet Security multi-device i Kaspersky Anti-Virus 2015

... łatwo kontrolować ilość danych przekazywanych przez produkt za pośrednictwem sieci. Funkcja jest dostępna dla systemu Windows w wersji 8 lub nowszej. W module ochrony przed phishingiem, który pomaga użytkownikowi uniknąć niechcianych i szkodliwych stron internetowych, wprowadzono usprawnienia technologii analizy tekstu, grafiki oraz odsyłaczy ...

-

![FORTINET: w 2015 r. cyberprzestępcy mocno uderzą [© beccarra - Fotolia.com] FORTINET: w 2015 r. cyberprzestępcy mocno uderzą]()

FORTINET: w 2015 r. cyberprzestępcy mocno uderzą

... Coraz powszechniejsze ataki typu Denial of Revenue i kradzieże danych Niektórzy nazywają rok 2014 „rokiem kradzieży danych”. Nie powinno to nikogo dziwić – wystarczy wspomnieć głośne ... przypadki naruszenia zabezpieczeń produktu, a także będą prowadzić rozbudowane analizy zagrożeń, pozwoli ograniczyć możliwe scenariusze włamań jeszcze przed atakiem ze ...

-

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy]()

10 ulubionych narzędzi cyberprzestępcy

... użytkownika do niemal „dobrowolnego" udostępnienia im danych do konta i hasła. „Niedawne naruszenie danych ponad 10 000 pracowników Wydziału Sprawiedliwości i ... nazwa użytkownika i hasło zostały niewłaściwie użyte) można wykryć jedynie na podstawie analizy zachowania użytkownika, np. czasu logowania i lokalizacji, prędkości pisania, używanych poleceń ...

-

![Banki nie powinny się spodziewać, że hakerzy odpuszczą [© Mikko Lemola - Fotolia.com] Banki nie powinny się spodziewać, że hakerzy odpuszczą]()

Banki nie powinny się spodziewać, że hakerzy odpuszczą

... finansowych oraz kradzież tożsamości umożliwiająca im m.in. zaciąganie kredytów przy użyciu danych ofiary, jak i pranie pieniędzy. Aby dostać się do środków finansowych hakerzy ... sprawia, że nieustannie rośnie liczba sposobów dokonywania ataków. Z analizy ekspertów Deloitte wynika, że obecnie banki udostępniają średnio osiem kanałów umożliwiających ...

-

![Skuteczny omnichannel marketing? Podążać ścieżkami konsumenta [© YB - Fotolia.com] Skuteczny omnichannel marketing? Podążać ścieżkami konsumenta]()

Skuteczny omnichannel marketing? Podążać ścieżkami konsumenta

... . Decydujące znaczenie ma tu jakość i zakres dostępnych danych, wybranie odpowiednich kanałów i strategiczne działanie. Aby rozpocząć działania, należy zebrać i zestawić wszystkie dostępne informacje o klientach pochodzące ze sklepów internetowych, mediów społecznościowych, e-mail marketingu, analizy strony WWW itp. Wszystko to sprowadza się do ...

-

![NBP: rynek pracy w Polsce w I kw. 2017 [© scusi - Fotolia] NBP: rynek pracy w Polsce w I kw. 2017]()

NBP: rynek pracy w Polsce w I kw. 2017

... ULC w Polsce pozostaje umiarkowany w porównaniu z innymi krajami EŚW. WYBRANE ANALIZY POGŁĘBIONE Co wiemy o liczbie imigrantów w Polsce? Polska jest jednym z najbardziej ... są jednak utrudnione ze względu na brak zintegrowanego systemu danych o migrantach. Istniejące źródła danych badają różne aspekty zjawiska imigracji, nieraz w sposób bardzo ...

-

![Kłopotliwe usługi w chmurze. Nie milkną pytania o bezpieczeństwo Kłopotliwe usługi w chmurze. Nie milkną pytania o bezpieczeństwo]()

Kłopotliwe usługi w chmurze. Nie milkną pytania o bezpieczeństwo

... się z danymi przechowywanymi w chmurze. Każdy pakiet danych musi być chroniony bez względu na to, gdzie się znajduje. W tym celu firmy muszą mieć możliwość dostrzeżenia anomalii w swoich infrastrukturach, a można to osiągnąć tylko poprzez połączenie uczenia maszynowego i analizy behawioralnej. Ta możliwość identyfikowania i walki z nieznanymi ...

-

![Zagrożenia w sieci. Co przyniesie 2018 rok? [© Nawadoln - Fotolia.com] Zagrożenia w sieci. Co przyniesie 2018 rok?]()

Zagrożenia w sieci. Co przyniesie 2018 rok?

... przypadku urządzeń mobilnych coraz mniej ataków będzie koncentrować się na kradzieży danych. Zwiększy się natomiast liczba zagrożeń, które będą dotyczyć przejęcia kontroli nad ... smart-urządzenia informacji, są w stanie zebrać szereg danych na nasz temat – gdzie jesteśmy, co jemy, a nawet kiedy uprawiamy seks. Analizy Gartnera wskazują, że w 2018 roku ...

-

![Wakacje 2018: "5" Morawieckiego turystyce nie pomoże [© Sunny studio - Fotolia.com] Wakacje 2018: "5" Morawieckiego turystyce nie pomoże]()

Wakacje 2018: "5" Morawieckiego turystyce nie pomoże

... koniunkturę w gospodarce, a co za tym idzie koniunkturę w turystyce. Do analizy potencjalnego wpływu nowych programów rządu powrócimy, gdy poznamy więcej zawartych w nich szczegółów. ... są też często przedstawiane w kontekstach sprzedażowych na wykresach bazujących na danych Wakacji.pl, na których jest uwzględniana także Albania nabierająca coraz ...

-

![Dlaczego FinTech przenosi się do chmury? [© steheap - Fotolia.com] Dlaczego FinTech przenosi się do chmury?]()

Dlaczego FinTech przenosi się do chmury?

... można przechowywać w usystematyzowany sposób o wiele większe ilości danych niż na klasycznych twardych dyskach. Do tego dostęp do informacji zawartych w chmurach jest na tyle szybki, że umożliwia bezproblemowe odnalezienie i analizę danych niezbędnych do przeprowadzenia konkretnej analizy związanej z usługą świadczoną przez instytucję finansową, np ...

-

![Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia]()

Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia

... wszystkich podmiotów, dając wgląd do danych odpowiednim osobom. Sprawdzenie informacji w takim systemie jest znacznie szybsze niż pozyskiwanie ich z odrębnych aplikacji, a także dokładniejsze. Wiele informacji jest dostępnych w czasie rzeczywistym w odróżnieniu do tych, które pracownicy pozyskują z analizy arkuszy kalkulacyjnych. „Jednym z powodów ...

-

![Chatboty, voiceboty, AI dla firm. 5 kluczowych trendów 2020 [© phonlamaiphoto - Fotolia.com] Chatboty, voiceboty, AI dla firm. 5 kluczowych trendów 2020]()

Chatboty, voiceboty, AI dla firm. 5 kluczowych trendów 2020

... 2020 r.? 1. Wyższa konwersacyjność, płynniejszy dialog – chatboty uczące się w oparciu o tony danych Dotychczas boty szły na ilość – zatrudnione w liczbie kilkuset tysięcy ... analizy tematyk – czyli zakres podstawowej bazy wiedzy, z którą bot startuje – jedną z tych technik jest topic modelling. W ostatnim czasie rośnie liczba dostępnych zasobów danych ...

-

![10 złych nawyków związanych z cyberbezpieczeństwem [© pixabay.com] 10 złych nawyków związanych z cyberbezpieczeństwem]()

10 złych nawyków związanych z cyberbezpieczeństwem

... katalog fundamentalnych narzędzi i prawidłowych zachowań stanowi podstawową linię obrony. Warto zatem dokonać analizy swoich nawyków i zmienić te zachowania, które są ryzykowne – mówi Kamil ... , by nie działać pochopnie i pod presją – radzi ekspert ESET. Podawanie danych przez telefon Oparty na wiadomościach e-mail i SMS-ach „phishing” wykorzystuje ...

-

![9 trendów e-commerce na 2022 9 trendów e-commerce na 2022]()

9 trendów e-commerce na 2022

... i usług konkurencji oraz optymalizacja własnej oferty. Na podstawie danych historycznych firmy przewidują potencjalny popyt, dzięki czemu mogą sprawnie ... analizują stale rosnące masy informacji, przekształcając je w zorganizowane, praktyczne analizy biznesowe. 3. Blockchain Spopularyzowany jako technologia stojąca za kryptowalutami, Blockchain ...

-

![Walka ze zmianami klimatu: banki zredukują emisję CO2? [© pixabay.com] Walka ze zmianami klimatu: banki zredukują emisję CO2?]()

Walka ze zmianami klimatu: banki zredukują emisję CO2?

... CO2 powinna spaść o około 45 proc. do 2030 roku. Niestety według analizy ONZ, do zmniejszenia o połowę globalnych emisji jest jeszcze daleko. Zmierzamy ku ociepleniu ... względem ich emisyjności. Zbadanie jej wymaga dużej ilości danych, odpowiedniej technologii oraz powszechnej bazy danych. Pomimo tych wyzwań, instytucje finansowe muszą poczynić ...

-

![Polska liderem korzyści płynących ze sztucznej inteligencji [© sujin soman z Pixabay] Polska liderem korzyści płynących ze sztucznej inteligencji]()

Polska liderem korzyści płynących ze sztucznej inteligencji

... Analizy EY-Parthenon wskazują, że globalnie 59% zawodów jest narażonych w wysokim lub umiarkowanym stopniu na wpływ AI, przy czym w gospodarkach rozwiniętych ten odsetek rośnie do 67%. Najwięcej powtarzalnych zadań opartych na danych ... EY, Liderka Zespołu Prawa Własności Intelektualnej, Technologii, Danych Osobowych w Kancelarii EY Law. O badaniu ...

-

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa]()

Jak rozpoznać phishing? 5 oznak oszustwa

... , długofalowymi konsekwencjami dla firmy. Jakich danych szukają przestępcy? Kluczem do zrozumienia które z firmowych danych znajdują się w niebezpieczeństwie jest posiadanie ... ataków phishingowych, zaleca się firmom wprowadzenie do swoich dokumentów polityki bezpieczeństwa analizy wiadomości e-mail pod kątem potencjalnych oszustw. Pracownicy ...

-

![Jak pracownicy narażają cyberbezpieczeństwo pracodawcy? [© Freepik] Jak pracownicy narażają cyberbezpieczeństwo pracodawcy?]()

Jak pracownicy narażają cyberbezpieczeństwo pracodawcy?

... , że nie klika w linki z nieznanych źródeł na służbowym sprzęcie – wynika z danych raportu „Cyberportret polskiego biznesu” przygotowanego przez ESET i DAGMA Bezpieczeństwo IT. ... zaangażowanych w działania z zakresu cyberbezpieczeństwa w swoim miejscu zatrudnienia. Analizy w raporcie dotyczą badanych ekspertów ds. cyberbezpieczeństwa z firm liczących ...

-

![DeepSeek zmienia zasady gry [© Freepik] DeepSeek zmienia zasady gry]()

DeepSeek zmienia zasady gry

... , co może wiązać się z poważnym zagrożeniem dla prywatności. Jak w przypadku każdego modelu AI, kluczowe będzie przeprowadzenie szczegółowej analizy ryzyka związanego z przetwarzaniem danych, uwzględniającej wszystkie produkty i dostawców mogących wykorzystywać DeepSeek lub kolejne modele LLM. Przedsiębiorstwa muszą także mieć pewność, że dysponują ...

-

![Nowa aplikacja Koszyk Zakupowy: sprawdź, gdzie zrobisz taniej zakupy spożywcze w największych sieciach [© wygenerowane przez AI] Nowa aplikacja Koszyk Zakupowy: sprawdź, gdzie zrobisz taniej zakupy spożywcze w największych sieciach]()

Nowa aplikacja Koszyk Zakupowy: sprawdź, gdzie zrobisz taniej zakupy spożywcze w największych sieciach

... moduły opracowywane we współpracy z dietetykami), a także wdrożenie algorytmów opartych na sztucznej inteligencji do analizy i prognozowania zmian cen. Koszyk Zakupowy stanowi przykład wykorzystania danych rynkowych w kontekście ułatwiania konsumentom podejmowania decyzji zakupowych. Narzędzie może przyczynić się do zwiększenia przejrzystości ...

-

![Gdzie na wakacje w Polsce? Oto najbezpieczniejsze i najpopularniejsze kurorty 2025 [© wygenerowane przez AI] Gdzie na wakacje w Polsce? Oto najbezpieczniejsze i najpopularniejsze kurorty 2025]()

Gdzie na wakacje w Polsce? Oto najbezpieczniejsze i najpopularniejsze kurorty 2025

... noclegów udzielonych krajowym i zagranicznym turystom, jakości i liczby obiektów noclegowych oraz poziomu przestępczości na poziomie powiatu w przeliczeniu na liczbę mieszkańców. Skorzystano z danych GUS z 2024 roku. Na podium takiego zestawienia znalazły się: Kołobrzeg z okolicznymi gminami, Zakopane (Tatry) oraz Jelenia Góra (Karkonosze). Te trzy ...

-

![Nieodpowiednia technologia [© Minerva Studio - Fotolia.com] Nieodpowiednia technologia]()

Nieodpowiednia technologia

... prostu zutylizować papier. Używaj PDA jako źródło danych, a nie jako szybkiego dostępu do tych danych. Uważam, iż nie odczujesz pozytywnych stron ... Jednakże publikowane informacje zazwyczaj przechodzą przez proces recenzji i składu edytorskiego, a także analizy źródła, z którego pochodzą. Dane w postaci elektronicznej różnią się, ponieważ zazwyczaj ...

Tematy: -

![CRM - czy to się opłaca? [© Minerva Studio - Fotolia.com] CRM - czy to się opłaca?]()

CRM - czy to się opłaca?

... trudna. Wynika to z następujących czynników: brak jest podstawowych wcześniejszych danych tego typu używanych przez system, umożliwiających porównanie zysków przed- i po- ... można spożytkować np. na poprawę rentowności innych związków. Bez przeprowadzenia analizy związków - nie jest to możliwe. wprowadzić zmianę organizacji pracy. W poszczególnych ...

Tematy: -

![Kardiologia przez telefon GSM [© pizuttipics - Fotolia.com] Kardiologia przez telefon GSM]()

Kardiologia przez telefon GSM

... po raz pierwszy w powojennej historii Polski zanotowano stały spadek liczby mieszkańców. Analiza danych o umieralności mieszkańców Polski pozwala na stwierdzenie, że stan zdrowia ludności ... przycisku do 1,5 minuty po wciśnięciu, - dokonywanie pewnych elementów analizy przez moduł EKG i automatyczne uruchamianie transmisji w przypadku wykrycia ...

-

![Zarządzanie ryzykiem informatycznym [© Scanrail - Fotolia.com] Zarządzanie ryzykiem informatycznym]()

Zarządzanie ryzykiem informatycznym

... się wystąpienia mniejszej liczby incydentów w środowiskach informatycznych. Szczegółowe analizy ujawniły, że firmy najlepsze w swojej klasie osiągają wysoką efektywność w różnych obszarach kontroli, także w zakresie mechanizmów kontroli procesów, dzięki wypracowaniu całościowego podejścia. Z danych wynika również, że firmy, które radzą sobie nieco ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Polska służba zdrowia wprowadza systemy informatyczne [© Scanrail - Fotolia.com] Polska służba zdrowia wprowadza systemy informatyczne](https://s3.egospodarka.pl/grafika/systemy-informatyczne/Polska-sluzba-zdrowia-wprowadza-systemy-informatyczne-apURW9.jpg)

![BYOD a bezpieczna sieć firmowa [© lenets_tan - Fotolia.com] BYOD a bezpieczna sieć firmowa](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/BYOD-a-bezpieczna-siec-firmowa-103745-150x100crop.jpg)

![Podatek VAT: luka jest coraz większa [© Comugnero Silvana - Fotolia.com] Podatek VAT: luka jest coraz większa](https://s3.egospodarka.pl/grafika2/podatek-VAT/Podatek-VAT-luka-jest-coraz-wieksza-108547-150x100crop.jpg)

![Nowoczesna Gospodarka: zatrudnienie w I kw. 2013 [© contrastwerkstatt - Fotolia.com] Nowoczesna Gospodarka: zatrudnienie w I kw. 2013](https://s3.egospodarka.pl/grafika2/rynek-pracy/Nowoczesna-Gospodarka-zatrudnienie-w-I-kw-2013-119245-150x100crop.jpg)

![FORTINET: w 2015 r. cyberprzestępcy mocno uderzą [© beccarra - Fotolia.com] FORTINET: w 2015 r. cyberprzestępcy mocno uderzą](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/FORTINET-w-2015-r-cyberprzestepcy-mocno-uderza-148271-150x100crop.jpg)

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy](https://s3.egospodarka.pl/grafika2/inzynieria-spoleczna/10-ulubionych-narzedzi-cyberprzestepcy-171524-150x100crop.jpg)

![Banki nie powinny się spodziewać, że hakerzy odpuszczą [© Mikko Lemola - Fotolia.com] Banki nie powinny się spodziewać, że hakerzy odpuszczą](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Banki-nie-powinny-sie-spodziewac-ze-hakerzy-odpuszcza-174717-150x100crop.jpg)

![Skuteczny omnichannel marketing? Podążać ścieżkami konsumenta [© YB - Fotolia.com] Skuteczny omnichannel marketing? Podążać ścieżkami konsumenta](https://s3.egospodarka.pl/grafika2/marketing/Skuteczny-omnichannel-marketing-Podazac-sciezkami-konsumenta-181501-150x100crop.jpg)

![NBP: rynek pracy w Polsce w I kw. 2017 [© scusi - Fotolia] NBP: rynek pracy w Polsce w I kw. 2017](https://s3.egospodarka.pl/grafika2/rynek-pracy/NBP-rynek-pracy-w-Polsce-w-I-kw-2017-195330-150x100crop.jpg)

![Zagrożenia w sieci. Co przyniesie 2018 rok? [© Nawadoln - Fotolia.com] Zagrożenia w sieci. Co przyniesie 2018 rok?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-w-sieci-Co-przyniesie-2018-rok-200803-150x100crop.jpg)

![Wakacje 2018: "5" Morawieckiego turystyce nie pomoże [© Sunny studio - Fotolia.com] Wakacje 2018: "5" Morawieckiego turystyce nie pomoże](https://s3.egospodarka.pl/grafika2/turystyka-zagraniczna/Wakacje-2018-5-Morawieckiego-turystyce-nie-pomoze-204962-150x100crop.jpg)

![Dlaczego FinTech przenosi się do chmury? [© steheap - Fotolia.com] Dlaczego FinTech przenosi się do chmury?](https://s3.egospodarka.pl/grafika2/FinTech/Dlaczego-FinTech-przenosi-sie-do-chmury-211353-150x100crop.jpg)

![Chatboty, voiceboty, AI dla firm. 5 kluczowych trendów 2020 [© phonlamaiphoto - Fotolia.com] Chatboty, voiceboty, AI dla firm. 5 kluczowych trendów 2020](https://s3.egospodarka.pl/grafika2/nowe-technologie/Chatboty-voiceboty-AI-dla-firm-5-kluczowych-trendow-2020-227407-150x100crop.jpg)

![10 złych nawyków związanych z cyberbezpieczeństwem [© pixabay.com] 10 złych nawyków związanych z cyberbezpieczeństwem](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/10-zlych-nawykow-zwiazanych-z-cyberbezpieczenstwem-242692-150x100crop.jpg)

![Walka ze zmianami klimatu: banki zredukują emisję CO2? [© pixabay.com] Walka ze zmianami klimatu: banki zredukują emisję CO2?](https://s3.egospodarka.pl/grafika2/odpowiedzialny-biznes/Walka-ze-zmianami-klimatu-banki-zredukuja-emisje-CO2-244239-150x100crop.jpg)

![Polska liderem korzyści płynących ze sztucznej inteligencji [© sujin soman z Pixabay] Polska liderem korzyści płynących ze sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Polska-liderem-korzysci-plynacych-ze-sztucznej-inteligencji-259948-150x100crop.jpg)

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-rozpoznac-phishing-5-oznak-oszustwa-261657-150x100crop.jpg)

![Jak pracownicy narażają cyberbezpieczeństwo pracodawcy? [© Freepik] Jak pracownicy narażają cyberbezpieczeństwo pracodawcy?](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Jak-pracownicy-narazaja-cyberbezpieczenstwo-pracodawcy-262523-150x100crop.jpg)

![DeepSeek zmienia zasady gry [© Freepik] DeepSeek zmienia zasady gry](https://s3.egospodarka.pl/grafika2/DeepSeek/DeepSeek-zmienia-zasady-gry-264656-150x100crop.jpg)

![Nowa aplikacja Koszyk Zakupowy: sprawdź, gdzie zrobisz taniej zakupy spożywcze w największych sieciach [© wygenerowane przez AI] Nowa aplikacja Koszyk Zakupowy: sprawdź, gdzie zrobisz taniej zakupy spożywcze w największych sieciach](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/Nowa-aplikacja-Koszyk-Zakupowy-sprawdz-gdzie-zrobisz-taniej-zakupy-spozywcze-w-najwiekszych-sieciach-267832-150x100crop.png)

![Gdzie na wakacje w Polsce? Oto najbezpieczniejsze i najpopularniejsze kurorty 2025 [© wygenerowane przez AI] Gdzie na wakacje w Polsce? Oto najbezpieczniejsze i najpopularniejsze kurorty 2025](https://s3.egospodarka.pl/grafika2/wakacje-w-Polsce/Gdzie-na-wakacje-w-Polsce-Oto-najbezpieczniejsze-i-najpopularniejsze-kurorty-2025-268234-150x100crop.png)

![Nieodpowiednia technologia [© Minerva Studio - Fotolia.com] Nieodpowiednia technologia](https://s3.egospodarka.pl/grafika//Nieodpowiednia-technologia-iG7AEZ.jpg)

![CRM - czy to się opłaca? [© Minerva Studio - Fotolia.com] CRM - czy to się opłaca?](https://s3.egospodarka.pl/grafika//CRM-czy-to-sie-oplaca-iG7AEZ.jpg)

![Kardiologia przez telefon GSM [© pizuttipics - Fotolia.com] Kardiologia przez telefon GSM](https://s3.egospodarka.pl/grafika/GPRS/Kardiologia-przez-telefon-GSM-QhDXHQ.jpg)

![Zarządzanie ryzykiem informatycznym [© Scanrail - Fotolia.com] Zarządzanie ryzykiem informatycznym](https://s3.egospodarka.pl/grafika/ryzyko-informatyczne/Zarzadzanie-ryzykiem-informatycznym-apURW9.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)