-

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności]()

Karty kredytowe a bezpieczeństwo płatności

... należytej staranności (art.12 ust.1 pkt1), jest zobowiązany do nieprzechowywania karty razem z kodem identyfikacyjnym (art.12 ust.1 pkt 2), musi niezwłocznie zgłosić utratę lub zniszczenia karty płatniczej (art.12 ust.1 pkt 3), nie może udostępniać karty płatniczej lub kodu identyfikacyjnego osobom nieuprawnionym (art.12 ust.1 pkt 4). Posiadacz ...

-

![Ustawa KSC: zmniejszenie wymogów dla podmiotów publicznych [© Freepik] Ustawa KSC: zmniejszenie wymogów dla podmiotów publicznych]()

Ustawa KSC: zmniejszenie wymogów dla podmiotów publicznych

... istotne w kontekście skoordynowanego reagowania na cyberzagrożenia, gdzie często lokalne jednostki administracyjne są pierwszą linią obrony. Zmiany w środkach nadzoru (Art. 53 ust. 9 i Art. 53e) Przedstawiona wersja nowelizacji zmienia zasady stosowania środków nadzoru, dając organowi właściwemu ds. cyberbezpieczeństwa większą autonomię w wydawaniu ...

-

![Świat: wydarzenia tygodnia 17/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 17/2018]()

Świat: wydarzenia tygodnia 17/2018

... swojej pełnej nazwie i adresie, również o źródle danych oraz uprawnieniach wynikających z art. 32 ust. 1 pkt 7 i 8. Ustawy o ochronie danych osobowych tj. prawa ... może nam pomóc Urząd Ochrony Konkurencji i Konsumentów. Narzędziem będzie tutaj art. 12 w związku z art. 9 pkt 3 ustawy o przeciwdziałaniu nieuczciwym praktykom rynkowym i ochrona ...

-

![Internetowy hejter: jak z nim walczyć zgodnie z prawem? [© promesaartstudio - Fotolia.com] Internetowy hejter: jak z nim walczyć zgodnie z prawem?]()

Internetowy hejter: jak z nim walczyć zgodnie z prawem?

... , osoba pokrzywdzona może zwrócić się do administratora danego serwisu w oparciu o regulację art. 23 ust. 1 pkt 2 i 5 ustawy o ochronie danych osobowych, przy czym musi wykazać, że ... internetowej wskazanej w pkt 1 lit. a): Jakub (2014-11-23, 20:09:51), Zenon (2014-11-23,20:12:15), Jerzyk (2014-11-23,20:16:16), Janek (2014-11-23,22:56:24), ...

-

![Europa: wydarzenia tygodnia 49/2017 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 49/2017]()

Europa: wydarzenia tygodnia 49/2017

... , tygodniowego okresu odpoczynku. Nowy, bardziej restrykcyjny przepis wynika z art. 8 ust. 8 Rozporządzenia (WE) Parlamentu Europejskiego nr 561/2006, którego nieprzestrzeganie sankcjonowane jest ... ponad 133 tys. pracowników. Airbus dostarczył ponad 10 tys. samolotów i 12 tys. helikopterów, a jego przychody w ubiegłym roku przekroczyły 66 mld ...

-

![List ostatniej szansy [© stoupa - Fotolia.com] List ostatniej szansy]()

List ostatniej szansy

... świadczenia usług telekomunikacyjnych). W związku z powyższym, aby uniknąć zmiany interpretacji prawa w przyszłości, proponujemy do ustawowej definicji usługi telekomunikacyjnej (Art. 2, ust. 48) dopisać zdanie: "Usługa poczty elektronicznej nie jest usługą telekomunikacyjną." Pozostawienie furtki prawnej może spowodować zniszczenie polskich firm ...

-

![Plus Bank w tarapatach. Haker kradnie dane osobowe? [© frank peters - Fotolia.com] Plus Bank w tarapatach. Haker kradnie dane osobowe?]()

Plus Bank w tarapatach. Haker kradnie dane osobowe?

... banku należy ochrona danych przed ich udostępnieniem osobom nieupoważnionym - tłumaczy mec. Marcin Zadrożny. Ustawowy obowiązek ochrony danych osobowych zawarty został w art. 36 ust. 1 Ustawy o ochronie danych osobowych. Zgodnie z nim administrator danych jest zobowiązany do zastosowania środków technicznych i organizacyjnych zapewniających ochronę ...

-

![Spam: uważaj na spadek z Nigerii [© Stuart Miles - Fotolia.com] Spam: uważaj na spadek z Nigerii]()

Spam: uważaj na spadek z Nigerii

... , że pieniądze mogły należeć do Osamy bin Ladena. W jednym z takich listów nadawca utrzymywał, że majątek nieżyjącego przywódcy afgańskiego jest wart 12,5 miliona dolarów. W jaki sposób te wszystkie pieniądze zmieściły się do jednej malutkiej skrzynki metalowej na zawsze pozostanie tajemnicą. Rekompensata Na ...

-

![Mecz piłkarski a bezpieczeństwo imprez masowych [© Minerva Studio - Fotolia.com] Mecz piłkarski a bezpieczeństwo imprez masowych]()

Mecz piłkarski a bezpieczeństwo imprez masowych

... prezydenta miasta na prowadzenie imprez masowych na danym obiekcie. Ponadto, 12 listopada 2011 roku w życie wszedł omówiony wyżej rozdział traktujący o bezpieczeństwie ... , podawanie i spożywanie napojów alkoholowych zawierających nie więcej niż 3,5% alkoholu (art. 8a ust. 1). Istotnie, spożycie napojów o (maksymalnie!) powyższych parametrach, biorąc ...

-

![Pół miliona zł kary dla TP SA od UKE [© pizuttipics - Fotolia.com] Pół miliona zł kary dla TP SA od UKE]()

Pół miliona zł kary dla TP SA od UKE

... 12 grudnia 2008 r. na Telekomunikację Polską S.A. została nałożona kara pieniężna w wysokości ... 14 dni tekstów umów o dostępie telekomunikacyjnym. Obowiązek ten powstał na podstawie art. 33 ust. 1 Prawa telekomunikacyjnego (Pt) w związku z art. 139 ust. 4 Pt i dotyczy jedynie określonej kategorii umów o dostępie telekomunikacyjnym – tj. umów w ...

-

![UKE: 100 tys. zł kary dla TP SA [© pizuttipics - Fotolia.com] UKE: 100 tys. zł kary dla TP SA]()

UKE: 100 tys. zł kary dla TP SA

... koszty na rynku 12 (dostępu szerokopamowego). Decyzją z dnia 14 lutego 2007 r. Prezes UKE nałożył na TP m.in. obowiązek, o którym mowa w art. 40 ust. 1 ustawy Prawo telekomunikacyjne, polegający na ustaleniu opłat z tytułu dostępu telekomunikacyjnego w oparciu o ponoszone koszty operatora. Zgodnie z art. 40 ust. 2 ustawy Prawo telekomunikacyjne ...

-

![Co będzie z bezpłatną pocztą? [© stoupa - Fotolia.com] Co będzie z bezpłatną pocztą?]()

Co będzie z bezpłatną pocztą?

... 12 lipca 2002 roku nie nakłada żadnych dodatkowych wymogów formalnych ani na użytkownika, ani na dostawcę usługi. Nowelizacja ustawy Prawo telekomunikacyjne nie akceptuje tak prostego mechanizmu, znacząco zwiększając wymagania odnośnie formy zawarcia umowy o świadczenie usług poczty elektronicznej. Zgodnie z artykułem 55 ust ...

-

![Podpis elektroniczny znów odsunięty [© Minerva Studio - Fotolia.com] Podpis elektroniczny znów odsunięty]()

Podpis elektroniczny znów odsunięty

... możliwość skorzystania z jego dobrodziejstw będziemy musieli jednak jeszcze nieco poczekać. Wprawdzie art. 58 ust. 2 ustawy o podpisie elektronicznym z dnia 18 września 2001 roku nałożył na ... domaga się między innymi zapewnienia zgodności z Dyrektywa UE z 13.12.1999 r. o podpisie elektronicznym (w zakresie definicji bezpiecznego urządzenia do ...

-

![Jakie ulgi przy zwrocie dotacji? [© Minerva Studio - Fotolia.com] Jakie ulgi przy zwrocie dotacji?]()

Jakie ulgi przy zwrocie dotacji?

... art. 67b § 1 pkt. 2 ordynacji podatkowej jest Rozporządzenie Komisji Wspólnot Europejskich nr 198/2008. Zgodnie z art. 1 ust ...

-

![E-sąd nie zawsze sprawiedliwy [© Africa Studio - Fotolia.com] E-sąd nie zawsze sprawiedliwy]()

E-sąd nie zawsze sprawiedliwy

... § 11 ust. 1 rozporządzenia Ministra Sprawiedliwości z dnia 12 października 2010 r. w sprawie szczegółowego trybu i sposobu doręczania pism sądowych w postępowaniu cywilnym (Dz. U. Nr 190, poz. 1277). Jeżeli do doręczenia przesyłki nie doszło, w razie odmowy przyjęcia przesyłki, a także jeżeli przesyłki nie można doręczyć z powodów określonych w art ...

-

![Wygraj z internetowym oszustem [© stoupa - Fotolia.com] Wygraj z internetowym oszustem]()

Wygraj z internetowym oszustem

... w Polsce grozi kara pozbawienia wolności do lat 8. Wynika to nie tylko z art. 268 i 268a kodeksu karnego, wprost traktujących o konsekwencjach m.in. niszczenia i zmian w zapisie danych, w tym danych komputerowych, ale również z art. 286 kodeksu karnego. Powołany przepis reguluje przestępstwo wyłudzenia polegające na czerpaniu korzyści ...

-

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

... zawężenia poszukiwań i porównania plików z czterema modyfikacjami znanego rootkita. W okresie od 17 października 2007 do 12 listopada 2007 roku nie wykryto żadnego rootkita Rustock. Jednak w okresie od 12 do 22 listopada nastąpił nowy wzrost aktywności, która dotyczyła głównie modyfikacji C2 (która pojawiła się ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy, złośliwe programy, botnet, sieci zombie, rustock, Rustock.C -

![Wyroby garmażeryjne: kontrola III kw. 2009 Wyroby garmażeryjne: kontrola III kw. 2009]()

Wyroby garmażeryjne: kontrola III kw. 2009

... art. 40a ust 1 pkt 3), 8 decyzji nakładających kary pieniężne w wysokości 8.000 zł za wprowadzenie do obrotu wyrobów garmażeryjnych zafałszowanych o masie 1,0 t i wartości 5.879 zł (art. 40a ust ... Ponadto, wojewódzkie inspektoraty JHARS wszczęły 48 postępowań administracyjnych, przekazały 12 spraw m. in. do: Okręgowych Urzędów Miar, Urzędu Skarbowego, ...

-

![Kto torrentem wojuje, od torrenta ginie [© thodonal - Fotolia.com] Kto torrentem wojuje, od torrenta ginie]()

Kto torrentem wojuje, od torrenta ginie

... . Sąd Najwyższy Holandii zwrócił się bowiem do Trybunału z następującym pytaniem: czy platforma wymiany online TPB także publicznie udostępnia utwory w rozumieniu art. 3 ust. 1 dyrektywy 2001/29, w szczególności: tworząc i utrzymując system, w którym użytkownicy Internetu łączą się między sobą w celu wymiany – w częściach – utworów znajdujących się ...

-

![Spam: co należy wiedzieć? Spam: co należy wiedzieć?]()

Spam: co należy wiedzieć?

... a dokładnie Art. 24, podpunkty 1 i 2: Art. 24. 1. Kto przesyła za pomocą środków komunikacji elektronicznej niezamówione informacje handlowe, podlega karze grzywny. 2. Ściganie wykroczenia, o którym mowa w ust. 1, następuje na ... kod 14cyfrowy (20zł lub 50zł) na nr: 0048791xxxyyy i odczekaj do 12 godz. Oferta ważna do godz: 22.00 Heyah.pl Uwaga!Tylko ...

-

![Audyt bezpieczeństwa informatycznego [© stoupa - Fotolia.com] Audyt bezpieczeństwa informatycznego]()

Audyt bezpieczeństwa informatycznego

... ceberprzestępców. Respondenci biorący udział w corocznym badaniu CSI Computer Crime and Security Survey 2009 zanotowali wzrost nadużyć finansowych (19,5% w porównaniu do 12% w roku 2008), infekcji złośliwym oprogramowaniem (29,2% w 2009 roku, 21% w roku poprzednim), kradzieży haseł (17,3% w porównaniu do 9% w roku poprzednim), defacement, czyli ...

-

![Globalny spam w II kw. 2014 [© nickylarson974 - Fotolia.com] Globalny spam w II kw. 2014]()

Globalny spam w II kw. 2014

... wskazując na wiodącą infrastrukturę internetową jako na czynnik decydujący o tak wyraźniej przewadze w generowaniu światowego spamu. Tym razem jednak Stany zajęły 12 miejsce według ilości spamu na jednego mieszkańca, co może świadczyć o większych niż przypuszczano problemach Amerykanów z cyberprzestępczością. Silna reprezentacja Zachodu Szwajcaria ...

-

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów]()

Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów

... jednak niezgodne z prawem i z uczciwością wobec czytelników. Artykuły sponsorowane w serwisach internetowych podlegają takim samym przepisom jak w tradycyjnych środkach przekazu, a art. 36 Prawa Prasowego jasno określa sytuację: „Prasa może zamieszczać odpłatne ogłoszenia i reklamy. (…) Ogłoszenia i reklamy muszą być oznaczone w sposób niebudzący ...

-

![Zakupy w Amazonie? Uważaj na te oszustwa [© pixabay.com] Zakupy w Amazonie? Uważaj na te oszustwa]()

Zakupy w Amazonie? Uważaj na te oszustwa

Eksperci Eset przestrzegają klientów robiących zakupy za pomocą platformy Amazon przed kilkoma rodzajami oszustw, najczęściej stosowanych przez cyberprzestępców. To phising, fałszywe karty podarunkowe, oszustwa związane z płatnościami i wyłudzanie danych w rozmowach telefonicznych. Skala operacji, w tym niezliczonych transakcji czy przesyłania ...

-

![Dwa miliardy odsłon Onet.pl [© stoupa - Fotolia.com] Dwa miliardy odsłon Onet.pl]()

Dwa miliardy odsłon Onet.pl

... portal (Wirtualna Polska) uzyskał rekordową liczbę odsłon – 1 000 255 000, a więc niemal dwukrotnie mniej (źródło danych: komunikat prasowy WP z dnia 6.12.2004). Wzrost oglądalności Onet.pl w listopadzie 2004 w porównaniu do listopada 2003 wyniósł ponad 44 procent. Zanotowana rekordowa liczba odsłon stron ...

-

![Wirtualna karta bezpieczeństwa NetIDMe [© stoupa - Fotolia.com] Wirtualna karta bezpieczeństwa NetIDMe]()

Wirtualna karta bezpieczeństwa NetIDMe

... utrudni dorosłym, którzy korzystają z Internetu, podawanie się za dzieci. Child Exploitation and Online Protection Centre (Ceop) poinformowało, że jedno na 12 dzieci spotkało się z osobą zapoznaną najpierw w sieci. Program kart ID został wymyślony przez brytyjskiego biznesmena Alexa Hewitta, po tym jak ...

-

![Zabawki dla dzieci: spada bezpieczeństwo Zabawki dla dzieci: spada bezpieczeństwo]()

Zabawki dla dzieci: spada bezpieczeństwo

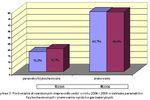

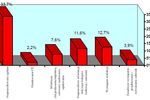

... 220 podmiotach, zakwestionowano 33,7 proc. wyrobów. Najwięcej stwierdzonych nieprawidłowości (12,7 proc.) dotyczyło braku instrukcji obsługi lub montażu, co uniemożliwia ... w I kwartale 2008 r. Wojewódzcy Inspektorzy Inspekcji Handlowej wydali, na podstawie art. 40k ust. 1 ustawy o systemie oceny zgodności, 31 decyzji skierowanych do kontrolowanych ...

-

![Fałszywe karty kredytowe: handel kwitnie Fałszywe karty kredytowe: handel kwitnie]()

Fałszywe karty kredytowe: handel kwitnie

... Banku PKO BP z Aleksandrowa Kujawskiego 06.01.2009 - Nieznani sprawcy założyli specjalne urządzenie na bankomat przy Wieży Bocianiej w Bodnicy. 15.12.2008 – Przestępcy skanują 60 kart kredytowych ze Szczecińskiego bankomatu PKO BP 21.11.2008 - Klienci banku PKO BP przeżyli szok ...

-

![Handel emisjami w Polsce i Europie [© christian42 - Fotolia.com] Handel emisjami w Polsce i Europie]()

Handel emisjami w Polsce i Europie

... w drodze aukcji. Kolejnym krokiem, zgodnie ze znowelizowaną dyrektywą EU ETS (art. 10 ust. 1) jest ustanowienie aukcji, jako podstawowej metody rozdziału uprawnień do emisji. ... w handlu surowcami. Obecnie w systemie w całej Unii Europejskiej uczestniczy około 12 tysięcy podmiotów. W 2008 r. całkowita emisja w ramach systemu wyniosła łącznie ok. ...

-

![Ewolucja spamu 2003-2011 Ewolucja spamu 2003-2011]()

Ewolucja spamu 2003-2011

... . W 2003 roku wiele europejskich państw przyjęło nowe ustawy antyspamowe zgodnie z wymogami Dyrektywy 2002/58/WE Parlamentu Europejskiego i Rady Europejskiej z dnia 12 lipca 2002 r. dotyczącej przetwarzania danych osobowych oraz ochrony prywatności w sektorze komunikacji elektronicznej (Dyrektywa dotycząca prywatności i komunikacji elektronicznej ...

-

![Serwisy randkowe: uwaga na "honey trap" [© Ammentorp - Fotolia.com] Serwisy randkowe: uwaga na "honey trap"]()

Serwisy randkowe: uwaga na "honey trap"

... wyłudzenie od użytkowników pieniędzy jest żądanie zarejestrowania się lub potwierdzenia wieku za pośrednictwem wiadomości tekstowej kosztującej od 30 centów do 12 dolarów amerykańskich. W rzeczywistości użytkownik nie uzyska żadnego dostępu – ponieważ nie istnieją żadne treści, do których można uzyskać dostęp – a jedynie „uszczupli ...

-

![Prezenty świąteczne online bez niespodzianek: 6 porad [© apops - Fotolia.com] Prezenty świąteczne online bez niespodzianek: 6 porad]()

Prezenty świąteczne online bez niespodzianek: 6 porad

... . Eksperci z firmy ESET radzą, o czym warto pamiętać i jak uniknąć przykrych niespodzianek. W porównaniu do 2012 roku, liczba Polaków korzystających z e-sklepów wzrosła o 12%. Trendy te nie są obce cyberprzestępcom, którzy również w tym roku spróbują zarobić podczas świątecznego szału zakupów. Jak ustrzec się przed ...

-

![Blokowanie witryn z torrentami coraz bardziej możliwe [© tashatuvango - Fotolia.com] Blokowanie witryn z torrentami coraz bardziej możliwe]()

Blokowanie witryn z torrentami coraz bardziej możliwe

... i udostępnianie plików na komputerach sieci peer-to-peer między jej użytkownikami, może być w pewnych okolicznościach uznany za udostępniającego utwory publicznie, w rozumieniu art. 3 ust. 1 dyrektywy 2001/29. Rzecznik wskazał, że operator witryny może być uznany za udostępniającego utwór publicznie, jeżeli ma rzeczywistą świadomość, że jego ...

-

![Wrażliwe dane cierpią przez brak higieny [© Leszek Czerwonka - Fotolia.com] Wrażliwe dane cierpią przez brak higieny]()

Wrażliwe dane cierpią przez brak higieny

... smartfonów odsetek "sprzątających" jest nieco większy (63%), ale nie jest to niestety rezultat przezorności, ale mniej pojemnej pamięci telefonu. Jedynie 12% użytkowników smartfonów nie pamięta kiedy ostatnio zdarzyło się im odinstalować aplikację z komputera. W przypadku użytkowników komputerów podobnej odpowiedzi udziela już co ...

-

![Big Data: korzyści i zagrożenia [© Egor - Fotolia.com] Big Data: korzyści i zagrożenia]()

Big Data: korzyści i zagrożenia

... muszą wypełnić wszystkie zobowiązania wynikające z ustawy o ochronie danych osobowych. Zobowiązane są przede wszystkim do wypełnienia obowiązku informacyjnego. „Zgodnie z art. 25 ust. 1 ustawy o ochronie danych osobowych, zasadniczo w przypadku zbierania danych osobowych nie od osoby, której one dotyczą, administrator danych jest zobowiązany ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności](https://s3.egospodarka.pl/grafika/karty-kredytowe/Karty-kredytowe-a-bezpieczenstwo-platnosci-iG7AEZ.jpg)

![Ustawa KSC: zmniejszenie wymogów dla podmiotów publicznych [© Freepik] Ustawa KSC: zmniejszenie wymogów dla podmiotów publicznych](https://s3.egospodarka.pl/grafika2/ustawa-o-Krajowym-Systemie-Cyberbezpieczenstwa/Ustawa-KSC-zmniejszenie-wymogow-dla-podmiotow-publicznych-264937-150x100crop.jpg)

![Świat: wydarzenia tygodnia 17/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 17/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-17-2018-12AyHS.jpg)

![Internetowy hejter: jak z nim walczyć zgodnie z prawem? [© promesaartstudio - Fotolia.com] Internetowy hejter: jak z nim walczyć zgodnie z prawem?](https://s3.egospodarka.pl/grafika2/hejter/Internetowy-hejter-jak-z-nim-walczyc-zgodnie-z-prawem-199559-150x100crop.jpg)

![Europa: wydarzenia tygodnia 49/2017 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 49/2017](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-49-2017-sNRO59.jpg)

![List ostatniej szansy [© stoupa - Fotolia.com] List ostatniej szansy](https://s3.egospodarka.pl/grafika/prawo-telekomunikacyjne/List-ostatniej-szansy-MBuPgy.jpg)

![Plus Bank w tarapatach. Haker kradnie dane osobowe? [© frank peters - Fotolia.com] Plus Bank w tarapatach. Haker kradnie dane osobowe?](https://s3.egospodarka.pl/grafika2/cyberataki/Plus-Bank-w-tarapatach-Haker-kradnie-dane-osobowe-157962-150x100crop.jpg)

![Spam: uważaj na spadek z Nigerii [© Stuart Miles - Fotolia.com] Spam: uważaj na spadek z Nigerii](https://s3.egospodarka.pl/grafika2/wiadomosci-spamowe/Spam-uwazaj-na-spadek-z-Nigerii-113753-150x100crop.jpg)

![Mecz piłkarski a bezpieczeństwo imprez masowych [© Minerva Studio - Fotolia.com] Mecz piłkarski a bezpieczeństwo imprez masowych](https://s3.egospodarka.pl/grafika/mecz-pilkarski/Mecz-pilkarski-a-bezpieczenstwo-imprez-masowych-iG7AEZ.jpg)

![Pół miliona zł kary dla TP SA od UKE [© pizuttipics - Fotolia.com] Pół miliona zł kary dla TP SA od UKE](https://s3.egospodarka.pl/grafika/kara-dla-TP-SA/Pol-miliona-zl-kary-dla-TP-SA-od-UKE-QhDXHQ.jpg)

![UKE: 100 tys. zł kary dla TP SA [© pizuttipics - Fotolia.com] UKE: 100 tys. zł kary dla TP SA](https://s3.egospodarka.pl/grafika/UKE/UKE-100-tys-zl-kary-dla-TP-SA-QhDXHQ.jpg)

![Co będzie z bezpłatną pocztą? [© stoupa - Fotolia.com] Co będzie z bezpłatną pocztą?](https://s3.egospodarka.pl/grafika/portale/Co-bedzie-z-bezplatna-poczta-MBuPgy.jpg)

![Podpis elektroniczny znów odsunięty [© Minerva Studio - Fotolia.com] Podpis elektroniczny znów odsunięty](https://s3.egospodarka.pl/grafika/podpis-elektroniczny/Podpis-elektroniczny-znow-odsuniety-iG7AEZ.jpg)

![Jakie ulgi przy zwrocie dotacji? [© Minerva Studio - Fotolia.com] Jakie ulgi przy zwrocie dotacji?](https://s3.egospodarka.pl/grafika/zwrot-dotacji-unijnych/Jakie-ulgi-przy-zwrocie-dotacji-iG7AEZ.jpg)

![E-sąd nie zawsze sprawiedliwy [© Africa Studio - Fotolia.com] E-sąd nie zawsze sprawiedliwy](https://s3.egospodarka.pl/grafika2/e-sad/E-sad-nie-zawsze-sprawiedliwy-114496-150x100crop.jpg)

![Wygraj z internetowym oszustem [© stoupa - Fotolia.com] Wygraj z internetowym oszustem](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Wygraj-z-internetowym-oszustem-MBuPgy.jpg)

![Kto torrentem wojuje, od torrenta ginie [© thodonal - Fotolia.com] Kto torrentem wojuje, od torrenta ginie](https://s3.egospodarka.pl/grafika2/torrenty/Kto-torrentem-wojuje-od-torrenta-ginie-199045-150x100crop.jpg)

![Audyt bezpieczeństwa informatycznego [© stoupa - Fotolia.com] Audyt bezpieczeństwa informatycznego](https://s3.egospodarka.pl/grafika/audyt-bezpieczenstwa/Audyt-bezpieczenstwa-informatycznego-MBuPgy.jpg)

![Globalny spam w II kw. 2014 [© nickylarson974 - Fotolia.com] Globalny spam w II kw. 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Globalny-spam-w-II-kw-2014-140875-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Zakupy w Amazonie? Uważaj na te oszustwa [© pixabay.com] Zakupy w Amazonie? Uważaj na te oszustwa](https://s3.egospodarka.pl/grafika2/Amazon/Zakupy-w-Amazonie-Uwazaj-na-te-oszustwa-239581-150x100crop.jpg)

![Dwa miliardy odsłon Onet.pl [© stoupa - Fotolia.com] Dwa miliardy odsłon Onet.pl](https://s3.egospodarka.pl/grafika/Onet-pl/Dwa-miliardy-odslon-Onet-pl-MBuPgy.jpg)

![Wirtualna karta bezpieczeństwa NetIDMe [© stoupa - Fotolia.com] Wirtualna karta bezpieczeństwa NetIDMe](https://s3.egospodarka.pl/grafika/dziecko-w-sieci/Wirtualna-karta-bezpieczenstwa-NetIDMe-MBuPgy.jpg)

![Handel emisjami w Polsce i Europie [© christian42 - Fotolia.com] Handel emisjami w Polsce i Europie](https://s3.egospodarka.pl/grafika/limity-emisji-CO2/Handel-emisjami-w-Polsce-i-Europie-zaGbha.jpg)

![Serwisy randkowe: uwaga na "honey trap" [© Ammentorp - Fotolia.com] Serwisy randkowe: uwaga na "honey trap"](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Serwisy-randkowe-uwaga-na-honey-trap-113206-150x100crop.jpg)

![Prezenty świąteczne online bez niespodzianek: 6 porad [© apops - Fotolia.com] Prezenty świąteczne online bez niespodzianek: 6 porad](https://s3.egospodarka.pl/grafika2/zakupy-online/Prezenty-swiateczne-online-bez-niespodzianek-6-porad-147934-150x100crop.jpg)

![Blokowanie witryn z torrentami coraz bardziej możliwe [© tashatuvango - Fotolia.com] Blokowanie witryn z torrentami coraz bardziej możliwe](https://s3.egospodarka.pl/grafika2/blokowanie-witryn/Blokowanie-witryn-z-torrentami-coraz-bardziej-mozliwe-190113-150x100crop.jpg)

![Wrażliwe dane cierpią przez brak higieny [© Leszek Czerwonka - Fotolia.com] Wrażliwe dane cierpią przez brak higieny](https://s3.egospodarka.pl/grafika2/wrazliwe-dane/Wrazliwe-dane-cierpia-przez-brak-higieny-190714-150x100crop.jpg)

![Big Data: korzyści i zagrożenia [© Egor - Fotolia.com] Big Data: korzyści i zagrożenia](https://s3.egospodarka.pl/grafika2/Big-Data/Big-Data-korzysci-i-zagrozenia-196238-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych? [© pexels] Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych?](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Rosnie-budowlany-klub-miliarderow-jaki-przychod-daje-miejsce-w-TOP-30-firm-budowlanych-270808-150x100crop.jpg)

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)