-

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.]()

10 największych zagrożeń w 2007 r.

... . Uruchamiając taki plik, uruchamiamy także wirusa. Co gorsza, coraz więcej aplikacji malware jest pakowanych i szyfrowanych po to, by możliwie utrudnić ich identyfikację. ... Następnie przygotowują oni bardziej spersonalizowane i co za tym idzie groźniejsze ataki. Phishing jest jednym z najbardziej dotkliwych finansowo sposobów ataku. To zagrożenie w ...

-

![Sophos: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2010]()

Sophos: zagrożenia internetowe 2010

... bardzo szybko rozprzestrzenił się po sieci Twitter i pokazał, jak łatwo ataki typuCross-site-scripting (XSS) potrafią wykorzystać lukę na portalu społecznościowym i dotknąć ogromną ... przejąć kontrolę nad stroną, mogą w łatwy sposób rozsyłać malware niczego nie spodziewającym się użytkownikom. Większość zainfekowanych stron internetowych znajduje ...

-

![FORTINET: w 2017 r. cyberprzestępcy nie odpuszczą [© gangiskhan - Fotolia.com] FORTINET: w 2017 r. cyberprzestępcy nie odpuszczą]()

FORTINET: w 2017 r. cyberprzestępcy nie odpuszczą

... również użytkownicy rozwiązań chmurowych. 1. Inteligentną ochroną w zautomatyzowane i naśladujące działania ludzi ataki Nie możemy mieć złudzeń. Zagrożenia internetowe nie dość, że ... mu uczenie się na podstawie udanych ataków. Nowa generacja malware będzie w stanie rozumieć otoczenie, w którym się znajduje i samodzielnie decydować o kolejnych ...

-

![Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze [© serpeblu - Fotolia.com] Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze]()

Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze

... strategię bezpieczeństwa cybernetycznego, która zapobiegnie przejęciu sieci i danych przez te ataki" - komentuje Maya Horowitz, kierownik grupy analitycznej ds. zagrożeń w firmie Check ... w celu przejęcia kontroli nad różnymi zainfekowanymi platformami. Mobile Malware rozprzestrzeniany przez łańcuch dostaw - W pierwszej połowie bieżącego roku doszło ...

-

![Bezpieczeństwo cybernetyczne - prognozy na 2020 r. [© Artur Marciniec - Fotolia.com] Bezpieczeństwo cybernetyczne - prognozy na 2020 r.]()

Bezpieczeństwo cybernetyczne - prognozy na 2020 r.

... może kraść dane dotyczące płatności, dane uwierzytelniające i fundusze z kont bankowych ofiar, natomiast nowe wersje malware są dostępne dla każdego, kto chce zapłacić twórcom złośliwego oprogramowania. Ataki phishingowe staną się również bardziej wyrafinowane i skuteczne, zachęcając użytkowników mobilnych do klikania złośliwych łączy internetowych ...

-

![Kryptominery, botnety i ransomware, czyli krajobraz zagrożeń 2019 Kryptominery, botnety i ransomware, czyli krajobraz zagrożeń 2019]()

Kryptominery, botnety i ransomware, czyli krajobraz zagrożeń 2019

... r. spadła powszechność kopania kryptowalut, związana ze spadkiem ich wartości i zamknięciem działalności malware’u Coinhive, 38% firm na całym świecie zostało dotkniętych przez koparki kryptowalut, w porównaniu do 37% w 2018. Wynika to z faktu, że ataki za pomocą kryptominerów pozostają przestępstwem o niskim ryzyku i wciąż relatywnie wysokim ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... końca roku 150 tys. (poprzednio 110 tys.). Dla twórców złośliwych programów (malware) z całego świata był to trudny rok, przynajmniej pod względem liczby wyroków skazujących ... pomocą sieci botów przeprowadzali oni zakrojone na szeroką skalę ataki typu DDoS (tj. ataki powodujące odmowę usługi z wykorzystaniem rozproszonych systemów), których celem ...

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... w czerwcu raporcie przejrzystości na temat dystrybucji złośliwego oprogramowania („Malware Distribution Transparency Report”), firma Google informuje, że rośnie liczba ... stał się nośnikiem złośliwego programu. Z tego też powodu możliwe są również np. ataki na elektroniczne systemy działające w samochodach. Choć dziś brzmi to nieprawdopodobnie, to ...

-

![Bezpieczeństwo IT w firmach: mobilność największym wyzwaniem [© Creativa - Fotolia.com] Bezpieczeństwo IT w firmach: mobilność największym wyzwaniem]()

Bezpieczeństwo IT w firmach: mobilność największym wyzwaniem

... , malware [39%]), które dostają się do sieci firmowej głównie przez komputery szeregowych pracowników. W większości przypadków są to drobne incydenty, które chociaż chwilowo obciążają sieć firmową, szybko są usuwane. Do największych zagrożeń dla sieci administratorzy zaliczają również ataki na serwery firmowe (34%) czy ataki ...

-

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014]()

Cisco: bezpieczeństwo w Internecie 2014

... i administratorzy: Wraz z rozwojem technologii bezpieczeństwa, bezpośrednie ataki stają się coraz mniej efektywne. Dlatego coraz częściej stosowaną metodą ominięcia mechanizmów zabezpieczających jest próba przekonania nieświadomego zagrożeń użytkownika by sam zainstalował malware, lub wykorzystanie sprzeczności między intencjami a praktycznymi ...

-

![Android: luki w zabezpieczeniach źródłem dużych problemów Android: luki w zabezpieczeniach źródłem dużych problemów]()

Android: luki w zabezpieczeniach źródłem dużych problemów

... Malware Report. Nie ulega wątpliwości, że wraz z Drammerem ataki ...

-

![Trojan bankowy IcedID na czele zagrożeń w Polsce [© vchalup - Fotolia.com] Trojan bankowy IcedID na czele zagrożeń w Polsce]()

Trojan bankowy IcedID na czele zagrożeń w Polsce

... finansowe użytkownika zarówno poprzez ataki przekierowania (instaluje lokalny serwer proxy w celu przekierowania użytkowników do fałszywych sklonowanych witryn), jak i ataki „web injection”. Równie ... z 4 proc. udziałem został sklasyfikowany jako drugi najczęściej wykorzystywany malware na świecie, zaraz za AgentTesla (6 proc.). Chociaż te ...

-

![Na cyberataki i kradzież tożsamości podatny jest już każdy [© Brian Jackson - Fotolia.com] Na cyberataki i kradzież tożsamości podatny jest już każdy]()

Na cyberataki i kradzież tożsamości podatny jest już każdy

... Najczęściej obserwowanym działaniem, odpowiadającym za 44% incydentów, było wykorzystanie złośliwego oprogramowania (malware). Co istotne, to Europa doświadczyła największej liczby ataków ... które cyberprzestępcy mogliby wykorzystać, aby uzyskać dostęp do sieci i przeprowadzić ataki. Kluczem do skrócenia czasu reakcji, naprawy i przywrócenia ...

-

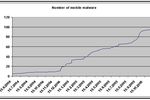

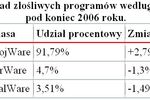

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

Ewolucja złośliwego oprogramowania 2006

... z klasy VirWare. Raczej ich poziom osiągnie stan równowagi. Jeśli chodzi o kategorię MalWare, najistotniejsze znaczenie w 2006 roku miało skoncentrowanie się twórców wirusów na pakiecie MS ... do systemów komputerowych. Zmniejszy się liczba bezpośrednich ataków na porty. Ataki te będą zależały od tego, czy zostaną zidentyfikowane luki krytyczne w ...

-

![Trend Micro: zagrożenia internetowe III kw. 2015 [© anyaberkut - Fotolia.com] Trend Micro: zagrożenia internetowe III kw. 2015]()

Trend Micro: zagrożenia internetowe III kw. 2015

... kwartale: Skradzione dane były wykorzystywane do kolejnych ataków i wymuszeń. Skutecznie przeprowadzone ataki na The Hacking Team i Ashley Madison miały duży negatywny wpływ na ... PoS oraz sprawdzone techniki takie jak spam, a także nowe metody i narzędzia: macro malware, exploit kit i botnety. Osoby i instytucje ze świata polityki stały się nowym ...

-

![Atak na abonentów Deutsche Telekom [© phonlamaiphoto - Fotolia.com] Atak na abonentów Deutsche Telekom]()

Atak na abonentów Deutsche Telekom

... odpowiadali hakerzy, którzy uderzyli w routery abonentów. Ataki wykorzystujące luki w routerach bywają niezwykle ... ataki na abonentów Deutsche Telekom to zaledwie wierzchołek góry lodowej. Cyberprzestępczy półświatek uderzy w routery jeszcze nie raz. Pierwsze tego typu działania pojawiły się już w 2014 roku, kiedy to domowe routery zaatakował malware ...

-

![Cyberataki: zagraża głównie poczta elektroniczna? [© momius - Fotolia.com] Cyberataki: zagraża głównie poczta elektroniczna?]()

Cyberataki: zagraża głównie poczta elektroniczna?

... tym większy budżet na bezpieczeństwo informatyczne. Czytaj także: - Ataki hakerskie droższe niż inwestycja w cyberbezpieczeństwo - Cyberbezpieczeństwo firm: ... malware’u na poziomie bramy, „piaskownice” i inne technologie chroniące przed zaawansowanymi zagrożeniami, a także dedykowane rozwiązania powstrzymujące wysoce spersonalizowane ataki ...

-

![Internet Rzeczy siedliskiem zarazy [© Buffaloboy - Fotolia] Internet Rzeczy siedliskiem zarazy]()

Internet Rzeczy siedliskiem zarazy

... ataki z wykorzystaniem thingbotów charakteryzują się nie tylko szerokim spektrum możliwości, ale też stosunkowo niskimi kosztami. Wystarczy, że na urządzeniu IoT zostanie raz zainstalowany malware ... to ataki powszechne, bo ich przeprowadzenie jest tanie, kosztują ok. 20 dolarów – komentuje Ireneusz Wiśniewski. - W drugiej kolejności mamy ataki na ...

-

![Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware? [© lolloj - Fotolia.com] Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?]()

Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?

... zdążyli nas już przyzwyczaić do swojej aktywności, więc zeszłoroczne ataki ransomware, wycieki danych czy luki w zabezpieczeniach nie stanowiły już właściwie ... awarii, utraty lub kradzieży sprzętu (46,8%), uszkodzenia plików (41,5%), ataków malware (37,2%) oraz zagrożeń z wykorzystaniem socjotechnik (35,1%). Jak mogą się zabezpieczyć? Inwestując ...

-

![Cyberbezpieczeństwo: szpitale, praca zdalna i chmura na celowniku [© pixabay.com] Cyberbezpieczeństwo: szpitale, praca zdalna i chmura na celowniku]()

Cyberbezpieczeństwo: szpitale, praca zdalna i chmura na celowniku

... . Ich udział wzrósł o 1/5 w stosunku do 2019 roku. Najczęściej występującym typem malware są botnety, infekujące prawie 1/3 firm na świecie (28%). Zaraz za nimi plasują ... przez hakerów. W samym czwartym kwartale ub.r. ilość ataków cybernetycznych (zwłaszcza ataki ransomware) na szpitale wzrosła o 45%. Zdaniem ekspertów hakerzy zauważają, że tego ...

-

![Jak cyberprzestępcy działają w czasie pandemii? Jak cyberprzestępcy działają w czasie pandemii?]()

Jak cyberprzestępcy działają w czasie pandemii?

... oraz jej dystrybucji? Derek Manky: W tym roku zaczęliśmy zauważać ataki phishingowe w formie informacji dających złudną nadzieję na dostęp do tanich szczepionek. ... oprogramowania tworzony jest tak, aby był jeszcze bardziej elastyczny i skuteczniejszy. Pojedyncza kampania malware’owa jest w stanie objąć zasięgiem różne rodzaje urządzeń i platform. Dla ...

-

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu]()

CERT Orange Polska: 2020 rok pod znakiem phishingu

... wśród zagrożeń, które obserwowaliśmy w 2020 roku. Również złośliwe oprogramowanie (malware), w porównaniu z 2019 rokiem stanowiło pokaźny procent wszystkich zagrożeń. W ... i aplikacji webowych, czy zwiększanie świadomości pracowników poprzez symulowane, kontrolowane ataki phishingowe. Zestaw usług w pakiecie można dopasować do potrzeb konkretnej firmy ...

-

![5 oszustw z wykorzystaniem sztucznej inteligencji 5 oszustw z wykorzystaniem sztucznej inteligencji]()

5 oszustw z wykorzystaniem sztucznej inteligencji

... , będą dążyli do pełnego zautomatyzowania swoich kampanii wykorzystujących złośliwe oprogramowanie. Malware napędzane przez AI będzie w stanie samoistnie zmieniać swój kod, uczyć się ... w swojej karierze podkreślał, że każde inteligentne urządzenie jest podatne na ataki. Jeśli włączyć do tej teorii sztuczną inteligencję i wszystkie maszyny nią ...

-

![Cryptojacking: cichy złodziej mocy obliczeniowej Cryptojacking: cichy złodziej mocy obliczeniowej]()

Cryptojacking: cichy złodziej mocy obliczeniowej

... ze złej strony dała się poznać ekipa TeamTNT, która przeprowadza ataki zazwyczaj wymierzone w duże centra danych. Kreatywność napastników Hakerzy, aby przejąć ... za tym idzie, na skuteczne przeciwdziałanie i eliminowanie zagrożeń, takich jak wirusy, malware czy ransomware, zanim zdążą one wyrządzić jakiekolwiek szkody w systemie komputerowym. ...

-

![System Android atakowany najczęściej [© jamdesign - Fotolia.com] System Android atakowany najczęściej]()

System Android atakowany najczęściej

... ono co raz popularniejsze.” Ryzyko infekcji w przyszłości Liczba mobilnego malware’u będzie zwiększała się w nadchodzących miesiącach podążając za stale rosnącą popularnością ... tempie. Jeszcze trzy lata temu zagrożenia na urządzenia mobilne były kompletną nowością, a ataki na telefony komórkowe stanowiły promil wszystkich ataków hakerskich na świecie. ...

-

![Agent Smith. Android pod ostrzałem nowego wirusa Agent Smith. Android pod ostrzałem nowego wirusa]()

Agent Smith. Android pod ostrzałem nowego wirusa

... wersjami. Jak dotychczas jego ofiarą padli przede wszystkim użytkownicy zamieszkujący Indie, chociaż ataki dotknęły również mieszkańców Azji, w tym Bangladeszu i Pakistanu, a także znaczną liczbę osób z Wielkiej Brytanii, Australii oraz Stanów Zjednoczonych. Malware, nazwany od bohatera trylogii "Matrix Agentem Smithem, żeruje na szerokim dostępie ...

-

![CV scam, czyli jak hakerzy żerują na bezrobociu? CV scam, czyli jak hakerzy żerują na bezrobociu?]()

CV scam, czyli jak hakerzy żerują na bezrobociu?

... oszuści skwapliwie korzystają z faktu, że wysoka stopa bezrobocia zwiększyła naszą podatność na oszustwa internetowe i ataki phishingowe, próbujące wykorzystać m.in. motyw pakietów pomocowych. Ogólna liczba ataków za pośrednictwem malware’u wzrosła aż o 16%, a coraz popularniejszym trendem stają się fałszywe pliki CV. Tylko w maju Check ...

-

![Trickbot atakuje jedną czwartą polskich firm Trickbot atakuje jedną czwartą polskich firm]()

Trickbot atakuje jedną czwartą polskich firm

... wynika, że maju nękał 25% polskich firm. Do tej pory najpopularniejszym typem malware’u był trojan Dridex. Eksperci z Check Point Research donoszą jednak, że w ... To znaczący i niepokojący trend, a organizacje muszą być świadome zagrożeń i zapewnić odpowiednie rozwiązania. Ataki nie mogą być tylko blokowane; należy im również zapobiegać, w tym atakom ...

-

![Podpis elektroniczny Microsoft źródłem cyberataków Podpis elektroniczny Microsoft źródłem cyberataków]()

Podpis elektroniczny Microsoft źródłem cyberataków

... to, że autorzy kampanii Zloader włożyli wiele wysiłku w unikanie systemów ochronnych i co tydzień aktualizują swoje metody - wskazuje Kobi Eisenkraft, badacz malware'u w Check Point Research. Atak rozpoczyna się od instalacji legalnego programu do zdalnego zarządzania, udającego instalację Javy. Po jej dokonaniu atakujący ...

-

![10 złych nawyków związanych z cyberbezpieczeństwem [© pixabay.com] 10 złych nawyków związanych z cyberbezpieczeństwem]()

10 złych nawyków związanych z cyberbezpieczeństwem

... , nadając przekazowi wrażenie pilności. Zasadą numer jeden, pozwalającą udaremnić ataki tego typu, jest zachowanie zimnej krwi. Przed podjęciem jakiejkolwiek akcji, ... W erze licznych cyberzagrożeń oprogramowanie chroniące przed atakami typu malware, najlepiej od renomowanego dostawcy, powinno być zainstalowane na wszystkich urządzeniach podłączonych ...

-

![Jak skutecznie odeprzeć cyberataki na prywatność w sieci? [© vicky gharat z Pixabay] Jak skutecznie odeprzeć cyberataki na prywatność w sieci?]()

Jak skutecznie odeprzeć cyberataki na prywatność w sieci?

... ekspertem w tej dziedzinie. Aby chronić swoją prywatność, warto dowiedzieć się o potencjalnych zagrożeniach. Istnieją różne formy cyberataków, takie jak phishing, malware czy ataki na dane osobowe. Im lepiej zrozumiemy te zagrożenia, tym łatwiej będzie nam rozpoznawać podejrzane sytuacje i podejmować odpowiednie działania. Cyberataki na ...

-

![Cyberataki w Polsce rosną szybciej niż na świecie? Cyberataki w Polsce rosną szybciej niż na świecie?]()

Cyberataki w Polsce rosną szybciej niż na świecie?

... Cyfryzacji, a MON alarmuje, że w minionym roku doszło do 5 tys. ataków na sieci wojskowe. Z tego tekstu dowiesz się m.in.: Jakie typy malware wykorzystywane są w atakach cybernetycznych w Polsce? Które sektory gospodarki doświadczają największej ilości cyberataków? Jakie narzędzia wykorzystują cyberprzestępcy? Analiza Check Point Research ...

-

![Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków [© wygenerowane przez AI] Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków]()

Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków

... przez analityków ESET jeszcze w 2024 roku. Z kolei na początku 2025 r. odnotowano ataki oprogramowaniem NGate na użytkowników PKO Banku Polskiego [1]. W ostatnim czasie w Polsce ... przed kłopotami, najczęściej stratą środków. W ten sposób do telefonu ofiary trafia malware, czyli złośliwe oprogramowanie. Tak rozpoczyna się ciąg zdarzeń, przypominający ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... i niewłaściwe zachowanie użytkowników skutkuje tym, że ich systemy są wyjątkowo podatne na ataki i łatwo mogą paść ofiarą cyberprzestępców" – dodaje Sobianek. Przeciwdziałanie i ochrona Panda Security ... , spełniające standardy bezpieczeństwa. Każda firma może przeprowadzić bezpłatnie audyt bezpieczeństwa za pomocą Panda Malware Radar i sprawdzić ...

-

![Polski rynek e-commerce celem ataków Polski rynek e-commerce celem ataków]()

Polski rynek e-commerce celem ataków

... oprogramowania. Technik przeprowadzania skutecznych ataków przy użyciu malware jest wiele, a skale problemu doskonale obrazują statystyki wzrostu szkodliwego oprogramowania ... programy do blogów i forów oraz narzędzia administrowania. W większości przypadków ataki te nie ograniczają się do pojedynczych serwerów internetowych, lecz prowadzone ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.](https://s3.egospodarka.pl/grafika/Adware/10-najwiekszych-zagrozen-w-2007-r-apURW9.jpg)

![Sophos: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/Sophos/Sophos-zagrozenia-internetowe-2010-MBuPgy.jpg)

![FORTINET: w 2017 r. cyberprzestępcy nie odpuszczą [© gangiskhan - Fotolia.com] FORTINET: w 2017 r. cyberprzestępcy nie odpuszczą](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/FORTINET-w-2017-r-cyberprzestepcy-nie-odpuszcza-184938-150x100crop.jpg)

![Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze [© serpeblu - Fotolia.com] Złośliwe oprogramowanie w I poł. 2018 r. Cryptominer ciągle w grze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-w-I-pol-2018-r-Cryptominer-ciagle-w-grze-208211-150x100crop.jpg)

![Bezpieczeństwo cybernetyczne - prognozy na 2020 r. [© Artur Marciniec - Fotolia.com] Bezpieczeństwo cybernetyczne - prognozy na 2020 r.](https://s3.egospodarka.pl/grafika2/cyberataki/Bezpieczenstwo-cybernetyczne-prognozy-na-2020-r-224071-150x100crop.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![Bezpieczeństwo IT w firmach: mobilność największym wyzwaniem [© Creativa - Fotolia.com] Bezpieczeństwo IT w firmach: mobilność największym wyzwaniem](https://s3.egospodarka.pl/grafika2/polskie-firmy/Bezpieczenstwo-IT-w-firmach-mobilnosc-najwiekszym-wyzwaniem-143310-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2014-151918-150x100crop.jpg)

![Trojan bankowy IcedID na czele zagrożeń w Polsce [© vchalup - Fotolia.com] Trojan bankowy IcedID na czele zagrożeń w Polsce](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Trojan-bankowy-IcedID-na-czele-zagrozen-w-Polsce-249598-150x100crop.jpg)

![Na cyberataki i kradzież tożsamości podatny jest już każdy [© Brian Jackson - Fotolia.com] Na cyberataki i kradzież tożsamości podatny jest już każdy](https://s3.egospodarka.pl/grafika2/kradziez-tozsamosci/Na-cyberataki-i-kradziez-tozsamosci-podatny-jest-juz-kazdy-258173-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe III kw. 2015 [© anyaberkut - Fotolia.com] Trend Micro: zagrożenia internetowe III kw. 2015](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-III-kw-2015-166792-150x100crop.jpg)

![Atak na abonentów Deutsche Telekom [© phonlamaiphoto - Fotolia.com] Atak na abonentów Deutsche Telekom](https://s3.egospodarka.pl/grafika2/Deutsche-Telekom/Atak-na-abonentow-Deutsche-Telekom-186013-150x100crop.jpg)

![Cyberataki: zagraża głównie poczta elektroniczna? [© momius - Fotolia.com] Cyberataki: zagraża głównie poczta elektroniczna?](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Cyberataki-zagraza-glownie-poczta-elektroniczna-194134-150x100crop.jpg)

![Internet Rzeczy siedliskiem zarazy [© Buffaloboy - Fotolia] Internet Rzeczy siedliskiem zarazy](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Internet-Rzeczy-siedliskiem-zarazy-224693-150x100crop.jpg)

![Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware? [© lolloj - Fotolia.com] Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?](https://s3.egospodarka.pl/grafika2/ransomware/Cyberbezpieczenstwo-trendy-2020-Co-dolacza-do-ransomware-226574-150x100crop.jpg)

![Cyberbezpieczeństwo: szpitale, praca zdalna i chmura na celowniku [© pixabay.com] Cyberbezpieczeństwo: szpitale, praca zdalna i chmura na celowniku](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-szpitale-praca-zdalna-i-chmura-na-celowniku-236010-150x100crop.jpg)

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu](https://s3.egospodarka.pl/grafika2/CERT/CERT-Orange-Polska-2020-rok-pod-znakiem-phishingu-237354-150x100crop.jpg)

![System Android atakowany najczęściej [© jamdesign - Fotolia.com] System Android atakowany najczęściej](https://s3.egospodarka.pl/grafika2/system-Android/System-Android-atakowany-najczesciej-120116-150x100crop.jpg)

![10 złych nawyków związanych z cyberbezpieczeństwem [© pixabay.com] 10 złych nawyków związanych z cyberbezpieczeństwem](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/10-zlych-nawykow-zwiazanych-z-cyberbezpieczenstwem-242692-150x100crop.jpg)

![Jak skutecznie odeprzeć cyberataki na prywatność w sieci? [© vicky gharat z Pixabay] Jak skutecznie odeprzeć cyberataki na prywatność w sieci?](https://s3.egospodarka.pl/grafika2/phishing/Jak-skutecznie-odeprzec-cyberataki-na-prywatnosc-w-sieci-258933-150x100crop.jpg)

![Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków [© wygenerowane przez AI] Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków](https://s3.egospodarka.pl/grafika2/NFC/Masz-telefon-z-NFC-Wraca-niebezpieczne-oszustwo-wycelowane-w-klientow-bankow-269703-150x100crop.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Rynek pracy w logistyce: najwyższy popyt na pracowników i podwyżki blisko 10% [© pexels] Rynek pracy w logistyce: najwyższy popyt na pracowników i podwyżki blisko 10%](https://s3.egospodarka.pl/grafika2/logistyka/Rynek-pracy-w-logistyce-najwyzszy-popyt-na-pracownikow-i-podwyzki-blisko-10-270939-150x100crop.jpg)

![Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE? [© wygenerowane przez AI] Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE?](https://s3.egospodarka.pl/grafika2/OZE/Farmy-wiatrowe-i-fotowoltaika-co-powinien-wiedziec-wlasciciel-gruntu-przed-podpisaniem-umowy-OZE-270902-150x100crop.jpg)

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)