-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... Kaspersky Lab z końca minionego roku dotyczące ewolucji szkodliwych programów, a mianowicie: ciągłą ewolucję tak zwanych technologii Malware 2.0 ewolucję rootkitów powrót wirusów plikowych ataki na serwisy społecznościowe zagrożenia dla urządzeń mobilnych. Jednym z najbardziej znamiennych szkodliwych programów w pierwszej połowie 2008 roku ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... domyślne konto administratora, nie zdając sobie sprawy że tym samym narażają swoje komputery na ataki. Biznesowe szkodliwe oprogramowanie (business-malware) Złośliwe programy tworzone dla osiągnięcia korzyści finansowych (business malware) są tak samo rozpowszechnione jak programy przestępcze (crimeware). Prawie wszystkie złośliwe programy dodawane ...

-

![McAfee: zagrożenia internetowe IV kw. 2010 McAfee: zagrożenia internetowe IV kw. 2010]()

McAfee: zagrożenia internetowe IV kw. 2010

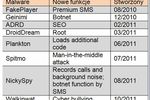

... będzie jeszcze bardziej widoczna”. Wzrost poziomu zagrożenia urządzeń mobilnych i infekcji związanych z sieciami botnet Ataki na platformy mobilne (PDA, smartfony itp.) nie są niczym nowym. ... urządzenia nowego typu. Luki w produktach firmy Adobe najczęstszą metodą rozsyłania malware’u W 2009 roku specjaliści z McAfee Labs przewidywali, że luki w ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, spam -

![Bezpieczeństwo IT - trendy 2014 wg Sophos Labs [© ra2 studio - Fotolia.com] Bezpieczeństwo IT - trendy 2014 wg Sophos Labs]()

Bezpieczeństwo IT - trendy 2014 wg Sophos Labs

... w roku 2013 określiła najważniejsze trendy bezpieczeństwa IT w roku 2014. 1. Ataki na dane firmowe i prywatne w chmurze obliczeniowej Organizacje w coraz większym ... ryzyko zainfekowania urządzeń mobilnych. 4. Specjalistyczne malware – dywersyfikacja ataków Różnorodność ataków malware wiąże się z motywacją finansową i specyfiką poszczególnych ...

-

![Zagrożenia internetowe VII-IX 2008 Zagrożenia internetowe VII-IX 2008]()

Zagrożenia internetowe VII-IX 2008

... Hiszpania. Hiszpania i Stany Zjednoczone to kraje o najwyższym procencie aktywnego malware w trzecim kwartale, oba przekroczyły 30%. Odnotowano jednak znaczny spadek liczby komputerów ... , jeśli adres znajduje się na czyjejś liście kontaktów” – dodaje Sobianek. Ataki na portale społecznościowe Popularność serwisów społecznościowych przyciągnęła uwagę ...

-

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows]()

Złośliwe aplikacje na Androida atakują Windows

... oprogramowanie na Windows Opisywany malware PC po uruchomieniu autostartu tworzy ... Ataki wieloplatformowe Generalnie rzecz biorąc atak przeprowadzony przez twórców Ssucl.A na platformę Windows to nic nowego, jednak samo wykorzystanie urządzeń mobilnych z Androidem jako nosicieli wirusów PC zostało odnotowane po raz pierwszy. W 2005 roku malware ...

-

![Zagrożenia internetowe: więcej ataków ukierunkowanych [© Artur Marciniec - Fotolia.com] Zagrożenia internetowe: więcej ataków ukierunkowanych]()

Zagrożenia internetowe: więcej ataków ukierunkowanych

... ekspertów, którzy wykrywają oraz śledzą wszystkie rodzaje zagrożeń oraz potencjalnych zagrożeń na całym świecie, w tym wirusy komputerowe, zaawansowane malware i trojany, spam, zagrożenia internetowe, ataki hakerów, a także wiele innych, 24/7/365. SophosLabs odbiera i analizuje miliony e-maili, adresów URL, plików oraz innych danych i wykorzystuje ...

-

![Hakerzy okradają kolegów [© kaptn - Fotolia.com] Hakerzy okradają kolegów]()

Hakerzy okradają kolegów

... przez Heppnera skupia się na działaniu Malware Betabot 1.7. Jak działają betaboty? Betaboty działają równolegle do malware – nie są więc nowym zjawiskiem. W związku jednak ... jest Betabot 1.7. Czytaj także: - Czy protokół SSL może skrywać malware? - Ataki DDoS: botnety działają na zainfekowanych serwerach linuksowych Liczba zakażeń betabotami ...

-

![Najczęstsze cyberataki i jak się przed nimi bronić Najczęstsze cyberataki i jak się przed nimi bronić]()

Najczęstsze cyberataki i jak się przed nimi bronić

... danych. Brak naszej ostrożności, naiwność czy socjotechnika stosowana przez popełniających ataki sprawia, że z roku na rok liczba cyberataków rośnie. Dane opublikowane przez ... nie dajmy się im oszukać. Najczęstsze cyberataki i jak się przed nimi zabezpieczyć Malware Czyli po prostu złośliwe oprogramowanie, które szkodzi komputerom i jego użytkownikom. ...

-

![Sophos: zagrożenia internetowe 2009 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2009]()

Sophos: zagrożenia internetowe 2009

... , że w ciągu minionych 12 miesięcy przestępcy skoncentrowali swoje ataki na użytkownikach portali społecznościowych: 57% użytkowników doniosło o atakach spamu przez portale społecznościowe, wzrost o 70,6% w stosunku do poprzedniego roku 6% otrzymało oprogramowanie typu malware za pośrednictwem sieci społecznościowych, to wzrost o 69,8% w porównaniu ...

-

![Zagrożenia internetowe: co przyniosła II poł. 2016 r.? [© Elnur - Fotolia.com] Zagrożenia internetowe: co przyniosła II poł. 2016 r.?]()

Zagrożenia internetowe: co przyniosła II poł. 2016 r.?

... różne organizacje niezależnie od ich wielkości. Badacze z Check Pointa upatrują ataki DDoS przez urządzenia IoT (Internet of Things) jako kolejny dominujący trend ... 23% - Największy na świecie ransomware-as-a-service. Cerber jest rodzajem franczyzy w świecie malware, która pozwala rozpowszechnić ransomware na całym świecie, generując przy tym ogromne ...

-

![Sophos: bezpieczeństwo IT I-VI 2010 [© Scanrail - Fotolia.com] Sophos: bezpieczeństwo IT I-VI 2010]()

Sophos: bezpieczeństwo IT I-VI 2010

... wojny, 37% powiedziało nie) aż 1 na 14 respondentów uważa, że paraliżujące ataki DoS przeciwko innemu państwu, a w szczególności na strony internetowe odpowiedzialne za infrastrukturę ... że trzecim motywem jest wykorzystywanie malware i Internetu w celu uzyskania komercyjnych, politycznych i militarnych korzyści." USA nadal mocarstwem malware. Kraje ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... też spodziewamy się, że 2013 rok będzie obfitował w ataki ukierunkowane na użytkowników Androida, ataki zero-day i wycieki danych. 4. Wycieki haseł z portalu LinkedIn, Last.fm, ... padnie ich ofiarą, w ostatnich dwóch latach ataki ukierunkowane stały się stałym elementem. Tego rodzaju ataki są specjalnie tworzone w celu przeniknięcia do określonej ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... zwiększyć stawkę w tej grze. Spyware 2.0 Kilka lat temu przedstawiliśmy koncepcję Malware 2.0. Teraz przyszła kolej na Spyware 2.0. Przyglądając się współczesnemu szkodliwemu oprogramowaniu, ... których aż do niedawna trzymała się z daleka – ataki ukierunkowane na firmy. Kiedyś ataki ograniczały się do kradzieży pieniędzy i były skierowane przeciwko ...

-

![Zagrożenia w sieci 2012 wg G Data Polska Zagrożenia w sieci 2012 wg G Data Polska]()

Zagrożenia w sieci 2012 wg G Data Polska

... od fałszywych stron oferujących bilety na wydarzenia sportowe i wyłudzające nasze dane bankowe, nadchodzącą falę spamu czy wreszcie ostatnio rozwijające się ataki krótkiego zasięgu na nasze urządzenia (m.in. karty PayPass, telefony komórkowe). Trojany bankowości online Wraz z coraz większą popularnością transakcji pieniężnych dokonywanych ...

-

![Fortinet: cyberprzestępcy budują "armię rzeczy" Fortinet: cyberprzestępcy budują "armię rzeczy"]()

Fortinet: cyberprzestępcy budują "armię rzeczy"

... replikację ataków. Trendy w zakresie infrastruktury oraz ich związek z zagrożeniami Eksploty, botnety i malware nie dają nam spokoju. Co gorsza, ze ... i zaledwie 8% – z Europy. Dane te są obecnie używane do określania zaufanych urządzeń w sieciach korporacyjnych. Zautomatyzowane ataki na masową skalę stały się powszechne Zależność pomiędzy liczbą ...

-

![Ewolucja złośliwego oprogramowania I-VI 2006 Ewolucja złośliwego oprogramowania I-VI 2006]()

Ewolucja złośliwego oprogramowania I-VI 2006

... MalWare ukazuje Rysunek 6 poniżej. Liczba nowych modyfikacji programów z klasy MalWare spadła o 2,3% w porównaniu z tym samym okresem w 2005 roku. Rysunek 7 przedstawia różne typy złośliwych programów z klasy MalWare zgodnie z systemem klasyfikacji firmy Kaspersky Lab. Exploity, najpopularniejsza grupa w obrębie klasy MalWare ... rozwoju ataki ...

-

![Dr.Web: zagrożenia internetowe w VIII 2015 r. [© satori - Fotolia.com] Dr.Web: zagrożenia internetowe w VIII 2015 r.]()

Dr.Web: zagrożenia internetowe w VIII 2015 r.

... pliki na dyskach lokalnych, nośnikach wymiennych (gdzie malware tworzy podczas procesu infekcji plik autorun.inf) i w folderach współdzielonych W sierpniu cyberprzestępcy kontrolujący botnet wirusa Linux.BackDoor.Gates.5 stali się bardziej aktywni i zintensyfikowali swoje ataki na zasoby Internetu — w porównaniu z poprzednim miesiącem liczba ...

-

![Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku [© pixabay.com] Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku]()

Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku

... złośliwego oprogramowania oraz w atakach phishingowych na dużą skalę. 2. Złośliwe oprogramowanie (malware) Jest to oprogramowanie specjalnie zaprojektowane do tego, by uszkodzić sprzęt, ... wiadomości, w tym spam, ataki phishingowe na dużą skalę, złośliwe oprogramowanie, wirusy i ataki zero-day. Niektóre wyrafinowane ataki phishingowe, w tym te ...

-

![Ewolucja złośliwych programów Ewolucja złośliwych programów]()

Ewolucja złośliwych programów

... % oraz Narzędzia Hakerskie ze współczynnikiem wzrostu 36%. W roku 2004 w kategorii MalWare pojawiła się nowa grupa - Narzędzia Spamerskie. Chociaż programy te nie wykazują gwałtownego ... Uniksa. Tym samym obalony zostaje mit, że Unix jest niepodatny na ataki, potwierdzona natomiast hipoteza, że liczba ataków na określoną platformę jest proporcjonalna ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... wykorzystanej w pierwszym ataku, do której zostali przekierowani użytkownicy przeglądający zainfekowane zasoby. Następnie strona ta infekowała komputery. Ataki te stanowiły doskonały przykład sposobu działania Malware 2.5 (temat ten został podjęty w Kaspersky Security Bulletin: Ewolucja szkodliwego oprogramowania 2008, który został opublikowany na ...

-

![Bezpieczeństwo komputera: jak zwalczyć infekcję? [© alphaspirit - Fotolia.com] Bezpieczeństwo komputera: jak zwalczyć infekcję?]()

Bezpieczeństwo komputera: jak zwalczyć infekcję?

... wykorzystujące luki w oprogramowaniu i systemie, rootkity ukrywające inne niebezpieczne procesy; ataki phishingowe, pharmingowe, wstrzykiwanie kodu etc. W zależności od rodzaju ... skutecznej ochrony, czyli uaktualnieniem bazy sygnatur programu antywirusowego – w sytuacji, gdy malware skutecznie ominął ochronę proaktywną. Przez ten czas, trwający od ...

-

![Lato, czyli czas na trojany bankowe [© mpix-foto - Fotolia] Lato, czyli czas na trojany bankowe]()

Lato, czyli czas na trojany bankowe

... 2018 r. trojan bankowy o nazwie Dorkbot (kradnie poufne informacje i uruchamia ataki typu denial-of-service) zainfekował 7% wszystkich organizacji na całym świecie, awansując z 8 na 3 miejsce na liście najbardziej popularnych typów malware (Check Point's Most Wanted Malware). W zeszłym miesiącu aktywny był również Emotet, bankowy trojan, który ...

-

![Trickbot atakuje Polskę Trickbot atakuje Polskę]()

Trickbot atakuje Polskę

... nie płatność nie zostanie dokonana. Check Point Research poinformował w marcu, że ataki ransomware odnotowały 57% wzrost na początku 2021 r. Ten trend okazał się ... , który z wpływem na 8% organizacji na świecie zamknął podium najpowszechniejszego malware’u. Ten wariant malware’u zainfekował w kwietniu aż 22,5% polskich sieci! Trickbot to kolejny ...

-

![Polskie firmy nie są liderami cyberbezpieczeństwa [© Melpomene - Fotolia.com] Polskie firmy nie są liderami cyberbezpieczeństwa]()

Polskie firmy nie są liderami cyberbezpieczeństwa

... phishing, zaawansowane ataki typu Advanced Persistent Threat (APT), wycieki danych z użyciem złośliwego oprogramowania - malware oraz ataki ransomware. W ostatnim czasie to właśnie ataki z użyciem ransomware stał się narzędziem szeroko stosowanym do wymuszeń na dużą skalę, co generuje znaczne kwoty w kryptowalutach. Ataki APT, przeprowadzane ...

Tematy: cyberbezpieczeństwo, cyberataki, ataki hakerów, cyberzagrożenia, phishing, ataki phishingowe, ataki apt APT, złośliwe oprogramowanie, malware, ransomware, ataki ransomware, dane osobowe, bezpieczeństwo danych osobowych, kradzież danych osobowych, przechowywanie danych osobowych, ochrona danych osobowych -

![Dzieci i zagrożenia internetowe [© stoupa - Fotolia.com] Dzieci i zagrożenia internetowe]()

Dzieci i zagrożenia internetowe

... strony zawierają często twardą pornografię lub złośliwe oprogramowanie, które umożliwia zainfekowanie systemu. Ataki dokonywane są za pomocą poczty e-mail, tworzenia fałszywych stron www ... organizacji jak AV-Test, czy Virus Bulletin, wyłapują co sekundę kilka próbek nowego malware, może okazać się, że antywirus jest po prostu nieskuteczny. Co gorsza ...

-

![Trend Micro: zagrożenia internetowe I kw. 2015 [© igor - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2015]()

Trend Micro: zagrożenia internetowe I kw. 2015

... odpowiedzialne za operację Pawn Storm kierują spojrzenie na nowe cele udowadniając, że ataki ukierunkowane wciąż ewoluują. Pakiety Exploit Kit stają się bardziej wyrafinowane: ... już nie tylko klientów, lecz również firmy. Macro Malware – stary, ale wciąż skuteczny: powrót zagrożeń macro malware wskazuje, że cyberprzestępcy wykorzystują bierność ...

-

![Urządzenia mobilne pracowników w niebezpieczeństwie [© towfiqu - Fotolia.com] Urządzenia mobilne pracowników w niebezpieczeństwie]()

Urządzenia mobilne pracowników w niebezpieczeństwie

... Badanie zrealizowane przez Check Point Software Technologies nie pozostawia żadnych złudzeń - ataki na urządzenia mobilne nie robią wyjątków. Nie dość, że zetknęło się z nimi ... nie tylko tego, że żaden z ankietowanych nie ustrzegł się przed atakami malware, ale wskazała również, że jest to zaledwie jeden z wyróżnianych rodzajów cyberagresji ...

-

![DUCKTAIL i DUCKPORT atakują użytkowników Meta Business DUCKTAIL i DUCKPORT atakują użytkowników Meta Business]()

DUCKTAIL i DUCKPORT atakują użytkowników Meta Business

... również na innych platformach reklamowych. Coraz częściej DUCKTAIL obejmuje ataki wymierzone w użytkowników poszukujących pracy i freelancerów z wykorzystaniem fałszywych e-maili ... Intelligence zaczęli obserwować i śledzić aktywność hakerów wykorzystujących inny infostealer malware o nazwie DUCKPORT. Biorąc pod uwagę podobieństwo w funkcjonalności ...

-

![Jakie cyberzagrożenia w transporcie? [© Depositphotos] Jakie cyberzagrożenia w transporcie?]()

Jakie cyberzagrożenia w transporcie?

... być wykorzystane do celów kryminalnych lub szantażu. Rozpowszechnienie złośliwego oprogramowania (malware) z kolei powoduje infekcję systemów informatycznych, co prowadzi do utraty kontroli nad nimi oraz potencjalnie do utraty danych lub szkód finansowych. Ataki phishingowe mogą być ukierunkowane na pracowników firm transportowych, doprowadzając do ...

-

![Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem? [© wygenerowane przez AI] Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?]()

Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?

... w telefonie jest przejmowana przez spyware. Jakie zagrożenia dla prywatności i bezpieczeństwa niosą za sobą ataki złośliwego oprogramowania na smartfony. Jakie kroki warto podjąć, aby skutecznie zabezpieczyć telefon przed podglądaniem i malware. Co zrobić w przypadku podejrzenia infekcji oraz jak reagować, by chronić swoje dane i prywatność ...

-

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009]()

Wirusy, trojany, phishing IV-VI 2009

... którzy usiłują nam zaszkodzić, musieliśmy nauczyć się zupełnie nowego słownictwa — spyware, malware, spoofing, phishing, botnet. Miliony Amerykanów padły ofiarą cyberprzestępców, którzy ... reputacji witryn pokazywanych przez wyszukiwarki. Ataki ukierunkowane…na PDFy Raport podaje, że ataki ukierunkowane, które wykorzystują luki w zabezpieczeniach ...

-

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte]()

Cyberbezpieczeństwo 2016. Podsumowanie Deloitte

... inne niż znany wcześniej ataki tego typu np. poprzez malware Tyupkin) w bankach na całym świecie. Według autorów raportu udokumentowane ataki miały miejsce na Tajwanie i w ... przejęcie kontroli nad stacją użytkownika. Celem przestępców nie zawsze były ataki na kanały bankowości elektronicznej. W jednym z banków w Liechtensteinie, atakujący po tym jak ...

-

![7 najpopularniejszych taktyk cyberprzestępców [© weerasak - Fotolia.com] 7 najpopularniejszych taktyk cyberprzestępców]()

7 najpopularniejszych taktyk cyberprzestępców

... może zainfekować system złośliwym oprogramowaniem lub przenieść ich na fałszywą stronę przeznaczoną do kradzieży danych osobowych. W pierwszym kwartale 2017 r. ataki phishingowe i malware pojawiały się co 4.2 sekundy. Przechwytywanie haseł użytkowników to kolejny rosnący problem. Tutaj hakerzy zwracają się do innych cyberprzestępców, aby kupić ...

-

![Zagrożenia w sieci: spokój mąci nie tylko phishing [© pixabay.com] Zagrożenia w sieci: spokój mąci nie tylko phishing]()

Zagrożenia w sieci: spokój mąci nie tylko phishing

... zagrożeń zablokować zanim wyrządzą szkodę. Doskonale sprawdza się platforma MISP - Malware Information Sharing Platform. Tworzymy tu wspólnotę zaufanych podmiotów wymieniających ... czyli niezwykle powszechnych w ubiegłym roku oszustw „na kupującego”. Przewidywane są kolejne ataki DDoS o dużym wolumenie m.in. na sektor bankowy. Coraz częściej będą ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bezpieczeństwo IT - trendy 2014 wg Sophos Labs [© ra2 studio - Fotolia.com] Bezpieczeństwo IT - trendy 2014 wg Sophos Labs](https://s3.egospodarka.pl/grafika2/Sophos/Bezpieczenstwo-IT-trendy-2014-wg-Sophos-Labs-129121-150x100crop.jpg)

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Zagrożenia internetowe: więcej ataków ukierunkowanych [© Artur Marciniec - Fotolia.com] Zagrożenia internetowe: więcej ataków ukierunkowanych](https://s3.egospodarka.pl/grafika2/Sophos/Zagrozenia-internetowe-wiecej-atakow-ukierunkowanych-175908-150x100crop.jpg)

![Hakerzy okradają kolegów [© kaptn - Fotolia.com] Hakerzy okradają kolegów](https://s3.egospodarka.pl/grafika2/betaboty/Hakerzy-okradaja-kolegow-190271-150x100crop.jpg)

![Sophos: zagrożenia internetowe 2009 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2009](https://s3.egospodarka.pl/grafika/Sophos/Sophos-zagrozenia-internetowe-2009-MBuPgy.jpg)

![Zagrożenia internetowe: co przyniosła II poł. 2016 r.? [© Elnur - Fotolia.com] Zagrożenia internetowe: co przyniosła II poł. 2016 r.?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zagrozenia-internetowe-co-przyniosla-II-pol-2016-r-189091-150x100crop.jpg)

![Sophos: bezpieczeństwo IT I-VI 2010 [© Scanrail - Fotolia.com] Sophos: bezpieczeństwo IT I-VI 2010](https://s3.egospodarka.pl/grafika/Sophos/Sophos-bezpieczenstwo-IT-I-VI-2010-apURW9.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Dr.Web: zagrożenia internetowe w VIII 2015 r. [© satori - Fotolia.com] Dr.Web: zagrożenia internetowe w VIII 2015 r.](https://s3.egospodarka.pl/grafika2/Dr-Web/Dr-Web-zagrozenia-internetowe-w-VIII-2015-r-163027-150x100crop.jpg)

![Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku [© pixabay.com] Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku](https://s3.egospodarka.pl/grafika2/cyberataki/Poczta-elektroniczna-pod-ostrzalem-5-najczestszych-form-ataku-252598-150x100crop.jpg)

![Bezpieczeństwo komputera: jak zwalczyć infekcję? [© alphaspirit - Fotolia.com] Bezpieczeństwo komputera: jak zwalczyć infekcję?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-komputera-jak-zwalczyc-infekcje-108662-150x100crop.jpg)

![Lato, czyli czas na trojany bankowe [© mpix-foto - Fotolia] Lato, czyli czas na trojany bankowe](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Lato-czyli-czas-na-trojany-bankowe-208545-150x100crop.jpg)

![Polskie firmy nie są liderami cyberbezpieczeństwa [© Melpomene - Fotolia.com] Polskie firmy nie są liderami cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Polskie-firmy-nie-sa-liderami-cyberbezpieczenstwa-257846-150x100crop.jpg)

![Dzieci i zagrożenia internetowe [© stoupa - Fotolia.com] Dzieci i zagrożenia internetowe](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Dzieci-i-zagrozenia-internetowe-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe I kw. 2015 [© igor - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2015](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-kw-2015-157030-150x100crop.jpg)

![Urządzenia mobilne pracowników w niebezpieczeństwie [© towfiqu - Fotolia.com] Urządzenia mobilne pracowników w niebezpieczeństwie](https://s3.egospodarka.pl/grafika2/cyberataki/Urzadzenia-mobilne-pracownikow-w-niebezpieczenstwie-200175-150x100crop.jpg)

![Jakie cyberzagrożenia w transporcie? [© Depositphotos] Jakie cyberzagrożenia w transporcie?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-cyberzagrozenia-w-transporcie-258432-150x100crop.jpg)

![Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem? [© wygenerowane przez AI] Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?](https://s3.egospodarka.pl/grafika2/spyware/Czy-Twoj-telefon-Cie-podglada-Jak-rozpoznac-zlosliwe-oprogramowanie-i-chronic-sie-przed-atakiem-268556-150x100crop.png)

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-IV-VI-2009-apURW9.jpg)

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2016-Podsumowanie-Deloitte-186328-150x100crop.jpg)

![7 najpopularniejszych taktyk cyberprzestępców [© weerasak - Fotolia.com] 7 najpopularniejszych taktyk cyberprzestępców](https://s3.egospodarka.pl/grafika2/DDoS/7-najpopularniejszych-taktyk-cyberprzestepcow-205856-150x100crop.jpg)

![Zagrożenia w sieci: spokój mąci nie tylko phishing [© pixabay.com] Zagrożenia w sieci: spokój mąci nie tylko phishing](https://s3.egospodarka.pl/grafika2/CERT/Zagrozenia-w-sieci-spokoj-maci-nie-tylko-phishing-244620-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Rynek pracy w logistyce: najwyższy popyt na pracowników i podwyżki blisko 10% [© pexels] Rynek pracy w logistyce: najwyższy popyt na pracowników i podwyżki blisko 10%](https://s3.egospodarka.pl/grafika2/logistyka/Rynek-pracy-w-logistyce-najwyzszy-popyt-na-pracownikow-i-podwyzki-blisko-10-270939-150x100crop.jpg)

![Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE? [© wygenerowane przez AI] Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE?](https://s3.egospodarka.pl/grafika2/OZE/Farmy-wiatrowe-i-fotowoltaika-co-powinien-wiedziec-wlasciciel-gruntu-przed-podpisaniem-umowy-OZE-270902-150x100crop.jpg)

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)