-

![TikTok, Roblox i gry wideo - tego szukały dzieci w sieci [© pixabay.com] TikTok, Roblox i gry wideo - tego szukały dzieci w sieci]()

TikTok, Roblox i gry wideo - tego szukały dzieci w sieci

... wyróżnić kilka najpopularniejszych krótkich filmów – 4,43% wyszukiwań dotyczyło fraz „pop it and simple dimple” oraz „ASMR”. Ponadto w rankingach popularności wśród ... klipy edukacyjne. Poznanie i analiza zainteresowań dzieci w internecie ma istotne znaczenie dla bezpieczeństwa. Wiedza na temat muzyki, jakiej słucha ich dziecko, ulubionych vlogerów ...

-

![Centra danych celem cyberataków. Jak je chronić? [© pixabay.com] Centra danych celem cyberataków. Jak je chronić?]()

Centra danych celem cyberataków. Jak je chronić?

... kwestią, którą należy monitorować. Jednak nie powinno to umniejszać wagi bezpieczeństwa centrów danych, które stanowią jeden z najbardziej atrakcyjnych celów dla zaawansowanych ... . – Centra danych są nominalnie lepiej chronione niż wiele lokalnych korporacyjnych zasobów IT, ale z uwagi na ich wielkość, skuteczny atak może przynieść większe korzyści ...

-

![Pracownicy tymczasowi na wagę złota. Popyt rośnie i będzie rósł [© Andrey Popov - Fotolia.com] Pracownicy tymczasowi na wagę złota. Popyt rośnie i będzie rósł]()

Pracownicy tymczasowi na wagę złota. Popyt rośnie i będzie rósł

... Za moment sytuacja rekrutacyjna może zrobić się trudniejsza, bo rządowa strategia bezpieczeństwa żywnościowego Polski zakłada częściowe przejęcie od Ukrainy roli głównego producenta ... potrzeby ma produkcja, HoReCa, logistyka, handel, budownictwo, transport czy sektor IT. Za chwilę, ze zwiększoną siłą do tego grona może dołączyć również przemysł ...

-

![Tablet Samsung Galaxy Tab Active4 Pro Tablet Samsung Galaxy Tab Active4 Pro]()

Tablet Samsung Galaxy Tab Active4 Pro

... ważne. Dlatego Samsung oferuje Knox Suite, platformę typu all-in-one, która ułatwia zespołom IT konfigurację, zabezpieczanie, zarządzanie i analizowanie urządzeń – zarówno pojedynczych, jak i całej floty. Samsung Knox, platforma bezpieczeństwa wysokiej klasy, również chroni tablet Galaxy Tab Active4 Pro dzięki w pełni zintegrowanym zabezpieczeniom ...

-

![Nowości produktowe Google Cloud na Next '22 [© pixabay.com] Nowości produktowe Google Cloud na Next '22]()

Nowości produktowe Google Cloud na Next '22

... danych. Skalowalna, bezpieczna, otwarta infrastruktura Aby pomóc zespołom IT w transformacji, Google Cloud ogłosił serię aktualizacji infrastruktury i narzędzi do ... bezpieczeństwa Google Cloud tworzy najbardziej otwartą i rozszerzalną, zaufaną ofertę chmurową, aby pomóc globalnym firmom sprostać najpilniejszym wyzwaniom w zakresie bezpieczeństwa ...

-

![Hakerzy skorzystali z ponad 500 narzędzi i technik w 2022 roku Hakerzy skorzystali z ponad 500 narzędzi i technik w 2022 roku]()

Hakerzy skorzystali z ponad 500 narzędzi i technik w 2022 roku

... cyberatakami. Jednak dostępne są narzędzia i usługi, które mogą odciążyć specjalistów ds. bezpieczeństwa. Dzięki temu mogą oni skupić się na priorytetach biznesowych – mówi John ... Skrócił się za to średni czas wykrycia obecności cyberprzestępców w infrastrukturze IT – z 15 do 10 dni względem roku 2021 r. W przypadku zainfekowania ransomware z 11 do 9 ...

-

![Branża energetyczna na celowniku cyberprzestępców [© pixabay.com] Branża energetyczna na celowniku cyberprzestępców]()

Branża energetyczna na celowniku cyberprzestępców

... podkreślać na każdym kroku potrzebę inwestowania w wysokiej jakości zabezpieczenia IT w tym sektorze, co również obejmuje energetykę wiatrową – tłumaczy ... sposób, przez mniej lub bardziej zdefiniowane kanały komunikacyjne. Znaczenie dla bezpieczeństwa mają także rozwiązania IPS i SIEM z możliwością automatycznego generowania informacji o incydentach ...

-

![Czy wybory do Sejmu i Senatu mogą zostać zhakowane? Czy wybory do Sejmu i Senatu mogą zostać zhakowane?]()

Czy wybory do Sejmu i Senatu mogą zostać zhakowane?

... i samorządowe W badaniu „State of Ransomware 2023” wzięli udział specjaliści ds. bezpieczeństwa pracujący dla władz rządowych i lokalnych w 14 krajach. Względem poprzedniego roku odsetek ... internetowej. O badaniu W badaniu „State of Ransomware 2023” wzięło udział 3000 specjalistów IT z firm zatrudniających od 100 do 5000 osób, w tym 225 osób ...

-

![Służba zdrowia na celowniku hakerów Służba zdrowia na celowniku hakerów]()

Służba zdrowia na celowniku hakerów

... – mówi Adam Sanocki, rzecznik prasowy Urzędu Ochrony Danych Osobowych. Skala zagrożenia związanego z atakami na infrastrukturę IT w służbie zdrowia jest tak duża, że Europejska Agencja ds. Bezpieczeństwa Sieci i Informacji (ENISA), niezależna agencja Unii Europejskiej, postanowiła przyjrzeć się temu problemowi. Unijni eksperci przeanalizowali ...

-

![Cyberbezpieczeństwo. Prognozy Fortinet na 2024 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2024 rok]()

Cyberbezpieczeństwo. Prognozy Fortinet na 2024 rok

... podmioty zawsze będą miały przewagę. Szeroko rozumiana społeczność z branży cyfrowego bezpieczeństwa może podjąć wiele działań, aby lepiej przewidywać kolejne ruchy cyberprzestępców i ... w poradzeniu sobie z problemem przepracowanego personelu odpowiedzialnego za IT i bezpieczeństwo, a ułatwi stawienie czoła rosnącemu krajobrazowi zagrożeń. ...

-

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy]()

Cyberataki: po co hakować, skoro dane logowania podane są na tacy

... . Eksperci Cisco zalecają więc szereg praktyk, które mogą zwiększyć poziom bezpieczeństwa i odporność na tego rodzaju ataki: Ograniczenie uprawnień dostępowych użytkowników ... uwierzytelniania wieloskładnikowego w obrębie całej sieci. W wypadku administratorów IT – przeprowadzanie „poziomej” inspekcji sieci, a nie tylko kontroli ruchu przychodzącego i ...

-

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa]()

Jak rozpoznać phishing? 5 oznak oszustwa

... złośliwe oprogramowanie i teraz jak najszybciej musi podać swoje dane działowi IT (którego „przedstawicielem” jest nadawca) aby usunąć zagrożenie. 3. Błędy gramatyczne i ortograficzne ... finansowych lub dostępowych) powinna być traktowana jako podejrzana. Kluczem do bezpieczeństwa firmy jest pamięć o tym, że to pracownicy są jej pierwszą linią obrony. ...

-

![Gmail, bitly i kody QR coraz częściej wykorzystywane w cyberatakach [© Freepik] Gmail, bitly i kody QR coraz częściej wykorzystywane w cyberatakach]()

Gmail, bitly i kody QR coraz częściej wykorzystywane w cyberatakach

... sztucznej inteligencji, aby zwiększyć skalę swoich ataków, obejść tradycyjne środki bezpieczeństwa i skutecznie oszukiwać potencjalne ofiary – mówi Mateusz Ossowski, CEE ... prawdziwą naturę i cel linku. Specjaliści IT i bezpieczeństwa muszą brać pod uwagę ewolucję zagrożeń i jej wpływ na środki bezpieczeństwa i sposoby reagowania na incydenty. ...

-

![1/3 pracowników nie dba o bezpieczeństwo haseł [© Freepik] 1/3 pracowników nie dba o bezpieczeństwo haseł]()

1/3 pracowników nie dba o bezpieczeństwo haseł

... , równie istotne jest zrozumienie i stosowanie się do elementarnych zasad cyfrowego bezpieczeństwa. Tymczasem aż 2 na 3 pracowników brakuje takiej dyscypliny i podejmuje ryzykowne ... . klikania w nieznane linki – dodaje Paweł Jurek, Business Development Director, DAGMA Bezpieczeństwo IT. Wśród ryzykownych zachowań możemy wymienić także otwieranie maili ...

-

![Deepfake’i dotknęły już 3/4 firm. Wkrótce prześcigną ataki ransomware Deepfake’i dotknęły już 3/4 firm. Wkrótce prześcigną ataki ransomware]()

Deepfake’i dotknęły już 3/4 firm. Wkrótce prześcigną ataki ransomware

... na wypadek incydentu. Według raportu Forrester, tylko 20% badanych firm posiada plan reagowania i komunikacji uwzględniający ataki z użyciem deepfake’ów. Zespół IT i bezpieczeństwa powinien na bieżąco monitorować rozwój technik deepfake’owych i edukować pracowników, w tym kadrę zarządzającą. Zagrożenia te warto włączyć w strategię monitorowania ...

-

![Mobilny CRM Mobilny CRM]()

Mobilny CRM

... , łatwości użycia i bezpieczeństwa mobilnego systemu stają się jeszcze bardziej istotne. Partnerzy najczęściej nie posiadają identycznego systemu informatycznego. Wdrażanie i instalowanie większych aplikacji klienckich może doprowadzić do powstania problemów technologicznych i niepotrzebnego przeciążenia pracowników działu IT, zwłaszcza w przypadku ...

Tematy: -

![Spyware w firmach 2005 [© Scanrail - Fotolia.com] Spyware w firmach 2005]()

Spyware w firmach 2005

... IT. W ten sposób ignorują fakt, że każdy pracownik współodpowiada za bezpieczeństwo całego systemu informatycznego firmy i jest zobowiązany do rozsądnego korzystania z narzędzi internetowych. Autorzy raportu Trend Micro podkreślają, że spyware różni się od innych szkodliwych programów. Przede wszystkim stanowi poważne zagrożenie dla bezpieczeństwa ...

-

![Firmo, rób kopie zapasowe [© stoupa - Fotolia.com] Firmo, rób kopie zapasowe]()

Firmo, rób kopie zapasowe

... za rozszyfrowujący klucz, poinformowała firma Kaspersky Labs. Specjalista do spraw bezpieczeństwa powiedział, że algorytmy szyfrujące wykorzystywane przez cyberprzestępców stają ... Emm, starszy konsultant technologiczny w Kaspersky Labs w Wielkiej Brytanii – „W korporacji departament IT zwykle robi kopie zapasowe plików. Niebezpieczeństwo pojawia się ...

-

![Utylizacja starego sprzętu komputerowego [© Scanrail - Fotolia.com] Utylizacja starego sprzętu komputerowego]()

Utylizacja starego sprzętu komputerowego

... . W 17 proc. firm dane są usuwane przez wewnętrzne działy IT, co jest prawdopodobnie najlepszym wyjściem, ale tylko wówczas gdy ... IT zdaje sobie sprawę z zagrożeń wynikających z przejęcia przez osoby niepowołane danych ze starych komputerów i urządzeń mobilnych. Równocześnie przyznają oni, że w ich firmie nie ma sformułowanej polityki bezpieczeństwa ...

-

![Piractwo komputerowe na świecie 2007 Piractwo komputerowe na świecie 2007]()

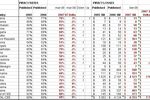

Piractwo komputerowe na świecie 2007

... czterech kolejnych lat w Polsce o 10% przyczyniłoby się do wzmocnienia krajowego sektora informatycznego (IT) poprzez zasilenie polskiej gospodarki kwotą 2,68 mld złotych oraz powstaniem ... oraz zagrożeń związanych z korzystaniem z nielegalnego oprogramowania w ujęciu bezpieczeństwa oraz odpowiedzialności prawnej, (2) zwiększenie wydajności wymiaru ...

-

![proICT: routery FRITZ!Box proICT: routery FRITZ!Box]()

proICT: routery FRITZ!Box

... funkcje bezpieczeństwa m.in. certyfikowaną przez niemiecki TUV zaporę sieciową typu firewall statefull inspection oraz ochronę przed atakami typu DoS. Umożliwia wykorzystanie wbudowanych mechanizmów i usług takich jak NAT, zdalne zarządzenia przez HTTPS, DynDNS, DHCP, zawansowane reguły dzwonienia czy książka telefoniczna. FRITZ!Box Green IT ...

-

![Nielegalne oprogramowanie groźne wg konsumentów Nielegalne oprogramowanie groźne wg konsumentów]()

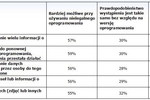

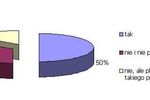

Nielegalne oprogramowanie groźne wg konsumentów

... do kradzieży danych osobowych. Jedynie 10 procent ankietowanych nie sygnalizowało braku poczucia bezpieczeństwa związanego z używaniem nielegalnego oprogramowania. Konsumenci, którzy nie zgadzają się ... komputerowego. Natomiast 72 procent wszystkich ankietowanych przyznaje, że branża IT również powinna być bardziej aktywna w zwalczaniu piractwa. 75 ...

-

![Media społecznościowe a wizerunek pracownika i firmy Media społecznościowe a wizerunek pracownika i firmy]()

Media społecznościowe a wizerunek pracownika i firmy

... względu na brak zasobów (54%), brak takiej potrzeby i względy bezpieczeństwa. Aż 63% pracodawców, którzy aktualnie nie korzystają z portali społecznościowych, zamierza ... głównie firmy zatrudniające powyżej 250 pracowników (13%) oraz działające w branżach: IT, marketing, promocja, PR, sprzedaż (20% ankietowanych). Ponad 40% respondentów wskazało, że w ...

-

![Trend Micro OfficeScan [© Nmedia - Fotolia.com] Trend Micro OfficeScan]()

Trend Micro OfficeScan

... integralności danych i związanymi z tym wysokimi karami finansowymi. Konsumeryzacja IT. Dzięki rozszerzonemu zestawowi funkcji do zarządzania urządzeniami mobilnymi, ... uwierzytelniania przedstartowego (pre-boot authentication) zapewniają najwyższy poziom bezpieczeństwa zaszyfrowanych urządzeń. Rozwiązania Trend Micro Endpoint Encryption 3.1, Trend ...

-

![Rozwiązanie Symantec do ochrony informacji [© Nmedia - Fotolia.com] Rozwiązanie Symantec do ochrony informacji]()

Rozwiązanie Symantec do ochrony informacji

... , a także do skonsolidowania dotychczas niezależnych aspektów działalności IT. Symantec oferuje wyszukiwanie i wspólny mechanizm klasyfikacji wszystkich źródeł ... analityk w Enterprise Strategy Group. — Łącząc lokalne i chmurowe technologie bezpieczeństwa, archiwizacji, klasyfikacji i eDiscovery, Symantec dostarcza rozwiązanie, które może pomóc ...

-

![Urządzenia mobilne: lepsza ochrona od Symantec [© Mihai Simonia - Fotolia.com] Urządzenia mobilne: lepsza ochrona od Symantec]()

Urządzenia mobilne: lepsza ochrona od Symantec

... for Mobile menedżerowie IT mogą łatwo monitorować zbiór certyfikatów SSL i zarządzać nimi z każdego miejsca o dowolnej porze. Szczegółowe, aktualizowane w czasie rzeczywistym informacje o wykorzystaniu certyfikatów w środowisku sieciowym pomagają administratorom zachować ciągłość biznesową i zwiększyć stopień bezpieczeństwa sieci. Rozwiązanie CIC ...

-

![Migracja zarobkowa a rozwój mikroprzedsiębiorstw [© alphaspirit - Fotolia.com] Migracja zarobkowa a rozwój mikroprzedsiębiorstw]()

Migracja zarobkowa a rozwój mikroprzedsiębiorstw

... „Środki finansowe przywiezione z zagranicy dawały badanym poczucie bezpieczeństwa, możliwość zapewnienia podstawowych potrzeb (budowa domu, kupno mieszkania), ... , działalnością w zakresie informacji. Żadna z badanych firm nie należała do sektora IT. Produkcją zajmowało się jedynie 4% badanych. Niewielki był odsetek przedsiębiorców angażujących się w ...

-

![F-Secure Software Updater [© alphaspirit - Fotolia.com] F-Secure Software Updater]()

F-Secure Software Updater

... pośrednictwem sieci partnerskiej F-Secure, uwzględnia wszystkie aspekty bezpieczeństwa, od zabezpieczeń antywirusowych i ochrony przed programami szpiegowskimi, ... ponoszą żadnych kosztów związanych z inwestycjami w sprzęt czy zatrudnienie specjalistów IT. Dodatkowo istnieje możliwość rozliczania miesięcznego. Taka forma umożliwia umieszczenie kosztu ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... przyszłości. Robak i wąż Na początku marca w kręgach związanych z bezpieczeństwem IT toczyły się szerokie dyskusje dotyczące kampanii cyberszpiegowskiej o nazwie Turla (zwanej również ... najbardziej złożone, a komputer chroniony za pomocą dobrego rozwiązania bezpieczeństwa internetowego. Spamerzy chętnie stosują socjotechnikę w celu złowienia ofiar ...

-

![Nielegalne oprogramowanie w Polsce i na świecie 2013 [© wawritto - Fotolia.com] Nielegalne oprogramowanie w Polsce i na świecie 2013]()

Nielegalne oprogramowanie w Polsce i na świecie 2013

... unikanie ryzyka zagrożenia bezpieczeństwa wiążącego się z instalacją złośliwego oprogramowania. Wśród zagrożeń związanych z nielicencjonowanym oprogramowaniem, budzących szczególne obawy, 64% użytkowników wymieniło nieuprawniony dostęp hakerów, a 59% wskazało na niebezpieczeństwo utraty danych. Mniej niż połowa menedżerów IT, pomimo świadomości ...

-

![5 powodów, dla których warto wdrożyć open source w biznesie [© cacaroot - Fotolia.com] 5 powodów, dla których warto wdrożyć open source w biznesie]()

5 powodów, dla których warto wdrożyć open source w biznesie

... Bezpieczeństwo Open Source to model licencjonowania, który umożliwia podniesienie sposobu weryfikacji bezpieczeństwa w organizacji na wyższy poziom. Otwarty kod otwiera drogę dla ... mają istotne przewagi w stosunku do większości rozwiązań zamkniętych. W każdym obszarze IT można znaleźć opensource’owe funkcjonalne rozwiązania z otwartym kodem. Systemem ...

-

![Polska – pierwsze centrum usług biznesowych w Europie [© zhu difeng - Fotolia.com] Polska – pierwsze centrum usług biznesowych w Europie]()

Polska – pierwsze centrum usług biznesowych w Europie

... dla zaawansowanych centrów usług biznesowych. Zgodnie z wynikami opublikowanego w marcu b.r. badania pt. IT Outsourcing Service Provider Performance & Satisfaction Study, Polska zajmuje ... nasze członkostwo w NATO i Unii Europejskiej daje inwestorom poczucie bezpieczeństwa inwestycji w Polsce. Doceniane są też systematycznie prowadzone działania na ...

-

![Praca w domu czy dom w pracy? [© Monkey Business - Fotolia.com] Praca w domu czy dom w pracy?]()

Praca w domu czy dom w pracy?

... także, że inwestycje firm w nowoczesne rozwiązania IT zwiększyłoby satysfakcję pracowników. Posiadanie oraz wykorzystywanie urządzenia mobilnego nie tylko w celach prywatnych staje się codziennością. Firmy zapewniają swoim pracownikom odpowiednie oprogramowanie, dbając o kwestie bezpieczeństwa floty urządzeń, na których wyświetlane są służbowe ...

-

![Cloud computing napędza innowacje [© tameek - Fotolia.com] Cloud computing napędza innowacje]()

Cloud computing napędza innowacje

... chmury hybrydowej tradycyjne bariery, jak np. te związane z kwestiami bezpieczeństwa, ustępują miejsca obawom związanym z przepustowością sieci, czy zarządzaniem złożonymi architekturami ... osób podejmujących kluczowe decyzje biznesowe”, podkreślając jednocześnie, że zarówno dział IT, jak i inne działy biznesowe mają istotny wpływ na wdrażanie ...

-

![Kto ma prawo do Open Source? [© gustavofrazao - Fotolia.com] Kto ma prawo do Open Source?]()

Kto ma prawo do Open Source?

... nowe, dotychczas niedostępne ścieżki dla rozwoju oprogramowania. W kontekście biznesu i produkcji rozwiązań IT pod konkretne potrzeby użytkowe, jest to opcja praktycznie bezkonkurencyjna i ... i przeglądających go, pozwala na szybsze wykrywanie błędów, luk bezpieczeństwa czy nieefektywnych algorytmów, a tym samym ich eliminowanie i tworzenie lepszego ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![TikTok, Roblox i gry wideo - tego szukały dzieci w sieci [© pixabay.com] TikTok, Roblox i gry wideo - tego szukały dzieci w sieci](https://s3.egospodarka.pl/grafika2/dzieci-w-sieci/TikTok-Roblox-i-gry-wideo-tego-szukaly-dzieci-w-sieci-238327-150x100crop.jpg)

![Centra danych celem cyberataków. Jak je chronić? [© pixabay.com] Centra danych celem cyberataków. Jak je chronić?](https://s3.egospodarka.pl/grafika2/centra-danych/Centra-danych-celem-cyberatakow-Jak-je-chronic-244503-150x100crop.jpg)

![Pracownicy tymczasowi na wagę złota. Popyt rośnie i będzie rósł [© Andrey Popov - Fotolia.com] Pracownicy tymczasowi na wagę złota. Popyt rośnie i będzie rósł](https://s3.egospodarka.pl/grafika2/pracownicy-tymczasowi/Pracownicy-tymczasowi-na-wage-zlota-Popyt-rosnie-i-bedzie-rosl-246393-150x100crop.jpg)

![Nowości produktowe Google Cloud na Next '22 [© pixabay.com] Nowości produktowe Google Cloud na Next '22](https://s3.egospodarka.pl/grafika2/Google-Cloud/Nowosci-produktowe-Google-Cloud-na-Next-22-248372-150x100crop.jpg)

![Branża energetyczna na celowniku cyberprzestępców [© pixabay.com] Branża energetyczna na celowniku cyberprzestępców](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Branza-energetyczna-na-celowniku-cyberprzestepcow-254041-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy Fortinet na 2024 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2024 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-Prognozy-Fortinet-na-2024-rok-256696-150x100crop.jpg)

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy](https://s3.egospodarka.pl/grafika2/hasla/Cyberataki-po-co-hakowac-skoro-dane-logowania-podane-sa-na-tacy-258602-150x100crop.jpg)

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-rozpoznac-phishing-5-oznak-oszustwa-261657-150x100crop.jpg)

![Gmail, bitly i kody QR coraz częściej wykorzystywane w cyberatakach [© Freepik] Gmail, bitly i kody QR coraz częściej wykorzystywane w cyberatakach](https://s3.egospodarka.pl/grafika2/cyberataki/Gmail-bitly-i-kody-QR-coraz-czesciej-wykorzystywane-w-cyberatakach-262228-150x100crop.jpg)

![1/3 pracowników nie dba o bezpieczeństwo haseł [© Freepik] 1/3 pracowników nie dba o bezpieczeństwo haseł](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/1-3-pracownikow-nie-dba-o-bezpieczenstwo-hasel-263033-150x100crop.jpg)

![Spyware w firmach 2005 [© Scanrail - Fotolia.com] Spyware w firmach 2005](https://s3.egospodarka.pl/grafika/spyware/Spyware-w-firmach-2005-apURW9.jpg)

![Firmo, rób kopie zapasowe [© stoupa - Fotolia.com] Firmo, rób kopie zapasowe](https://s3.egospodarka.pl/grafika/programy-ransomware/Firmo-rob-kopie-zapasowe-MBuPgy.jpg)

![Utylizacja starego sprzętu komputerowego [© Scanrail - Fotolia.com] Utylizacja starego sprzętu komputerowego](https://s3.egospodarka.pl/grafika/stare-komputery/Utylizacja-starego-sprzetu-komputerowego-apURW9.jpg)

![Trend Micro OfficeScan [© Nmedia - Fotolia.com] Trend Micro OfficeScan](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-OfficeScan-Qq30bx.jpg)

![Rozwiązanie Symantec do ochrony informacji [© Nmedia - Fotolia.com] Rozwiązanie Symantec do ochrony informacji](https://s3.egospodarka.pl/grafika/Symantec/Rozwiazanie-Symantec-do-ochrony-informacji-Qq30bx.jpg)

![Urządzenia mobilne: lepsza ochrona od Symantec [© Mihai Simonia - Fotolia.com] Urządzenia mobilne: lepsza ochrona od Symantec](https://s3.egospodarka.pl/grafika2/Symantec/Urzadzenia-mobilne-lepsza-ochrona-od-Symantec-94654-150x100crop.jpg)

![Migracja zarobkowa a rozwój mikroprzedsiębiorstw [© alphaspirit - Fotolia.com] Migracja zarobkowa a rozwój mikroprzedsiębiorstw](https://s3.egospodarka.pl/grafika2/rynek-pracy/Migracja-zarobkowa-a-rozwoj-mikroprzedsiebiorstw-99602-150x100crop.jpg)

![F-Secure Software Updater [© alphaspirit - Fotolia.com] F-Secure Software Updater](https://s3.egospodarka.pl/grafika2/F-Secure/F-Secure-Software-Updater-108167-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Nielegalne oprogramowanie w Polsce i na świecie 2013 [© wawritto - Fotolia.com] Nielegalne oprogramowanie w Polsce i na świecie 2013](https://s3.egospodarka.pl/grafika2/oprogramowanie-nielicencjonowane/Nielegalne-oprogramowanie-w-Polsce-i-na-swiecie-2013-139478-150x100crop.jpg)

![5 powodów, dla których warto wdrożyć open source w biznesie [© cacaroot - Fotolia.com] 5 powodów, dla których warto wdrożyć open source w biznesie](https://s3.egospodarka.pl/grafika2/Open-Source/5-powodow-dla-ktorych-warto-wdrozyc-open-source-w-biznesie-156058-150x100crop.jpg)

![Polska – pierwsze centrum usług biznesowych w Europie [© zhu difeng - Fotolia.com] Polska – pierwsze centrum usług biznesowych w Europie](https://s3.egospodarka.pl/grafika2/SSC-BPO/Polska-pierwsze-centrum-uslug-biznesowych-w-Europie-159933-150x100crop.jpg)

![Praca w domu czy dom w pracy? [© Monkey Business - Fotolia.com] Praca w domu czy dom w pracy?](https://s3.egospodarka.pl/grafika2/praca-w-domu/Praca-w-domu-czy-dom-w-pracy-162438-150x100crop.jpg)

![Cloud computing napędza innowacje [© tameek - Fotolia.com] Cloud computing napędza innowacje](https://s3.egospodarka.pl/grafika2/cloud-computing/Cloud-computing-napedza-innowacje-171233-150x100crop.jpg)

![Kto ma prawo do Open Source? [© gustavofrazao - Fotolia.com] Kto ma prawo do Open Source?](https://s3.egospodarka.pl/grafika2/Open-Source/Kto-ma-prawo-do-Open-Source-174813-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)