-

![Kto ma prawo do Open Source? [© gustavofrazao - Fotolia.com] Kto ma prawo do Open Source?]()

Kto ma prawo do Open Source?

... nowe, dotychczas niedostępne ścieżki dla rozwoju oprogramowania. W kontekście biznesu i produkcji rozwiązań IT pod konkretne potrzeby użytkowe, jest to opcja praktycznie bezkonkurencyjna i ... i przeglądających go, pozwala na szybsze wykrywanie błędów, luk bezpieczeństwa czy nieefektywnych algorytmów, a tym samym ich eliminowanie i tworzenie lepszego ...

-

![Świat: wydarzenia tygodnia 4/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 4/2017]()

Świat: wydarzenia tygodnia 4/2017

... traktatów międzynarodowych. Dotyczy to dokumentów niezwiązanych z kwestiami bezpieczeństwa narodowego, ekstradycji czy handlu zagranicznego. Poinformowano, że rezydent ... jego bezpośredniego spotkania z prezydentem Rosji. Wydatki na infrastrukturę IT. Według najnowszych prognoz IDC, w najbliższych latach nastąpi dynamiczny rozwój rozwiązań ...

-

![GDPR katalizatorem dbałości o cyberbezpieczeństwo? [© Coloures-Pic - Fotolia.com] GDPR katalizatorem dbałości o cyberbezpieczeństwo?]()

GDPR katalizatorem dbałości o cyberbezpieczeństwo?

... , aby organizacje poświęciły czas implementacji przepisów GDPR nie tylko na przegląd bezpieczeństwa posiadanej infrastruktury technicznej, ale również na poszukiwania narzędzi, które mogłyby ... , IT czy produkcyjną. Duże przedsiębiorstwa o międzynarodowym zasięgu działalności i zagranicznym rodowodzie, posiadające własne działy prawne, IT, PR ...

-

![Dlaczego Kraków? Co buduje potencjał inwestycyjny dawnej stolicy? [© art08 - Fotolia.com] Dlaczego Kraków? Co buduje potencjał inwestycyjny dawnej stolicy?]()

Dlaczego Kraków? Co buduje potencjał inwestycyjny dawnej stolicy?

... deficytem pracowników. Najwięcej specjalistów kształci się w obszarze finansów, kolejno lingwistyki oraz IT. Na uwagę zasługuję również fakt, że aż 28 proc. specjalistów ... oceniana jest również oferta handlowa, wysoki poziom szkolnictwa oraz poczucie bezpieczeństwa mieszkańców. Całościowa ocena lokalizacji pod kątem zamieszkania wynosi jednak 7,7 pkt ...

-

![Biznes nie zdąży przed GDPR [© Jamrooferpix - Fotolia.com] Biznes nie zdąży przed GDPR]()

Biznes nie zdąży przed GDPR

... strategii ochrony danych osobowych. Pozostawienie tego zadania tylko w rękach działu IT to recepta na porażkę – dodaje. Badanie SAS pokazało, że ... przyniesie ich firmom korzyści. Obecnie klienci oczekują gwarantowanego przez GDPR poziomu bezpieczeństwa danych osobowych – tłumaczy Todd Wright. Firmy, które spełnią wymogi rozporządzenia znacznie ...

-

![6 powodów, dla których warto wdrożyć Business Intelligence [© Coloures-Pic - Fotolia.com] 6 powodów, dla których warto wdrożyć Business Intelligence]()

6 powodów, dla których warto wdrożyć Business Intelligence

... zadania dotyczące przygotowywania raportów i analiz spoczywają najczęściej na pracownikach działów IT. Jest to żmudne, złożone działanie. Pracownicy nie posiadający odpowiedniej wiedzy ... sprawnego przejścia do różnych poziomów szczegółowości danych przy jednoczesnym zachowaniu bezpieczeństwa i wiarygodności. Takie warunki pracy sprzyjają ...

-

![Polska, czyli najszybszy rynek biurowy w CEE [© Walter Herz] Polska, czyli najszybszy rynek biurowy w CEE]()

Polska, czyli najszybszy rynek biurowy w CEE

... rynków na świecie w indeksie FTSE Russel. To swoista gwarancja większego bezpieczeństwa, która stanowi pozytywny sygnał dla zdecydowanej większości wiodących funduszy inwestycyjnych, ... lat, przekłada się na znakomitą kondycję rynku biurowego. Firmy z sektora BPO/SSC i IT, dla których krakowski rynek jest główną lokalizacją w Polsce, generują popyt ...

-

![Transformacja cyfrowa, czyli przez rozum do serca [© turgaygundogdu - Fotolia.com] Transformacja cyfrowa, czyli przez rozum do serca]()

Transformacja cyfrowa, czyli przez rozum do serca

... z niej korzyści. Badanie objęło swoim zasięgiem 216 polskich liderów IT i biznesu, których poproszono o opinie na temat zachodzącej w ich ... przetwarzania w chmurze są nie do zakwestionowania: elastyczność, łatwość użycia, skalowalność, poziom bezpieczeństwa czy przewaga ekonomiczna nad tradycyjnymi metodami dostarczania usług. Wyniki badania ...

-

![MŚP zainwestują w relacje i sztuczną inteligencję [© Minerva Studio - Fotolia.com] MŚP zainwestują w relacje i sztuczną inteligencję]()

MŚP zainwestują w relacje i sztuczną inteligencję

... rekomendacji dla klientów oraz o prognozowanie sprzedaży. Priorytety zakupowe w obszarze technologii IT w MSP podlegają szybkim zmianom Poprzednia edycja raportu „Small and Medium ... użytkowe (39%), finansowe (35% - obecnie także na drugiej pozycji) i systemy bezpieczeństwa informatycznego (34%). Rozwiązania CRM figurowały wówczas na czwartej pozycji, ...

-

![Zwierzęta w pracy. Dobry czy zły pomysł? [© edu1971 - Fotolia.com] Zwierzęta w pracy. Dobry czy zły pomysł?]()

Zwierzęta w pracy. Dobry czy zły pomysł?

... kontrolowanych zachowań, w drugiej – zadbać o spokojniejszą przestrzeń i zachowanie odpowiednich zasad bezpieczeństwa - komentuje behawiorysta Piotr Wojtków, specjalista marki John ... przyjmować w dwóch zupełnie różnych typach firm: młodych markach IT czy startupach rywalizujących o specyficzną grupę pracowników oraz międzynarodowych organizacjach, ...

-

![Whaling, czyli phishing na grubą rybę. Na co uważać? [© calypso77 - Fotolia] Whaling, czyli phishing na grubą rybę. Na co uważać?]()

Whaling, czyli phishing na grubą rybę. Na co uważać?

... zapominać o podstawowych zasadach bezpieczeństwa. Osoby, których tożsamość może zostać skradziona, powinny: łączyć się z Internetem wyłącznie za pośrednictwem sprawdzonych sieci, korzystać z maszyn wirtualnych przy niepewnych połączeniach, ograniczyć dzielenie się szczegółami osobistymi w sieci. Z kolei firmy i działy IT powinny zadbać o: kontrolę ...

-

![Wpływ światowej pandemii na dywersyfikację ryzyka w biznesie. Czy koronawirus zmienił strukturę polskich firm? [© Sergey Nivens - Fotolia.com] Wpływ światowej pandemii na dywersyfikację ryzyka w biznesie. Czy koronawirus zmienił strukturę polskich firm?]()

Wpływ światowej pandemii na dywersyfikację ryzyka w biznesie. Czy koronawirus zmienił strukturę polskich firm?

... się do nas Klienci działający w różnych branżach, od spożywczej, przez rynek IT, po kosmetyczną. Każdy z tych obszarów ma zupełnie inną charakterystykę, więc ... strony rodzi to dodatkowe koszty stałe, z drugiej jednak daje spore poczucie bezpieczeństwa i rodzi nowe szanse na rozwój. W ostatnim czasie wiele słyszeliśmy o ogromnych przedsiębiorstwach ...

Tematy: jednoosobowa działalność gospodarcza, spółka komandytowa, komandytariusz, komplementariusz, holding, spółka z o.o., działalność gospodarcza, sukcesja, sukcesja firmy, śmierć właściciela firmy, dziedziczenie, odpowiedzialność wspólników, fuzja, przekształcenie spółki, spółka akcyjna, zobowiązania spółki, rok 2021 -

![10 priorytetów politycznych prezydentury Joe Bidena [© pixabay.com] 10 priorytetów politycznych prezydentury Joe Bidena]()

10 priorytetów politycznych prezydentury Joe Bidena

... . W tym kontekście administracja Bidena skoncentruje się przede wszystkim na zapewnieniu siatki bezpieczeństwa dla osób najbardziej narażonych na ryzyko, zapobiegając eksmisjom, podwyższając ... . 4. Gigantyczni monopoliści internetowi: ramy regulacyjne dla FAANG? Monopoliści z branży IT, od Facebooka i Google po Amazon i Alphabet, znaleźli się na ...

-

![Cyfryzacja: nowe technologie to już wymóg, a nie wybór [© pixabay.com] Cyfryzacja: nowe technologie to już wymóg, a nie wybór]()

Cyfryzacja: nowe technologie to już wymóg, a nie wybór

... lub w całości opierają się o technologie cyfrowe. W mniejszym zakresie digitalizacja dotknęła obszar IT, w którym zdecydowana większość (72 proc.) procesów odbywa się jedynie częściowo w ... zwiększenie komfortu pracy pracowników, poprawa efektywności procesów i bezpieczeństwa zespołu. Respondenci wskazywali również na dostosowanie do zmieniających ...

-

![Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów [© Ralf Geithe - Fotolia.com] Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów]()

Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów

... : Tick- włamanie na serwer webowy firmy z Azji Wschodniej, która świadczy usługi IT. Podobnie jak w przypadku LuckyMouse i Calypso, grupa prawdopodobnie miała dostęp do ... z Internetem, powinny zostać uzupełnione o stosowne aktualizacje. W przypadku naruszenia bezpieczeństwa administratorzy powinni usunąć powłoki sieciowe, zmienić dane logowania i ...

-

![Lenovo prezentuje ThinkSmart One Smart Collaboration Bar Lenovo prezentuje ThinkSmart One Smart Collaboration Bar]()

Lenovo prezentuje ThinkSmart One Smart Collaboration Bar

... za pomocą oprogramowania ThinkSmart Manager oraz oferuje podwyższone poziomy bezpieczeństwa dostępne dzięki zabezpieczeniom platformy Intel vPro i systemowi operacyjnemu ... do pracy i łatwa w użyciu. ThinkSmart Manager Premium pomaga działom IT konfigurować, kontrolować i zarządzać całym portfolio rozwiązań ThinkSmart z poziomu jednego intuicyjnego ...

-

![Najlepsze Miejsca Pracy w Europie 2022. Wśród laureatów 15 firm z Polski [© pixabay.com] Najlepsze Miejsca Pracy w Europie 2022. Wśród laureatów 15 firm z Polski]()

Najlepsze Miejsca Pracy w Europie 2022. Wśród laureatów 15 firm z Polski

... dużych Polskę reprezentują ponadto jeszcze 2 świetne firmy: Objectivity (IT) i Blachotrapez (produkcja). Polskim przedstawicielem na liście Najlepszych Średnich ... przełożonymi, atmosfery w pracy, możliwości rozwoju osobistego i zawodowego czy poczucia bezpieczeństwa. Tegoroczni laureaci Europe’s Best Workplaces™ zostali w sposób szczególny docenieni ...

-

![Podwyżka wynagrodzenia i rekrutacja pracowników w ponad 80% firm [© czarny_bez - Fotolia.com] Podwyżka wynagrodzenia i rekrutacja pracowników w ponad 80% firm]()

Podwyżka wynagrodzenia i rekrutacja pracowników w ponad 80% firm

... . Firmy na szeroką skalę planują rekrutację ekspertów w dziedzinie IT i nowych technologii, sprzedaży, produkcji i inżynierii, finansów i księgowości ... roku. Warunkiem – obok atrakcyjnego wynagrodzenia – będzie zaoferowanie przez nowego pracodawcę poczucia bezpieczeństwa. W aktualnym otoczeniu makroekonomicznym, dla kandydatów zmiana pracy niesie za ...

-

![Nowy Acer Chromebook Spin 714 oraz Acer Chromebook Enterprise Spin 714 Nowy Acer Chromebook Spin 714 oraz Acer Chromebook Enterprise Spin 714]()

Nowy Acer Chromebook Spin 714 oraz Acer Chromebook Enterprise Spin 714

... . firmom, gdzie priorytetem są dodatkowe możliwości zarządzania i kontroli bezpieczeństwa, notebook Acer Chromebook Enterprise Spin 714 oferuje technologię Intel vPro ... szeregu wbudowanych funkcji biznesowych systemu ChromeOS. Dzięki rejestracji zero-touch, działy IT mogą po prostu przekazać zakupione urządzenia odpowiednim pracownikom organizacji. ...

-

![Laptopy Acer Chromebook Plus 515 i Acer Chromebook Plus 514 Laptopy Acer Chromebook Plus 515 i Acer Chromebook Plus 514]()

Laptopy Acer Chromebook Plus 515 i Acer Chromebook Plus 514

... IT mogą korzystać z usprawnionej rejestracji urządzeń, integracji infrastruktury i zaawansowanych ustawień bezpieczeństwa, aby zapewnić ochronę danych i aplikacji. Zarządzanie aktualizacjami, raportami i kwestiami technicznymi również stało się łatwiejsze dzięki pomocy w rozwiązywaniu problemów z ChromeOS i całodobowemu wsparciu administratora IT ...

-

![Na rynku pracy lepsze nastroje [© pixabay.com] Na rynku pracy lepsze nastroje]()

Na rynku pracy lepsze nastroje

... dwie profesje, które deklarują wysokie poczucie zawodowego bezpieczeństwa, są związane z przemysłem wytwórczym i technologią. Polska już teraz stanowi swojego rodzaju hub przemysłowy dla innych krajów Europy. To generuje ciągłe zapotrzebowanie na wykwalifikowanych inżynierów w IT, e-commerce, energetyce, czy szeroko pojętej automatyce przemysłowej ...

-

![Cyberbezpieczeństwo 2024: czego (złego) mamy się spodziewać? [© pixabay.com] Cyberbezpieczeństwo 2024: czego (złego) mamy się spodziewać?]()

Cyberbezpieczeństwo 2024: czego (złego) mamy się spodziewać?

... standardy cyberbezpieczeństwa Nakładająca rygorystyczne wymogi, odnowiona dyrektywa w sprawie bezpieczeństwa sieci i informacji (NIS2) będzie wymagać, aby znacznie ... należy spodziewać się podobnej liczby głośnych incydentów. Rosnąca złożoność środowisk IT, szczególnie w chmurze i architekturach hybrydowych, utrudnia monitorowanie i wykrywanie ...

-

![Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne]()

Ransomware kradnie dane. Hasła w Google Chrome nie są bezpieczne

... 2024 roku i odegrała znaczną rolę w wielu głośnych przypadkach naruszenia bezpieczeństwa danych, które widzieliśmy w tym roku. Qilin poszedł o krok dalej, pozyskując ... nad kontami bankowymi, e-mailami, profilami w mediach społecznościowych, a nawet nad infrastrukturą IT firmy. Zazwyczaj prowadzi to do kradzieży tożsamości, oszustw finansowych ...

-

![Dziecko i komputer służbowy. 5 wskazówek dotyczących współdzielenia urządzeń [© cookie_studio na Freepik] Dziecko i komputer służbowy. 5 wskazówek dotyczących współdzielenia urządzeń]()

Dziecko i komputer służbowy. 5 wskazówek dotyczących współdzielenia urządzeń

... udostępniło swoje urządzenie służbowe dziecku w przeciągu ostatnich 6 miesięcy, jasne jest, że zespoły IT muszą uwzględniać nie tylko standardowe ryzyko naruszenia danych. Istotne ... do 65% dwa lata temu), nadszedł czas, aby wprowadzić lepsze praktyki bezpieczeństwa i monitorować aktywność na wszystkich urządzeniach, aby zapewnić najwyższy poziom ...

-

![Pracodawca Godny Zaufania 2024. Oto laureaci Pracodawca Godny Zaufania 2024. Oto laureaci]()

Pracodawca Godny Zaufania 2024. Oto laureaci

... wpływu na klimat, Ochrona środowiska naturalnego i bioróżnorodności, Zapewnienie bezpieczeństwa i dobrych warunków pracy, budowanie relacji z otoczeniem i społecznościami oraz ... autorski program do oceny pracowniczej, który powstał we współpracy działów HR i IT. W kategorii Wolontariat zwyciężyła firma LPP za program wolontariatu pracowniczego ...

-

![Cyberzagrożenia w IV kw. 2024 według Cisco Talos [© Freepik] Cyberzagrożenia w IV kw. 2024 według Cisco Talos]()

Cyberzagrożenia w IV kw. 2024 według Cisco Talos

... ransomware – w 75% przypadków atakujący uzyskali dostęp do systemów dzięki przejęciu kont użytkowników. W jednym z przypadków operatorzy BlackBasta podszyli się pod dział IT ofiary, stosując socjotechnikę w celu przejęcia danych logowania. Warto również zauważyć, że w niemal wszystkich analizowanych przez Cisco Talos atakach ransomware wykryto ...

-

![Po co Kowalskiemu Data Center? [© freepik] Po co Kowalskiemu Data Center?]()

Po co Kowalskiemu Data Center?

... strażnika”. To na ich barkach spoczywa zapewnienie odpowiedniego poziomu bezpieczeństwa obiektu oraz jego ciągłości operacyjnej. Zarządzają one złożonymi systemami zasilania ... stanowią cyfrowe ‘serca’ gospodarki i społeczeństwa. Ich znaczenie wykracza daleko poza branżę IT – rozwój rynku Data Center i praca firm odpowiedzialnych za ich utrzymanie ...

-

![Agent AI w logistyce może być multiplikatorem zdolności, ale także problemów [© wygenerowane przez AI] Agent AI w logistyce może być multiplikatorem zdolności, ale także problemów]()

Agent AI w logistyce może być multiplikatorem zdolności, ale także problemów

... in. automatyczne wymiarowanie odzieży, predykcję zapotrzebowania na pracowników i systemy bezpieczeństwa oparte na wizji komputerowej. Przygotowujemy naszą organizację i technologie na ... miejscach jest sprzedaż oraz aplikacje biznesowe (po 11%), a także operacje IT (10%). Dopiero na 9. pozycji znajdują są funkcje związane łańcuchami dostaw (5%), ...

-

![Wyciek poufnych danych [© Scanrail - Fotolia.com] Wyciek poufnych danych]()

Wyciek poufnych danych

... adresowane do nich. W badaniu brało udział ponad 400 pracowników działów IT i HR w Wielkiej Brytanii. Wyniki wskazały, że 91 proc. badanych regularnie wysyła ... sposobem powstrzymania wycieku poufnych informacji jest połączenie oceny ryzyka, wewnętrznej polityki bezpieczeństwa oraz rozwiązań technologicznych. - Utrata poufnych danych jest zagrożeniem ...

-

![Dzień Bezpiecznego Komputera [© stoupa - Fotolia.com] Dzień Bezpiecznego Komputera]()

Dzień Bezpiecznego Komputera

... zlecenie Centrum Bezpieczeństwa Microsoft przez instytut badawczy SMG/KRC wynika, iż zdaniem aż 65% Polaków zbyt mało jest obecnie informacji nt. bezpieczeństwa informatycznego. Niemal ... aktywności skierowanych do uczniów szkół i uczelni wyższych, specjalistów IT, przedstawicieli biznesu a także wszystkich użytkowników komputerów. W tym dniu w ...

-

![Oprogramowanie dla firm od Google [© Nmedia - Fotolia.com] Oprogramowanie dla firm od Google]()

Oprogramowanie dla firm od Google

... różnego rodzaju problemami dotyczącymi bezpieczeństwa i prywatności", które utrudnią im podjęcie decyzji o zmianie, dodał. Broniąc niezawodności i bezpieczeństwa swoich usług, Dave Girouard, ... małych firm, rodzin, instytucji edukacyjnych - tych, którzy nie mają dużego budżetu IT", powiedział Brown. Google rozpoczął testowanie usługi Gmail dla firm na ...

-

![Rośnie popyt na zarządzanie dokumentami Rośnie popyt na zarządzanie dokumentami]()

Rośnie popyt na zarządzanie dokumentami

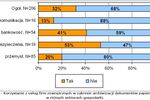

... ) oraz jakością wykonania usługi (11% odpowiedzi). Piotr Cholewa, Prezes ArchiDoc, mówi: „Zachowanie procedur bezpieczeństwa to być albo nie być firmy świadczącej usługi zarządzania dokumentami w modelu outsourcingu. Dlatego ... udzielali głównie przedstawiciele kadry zarządzającej i menedżerskiej (67% badanych) z działów administracji (50%), IT ...

-

![Symantec chroni urządzenia mobilne [© Nmedia - Fotolia.com] Symantec chroni urządzenia mobilne]()

Symantec chroni urządzenia mobilne

... danych - w tym również poufnych. Najważniejsze wyniki badania przeprowadzonego wśród menedżerów IT: 86 procent respondentów jest przekonanych, że urządzenia mobilne mają „krytyczne” ... administratorom centralne definiowanie i zdalne wdrażanie zasad polityki bezpieczeństwa. Platforma ta zapewnia również możliwość integracji produktów w celu ...

-

![HP: nowe tablety i notebooki dla biznesu HP: nowe tablety i notebooki dla biznesu]()

HP: nowe tablety i notebooki dla biznesu

... . Funkcja centralnego zarządzania pakietu HP ProtectTools udostępnia obsłudze IT zdalne narzędzie do wdrażania najważniejszych zasad bezpieczeństwa w całym przedsiębiorstwie oraz ich zarządzania. Na przykład dział informatyki może centralnie zdefiniować i wdrażać zasady bezpieczeństwa dla poszczególnych rodzajów użytkowników i ich grup, monitorować ...

-

![Zadbaj o anonimowość w sieci Zadbaj o anonimowość w sieci]()

Zadbaj o anonimowość w sieci

... prowadzonych przez wiele firm zajmujących się bezpieczeństwem IT wynika, że około połowa użytkowników portali społecznościowych ... bezpieczeństwa dla całego ruchu sieciowego, po drugie udowodniono, że istnieje szansa na zdobycie danych, które teoretycznie powinny być niewidoczne. W 2007 roku Dan Egerstad, szwedzki konsultant ds. bezpieczeństwa ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kto ma prawo do Open Source? [© gustavofrazao - Fotolia.com] Kto ma prawo do Open Source?](https://s3.egospodarka.pl/grafika2/Open-Source/Kto-ma-prawo-do-Open-Source-174813-150x100crop.jpg)

![Świat: wydarzenia tygodnia 4/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 4/2017](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-4-2017-12AyHS.jpg)

![GDPR katalizatorem dbałości o cyberbezpieczeństwo? [© Coloures-Pic - Fotolia.com] GDPR katalizatorem dbałości o cyberbezpieczeństwo?](https://s3.egospodarka.pl/grafika2/RODO/GDPR-katalizatorem-dbalosci-o-cyberbezpieczenstwo-198353-150x100crop.jpg)

![Dlaczego Kraków? Co buduje potencjał inwestycyjny dawnej stolicy? [© art08 - Fotolia.com] Dlaczego Kraków? Co buduje potencjał inwestycyjny dawnej stolicy?](https://s3.egospodarka.pl/grafika2/Krakow/Dlaczego-Krakow-Co-buduje-potencjal-inwestycyjny-dawnej-stolicy-204144-150x100crop.jpg)

![Biznes nie zdąży przed GDPR [© Jamrooferpix - Fotolia.com] Biznes nie zdąży przed GDPR](https://s3.egospodarka.pl/grafika2/RODO/Biznes-nie-zdazy-przed-GDPR-205965-150x100crop.jpg)

![6 powodów, dla których warto wdrożyć Business Intelligence [© Coloures-Pic - Fotolia.com] 6 powodów, dla których warto wdrożyć Business Intelligence](https://s3.egospodarka.pl/grafika2/Business-Intelligence/6-powodow-dla-ktorych-warto-wdrozyc-Business-Intelligence-208942-150x100crop.jpg)

![Polska, czyli najszybszy rynek biurowy w CEE [© Walter Herz] Polska, czyli najszybszy rynek biurowy w CEE](https://s3.egospodarka.pl/grafika2/nieruchomosci-komercyjne/Polska-czyli-najszybszy-rynek-biurowy-w-CEE-211548-150x100crop.jpg)

![Transformacja cyfrowa, czyli przez rozum do serca [© turgaygundogdu - Fotolia.com] Transformacja cyfrowa, czyli przez rozum do serca](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Transformacja-cyfrowa-czyli-przez-rozum-do-serca-216275-150x100crop.jpg)

![MŚP zainwestują w relacje i sztuczną inteligencję [© Minerva Studio - Fotolia.com] MŚP zainwestują w relacje i sztuczną inteligencję](https://s3.egospodarka.pl/grafika2/MSP/MSP-zainwestuja-w-relacje-i-sztuczna-inteligencje-219315-150x100crop.jpg)

![Zwierzęta w pracy. Dobry czy zły pomysł? [© edu1971 - Fotolia.com] Zwierzęta w pracy. Dobry czy zły pomysł?](https://s3.egospodarka.pl/grafika2/zwierzeta-w-pracy/Zwierzeta-w-pracy-Dobry-czy-zly-pomysl-220175-150x100crop.jpg)

![Whaling, czyli phishing na grubą rybę. Na co uważać? [© calypso77 - Fotolia] Whaling, czyli phishing na grubą rybę. Na co uważać?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Whaling-czyli-phishing-na-gruba-rybe-Na-co-uwazac-231557-150x100crop.jpg)

![Wpływ światowej pandemii na dywersyfikację ryzyka w biznesie. Czy koronawirus zmienił strukturę polskich firm? [© Sergey Nivens - Fotolia.com] Wpływ światowej pandemii na dywersyfikację ryzyka w biznesie. Czy koronawirus zmienił strukturę polskich firm?](https://s3.egospodarka.pl/grafika2/jednoosobowa-dzialalnosc-gospodarcza/Wplyw-swiatowej-pandemii-na-dywersyfikacje-ryzyka-w-biznesie-Czy-koronawirus-zmienil-strukture-polskich-firm-231672-150x100crop.jpg)

![10 priorytetów politycznych prezydentury Joe Bidena [© pixabay.com] 10 priorytetów politycznych prezydentury Joe Bidena](https://s3.egospodarka.pl/grafika2/prezydentura-Joe-Bidena/10-priorytetow-politycznych-prezydentury-Joe-Bidena-235368-150x100crop.jpg)

![Cyfryzacja: nowe technologie to już wymóg, a nie wybór [© pixabay.com] Cyfryzacja: nowe technologie to już wymóg, a nie wybór](https://s3.egospodarka.pl/grafika2/nowe-technologie/Cyfryzacja-nowe-technologie-to-juz-wymog-a-nie-wybor-236344-150x100crop.jpg)

![Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów [© Ralf Geithe - Fotolia.com] Luki w Microsoft Exchange: ofiarą ataków padło ponad 5 tysięcy serwerów](https://s3.egospodarka.pl/grafika2/Microsoft-Exchange/Luki-w-Microsoft-Exchange-ofiara-atakow-padlo-ponad-5-tysiecy-serwerow-236431-150x100crop.jpg)

![Najlepsze Miejsca Pracy w Europie 2022. Wśród laureatów 15 firm z Polski [© pixabay.com] Najlepsze Miejsca Pracy w Europie 2022. Wśród laureatów 15 firm z Polski](https://s3.egospodarka.pl/grafika2/Najlepsze-Miejsca-Pracy/Najlepsze-Miejsca-Pracy-w-Europie-2022-Wsrod-laureatow-15-firm-z-Polski-247698-150x100crop.jpg)

![Podwyżka wynagrodzenia i rekrutacja pracowników w ponad 80% firm [© czarny_bez - Fotolia.com] Podwyżka wynagrodzenia i rekrutacja pracowników w ponad 80% firm](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Podwyzka-wynagrodzenia-i-rekrutacja-pracownikow-w-ponad-80-firm-249981-150x100crop.jpg)

![Na rynku pracy lepsze nastroje [© pixabay.com] Na rynku pracy lepsze nastroje](https://s3.egospodarka.pl/grafika2/rynek-pracy/Na-rynku-pracy-lepsze-nastroje-255317-150x100crop.jpg)

![Cyberbezpieczeństwo 2024: czego (złego) mamy się spodziewać? [© pixabay.com] Cyberbezpieczeństwo 2024: czego (złego) mamy się spodziewać?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-2024-czego-zlego-mamy-sie-spodziewac-257275-150x100crop.jpg)

![Dziecko i komputer służbowy. 5 wskazówek dotyczących współdzielenia urządzeń [© cookie_studio na Freepik] Dziecko i komputer służbowy. 5 wskazówek dotyczących współdzielenia urządzeń](https://s3.egospodarka.pl/grafika2/komputer-sluzbowy/Dziecko-i-komputer-sluzbowy-5-wskazowek-dotyczacych-wspoldzielenia-urzadzen-262825-150x100crop.jpg)

![Cyberzagrożenia w IV kw. 2024 według Cisco Talos [© Freepik] Cyberzagrożenia w IV kw. 2024 według Cisco Talos](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberzagrozenia-w-IV-kw-2024-wedlug-Cisco-Talos-264936-150x100crop.jpg)

![Po co Kowalskiemu Data Center? [© freepik] Po co Kowalskiemu Data Center?](https://s3.egospodarka.pl/grafika2/Data-Center/Po-co-Kowalskiemu-Data-Center-267399-150x100crop.jpg)

![Agent AI w logistyce może być multiplikatorem zdolności, ale także problemów [© wygenerowane przez AI] Agent AI w logistyce może być multiplikatorem zdolności, ale także problemów](https://s3.egospodarka.pl/grafika2/AI/Agent-AI-w-logistyce-moze-byc-multiplikatorem-zdolnosci-ale-takze-problemow-270374-150x100crop.jpg)

![Wyciek poufnych danych [© Scanrail - Fotolia.com] Wyciek poufnych danych](https://s3.egospodarka.pl/grafika/poufne-dane/Wyciek-poufnych-danych-apURW9.jpg)

![Dzień Bezpiecznego Komputera [© stoupa - Fotolia.com] Dzień Bezpiecznego Komputera](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Dzien-Bezpiecznego-Komputera-MBuPgy.jpg)

![Oprogramowanie dla firm od Google [© Nmedia - Fotolia.com] Oprogramowanie dla firm od Google](https://s3.egospodarka.pl/grafika/Gmail/Oprogramowanie-dla-firm-od-Google-Qq30bx.jpg)

![Symantec chroni urządzenia mobilne [© Nmedia - Fotolia.com] Symantec chroni urządzenia mobilne](https://s3.egospodarka.pl/grafika/Symantec/Symantec-chroni-urzadzenia-mobilne-Qq30bx.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)