-

![5 faktów o SERM, czyli zarządzaniu reputacją marki w Internecie [© fotogestoeber - Fotolia.com] 5 faktów o SERM, czyli zarządzaniu reputacją marki w Internecie]()

5 faktów o SERM, czyli zarządzaniu reputacją marki w Internecie

... z negatywnymi treściami na swój temat w Internecie („na swój temat” znaczy tyle, co „na wybrane przez Ciebie frazy kluczowe”), posiada niezadowolonych klientów, którzy zapełniają ... świetle stworzenie kanału YouTube z informacjami o firmie i pozycjonowanie go wykupienie kampanii AdWords (z wykorzystaniem pozytywnych witryn), która wyprzedzi negatywne ...

-

![5 sposobów na większe zarobki w e-commerce [© wearmedicine.com] 5 sposobów na większe zarobki w e-commerce]()

5 sposobów na większe zarobki w e-commerce

... sklep internetowy przegląda kartę danego produktu lub doda go do koszyka, warto pokazać mu produkty ... go o rekomendację, czyli zachęcenie innych do zakupu w tym samym sklepie. Można to zrobić na kilka sposobów, na przykład, oferując 20 zł na kolejne zakupy lub rabat procentowy za polecenie nowego klienta. Najbardziej ufamy opiniom znajomych, co ...

-

![Dane w chmurze: 5 porad dla początkujących Dane w chmurze: 5 porad dla początkujących]()

Dane w chmurze: 5 porad dla początkujących

... muszą zmierzyć się z nowym sposobem zarządzania użytkownikami, danymi oraz zabezpieczeniami. Co łączy firmy Apple, Amazon i Microsoft? Wszyscy trzej giganci technologiczni, ... chmurze, potrzebny jest precyzyjny schemat dostępu do danych. Można go stworzyć przez powiązanie uprawnień dostępowych z rolami, stanowiskami w przedsiębiorstwie i projektami. ...

-

![Ransomware, czy 167 razy więcej zagrożeń [© zimmytws - Fotolia.com] Ransomware, czy 167 razy więcej zagrożeń]()

Ransomware, czy 167 razy więcej zagrożeń

... - tylko w ostatnich 3 miesiącach minionego roku liczba ataków przewyższyła ćwierć miliarda, co stanowiło przeszło 40% wszystkich ataków szyfrujących, do których doszło ... , uważając go za sztucznie rozdmuchaną kreację medialną. Jeżeli takie poglądy prezentują nie szeregowi pracownicy, a kierownicy działów bezpieczeństwa IT, to w praktyce średnio co ...

-

![4 błędy w Assessment Center [© tashatuvango - Fotolia] 4 błędy w Assessment Center]()

4 błędy w Assessment Center

... argumenty”), zrozumieć, jak taki pracownik podejmuje decyzje (jaką wartością się kieruje), co go wewnętrznie będzie motywować do działania i w jakiej roli w zespole będzie czuł ... . Te informacje są istotne również dla szefa, aby ten wiedział, jak na co dzień poprowadzić współpracę, aby przyniosła zakładany efekt. Warto pamiętać, że nowy pracownik, ...

-

![Na 1000 Polaków przypada 5 i pół pielęgniarki [© auremar - Fotolia.com] Na 1000 Polaków przypada 5 i pół pielęgniarki]()

Na 1000 Polaków przypada 5 i pół pielęgniarki

... 5,4 pielęgniarki. Jak bardzo jest to zły wynik, pokazuje zestawienie go ze statystykami innych krajów - w Szwajcarii wskaźnik ten sięga 16, w Szwecji 11, a ... wspólnoty wydano 17439 zaświadczeń dotyczących pozwolenia wykonywania zawodu pielęgniarki, co świadczy o jego popularności poza granicami kraju. Należy więc podjąć odpowiednie kroki prawne ...

-

![Wysoka jakość obsługi tłumaczy wyższą cenę [© Leigh Prather - Fotolia.com] Wysoka jakość obsługi tłumaczy wyższą cenę]()

Wysoka jakość obsługi tłumaczy wyższą cenę

... The Disconnected Customer wynika, że co piąty klient skłonny jest zrezygnować z usług, jeżeli nie zadowala go jakość obsługi. Co więcej, 8 na 10 konsumentów ... sprzedaży odpowiada tylko za część złożonego procesu, jakim jest zatrzymanie klienta i zachęcenie go do ponownego zakupu — zauważa Woźny — Weźmy na przykład sprzedawcę sprzętu elektronicznego, ...

-

![Nie ma już podróży bez selfie? [© Alessandro Biascioli - Fotolia.com] Nie ma już podróży bez selfie?]()

Nie ma już podróży bez selfie?

... więcej niż co 10. turysta przyznaje, że pierwszą rzeczą, którą zajmuje się tuż po przybyciu do hotelu jest zrobienie selfie i wrzucenie go ... go bardziej spontanicznym (46%). Badanie Hotels.com potwierdza również teorię, o której do niedawna jedynie przebąkiwano - okazuje się, że nowe technologie powoli zastępują nam kontakty interpersonalne. Już co ...

-

![Polska: wydarzenia tygodnia 52/2017 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 52/2017]()

Polska: wydarzenia tygodnia 52/2017

... własnego otoczenia i zmian zachodzących w nim a także stopnia swojego uzależnienia od tego, co dzieje się wokół Was. Powinniście nieustannie starać się zrozumieć zachodzące w nim wydarzenia, ... koniec roku. Grudzień jest miesiącem, w którym niezależnie od ceny kruszcu kupujemy go najwięcej. Na rynku złota od kilku lat widzimy, że na przełomie roku ...

-

![4 rzeczy, o których pamiętaj wybierając ubezpieczenie telefonu [© adrian_ilie825 - Fotolia.com] 4 rzeczy, o których pamiętaj wybierając ubezpieczenie telefonu]()

4 rzeczy, o których pamiętaj wybierając ubezpieczenie telefonu

... go niekiedy powiernikiem najskrytszych sekretów. Tym bardziej jasne jest, że jego uszkodzenie bywa dla nas kłopotliwe. Ochronę może zagwarantować nam ubezpieczenie telefonu. Na co ... na skutek czynników zewnętrznych (należy pamiętać, że upuszczenie telefonu czy zrzucenie go przez dziecko ze stołu nie jest przypadkowym uszkodzeniem, gdyż nie powstało ...

-

![Świat: wydarzenia tygodnia 11/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 11/2019]()

Świat: wydarzenia tygodnia 11/2019

... , że tematem tego spotkania w stolicy Wietnamu miało być podjęcie decyzji, co do przyszłości amerykańskich sankcji, ale i denuklearyzacji Półwyspu Koreańskiego. Oczekiwano ... zaniedbując etap przygotowawczy przed spotkaniem, zbyt uwierzył w siebie i swoje atuty, arogancja go zgubiła. Uważam za celowe zwrócić uwagę , że będąc jeszcze w Hanoi Trump ...

-

![FinSpy znowu w akcji FinSpy znowu w akcji]()

FinSpy znowu w akcji

... wyprowadzają z nich wrażliwe dane, w tym m.in. lokalizację GPS, wiadomości, zdjęcia, połączenia itp. Co więcej, świetnie zacierają za sobą ślady. FinSpy to charakteryzujące się sporą ... smartfona lub tabletu bez wcześniejszego zablokowania go, a wprowadzając kod PIN, zawsze upewniaj się, że nikt nie może go zobaczyć. Nie zdejmuj zabezpieczeń systemu ...

-

![Agent Smith. Android pod ostrzałem nowego wirusa Agent Smith. Android pod ostrzałem nowego wirusa]()

Agent Smith. Android pod ostrzałem nowego wirusa

... użytkownika, złośliwe oprogramowanie może spowodować wiele szkód na urządzeniu użytkownika. Co robi “Agent Smith”? Atak oprogramowania “Agent Smith” odbywa się w ramach trzech ... Złośliwy program w sposób niezauważalny pobiera plik APK danej aplikacji, uzupełnia go o dodatkowe złośliwe moduły, a następnie wykorzystuje kolejny zestaw luk systemu do ...

-

![HAMMER 5 Smart z KaiOS i Iron 3 wchodzą na rynek HAMMER 5 Smart z KaiOS i Iron 3 wchodzą na rynek]()

HAMMER 5 Smart z KaiOS i Iron 3 wchodzą na rynek

... kontrolą systemu Android 9.0 Pie (Go edition). HAMMER 5 Smart to telefon z ekranem 2,4 cala, wzmocnioną obudową, co potwierdza certyfikat IP68 i klawiszami ... co potwierdza certyfikat IP68. Iron 3 został wyposażony w akumulator 4400 mAh i aparaty 8 Mpx + 5 Mpx. Smartfon pracuje pod kontrolą najnowszej wersji systemu operacyjnego Android 9.0 Pie (Go ...

-

![Katowice z 210 000 mkw. biur w budowie [© B. Wylezich - Fotolia.com] Katowice z 210 000 mkw. biur w budowie]()

Katowice z 210 000 mkw. biur w budowie

... jest wprawdzie wynikiem, który mógłby przyprawiać o zawrót głowy, ale deweloperzy nadrobią go już w najbliższym czasie - w budowie znajduje się właśnie przeszło 210 000 mkw ... najemców w ostatnich dwunastu miesiącach, wskaźnik powierzchni niewynajętej zmalał do poziomu 5,6% co stanowi spadek o 3,2 pp. w porównaniu do analogicznego okresu w 2018 roku. ...

-

![Ransomware "Rorschach" nowym zagrożeniem w sieci Ransomware "Rorschach" nowym zagrożeniem w sieci]()

Ransomware "Rorschach" nowym zagrożeniem w sieci

... obraz. Podobnie – zdaniem ekspertów bezpieczeństwa – jest z tym oprogramowaniem hakerskim. Ma on technicznie odrębne cechy zaczerpnięte z różnych rodzin oprogramowania ransomware, co czyni go wyjątkowym i różnym od innych rodzin oprogramowania ransomware - podkreśla ekspert firmy Check Point. Istnieje kilka funkcji, które zaskoczyły badaczy poza ...

-

![ChatGPT, czyli sztuczna inteligencja w służbie cyberprzestępczości [© pexels] ChatGPT, czyli sztuczna inteligencja w służbie cyberprzestępczości]()

ChatGPT, czyli sztuczna inteligencja w służbie cyberprzestępczości

... którymi można nakłonić go do działań godzących w cyberbezpieczeństwo. Z tego tekstu dowiesz się m.in.: Jakie zagrożenia niesie za sobą ChatGPT? Co sprawia, że ... . Wraz z pojawieniem się ChatGPT z oszukańczych e-maili zniknęły literówki i lapsusy językowe. Co więcej, generatywna sztuczna inteligencja pomaga tworzyć całkiem przekonywujące teksty, a ...

Tematy: ChatGPT, AI, sztuczna inteligencja, chatbot, chatboty, boty, cyberataki, złośliwe oprogramowanie, hakerzy -

![Trojan bankowy Mamont podszywa się pod Google Chrome Trojan bankowy Mamont podszywa się pod Google Chrome]()

Trojan bankowy Mamont podszywa się pod Google Chrome

... co może prowadzić do strat finansowych. Czerpanie korzyści z zaufania innych Eksperci z firmy GDATA.pl natknęli się na trojana, który podszywa się pod Google Chrome. Aby nakłonić użytkowników do pobrania i zainstalowania go ... że został wybrany jako zwycięzca nagrody pieniężnej i prosi go o podanie numeru telefonu i karty. Następnie aplikacja prosi ...

-

![Ataki na cyberbezpieczeństwo to codzienność. Jak się bronimy? [© ptnphotof - Fotolia.com] Ataki na cyberbezpieczeństwo to codzienność. Jak się bronimy?]()

Ataki na cyberbezpieczeństwo to codzienność. Jak się bronimy?

... najnowszego badania theprotocol.it, w którym przeszło połowa respondentów przyznała, że zna co najmniej jedną osobą dotkniętą działaniami cyberprzestępców. W takich realiach podejmowanie kroków ... (70%) pamięta o usunięciu swoich wszystkich danych i plików ze starego sprzętu po wymianie go na nowy. 50% badanych stosuje różne hasła do różnych kont. Z ...

-

![Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"? [© Minerva Studio - Fotolia.com] Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"?]()

Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"?

... , szarego obywatela, na którego teoretycznie te działania są ukierunkowane. W ten sposób - co najmniej dziwnie - demokratycznie społeczeństwo dzieli się na dwie grupy (zarówno ... i demokratycznego ma prawo oczekiwać, że konstruktorzy przemian społecznych i reform traktować go będą jako PODMIOT, a nie przedmiot sprawowania władzy (elity polityczne), ...

Tematy: -

![PRZEDsprzedaż - fundament sukcesu w Programie Partnerskim [© Minerva Studio - Fotolia.com] PRZEDsprzedaż - fundament sukcesu w Programie Partnerskim]()

PRZEDsprzedaż - fundament sukcesu w Programie Partnerskim

... nastroić klienta pozytywnie do zakupu, a następnie delikatnie skierować go do sprzedawcy - Twoje szanse na zarobek wzrosną co najmniej (!) kilkakrotnie. Nawiasem mówiąc - osobiście znam ... banner w treść strony (tak jak zrobiłbyś to z normalnym linkiem) i dodatkowo go opisać. Staraj się przy tym, żeby banner jak najmniej przypominał reklamę, a jak ...

Tematy: -

![Będzie śmiesznie [© Minerva Studio - Fotolia.com] Będzie śmiesznie]()

Będzie śmiesznie

... to szybka puenta. Ha, ha, ha ... Co robić, kiedy publiczność nie śmieje się z dowcipu? Uciekać ze sceny? Powiedzieć go jeszcze raz wolniej/głośniej? Powtórzyć ... Dawida? (po chwili) Ktoś kto go widział w telewizji? 9. Pomyliłeś salę i rozpocząłeś prezentację przed niewłaściwym audytorium Chyba wszyscy zastanawiamy się co ja tutaj robię. Wpadłem ...

Tematy: -

![Największe błędy w marketingu [© Minerva Studio - Fotolia.com] Największe błędy w marketingu]()

Największe błędy w marketingu

... że w końcowym efekcie traci się wiele cennych informacji przydatnych w następnych akcjach. Co można mierzyć w kampaniach internetowych? Przede wszystkim to, u ilu osób kampania wywołała ... w witrynie wewnętrznej wyszukiwarki tak, aby każdy mógł szybko znaleźć to, co go najbardziej interesuje. Bardzo ważny jest język, jakim mówimy na stronie WWW ...

Tematy: -

![Jak poradzić sobie psychicznie z kryzysem medialnym [© Minerva Studio - Fotolia.com] Jak poradzić sobie psychicznie z kryzysem medialnym]()

Jak poradzić sobie psychicznie z kryzysem medialnym

... bezsenności. Co kilka minut wzdychał głęboko tak jakby chciał oddać ostatnie tchnienie. Wyglądał tak źle, że chyba nawet jego największy wróg, gdyby go zobaczył ... . Poczucie bycia dobrze poinformowanym pomoże Ci utrzymać ich po swojej stronie lub co najmniej zachować neutralną postawę. Im mniej wrogów, tym więcej sojuszników :-) 3. Bądź otwarty ...

-

![Piąte urodziny iPoda [© violetkaipa - Fotolia.com] Piąte urodziny iPoda]()

Piąte urodziny iPoda

... na rynku natychmiast pojawiły się firmy oferujące oprogramowanie dla komputerów PC. Co prawda używanie go było dalekie od doskonałości, robione domorosłymi metodami sterowniki nie zawsze ... wykasował jej ulubione utwory, zatłukła go iPodem na śmierć. Pięć lat później Choć w ciągu ostatnich pięciu lat regularnie co miesiąc lub dwa pojawiały się ...

-

![Tydzień 6/2007 (05-11.02.2007) [© RVNW - Fotolia.com] Tydzień 6/2007 (05-11.02.2007)]()

Tydzień 6/2007 (05-11.02.2007)

... stosunek do naszej koncepcji działania, chcąc zmniejszyć u kogoś niepokój, pozyskać go jako partnera, lub też uzgodnić warunki współpracy musimy wchodzić w specyficzne ... inwestorów, mogą wzrosnąć odsetki za kupowane polskie obligacje skarbowe, co zwiększy koszty obsługi długu publicznego. 2. Miała miejsce konferencja "Gospodarka 2007 - wyzwania dla ...

-

![Czym jest coaching? [© Minerva Studio - Fotolia.com] Czym jest coaching?]()

Czym jest coaching?

... pojawić się już w odpowiedzi na kilka pytań, np. „co dalej?”, „co jeszcze?”, „po co?”„jak inaczej?”, „co jest najbardziej użyteczne?” Wyobraź sobie, że stoisz u podnóża ... roztropnie swojego coacha. Doświadcz coachingu na własnej skórze, zanim zaczniesz wprowadzać go systemowo w swojej organizacji. Zanim zaczniesz wykorzystywać jego niektóre narzędzia ...

-

![Jak odzyskać dług od niemieckiej firmy? Jak odzyskać dług od niemieckiej firmy?]()

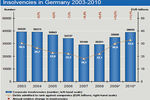

Jak odzyskać dług od niemieckiej firmy?

... zazwyczaj z sektora małych i średnich przedsiębiorstw (a więc wrażliwe na brak bieżącej zapłaty). Duże przedsiębiorstwa – a co za tym idzie, duże kwoty pojedynczych zleceń windykacyjnych to m.in. ... to, że dłużnik wnosząc sprzeciw od wydanego nakazu nie musi go w żaden sposób uzasadniać, wystarczy aby w określonym terminie odpowiedział, że odmawia ...

-

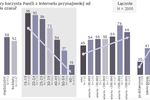

![Polscy internauci 2010 Polscy internauci 2010]()

Polscy internauci 2010

... tym, co proponuje sieć. Okazuje się też, że Internet jest mniej ważnym źródłem informacji niż telewizja. Telewizja pokonuje go również, jeżeli chodzi ... od znajomych, kupują w księgarniach (użytkownicy częściej niż osoby niebędące użytkownikami Internetu, co może być rezultatem ich wyższych dochodów) i wypożyczają je z bibliotek. Tylko ...

-

![McAfee: zagrożenia internetowe 2012 [© stoupa - Fotolia.com] McAfee: zagrożenia internetowe 2012]()

McAfee: zagrożenia internetowe 2012

... i smartfony i instalując na nich programy wyświetlające reklamy lub wysyłające wiadomości tekstowe. Co ciekawe, takie ataki mogą być realizowane przez botnety, czyli sieci komputerów, ... botnetów. Botnety mogą przejąć kontrolę nad Twoim komputerem i pozwalają hakerom wykorzystać go do rozsyłania spamu lub prowadzenia ataków. Uważaj na strony, które ...

-

![Polski Internet a przemoc domowa [© HaywireMedia - Fotolia.com] Polski Internet a przemoc domowa]()

Polski Internet a przemoc domowa

... są miejscem dyskusji na temat tego, co przemocą jest, a co nie, szczególnie w kontekście klapsów jako metody ... go bałam. Także jak najszybciej musisz coś zrobić z tą sytuacją. Trzymam kciuki, żeby Ci się udało :*”. Zdecydowana większość zwierzeń kobiet na temat przemocy ma ten sam schemat: najpierw przerażający opis domowego piekła, potem pytanie „Co ...

-

![Media społecznościowe w Polsce Media społecznościowe w Polsce]()

Media społecznościowe w Polsce

... według nieoficjalnych szacunków - liczba ta sięga miliona, co już pozwoliłoby „plusowi” - gdyby liczyć go jako samodzielny byt - na miejsce w czołowej ... maju konto w portalu społecznościowym Google miał co czwarty internauta. Inną kwestią jest jednak wykorzystywanie go na co dzień. Tymczasem jednak bezapelacyjnym liderem pozostaje Facebook ...

-

![Jak używać kody QR [© vege - Fotolia.com] Jak używać kody QR]()

Jak używać kody QR

... którego łatwo będzie go sczytać. Lepiej nie mieszać w kolorach, ponieważ zmniejszony kontrast sprawi, że kod stanie się dużo trudniejszy do odczytania. Co jeszcze uniemożliwi potencjalnym odbiorcom dotarcie do informacji zawartych w kodzie? Przykłady można mnożyć w nieskończoność – umieszczenie go na wielkim ...

-

![Trendy IT 2014 wg Cisco [© Sergey Nivens - Fotolia.com] Trendy IT 2014 wg Cisco]()

Trendy IT 2014 wg Cisco

... IPv4 i IPv6 umożliwia sieci sterowanie ruchem aplikacji, a więc bezpośrednie kierowanie go bądź balansowanie jego obciążeniem pomiędzy wieloma dostawcami usług, sieciami VPN i innymi ... rewolucjonizuje to jak całe branże definiują i wdrażają swoje mobilne strategie. Co dla nich oznacza rozwój Internetu Wszechrzeczy i komunikacji M2M? Czy wzbogaca i ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... był zaciemniony, a pliki DEX zaszyfrowane, co utrudniało analizę. Nasze przypuszczenia były słuszne, Obad – bo tak go nazwaliśmy - okazał się być najbardziej ... uzyskuje także prawa administratora, co uniemożliwia usunięcie go w standardowy sposób. Jest on więc niemal niewidoczny dla użytkownika – jedynym, co może go zdradzić jest "zamrożenie" ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![5 faktów o SERM, czyli zarządzaniu reputacją marki w Internecie [© fotogestoeber - Fotolia.com] 5 faktów o SERM, czyli zarządzaniu reputacją marki w Internecie](https://s3.egospodarka.pl/grafika2/SERM/5-faktow-o-SERM-czyli-zarzadzaniu-reputacja-marki-w-Internecie-157795-150x100crop.jpg)

![5 sposobów na większe zarobki w e-commerce [© wearmedicine.com] 5 sposobów na większe zarobki w e-commerce](https://s3.egospodarka.pl/grafika2/e-commerce/5-sposobow-na-wieksze-zarobki-w-e-commerce-165252-150x100crop.jpg)

![Ransomware, czy 167 razy więcej zagrożeń [© zimmytws - Fotolia.com] Ransomware, czy 167 razy więcej zagrożeń](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-czy-167-razy-wiecej-zagrozen-188725-150x100crop.jpg)

![4 błędy w Assessment Center [© tashatuvango - Fotolia] 4 błędy w Assessment Center](https://s3.egospodarka.pl/grafika2/Assessment-Centre/4-bledy-w-Assessment-Center-189604-150x100crop.jpg)

![Na 1000 Polaków przypada 5 i pół pielęgniarki [© auremar - Fotolia.com] Na 1000 Polaków przypada 5 i pół pielęgniarki](https://s3.egospodarka.pl/grafika2/sluzba-zdrowia/Na-1000-Polakow-przypada-5-i-pol-pielegniarki-190279-150x100crop.jpg)

![Wysoka jakość obsługi tłumaczy wyższą cenę [© Leigh Prather - Fotolia.com] Wysoka jakość obsługi tłumaczy wyższą cenę](https://s3.egospodarka.pl/grafika2/jakosc-obslugi/Wysoka-jakosc-obslugi-tlumaczy-wyzsza-cene-197147-150x100crop.jpg)

![Nie ma już podróży bez selfie? [© Alessandro Biascioli - Fotolia.com] Nie ma już podróży bez selfie?](https://s3.egospodarka.pl/grafika2/podroze/Nie-ma-juz-podrozy-bez-selfie-200405-150x100crop.jpg)

![Polska: wydarzenia tygodnia 52/2017 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 52/2017](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-52-2017-vgmzEK.jpg)

![4 rzeczy, o których pamiętaj wybierając ubezpieczenie telefonu [© adrian_ilie825 - Fotolia.com] 4 rzeczy, o których pamiętaj wybierając ubezpieczenie telefonu](https://s3.egospodarka.pl/grafika2/ubezpieczenie-telefonu/4-rzeczy-o-ktorych-pamietaj-wybierajac-ubezpieczenie-telefonu-203141-150x100crop.jpg)

![Świat: wydarzenia tygodnia 11/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 11/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-11-2019-12AyHS.jpg)

![Katowice z 210 000 mkw. biur w budowie [© B. Wylezich - Fotolia.com] Katowice z 210 000 mkw. biur w budowie](https://s3.egospodarka.pl/grafika2/rynek-biurowy/Katowice-z-210-000-mkw-biur-w-budowie-228166-150x100crop.jpg)

![ChatGPT, czyli sztuczna inteligencja w służbie cyberprzestępczości [© pexels] ChatGPT, czyli sztuczna inteligencja w służbie cyberprzestępczości](https://s3.egospodarka.pl/grafika2/ChatGPT/ChatGPT-czyli-sztuczna-inteligencja-w-sluzbie-cyberprzestepczosci-254903-150x100crop.jpg)

![Ataki na cyberbezpieczeństwo to codzienność. Jak się bronimy? [© ptnphotof - Fotolia.com] Ataki na cyberbezpieczeństwo to codzienność. Jak się bronimy?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-na-cyberbezpieczenstwo-to-codziennosc-Jak-sie-bronimy-264038-150x100crop.jpg)

![Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"? [© Minerva Studio - Fotolia.com] Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"?](https://s3.egospodarka.pl/grafika//Edukacja-informacyjna-informatyczna-czy-to-rzecz-pospolita-iG7AEZ.jpg)

![PRZEDsprzedaż - fundament sukcesu w Programie Partnerskim [© Minerva Studio - Fotolia.com] PRZEDsprzedaż - fundament sukcesu w Programie Partnerskim](https://s3.egospodarka.pl/grafika//PRZEDsprzedaz-fundament-sukcesu-w-Programie-Partnerskim-iG7AEZ.jpg)

![Będzie śmiesznie [© Minerva Studio - Fotolia.com] Będzie śmiesznie](https://s3.egospodarka.pl/grafika//Bedzie-smiesznie-iG7AEZ.jpg)

![Największe błędy w marketingu [© Minerva Studio - Fotolia.com] Największe błędy w marketingu](https://s3.egospodarka.pl/grafika//Najwieksze-bledy-w-marketingu-iG7AEZ.jpg)

![Jak poradzić sobie psychicznie z kryzysem medialnym [© Minerva Studio - Fotolia.com] Jak poradzić sobie psychicznie z kryzysem medialnym](https://s3.egospodarka.pl/grafika/kryzys-medialny/Jak-poradzic-sobie-psychicznie-z-kryzysem-medialnym-iG7AEZ.jpg)

![Piąte urodziny iPoda [© violetkaipa - Fotolia.com] Piąte urodziny iPoda](https://s3.egospodarka.pl/grafika/iPod/Piate-urodziny-iPoda-SdaIr2.jpg)

![Tydzień 6/2007 (05-11.02.2007) [© RVNW - Fotolia.com] Tydzień 6/2007 (05-11.02.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-6-2007-05-11-02-2007-vgmzEK.jpg)

![Czym jest coaching? [© Minerva Studio - Fotolia.com] Czym jest coaching?](https://s3.egospodarka.pl/grafika/coaching/Czym-jest-coaching-iG7AEZ.jpg)

![McAfee: zagrożenia internetowe 2012 [© stoupa - Fotolia.com] McAfee: zagrożenia internetowe 2012](https://s3.egospodarka.pl/grafika/McAfee/McAfee-zagrozenia-internetowe-2012-MBuPgy.jpg)

![Polski Internet a przemoc domowa [© HaywireMedia - Fotolia.com] Polski Internet a przemoc domowa](https://s3.egospodarka.pl/grafika/internet/Polski-Internet-a-przemoc-domowa-BB8ZSY.jpg)

![Jak używać kody QR [© vege - Fotolia.com] Jak używać kody QR](https://s3.egospodarka.pl/grafika2/marketing-mobilny/Jak-uzywac-kody-QR-128536-150x100crop.jpg)

![Trendy IT 2014 wg Cisco [© Sergey Nivens - Fotolia.com] Trendy IT 2014 wg Cisco](https://s3.egospodarka.pl/grafika2/technologie-informatyczne/Trendy-IT-2014-wg-Cisco-130309-150x100crop.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)