-

![Jak dbać o psa podczas upałów? Poradnik na lato dla właścicieli czworonogów [© wygenerowane przez AI] Jak dbać o psa podczas upałów? Poradnik na lato dla właścicieli czworonogów]()

Jak dbać o psa podczas upałów? Poradnik na lato dla właścicieli czworonogów

... się szybka reakcja. Zwierzę należy przenieść w chłodne, zacienione miejsce, można owinąć go w tkaninę zamoczoną w chłodnej wodzie i ustawić w pobliżu wentylatora lub klimatyzatora oraz ... czy wyjeżdżamy na wakacje – podawać pupilowi ten sam kompletny i zbilansowany pokarm co zwykle, zachowując stałe pory i liczbę posiłków, ponieważ nagłe zmiany diety ...

-

![Jak radzić sobie z niezadowolonym klientem? [© Minerva Studio - Fotolia.com] Jak radzić sobie z niezadowolonym klientem?]()

Jak radzić sobie z niezadowolonym klientem?

... co ma do powiedzenia - w ten sposób szybciej się uspokoi, a nam łatwiej będzie prowadzić rozmowę w sposób profesjonalny i kontrolowany. Sposobem na odzyskanie zaufania niezadowolonego klienta jest więc uprzejmość i życzliwość oraz przyznanie, że problem istnieje, ale można go ... Co należy robić, gdy klient daje upust swojemu niezadowoleniu? Uważnie go ...

Tematy: -

![Tydzień 50/2003 (08-14.12.2003) [© RVNW - Fotolia.com] Tydzień 50/2003 (08-14.12.2003)]()

Tydzień 50/2003 (08-14.12.2003)

... , w fabryce wzrośnie zatrudnienie o 200 osób. Mikrokomentarz do wydarzeń gospodarczych WŁAŚCIWIE, O CO CHODZI W TYM SPORZE. Nieuchronnie zbliża się dzień, kiedy ... sukces procesu integracyjnego w Europie nie jest już tak oczywisty jak go prezentowano w trakcie procesu negocjacyjnego, a ostatnie problemy z przyjęciem konstytucji wywołują niepokój tak ...

Tematy: -

![Linux w biznesie [© Nmedia - Fotolia.com] Linux w biznesie]()

Linux w biznesie

... dojrzałego, z takim supportem i takim zapleczem, także aplikacyjnym, że bez problemu można go stosować w biznesie – potwierdził Jarosław Kowalski. Wszyscy dyskutanci zgodzili się, że znaczenie ... mogę mieć wpływ na to, co tak naprawdę sobie zainstaluję i jak go skonfiguruję. Mogę sobie wybrać sprzęt, na jakim go zainstaluję, mogę zacząć na platformie ...

-

![Tydzień 15/2005 (11-17.04.2005) [© RVNW - Fotolia.com] Tydzień 15/2005 (11-17.04.2005)]()

Tydzień 15/2005 (11-17.04.2005)

... W kwietniu spłacimy zadłużenie wobec USA, Szwecji i Hiszpanii, a w połowie roku spłacimy długi wobec Szwajcarii, co stanowi to ok. 1 mld euro. Francja nie zgodziła się jeszcze ... czyjś stosunek do naszej koncepcji działania, chcąc zmniejszyć u kogoś niepokój, pozyskać go jako partnera lub też uzgodnić warunki współpracy, musimy wchodzić w specyficzne ...

-

![Tydzień 39/2006 (25.09-01.10.2006) [© RVNW - Fotolia.com] Tydzień 39/2006 (25.09-01.10.2006)]()

Tydzień 39/2006 (25.09-01.10.2006)

... postrzegać je szerzej i może dalej, w przyszłość. Pójdźmy tym tropem dalej.... Pierwsze, co się w tym widoku rzuca w oczy, to nieuchronność uczestnictwa w już teraz ... Działalność każdego menedżera jest nierozerwalnie związana z jego środowiskiem zawodowym. Tworzą go tak dotychczasowi jak i potencjalni partnerzy, czy nawet sojusznicy w interesach, a ...

-

![Tydzień 46/2006 (13-19.11.2006) [© RVNW - Fotolia.com] Tydzień 46/2006 (13-19.11.2006)]()

Tydzień 46/2006 (13-19.11.2006)

... . Przewidujesz też, że zrealizowanie go może być w przyszłości uznane za sukces, co dać może powód do osobistej ... co Ty możesz w tym przypadku zrobić? Zacznij od zastanowienia się jakie potrzeby chce zaspokoić decydent w związku z tą sytuacją. Na pewno jest on zainteresowany odniesieniem szeroko rozumianego sukcesu zespołowego, ale może chce go ...

-

![Tydzień 46/2007 (12-18.11.2007) [© RVNW - Fotolia.com] Tydzień 46/2007 (12-18.11.2007)]()

Tydzień 46/2007 (12-18.11.2007)

... ten bank wszedł na teren Polski, gdzie zamierza zbierać kapitał, bo pozyskiwanie go w Rosji jest bardziej kosztowne. RC ma 4 centra dystrybucyjne (w Nowym Jorku, Londynie ... listopadzie 2005 roku. Wówczas Eureko przedstawiło swoje warunki zakończenia sporu: chciało co najmniej 6 mld zł odszkodowania, sprzedaży koncernowi obiecanych, kolejnych 21% ...

-

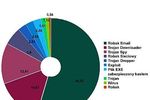

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

Poczta e-mail a szkodliwe programy

... posiadają fizycznego dostępu do tego kodu, co oznacza, że nie mogą go przeanalizować i stworzyć programu, który mógłby go wykrywać, tak jak zwykle czynią w ... antywirusowej, a następnie pobiera za pośrednictwem Internetu inny szkodliwy program i uruchamia go na zaatakowanej maszynie. Jeśli trojanowi downloaderowi uda się wyłączyć ochronę ...

Tematy: poczta elektroniczna, trojany, robaki, exploity, Spam Zombie, sieci zombie, boty, złośliwe kody, botnet -

![Tydzień 27/2008 (30.06-06.07.2008) [© RVNW - Fotolia.com] Tydzień 27/2008 (30.06-06.07.2008)]()

Tydzień 27/2008 (30.06-06.07.2008)

... nas to także możliwość głębszej refleksji, zastanowienia się nad tym, co już było, a także nad tym, co nas jeszcze czeka. Mimo, iż większość moich cotygodniowych ... margines wolności w dokonywaniu tych wyborów posiadamy na danym etapie, jak go najlepiej możemy go wykorzystać i jak uniknąć potencjalnych kolizji oraz związanych z nimi zagrożeń. ...

-

![Sztuka manipulacji: potrenuj swoje zdolności Sztuka manipulacji: potrenuj swoje zdolności]()

Sztuka manipulacji: potrenuj swoje zdolności

... go zje, a ja poproszę świeży.” c) „Zaraz zjem ten przeterminowany kefir. Potem najpierw pani tu zwymiotuję, potem zemdleję i w końcu trafię do szpitala. Chyba pani tego nie chce?” Odpowiedź (a) jest najlepsza. Nawiązuje do (nie)sławnego wystąpienia Zbigniewa Ziobry, co ... Jeden z pracowników odmawia. Co powiesz, żeby przekonać go do pójścia na imprezę? ...

-

![Utrata danych a niskie temperatury [© violetkaipa - Fotolia.com] Utrata danych a niskie temperatury]()

Utrata danych a niskie temperatury

... się układy elektroniczne i nasz sprzęt może ulec bardzo poważnej awarii, co bezpośrednio prowadzi do utraty danych. Warto więc odczekać kilkanaście minut i dopiero wtedy ... komputer bądź inne urządzenie na długi czas na mrozie, nie włączajmy go od razu w pomieszczeniu, do którego weszliśmy – poczekajmy kilka minut, by urządzenie nie doświadczyło ...

-

![PO Innowacyjna Gospodarka: praktyczne wskazówki [© Minerva Studio - Fotolia.com] PO Innowacyjna Gospodarka: praktyczne wskazówki]()

PO Innowacyjna Gospodarka: praktyczne wskazówki

... , kiedy pomysł ewoluuje od fazy konceptualizacji do fazy dokumentu biznesowego zamykając go w pewne określone ramy. Takim dokumentem może być jakikolwiek dokument, a więc biznes plan ... programistycznymi, mają to do siebie, że ulegają zmianie (czy raczej ewolucji), co niewątpliwie wpływa na koszt produkcji ostatecznego produktu. Warto przewidzieć to ...

-

![Aparat Panasonic LUMIX DMC-GF2 Aparat Panasonic LUMIX DMC-GF2]()

Aparat Panasonic LUMIX DMC-GF2

... na dużym ekranie LCD o rozdzielczości 460 tys. punktów, aby natychmiast go wyostrzyć i ewentualnie zwolnić migawkę. Użytkownik może też dopasować dotykowe menu Touch Q, aby ... / F12, które można oglądać w trzech wymiarach przy pomocy 3D Image Viewer, co oferuje zupełnie nowe doznania. Ponadto dołączone oprogramowanie PHOTOfunSTUDIO 6.0 HD Edition ...

-

![Burza mózgów w działalności personalnej Burza mózgów w działalności personalnej]()

Burza mózgów w działalności personalnej

... odmiany: wariant najbardziej szalonego pomysłu, burzę mózgów typu stop and go, burzę mózgów o ustalonej kolejności, sesje grupowe, odmianę Gordona-Little’, metodę bodźca wyzwalającego, ... ). W jaki sposób zadbać o jakość usług? (spojrzenie na problem w inny sposób). Co zrobić, aby pracownicy przenosili góry? (ujęcie metaforyczne). Problem poddany ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... otrzymywał aktualizacji of firmy Apple, przez co stawał się bezużyteczny. Wyłączenie XProtect jest możliwe, ponieważ twórcy tego systemu nie wyposażyli go w mechanizm autoochrony. Po tym, ... , na której opiera się wbudowany system ochrony, jest już przestarzała, przez co komputery Apple’a stanowią łatwy cel dla twórców wirusów. Ataki na sieci ...

-

![Flash mob jako narzędzie marketingowe [© Minerva Studio - Fotolia.com] Flash mob jako narzędzie marketingowe]()

Flash mob jako narzędzie marketingowe

... jego eksperymentowi. Przyznał w niej, że do organizacji pierwszego wydarzenia skłoniło go zainteresowanie mechanizmem virali i ciekawość, czy promocja flash mobów ... go do budowania sieci nowych kontaktów, poznawania podobnych sobie ludzi i angażowania się wspólnie w przedsięwzięcia. Tacy właśnie aktywiści spotykają się na flash mobach. Co ...

-

![Świąteczna atmosfera oczami Polaków [© StockPixstore - Fotolia.com] Świąteczna atmosfera oczami Polaków]()

Świąteczna atmosfera oczami Polaków

... są od lat niezmiennie kojarzone ze świętami Bożego Narodzenia. Świąteczne dekoracje, czyli co według ankietowanych buduje atmosferę świąt ? Według przeprowadzonej ankiety, Polacy nie wyobrażają sobie ... także hity filmowe. Tutaj od lat króluje „Kevin sam w domu” i choć widział go już chyba każdy, to aż 68 % respondentów przyznaje, że to tradycja, ...

-

![Sony VAIO Duo 13 Sony VAIO Duo 13]()

Sony VAIO Duo 13

... go bez wpisywania hasła. VAIO Duo 13 Modele z serii Sony VAIO® Duo są wyposażone w 8-megapikselowy aparat z automatyką ostrości i matrycą „Exmor RS™ for PC”. Jest on umieszczony z tyłu obudowy, co ...

-

![Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium [© Pavel Ignatov - Fotolia.com] Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium]()

Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium

... luka zaburza konwersję kodu bajtowego Dalvika do kodu bajtowego Javy, co ostatecznie komplikuje analizę statystyczną tego trojana. Cyberprzestępcy znaleźli błąd w ... przekazuj odpowiedź). Łącz się określonymi adresami (clicker). Pobierz plik z serwera i zainstaluj go. Wyślij listę aplikacji zainstalowanych w smartfonie do serwera. Wyślij informacje o ...

-

![Roaming Orange: nowe ceny od 1 lipca [© red77head - Fotolia.com] Roaming Orange: nowe ceny od 1 lipca]()

Roaming Orange: nowe ceny od 1 lipca

... rozmawiać operator przygotował plany taryfowe: Smart Plan Multi i Multi Max, w których dostają co miesiąc aż 400 minut na rozmowy w roamingu na terenie Unii Europejskiej (bez ... dwie nowe usługi: Go Europe i Go Wakacje, które aż o połowę obniżają cenę połączeń do Polski (cena usługi to 5 zł z VAT na 15 dni). Co ważne, w wariancie Go Wakacje oferta ta ...

-

![Ransomware: trojan Koler wyłudza okup [© Maxim_Kazmin - Fotolia.com] Ransomware: trojan Koler wyłudza okup]()

Ransomware: trojan Koler wyłudza okup

... i w zamian za odblokowanie go żąda okupu w wysokości 100 ... go na strony zawierające zestaw narzędzi Angler Exploit Kit, który posiada exploity dla komponentu Silverlight firmy Microsoft, Adobe Flash oraz Java. W czasie analizy przeprowadzonej przez Kaspersky Lab kod exploita był w pełni funkcjonalny, nie dostarczał jednak żadnej funkcji szkodliwej (co ...

-

![Estetyka strony www e-sklepu istotna [© apops - Fotolia.com] Estetyka strony www e-sklepu istotna]()

Estetyka strony www e-sklepu istotna

... zapewne wywołać inne skojarzenia niż te biznesowe. Widząc taki znak, odnosimy go do własnego zmysłowego doświadczenia, które wiąże się z jedzeniem, a ono angażuje wszystkie zmysły ... od tego, z jakiego "sprzętu" korzysta, mógł liczyć na poprawne wyświetlenie strony. Co ważne, wizerunek naszej marki nic na takim rozwiązaniu nie traci. Layout jest ...

-

![CEIDG: podpis elektroniczny odstrasza od internetowej rejestracji [© apops - Fotolia.com] CEIDG: podpis elektroniczny odstrasza od internetowej rejestracji]()

CEIDG: podpis elektroniczny odstrasza od internetowej rejestracji

... konto w systemie ePUAP, następnie złożyć wniosek o założenie zaufanego profilu i potwierdzić go w jednym z punktów, gdzie można tego dokonać. Nic dziwnego, że przy ... wymaga notarialnego poświadczenia, co wiąże się i z koniecznością złożenia wizyty u notariusza, i z kosztami. Mamy jednak pomysł, jak ten problem rozwiązać i ogłosimy go niebawem - mówi ...

-

![Perła w kokonie [© ponsulak - Fotolia.com] Perła w kokonie]()

Perła w kokonie

... We wrześniu 1946 r. zmieniono schemat organizacyjny całego przedsiębiorstwa, dostosowując go do zbiurokratyzowanych, sztywnych norm radzieckich – wprowadzono ścisłą kontrolę, ... zostaną sprzedane. W 1995 r. Zakłady Jedwabiu Naturalnego wstrzymały skup kokonów, co ostatecznie przesądziło o zakończeniu działalności fabryki po 71 latach. Pracowała ...

-

![Blog - 6 sposobów na zwiększenie ruchu [© Pixelbliss - Fotolia.com] Blog - 6 sposobów na zwiększenie ruchu]()

Blog - 6 sposobów na zwiększenie ruchu

... w większych ilościach, ale również prowadzą do zdobycia większej liczby linków zwrotnych, co ma oczywiście pozytywny wpływ na pozycjonowanie strony w wyszukiwarkach. Jeśli pragniesz ... "opublikuj". Kiedy artykuł znajdzie się już w sieci, wielu z nas publikuje go w social media wyłącznie raz – nawet, jeśli treść wymagała wielu godzin przygotowań. ...

-

![10 sposobów na okazje cenowe w Internecie [© maxsim - Fotolia.com] 10 sposobów na okazje cenowe w Internecie]()

10 sposobów na okazje cenowe w Internecie

... , czy interesujące ich artykuły w przeciągu ostatnich miesięcy drożały lub taniały, co pozwala na oszacowanie odpowiedniej tendencji. 2. Sprawdź różnicę w cenie online i offline ... artykuł jest potrzebny większości konsumentów, zrozumiałym jest fakt, że trzeba nabyć go za odpowiednio wyższą cenę. Dotyczyć może to także ubrań lub produktów związanych ...

-

![Twoja strona internetowa jest już przestarzała? Pora ją przeprojektować! [© vege - Fotolia.com] Twoja strona internetowa jest już przestarzała? Pora ją przeprojektować!]()

Twoja strona internetowa jest już przestarzała? Pora ją przeprojektować!

... go informacje, to niestety, ale skorzysta z jej usług. Sprawdź, co ...

-

![Planowanie wakacji bez Internetu: czy to jeszcze możliwe? [© cunaplus - Fotolia.com] Planowanie wakacji bez Internetu: czy to jeszcze możliwe?]()

Planowanie wakacji bez Internetu: czy to jeszcze możliwe?

... to kluczowe rozwiązanie, którym posługują się polscy urlopowicze – 56% z nas uważa go za niezbędny już w trakcie planowania wakacji, a dla 95% ma on ... najważniejszy czynnik. 39% kieruje się polityką bagażową, a 41% ofertą portów docelowych. Co więcej, znaczącą rolę w podejmowaniu decyzji odgrywają zniżki i oferty specjalne – 8% wskazuje, że jest ...

-

![8 zasad dbałości o bezpieczeństwo IT w pracy [© Brian Jackson - Fotolia.com] 8 zasad dbałości o bezpieczeństwo IT w pracy]()

8 zasad dbałości o bezpieczeństwo IT w pracy

... co może narazić firmę na straty w wyniku przestoju w pracy, utraty klientów, zniszczenia reputacji, kradzieży pieniędzy, ujawnienia poufnych informacji itd. Z drugiej strony, jeśli pracownik zwraca większą uwagę na własne bezpieczeństwo IT, zamiast oczekiwać, że specjalista wyciągnie go ... , nie otwieraj go automatycznie – nawet jeśli został wysłany ...

-

![Big Data? Nie, to już Hellabytes, czyli piekielnie dużo bajtów [© adrian_ilie825 - Fotolia.com] Big Data? Nie, to już Hellabytes, czyli piekielnie dużo bajtów]()

Big Data? Nie, to już Hellabytes, czyli piekielnie dużo bajtów

... posiada swój profil behawioralny, czyli pewien wzorzec zachowań, osobiste internetowe DNA, wyróżniające go spośród tłumu innych internautów. Look alike modeling Jeszcze 30 lat temu, w ... do targetu w bardziej efektywny sposób. Pytanie jednak brzmi: czy to jest wszystko, co możemy z nimi zrobić? Według niej nie wystarczy tylko docierać na podstawie ...

-

![Prostota ułatwia sukces w e-commerce. Klienci chcą przejrzystości [© Marek - Fotolia.com] Prostota ułatwia sukces w e-commerce. Klienci chcą przejrzystości]()

Prostota ułatwia sukces w e-commerce. Klienci chcą przejrzystości

... ma produkty w koszyku i chce opuścić stronę sklepu możemy także spróbować go zatrzymać oferując dodatkowy rabat lub wpłynąć na jego decyzję wysyłając ... co chce kupić i nie chce poświęcać czasu na przeglądanie całej oferty. Ważne są również jednoznacznie opisane kategorie produktów, dzięki czemu klient może łatwo i szybko dotrzeć do interesującego go ...

-

![Jak hakerzy zarabiają na graczach? [© pbombaert - Fotolia.com] Jak hakerzy zarabiają na graczach?]()

Jak hakerzy zarabiają na graczach?

... odzyskać dostęp do zapisanych plików, nawet jeśli został zaatakowany przez TeslaCrypt. Co ważne – TeslaCrypt nie stanowi już zagrożenia – serwery zarządzające zostały zdezaktywowane ... Innym znanym przypadkiem jest podszywanie się złośliwej aplikacji pod grę Pokemon GO. „Pokemon GO Ultimate”, która od razu po uruchomieniu blokowała ekran urządzenia ...

-

![Sukces Orbánomiki [© Kagenmi - Fotolia.com] Sukces Orbánomiki]()

Sukces Orbánomiki

... reform. Na początku wprowadzono zmiany w systemie podatkowym, by uczynić go jak najprostszym, zmniejszyć obciążenia podatkowe i zobowiązania administracyjne przedsiębiorców oraz ... więc 200 mld forintów na narodowy program inwestycyjny. W efekcie w co drugiej węgierskiej miejscowości powstał jakiś zakład produkcyjny. Z czasem zawarto kompromis ...

-

![Grupa Azoty stawia na grafen [© nanomanpro - Fotolia.com] Grupa Azoty stawia na grafen]()

Grupa Azoty stawia na grafen

... zrewolucjonizowałaby nasz przemysł, była też cena grafenu. Obecnie instytuty naukowe wytwarzają go na niewielką skalę, tylko na własne potrzeby. Ogranicza to skalę prac ... ton poliamidu z dodatkiem grafenu, wysłać go do fabryki, sprawdzać, jak zachowuje się podczas przerobu, jakie są właściwości nowego tworzywa i co zrobić, żeby je udoskonalić. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jak dbać o psa podczas upałów? Poradnik na lato dla właścicieli czworonogów [© wygenerowane przez AI] Jak dbać o psa podczas upałów? Poradnik na lato dla właścicieli czworonogów](https://s3.egospodarka.pl/grafika2/psy/Jak-dbac-o-psa-podczas-upalow-Poradnik-na-lato-dla-wlascicieli-czworonogow-267478-150x100crop.png)

![Jak radzić sobie z niezadowolonym klientem? [© Minerva Studio - Fotolia.com] Jak radzić sobie z niezadowolonym klientem?](https://s3.egospodarka.pl/grafika//Jak-radzic-sobie-z-niezadowolonym-klientem-iG7AEZ.jpg)

![Tydzień 50/2003 (08-14.12.2003) [© RVNW - Fotolia.com] Tydzień 50/2003 (08-14.12.2003)](https://s3.egospodarka.pl/grafika//Tydzien-50-2003-08-14-12-2003-vgmzEK.jpg)

![Linux w biznesie [© Nmedia - Fotolia.com] Linux w biznesie](https://s3.egospodarka.pl/grafika/Linux/Linux-w-biznesie-Qq30bx.jpg)

![Tydzień 15/2005 (11-17.04.2005) [© RVNW - Fotolia.com] Tydzień 15/2005 (11-17.04.2005)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-15-2005-11-17-04-2005-vgmzEK.jpg)

![Tydzień 39/2006 (25.09-01.10.2006) [© RVNW - Fotolia.com] Tydzień 39/2006 (25.09-01.10.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-39-2006-25-09-01-10-2006-vgmzEK.jpg)

![Tydzień 46/2006 (13-19.11.2006) [© RVNW - Fotolia.com] Tydzień 46/2006 (13-19.11.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-46-2006-13-19-11-2006-vgmzEK.jpg)

![Tydzień 46/2007 (12-18.11.2007) [© RVNW - Fotolia.com] Tydzień 46/2007 (12-18.11.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-46-2007-12-18-11-2007-vgmzEK.jpg)

![Tydzień 27/2008 (30.06-06.07.2008) [© RVNW - Fotolia.com] Tydzień 27/2008 (30.06-06.07.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-27-2008-30-06-06-07-2008-vgmzEK.jpg)

![Utrata danych a niskie temperatury [© violetkaipa - Fotolia.com] Utrata danych a niskie temperatury](https://s3.egospodarka.pl/grafika/utrata-danych/Utrata-danych-a-niskie-temperatury-SdaIr2.jpg)

![PO Innowacyjna Gospodarka: praktyczne wskazówki [© Minerva Studio - Fotolia.com] PO Innowacyjna Gospodarka: praktyczne wskazówki](https://s3.egospodarka.pl/grafika/Dzialanie-8-1/PO-Innowacyjna-Gospodarka-praktyczne-wskazowki-iG7AEZ.jpg)

![Flash mob jako narzędzie marketingowe [© Minerva Studio - Fotolia.com] Flash mob jako narzędzie marketingowe](https://s3.egospodarka.pl/grafika/narzedzia-marketingowe/Flash-mob-jako-narzedzie-marketingowe-iG7AEZ.jpg)

![Świąteczna atmosfera oczami Polaków [© StockPixstore - Fotolia.com] Świąteczna atmosfera oczami Polaków](https://s3.egospodarka.pl/grafika2/swieta/Swiateczna-atmosfera-oczami-Polakow-110641-150x100crop.jpg)

![Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium [© Pavel Ignatov - Fotolia.com] Trojan Backdoor.AndroidOS.Obad.a wysyła SMS-y Premium](https://s3.egospodarka.pl/grafika2/trojany/Trojan-Backdoor-AndroidOS-Obad-a-wysyla-SMS-y-Premium-119057-150x100crop.jpg)

![Roaming Orange: nowe ceny od 1 lipca [© red77head - Fotolia.com] Roaming Orange: nowe ceny od 1 lipca](https://s3.egospodarka.pl/grafika2/roaming/Roaming-Orange-nowe-ceny-od-1-lipca-139636-150x100crop.jpg)

![Ransomware: trojan Koler wyłudza okup [© Maxim_Kazmin - Fotolia.com] Ransomware: trojan Koler wyłudza okup](https://s3.egospodarka.pl/grafika2/koler/Ransomware-trojan-Koler-wyludza-okup-141076-150x100crop.jpg)

![Estetyka strony www e-sklepu istotna [© apops - Fotolia.com] Estetyka strony www e-sklepu istotna](https://s3.egospodarka.pl/grafika2/projekt-strony-www/Estetyka-strony-www-e-sklepu-istotna-142867-150x100crop.jpg)

![CEIDG: podpis elektroniczny odstrasza od internetowej rejestracji [© apops - Fotolia.com] CEIDG: podpis elektroniczny odstrasza od internetowej rejestracji](https://s3.egospodarka.pl/grafika2/rejestracja-dzialalnosci-gospodarczej/CEIDG-podpis-elektroniczny-odstrasza-od-internetowej-rejestracji-144661-150x100crop.jpg)

![Perła w kokonie [© ponsulak - Fotolia.com] Perła w kokonie](https://s3.egospodarka.pl/grafika2/przemysl-jedwabniczy/Perla-w-kokonie-146012-150x100crop.jpg)

![Blog - 6 sposobów na zwiększenie ruchu [© Pixelbliss - Fotolia.com] Blog - 6 sposobów na zwiększenie ruchu](https://s3.egospodarka.pl/grafika2/blog/Blog-6-sposobow-na-zwiekszenie-ruchu-150801-150x100crop.jpg)

![10 sposobów na okazje cenowe w Internecie [© maxsim - Fotolia.com] 10 sposobów na okazje cenowe w Internecie](https://s3.egospodarka.pl/grafika2/zakupy-online/10-sposobow-na-okazje-cenowe-w-Internecie-156170-150x100crop.jpg)

![Twoja strona internetowa jest już przestarzała? Pora ją przeprojektować! [© vege - Fotolia.com] Twoja strona internetowa jest już przestarzała? Pora ją przeprojektować!](https://s3.egospodarka.pl/grafika2/strona-internetowa/Twoja-strona-internetowa-jest-juz-przestarzala-Pora-ja-przeprojektowac-159296-150x100crop.jpg)

![Planowanie wakacji bez Internetu: czy to jeszcze możliwe? [© cunaplus - Fotolia.com] Planowanie wakacji bez Internetu: czy to jeszcze możliwe?](https://s3.egospodarka.pl/grafika2/social-media/Planowanie-wakacji-bez-Internetu-czy-to-jeszcze-mozliwe-162128-150x100crop.jpg)

![8 zasad dbałości o bezpieczeństwo IT w pracy [© Brian Jackson - Fotolia.com] 8 zasad dbałości o bezpieczeństwo IT w pracy](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/8-zasad-dbalosci-o-bezpieczenstwo-IT-w-pracy-162471-150x100crop.jpg)

![Big Data? Nie, to już Hellabytes, czyli piekielnie dużo bajtów [© adrian_ilie825 - Fotolia.com] Big Data? Nie, to już Hellabytes, czyli piekielnie dużo bajtów](https://s3.egospodarka.pl/grafika2/Big-Data/Big-Data-Nie-to-juz-Hellabytes-czyli-piekielnie-duzo-bajtow-164872-150x100crop.jpg)

![Prostota ułatwia sukces w e-commerce. Klienci chcą przejrzystości [© Marek - Fotolia.com] Prostota ułatwia sukces w e-commerce. Klienci chcą przejrzystości](https://s3.egospodarka.pl/grafika2/sklep-internetowy/Prostota-ulatwia-sukces-w-e-commerce-Klienci-chca-przejrzystosci-168486-150x100crop.jpg)

![Jak hakerzy zarabiają na graczach? [© pbombaert - Fotolia.com] Jak hakerzy zarabiają na graczach?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-hakerzy-zarabiaja-na-graczach-182113-150x100crop.jpg)

![Sukces Orbánomiki [© Kagenmi - Fotolia.com] Sukces Orbánomiki](https://s3.egospodarka.pl/grafika2/Victor-Orban/Sukces-Orb-nomiki-182481-150x100crop.jpg)

![Grupa Azoty stawia na grafen [© nanomanpro - Fotolia.com] Grupa Azoty stawia na grafen](https://s3.egospodarka.pl/grafika2/Grupa-Azoty/Grupa-Azoty-stawia-na-grafen-186516-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)