-

![Windows 7 już dostępny [© Nmedia - Fotolia.com] Windows 7 już dostępny]()

Windows 7 już dostępny

... nowy system operacyjny poprawia poziom bezpieczeństwa danych zachowanych w komputerach oraz zasobach sieciowych organizacji: Bitlocker i Bitlocker to Go, dzięki którym wymuszane jest szyfrowanie danych na dyskach wewnętrznych organizacji (Bitlocker), jak i wszelkich dyskach przenośnych typu pendrive (Bitlocker to Go). User Account Control poprawia ...

-

![Fortinet: nowy FortiGate-1240B Fortinet: nowy FortiGate-1240B]()

Fortinet: nowy FortiGate-1240B

... posiada własny system polityk bezpieczeństwa, a także adekwatne potrzeby wydajnościowe. Wszystkie wymienione cechy posiada urządzenie FortiGate-1240B wyposażone w system dający ... też pomocy w zarządzaniu polityką zgodności. Rozwiązanie Endpoint Network Access Control (NAC) - kontrola dostępu do sieci: Jako część serwisu subskrypcji FortiGuard ...

-

![Projektor Sanyo PLV-HF10000L Projektor Sanyo PLV-HF10000L]()

Projektor Sanyo PLV-HF10000L

... . W technologii tej wykorzystywany jest dodatkowy, czwarty panel (Color Control Device - CCD) - do oddzielnej kontroli barwy żółtej – oprócz tradycyjnych trzech ... Projektor wyposażony jest także w filtr AMF (Active Maintenance Filter) – system automatycznej wymiany filtrów opracowany przez SANYO. System AMF składa się z kasety zawierającej 10 filtrów ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... łączna liczba mobilnych zagrożeń zidentyfikowanych przez sześć ostatnich lat! Mobilny system operacyjny Google’a stał się atrakcyjny dla cyberprzestępców z kilku powodów, a przede ... urządzeniu mobilnym. CarrierIQ jest zbudowany na typowej architekturze Command and Control, w której administratorzy systemu mogą ustalić, jaki rodzaj informacji jest ...

-

![Trend Micro: zagrożenia internetowe II kw. 2012 [© alexskopje - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2012]()

Trend Micro: zagrożenia internetowe II kw. 2012

... Najważniejsze tendencje w drugim kwartale 2012 r.: Wykryto 25 000 szkodliwych aplikacji wymierzonych w system Android, co oznacza wzrost o 317% w porównaniu z liczbą przypadków odnalezionych w ... głównie firmy w Azji Wschodniej, a liczba serwerów C&C (command and control) na Tajwanie dorównała już ich liczbie w Stanach Zjednoczonych. Pinterest ...

-

![Windows XP: czym grozi korzystanie z systemu? [© Philippe-Olivier Con - Fotolia.com] Windows XP: czym grozi korzystanie z systemu?]()

Windows XP: czym grozi korzystanie z systemu?

... zabezpieczeniach, które nie zostaną naprawione przez aktualizacje. Natomiast Trend Micro Endpoint Application Control zapobiegnie instalacji i uruchomieniu niechcianego, podejrzanego lub złośliwego oprogramowania na komputerze z systemem ... . Korzystaj z przeglądarek innych niż Internet Explorer. Korzystaj z urządzenia IPS (intrusion prevention system ...

-

![Modelowanie biznesowe czyli pilnowanie hochsztaplerów Modelowanie biznesowe czyli pilnowanie hochsztaplerów]()

Modelowanie biznesowe czyli pilnowanie hochsztaplerów

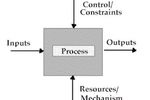

... Czemu to jest złe? Wyobraźmy sobie, że chcemy zaprojektować skuteczny system wynagrodzeń a zacna firma, która ma go wdrożyć ankietuje w tym ... na wyjściu (Outputs) wydana decyzja. Sposób podejmowania decyzji określa procedura (!) i aktualny stan prawny (Control). Zasobem niezbędnym jest kompetentny pracownik (Resources). Decyzja jest zawsze, może ...

-

![Płyta FOXCONN X38A z serii Digital Life Płyta FOXCONN X38A z serii Digital Life]()

Płyta FOXCONN X38A z serii Digital Life

... obsługuje zarówno pamięci DDR2 jak i DDR3 i posiada funkcję Dual Digital Audio oraz system chłodzący Cool Fan. Model X38A obsługuje 3 sloty PCI-Express x16 (w tym 2 mogą zostać ... oraz podkręcania FoxOne, a także możliwości overclockingu w BIOSie poprzez menu Fox Central Control Unit. Płyty z serii Digital Life posiadają takie opcje jak: Dual Digital ...

-

![Projektor SANYO PLC-WU3001 Projektor SANYO PLC-WU3001]()

Projektor SANYO PLC-WU3001

... większego natężenia oświetlenia zewnętrznego. Jasny i dobrze nasycony barwami obraz uzyskać można bez całkowitego zaciemniania sali. Inteligentny system sterowania pracą lampy (ang. Intelligent Lamp Control System) dostosowuje natężenie oświetlenia do jasności wyświetlanych scen. W ciemnych scenach widać dzięki temu więcej szczegółów i wzroku nie ...

-

![Aparat cyfrowy Sony α6000 Aparat cyfrowy Sony α6000]()

Aparat cyfrowy Sony α6000

... nie umknie — nawet sportowcy i szybko poruszające się zwierzęta. Na dodatek, system Fast Hybrid AF działa także przy nagrywaniu filmów. Wewnątrz niedużego, ... jednego dotknięcia. Jedno dotknięcie wystarcza też do uruchomienia funkcji Smart Remote Control, umożliwiającej użycie telefonu komórkowego do zdalnego wyzwalania migawki i wyświetlania zdjęć. ...

-

![Sophos UTM chroni przed atakiem sieci botnet [© Andrea Danti - Fotolia.com] Sophos UTM chroni przed atakiem sieci botnet]()

Sophos UTM chroni przed atakiem sieci botnet

... wersji zwiększono prędkość skanowania zagrożeń, wprowadzono ochronę przed atakiem sieci botnet, uproszczono system szyfrowania email oraz zwiększono poziom bezpieczeństwa WiFi i VPN. ... i VPN przez kombinację Sophos UTM z funkcjami SMC (Sophos Mobile Control) Sophos do zarządzania urządzeniami mobilnymi. Zoptymalizowana wydajność IPS – inteligentne ...

-

![Serwery HackingTeam odkryte przez Kaspersky Lab Serwery HackingTeam odkryte przez Kaspersky Lab]()

Serwery HackingTeam odkryte przez Kaspersky Lab

Kaspersky Lab zlokalizował międzynarodową infrastrukturę wykorzystywaną do kontrolowania implantów szkodliwego oprogramowania „Remote Control System” (ponad 320 serwerów kontroli RCS w ponad 40 krajach), a także zidentyfikował kolejne mobilne trojany, działające zarówno w systemie Android, jak i iOS. Moduły ...

-

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014]()

Bezpieczeństwo firm w sieci I poł. 2014

... i stosowane bardzo rzadko, najczęściej jest to komunikacja z serwerami C&C (Command & Control) sterującymi botnetem, a ukrywanie adresów IP ma na celu utrudnienie lokalizacji botnetu. ... wśród wszystkich wskaźników IOC (Indicators Of Compromise – oznaka, że system został zainfekowany) wzrósł w maju 2014 roku do poziomu 93% (w porównaniu z 91% ...

-

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014]()

ESET: zagrożenia internetowe VII 2014

... Win32/TrojanDownloader.Zurgop jest aplikacją z rodziny złośliwych kodów, które raz infekując podatny system będą pobierać inne złośliwe oprogramowanie z Internetu. Warianty tej rodziny ... dane z urządzenia. Złośliwe oprogramowanie łączy się z serwerem Command & Control, żeby pobierać i instalować inne moduły, które pozwalają złośliwemu oprogramowaniu ...

-

![Windows atakowany przez BackDoor.Yebot [© kentoh - Fotolia.com] Windows atakowany przez BackDoor.Yebot]()

Windows atakowany przez BackDoor.Yebot

... automatycznie uwalniany z chwilą wykonania kodu dotyczącego tej funkcji). Malware zawiera również mechanizm sprawdzający, czy zaatakowany system jest maszyną wirtualną, oraz posiada mechanizm omijający User Accounts Control systemu Windows. BackDoor.Yebot posiada zdolność do: uruchamiania na zainfekowanym komputerze serwera FTP; uruchamiania na ...

-

![Microsoft Azure: czym jest i co oferuje? Microsoft Azure: czym jest i co oferuje?]()

Microsoft Azure: czym jest i co oferuje?

... na Windows Serwer (jego nazwa to Windows Azure Guest OS). System uruchamiany jest na maszynach wirtualnych: Compute – odpowiada za zadania obliczeniowe hostowanych aplikacji, Storage ... połączenie między zasobami zdalnymi i lokalnymi. Znajduje się tam także Access Control Services. Jest to mechanizm odpowiadający za kontrolę dostępu do usług. ...

-

![CRM w Magellanie [© Nmedia - Fotolia.com] CRM w Magellanie]()

CRM w Magellanie

... , serwis i wsparcie techniczne oraz call center. TETA_Controlling jest narzędziem analitycznym, które pozwala obniżyć ryzyko związane z procesem podejmowania decyzji. System zapewni lepszy dostęp do informacji zarządczej, uzyskanie jasnych podstaw do podjęcia decyzji biznesowych, możliwość samodzielnej analizy danych w nieskomplikowany sposób.

-

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu]()

Łatwiejsza kontrola spamu

... możliwości raportowania. SurfControl End User Spam Management jest dodatkiem administracyjnym usprawniającym proces rozpoznawania spamu. Dotychczas wiadomości zidentyfikowane przez system jako podejrzane były zatrzymywane na serwerze, a informacja o blokadzie trafiała do administratora, który decydował o dalszym losie podejrzanych przesyłek. Nowe ...

-

![Baterie do urządzeń cyfrowych [© violetkaipa - Fotolia.com] Baterie do urządzeń cyfrowych]()

Baterie do urządzeń cyfrowych

... zapewnienia maksymalnej wydajności przy rozładowywaniu, ilość tych materiałów w każdej baterii jest kontrolowana i odpowiednio zwiększana za pomocą systemu Tablet Mix Control System. Oprócz tego, w procesie produkcji wykorzystuje się nową technologię odlewania próżniowego, która umożliwia umieszczenie większej ilości elektrolitu w baterii, a tym ...

-

![Antyspyware dla dużych sieci [© Nmedia - Fotolia.com] Antyspyware dla dużych sieci]()

Antyspyware dla dużych sieci

... , która eliminuje najtrudniejsze do usunięcia programy szpiegowskie, takie jak CoolWebSearch. Oprogramowaniem można administrować za pomocą konsoli Trend Micro Control Manager, która umożliwia centralne zarządzanie wszystkimi instalacjami ASEE z jednego panela administratora, uruchamianego w oknie przeglądarki internetowej. Oprogramowanie jest ...

-

![Vista stanowi zagrożenie? [© Nmedia - Fotolia.com] Vista stanowi zagrożenie?]()

Vista stanowi zagrożenie?

... błędów w kodzie źródłowym systemu operacyjnego Windows Vista, stanowiących zagrożenie dla użytkowników. Najnowsze odkrycie dotyczy luki kodu w obszarze UAC (User Account Control), innowacji wprowadzonej do systemu operacyjnego Vista. Błędy i luki kodu systemu operacyjnego stanowią zagrożenie nie tylko ze względu na możliwość ataków ...

-

![Jakie zagrożenia generuje elektronika samochodowa? [© Scanrail - Fotolia.com] Jakie zagrożenia generuje elektronika samochodowa?]()

Jakie zagrożenia generuje elektronika samochodowa?

... z poduszkami powietrznymi, radiem, elektryczną regulacją siedzeń, ABS-em, systemami kontroli trakcji, systemami automatycznego utrzymywania bezpiecznej odległości (Autonomous Cruise Control, ACC), a także z systemami łączności i łączności wewnętrznej. Naukowcy z kilku uniwersytetów wykazali, że mając dostęp do elektronicznych elementów samochodu ...

-

![Smartfon HUAWEI Ascend D2 Smartfon HUAWEI Ascend D2]()

Smartfon HUAWEI Ascend D2

... FHD IPS + 443 PPI Super Retina. Jego sercem jest dwurdzeniowy chipset K3V2 1,5 GHz. Dzięki baterii o pojemności 3000mAh, technologiom Quick Power Control (QPC) oraz Automated Discontinuous Reception (ADRX) Ascend D2 osiąga czas czuwania do 6 dni. Smartfon został również wyposażony w kamerę o rozdzielczości 13 ...

-

![Konferencja Apple - iOS 7 jesienią [© Apple] Konferencja Apple - iOS 7 jesienią]()

Konferencja Apple - iOS 7 jesienią

... 7 został odświeżony, uproszczony i zaprojektowany przede wszystkim pod kątem przejrzystości. Zmieniono wygląd, działanie i wywoływanie wielu aplikacji. Wśród nowości znalazła się funkcja Control Center, pozwalająca na łatwe przełączanie się między trybami, dokonywanie i zmianę ustawień takich jak głośność, jasność ekranu czy wywoływanie podręcznych ...

-

![Zaawansowane ataki hakerskie w Europie 2013 [© ra2 studio - Fotolia.com] Zaawansowane ataki hakerskie w Europie 2013]()

Zaawansowane ataki hakerskie w Europie 2013

... niemal 40 000 unikatowych cyberataków (ponad 100 dziennie) i wydobytych z ponad 22 mln połączeń do infrastruktury sterującej atakami C&C (command and control) zainicjowanych przez szkodliwe oprogramowanie. Przedstawiono w nim specyfikę cyberataków, które rutynowo pokonują tradycyjne zabezpieczenia, takie jak zapory sieciowe, zapory nowej generacji ...

-

![Projektory BenQ MX768 i MW769 z rozszerzoną korekcją Keystone Projektory BenQ MX768 i MW769 z rozszerzoną korekcją Keystone]()

Projektory BenQ MX768 i MW769 z rozszerzoną korekcją Keystone

... czy DB). Możliwe jest zdalne zarządzanie pracą projektorów (po podłączeniu do sieci LAN), wykorzystując np. oprogramowanie Crestron lub PJ-Link LAN Control System. Oszczędność energii W urządzeniach zastosowano rozwiązanie BenQ SmartEco™, polegające na analizie wyświetlanego obrazu i bieżącej optymalizacji mocy lampy tak, by uzyskać jak ...

-

![Projektory BenQ z NFC Projektory BenQ z NFC]()

Projektory BenQ z NFC

... (poprzez gniazdo RJ45) można zdalnie monitorować i zarządzać pracą projektorów np. w całej firmie wykorzystując oprogramowanie Crestron lub PJ-Link LAN Control System. W komplecie z projektorem użytkownik dostaje moduł Wi-Fi pozwalający na bezprzewodową komunikację z projektorem i bezprzewodowe wyświetlanie treści. Obydwa projektory mogą wyświetlać ...

-

![Trojan Kovter wykryty w rejestrze systemowym [© profit_image - Fotolia.com] Trojan Kovter wykryty w rejestrze systemowym]()

Trojan Kovter wykryty w rejestrze systemowym

... przerywa swoje działanie. Oprócz tego potrafi wyświetlać na ekranie losowe wiadomości tekstowe i wyłączać mechanizm Kontroli Kont Użytkownika w Windows (User Accounts Control – UAC). Trojan.MulDrop6.42771 używa siedmiu sposobów na włączenie swojego autouruchamiania w systemie i potrafi wdrożyć sześć różnych metod uruchomienia się — w jaki ...

-

![Nowy malware atakuje urządzenia z systemem Mac [© Imillian - Fotolia.com] Nowy malware atakuje urządzenia z systemem Mac]()

Nowy malware atakuje urządzenia z systemem Mac

... serwer WWW dubluje Web Service (PHP) - za pośrednictwem generowanego przez Tor adresu. Usługa WWW (PHP) Składnik ten działa jako centrum Control & Comand i daje atakującemu pełną kontrolę nad zainfekowanym komputerem. Usługa internetowa jest skonfigurowana lokalnie i może być dostępna za pośrednictwem adresu "cebuli ...

-

![Karta graficzna SAPPHIRE PULSE Radeon RX 560 Karta graficzna SAPPHIRE PULSE Radeon RX 560]()

Karta graficzna SAPPHIRE PULSE Radeon RX 560

... Za chłodzenie rdzenia karty odpowiada aluminiowy radiator z miedzianym rdzeniem. Dmucha na niego wentylator o średnicy 70 mm. Dzięki rozwiązaniu Inteligent Fan Control III wentylator przestaje pracować, gdy karta jest w spoczynku i nie osiąga wysokich temperatur. Pozwala to na bezgłośną pracę. Ponadto sekcja zasilająca ...

-

![Kolejna fala cyberataków wycelowanych w przemysł? Co doskwiera ICS? Kolejna fala cyberataków wycelowanych w przemysł? Co doskwiera ICS?]()

Kolejna fala cyberataków wycelowanych w przemysł? Co doskwiera ICS?

... świecie sprawia, że trudno przewidzieć, jak postąpią cyberprzestępcy – powiedział Jewgienij Gonczarow, szef działu ICS CERT w firmie Kaspersky. Kaspersky Lab Industrial Control Systems Cyber Emergency Response Team (Kaspersky Lab ICS CERT) to globalny projekt uruchomiony przez Kaspersky Lab w 2016 r. w celu koordynacji działań ...

-

![Panasonic LUMIX DMC-TZ20 Panasonic LUMIX DMC-TZ20]()

Panasonic LUMIX DMC-TZ20

... . Została zastosowana technologia szybkiego wyjścia sygnału cyfrowego wykorzystywana w aparatach LUMIX G Micro System, co pozwala wykonywać szybkie zdjęcia seryjne i nagrywać filmy Full ... ruchem. Tryb ten wykorzystuje kompleksową integrację funkcji Intelligent ISO Control, która automatycznie dostosowuje czułość ISO i czas otwarcia migawki do ruchu ...

-

![Gamingowa karta graficzna Sapphire NITRO R9 FURY Gamingowa karta graficzna Sapphire NITRO R9 FURY]()

Gamingowa karta graficzna Sapphire NITRO R9 FURY

... przy zadanej temperaturze. Dodatkowo, wprowadzony w najnowszych kartach firmy SAPPHIRE system IFC-II (Intelligent Fan Control II) pozwala na całkowite wyłączenie wiatraków gdy procesor graficzny nie ... AMD TrueAudio AMD LiquidVR AMD VSR scaling AMD Frame Rate Target Control Kartę wyposażono w trzy złącza DisplayPort, jedno DVI-D oraz jedno HDMI 1. ...

-

![Karta graficzna SAPPHIRE NITRO+ Radeon RX 480 Karta graficzna SAPPHIRE NITRO+ Radeon RX 480]()

Karta graficzna SAPPHIRE NITRO+ Radeon RX 480

... wentylatora oparty na wygodnym zaczepie i tylko jednej łatwo dostępnej śrubce, bez konieczności odkręcania obudowy czy innych części karty. Usprawniony system Intelligent Fan Control III całkowicie wyłącza wentylatory przy niskim obciążeniu układu. Dzięki wprowadzeniu technologii NITRO CoolTech aktywne chłodzenie uruchamia się dokładnie przy ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... na wiadomościach ICMP zawierających 32-bajtową szkodliwą funkcję. Protokół ICMP (Internet Control Message Protocol) znany jest większości użytkowników, ponieważ jest on wykorzystywany ... projekt rozwojowy (kod jest porządny, dla aplikacji został stworzony uniwersalny system klas), który wymagał dobrze zorganizowanego zespołu programistów. Co więcej, ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Windows 7 już dostępny [© Nmedia - Fotolia.com] Windows 7 już dostępny](https://s3.egospodarka.pl/grafika/Windows/Windows-7-juz-dostepny-Qq30bx.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2012 [© alexskopje - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2012-101723-150x100crop.jpg)

![Windows XP: czym grozi korzystanie z systemu? [© Philippe-Olivier Con - Fotolia.com] Windows XP: czym grozi korzystanie z systemu?](https://s3.egospodarka.pl/grafika2/Windows-XP/Windows-XP-czym-grozi-korzystanie-z-systemu-140275-150x100crop.jpg)

![Sophos UTM chroni przed atakiem sieci botnet [© Andrea Danti - Fotolia.com] Sophos UTM chroni przed atakiem sieci botnet](https://s3.egospodarka.pl/grafika2/Sophos-UTM/Sophos-UTM-chroni-przed-atakiem-sieci-botnet-133784-150x100crop.jpg)

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firm-w-sieci-I-pol-2014-141529-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2014-141853-150x100crop.jpg)

![Windows atakowany przez BackDoor.Yebot [© kentoh - Fotolia.com] Windows atakowany przez BackDoor.Yebot](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Windows-atakowany-przez-BackDoor-Yebot-154175-150x100crop.jpg)

![CRM w Magellanie [© Nmedia - Fotolia.com] CRM w Magellanie](https://s3.egospodarka.pl/grafika/teta/CRM-w-Magellanie-Qq30bx.jpg)

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu](https://s3.egospodarka.pl/grafika/spam/Latwiejsza-kontrola-spamu-Qq30bx.jpg)

![Baterie do urządzeń cyfrowych [© violetkaipa - Fotolia.com] Baterie do urządzeń cyfrowych](https://s3.egospodarka.pl/grafika/baterie/Baterie-do-urzadzen-cyfrowych-SdaIr2.jpg)

![Antyspyware dla dużych sieci [© Nmedia - Fotolia.com] Antyspyware dla dużych sieci](https://s3.egospodarka.pl/grafika/antyspyware/Antyspyware-dla-duzych-sieci-Qq30bx.jpg)

![Vista stanowi zagrożenie? [© Nmedia - Fotolia.com] Vista stanowi zagrożenie?](https://s3.egospodarka.pl/grafika/Windows-Vista/Vista-stanowi-zagrozenie-Qq30bx.jpg)

![Jakie zagrożenia generuje elektronika samochodowa? [© Scanrail - Fotolia.com] Jakie zagrożenia generuje elektronika samochodowa?](https://s3.egospodarka.pl/grafika/elektronika-w-samochodzie/Jakie-zagrozenia-generuje-elektronika-samochodowa-apURW9.jpg)

![Konferencja Apple - iOS 7 jesienią [© Apple] Konferencja Apple - iOS 7 jesienią](https://s3.egospodarka.pl/grafika2/Apple/Konferencja-Apple-iOS-7-jesienia-119034-150x100crop.jpg)

![Zaawansowane ataki hakerskie w Europie 2013 [© ra2 studio - Fotolia.com] Zaawansowane ataki hakerskie w Europie 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Zaawansowane-ataki-hakerskie-w-Europie-2013-136792-150x100crop.jpg)

![Trojan Kovter wykryty w rejestrze systemowym [© profit_image - Fotolia.com] Trojan Kovter wykryty w rejestrze systemowym](https://s3.egospodarka.pl/grafika2/Doctor-Web/Trojan-Kovter-wykryty-w-rejestrze-systemowym-176973-150x100crop.jpg)

![Nowy malware atakuje urządzenia z systemem Mac [© Imillian - Fotolia.com] Nowy malware atakuje urządzenia z systemem Mac](https://s3.egospodarka.pl/grafika2/Bitdefender/Nowy-malware-atakuje-urzadzenia-z-systemem-Mac-178340-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)