-

![Praca zdalna? Polacy mówią "tak, ale..." [© pixabay.com] Praca zdalna? Polacy mówią "tak, ale..."]()

Praca zdalna? Polacy mówią "tak, ale..."

... wykluczenie cyfrowe części grup kandydatów czy ich niechęć do starania się o pracę za pośrednictwem komputera czy smartfona. Szczególnie często dotyczy to np. pracowników fizycznych czy osób starszych. Choćby z myślą o nich pracować trzeba stale nad przystępnym UX narzędzi rekrutacji zdalnej, ich przyjaznym dostosowaniem do różnych ...

-

![Kryptowaluty. Jakie metody stosują cyberprzestępcy? Kryptowaluty. Jakie metody stosują cyberprzestępcy?]()

Kryptowaluty. Jakie metody stosują cyberprzestępcy?

... – mówi Kamil Sadkowski. – Do innych zagrożeń należą fałszywe oferty wynajęcia części mocy obliczeniowej użytkownika do wydobywania kryptowalut ... do komputera, chcąc zapłacić kryptowalutą w sieci. Ryzyko stanowi również kradzież lub utrata zimnego portfela. Jeśli niepowołane osoby uzyskają dostęp do portfela, który został zabezpieczony łatwym do ...

-

![Oszustwo "na inwestycję" wykorzystujące wizerunek ministry Agnieszki Dziemianowicz-Bąk Oszustwo "na inwestycję" wykorzystujące wizerunek ministry Agnieszki Dziemianowicz-Bąk]()

Oszustwo "na inwestycję" wykorzystujące wizerunek ministry Agnieszki Dziemianowicz-Bąk

... do komputera ofiary i jej bankowości elektronicznej. Pierwszym krokiem cyberprzestępców jest nakłonienie nas do podania swoich danych. W przypadku kampanii którą reaktywowali przestępcy, ale również i wielu podobnych, służą do ...

-

![Ochrona danych a serwisy społecznościowe Ochrona danych a serwisy społecznościowe]()

Ochrona danych a serwisy społecznościowe

... do Generalnego Inspektora Ochrony Danych Osobowych." Fotka.pl: "Dokonując rejestracji w serwisie internetowym Fotka.pl, Użytkownik wyraża zgodę na przetwarzanie swoich danych osobowych zgodnie z Polityką Ochrony Prywatności przedstawioną w dalszej części ... z komputera ofiary. Atakujący wysyła do ofiary maila z linkiem do zainfekowanej strony, ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... LUA jest językiem skryptowym, który może zostać bardzo łatwo rozszerzony i podłączony do kodu C. Wiele części Flame'a posiada składnię logiczną wysokiego poziomu napisaną w LUA - ... mikrofonu komputera. Oczywiście istnieje inne złośliwe oprogramowanie, które jest w stanie nagrywać dźwięk, ale kluczową cechą Flame’a jest jego kompletność - zdolność do ...

-

![Najlepsze sklepy internetowe 2012 [© ktsdesign - Fotolia.com] Najlepsze sklepy internetowe 2012]()

Najlepsze sklepy internetowe 2012

... do komputera i Internetu, a z drugiej rośnie liczba urządzeń na których codziennie z Internetu korzystamy. To już nie tylko komputery stacjonarne i laptopy, ale i tablety, smartfony, a nawet telewizory. Z Internetem łączy się coraz więcej urządzeń, nic więc dziwnego, że to do ... , o którym piszemy w dalszej części. Zaufanie do sklepu wskazano ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... Chinach. Dostawcy usług internetowych w tych prowincjach podobno dostarczają łącze także do niektórych części Korei Północnej. Historie związane z niektórymi szkodnikami Aresztowanie autora ... trzeciej (31,9%) maszyn – na dysku twardym lub przenośnym podłączonym do komputera. To o 2 punkty procentowe więcej niż w zeszłym kwartale. Przez ponad rok 20 ...

-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

... systemie, działał jako wielofunkcyjna platforma modułowa. W zależności od założonego celu dodawał do zainfekowanego systemu różne moduły. Każdy z tych modułów wykonywał określony zestaw działań: od gromadzenia informacji na temat zainfekowanego komputera oraz jego infrastruktury sieciowej po kradzież różnych haseł, rejestrowanie wciskanych klawiszy ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... tę można porównać do tego, co miało miejsce około 15 lat temu. Wówczas wiele osób sądziło, że program antywirusowy jest zbędnym dodatkiem do komputera, który tylko ... kart przedpłaconych dochodzi do szybkiego wyzerowania konta. Niestety nie jest to jedyna funkcja mobilnych szkodników. Aby lepiej oddać obraz sytuacji, w dalszej części artykułu posłużę ...

-

![Warunki i jakość życia Polaków [© Scanrail - Fotolia.com] Warunki i jakość życia Polaków]()

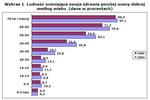

Warunki i jakość życia Polaków

... , jako podział polskiego społeczeństwa na dwie części - jedną uczestniczącą w globalnym społeczeństwie informacyjnym, a drugą ... komputera są w ponad połowie przypadków względy finansowe. Dostęp do Internetu Struktura społeczna dostępu do Internetu w gospodarstwach domowych jest bardzo podobna do struktury posiadania komputera w domu. Dostęp do ...

-

![Dyski Kingston SSDNow mS200 Dyski Kingston SSDNow mS200]()

Dyski Kingston SSDNow mS200

... komputera, gwarantując większą szybkość i stabilność pracy. Jak zapewnia producent, nowe napędy skrócą czas oczekiwania podczas uruchamiania komputera lub otwierania aplikacji. Pozbawione ruchomych części są odporne na wstrząsy, zachowując stabilność nawet w najtrudniejszych warunkach i wydłużając czas eksploatacji komputera ...

-

![Nowy Aspire Nowy Aspire]()

Nowy Aspire

... są przeznaczone dla użytkowników z małych firm oraz osób korzystających z komputera w domu. Zastosowanie procesora AMD Mobile Athlon XP1800+ (lub XP2000+ ... pozwalają na komfortową pracę. Szybkość dostępu do różnych funkcji i aplikacji poprawiają dodatkowe klawisze programowalne, umieszczone w górnej części klawiatury. Obudowa kryje w sobie wszystkie ...

Tematy: notebooki -

![Nowe notebooki Acer Predator Triton 300 i Predator Helios 300 Nowe notebooki Acer Predator Triton 300 i Predator Helios 300]()

Nowe notebooki Acer Predator Triton 300 i Predator Helios 300

... Acer AeroBlade oraz technologia CoolBoost™, która dostosowuje ich pracę do warunków, by zapewnić optymalne chłodzenie w każdej części komputera. Cena i dostępność Predator Triton 300 (PT314-51s) dostępny będzie Polsce w drugim kwartale 2021 roku. Cena komputera zostanie podana w późniejszym terminie. Predator Helios 300 (PH315-53) dostępny ...

-

![Przyszłość Skype zagrożona? [© pizuttipics - Fotolia.com] Przyszłość Skype zagrożona?]()

Przyszłość Skype zagrożona?

... są one bezpłatne i są porównywalne do cen rozmów do sieci komutowanych oferowanych przez Skype’a. Ale Jajah nie oferuje bezpłatnych rozmów z komputera na komputer, jak to robi Skype ... IP Sound, z którego korzysta także Skype. Skype stał się popularny przynajmniej po części dlatego, że układ kodowania dał mu tę popularność. Ale skoro Yahoo ...

-

![Jak przyspieszyć komputer? 7 sposobów [© Frédéric Massard - Fotolia.com] Jak przyspieszyć komputer? 7 sposobów]()

Jak przyspieszyć komputer? 7 sposobów

... części - partycje. Pierwsza z nich służy instalacji systemu i programów, na drugiej przechowywane są dane użytkownika. Dzięki takiemu zabiegowi zyskujemy pewność, że w razie awarii systemu i jego reinstalacji, pliki zgromadzone na osobnej partycji pozostaną bezpieczne. Dzięki partycjom zadbamy również o zapas miejsca, który system komputera ... do ...

-

![Polacy 50+ a korzystanie z Internetu Polacy 50+ a korzystanie z Internetu]()

Polacy 50+ a korzystanie z Internetu

... części z niewiedzy”, komentuje dr Dominik Batorski z ICM UW, kierownik zespołu ekspertów zaangażowanych w prace nad raportem. Tymczasem badania potwierdzają, że zdobycie przez osoby 50+ umiejętności korzystania z komputera ... : bariery finansowe – przekładające się na brak komputera w domu i/lub brak dostępu do Internetu ze względu na ceny łącz; ...

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... – ich zdaniem – żadnych ważnych informacji, nie korzystają z komputera do celów służbowych, nie używają bankowości elektronicznej itd. Uważają one, ... części działa bardzo dyskretnie, często zupełnie bez wiedzy użytkownika. Niezauważalny wirus pozwala cyberprzestępcom po cichu gromadzić poufne dane, zdalnie wysyłać spam czy wykorzystywać urządzenie do ...

-

![O czym marzy Roman Kluska? [© BillionPhotos.com - Fotolia.com] O czym marzy Roman Kluska?]()

O czym marzy Roman Kluska?

... rzekomo ze względów bezpieczeństwa, certyfikacji zasilaczy do komputerów. Owe certyfikacje trzeba zrobić dla każdej konfiguracji komputera, a tych konfiguracji jest przecież bardzo ... grunt do takich zmian, do sprawnego rządzenia państwem, zmniejszyć liczbę frontów. Dobrze pamiętam telewizyjną debatę przed wyborami prezydenckimi w 2010 r. W części ...

-

![Laptop Acer Aspire Vero National Geographic Edition Laptop Acer Aspire Vero National Geographic Edition]()

Laptop Acer Aspire Vero National Geographic Edition

... części obudowy. Pod tym niepozornym wzorem kryje się jednak pewien przekaz. Da się tu dostrzec kompozycję w formie mapy świata, linie dzielące “ląd” i “morze” nawiązują do ... można łatwo odkręcić za pomocą standardowego wkrętaka krzyżakowego, by dostać się do wnętrza komputera i zmienić np. pamięć RAM czy dysk SSD. Ograniczenie negatywnego wpływu ...

-

![Lenovo ThinkPad X1 Fold Lenovo ThinkPad X1 Fold]()

Lenovo ThinkPad X1 Fold

... która działa zarówno podłączona lub odłączona od komputera, w zależności od trybu. Klawiaturę można magnetycznie przymocować do dolnej połowy wyświetlacza, aby uzyskać ... i zamkniętych, czego efektem jest cieńsze urządzenie. Ponad dwieście ruchomych części porusza się synchronicznie w konstrukcji zawiasu, aby zmaksymalizować spójność i trwałość ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... mobilnych systemach operacyjnych. Najbardziej znaczące z takich incydentów zostaną omówione w dalszej części. Mobilne botnety Technicznie, pierwszy mobilny botnet pojawił się ... z systemem Windows (wykorzystywane do infekowania/aktualizacji urządzeń z systemem Windows Mobile podłączonych do zainfekowanego komputera); moduły zainstalowane na ...

-

![Notebooki ASUS N550 i N750 Notebooki ASUS N550 i N750]()

Notebooki ASUS N550 i N750

... odprowadzają dwa otwory umiejscowione w tylniej części komputera. Niższa temperatura urządzenia oznacza stabilniejszą pracę systemu, a także mniejszy poziom hałasu, co znacznie zwiększa komfort korzystania z urządzenia. Model N550 został wyposażony w 15,6-calowy ekran IPS z szerokimi kątami widzenia wynoszącymi do 178 stopni. Na rynku dostępne ...

-

![Notebooki HP dla MSP Notebooki HP dla MSP]()

Notebooki HP dla MSP

... przez otwór w dolnej części notebooka. Wszystkie notebooki ProBook ... do sieci w ciągu kilku sekund bez konieczności uruchamiania komputera. Aplikacja znajduje się poza systemem operacyjnym notebooka. Dzięki temu nie trzeba czekać na uruchomienie komputera — wystarczy nacisnąć jeden przycisk aby w ciągu zaledwie kilku sekund urządzenie było gotowe do ...

-

![Zdrowie Polaków 2009 Zdrowie Polaków 2009]()

Zdrowie Polaków 2009

... do 5 godzin, a kolejne 30% - 6 godzin lub więcej. Podobnie jak w 2004 r. dzieci w wieku 2-14 lat spędzają przed ekranem telewizora lub monitorem komputera przeciętnie 2,5 godziny dziennie, chłopcy nieco więcej niż dziewczęta. Mniej niż 1% dzieci 2-letnich i starszych w ogóle nie ogląda telewizji i nie korzysta z komputera ...

-

![Dysk SSD w grach. Czy to się opłaca? Dysk SSD w grach. Czy to się opłaca?]()

Dysk SSD w grach. Czy to się opłaca?

... komputera. Podobnie jest z programami. Przykładowo instalując pakiet Office 2010 na komputerze z napędem SSD, oszczędzimy średnio 1/3 czasu w porównaniu do ...

-

![Rootkity: jak z nimi walczyć Rootkity: jak z nimi walczyć]()

Rootkity: jak z nimi walczyć

... komputera? Współcześni cyber-przestępcy przyjmują podejście stosowane przez cybernetycznych wandali 10-15 lat temu. Jednym z pierwszych znanych wirusów dla komputerów PC był Virus.Boot.Brain.a. Ten wirus sektora startowego przechwytywał systemowe funkcje dostępu do ...

Tematy: Rootkity, ataki internetowe -

![Cyberprzestępcy tworzą czarny rynek [© stoupa - Fotolia.com] Cyberprzestępcy tworzą czarny rynek]()

Cyberprzestępcy tworzą czarny rynek

... ich działalności. Jak podaje BBC za najtańszego wirusa, którym będziemy mogli do woli rozporządzać zapłacimy około 17 funtów. Bardziej profesjonalne programy pozwalające ... za 18$ Dla części cyberprzestępców ważne jest również miejsce zamieszkania ofiary. Jeden z ich serwisów oferuje różne stawki za zainfekowanie komputera. I tak najcenniejsi okazują ...

-

![Gospodarstwa domowe a rynek telekomunikacyjny 2010 Gospodarstwa domowe a rynek telekomunikacyjny 2010]()

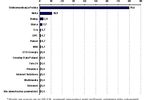

Gospodarstwa domowe a rynek telekomunikacyjny 2010

... komputera najczęściej nie decydowały się na jego zakup, ponieważ nie jest im do niczego potrzebny (75,2 %). Z powodów finansowych takiego zakupu nie dokonało 24,7 % badanych. Osoby nieposiadające dostępu do ... wywiadu składał się z 156 pytań badawczych oraz części metryczkowej, odpowiadającej za charakterystykę respondentów. Próba badawcza ...

-

![Firmy a rynek telekomunikacyjny 2010 Firmy a rynek telekomunikacyjny 2010]()

Firmy a rynek telekomunikacyjny 2010

... do telefonów stacjonarnych dostęp ma 85,4 % pracowników, a do poczty elektronicznej 78,1 % pracowników w firmach wykorzystujących dane technologie. Z komunikatorów tekstowych, w firmach używających tej technologii, może korzystać 72 % pracowników. Nieco mniejszy dostęp pracownicy posiadają do technologii VoIP przy wykorzystaniu komputera ...

-

![Panasonic LUMIX DMC-TZ20 Panasonic LUMIX DMC-TZ20]()

Panasonic LUMIX DMC-TZ20

... do wartości równoważnej 21x. Ponadto funkcja Extra Optical Zoom umożliwia zwiększenie zoomu do 33,8x (przy rozdzielczości 3 megapikseli) przez wykorzystywanie tylko centralnej części ... komputerem PC dostarczonym kablem USB lub włożyć kartę pamięci SD do gniazda komputera. Przesyłanie rozpoczyna się automatycznie po wykonaniu czynności zgodnie z ...

-

![Nowe tablety i notebooki Acer Nowe tablety i notebooki Acer]()

Nowe tablety i notebooki Acer

... jednym Tablet ICONIA TAB W500 jest wygodny w użyciu i umożliwia dostęp do wszystkich funkcji przenośnego komputera, zarówno tych służących rozrywce, jak i zapewniających produktywność. ... wyposażony w maskownicę ze stali nierdzewnej i jest umieszczony w dolnej części notebooka, co pozwala na wzmocnienie niskich częstotliwości i uzyskanie silnego, ...

-

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku]()

Rootkity zastępujące MBR dysku

... tej części dysku twardego, która jest uruchamiana przed załadowaniem systemu operacyjnego. Dotąd rootkity były więc stosowane do ukrywania rozszerzeń lub procesów, a teraz potrafią bezpośrednio oszukiwać systemy. Ich lokalizacja gwarantuje, że użytkownik komputera nie zauważy żadnych nieprawidłowości w procesach systemowych, a rootkit załadowany do ...

-

![Notebooki Samsung RC510 i 710 Notebooki Samsung RC510 i 710]()

Notebooki Samsung RC510 i 710

... do tysiąca razy w ciągu trzech lat, w przeciwieństwie do standardowych akumulatorów, które wytrzymają tylko ok. 300 ładowań). Komputery z serii RC wyróżniają się również funkcją Fast Start, która pozwala na skrócenie czasu uruchamiania się komputera oraz przywracania do ... Samsung zbudowano z części, które są kompatybilne ze sobą – do 75 proc. ...

-

![ESET: zagrożenia internetowe II 2011 ESET: zagrożenia internetowe II 2011]()

ESET: zagrożenia internetowe II 2011

... do rozprzestrzenia się wykorzystuje czat na Facebooku. Za jego pośrednictwem rozsyła do użytkowników wiadomości z linkiem, którego kliknięcie powoduje zainfekowanie danego komputera ... kierujący do zainfekowanej strony WWW. Randy Abrams, dyrektor ds. edukacji technicznej ESET, podkreśla, że zainteresowanie cyberprzestępców Facebookiem wynika po części ...

-

![ASUS ET2700 All-in-One PC ASUS ET2700 All-in-One PC]()

ASUS ET2700 All-in-One PC

... . W bocznych panelach ET2700 znajdują się dwa superszybkie porty USB 3.0, port combo eSATA/USB 2.0 oraz czytnik kart SD; wejście HDMI umieszczone w tylnej części umożliwia podłączenie konsoli gier. Uchwyt VESA umożliwia przytwierdzenie komputera ET2700 do ściany, czyniąc z niego uniwersalne urządzenie multimedialne.

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Praca zdalna? Polacy mówią "tak, ale..." [© pixabay.com] Praca zdalna? Polacy mówią "tak, ale..."](https://s3.egospodarka.pl/grafika2/pandemia/Praca-zdalna-Polacy-mowia-tak-ale-237134-150x100crop.jpg)

![Najlepsze sklepy internetowe 2012 [© ktsdesign - Fotolia.com] Najlepsze sklepy internetowe 2012](https://s3.egospodarka.pl/grafika2/sklepy-internetowe/Najlepsze-sklepy-internetowe-2012-113989-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![Warunki i jakość życia Polaków [© Scanrail - Fotolia.com] Warunki i jakość życia Polaków](https://s3.egospodarka.pl/grafika/warunki-i-jakosc-zycia-Polakow/Warunki-i-jakosc-zycia-Polakow-apURW9.jpg)

![Przyszłość Skype zagrożona? [© pizuttipics - Fotolia.com] Przyszłość Skype zagrożona?](https://s3.egospodarka.pl/grafika/Skype/Przyszlosc-Skype-zagrozona-QhDXHQ.jpg)

![Jak przyspieszyć komputer? 7 sposobów [© Frédéric Massard - Fotolia.com] Jak przyspieszyć komputer? 7 sposobów](https://s3.egospodarka.pl/grafika2/przyspieszenie-komputera/Jak-przyspieszyc-komputer-7-sposobow-191996-150x100crop.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![O czym marzy Roman Kluska? [© BillionPhotos.com - Fotolia.com] O czym marzy Roman Kluska?](https://s3.egospodarka.pl/grafika2/Roman-Kluska/O-czym-marzy-Roman-Kluska-171414-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Cyberprzestępcy tworzą czarny rynek [© stoupa - Fotolia.com] Cyberprzestępcy tworzą czarny rynek](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Cyberprzestepcy-tworza-czarny-rynek-MBuPgy.jpg)

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku](https://s3.egospodarka.pl/grafika/Rootkity/Rootkity-zastepujace-MBR-dysku-MBuPgy.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)