-

![AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku? [© wygenerowane przez AI] AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?]()

AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?

... a nawet tysiącach celów równocześnie. Sztuczna inteligencja przyspieszy też proces czerpania zysków ze skradzionych informacji. Narzędzia AI błyskawicznie przeanalizują skradzione dane, nadadzą im priorytety, wskażą ofiary o najwyższym potencjalnym zwrocie z „inwestycji” oraz wygenerują spersonalizowane wiadomości z żądaniem okupu. W efekcie to, co ...

-

![Człowiek i sztuczna inteligencja: jak firmy będą korzystać z AI w 2026 roku? [© pexels] Człowiek i sztuczna inteligencja: jak firmy będą korzystać z AI w 2026 roku?]()

Człowiek i sztuczna inteligencja: jak firmy będą korzystać z AI w 2026 roku?

... systemów technicznych. Firmy będą musiały jasno określać, w jakich obszarach AI może działać samodzielnie, kiedy wymagana jest akceptacja człowieka i jakie dane mogą być wykorzystywane w procesach decyzyjnych. To naturalny etap dojrzewania rozwiązań, który pozwoli łączyć innowacyjność z przewidywalnością i bezpieczeństwem – podkreśla ekspert ...

-

![Najczęstsze cyberataki: pora na kradzież danych z szantażem w tle [© DD Images - Fotolia.com] Najczęstsze cyberataki: pora na kradzież danych z szantażem w tle]()

Najczęstsze cyberataki: pora na kradzież danych z szantażem w tle

... , na które Cisco Talos odpowiedziało w minionym kwartale, atakujący uzyskali początkowy dostęp wykorzystując przejęte dane uwierzytelniające w celu uzyskania dostępu do prawidłowych kont. Wykorzystanie prawidłowych kont zaobserwowano w prawie 40 procentach wszystkich incydentów, co stanowi 22-procentowy wzrost w porównaniu z 1. kwartałem 2023 ...

-

![Na cyberataki i kradzież tożsamości podatny jest już każdy [© Brian Jackson - Fotolia.com] Na cyberataki i kradzież tożsamości podatny jest już każdy]()

Na cyberataki i kradzież tożsamości podatny jest już każdy

... w internecie pokazał przykład forum cyberprzestępców, zamkniętego przez FBI i europejskie organy ścigania w kwietniu 2023 roku. Zawierało ono dane logowania ponad 80 milionów kont użytkowników. Zagrożenia oparte na tożsamości będą prawdopodobnie nadal rosły, ponieważ cyberprzestępcy wykorzystują generatywną sztuczną inteligencję do optymalizacji ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... i kopiując tylko konkretne, poszukiwane informacje. Po uzyskaniu pożądanych informacji, porzucają swój cel. Osoby atakujące przechwytują poufne dokumenty i plany firmowe, dane uwierzytelniające dostęp do kont e-mail oraz hasła, aby uzyskać dostęp do różnych zasobów w i poza siecią ofiary. W większości przypadków, atakujący wydają się dokładnie ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

Szkodliwe oprogramowanie finansowe w 2013 roku

... uzyskiwanie jednorazowych haseł wykorzystywanych w systemach bankowości online służących do autoryzacji transakcji i wysyłanie ich cyberprzestępcom, którzy wykorzystają te dane do kradzieży pieniędzy z kont bankowych ofiar. Podobne oszustwo zastosowano w 2013 r.: w tym czasie główni konkurenci Zeusa - SpyEye (SpitMo) oraz Carberp (CitMo) również ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... nie pojawił się żaden trojan atakujący gry, który potrafi kraść dane dotyczące kont bankowych. Mimo że teoretycznie nietrudno byłoby stworzyć taką hybrydę, ... poważnym zmianom i w coraz większym stopniu jego celem będą serwisy społecznościowe. Dane dotyczące kont subskrybentów w takich serwisach jak Facebook, MySpace, LiveJournal, Blogger czy ...

-

![Spam III 2014 Spam III 2014]()

Spam III 2014

... i wykonywać inne oprogramowanie oraz zbierać cenne dane przechowywane na komputerze, takie jak zapisane hasła i dane uwierzytelniające do kont e-mail i FTP. Na trzecim miejscu ... pracownika banku informował odbiorców, że wkrótce wygaśnie ich dostęp do kont online. Aby nadal korzystać z usług bankowości internetowej, użytkownicy mieli kliknąć odsyłacz ...

-

![W wakacje ogranicz swój cyfrowy ślad [© pixabay.com] W wakacje ogranicz swój cyfrowy ślad]()

W wakacje ogranicz swój cyfrowy ślad

... logowania (SSO), tj. z wykorzystaniem kont w mediach społecznościowych lub usług e-mail. Pomimo że nie korzystamy z tych profili, to nasze dane są wciąż obecne w sieci ... ataków na sklepy internetowe, podczas których osobiste dane ich klientów trafiają w ręce cyberprzestępców. Najlepszym wyjściem jest usunięcie kont, których nie używasz. Jeśli jednak ...

-

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa]()

Przestępczość internetowa

... za pośrednictwem Internetu są wyłudzenia numerów kart kredytowych czy numerów kont i loginów do kont w bankach oferujących możliwość obsługi rachunku poprzez Internet. ... czy serwis aukcyjny, a w rzeczywistości przechwytującą wpisywane tam przez ofiary ataku dane (login i hasło). Najczęściej przestępcy atakujący w ten sposób wysyłają za pomocą poczty ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... odwiedzania przez użytkownika określonej strony lub gromadzą informacje wysłane na stronę, przechwytując formularz. W obu przypadkach skradzione dane są przetwarzane później. Uzyskiwanie dostępu do kont komplikuje nieco wykorzystywanie numerów TAN (Transaction Authorisation Numbers) w celu podpisywania transakcji. TAN może pochodzić z fizycznej ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... liczby programów trojańskich tworzonych w celu kradzieży informacji, głównie dotyczących kont bankowych oraz gier online. W okresie tym w przemyśle tworzenia szkodliwego ... plików, została rozszerzona o kilka nowych funkcji: wirusy potrafią teraz kraść dane i, co ważniejsze, mogą rozprzestrzeniać się za pośrednictwem nośników wymiennych, dzięki ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... posty zawierające szkodliwe odsyłacze, stworzone przy użyciu zhakowanych lub fałszywych kont należących do przywódców politycznych. Animal Farm APT W marcu 2014 ... ten szuka tylko numerów kart rozpoczynających się od określonych cyfr. Dane statystyczne Wszystkie dane statystyczne wykorzystane w tym raporcie zostały uzyskane przy użyciu Kaspersky ...

-

![10 złych nawyków związanych z cyberbezpieczeństwem [© pixabay.com] 10 złych nawyków związanych z cyberbezpieczeństwem]()

10 złych nawyków związanych z cyberbezpieczeństwem

... do kont i kradzieży tożsamości, mogą używać cyberprzestępcy. Jeśli nie możesz uniknąć korzystania z publicznych hotspotów, to w trakcie połączenia nie loguj się do kont zawierających dane wrażliwe ... i haseł do rejestracji kont niezbędnych w zakupach konsumenckich lub innych witrynach. To niebezpieczna praktyka, bowiem jeśli dane z tych witryn zostaną ...

-

![Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail [© pixabay.com] Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail]()

Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail

... . Użytkownicy poczty elektronicznej powinni być czujni wobec podejrzanych wiadomości i komunikatów pochodzących z serwisu poczty. Biorąc pod uwagę, że nasze dane lub hasła do kont bankowych mogły wpaść w ręce przestępców, istotne będzie monitorowanie i reagowanie w obliczu podejrzanych aktywności na naszych pozostałych kontach, w tym kontach ...

-

![Hasło uwierzytelniające trudno zastąpić. Jakie są alternatywy? Hasło uwierzytelniające trudno zastąpić. Jakie są alternatywy?]()

Hasło uwierzytelniające trudno zastąpić. Jakie są alternatywy?

... zawierały między innymi dane użytkowników takich serwisów jak: LinkedIn, Twitter, Weibo czy Tencent. To wymarzony zbiór dla cyberprzestępców, mogących wykorzystać informacje do szerokiego zakresu ataków, w tym kradzieży tożsamości, wyrafinowanych schematów phishingowych, ukierunkowanych cyberataków oraz nieautoryzowanego dostępu do kont osobistych ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... z klawiatury. W rezultacie, w ręce cyberprzestępców mogą wpaść kody PIN i numery kont w systemach płatności online, hasła do kont gier internetowych, adresy e-mail, nazwy użytkowników, hasła poczty elektronicznej itd. Jak tylko cyberprzestępca zdobędzie poufne dane użytkownika, bez trudu może przelać pieniądze z konta użytkownika lub uzyskać dostęp ...

-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... komputerze użytkownika w celu pobrania trojana, który następnie gromadzi różne dane (np. hasła do kont bankowych) i przekazuje je swojemu "właścicielowi". Co więcej, zainfekowana w ... mógł wyciągnąć pieniądze z 1 do 3 kont za darmo. Gdy próbuje wykraść pieniądze z kont innych osób, wprowadzone przez niego dane wędrują do cyberprzestępców, którzy przy ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... dużą skalę może przynieść im upragnione zyski. W jaki sposób cyberprzestępcy kradną dane użytkowników Cyberprzestępcy są uzbrojeni w cały arsenał metod, za pomocą ... , gdy ich tokeny znajdują się w porcie USB), cyberprzestępca uzyskuje dostęp do tych kont w celu realizacji zlecenia płatniczego w imieniu użytkowników i przelewa pieniądze na inne ...

-

![Świat: wydarzenia tygodnia 35/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 35/2019]()

Świat: wydarzenia tygodnia 35/2019

... do organizowania się. Stosuje się przy tym prowokacje. Z fałszywych kont, rzekomo wspierających protesty, wychodzą apele zachęcające do przemocy, ... ta nasza samoekspresja podlega nieustannej analizie, a następnie zostaje przekształcana w konkretne dane. Język, którego używamy, nasze upodobania i opinie, są przekazywane do brokerów danych, ...

-

![Kradzież tożsamości - jak się bronić? [© pixabay.com] Kradzież tożsamości - jak się bronić?]()

Kradzież tożsamości - jak się bronić?

... , gdy chętnie udostępniamy prywatne informacje. Cyberprzestępcy w kilka minut połączą udostępnione dane z tymi „w tle”, które mogą pozyskać. Dobrym pomysłem dla zachowania bezpieczeństwa może być usunięcie danych osobistych z kont w mediach społecznościowych i networkingowych (data i miejsce urodzenia, nazwisko panieńskie, nazwisko panieńskie ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... instytucji finansowej i modyfikuje tę stronę w przeglądarce w ten sposób, że wprowadzone dane osobiste służące do autoryzacji nie są wysyłane do banku, ale ... loginy użytkowników, mogą oni uzyskać dostęp do ich kont bankowych i przeprowadzać transakcje (przelewać pieniądze z kont użytkowników na swoje konta). Transakcje te wymagają dodatkowej ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... rozwiązań antywirusowych. Same programy antywirusowe mogą zapisywać dane w BIOS-ie, a następnie usuwać wszelkie nadmiarowe dane. Jednak wymaga to dużej ostrożności, ponieważ nawet ... mogą ukraść pieniędzy z zabezpieczonych kont użytkowników, nawet po uzyskaniu do nich dostępu przy pomocy trojanów kradnących dane uwierzytelniające, takich jak ZeuS oraz ...

-

![Cyberprzestępczość a wirtualne pieniądze Cyberprzestępczość a wirtualne pieniądze]()

Cyberprzestępczość a wirtualne pieniądze

... samo. Wykradając nasze prywatne dane, przestępca wystawia następnie loginy oraz hasła dostępu do kont w formie oferty na ... kont. Wykorzystując własną sieć bonet, przestępca rozsyła następnie wiadomości e-mail zawierające link do witryny z prośbą o zalogowanie się do systemu np. w celu weryfikacji danych przez system bankowy. Wpisując autentyczne dane ...

-

![Cyberprzestępczość - największe aresztowania Cyberprzestępczość - największe aresztowania]()

Cyberprzestępczość - największe aresztowania

... zdjęć nagich lub półnagich kobiet. Część z tych zdjęć pochodziła ze zhakowanych kont, natomiast reszta została zapisana podczas sesji z użyciem Skype'a. W sumie ... klientów ściągały fundusze z ich kart kredytowych. Środki były również pobierane z kart, których dane zostały pozyskane nielegalnie (np. zakupione na podziemnych forach). Rodzina aktualnie ...

-

![6 działań, które złagodzą skutki kradzieży danych 6 działań, które złagodzą skutki kradzieży danych]()

6 działań, które złagodzą skutki kradzieży danych

... policji i organizacji, pod którą podszywa się cyberprzestępca. 4. Cyfrowe porządki dla nieużywanych kont Internauci często zakładają konta, z których później nie korzystają. Nawet jeśli dane do nich nie zostały ujawnione, należy się pozbyć kont poczty elektronicznej dla nieistniejących lub nieużywanych platform. W innym przypadku zwiększa się ...

-

![7 oznak, że komputer został zhakowany. Jak się bronić? [© pixabay.com] 7 oznak, że komputer został zhakowany. Jak się bronić?]()

7 oznak, że komputer został zhakowany. Jak się bronić?

... się złamać zabezpieczenia komputera ofiary, to następnym krokiem może być przejęcie różnych kont internetowych. Na przykład poczty e-mail, aby po zmianie hasła uniemożliwić ... o naruszeniu danych od firmy, z którą prowadzimy interesy lub która przetwarza nasze dane, zawsze traktujmy to poważnie i starajmy się ocenić, do jakich konsekwencji wyciek ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... liczby różnych adresów (często zwanych "centrami kontroli"), pod którymi przechowywane są dane szkodliwych użytkowników i z których wysyłane są polecenia maszynom zombie, ZeuS jest z pewnością ... planował wykorzystać ten dodatkowy czas, jaki uzyskał, aby wyciągnąć środki z kont ofiar przy użyciu skradzionych danych, w czasie gdy ofiary próbowałyby ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... krajach rozwijających się za wprowadzanie kodów CAPTCHA w celu ręcznego generowania nowych kont na potrzeby rozsyłania spamu. Według raportu gazety stawka za taką ... wynosił jedno na 78 hiperłączy. Stan: Zgodnie z oczekiwaniami Wyjaśnienie: Od czerwca 2010 r. dane firmy Symantec wskazują, że jedna na 387 wiadomości komunikatorów internetowych zawiera ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... autoryzacji transakcji (TAN) i wysyła go do cyberprzestępców. Oficjalne dane dają wyobrażenie o tym, jak lukratywnym biznesem może być cyberprzestępczość. Złodzieje aresztowani w 2010 r. wykorzystując trojana Trojan-Spy.Win32.Zbot zdołali pobrać 9 milionów dolarów z ponad 600 kont w zaledwie trzy miesiące! I jest to tylko kwota pieniędzy, które ...

-

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich]()

Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich

... dni. Japoński gigant elektroniczny przyznał wtedy, że wyciekły dane osobowe z każdego z 77 milionów kont, a cyberprzestępcy mogli także poznać szczegóły 12 tys. kart kredytowych ... uzyskali wtedy dostęp do bazy danych, która zawierała dane kart kredytowych, skróty haseł, adresy e-mail, dane personalne użytkowników oraz zestawienia zakupów. Na ...

-

![Spam i phishing w I kw. 2018 r. [© Bits and Splits - Fotolia.com] Spam i phishing w I kw. 2018 r.]()

Spam i phishing w I kw. 2018 r.

... podejrzane odsyłacze i pozwalają nieznanym aplikacjom uzyskiwać dostęp do swoich danych osobowych. Z powodu nieostrożności użytkowników utracone lub wyłudzone zostają dane z ogromnej liczby kont. To może prowadzić do destrukcyjnych ataków i stałego strumienia zysków dla cyberprzestępców – powiedziała Nadieżda Demidowa, czołowy analityk zawartości ...

-

![Politycy w social mediach: posłowie czy już influencerzy? [© MrJayW z Pixabay] Politycy w social mediach: posłowie czy już influencerzy?]()

Politycy w social mediach: posłowie czy już influencerzy?

... .twitter.com/en) oraz API Socialblade (https://socialblade.com/business-api). Dla niektórych profili (tych bez kont biznesowych) należało wpisać manualnie wartości. Końcowo, zgromadzono dane dot. różnych aktywności na Instagramie z 270 kont i dane z 402 Twitterowych profili. W toku analiz uwzględniono wskaźniki aktywności w social mediach takie jak ...

-

![Raport specjalny Internet 2003 Raport specjalny Internet 2003]()

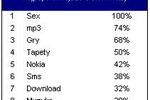

Raport specjalny Internet 2003

... opłat za użytkowanie kont WWW, przyszedł w końcu czas na likwidację darmowych kont pocztowych. I Hodze wyszło to na dobre. Z portalowego upadku, ... poprzedniego spadło nieco zainteresowanie filmami DivX. Uwaga: "%" oznacza stosunek liczby zapytań na dane słowo do liczby zapytań do najpopularniejszego słowa w kategorii (w tym przypadku "sex" i " ...

Tematy: -

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... tysiąckrotnie zwiększyć kolekcję haseł (hasła do kont poczty elektronicznej i ICQ, zasobów FTP, serwisów sieciowych ... kont IM, co zmniejsza liczbę botów, które w danym czasie mogą być online. Naturalnie właściciele botnetów mogą tak to zorganizować, żeby różne boty posiadały to samo konto, były online w predefiniowanych okresach czasu, wysyłały dane ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku? [© wygenerowane przez AI] AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/AI-w-rekach-cyberprzestepcow-Jak-autonomiczne-agenty-i-botnety-zmienia-oblicze-atakow-w-2026-roku-270205-150x100crop.jpg)

![Człowiek i sztuczna inteligencja: jak firmy będą korzystać z AI w 2026 roku? [© pexels] Człowiek i sztuczna inteligencja: jak firmy będą korzystać z AI w 2026 roku?](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Czlowiek-i-sztuczna-inteligencja-jak-firmy-beda-korzystac-z-AI-w-2026-roku-270370-150x100crop.jpg)

![Najczęstsze cyberataki: pora na kradzież danych z szantażem w tle [© DD Images - Fotolia.com] Najczęstsze cyberataki: pora na kradzież danych z szantażem w tle](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Najczestsze-cyberataki-pora-na-kradziez-danych-z-szantazem-w-tle-253937-150x100crop.jpg)

![Na cyberataki i kradzież tożsamości podatny jest już każdy [© Brian Jackson - Fotolia.com] Na cyberataki i kradzież tożsamości podatny jest już każdy](https://s3.egospodarka.pl/grafika2/kradziez-tozsamosci/Na-cyberataki-i-kradziez-tozsamosci-podatny-jest-juz-kazdy-258173-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![W wakacje ogranicz swój cyfrowy ślad [© pixabay.com] W wakacje ogranicz swój cyfrowy ślad](https://s3.egospodarka.pl/grafika2/cyfrowy-slad/W-wakacje-ogranicz-swoj-cyfrowy-slad-239410-150x100crop.jpg)

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Przestepczosc-internetowa-iG7AEZ.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![10 złych nawyków związanych z cyberbezpieczeństwem [© pixabay.com] 10 złych nawyków związanych z cyberbezpieczeństwem](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/10-zlych-nawykow-zwiazanych-z-cyberbezpieczenstwem-242692-150x100crop.jpg)

![Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail [© pixabay.com] Dzień Bezpiecznego Internetu: jak dbać o skrzynki e-mail](https://s3.egospodarka.pl/grafika2/ochrona-poczty-e-mail/Dzien-Bezpiecznego-Internetu-jak-dbac-o-skrzynki-e-mail-243306-150x100crop.jpg)

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Świat: wydarzenia tygodnia 35/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 35/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-35-2019-12AyHS.jpg)

![Kradzież tożsamości - jak się bronić? [© pixabay.com] Kradzież tożsamości - jak się bronić?](https://s3.egospodarka.pl/grafika2/kradziez-tozsamosci/Kradziez-tozsamosci-jak-sie-bronic-235491-150x100crop.jpg)

![7 oznak, że komputer został zhakowany. Jak się bronić? [© pixabay.com] 7 oznak, że komputer został zhakowany. Jak się bronić?](https://s3.egospodarka.pl/grafika2/zhakowany-komputer/7-oznak-ze-komputer-zostal-zhakowany-Jak-sie-bronic-247352-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich](https://s3.egospodarka.pl/grafika2/Steam/Steam-Xbox-Live-i-PlayStation-Network-5-najwiekszych-atakow-hakerskich-159478-150x100crop.jpg)

![Spam i phishing w I kw. 2018 r. [© Bits and Splits - Fotolia.com] Spam i phishing w I kw. 2018 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-I-kw-2018-r-206252-150x100crop.jpg)

![Politycy w social mediach: posłowie czy już influencerzy? [© MrJayW z Pixabay] Politycy w social mediach: posłowie czy już influencerzy?](https://s3.egospodarka.pl/grafika2/politycy/Politycy-w-social-mediach-poslowie-czy-juz-influencerzy-259645-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)