-

![Cyberprzestępca wg Polaków Cyberprzestępca wg Polaków]()

Cyberprzestępca wg Polaków

... kont. Nagminnie zdarza się, że oszuści wykorzystują pełne dane swoich ofiar, aby robić zakupy on-line. Potem to na osobie, której dane ...

-

![Poczta e-mail niezbędna [© Yuri Arcurs - Fotolia.com] Poczta e-mail niezbędna]()

Poczta e-mail niezbędna

... kont e-mailowych jest zaledwie 2%. Poczta WP.PL liderem Od 2006 roku Poczta WP.PL jest numerem jeden wśród serwisów pocztowych w Polsce. Wygrywa z innymi jeśli chodzi o liczbę użytkowników, odsłon i czas (za: dane ... grupie internautów w wieku 15 lat i więcej, gdzie n = 2000 wypełnionych ankiet. Dane zostały doważone pod względem płci i wieku tak, by ...

-

![Bezpieczeństwo sieci firmowych a pracownicy Bezpieczeństwo sieci firmowych a pracownicy]()

Bezpieczeństwo sieci firmowych a pracownicy

... specjaliści bezpieczeństwa ujawnili oprogramowanie typu spyware, które rejestrowało wszystkie dane do kont (loginy, hasła, numery kart) wprowadzane w różnych ... tego uniknąć, wiele serwisów online umożliwia połączenie tych kont z numerem telefonu. Przestępca posiadający dane konta będzie potrzebował jeszcze przechwycić jednorazowy kod potwierdzający, ...

-

![Czy ubezpieczenia dogonią bankowość mobilną? [© Jakub Jirsák - Fotolia.com] Czy ubezpieczenia dogonią bankowość mobilną?]()

Czy ubezpieczenia dogonią bankowość mobilną?

... z rozwiązań internetowych. Jest to zauważalne m.in. w przypadku wykorzystania indywidualnych kont klienckich na portalach ubezpieczycieli (ze stron www z logowaniem na konto minimum ... dane osobowe (adres, dane kontaktowe), nie muszą ich podawać przy dokonywaniu kolejnych zakupów ubezpieczeń, gdyż ubezpieczyciel może wygenerować te dane automatycznie ...

-

![Banki w mediach: PKO Bank Polski najaktywniejszy w I kw. 2016 r. [© kevers - Fotolia.com] Banki w mediach: PKO Bank Polski najaktywniejszy w I kw. 2016 r.]()

Banki w mediach: PKO Bank Polski najaktywniejszy w I kw. 2016 r.

... także pytania odnoszące się do podwyższania i obniżania opłat za prowadzenie kont, a także tematy związane z coraz większą liczba nowoczesnych rozwiązań technologicznych stosowanych ... banku... niestety nie ważny. ..jak sprostować? Nie chciałabym aby potwierdzenie i moje dane trafiły w niepowołane ręce” – pisze jedna z użytkowniczek Facebooka na ...

-

![Jak hakerzy zarabiają na graczach? [© pbombaert - Fotolia.com] Jak hakerzy zarabiają na graczach?]()

Jak hakerzy zarabiają na graczach?

... strony: http://download.eset.com/special/ESETTeslaCryptDecryptor.exe. Złodzieje haseł Password Stealer to grupa złośliwych programów, które próbują wykraść dane dostępowe do różnych usług, w tym internetowych kont graczy, np. na platformie Steam. Ten rodzaj złośliwego oprogramowania w dużym stopniu opiera się na socjotechnice w celu zainfekowania ...

-

![7 cyberataków, które zapamiętamy na lata 7 cyberataków, które zapamiętamy na lata]()

7 cyberataków, które zapamiętamy na lata

... logowania i wykorzystując lukę w kodzie opcji „Wyświetl jako”, wykradli dane 29 milionów osób . Dotyczyły one m.in. lokalizacji, kontaktów, statusów, historii wyszukiwania i ... dane 500 milionów klientów – nazwiska, adresy e-mail, numery telefonu, adresy zamieszkania, numery paszportu, kart płatniczych czy daty urodzin. 7. Wyciek wszystkich kont ...

-

![Dzieci w sieci - jak chronić przed cyberzagrożeniami? Dzieci w sieci - jak chronić przed cyberzagrożeniami?]()

Dzieci w sieci - jak chronić przed cyberzagrożeniami?

... osobiste dane. Właśnie dlatego niezwykle ważne jest, aby rodzice zadbali o ochronę swojego sprzętu oraz tego, z którego korzystają dzieci. W przypadku kont internetowych ... Dlatego korzystając z publicznego Wi-Fi, zawsze należy potwierdzić nazwę sieci oraz dokładne dane logowania. Monitorowanie aktywności Nawet jeśli należące do dziecka internetowe ...

-

![Fake newsy roznoszą phishing. Jak się chronić? [© onepony - Fotolia.com] Fake newsy roznoszą phishing. Jak się chronić?]()

Fake newsy roznoszą phishing. Jak się chronić?

... która złapie haczyk, udostępnia atakującym swoje dane do konta w mediach społecznościowych, a nierzadko również loginy do kont w bankowości elektronicznej. - Fake newsy są już ... kod, oszuści mogą pobrać pieniądze z naszego konta. Podobny odsetek ataków wyłudzających dane polegał na kierowaniu ofiar do fałszywych bramek płatności. - Zauważamy, ...

-

![5 typowych cyberoszustw wymierzonych w nastolatki [© pixabay.com] 5 typowych cyberoszustw wymierzonych w nastolatki]()

5 typowych cyberoszustw wymierzonych w nastolatki

... ofiar w udostępnianie intymnych zdjęć, które w dalszych etapach posłużą do szantażu. Grożąc opublikowaniem zdjęć, oszuści wyłudzają pieniądze i wszelkie dane, również do kont bankowych. Jak się chronić W wielu przypadkach możemy zapobiec negatywnym skutkom oszustw. Najważniejsze jest informowanie i uświadamianie naszych dzieci o istniejących ...

-

![10 najniebezpieczniejszych grup ransomware w 2023 roku [© Florian Roth - Fotolia.com] 10 najniebezpieczniejszych grup ransomware w 2023 roku]()

10 najniebezpieczniejszych grup ransomware w 2023 roku

... zacząć od wdrożenia przeglądarek w trybie piaskownicy, wymagania od kont zgodności ze standardami zarządzania hasłami i zasadami NIST oraz wdrożenia filtrów poczty ... grupy finansowe, firmy z sektora produkcyjnego, nieruchomości i branży medycznej. W przeszłości grupa ujawniała dane ofiar na swoich stronach internetowych. Rozmiar wyciekających danych ...

-

![Jak spamerzy wykorzystują aplikacje zewnętrzne? Jak spamerzy wykorzystują aplikacje zewnętrzne?]()

Jak spamerzy wykorzystują aplikacje zewnętrzne?

... Dlaczego jedno hasło do wielu kont to nie jest dobry pomysł Bardzo częstą praktyką jest stosowanie tych samych poświadczeń do wielu kont. Wynika to z wygody użytkowników ... uwagę na treść e-maili, szczególnie te, które zawierają linki lub prośby o dane osobowe. Z technicznego punktu widzenia, użytkownicy powinni korzystać z unikalnych haseł do każdej ...

-

![Kopiesz kryptowaluty? Spodziewaj się problemów [© Freepik] Kopiesz kryptowaluty? Spodziewaj się problemów]()

Kopiesz kryptowaluty? Spodziewaj się problemów

... częściej rozbudowują swoje standardowe złośliwe oprogramowanie, które służy do opróżniania kont bankowych, o komponent, który pozwala również wykradać krytpowaluty. Metody kradzieży kryptowalut ... wynik w grze poprzez oszukiwanie. Za ich pomocą kradną kryptowaluty albo dane dostępowe do portfeli. Próba oszukiwania w grze może naprawdę słono kosztować. ...

-

![Antyspamowa tarcza [© stoupa - Fotolia.com] Antyspamowa tarcza]()

Antyspamowa tarcza

... momencie nadejścia połączenia z serwera nadawcy, jeszcze zanim zostaną przesłane jakiekolwiek dane treści maila, co zmniejsza obciążenie systemu pocztowego i przyspiesza ... , zabezpieczeniem użytkowników portalu przed niechcianą korespondencją. Przesyłki pocztowe użytkowników kont portalu weryfikowane są pod kątem pochodzenia ze "spamerskich" domen i ...

-

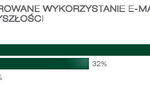

![E-mail marketing w Polsce 2009 E-mail marketing w Polsce 2009]()

E-mail marketing w Polsce 2009

... wykorzystania poczty elektronicznej przez użytkowników, w porównaniu z 2008 rokiem niewiele się zmieniło. Nadal największą liczbę kont Polacy mają założoną w pocztach dostarczanych przez Gmial i Wirtualną Polskę. Dane te mają szczególne znaczenie w kontekście optymalizacji kreacji wysyłanych newsletterów i mailingów. Odbiorcy otrzymują coraz więcej ...

-

![Spam w I 2012 r. Spam w I 2012 r.]()

Spam w I 2012 r.

... . Odsetek ataków phishingowych wykrytych na stronach stworzonych w celu kradzieży kont użytkowników różnych usług oferowanych przez wyszukiwarki wynosił 14,6%. Na pierwszym ... Aby ułatwić użytkownikowi proces dokonywania zakupu, informacje finansowe, takie jak dane dotyczące karty kredytowej, często są przechowywane na koncie serwisu. Niektórzy ...

-

![System Apple coraz mniej bezpieczny System Apple coraz mniej bezpieczny]()

System Apple coraz mniej bezpieczny

... sklep z aplikacjami App Store ucierpiały w wyniku ataków phishingowych. Doszło nawet do przejęcia kont użytkowników. Incydenty te nie były specjalnie spektakularne aż do niedawna ... , z jakiej platformy korzysta użytkownik. Jeżeli cyberprzestępcy zwietrzą w niej pieniądze lub cenne dane, które można ukraść, dany system prędzej czy później stanie się ...

-

![Bankowość online: trojan Neverquest [© Greg Walker - Fotolia.com] Bankowość online: trojan Neverquest]()

Bankowość online: trojan Neverquest

... przez ZeuSa i Carberpa”. Neverquest kradnie nazwy użytkowników oraz hasła do kont bankowych oraz wszelkie dane wprowadzane przez użytkowników na stronach bankowych. Specjalne skrypty dla Internet ... ale także pozwala im grać na giełdzie przy użyciu skradzionych kont i pieniędzy ofiar Neverquesta. Ochrona przed zagrożeniami takimi jak Neverquest wymaga ...

-

![Cyberprzestępcy polują na hasła dostępu Cyberprzestępcy polują na hasła dostępu]()

Cyberprzestępcy polują na hasła dostępu

... w pobliżu komputera. Jednocześnie 18% Europejczyków swobodnie przekazuje swoje hasła do kont osobistych innym osobom z rodziny oraz znajomym. Tymczasem ze statystyk wynika ... osób czy szkodliwego oprogramowania szpiegującego. Narzędzie to automatycznie wpisuje dane uwierzytelniające użytkownika na stronach, eliminując konieczność zapamiętywania kilku ...

-

![Informatyka śledcza 2015 [© adam121 - Fotolia.com] Informatyka śledcza 2015]()

Informatyka śledcza 2015

... komputery przez spam, a szczególnie głośną ostatnio falę fałszywych faktur - twierdzi Michał Ferydyniok. Trojany albo podmieniały numery kont bankowych "w locie" albo przechwytywały dane dostępowe do kont bankowych. Nasi inżynierowie mieli po pierwsze określić skalę infekcji, usunąć zagrożenie oraz doradzić rozwiązania, mające zminimalizować szanse ...

-

![G DATA Password Manager uporządkuje Twoje hasła [© olly - Fotolia.com] G DATA Password Manager uporządkuje Twoje hasła]()

G DATA Password Manager uporządkuje Twoje hasła

... dyskusyjnych i kont e-mail. Dla użytkownika łatwy w użyciu Password Manager jest ikoną na pasku przeglądarki. Jeśli to konieczne po kliknięciu przechowuje hasła do serwisów internetowych. Dane są ... , nie panikuj. To nie musi oznaczać, że ktoś skradł hasła do Twoich kont. Niemniej jednak, należy natychmiast zmienić hasło lub usunąć konto, jeśli nie ...

-

![Postanowienia noworoczne internauty [© ktsdesign - Fotolia.com] Postanowienia noworoczne internauty]()

Postanowienia noworoczne internauty

... oprogramowania. 4. Używaj różnych haseł do różnych kont Jeśli używasz tego samego hasła dla wszystkich urządzeń i kont online, nadszedł czas na zmiany. ... tego, co udostępniasz i jakie informacje o sobie podajesz w mediach społecznościowych – pamiętaj, że dane te mogą zostać wykorzystane przeciwko tobie lub mogą posłużyć do przejęcia twojej ...

-

![Szyfrowanie danych ochroni twój Instagram [© Yuriy Shevtsov - Fotolia.com] Szyfrowanie danych ochroni twój Instagram]()

Szyfrowanie danych ochroni twój Instagram

... 7 mln kont zawierających zdjęcia, wideo i inne pliki. Inne incydenty, które miały miejsce w 2016 r. dotyczyły użytkowników portalu mail.ru, gdzie skradziono dane 64 milionów kont, około 40 milionów wykradzionych haseł to konta klientów Yahoo, 33 mln – Hotmail, 24 mln – Gmail. Sumarycznie zagrożonych było około 272,3 mln kont ...

-

![Menedżer haseł - czy warto z niego korzystać? Menedżer haseł - czy warto z niego korzystać?]()

Menedżer haseł - czy warto z niego korzystać?

... zmieniają liczbę lub znak specjalny, ale czy to bezpieczne i wystarczająco chroni dane? Niestety, z bezpieczeństwem ma to niewiele wspólnego. Inne sytuacje to te, ... oba warianty, która będzie zaszyfrowanym i bezpiecznym magazynem-plikiem z różnymi hasłami do rożnych kont. To tam będziemy je mogli na bieżąco zapisywać i… beztrosko bawić się w wirtuoza ...

-

![5 powszechnych oszustw na Instagramie [© pixabay.com] 5 powszechnych oszustw na Instagramie]()

5 powszechnych oszustw na Instagramie

... fałszywej strony logowania na Instagramie, której wypełnienie pozwoli cyberprzestępcom przejąć dane uwierzytelniające i w konsekwencji uzyskać dostęp do konta zaatakowanej osoby. ... oszustwem – dodaje Kamil Sadkowski. 2. Fałszywe konta Podczas przeglądania Instagrama w poszukiwaniu kont celebrytów lub ulubionej drużyny sportowej można natknąć się ...

-

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?]()

SIM SWAP. Na czym polega i jak się ochronić?

... też jej rodziny, w tym dzieci lub współmałżonka. Najbardziej przydatne są dane zawierające cyfry, jak np. daty urodzin czy rocznic. Niestety, często sami ... finansów najbardziej kosztowne mogą być oczywiście wszelkie przejęcia kont bankowych czy zlecanie przelewów z kont osobistych czy firmowych. Z drugiej strony, włamanie przez cyberprzestępców ...

-

![Oszustwa inwestycyjne w internecie: jak działają i jak się chronić? [© pixabay.com] Oszustwa inwestycyjne w internecie: jak działają i jak się chronić?]()

Oszustwa inwestycyjne w internecie: jak działają i jak się chronić?

... krokach mogą przesyłać linki zawierające złośliwe oprogramowanie, które wykrada dane dostępowe do posiadanych inwestycji. Inwestycyjni przestępcy profesjonalizują się ... których powtarzano te same słowa kluczowe. Reklamy były emitowane z fałszywych lub przejętych kont, w jednym przypadku należącego do aktora z ponad 300 tys. obserwujących. Choć ...

-

![Rozliczanie w Symfonii [© Nmedia - Fotolia.com] Rozliczanie w Symfonii]()

Rozliczanie w Symfonii

... dużych firmach. Realizuje wszystkie zasadnicze operacje księgowe - od budowania planu kont i łatwego księgowania dokumentów, poprzez automatyczny bilans zamknięcia, pełne ... kont ksiąg pomocniczych – ewidencję wartościową, ewidencję ilościową i ewidencję ilościowo-wartościową. Metoda trzecia, która pozwala zarejestrować w programie zarówno dane o ...

-

![Skuteczny mailing - podstawowe zasady e-mail marketingu Skuteczny mailing - podstawowe zasady e-mail marketingu]()

Skuteczny mailing - podstawowe zasady e-mail marketingu

... spamu [RL07]. Podstawę e-mail marketingu stanowi własna baza adresowa, w której właściciele kont pocztowych wyrazili chęć otrzymywania korespondencji marketingowej z danej firmy. Co ... do osób, których dane posiada we własnej bazie. I tak na przykład możemy wykupić mailing do danego segmentu użytkowników darmowych kont pocztowych w popularnych ...

-

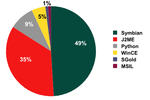

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... smartfonów są również różne prymitywne trojany, które uszkadzają lub usuwają dane użytkowników. Przykładem jest Trojan.SymbOS.Delcon.a - ten 676-bajtowy ... coraz częściej wykorzystywane do robienia biznesu, surfowania po Internecie, uzyskiwania dostępu do kont bankowych oraz płacenia za towary i usługi. Spowoduje to wzrost liczby cyberprzestępców ...

-

![Hakerzy a portale społecznościowe Hakerzy a portale społecznościowe]()

Hakerzy a portale społecznościowe

... niepokojące sygnały, to jednak często, jedynym co mogą zrobić, jest resetowanie kont shakowanych użytkowników. Nie jest natomiast możliwe prowadzenie jakiejkolwiek bazy danych, ... użytkowników bezpośrednio, mogą również wyrządzić wiele szkody. W zależności od tego, jakie dane udało się zdobyć hakerom, mogą oni na koszt ofiary zrobić zakupy w sklepie ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... wykradanie informacji dotyczących kont w różnego rodzaju grach online. Jaki interes mają w tym cyberprzestępcy? W czasach rosnącej popularności takich gier, dane te mogą stanowić całkiem ... rozprzestrzenianie się - toteż jedną z jego funkcji jest wykradanie haseł do kont ftp, logowanie się na te konta i infekowanie znajdujących się tam plików ...

-

![Twitter przyciąga hakerów [© stoupa - Fotolia.com] Twitter przyciąga hakerów]()

Twitter przyciąga hakerów

... Kaspersky Lab, pozwala jego użytkownikom zmieniać nazwy poleceń, co utrudnia zidentyfikowanie, z których kont Twittera kontrolowane są botnety. Wystarczy tylko kilka kliknięć myszką, aby utworzyć szkodliwy ... dolarów amerykańskich. Wszystko zależy od liczby użytkowników – im więcej osób śledzi dane konto, tym większa jest jego cena. Kradzież konta ...

-

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010]()

Trend Micro: zagrożenia internetowe I-VI 2010

... dolarów, okradając nieświadomych użytkowników komputerów. TrendLabs odkryło też botnet w Polsce, który między innymi gromadził osobiste dane polskich użytkowników, jak loginy i hasła do kont pocztowych, do kont internetowych oraz numery kart kredytowych. Pierwsza połowa 2010 roku: tendencje dotyczące sektorów branżowych Jeśli chodzi o liczbę ...

-

![Kaspersky Small Office Security w nowej wersji Kaspersky Small Office Security w nowej wersji]()

Kaspersky Small Office Security w nowej wersji

... muszą zapamiętać tylko jedno „hasło główne”. Kaspersky Password Manager przechowuje dane w zaszyfrowanym magazynie i automatycznie uzupełnia odpowiednie hasło, gdy jest ono wymagane. Może również stworzyć dostosowane do indywidualnych potrzeb bezpieczne hasła do nowych kont, aby użytkowników nie kusiła opcja ponownego wykorzystania starych fraz ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Poczta e-mail niezbędna [© Yuri Arcurs - Fotolia.com] Poczta e-mail niezbędna](https://s3.egospodarka.pl/grafika2/poczta-internetowa/Poczta-e-mail-niezbedna-113975-150x100crop.jpg)

![Czy ubezpieczenia dogonią bankowość mobilną? [© Jakub Jirsák - Fotolia.com] Czy ubezpieczenia dogonią bankowość mobilną?](https://s3.egospodarka.pl/grafika2/uslugi-online/Czy-ubezpieczenia-dogonia-bankowosc-mobilna-168539-150x100crop.jpg)

![Banki w mediach: PKO Bank Polski najaktywniejszy w I kw. 2016 r. [© kevers - Fotolia.com] Banki w mediach: PKO Bank Polski najaktywniejszy w I kw. 2016 r.](https://s3.egospodarka.pl/grafika2/banki/Banki-w-mediach-PKO-Bank-Polski-najaktywniejszy-w-I-kw-2016-r-174814-150x100crop.jpg)

![Jak hakerzy zarabiają na graczach? [© pbombaert - Fotolia.com] Jak hakerzy zarabiają na graczach?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-hakerzy-zarabiaja-na-graczach-182113-150x100crop.jpg)

![Fake newsy roznoszą phishing. Jak się chronić? [© onepony - Fotolia.com] Fake newsy roznoszą phishing. Jak się chronić?](https://s3.egospodarka.pl/grafika2/cyberataki/Fake-newsy-roznosza-phishing-Jak-sie-chronic-232599-150x100crop.jpg)

![5 typowych cyberoszustw wymierzonych w nastolatki [© pixabay.com] 5 typowych cyberoszustw wymierzonych w nastolatki](https://s3.egospodarka.pl/grafika2/dzieci-w-sieci/5-typowych-cyberoszustw-wymierzonych-w-nastolatki-238289-150x100crop.jpg)

![10 najniebezpieczniejszych grup ransomware w 2023 roku [© Florian Roth - Fotolia.com] 10 najniebezpieczniejszych grup ransomware w 2023 roku](https://s3.egospodarka.pl/grafika2/ransomware/10-najniebezpieczniejszych-grup-ransomware-w-2023-roku-256349-150x100crop.jpg)

![Kopiesz kryptowaluty? Spodziewaj się problemów [© Freepik] Kopiesz kryptowaluty? Spodziewaj się problemów](https://s3.egospodarka.pl/grafika2/kryptowaluty/Kopiesz-kryptowaluty-Spodziewaj-sie-problemow-264582-150x100crop.jpg)

![Antyspamowa tarcza [© stoupa - Fotolia.com] Antyspamowa tarcza](https://s3.egospodarka.pl/grafika/spam/Antyspamowa-tarcza-MBuPgy.jpg)

![Bankowość online: trojan Neverquest [© Greg Walker - Fotolia.com] Bankowość online: trojan Neverquest](https://s3.egospodarka.pl/grafika2/trojany/Bankowosc-online-trojan-Neverquest-128103-150x100crop.jpg)

![Informatyka śledcza 2015 [© adam121 - Fotolia.com] Informatyka śledcza 2015](https://s3.egospodarka.pl/grafika2/informatyka-sledcza/Informatyka-sledcza-2015-168197-150x100crop.jpg)

![G DATA Password Manager uporządkuje Twoje hasła [© olly - Fotolia.com] G DATA Password Manager uporządkuje Twoje hasła](https://s3.egospodarka.pl/grafika2/menadzer-hasel/G-DATA-Password-Manager-uporzadkuje-Twoje-hasla-183112-150x100crop.jpg)

![Postanowienia noworoczne internauty [© ktsdesign - Fotolia.com] Postanowienia noworoczne internauty](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Postanowienia-noworoczne-internauty-186641-150x100crop.jpg)

![Szyfrowanie danych ochroni twój Instagram [© Yuriy Shevtsov - Fotolia.com] Szyfrowanie danych ochroni twój Instagram](https://s3.egospodarka.pl/grafika2/Instagram/Szyfrowanie-danych-ochroni-twoj-Instagram-196687-150x100crop.jpg)

![5 powszechnych oszustw na Instagramie [© pixabay.com] 5 powszechnych oszustw na Instagramie](https://s3.egospodarka.pl/grafika2/Instagram/5-powszechnych-oszustw-na-Instagramie-240421-150x100crop.jpg)

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?](https://s3.egospodarka.pl/grafika2/SIM-swap/SIM-SWAP-Na-czym-polega-i-jak-sie-ochronic-261596-150x100crop.jpg)

![Oszustwa inwestycyjne w internecie: jak działają i jak się chronić? [© pixabay.com] Oszustwa inwestycyjne w internecie: jak działają i jak się chronić?](https://s3.egospodarka.pl/grafika2/oszustwa/Oszustwa-inwestycyjne-w-internecie-jak-dzialaja-i-jak-sie-chronic-268374-150x100crop.jpg)

![Rozliczanie w Symfonii [© Nmedia - Fotolia.com] Rozliczanie w Symfonii](https://s3.egospodarka.pl/grafika/Symfonia/Rozliczanie-w-Symfonii-Qq30bx.jpg)

![Twitter przyciąga hakerów [© stoupa - Fotolia.com] Twitter przyciąga hakerów](https://s3.egospodarka.pl/grafika/Twitter/Twitter-przyciaga-hakerow-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-VI-2010-MBuPgy.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)