-

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... 11-13 marca 2013 roku, zostało wykorzystane do zaatakowania kont innych tybetańskich aktywistów i obrońców praw człowieka. Z zainfekowanego konta zostały rozesłane wiadomości e-mail, które w załączniku zawierały kopię robaka Chuli. Zbierał on następnie takie dane jak przychodzące SMS-y, dane kontaktowe przechowywane na karcie SIM i w telefonie oraz ...

-

![7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży [© Syda Productions - Fotolia.com] 7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży]()

7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży

... serwisie. 3. Uważaj na wiadomości phishingowe Podczas letnich wyprzedaży oszuści próbują wyłudzić dane od internautów za pomocą wiadomości phishingowych. Przestępcy mogą na ... cyfry i znaki specjalne) i nigdy nie używać jednego hasła do wielu kont. Jeśli masz trudności z zapamiętaniem wszystkich haseł, zastanów się nad skorzystaniem z menedżera haseł. ...

-

![Podróż do USA za hasło do Facebooka? [© Antonio Gravante - Fotolia.com] Podróż do USA za hasło do Facebooka?]()

Podróż do USA za hasło do Facebooka?

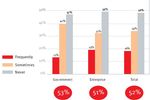

... właśnie plany mają Amerykanie wobec podróżnych z Wielkiej Brytanii i Francji. Dane podróżnych, które Stany Zjednoczone chciałyby poznać podczas przekraczania przez nich granicy ... swoich kont w mediach społecznościowych, 45% Polaków stwierdziło, że nie chce ryzykować, że obca osoba opublikuje coś w ich imieniu, 44% martwi się, że wrażliwe dane np. ...

-

![Naruszenia cyberbezpieczeństwa chmury dotyczą co 2. firmy Naruszenia cyberbezpieczeństwa chmury dotyczą co 2. firmy]()

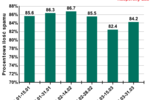

Naruszenia cyberbezpieczeństwa chmury dotyczą co 2. firmy

... wieloskładnikowe. Mimo to tylko jedna czwarta firm uważa zarządzanie dostępem do kont w chmurze za główny obszar, któremu powinna być poświęcona szczególna uwaga ... do unikania cyberzagrożeń. Największy odsetek firm, które padły ofiarą cyberataku naruszającego dane w chmurze publicznej, występuje w Indiach – w ostatnim roku było to aż 93%. – ...

-

![5 kroków do prywatności na TikToku 5 kroków do prywatności na TikToku]()

5 kroków do prywatności na TikToku

... zobligowane są do przekazywania rządowi gromadzonych informacji. Chociaż firma twierdzi, że dane użytkowników są bezpieczne, niektóre państwa i organizacje nie wierzą w te zapewnienia. ... wiadomości prywatnych. 5. Pamiętaj o ochronie najmłodszych Tryb rodzinny pozwala na ustawienie kont na TikToku w relacji rodzic-dziecko. To oznacza, że z telefonu ...

-

![Cyberzagrożenia mobilne: mniej ataków, więcej szkód? Cyberzagrożenia mobilne: mniej ataków, więcej szkód?]()

Cyberzagrożenia mobilne: mniej ataków, więcej szkód?

... potrafi kraść pliki cookie z urządzeń użytkowników, co w niektórych przypadkach daje cyberprzestępcom dostęp do kont w mobilnych aplikacjach bankowych, bez konieczności pozyskiwania loginu i hasła w inny sposób. W 2021 r. cyberprzestępcy polowali również na dane logowania do gier mobilnych, które często sprzedawane są później w sieci darknet lub ...

-

![Jak działa Bitdefender Password Manager? [© pixabay.com] Jak działa Bitdefender Password Manager?]()

Jak działa Bitdefender Password Manager?

... danych, a także handlowaniem nimi w Darknecie. Na co dzień korzystamy z wielu kont internetowych, a także z kilku urządzeń, a co za tym idzie mamy do ... do transmisji danych. Ponadto wszystkie dane są lokalnie szyfrowane i odszyfrowywane, a dostęp do hasła głównego ma jedynie właściciel konta. Silne hasło chroni dane, aczkolwiek nie wolno ...

-

![Cyberagrożenia przed świętami, czyli oszustwa na wideokonferencje i karty podarunkowe Cyberagrożenia przed świętami, czyli oszustwa na wideokonferencje i karty podarunkowe]()

Cyberagrożenia przed świętami, czyli oszustwa na wideokonferencje i karty podarunkowe

... (która wygląda tak samo jak prawdziwa) w celu kradzieży danych uwierzytelniających. Jeśli to się uda, będą próbowali wykorzystać te dane do uzyskania dostępu do służbowych kont i firmowej sieci. Aby uniknąć oszustw związanych z wideokonferencjami, zawsze należy stosować najlepsze praktyki z zakresu cyberhigieny, a zwłaszcza dokładnie sprawdzać ...

-

![Poczta Polska ostrzega przed oszustwem z kodem QR Poczta Polska ostrzega przed oszustwem z kodem QR]()

Poczta Polska ostrzega przed oszustwem z kodem QR

... ze sposobów przywłaszczenia danych osobowych internautów i ich kont jest wykorzystanie jednej z technik manipulacji człowiekiem, polegającej na wywieraniu określonego wpływu i zachowania poprzez rozsyłanie elektronicznych wiadomości. Aby nie paść ofiarą cyberprzestępców, ochronić swoje dane i majątek, należy stosować kilka zasad: Uważnie czytaj ...

-

![Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić? [© 7721622 z Pixabay] Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?]()

Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?

... dzieci w UE. Dochodzenie przeprowadzone przez DPC wykazało, że ustawienia profili kont użytkowników dziecięcych były domyślnie ustawione na publiczne, co oznaczało, że ... mają luki i stają się celem ataków cyberprzestępców, chcących pozyskać nasze poufne dane osobiste lub finansowe. Instytucje edukacyjne w Polsce nie prowadzą na szeroką skalę zajęć ...

-

![Oszuści wykorzystują Telekopye do ataków na Booking.com [© Freepik] Oszuści wykorzystują Telekopye do ataków na Booking.com]()

Oszuści wykorzystują Telekopye do ataków na Booking.com

... , takie jak data zameldowania i wymeldowania, cena i lokalizacja - informacje odpowiadające rzeczywistej rezerwacji dokonanej przez użytkownika. Szczegółowe dane dotyczące pobytu pochodzą z przejętych kont hoteli i dostawców zakwaterowania zakupionych na cyberprzestępczych forach. Oszuści za cel obierają użytkowników, którzy niedawno zarezerwowali ...

-

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?]()

Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?

... danych płatniczych. Dla twórcy oznacza to ryzyko utraty dostępu do kont, plików w chmurze, a nawet środków finansowych. Złośliwe oprogramowanie (malware, ransomware) ... się na stworzeniu dzieła. W świecie cyfrowym, gdzie granice są płynne, a dane łatwo kopiowalne, kluczowe staje się świadome działanie i wykorzystywanie dostępnych narzędzi ...

-

![Jak odbudować zaufanie do internetu? Głos polskich internautów Jak odbudować zaufanie do internetu? Głos polskich internautów]()

Jak odbudować zaufanie do internetu? Głos polskich internautów

... internet pozwoli im w pełni kontrolować, kto i w jakim celu przetwarza ich dane osobowe. Kluczowa jest także transparentność zasad dotyczących wykorzystania tych danych, ... filtrowania informacji. Eliminacja botów i fałszywych kont Bezpieczeństwo online to także kwestia wyeliminowania botów i fałszywych kont, które wpływają na dyskusje, recenzje ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... , jak dokładne były nasze prognozy. Raport ten zawiera jakościowe oraz ilościowe dane dotyczące ewolucji szkodliwego oprogramowania oraz analizę głównych trendów, zarówno w zakresie ... ukrywać szkodliwe oprogramowanie w telefonie przez długi czas i kraść środki z kont ofiar. W 2012 roku wykryliśmy backdoory, które – na szczęście – nie potrafiły ...

-

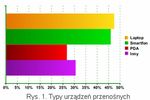

![Urządzenia przenośne a bezpieczeństwo danych Urządzenia przenośne a bezpieczeństwo danych]()

Urządzenia przenośne a bezpieczeństwo danych

... ,8% użytkowników przechowuje na urządzeniach przenośnych dane dotyczące swoich przyjaciół i kolegów. Dane te są przechowywane w książce adresowej. Z kolei 70,8% respondentów przechowuje na swoim urządzeniu przenośnym korespondencję osobistą i/lub biznesową łącznie z danymi dotyczącymi dostępu do kont pocztowych. Wyciek takich danych może prowadzić ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... trojańskiego wysłano więc e-mail o następującej treści: "Nazywam się John Brown. Moje ważne dane zostały zaszyfrowane. Dane te są mi pilnie potrzebne do opracowania raportu. Jeśli go ... się ze sobą za pośrednictwem Internetu. Uzyskiwanie przez cyberprzestępców dostępu do kont bankowych to zjawisko występujące już od dłuższego czasu. Jednak kradzież ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... ukierunkowanych na stacje robocze, Czerwony Październik potrafi również kraść dane z urządzeń mobilnych, gromadzić dane ze sprzętu sieciowego, pliki z urządzeń USB, kraść bazy ... nowych szkodliwych modułów, backdoor szukał specjalnych tweetów z utworzonych wcześniej kont. Jak tylko zainfekowany system ustanowił połączenie z serwerem kontroli, ...

-

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych]()

DMP, czyli zrób użytek z danych

... kont, subskrypcji newsletterowych i wejść na ważną podstronę. Dla właścicieli e-sklepów lepsza konwersja to po prostu zwiększenie ilości dokonanych zakupów. Dobrze przeprowadzona analiza zachowań użytkowników strony, pozwoli jej wydawcy dokonać zmian, które zaowocują dłuższymi sesjami i mniejszym współczynnikiem odrzuceń. Coraz częściej dane ...

-

![Pracownik biurowy a bezpieczeństwo danych firmy Pracownik biurowy a bezpieczeństwo danych firmy]()

Pracownik biurowy a bezpieczeństwo danych firmy

... , telefonem i/lub pamięcią flash USB) zawierającym poufne dane (np. dane klientów, dane osobowe, dane finansowe firmy, dane kart kredytowych i informacje stanowiące tajemnicę handlową, jak ... po wewnętrznej zmianie stanowiska nadal mieć dostęp do nieużywanych już kont lub zasobów 72% respondentów stwierdziło, że w ich firmie/organizacji zatrudniani są ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... udowodnić, że uzyskała taką zgodę, w przeciwnym razie uzna się, że dane osobowe były przetwarzane bez wcześniejszej zgody podmiotu danych osobowych". "O ochronie danych ... oni systemy płatności WebMoney oraz Yandex-money i próbowali uzyskać dostęp do kont użytkowników poprzez wysyłanie wiadomości pochodzących rzekomo od administratorów systemu, w ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... , Afryki, Azji i Europy. Użyte przez właściciela dane rejestracyjne zawierają wyraźne ślady rosyjskie, chociaż same dane są bez wątpienia fałszywe. Centrum kontroli wykorzystuje ... trojanów szpiegujących służących do kradzieży danych (głownie danych dostępu do kont bankowości online) otrzymywała nazwę Trojan-Spy.Win32. Sinowal. Podczas analizy bootkita ...

-

![Ataki na portale społecznościowe częstsze [© stoupa - Fotolia.com] Ataki na portale społecznościowe częstsze]()

Ataki na portale społecznościowe częstsze

... , iż obecnie sporym zagrożeniem jest kradzież danych umożliwiających dostęp do kont, zarówno e-mail jak i tych w banku. W przypadku niektórych portali np. Facebook ... krok dzieli hakerów od pozyskania kompletnych danych umożliwiających logowanie. Dodatkowo dane zamieszczane na portalach społecznościowych takie jak : drugie imię, imiona męża, dzieci ...

-

![Ewolucja spamu I-III 2010 Ewolucja spamu I-III 2010]()

Ewolucja spamu I-III 2010

... rozprzestrzeniania spamu, wysyłając masowe ilości wiadomości e-mail do właścicieli kont i ich przyjaciół z portalu. Taka metoda rozprzestrzeniania spamu pozwala ... portalu jak i na skrzynki odbiorcze użytkowników. Ponadto podczas rejestrowania kont użytkownicy wprowadzają swoje dane (na przykład adresy e-mail), które spamerzy mogą dodać do baz ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

... sposobem „drive-by download” posiada dostęp do jakichkolwiek kont FTP, szkodliwe oprogramowanie na jego komputerze przechwytuje dane do logowania, a następnie loguje się na serwerze ... dbać o bezpieczeństwo swoich maszyn, kładąc szczególny nacisk na silne hasła do kont FTP i skanowanie plików przed umieszczeniem ich na serwerze. Działajmy dwutorowo ...

-

![McAfee: zagrożenia internetowe IV kw. 2010 McAfee: zagrożenia internetowe IV kw. 2010]()

McAfee: zagrożenia internetowe IV kw. 2010

... z nośników wymiennych (Generic!atr), konie trojańskie i programy pobierające dane bankowe (PWS i Generic.dx), a także mechanizmy wykorzystujące luki i błędy w ... wezwań rzekomo wysyłanych przez amerykański urząd podatkowy, kuponów upominkowych, kont premiowych czy kont w sieciach społecznościowych. Specjaliści z McAfee Labs odkryli też, że spośród ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, spam -

![Spam w II 2012 r. Spam w II 2012 r.]()

Spam w II 2012 r.

... W ruchu spamowym dominuje szkodliwy kod atakujący osobiste i finansowe dane użytkowników. Jednak boty nadal rozprzestrzeniają się głównie w Azji. ... pochodziła ze stron phishingowych stworzonych w celu kradzieży środków z kont bankowych i kont w systemach płatności elektronicznych. Udział ataków phishingowych wykrytych na stronach phishingowych, ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... oni szkodliwe oprogramowanie, którego celem jest kradzież środków z kont rosyjskich firm poprzez manipulowanie systemami bankowości internetowej na komputerach ... bazy danych: jeżeli nie istnieje sygnatura ani dane heurystyczne umożliwiające wykrycie konkretnego szkodliwego oprogramowania, dane o tym zagrożeniu mogą być zawarte w znajdujących się ...

-

![Kontrola rodzicielska - statystyki III-VIII 2012 Kontrola rodzicielska - statystyki III-VIII 2012]()

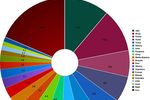

Kontrola rodzicielska - statystyki III-VIII 2012

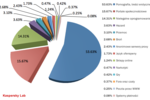

... tym rosnąca liczba osób aktywujących funkcję kontroli rodzicielskiej w produktach firmy Kaspersky Lab. W ostatnim tygodniu wakacji eksperci z Kaspersky Lab przeanalizowali dane statystyczne generowane przez kontrolę rodzicielską na całym świecie przez ostatnie sześć miesięcy. Moduł kontroli rodzicielskiej wbudowany w produkty Kaspersky Lab był ...

-

![Wiadomości phishingowe słabo rozpoznawalne Wiadomości phishingowe słabo rozpoznawalne]()

Wiadomości phishingowe słabo rozpoznawalne

... są głównie zainteresowani uzyskaniem nieautoryzowanego dostępu do kont na portalach społecznościowych, kont w systemach bankowości online oraz systemach płatności, jak ... wyniku otworzenia załącznika do wiadomości, a 13% respondentów podało osobiste oraz finansowe dane na podejrzanych stronach. Dlatego też jeżeli chodzi o ochronę przed fałszywymi ...

-

![Symantec: cyberprzestępczość 2012 Symantec: cyberprzestępczość 2012]()

Symantec: cyberprzestępczość 2012

... sprawdza symbolu kłódki w przeglądarce przed wprowadzeniem online poufnych informacji osobistych, takich jak dane konta bankowego. Ponadto z tegorocznego raportu wynika, że wielu ... po korespondencję i dokumenty związane z pracą (42%), wyciągi bankowe (22%) i hasła do innych kont online (17%) — dlatego konta e-mail mogą być potencjalną furtką dla ...

-

![Cyberprzestępczość - kolejne aresztowania Cyberprzestępczość - kolejne aresztowania]()

Cyberprzestępczość - kolejne aresztowania

... od obywateli Francji, Włoch oraz Europy Wschodniej, a następnie wyczyszczenie ich kont bankowych. Jak wykazało śledztwo, ukradł on w sumie 20 tysięcy euro. Sprawa ... operatora telefonii komórkowej i stworzyć potwierdzenia SMS-owe z banku. Chociaż oszust zdobył dane dotyczące 5 000 osób, liczba skutecznych prób kradzieży gotówki była raczej niewielka ...

-

![Bezpieczeństwo danych na wakacjach [© Mila Supynska - Fotolia.com] Bezpieczeństwo danych na wakacjach]()

Bezpieczeństwo danych na wakacjach

... korzystania z serwisów bankowości internetowej, kont osobistych oraz sklepów internetowych na publicznych komputerach (w kawiarenkach internetowych, na lotniskach, w klubach, hotelach i bibliotekach). Tego rodzaju maszyny mogą zawierać różne programy szpiegujące, które śledzą i rejestrują dane wpisywane z klawiatury i przechwytują ruch internetowy ...

-

![Ataki hakerskie a inżynieria społeczna Ataki hakerskie a inżynieria społeczna]()

Ataki hakerskie a inżynieria społeczna

... oraz osób wyznaczonych przez przedsiębiorstwo do kontaktu z nimi, a także dane dotyczące kont bankowych i telekomunikacyjnych, włącznie z informacjami zawartymi w planach odtwarzania po ... na różne konta zagraniczne, a następnie „wyprane” przy użyciu innych kont i instrumentów pieniężnych. W innym przypadku atakujący wykorzystał niestandardowy, ...

-

![Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych]()

Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych

... muszą się zmierzyć. Organizacje te stanowią oczywisty cel cyberprzestępców, którzy próbują ukraść przechowywane informacje dotyczące karty kredytowej, dane uwierzytelniające i dane dotyczące kont bankowych klientów. Zdobycie dużego klienta stanowi kamień milowy dla każdej rozwijającej się firmy. W przypadku drobnych dostawców usług finansowych ...

-

![Cyberprzestępcy wykorzystują Ruch Chorzów Cyberprzestępcy wykorzystują Ruch Chorzów]()

Cyberprzestępcy wykorzystują Ruch Chorzów

... League of Legends, albo mural z emblematem klubu piłkarskiego Ruch Chorzów. Przechwycony koń trojański potrafi wykradać hasła do kont mailowych użytkownika, zapisane w programach pocztowych, a także dane do logowania się do różnych serwisów internetowych, zapisane w pamięci przeglądarek. Zagrożenie wykonuje również zrzuty ekranu i kradnie portfele ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży [© Syda Productions - Fotolia.com] 7 rad, jak bezpiecznie robić zakupy online w czasie wyprzedaży](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/7-rad-jak-bezpiecznie-robic-zakupy-online-w-czasie-wyprzedazy-161110-150x100crop.jpg)

![Podróż do USA za hasło do Facebooka? [© Antonio Gravante - Fotolia.com] Podróż do USA za hasło do Facebooka?](https://s3.egospodarka.pl/grafika2/USA/Podroz-do-USA-za-haslo-do-Facebooka-191659-150x100crop.jpg)

![Jak działa Bitdefender Password Manager? [© pixabay.com] Jak działa Bitdefender Password Manager?](https://s3.egospodarka.pl/grafika2/Bitdefender-Password-Manager/Jak-dziala-Bitdefender-Password-Manager-244090-150x100crop.jpg)

![Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić? [© 7721622 z Pixabay] Cyberbezpieczeństwo dzieci: Polska w ogonie Europy, co robić?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-dzieci-Polska-w-ogonie-Europy-co-robic-258898-150x100crop.jpg)

![Oszuści wykorzystują Telekopye do ataków na Booking.com [© Freepik] Oszuści wykorzystują Telekopye do ataków na Booking.com](https://s3.egospodarka.pl/grafika2/Telekopye/Oszusci-wykorzystuja-Telekopye-do-atakow-na-Booking-com-262743-150x100crop.jpg)

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?](https://s3.egospodarka.pl/grafika2/wlasnosc-intelektualna/Dzien-Wlasnosci-Intelektualnej-jak-bronic-sie-przed-cyberzagrozeniami-266289-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych](https://s3.egospodarka.pl/grafika2/platforma-DMP/DMP-czyli-zrob-uzytek-z-danych-213867-150x100crop.jpg)

![Ataki na portale społecznościowe częstsze [© stoupa - Fotolia.com] Ataki na portale społecznościowe częstsze](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Ataki-na-portale-spolecznosciowe-czestsze-MBuPgy.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Bezpieczeństwo danych na wakacjach [© Mila Supynska - Fotolia.com] Bezpieczeństwo danych na wakacjach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/Bezpieczenstwo-danych-na-wakacjach-119549-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)