-

![Czy meble do spania są bezpieczne? Znamy wyniki kontroli IH [© poligonchik - Fotolia.com] Czy meble do spania są bezpieczne? Znamy wyniki kontroli IH]()

Czy meble do spania są bezpieczne? Znamy wyniki kontroli IH

Urząd Ochrony Konkurencji i Konsumentów postanowił sprawdzić, czy Polacy mogą spać spokojnie. W tym celu zlecił Inspekcji Handlowej kontrole mebli do spania. Inspektorzy ruszyli w Polskę, biorąc pod lupę łóżka, kanapy, sofy, narożniki, fotele rozkładane, amerykanki itp. Ich działania dowiodły, że najczęściej spotykanymi wadami konstrukcyjnymi ...

-

![Europa: wydarzenia tygodnia 28/2015 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 28/2015]()

Europa: wydarzenia tygodnia 28/2015

... . Daje ona władzom skarbowym do dyspozycji centralny rejestr wszystkich prowadzonych przez austriackie instytucje finansowe kont, których jest łącznie około 20 mln. Równocześnie dokonano zmiany w zakresie podatków, zwiększono ... za ryzyko i wówczas nie tylko on się umocni, ale też będzie reagował na napływające dane z rodzimej gospodarki. Marcin ...

-

![7 trików, które ochronią Android [© Nebojsa Markovic - Fotolia.com] 7 trików, które ochronią Android]()

7 trików, które ochronią Android

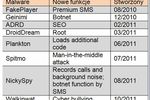

... . Być może nie każdy zdaje sobie sprawę z faktu, że poufne dane przechowywane na urządzeniach mobilnych będą zawsze niezwykle atrakcyjne dla potencjalnych ... tego, aby zainfekować swój telefon szkodliwym oprogramowaniem. Ograniczając pobieranie aplikacji do oficjalnych kont, typu Google Play Store, można znacznie obniżyć ryzyko infekcji. Android ...

-

![Polska: wydarzenia tygodnia 04/2016 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 04/2016]()

Polska: wydarzenia tygodnia 04/2016

... będą miały znaczenia dla osób, które aktywnie korzystają z najpopularniejszych usług, czyli kont osobistych i kart debetowych oraz kredytów hipotecznych i pożyczek gotówkowych. – Zależy nam ... zmienić typ rachunku, z którego korzystają – mówi Macierzyński. Jak pokazują dane finansowe, w ostatnich pięciu latach wynik prowizyjny PKO BP obniżył się o ...

-

![Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida]()

Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida

... działających w oparciu o system Android, wykorzystując do tego Google AdSense, jedną z najbardziej popularnych w Internecie sieci reklamowych. Przestępcy kradli informacje odnośnie kont bankowych oraz dane osobiste ofiar, w tym historię połączeń oraz ich kontakty. Proceder był możliwy za sprawą błędu w przeglądarce Chrome dla Androida. Luka ...

-

![Kryptowaluty, czyli oszustwa na 10 milionów dolarów Kryptowaluty, czyli oszustwa na 10 milionów dolarów]()

Kryptowaluty, czyli oszustwa na 10 milionów dolarów

... użytkowników za pośrednictwem fałszywych kont, przestępcy są w stanie zmylić użytkowników Twittera i nakłonić ich do kliknięcia odpowiedzi wysyłanych z fałszywych kont. Według dość pobieżnych ... określony portfel może być niebezpieczny. Zawsze sprawdzaj adres łącza i dane na pasku adresu przeglądarki. Powinien on zawierać np. „blockchain.info”, a nie ...

-

![Świat: wydarzenia tygodnia 44/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 44/2018]()

Świat: wydarzenia tygodnia 44/2018

... komórkowej z literą T w nazwie. Hakerzy ukradli dane osobiste 2 milionów klientów. Wyciekły imiona i nazwiska, adresy email, numery kont i inne. Przedstawicieli sieci zaprzeczyli, aby skradzione zostały dane finansowe, takie jak numery kart kredytowych i hasła, choć takie obawy również się pojawiały. 3) Dane w darknecie za karę Z aplikacji Snapchat ...

-

![Kaspersky ogłasza alarm na Czarny Piątek Kaspersky ogłasza alarm na Czarny Piątek]()

Kaspersky ogłasza alarm na Czarny Piątek

... za zhakowane konta handlowców. Szkodliwe oprogramowanie bankowe kradnące dane uwierzytelniające nie jest niczym nowym. Większym zaskoczeniem są rodziny polujące na dane dotyczące kont związanych z zakupami online. Jeżeli komputer jest zainfekowany jednym z wymienionych wcześniej trojanów, dane dotyczące karty płatniczej mogą zostać ukradzione przez ...

-

![Darmowe odcinki "Gry o tron" mogą słono kosztować [© izzetugutmen - Fotolia.com] Darmowe odcinki "Gry o tron" mogą słono kosztować]()

Darmowe odcinki "Gry o tron" mogą słono kosztować

... , że przynajmniej pewna część zestawów składających się z adresu e-mail i hasła, jakie udało się zgromadzić oszustom, będzie taka sama jak dane logowania do kont na innych stronach — do sklepów, stron z grami lub streamingiem, poczty e-mail, mediów społecznościowych itd. Dla oszustów internetowych konta te ...

-

![Użytkownicy Hostinger w kłopotach. Potężny wyciek danych [© frank peters - Fotolia.com] Użytkownicy Hostinger w kłopotach. Potężny wyciek danych]()

Użytkownicy Hostinger w kłopotach. Potężny wyciek danych

... również firmę Enea z branży energetycznej, której to pracownicy celowo skopiowali i wykorzystali dane 5000 zatrudnionych w spółce. Nie można zapomnieć również o Facebooku, który nieodpowiednio zabezpieczył dostęp do danych ponad 540 milionów kont użytkowników. Takich przykładów jest więcej i coraz częściej wychodzą na światło dzienne – komentuje ...

-

![5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy [© Sinisa Botas - Fotolia.com] 5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy]()

5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy

... dwuskładnikowej wszędzie, gdzie jest to możliwe. Znacznie zwiększa to bezpieczeństwo kont i danych. Warto również zrezygnować z opcji zapamiętywania haseł w przeglądarkach ... np. w restauracjach czy dworcach. Następnie mogą przechwytywać wszystkie dane przesyłane pomiędzy użytkownikiem a sklepami internetowymi, bankiem, centralą systemu zabezpieczeń ...

-

![Hakerzy też czekają na Czarny Piątek. Uważaj na kody QR [© Maksym Yemelyanov - Fotolia.com] Hakerzy też czekają na Czarny Piątek. Uważaj na kody QR]()

Hakerzy też czekają na Czarny Piątek. Uważaj na kody QR

... niestandardowe ładunki, aby przekierowywać użytkowników do fałszywych witryn internetowych i kraść dane osobowe lub instalować na urządzeniu złośliwe oprogramowanie. 6 rad na Black ... lub wieloskładnikowe (MFA) dla wszystkich kont online i transakcji finansowych. Zmień hasła do wszystkich swoich kont internetowych, szczególnie tych powiązanych z ...

-

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?]()

Cyberbezpieczeństwo 2021. Co nam zagrażało?

... . Oszuści starali się wyłudzić od ofiar nie tylko dane osobowe, dane logowania do kont, ale również dane kart płatniczych. W swoich fałszywych wiadomościach posługiwali się zazwyczaj ... cyberprzestępców, docierających na służbową skrzynkę pocztową. To sprawia, że dane firmowe są wówczas potencjalnie łatwiejszym celem dla przestępców – mówi ekspert ESET ...

-

![Cyberbezpieczeństwo 2023 - co nas czeka? [© pixabay.com] Cyberbezpieczeństwo 2023 - co nas czeka?]()

Cyberbezpieczeństwo 2023 - co nas czeka?

... , poczty elektronicznej czy korporacyjnych aplikacji internetowych przechowujących dane klientów. Cyberprzestępcy wykorzystują phishing, smishing i inne taktyki socjotechniczne, by nakłonić pracowników do otwarcia niebezpiecznych załączników lub podania danych uwierzytelniających do kont i systemów. Techniki podszywania się stale ewoluują, a wraz ...

-

![Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci? Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?]()

Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?

... komputera albo telefonu komórkowego złośliwym oprogramowaniem. Dane te są wykorzystywane do różnych działań przestępczych, przykładowo: kradzieży środków z rachunków w instytucjach finansowych, kradzieży tożsamości celem zaciągnięcia pożyczek lub kredytów, przejęcia naszych kont w serwisach społecznościowych czy platformach zakupowych, wynajmu ...

-

![Boże Narodzenie coraz bliżej. Na co uważać podczas zakupów online? Boże Narodzenie coraz bliżej. Na co uważać podczas zakupów online?]()

Boże Narodzenie coraz bliżej. Na co uważać podczas zakupów online?

... większy napływ fałszywych sklepów internetowych, które oferują fikcyjne towary lub wyłudzają dane do kont bankowych. Czy Polacy boją się wpaść w sidła cyberoszustów? Chyba ... przelew lub wydobyć poufne informacje. Najczęściej są to dane do bankowości elektronicznej, dane z karty płatniczej, dane wrażliwe, takie jak PESEL. Często cyberprzestępcy ...

-

![Zmiana hasła - jak często? [© Gerd Altmann z Pixabay] Zmiana hasła - jak często?]()

Zmiana hasła - jak często?

... podczas cyberataku. Prawdopodobnie zostaniesz o tym poinformowany przez firmę, która utraciła dane, ale warto regularnie sprawdzać bezpieczeństwo swoich danych w serwisach ... haseł, które pozwalają tworzyć i zapamiętywać bezpieczne, długie i niepowtarzalne hasła do wielu kont. Niektóre z nich monitorują jakość naszych haseł oraz sprawdzają czy ...

-

![Światowy Dzień Hasła 2024. Jak stworzyć silne hasło? Światowy Dzień Hasła 2024. Jak stworzyć silne hasło?]()

Światowy Dzień Hasła 2024. Jak stworzyć silne hasło?

... przeszło 1200 razy w tygodniu. Dbając o bezpieczeństwo haseł, chronimy nie tylko nasze dane, ale także utrzymujemy integralność i zaufanie całej naszej sieci, domowej lub firmowej ... osobowych, takich jak urodziny czy rocznice. Unikalne hasła do różnych kont: Unikaj ponownego używania haseł na wielu platformach. Użyj zapadających w pamięć zwrotów lub ...

-

![Czy SearchGPT może zagrozić Google? [© Freepik] Czy SearchGPT może zagrozić Google?]()

Czy SearchGPT może zagrozić Google?

... dane powodowały często nieścisłe lub zgoła błędne odpowiedzi. Włączenie nowego rozwiązania w proces tworzenia odpowiedzi przez model daje naprawdę dobre efekty. SearchGPT jest aktualnie dostępne dla użytkowników kont ... rozwiązania dla wersji Enterprise oraz dla kont bezpłatnych. SearchGPT przełomem dla rynku wyszukiwania informacji? Pojawienie ...

-

![Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI [© pixabay.com] Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI]()

Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI

... zniknąć. Takie ataki są na pierwszy rzut oka bardzo trudne do zidentyfikowania. Wyłudzenie dostępu do kont pracowników jest poprzedzone skrupulatnym rozpoznaniem. Przestępcy wielokrotnie kontaktują się z działem pomocy w atakowanej ... wpuszczeniem urządzenia i użytkownika, który z niego korzysta, do systemu oceniają je, badają lokalizację i dane ...

-

![Reklama w internecie, telewizji i w radio w XI 2025 [© pexels] Reklama w internecie, telewizji i w radio w XI 2025]()

Reklama w internecie, telewizji i w radio w XI 2025

... odbiorcy przekazu reklamowego. Rynek reklamy w Polsce działa na rekordowych wolumenach, a rywalizacja o uwagę konsumenta toczy się jednocześnie w digitalu, telewizji i radiu. Najnowsze dane pokazują, które branże i marki najskuteczniej budowały zasięg, jak zmienia się jakość kontaktu z reklamą oraz gdzie koncentrują się największe budżety reklamowe ...

-

![Reklama w internecie, telewizji i w radio w XII 2025 [© pexels] Reklama w internecie, telewizji i w radio w XII 2025]()

Reklama w internecie, telewizji i w radio w XII 2025

Grudzień 2025 potwierdził dominację branży „Trade” na polskim rynku reklamy. Dane gemiusAdReal pokazują miliardy kontaktów reklamowych w internecie, telewizji i radiu oraz rekordową aktywność takich marek jak Media Expert, Lidl czy Allegro. Reklama ...

-

![Lato sprzyja utratom danych [© violetkaipa - Fotolia.com] Lato sprzyja utratom danych]()

Lato sprzyja utratom danych

... Inc.) utracił dane dotyczące kont bankowych 3.9 miliona klientów. Podobna historia stała się udziałem Time Warner Inc. w maju tego samego roku – firma straciła dane dotyczące 600 ... rozkład uszkodzeń dysków – mówi Konrad Aleksandrowicz z wrocławskiej firmy HDLab. - Firmy odzyskujące dane często traktowane są jako ostatnia deska ratunku, stąd ponad 50% ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... okien zatytułowanych "Legend of Mir 2", a następnie wysyłał wszystkie wprowadzone do okien dane na adres e-mail szkodliwego użytkownika. Szkodnik ten został stworzony w Chinach. ... zasilają nowi rekruci. Istnieją szkodliwe programy przeznaczone do kradzieży haseł do kont użytkowników w prawie wszystkich grach MMORPG. Jeśli dla pewnej gry online ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

... , jak również hurtownicy zajmujący się sprzedażą takich informacji, jak karty kredytowe i dane dotyczące adresów. Każde ogniwo w tym łańcuchu pragnie czerpać korzyści finansowe i nawet ... . To jeden z powodów, dla których tak ważne jest oddzielanie danych dostępu do kont online. Wiele z osób, które zarejestrowały się na portalu Monster, prawdopodobnie ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... po stronie banku Banki tworzą coraz doskonalsze metody zabezpieczania kont swoich klientów. Istotne jest jednak to, aby sposoby uwierzytelniania klienta nie ... jest możliwość korzystania z kardy kredytowej bez ujawniania jej numeru. Poufne dane nie muszą być przekazywane sprzedającemu. Użytkownik jest informowany o każdej nieprawidłowości ...

-

![Phishing: ataki na graczy online Phishing: ataki na graczy online]()

Phishing: ataki na graczy online

... przez oszustów po to, aby użytkownicy wprowadzili dane uwierzytelniające dostęp do swojego konta gry online. W ten sposób oszuści przechwytują dane uwierzytelniające do kont gier MMORPG, a następnie sprzedają je na aukcjach internetowych. Istnieje wiele trojanów kradnących dane uwierzytelniające użytkowników. Wiele z nich przechwytuje klawisze ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... narzędzie do kradzieży danych uwierzytelniających podczas logowania się użytkownika do kont bankowych online. ZeuS był bardzo aktywny przez cały 2009 rok i nadal ... klientów banków i innych organizacji finansowych w ciągu minionych kilku lat. Zaprezentowane dane pokazują wykładniczy wzrost liczby finansowych szkodliwych programów - od momentu, gdy ...

-

![Najpopularniejsze oszustwa internetowe [© stoupa - Fotolia.com] Najpopularniejsze oszustwa internetowe]()

Najpopularniejsze oszustwa internetowe

... nigeryjskiego. Użytkownik otrzymuje e-mail z informacją, o rzekomej wygranej w loterii i prośbą o dane osobowe w celu przekazania zwycięzcy wysokiej nagrody. Tak jak w przypadku ... zgodzi, zostaje poproszona o dane bankowe. Użytkownik jest wykorzystywany do kradzieży pieniędzy z kont bankowych osób, których dane zostały wcześniej skradzione przez ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

Ewolucja spamu VII-IX 2010

... , na której jest proszony o podanie swoich danych logowania. Wprowadzane dane są następnie przesyłane cyberprzestępcom. Technologię tę odróżnia od tradycyjnych technik ... Zjednoczonych aresztowano prawie 100 osób podejrzewanych o wykorzystywanie ZeuSa do kradzieży środków z kont online. Trojan ZeuS, wykrywany przez Kaspersky Lab jako przedstawiciel ...

-

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011]()

Szkodliwe programy 2010 i prognozy na 2011

... kont użytkowników, czy to w serwisach e-mail, bankach online, czy na portalach społecznościowych. W 2011 roku przewidujemy pojawienie się nowej klasy programów spyware, których celem będzie kradzież wszystkiego, co popadnie. Programy te będą gromadziły wszystkie informacje o użytkowniku: czyli dane ... , które kradnie dane osobiste użytkowników ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... , jego lokalizacji, zainteresowaniach, przyjaciołach, preferowanych aktywnościach, hasłach oraz historii wyszukiwania. Dane te mogą następnie zostać wysłane do zdalnego serwera bez wiedzy oraz ... spamu i przeprowadzania ataków DDoS jego głównym celem jest kradzież kont użytkowników, niezależnie od tego czy dotyczą bankowości, poczty elektronicznej czy ...

-

![Google Chromebook a ochrona danych [© stoupa - Fotolia.com] Google Chromebook a ochrona danych]()

Google Chromebook a ochrona danych

... które kradnie wszystko, co się da. I chociaż sam sprzęt będzie bezpieczniejszy, dane będą znajdowały się w bardziej niepewnym miejscu, co sprawi, że znacznie ... do czynienia z kradzieżą danych uwierzytelniających dostęp. Kto porwie się na kradzież kont bankowych, jeżeli istnieje Google Checkout? Z jakiego powodu ktoś miałby się trudzić monitorowaniem ...

-

![Zagrożenia w sieci 2012 wg G Data Polska Zagrożenia w sieci 2012 wg G Data Polska]()

Zagrożenia w sieci 2012 wg G Data Polska

... transakcji pieniężnych dokonywanych za pośrednictwem Internetu, zwiększa się ilość złośliwego oprogramowania atakującego nasze dane bankowe. Programy te wszelkimi możliwymi sposobami próbują wykraść dane potrzebne do uszczuplenia naszych kont, często za pomocą licznych technik psychologicznych. W samych Niemczech w poprzednim roku zanotowano prawie ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... kategorii zawierają właściwą funkcję szkodliwą, której działanie polega na kradzieży danych z kont bankowości online i portali społecznościowych lub podobnych danych umożliwiających ... Statystyki dotyczące lokalnych infekcji komputerów użytkowników stanowią istotny wskaźnik. Dane te dotyczą zagrożeń, które przeniknęły do systemu komputerowego innym ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Czy meble do spania są bezpieczne? Znamy wyniki kontroli IH [© poligonchik - Fotolia.com] Czy meble do spania są bezpieczne? Znamy wyniki kontroli IH](https://s3.egospodarka.pl/grafika2/meble-do-spania/Czy-meble-do-spania-sa-bezpieczne-Znamy-wyniki-kontroli-IH-157041-150x100crop.jpg)

![Europa: wydarzenia tygodnia 28/2015 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 28/2015](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-28-2015-sNRO59.jpg)

![7 trików, które ochronią Android [© Nebojsa Markovic - Fotolia.com] 7 trików, które ochronią Android](https://s3.egospodarka.pl/grafika2/Android/7-trikow-ktore-ochronia-Android-163863-150x100crop.jpg)

![Polska: wydarzenia tygodnia 04/2016 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 04/2016](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-04-2016-vgmzEK.jpg)

![Świat: wydarzenia tygodnia 44/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 44/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-44-2018-12AyHS.jpg)

![Darmowe odcinki "Gry o tron" mogą słono kosztować [© izzetugutmen - Fotolia.com] Darmowe odcinki "Gry o tron" mogą słono kosztować](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Darmowe-odcinki-Gry-o-tron-moga-slono-kosztowac-218854-150x100crop.jpg)

![Użytkownicy Hostinger w kłopotach. Potężny wyciek danych [© frank peters - Fotolia.com] Użytkownicy Hostinger w kłopotach. Potężny wyciek danych](https://s3.egospodarka.pl/grafika2/wyciek-danych/Uzytkownicy-Hostinger-w-klopotach-Potezny-wyciek-danych-222180-150x100crop.jpg)

![5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy [© Sinisa Botas - Fotolia.com] 5 obszarów cyberbezpieczeństwa, które powinni znać pracownicy](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/5-obszarow-cyberbezpieczenstwa-ktore-powinni-znac-pracownicy-223874-150x100crop.jpg)

![Hakerzy też czekają na Czarny Piątek. Uważaj na kody QR [© Maksym Yemelyanov - Fotolia.com] Hakerzy też czekają na Czarny Piątek. Uważaj na kody QR](https://s3.egospodarka.pl/grafika2/Czarny-Piatek/Hakerzy-tez-czekaja-na-Czarny-Piatek-Uwazaj-na-kody-QR-234059-150x100crop.jpg)

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2021-Co-nam-zagrazalo-242584-150x100crop.jpg)

![Cyberbezpieczeństwo 2023 - co nas czeka? [© pixabay.com] Cyberbezpieczeństwo 2023 - co nas czeka?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2023-co-nas-czeka-250237-150x100crop.jpg)

![Zmiana hasła - jak często? [© Gerd Altmann z Pixabay] Zmiana hasła - jak często?](https://s3.egospodarka.pl/grafika2/haslo/Zmiana-hasla-jak-czesto-259102-150x100crop.jpg)

![Czy SearchGPT może zagrozić Google? [© Freepik] Czy SearchGPT może zagrozić Google?](https://s3.egospodarka.pl/grafika2/SearchGPT/Czy-SearchGPT-moze-zagrozic-Google-263283-150x100crop.jpg)

![Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI [© pixabay.com] Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI](https://s3.egospodarka.pl/grafika2/ChatGPT/Inzynieria-spoleczna-rosnie-liczba-cyberatakow-wspieranych-przez-AI-268617-150x100crop.jpg)

![Reklama w internecie, telewizji i w radio w XI 2025 [© pexels] Reklama w internecie, telewizji i w radio w XI 2025](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Reklama-w-internecie-telewizji-i-w-radio-w-XI-2025-270156-150x100crop.jpg)

![Reklama w internecie, telewizji i w radio w XII 2025 [© pexels] Reklama w internecie, telewizji i w radio w XII 2025](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Reklama-w-internecie-telewizji-i-w-radio-w-XII-2025-270518-150x100crop.jpg)

![Lato sprzyja utratom danych [© violetkaipa - Fotolia.com] Lato sprzyja utratom danych](https://s3.egospodarka.pl/grafika/utrata-danych/Lato-sprzyja-utratom-danych-SdaIr2.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Najpopularniejsze oszustwa internetowe [© stoupa - Fotolia.com] Najpopularniejsze oszustwa internetowe](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Najpopularniejsze-oszustwa-internetowe-MBuPgy.jpg)

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Szkodliwe-programy-2010-i-prognozy-na-2011-MBuPgy.jpg)

![Google Chromebook a ochrona danych [© stoupa - Fotolia.com] Google Chromebook a ochrona danych](https://s3.egospodarka.pl/grafika/Chrome-OS/Google-Chromebook-a-ochrona-danych-MBuPgy.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)