-

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014]()

Cyberprzestępczość - aresztowania II 2014

... dane do otworzenia dodatkowych kont w innych domach maklerskich. Później użyli kont ofiar do przeprowadzenia transakcji papierami wartościowymi, które były korzystne tylko dla członków spisku. Akcja ta spowodowała łączne straty ofiar ... , po czym zebrali informacje dotyczące logowania. Dane uwierzytelniające zostały później użyte do zmiany stopni ...

-

![Prudential House i przedwojenne polisy przetrwały Prudential House i przedwojenne polisy przetrwały]()

Prudential House i przedwojenne polisy przetrwały

... uwagę zasługuje jednak to, że „Prudential” publikował w prasie ogłoszenia zawierające dane finansowe (dochód, kapitał, kwota zebranych składek), dając w ten sposób dowód ... światową została przekazana do Międzynarodowej Komisji do spraw Roszczeń Ubezpieczeniowych Ofiar Holokaustu (International Commission Holokaust Era Insurance Claims - ICHEIC) dla ...

-

![Trend Micro: zagrożenia internetowe I poł. 2016 [© wsf-f - Fotolia.com] Trend Micro: zagrożenia internetowe I poł. 2016]()

Trend Micro: zagrożenia internetowe I poł. 2016

... . W pierwszej połowie roku wycieki danych miały miejsce zarówno w sektorze prywatnym, jak i publicznym. Wśród ofiar znalazły się firmy Myspace i Verizon, a także kilka szpitali i instytucji rządowych. Szkodliwe oprogramowanie atakujące ... trojanów, takich jak QAKBOT. Ten wariant szuka cennych informacji, takich jak bankowe dane uwierzytelniające, ...

-

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?]()

Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?

... co ograniczało przydatność stosowania wskaźników infekcji w celu zidentyfikowania innych ofiar. Opublikowanie online ogromnej ilości danych może mieć bezpośredni wpływ na ... powiedział David Emm, główny badacz ds. bezpieczeństwa IT, Kaspersky Lab. Dane statystyczne dla 2016 roku 36% ataków finansowych jest obecnie wymierzonych w urządzenia z systemem ...

-

![Koronawirus wywołał plagę oszustw. Na co uważać? [© lina0486 - Fotolia.com] Koronawirus wywołał plagę oszustw. Na co uważać?]()

Koronawirus wywołał plagę oszustw. Na co uważać?

... CyberRescue. Najnowsze statystyki odnośnie koronawirusa wskazują na 83 045 osób zarażonych i 2 858 ofiar śmiertelnych. Jego obecność stwierdzono już w około 30 krajach. Do ... Aby ochronić się przed działalnością oszustów internetowych, którzy chcą wyłudzić nasze dane bądź pieniądze, pamiętajmy o maksymalnej ostrożności przy dokonywaniu transakcji w ...

-

![Inwestowanie w kryptowaluty - jak chronić się przed oszustwami? [© pixabay.com] Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?]()

Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?

... mogą wykraść nie tylko nasze oszczędności ulokowane w kryptowalutach, ale również nasze dane. Dlatego też warto sceptycznie podchodzić do wszelkich wyjątkowo atrakcyjnych ... bezwartościowymi akcjami. Uważaj na fałszywe wiadomości Jednym ze sposobów dotarcia do ofiar jest wykorzystanie wizerunku znanych osób. Przestępcy przechwytują lub tworzą fałszywe ...

-

![Smishing i phishing - zimowa zmora użytkowników Smishing i phishing - zimowa zmora użytkowników]()

Smishing i phishing - zimowa zmora użytkowników

... są znacznie niższe ceny. Celem oszustów jest zachęcenie atrakcyjną ofertą potencjalnych ofiar do zakupu, a tym samym do przekazania im swoich danych. W odpowiedzi na ... wysyłać potencjalnym ofiarom wiadomości phishingowe i smishingowe wzywające do zapłaty za węgiel. Dane przekazane do doręczenia Sezon okołoświątecznych zakupów i wyprzedaży to również ...

-

![AI i deepfake wykorzystywane do szantaży seksualnych [© pixabay.com] AI i deepfake wykorzystywane do szantaży seksualnych]()

AI i deepfake wykorzystywane do szantaży seksualnych

... . cyberbezpieczeństwa z ESET. Amerykańskie służby ogłosiły, że otrzymują coraz więcej zgłoszeń od ofiar szantaży online, których zdjęcia lub filmy zostały przekształcone za pomocą sztucznej ... im nagrywanie osoby oglądającej pornografię. W treści takich wiadomości przytaczają dane osobowe, np. uzyskane w wyniku wcześniejszych wycieków danych, aby ...

-

![Keyloggery, aplikacje szpiegujące i malware atakują małe firmy Keyloggery, aplikacje szpiegujące i malware atakują małe firmy]()

Keyloggery, aplikacje szpiegujące i malware atakują małe firmy

... hakerzy próbują omijać stosowane przez firmy zabezpieczenia antyspamowe. Specjaliści z Sophos ostrzegają, że polujący na dane coraz częściej eksperymentują z nowymi sposobami na zainfekowanie komputerów ofiar lub przekierowanie adresatów fałszywych wiadomości na specjalnie spreparowane strony internetowe. Z badanych przez zespół Sophos przypadków ...

-

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą]()

Kradzież danych osobowych: pomysły hakerów się nie kończą

... najbardziej popularnych sposobów kradzieży danych osobowych? Do jakich celów służą hakerom przejęte dane osobowe? Jakie działania najczęściej podejmują osoby, które doświadczyły wyłudzenia ... również instalują złośliwe oprogramowanie na komputerach i urządzeniach mobilnych swoich ofiar, aby przejąć nad nimi zdalną kontrolę. Świetnym miejscem do ataku ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

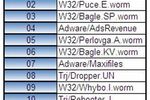

Ewolucja złośliwego oprogramowania I-III 2007

... bardziej ograniczały się do określonych obszarów geograficznych. Na przykład, trojany kradnące dane dotyczące gier online oraz robaki z funkcjonalnością wirusa będą prawdopodobnie przeważały ... zainfekowany plik na takim serwerze, aby ofiarą infekcji padły tysiące ofiar. Strony, które rozprzestrzeniały robaki Viking oraz Fujack, były stronami ...

-

![Zagrożenia internetowe IV-VI 2008 Zagrożenia internetowe IV-VI 2008]()

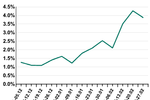

Zagrożenia internetowe IV-VI 2008

... użytkowników. Dla cyberprzestępców oznacza to olbrzymią liczbę potencjalnych ofiar. Gdyby udało się wykraść po 100 dolarów zaledwie od 1% tych osób, mielibyśmy do czynienia z kwotą rzędu 44 milionów dolarów. Przy czym dane te są tylko szacunkowe – w rzeczywistości ofiar może być znacznie więcej, a straty poważniejsze.

-

![Życzenia świąteczne od cyberprzestępców Życzenia świąteczne od cyberprzestępców]()

Życzenia świąteczne od cyberprzestępców

... sama: tak, i to dużo! Cyberprzestępców nie interesują szczegóły życia swoich ofiar, saldo ich rachunków bankowych, informacje dotyczące ich komputerów PC, ... prawie każdy e-mail pochodzący z tych popularnych stron internetowych, łącznie z tymi zawierającymi Twoje dane finansowe, jest oszustwem. NIGDY nie klikaj takich e-maili – jeżeli nasz wątpliwości ...

-

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

... e-mail i wykorzystywania ich do rozprzestrzeniania się instaluje na komputerach ofiar inne szkodliwe programy. Są to głównie trojany downloadery próbujące uzyskać ... dane użytkowników. Pozostałe dwa programy w rankingu nie kwalifikują się do żadnej z wymienionych wyżej grup. Jest to Trojan-Ransom.Win32.PornoBlocker.efo, który wyłącza komputery ofiar ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... z sierpnia 2007 roku. We wszystkich przeanalizowanych przez nas incydentach osoby atakujące wykorzystały infrastrukturę zhakowanych serwerów, aby przenieść dane z komputerów ofiar (w niektórych przypadkach były to setki megabajtów). Duqu i Stuxnet stanowią najwyższy poziom zaawansowania w dziedzinie broni cybernetycznej i zapowiadają początek ...

-

![Fałszywe loterie online Fałszywe loterie online]()

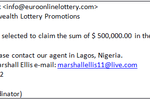

Fałszywe loterie online

... do artykułów opisujących tego rodzaju oszustwo online z konkretnymi przykładami, a nawet wypowiedziami ofiar. Między słowami Usługa Google Translate ułatwiła życie oszustom ... wszystkie informacje. Korzystaj z wyszukiwarek, aby znaleźć nazwę loterii oraz dane dotyczące nadawców. Wśród wyników wyszukiwania możesz znaleźć szczegółowe komentarze. I na ...

-

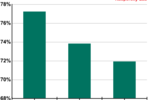

![Ewolucja spamu IV-VI 2012 Ewolucja spamu IV-VI 2012]()

Ewolucja spamu IV-VI 2012

... uwagę na szczegóły. Dlatego nawet słaba imitacja strony może zwabić wiele ofiar. Warto pamiętać, że poważne firmy nie wysyłają potwierdzeń w formie archiwum ZIP. Ponadto ... systemu e-płatności, na której użytkownik jest proszony o podanie loginu i hasła. Dane podawane na takiej stronie są wysyłane cyberprzestępcom. Robaki pocztowe nadal znajdują ...

-

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012]()

Spam 2012

... 130 470 rubli. W załączeniu skan potwierdzenia wpłaty. Proszę sprawdzić, czy dane są poprawne, ponieważ płatność nie przeszła za pierwszym razem. Proszę ... wszystkich użytkowników Internetu na świecie. Naturalnie, przy tak dużej liczbie potencjalnych ofiar cyberprzestępcy tworzący botnety muszą być zainteresowani rozszerzeniem swoich sieci ...

-

![Cyberprzestępczość - kolejne aresztowania Cyberprzestępczość - kolejne aresztowania]()

Cyberprzestępczość - kolejne aresztowania

... systemów bankowości online czołowych banków rosyjskich w celu przechwycenia numerów telefonu ofiar, ich loginów i haseł. Następnie zdołał uzyskać kopię kart SIM swoich ofiar od operatora telefonii komórkowej i stworzyć potwierdzenia SMS-owe z banku. Chociaż oszust zdobył dane dotyczące 5 000 osób, liczba skutecznych prób kradzieży gotówki była ...

-

![Boże Narodzenie: czas na spear phishing [© Ivelin Radkov - Fotolia.com] Boże Narodzenie: czas na spear phishing]()

Boże Narodzenie: czas na spear phishing

... wiarygodna, więc nieświadomi zagrożeń użytkownicy stają się łatwym celem. Zamiast do milionów ofiar, cyberprzestępcy wysyłają e-maile do nielicznej grupy odbiorców. Jaki chronić ... albo dziwny ciąg znaków świadczą o tym, że jest fałszywa), prawidłowe dane teleadresowe i link prowadzący tylko do strony szyfrowanej certyfikatem SSL (a więc takiej, ...

-

![Nietrafiony prezent czyli narzędzie cyberprzestępcy [© Andrey Armyagov - Fotolia.com] Nietrafiony prezent czyli narzędzie cyberprzestępcy]()

Nietrafiony prezent czyli narzędzie cyberprzestępcy

... to badanie pokazuje, że całkowitą rekompensatę strat otrzymało jedynie 56% respondentów. 16% ofiar mogło liczyć jedynie na częściowy zwrot utraconych pieniędzy, a 28% nie ... tak powinieneś zachować ostrożność. Możesz rzeczywiście odzyskać wszystkie swoje pieniądze – chociaż dane sugerują, że dzieje się tak tylko w połowie przypadków – jednak nikt nie ...

-

![KRUS policzył wypadki przy pracy w gospodarstwie rolnym [© Gabriele Rohde - Fotolia.com.jpg] KRUS policzył wypadki przy pracy w gospodarstwie rolnym]()

KRUS policzył wypadki przy pracy w gospodarstwie rolnym

... w ruchu” – 17 osób (o dwie więcej niż w 2014), „upadek osób” – 15 ofiar, „pochwycenie i uderzanie przez ruchome części maszyn i urządzeń” – 11 śmiertelnych przypadków. ... . Nie było województwa, w którym życia w 2015 roku nie straciłby żaden rolnik – dane komentuje dr Filip Przydróżny, Dyrektor Biura Ubezpieczeń Osobowych Concordii Ubezpieczenia. ...

-

![Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida]()

Svpeng. Trojan bankowy, który napadł 318 tys. użytkowników Androida

... Android, wykorzystując do tego Google AdSense, jedną z najbardziej popularnych w Internecie sieci reklamowych. Przestępcy kradli informacje odnośnie kont bankowych oraz dane osobiste ofiar, w tym historię połączeń oraz ich kontakty. Proceder był możliwy za sprawą błędu w przeglądarce Chrome dla Androida. Luka została już usunięta ...

-

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r. [© mkitina4 - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r.]()

Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r.

... nie straciły ransomware i cryptojacking. Znaczący wzrost liczby eksploitów i ruchu szyfrowanego Dane zebrane przez Fortinet wskazują, że u schyłku minionego roku jedną firmę ... dowodzi, że cyberprzestępcy nieustannie pracują nad nowymi sposobami dotarcia do swoich ofiar. Statystyki wskazują również na wzrostową tendencję, jeżeli chodzi o udział ruchu ...

-

![5 technik stosowanych przez cyberprzestępców 5 technik stosowanych przez cyberprzestępców]()

5 technik stosowanych przez cyberprzestępców

... celu ataków. W tym wypadku oszuści przeprowadzają szczegółowe rozeznanie na temat swoich ofiar i poświęcają czas na poznanie ich organizacji, znajomych lub zainteresowań, aby zwiększyć ... również do cryptojackingu. Jak się chronić? Przede wszystkim należy zmienić domyślne dane dostępu, czyli loginy i hasła do routera oraz takich urządzeń jak smart TV ...

-

![Ataki APT w 2019 roku. Co przygotowują cyberprzestępcy? [© Nikolai Sorokin - Fotolia.com] Ataki APT w 2019 roku. Co przygotowują cyberprzestępcy?]()

Ataki APT w 2019 roku. Co przygotowują cyberprzestępcy?

... nowych sposobów umożliwiających zaawansowanym cyberprzestępcom uzyskanie dostępu do urządzeń ofiar. Postępujący wzrost liczby i siły sieci zainfekowanych urządzeń (botnetów). ... się w niewłaściwe ręce. Phishing ukierunkowany (spear-phishing) zyska na znaczeniu. Dane zdobyte w wyniku ataków na gigantów mediów społecznościowych takich jak Facebook, ...

-

![Kaspersky ostrzega: rośnie phising w przeglądarce Kaspersky ostrzega: rośnie phising w przeglądarce]()

Kaspersky ostrzega: rośnie phising w przeglądarce

... przeglądarkach przybiera ostatnio na sile. Od stycznia do września br. liczba ofiar, które zostały dotknięte tego rodzaju zagrożeniem wzrosła z 1,7 do przeszło 5,5 mln. ... zezwalać na powiadomienia, jedynie wtedy gdy ma się całkowitą pewność, że dane informacje są przydatne i pochodzą z zaufanych źródeł – powiedział Artemi Owczinnikow, badacz ...

-

![MacOS atakowany przez nowy malware MacOS atakowany przez nowy malware]()

MacOS atakowany przez nowy malware

... 2021 r. wykrywając go w 69 krajów. Ponad połowa (53%) ofiar mieszka w Stanach Zjednoczonych. Wskazówki dotyczące wykrywania i usuwania Ponieważ malware ma charakter ukryty, „nietechniczne oko” najprawdopodobniej będzie mieć trudności z rozpoznaniem, czy dane urządzenie zostało zainfekowane. W przypadku podejrzeń warto skontaktować się z osobą ...

-

![Jakie cyberataki z użyciem SMS-ów najgroźniejsze? [© pixabay.com] Jakie cyberataki z użyciem SMS-ów najgroźniejsze?]()

Jakie cyberataki z użyciem SMS-ów najgroźniejsze?

... jest to FluBot, który pozwala cyberprzestępcom na wyczyszczenie kont bankowych ofiar. Analitycy Bitdefendera zwracają uwagą na rozprzestrzenianie się potencjalnie niechcianych programów ... przeglądarce lub domyślnej wyszukiwarki. Potencjalnie niechciane aplikacje zbierają wrażliwe dane, nadużywają uprawnień w celu generowania przychodów z reklam lub ...

Tematy: cyberataki, ataki hakerów, złośliwe programy, złośliwe oprogramowanie, SMS, Android, FluBot, malware -

![Kopia zapasowa na celowniku ransomware Kopia zapasowa na celowniku ransomware]()

Kopia zapasowa na celowniku ransomware

... przestępcom udało się uszkodzić znaczącą większość lub wszystkie repozytoria kopii zapasowej, a 38% ofiar przyznało, że część ich repozytoriów została bezpowrotnie utracona. Przeszło jedna ... , a mimo to udało im się odzyskać dane w inny sposób. Do tego powinno dążyć pozostałe 81% ofiar ransomware. Trzeba podkreślić, że płacenie cyberprzestępcom ...

-

![Jak działa numer alarmowy 112? [© pixabay.com] Jak działa numer alarmowy 112?]()

Jak działa numer alarmowy 112?

... jest w stanie zmniejszyć liczbę ofiar śmiertelnych na drodze o 4 proc., a poważnych obrażeń o 6 proc. Dzięki niemu możliwe będzie zmniejszenie liczby ofiar śmiertelnych w krajach UE o ... 999) trafiają do operatorów numerów alarmowych, którzy z kolei przekazują zebrane dane do odpowiednich dyspozytorów, angażujących właściwe zasoby ratownicze. 112 to ...

-

![Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem? [© wygenerowane przez AI] Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?]()

Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?

... Co zrobić w przypadku podejrzenia infekcji oraz jak reagować, by chronić swoje dane i prywatność. Kamera w smartfonie to narzędzie, które mamy zawsze pod ręką – ... , mogą wykorzystywać aparaty bez wiedzy ich właścicieli, do monitorowania ofiar lub gromadzenia kompromitujących materiałów wideo – podkreśla Kamil Sadkowski, analityk cyberzagrożeń w ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... skalę może przynieść im upragnione zyski. W jaki sposób cyberprzestępcy kradną dane użytkowników Cyberprzestępcy są uzbrojeni w cały arsenał metod, za pomocą ... legalnych systemów reklamowych. Exploity, z kolei, pobierają trojany na komputery swoich ofiar. Szczególnie niebezpieczne są zainfekowane popularne strony: takie zasoby są odwiedzane przez ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... tworem, który wyróżnia się spośród innych szkodliwych programów. Z powodu niewielkiej liczby ofiar na całym świecie (mniej niż 50) Duqu pozostaje najbardziej ... bazy danych: jeżeli nie istnieje sygnatura ani dane heurystyczne umożliwiające wykrycie konkretnego szkodliwego oprogramowania, dane o tym zagrożeniu mogą być zawarte w znajdujących ...

-

![Phishing: cyberprzestępcy atakują portale społecznościowe [© Maksim Kabakou - Fotolia] Phishing: cyberprzestępcy atakują portale społecznościowe]()

Phishing: cyberprzestępcy atakują portale społecznościowe

... sposób użytkownicy trafiają na fałszywe strony internetowe? Cyberprzestępcy wymyślili wiele sposobów wabienia swoich ofiar na strony phishingowe. Zwykle wysyłają odsyłacze do stron phishingowych ... , zaloguj się”. Jeżeli użytkownicy nie nabiorą podejrzeń i podadzą swoje dane uwierzytelniające, zostaną one natychmiast wysłane cyberprzestępcom. Na całym ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cyberprzestępczość - aresztowania II 2014 [© Scanrail - Fotolia.com] Cyberprzestępczość - aresztowania II 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Cyberprzestepczosc-aresztowania-II-2014-133874-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe I poł. 2016 [© wsf-f - Fotolia.com] Trend Micro: zagrożenia internetowe I poł. 2016](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-pol-2016-180580-150x100crop.jpg)

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Lab-podsumowuje-2016-rok-Co-nas-nekalo-185725-150x100crop.jpg)

![Koronawirus wywołał plagę oszustw. Na co uważać? [© lina0486 - Fotolia.com] Koronawirus wywołał plagę oszustw. Na co uważać?](https://s3.egospodarka.pl/grafika2/koronawirus/Koronawirus-wywolal-plage-oszustw-Na-co-uwazac-227479-150x100crop.jpg)

![Inwestowanie w kryptowaluty - jak chronić się przed oszustwami? [© pixabay.com] Inwestowanie w kryptowaluty - jak chronić się przed oszustwami?](https://s3.egospodarka.pl/grafika2/inwestowanie-w-kryptowaluty/Inwestowanie-w-kryptowaluty-jak-chronic-sie-przed-oszustwami-243198-150x100crop.jpg)

![AI i deepfake wykorzystywane do szantaży seksualnych [© pixabay.com] AI i deepfake wykorzystywane do szantaży seksualnych](https://s3.egospodarka.pl/grafika2/AI/AI-i-deepfake-wykorzystywane-do-szantazy-seksualnych-253510-150x100crop.jpg)

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą](https://s3.egospodarka.pl/grafika2/wyludzenie-danych-osobowych/Kradziez-danych-osobowych-pomysly-hakerow-sie-nie-koncza-263965-150x100crop.jpg)

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-2012-112177-150x100crop.jpg)

![Boże Narodzenie: czas na spear phishing [© Ivelin Radkov - Fotolia.com] Boże Narodzenie: czas na spear phishing](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Boze-Narodzenie-czas-na-spear-phishing-148198-150x100crop.jpg)

![Nietrafiony prezent czyli narzędzie cyberprzestępcy [© Andrey Armyagov - Fotolia.com] Nietrafiony prezent czyli narzędzie cyberprzestępcy](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Nietrafiony-prezent-czyli-narzedzie-cyberprzestepcy-149389-150x100crop.jpg)

![KRUS policzył wypadki przy pracy w gospodarstwie rolnym [© Gabriele Rohde - Fotolia.com.jpg] KRUS policzył wypadki przy pracy w gospodarstwie rolnym](https://s3.egospodarka.pl/grafika2/wypadek-w-pracy/KRUS-policzyl-wypadki-przy-pracy-w-gospodarstwie-rolnym-171235-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r. [© mkitina4 - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki IV kw. 2017 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-IV-kw-2017-r-203951-150x100crop.jpg)

![Ataki APT w 2019 roku. Co przygotowują cyberprzestępcy? [© Nikolai Sorokin - Fotolia.com] Ataki APT w 2019 roku. Co przygotowują cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/ataki-apt/Ataki-APT-w-2019-roku-Co-przygotowuja-cyberprzestepcy-212368-150x100crop.jpg)

![Jakie cyberataki z użyciem SMS-ów najgroźniejsze? [© pixabay.com] Jakie cyberataki z użyciem SMS-ów najgroźniejsze?](https://s3.egospodarka.pl/grafika2/cyberataki/Jakie-cyberataki-z-uzyciem-SMS-ow-najgrozniejsze-245395-150x100crop.jpg)

![Jak działa numer alarmowy 112? [© pixabay.com] Jak działa numer alarmowy 112?](https://s3.egospodarka.pl/grafika2/numer-112/Jak-dziala-numer-alarmowy-112-250714-150x100crop.jpg)

![Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem? [© wygenerowane przez AI] Czy Twój telefon Cię podgląda? Jak rozpoznać złośliwe oprogramowanie i chronić się przed atakiem?](https://s3.egospodarka.pl/grafika2/spyware/Czy-Twoj-telefon-Cie-podglada-Jak-rozpoznac-zlosliwe-oprogramowanie-i-chronic-sie-przed-atakiem-268556-150x100crop.png)

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Phishing: cyberprzestępcy atakują portale społecznościowe [© Maksim Kabakou - Fotolia] Phishing: cyberprzestępcy atakują portale społecznościowe](https://s3.egospodarka.pl/grafika2/phishing/Phishing-cyberprzestepcy-atakuja-portale-spolecznosciowe-140706-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)