-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... pieniądze i dane bankowe użytkowników. Coraz więcej trojanów SMS posiada funkcje, które pozwalają im atakować konta bankowe ofiar. Przykładem ... ofiar Trojan-SMS.AndroidOS.FakeInst.ep wykorzystuje techniki typowe dla programów ransomware: otwierane przez szkodliwe oprogramowanie okna nie mogą zostać zamknięte, dopóki nie zostaną wprowadzone dane ...

-

![Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw]()

Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw

... dane dotyczące liczby ofiar na całym świecie. Ponadto, na serwerach kontroli Icefoga przechowywane były zaszyfrowane logi ofiar ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... hipoteza ta mogła być prawdziwa. Chociaż złośliwy program szyfrujący dane usuwa się z systemu po zakończeniu procesu szyfrowania, firma Kaspersky Lab otrzymała i zanalizowała kilka różnych próbek. Program przeszukuje wszystkie foldery na komputerach ofiar przy użyciu określonego algorytmu, szyfruje wszystkie dokumenty we wszystkich formatach ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... odłączony od Internetu – to jedne z wielu niewiadomych. Flame to również pierwszy sponsorowany przez rząd trojan bankowy potrafiący kraść dane uwierzytelniające transakcje bankowości online swoich ofiar, głównie w Libanie. Wraz z Flamem i Gaussem pole bitwy na Bliskim Wschodzie zostało wzbogacone o nowy wymiar: cyberwojnę i działania cyberwojenne ...

-

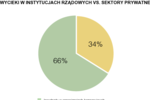

![Wycieki danych w firmach w 2006r. Wycieki danych w firmach w 2006r.]()

Wycieki danych w firmach w 2006r.

... ofiar wycieku danych osobowych jest zazwyczaj bardzo duża. W diagramie 3 porównano całkowitą liczbę ofiar wycieków danych osobowych w 2006 roku oraz średnią liczbę ofiar ... amerykańskiego Departamentu ds. Weteranów. W rezultacie, w ręce oszustów przedostały się dane osobowe 26,5 milionów weteranów oraz 2,2 milionów czynnych żołnierzy. Największy ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

Szkodliwe oprogramowanie finansowe w 2013 roku

... jednorazowych haseł wykorzystywanych w systemach bankowości online służących do autoryzacji transakcji i wysyłanie ich cyberprzestępcom, którzy wykorzystają te dane do kradzieży pieniędzy z kont bankowych ofiar. Podobne oszustwo zastosowano w 2013 r.: w tym czasie główni konkurenci Zeusa - SpyEye (SpitMo) oraz Carberp (CitMo) również zapewnili ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... , a otrzymane dane wykorzystuje do wygenerowania pseudolosowej nazwy domeny. W rezultacie użytkownicy są przekierowywani do domeny o tej nazwie. Cyberprzestępcy stosują podobny algorytm w celu uzyskania nazwy domeny, zarejestrowania jej, a następnie umieszczenia na stronie szkodliwych programów, które mają być pobierane na maszyny ofiar. Crimepack ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... odszyfrować danych zaszyfrowanych przy pomocy takich algorytmów w rozsądnym czasie i mając do dyspozycji jedynie przechowywane otwarcie zaszyfrowane dane, które są wszystkim, co pozostaje na maszynach ofiar. Cyberprzestępcy infekowali komputery użytkowników za pomocą ataków drive-by download, zwabiając potencjalne ofiary na zainfekowane strony przy ...

-

![Na cyberataki naraża nas zbytnia pewność siebie [© ipopba - Fotolia.com] Na cyberataki naraża nas zbytnia pewność siebie]()

Na cyberataki naraża nas zbytnia pewność siebie

... z osobami, które nie padły ofiarą cyberprzestępstwa (16 proc. kontra 9 proc.). 39 proc. ofiar cyberprzestępstw na świecie – pomimo swoich doświadczeń – nabrało zaufania do własnych ... , Hiszpanii, Szwecji i Wielkiej Brytanii. Margines błędu dla całej próby europejskiej wynosi +/-1,2%. Dane z Wielkiej Brytanii odzwierciedlają odpowiedzi 1003 dorosłych ...

-

![Na celowniku ransomware głównie przemysł i edukacja [© DD Images - Fotolia.com.jpg] Na celowniku ransomware głównie przemysł i edukacja]()

Na celowniku ransomware głównie przemysł i edukacja

... za zaszyfrowane i skradzione dane. Największy problem z tego typu działalnością przestępczą mają obecnie Stany Zjednoczone. We wrześniu aż 48% wszystkich ofiar pochodziło właśnie z ... przemysłowym i usługowym. Te dwa sektory stanowią aż 80% wszystkich ofiar we Włoszech. W Wielkiej Brytanii przemysł stanowi z kolei ponad 1/3 wszystkich celów ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

... , tj. szkodliwymi programami, które kradną pieniądze z kont mobilnych ofiar poprzez wysyłanie wiadomości SMS na numery o podwyższonej opłacie. ... statystycznych dostarczonych przez różne komponenty ochrony przed szkodliwym oprogramowaniem. Wszystkie dane statystyczne uwzględnione w tym raporcie zostały uzyskane przy pomocy Kaspersky Security Network ...

-

![Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem? [© pixabay.com] Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem?]()

Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem?

... domeny, cyberprzestępcy starali się doprowadzić do oszustw związanych z płatnościami online, kraść informacje finansowe użytkowników, zbierać dane uwierzytelniające użytkowników lub infekować urządzenia ofiar złośliwym oprogramowaniem. Raport wskazuje, że większość sytuacji podszywania się pod markę Adidas jest związana z liniami produktów ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2006 Ewolucja złośliwego oprogramowania VII-IX 2006]()

Ewolucja złośliwego oprogramowania VII-IX 2006

... książka adresowa, logi rozmów telefonicznych i SMS-ów, a celem trojana Acallno są właśnie dane dotyczące SMS-ów. Acallno, którego celem jest szpiegowanie użytkownika określonego telefonu, ... się od nowa. Jedyna trudność polega na znalezieniu ofiar, które można zaatakować. Wybieranie ofiar na podstawie adresów MAC byłoby stosunkowo trudne, natomiast ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... , jak dokładne były nasze prognozy. Raport ten zawiera jakościowe oraz ilościowe dane dotyczące ewolucji szkodliwego oprogramowania oraz analizę głównych trendów, zarówno w ... użytkownicy stwierdzili, że najtańsze numery nie wzbudzą podejrzeń wśród ich ofiar. Cyberprzestępcy zdobyli pełną kontrolę nad mobilnymi urządzeniami, co pozwoliło im ukrywać ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... statystycznych dotyczących infekcji. Do 10 krajów, w których znajdowało się najwięcej ofiar zidentyfikowanych przez KSN, należała Rosja, Indie, Kazachstan, Kirgistan, Chiny, Korea ... w których użytkownicy są narażeni na największe ryzyko lokalnej infekcji Poniższe dane liczbowe ilustrują średni współczynnik infekcji wśród komputerów użytkowników w ...

-

![Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm? Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm?]()

Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm?

... zastępuje rozmowę kwalifikacyjną. Celem jest uzyskanie danych osobowych, takich jak dane bankowe, lub nakłonienie ofiar do wpłacenia zaliczki na sprzęt do pracy. O tym, ... wykorzystują. Kolejne oszustwo wykorzystywane na LinkedIn, aby zdobyć pieniądze swoich ofiar: rzekome inwestycje za pośrednictwem kryptowalut. Przestępcy mogą łatwo znaleźć osoby o ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... odblokowującego”. Skala problemu okazała się tak duża, a liczba ofiar tak znaczna, że w całą sprawę zaangażowały się organy ... ofiar, takie jak na przykład elektroniczne systemy płatności lub terminale płatnicze. Co więcej, pod koniec roku zarejestrowano nowe incydenty dotyczące trojanów szyfrujących, podobnych do Gpcode’a. Trojany te szyfrują dane ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... , że wiele komputerów w tych regionach jest zainfekowanych botami, które zbierają dane bankowe, rozsyłają fałszywe oprogramowanie antywirusowe i zakłócają ruch sieciowy: użytkownicy z tych regionów stanowili ponad 70 % ofiar ataków bota Sinowal, ponad 40 % ofiar ataków bota SpyEyes i około 67 % detekcji fałszywego oprogramowania antywirusowego ...

-

![Nowy szkodliwy program Gauss Nowy szkodliwy program Gauss]()

Nowy szkodliwy program Gauss

... liczba ofiar Gaussa szacowana jest na dziesiątki tysięcy. Liczba ta jest niższa w porównaniu ze Stuxnetem, ale stosunkowo wyższa niż w przypadku Flame’a oraz Duqu. Gauss kradnie szczegółowe informacje o zainfekowanych komputerach PC, łącznie z historią przeglądarki, ciasteczkami, hasłami oraz konfiguracjami systemu. Potrafi również kraść dane ...

-

![Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup [© Sikov - Fotolia.com] Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup]()

Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup

... ostatniego roku zwiększyło liczbę użytkowników aż o 1792%. Dla cyberprzestępców oznacza to więcej potencjalnych ofiar, których szantażowanie może przynieść wymierne wpływy z haraczy. Zdaniem ekspertów szantażyści najprawdopodobniej wykradli dane logowania użytkowników TeamViewer, a następnie załadowali na pulpity ich komputerów plik "surprise.exe ...

-

![5 największych cyberzagrożeń na najbliższe miesiące [© Andrey Popov - Fotolia.com] 5 największych cyberzagrożeń na najbliższe miesiące]()

5 największych cyberzagrożeń na najbliższe miesiące

... ataków na masową skalę. Żądając relatywnie niewielkich płatności od dużej liczby ofiar, atakujący mogą wykorzystać „efekt skali”, dzięki któremu bardziej prawdopodobne ... sieciowe coraz częściej będą padać łupem hakerów starających się wykraść dane i zakłócić działalność firm. 3) Podszywanie się pod domeny internetowe i przywłaszczanie sobie marek ...

-

![Ransomware: jak się chronić? [© leowolfert - Fotolia.com] Ransomware: jak się chronić?]()

Ransomware: jak się chronić?

... ofiar, czego słynnym przykładem było włamanie się do Ashley Madison, portalu randkowego dla osób w stałych związkach oraz małżeństwach. W takich przypadkach hakerzy przechwytują prywatne dane ... większą skłonność ofiar do zapłaty okupu, niż do zaryzykowania wycieku poufnych danych i utraty reputacji. Oczywiście ta bezwarunkowa troska o dane to ...

-

![Na czym bazuje cyberprzestępczość? 4 główne wektory ataków [© Uli-B - Fotolia.com] Na czym bazuje cyberprzestępczość? 4 główne wektory ataków]()

Na czym bazuje cyberprzestępczość? 4 główne wektory ataków

... nowe. Szczury (RATs) wykradające dane i kontrolujące komputery ofiar RATs (ang. Remote Access Trojans) są trojanami umożliwiającymi zdalny dostęp do urządzeń. Służą cyberprzestępcom do uzyskiwania informacji i kontrolowania komputerów swoich ofiar. Oznacza to, że po zainstalowaniu złośliwego oprogramowania mogą oni m.in. pozyskać dane, w tym loginy ...

-

![Ewolucja złośliwych programów Ewolucja złośliwych programów]()

Ewolucja złośliwych programów

... . Dane te często sprzedawane są osobom trzecim. Stosunkowo niedawno wyróżniliśmy w naszej klasyfikacji jako oddzielną kategorię Rootkity, co świadczy o rosnącym zainteresowaniu tymi programami. Wynika to z możliwości wykorzystania rootkitów do "przedłużania życia" innych rodzajów złośliwych programów używanych do infekowania komputerów ofiar ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... dźwięk w formacie skompresowanym, a robi to używając ogólnie dostępnej biblioteki. Zapisane dane są regularnie wysyłane do centrum kontroli poprzez utajniony kanał ... i niektóre organizacje państwowe i instytucje edukacyjne. Oczywiście zbieranie informacji na temat ofiar jest trudne z powodu rygorystycznych zasad gromadzenia danych osobowych, mających ...

-

![Spam w III kw. 2013 r. [© santiago silver - Fotolia.com] Spam w III kw. 2013 r.]()

Spam w III kw. 2013 r.

... kamery internetowej oraz uderzenia klawiszy (keylogger) jak również zbiera poufne dane z różnych aplikacji. Na 10 miejscu znalazł się Trojan.Win32.Bublik.beyb. Podstawową funkcjonalnością tego szkodnika jest ukradkowe pobieranie i instalowanie na komputerach ofiar nowych wersji szkodliwych programów. Występuje w postaci pliku .EXE z ikonką ...

-

![LockBit to najbardziej aktywny ransomware 2022 roku LockBit to najbardziej aktywny ransomware 2022 roku]()

LockBit to najbardziej aktywny ransomware 2022 roku

... oraz konieczności opłaty. Ransomware LockBit stosuje podwójną taktykę wymuszeń, żądając od ofiar zapłacenia okupu za odzyskanie plików i nieujawniania skradzionych informacji publicznie. ... okup, która najczęściej ustalana jest w stosunku 1:4 między operatora i atakujących. Dane (nie)publiczne Ofiary dotknięte ransomware LockBit są nakłaniane do ...

-

![Jak przebiega atak ransomware i jak się przed nim obronić? Jak przebiega atak ransomware i jak się przed nim obronić?]()

Jak przebiega atak ransomware i jak się przed nim obronić?

... antywirusy, zapory sieciowe i inne mechanizmy ochrony. Dane zaprezentowane w naszym raporcie Talos Year in Review potwierdzają, że atakujący nadal kładą nacisk na taktykę unikania obrony (defense evasion tactics), aby wydłużyć czas przebywania w sieciach ofiar. Popularne metody obejmują wyłączanie i modyfikowanie oprogramowania zabezpieczającego ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... dane o koncie dla szeregu systemów płatniczych oraz bankowości). Szkodnik ten analizowany był przez kilka firm antywirusowych. Alarm podnieśli przedstawiciele PrevX, którzy na serwerze szkodliwego użytkownika wykryli pliki pochodzące z 494 zaatakowanych maszyn. Firma ta podała następnie do wiadomości, że wśród ofiar ... . Żadna z ofiar nie zdecydowała ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... i ośrodek medyczny w Stanach Zjednoczonych. Łącznie zidentyfikowaliśmy 59 ofiar w 23 krajach. Jedną z najbardziej interesujących cech ataków ... ofiar znalazła się między innymi firma Apple, portal Facebook, Twitter oraz Evernote. Na początku lutego Twitter wydał oficjalne oświadczenie, informując, że cyberprzestępcom udało się ukraść dane ...

-

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?]()

Cyberbezpieczeństwo 2021. Co nam zagrażało?

... z częstych tematów wiadomości phishingowych, mających na celu pozyskanie danych osobowych ofiar. Z początkiem roku telemetria ESET dostrzegła również rosnącą aktywność ... danych. Oszuści starali się wyłudzić od ofiar nie tylko dane osobowe, dane logowania do kont, ale również dane kart płatniczych. W swoich fałszywych wiadomościach posługiwali się ...

-

![VoIP niebezpieczny [© stoupa - Fotolia.com] VoIP niebezpieczny]()

VoIP niebezpieczny

... komputerowych. W tzw. "phishingu", oszuści dzwonią do swoich ofiar zamiast wysyłać do nich e-maile. ... dane osobowe innych osób by móc stworzyć system głosowych odpowiedzi i uzyskać lokalny numer VoIP. Taki rodzaj przestępstwa określa się nowym terminem tzw. "vishingu". Phisherzy już wcześniej wysyłali e-maile w celu podstępnego nakłonienia ofiar ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... wątpienia za wieloma atakami DoS przeprowadzonymi w 2007 roku stała konkurencja ich ofiar. Zaledwie cztery lata temu ataki DoS wykorzystywane były wyłącznie przez ... lat firma Kaspersky Lab oferowała opcję wykrywania potencjalnie niechcianych programów. Jednak dane takie nie były uwzględniane w raportach firmy. Częściowo było to spowodowane niewielką ...

-

![Botnet Flashfake infekuje Mac OS X Botnet Flashfake infekuje Mac OS X]()

Botnet Flashfake infekuje Mac OS X

... narzędzie usuwające szkodliwy program FlashFake z zarażonych Maków. W celu zainfekowania komputerów ofiar stojący za botnetem cyberprzestępcy instalowali trojana Flashfake, który przeniknął ... oprogramowanie – potrafiące kraść poufne informacje, takie jak hasła czy dane dotyczące kart kredytowych – i zainstalować je na zainfekowanych maszynach. ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... wielofunkcyjne trojany, które kradną dane z telefonów (kontakty, adresy e-mail, numery telefonu itd.) i potrafią pobierać dodatkowe moduły z serwerów utrzymywanych przez szkodliwych użytkowników. Jedną czwartą szkodliwego oprogramowania dla Androida stanowiły trojany SMS. Szkodniki te kradną pieniądze z kont ofiar i – niepostrzeżenie dla nich ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Na cyberataki naraża nas zbytnia pewność siebie [© ipopba - Fotolia.com] Na cyberataki naraża nas zbytnia pewność siebie](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Na-cyberataki-naraza-nas-zbytnia-pewnosc-siebie-203649-150x100crop.jpg)

![Na celowniku ransomware głównie przemysł i edukacja [© DD Images - Fotolia.com.jpg] Na celowniku ransomware głównie przemysł i edukacja](https://s3.egospodarka.pl/grafika2/cyberataki/Na-celowniku-ransomware-glownie-przemysl-i-edukacja-263064-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem? [© pixabay.com] Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem?](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Cyberprzestepczosc-zeruje-na-pandemii-Jakie-cyberataki-sa-zagrozeniem-236318-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup [© Sikov - Fotolia.com] Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup](https://s3.egospodarka.pl/grafika2/backup/Surprise-Maktub-Petya-3-powody-dla-ktorych-warto-zadbac-o-backup-173654-150x100crop.jpg)

![5 największych cyberzagrożeń na najbliższe miesiące [© Andrey Popov - Fotolia.com] 5 największych cyberzagrożeń na najbliższe miesiące](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/5-najwiekszych-cyberzagrozen-na-najblizsze-miesiace-201904-150x100crop.jpg)

![Ransomware: jak się chronić? [© leowolfert - Fotolia.com] Ransomware: jak się chronić?](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ransomware-jak-sie-chronic-180113-150x100crop.jpg)

![Na czym bazuje cyberprzestępczość? 4 główne wektory ataków [© Uli-B - Fotolia.com] Na czym bazuje cyberprzestępczość? 4 główne wektory ataków](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Na-czym-bazuje-cyberprzestepczosc-4-glowne-wektory-atakow-226408-150x100crop.jpg)

![Spam w III kw. 2013 r. [© santiago silver - Fotolia.com] Spam w III kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-III-kw-2013-r-127895-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2021-Co-nam-zagrazalo-242584-150x100crop.jpg)

![VoIP niebezpieczny [© stoupa - Fotolia.com] VoIP niebezpieczny](https://s3.egospodarka.pl/grafika/VoIP/VoIP-niebezpieczny-MBuPgy.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)