-

![Na cyberataki naraża nas zbytnia pewność siebie [© ipopba - Fotolia.com] Na cyberataki naraża nas zbytnia pewność siebie]()

Na cyberataki naraża nas zbytnia pewność siebie

... dostęp do swoich cyfrowych danych. Każdy z nas może jednak przedsięwziąć proste kroki, aby utrudnić zadanie hakerom. Najczęstsze doświadczenia ofiar cyberprzestępstw w Europie Spośród tych, którzy padli ofiarą cyberprzestępstw, 60 proc. doświadczyło ataku w minionym roku, a w tym: 37 proc. ofiar cyberprzestępstw w Wielkiej Brytanii przekazało ...

-

![5 najbardziej aktywnych grup ransomware wg Cisco Talos [© Freepik] 5 najbardziej aktywnych grup ransomware wg Cisco Talos]()

5 najbardziej aktywnych grup ransomware wg Cisco Talos

... , WinRM, Reverse SSH tunnels, Impacket, ScreenConnect, PowerShell oraz remote desktop protocol (RDP). Te narzędzia pomagają w kradzieży danych, uzyskiwaniu zdalnego dostępu do systemów ofiar i przeprowadzaniu ataków, czyniąc ALPHV jedną z najbardziej zaawansowanych i niebezpiecznych grup ransomware na świecie. Play Działalność grupy Play rozpoczęła ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... Forgery Requests, które nie wymagają pobierania i instalowania plików wykonywalnych na komputerach ofiar. Jednak możliwość kontrolowania zainfekowanego systemu od wewnątrz otwiera wiele możliwości; skuteczny atak zapewnia cyberprzestępcom dostęp do danych użytkownika i zasobów systemowych. Cyberprzestępcy wykorzystają to, w ten czy inny sposób, do ...

-

![Na celowniku ransomware głównie przemysł i edukacja [© DD Images - Fotolia.com.jpg] Na celowniku ransomware głównie przemysł i edukacja]()

Na celowniku ransomware głównie przemysł i edukacja

... incydentów. Obecnie organizacje z sektora „badania i edukacja” stanowią ok. 13% wszystkich ofiar. Czy Polska również jest na celowniku? Polska, choć nie znajduje się na szczycie listy ofiar, powinna zachować czujność – uważają eksperci. Kradzież danych osobowych, własności intelektualnej czy informacji o łańcuchu dostaw stawia polskie firmy ...

-

![Rekordowa fala ataków ransomware w I kwartale 2025 [© Freepik] Rekordowa fala ataków ransomware w I kwartale 2025]()

Rekordowa fala ataków ransomware w I kwartale 2025

... w systemach transferu plików Cleo (Harmony, VLTrader, LexiCom) ujawniła dane ponad niemal 400 ofiar. Niewiele mniej szkód (228 ofiar) wyrządziła RansomHub, błyskawicznie przejmując schedę po rozbitym w 2024 roku LockBicie. Powstała w lutym ... firm - te, które niezwłocznie płacą okup, często nigdy nie pojawiają się na stronach z wyciekami danych, co z ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... oraz RSA z 1024-bitowymi kluczami. Obecnie, nie da się odszyfrować danych zaszyfrowanych przy pomocy takich algorytmów w rozsądnym czasie i mając do dyspozycji jedynie przechowywane otwarcie zaszyfrowane dane, które są wszystkim, co pozostaje na maszynach ofiar. Cyberprzestępcy infekowali komputery użytkowników za pomocą ataków drive-by download ...

-

![Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem? [© pixabay.com] Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem?]()

Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem?

... 22% wszystkich zaobserwowanych przez X-Force incydentów ransomware. X-Force szacuje, że Sodinokibi ukradł około 21,6 terabajtów danych, a prawie dwie trzecie ofiar Sodinokibi zapłaciło okup, a około 43% doświadczyło wycieku danych - co według X-Force spowodowało, że grupa Sodinokibi zarobiła w zeszłym roku ponad 123 miliony dolarów. Podobnie ...

-

![Nowe warianty ransomware - Monti, BlackHunt i Putin [© DD Images - Fotolia.com] Nowe warianty ransomware - Monti, BlackHunt i Putin]()

Nowe warianty ransomware - Monti, BlackHunt i Putin

... danych skradzionych ofiarom i drugą, do negocjowania okupu. W momencie opracowywania tego materiału druga witryna nie była dostępna. Strona wycieku danych zawiera tzw. ścianę wstydu (Wall of Shame) z założeniem, że pokazywała będzie dane ofiar ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

... SMS, tj. szkodliwymi programami, które kradną pieniądze z kont mobilnych ofiar poprzez wysyłanie wiadomości SMS na numery o podwyższonej opłacie. ... Zasadniczo, Gauss to sponsorowany przez rząd trojan “bankowy”. Oprócz kradzieży różnych danych z zainfekowanych maszyn działających pod kontrolą Windowsa program ten zawiera szkodliwą funkcję, która ...

-

![Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm? Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm?]()

Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm?

... WhatsApp, i zastępuje rozmowę kwalifikacyjną. Celem jest uzyskanie danych osobowych, takich jak dane bankowe, lub nakłonienie ofiar do wpłacenia zaliczki na sprzęt do pracy. O tym ... postępowania", który reguluje na przykład udostępnianie poufnych danych. W końcu im więcej poufnych danych, takich jak prywatne szczegóły z codziennej pracy pracowników ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... i instytucje edukacyjne. Oczywiście zbieranie informacji na temat ofiar jest trudne z powodu rygorystycznych zasad gromadzenia danych osobowych, mających na celu ochronę ... prześledziliśmy jeszcze ich działania, być może dlatego, że są wyłączone w danych konfiguracyjnych. Niemniej jednak w kodzie Flame'a istnieje możliwość infekowania nośników USB. ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... ich danych bankowych, a także poprzez oszustwa i wyłudzenia. Statystyki pokazują, że wiele komputerów w tych regionach jest zainfekowanych botami, które zbierają dane bankowe, rozsyłają fałszywe oprogramowanie antywirusowe i zakłócają ruch sieciowy: użytkownicy z tych regionów stanowili ponad 70 % ofiar ataków bota Sinowal, ponad 40 % ofiar ataków ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... wspomaganego komputerowo. Oprócz analizy danych dostarczonych przez centrum kontroli (C&C) analitycy z Kaspersky Lab wykorzystali również usługę Kaspersky Security Network (KSN) w celu uzyskania dodatkowych danych statystycznych dotyczących infekcji. Do 10 krajów, w których znajdowało się najwięcej ofiar zidentyfikowanych przez KSN, należała ...

-

![6 sposobów na ochronę przed cyberatakami ransomware [© zimmytws - Fotolia.com] 6 sposobów na ochronę przed cyberatakami ransomware]()

6 sposobów na ochronę przed cyberatakami ransomware

... danych, aby zwiększyć presję na ofiary. Wśród badanych ataków aż 41 proc. łączyło równoczesny atak ransomware i kradzież danych. Jeśli okup nie zostanie zapłacony, dane ofiar ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... użytkownicy stwierdzili, że najtańsze numery nie wzbudzą podejrzeń wśród ich ofiar. Cyberprzestępcy zdobyli pełną kontrolę nad mobilnymi urządzeniami, co pozwoliło im ... zapisywany w pliku authcode.txt i wykorzystywany wraz z numerem telefonu jako numer identyfikacyjny danych, który szkodnik wysyłał następnie do zdalnego serwera. Podczas ataku i ...

-

![Jak Cloud Atlas zastąpił Red October Jak Cloud Atlas zastąpił Red October]()

Jak Cloud Atlas zastąpił Red October

... operacjach (wersja zastosowana w Cloud Atlas została udoskonalona). Najmocniejszym ogniwem łączącym opisywane operacje są prawdopodobnie ich cele. Z danych pochodzących z Kaspersky Security Network wynika, że niektóre z ofiar kampanii Red October są również ofiarami Cloud Atlas. W co najmniej jednym przypadku komputer ofiary został zaatakowany ...

-

![Jak przebiega atak ransomware i jak się przed nim obronić? Jak przebiega atak ransomware i jak się przed nim obronić?]()

Jak przebiega atak ransomware i jak się przed nim obronić?

... sieci i badanie źródeł open source, aby zdobyć informacje na temat swoich ofiar i zidentyfikować potencjalne ścieżki dostępu do systemu ofiary. Mogą wysyłać e-maile ... struktury sieci, zlokalizowanie zasobów, które mogą wspomóc atak oraz identyfikacja danych, które mogą być skradzione. Atakujący korzystają z różnych narzędzi lokalnych oraz legalnych ...

-

![Zagrożenia internetowe w 2017 roku wg Kaspersky Lab [© DREIDREIEINS Foto - Fotolia.com] Zagrożenia internetowe w 2017 roku wg Kaspersky Lab]()

Zagrożenia internetowe w 2017 roku wg Kaspersky Lab

... wśród cyberprzestępców. Mniejsze „zaufanie" ofiar do oprogramowania blokującego dostęp do danych i żądającego okupu (tzw. ransomware ... danych — zostanie zachwiane, ponieważ na obszar ten decydują się wkroczyć przestępcy „niższej" klasy. Może to być punkt zwrotny, jeśli chodzi o gotowość ofiar tego rodzaju oprogramowania do zapłaty za odzyskanie danych ...

-

![Na czym bazuje cyberprzestępczość? 4 główne wektory ataków [© Uli-B - Fotolia.com] Na czym bazuje cyberprzestępczość? 4 główne wektory ataków]()

Na czym bazuje cyberprzestępczość? 4 główne wektory ataków

... danych. Brian Krebs, badacz zajmujący się cyberbezpieczeństwem, zaprezentował niedawno zestawienie 120 grup w mediach społecznościowych zrzeszających nawet 300 tys. tzw. hakerów. Mimo, że zostały one zgłoszone i usunięte przez administratorów, na ich miejsce wciąż pojawiają się nowe. Szczury (RATs) wykradające dane i kontrolujące komputery ofiar ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... potencjalne cele osób atakujących, które obejmowały cyberszpiegostwo oraz kradzież poufnych danych handlowych. Przyszłe ataki ukierunkowane będą prawdopodobnie miały podobne cele. Historia Stuxneta, ... otrzymania “kodu odblokowującego”. Skala problemu okazała się tak duża, a liczba ofiar tak znaczna, że w całą sprawę zaangażowały się organy ścigania, a ...

-

![5 największych cyberzagrożeń na najbliższe miesiące [© Andrey Popov - Fotolia.com] 5 największych cyberzagrożeń na najbliższe miesiące]()

5 największych cyberzagrożeń na najbliższe miesiące

... ataków na masową skalę. Żądając relatywnie niewielkich płatności od dużej liczby ofiar, atakujący mogą wykorzystać „efekt skali”, dzięki któremu bardziej prawdopodobne jest ... . Jest to często tylko punkt wyjścia do realizacji wieloetapowej strategii kradzieży danych i popełniania oszustw kosztem danej organizacji, co dziś szybko urasta do najbardziej ...

-

![LockBit to najbardziej aktywny ransomware 2022 roku LockBit to najbardziej aktywny ransomware 2022 roku]()

LockBit to najbardziej aktywny ransomware 2022 roku

... oraz konieczności opłaty. Ransomware LockBit stosuje podwójną taktykę wymuszeń, żądając od ofiar zapłacenia okupu za odzyskanie plików i nieujawniania skradzionych informacji publicznie. ... tych szkodliwych wiadomości. Ponadto, bardzo istotne jest bieżące tworzenie zapasowych kopii danych, aby w przypadku cyberataku móc je szybko odtworzyć. Biorąc pod ...

-

![Spam w III kw. 2013 r. [© santiago silver - Fotolia.com] Spam w III kw. 2013 r.]()

Spam w III kw. 2013 r.

... szukać luk w zabezpieczeniach oprogramowania. Jeżeli znajdzie jakieś, pobiera kilka szkodliwych programów, w tym trojana spyware, którego celem jest kradzież danych osobistych z maszyn ofiar. W październiku aresztowano w Rosji autora pakietu Blackhole, działającego pod pseudonimem Paunch. Przyszłość tego zestawu eksploitów nie jest jasna. Albo ...

-

![Miniduke atakuje w zmienionej formie Miniduke atakuje w zmienionej formie]()

Miniduke atakuje w zmienionej formie

... . Te dodatkowe mechanizmy ochrony transmisji danych sprawiły, że niewielu badaczy jest w stanie dotrzeć do oryginalnych danych. Unikatowe funkcje szkodliwego programu ... w internecie w celu gromadzenia wszelkich informacji, które mogłyby doprowadzić do kolejnych ofiar. W tym celu serwer C&C został wyposażony w szereg ogólnie dostępnych narzędzi ...

-

![Kaspersky: oto cyberzagrożenia finansowe, które przyniesie 2021 rok Kaspersky: oto cyberzagrożenia finansowe, które przyniesie 2021 rok]()

Kaspersky: oto cyberzagrożenia finansowe, które przyniesie 2021 rok

... ofiar w zamian za powstrzymanie się od opublikowania skradzionych informacji. Badacze z firmy Kaspersky przewidują jeszcze większy wzrost liczby prób takich wyłudzeń. Na celowniku znajdą się organizacje, którym utrata danych ... się nowych strategii w przestępczości finansowej – od odsprzedaży danych umożliwiających dostęp do banków po cyberataki na ...

-

![Antywirusy ze Sklepu Play rozprzestrzeniały malware Sharkbot Antywirusy ze Sklepu Play rozprzestrzeniały malware Sharkbot]()

Antywirusy ze Sklepu Play rozprzestrzeniały malware Sharkbot

... programów, wszystkie z aplikacji posiadały zaszyty malware Sharkbot, potrafiący wykradać dane uwierzytelniające i informacje bankowe swoich ofiar. Sharkbot zachęca ofiary przede wszystkim do wprowadzania swoich danych w okna naśladujące formularze uwierzytelniające, a następnie wysyła je na złośliwy serwer. Analitycy Check Point Research ...

-

![Ewolucja złośliwych programów Ewolucja złośliwych programów]()

Ewolucja złośliwych programów

... • Wzrost liczby złośliwych programów używanych do uzyskania bezprawnego dostępu do danych użytkownika, takich jak hasła sieciowe i ICQ, informacje finansowe itd. w celu ... nowe luki; • poszukiwanie nowych metod socjotechniki w celu skuteczniejszego infekowania komputerów ofiar (po masowym rozesłaniu najnowszej wersji trojana Trojan-PSW.Win32.LdPinch ...

-

![VoIP niebezpieczny [© stoupa - Fotolia.com] VoIP niebezpieczny]()

VoIP niebezpieczny

... vishingu". Phisherzy już wcześniej wysyłali e-maile w celu podstępnego nakłonienia ofiar do podania swoich danych osobowych przez telefon, a nie przez stronę www, jak to ... i działają w bardziej wyrafinowany sposób w celu zdobycia danych osobowych i przekształcenia komputerów nieświadomych ofiar w dające się zdalnie kierować maszyny lub też narażenia ...

-

![Cryptojacking: cichy złodziej mocy obliczeniowej Cryptojacking: cichy złodziej mocy obliczeniowej]()

Cryptojacking: cichy złodziej mocy obliczeniowej

... jest od 2018 roku i polega na wykorzystywaniu komputerów lub serwerów ofiar do wydobywania lub wykonywania obliczeń niezbędnych do aktualizacji blockchainów, kryptowalut, ... ekipa TeamTNT, która przeprowadza ataki zazwyczaj wymierzone w duże centra danych. Kreatywność napastników Hakerzy, aby przejąć kontrolę nad procesorem komputera lub serwera ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... centra badawczo-naukowe i ośrodek medyczny w Stanach Zjednoczonych. Łącznie zidentyfikowaliśmy 59 ofiar w 23 krajach. Jedną z najbardziej interesujących cech ataków przy użyciu ... równie żywo zainteresowani włamywaniem się do dużych firm i zdobywaniem poufnych danych, w tym danych o użytkowniku, co kiedyś. Zagrożenia mobilne Raport firmy Kaspersky ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... zakupami czy usługami płatności. Niestety, nawet po zidentyfikowaniu oszustwa 41% ofiar nie zdołało odzyskać swoich pieniędzy. Aby przełożyć ten odsetek na konkretne liczby, należy ... niebezpieczne łącza Technologia klawiatury wirtualnej umożliwia wprowadzanie haseł i innych poufnych danych przy użyciu myszy, dzięki czemu nie jest możliwe ich ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... dodane pliki z rozszerzeniem APK, szpiegując dane osobowe na urządzeniach mobilnych ofiar i umożliwiając ich namierzenie. Słabości w Androidzie. Mówiąc krótko, widzieliśmy exploity biorące ... ciągu nie jest wysoko rozwinięty. Do przenoszenia i wymiany danych użytkownicy w dalszym ciągu używają wymiennych nośników danych. To dlatego ataki internetowe ...

-

![Kopia zapasowa na celowniku ransomware Kopia zapasowa na celowniku ransomware]()

Kopia zapasowa na celowniku ransomware

... danych. Ryzyko, że mimo zapłacenia okupu nadal nie będzie dostępu do danych wynosi więc jeden do trzech. 19% firm nie zapłaciło przestępcom, a mimo to udało im się odzyskać dane w inny sposób. Do tego powinno dążyć pozostałe 81% ofiar ransomware. Trzeba podkreślić, że płacenie cyberprzestępcom za przywrócenie danych nie jest ...

-

![Portale społecznościowe - zagrożenia Portale społecznościowe - zagrożenia]()

Portale społecznościowe - zagrożenia

... komentarzy. W zamian za oszczędzenie wirtualnej reputacji swoich ofiar szantażyści żądają okupu. Uważaj na niedoskonałości ochrony danych Z problemem ochrony danych na portalach społecznościowych borykamy się od wielu lat. Wynika to z faktu, że standardowe ustawienia ochrony danych użytkownika zazwyczaj są mało rygorystyczne, a użytkownicy, którzy ...

-

![Polska motoryzacja a bezpieczeństwo na drodze [© Scanrail - Fotolia.com] Polska motoryzacja a bezpieczeństwo na drodze]()

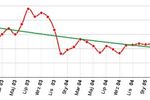

Polska motoryzacja a bezpieczeństwo na drodze

... liczba wypadków w Polsce spadła o 654, kolizji - o 5 314, ofiar śmiertelnych o 176 i aż o 1 356 rannych. Niestety, bieżący rok rozpoczął się wyjątkowo tragicznie. Według ostatnich podsumowań w 4 400 wypadkach zginęło już 471 osób, a 5 508 zostało rannych. Źródła danych: Polski Związek Przemysłu Motoryzacyjnego, Raport branży motoryzacyjnej 2010 ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Na cyberataki naraża nas zbytnia pewność siebie [© ipopba - Fotolia.com] Na cyberataki naraża nas zbytnia pewność siebie](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Na-cyberataki-naraza-nas-zbytnia-pewnosc-siebie-203649-150x100crop.jpg)

![5 najbardziej aktywnych grup ransomware wg Cisco Talos [© Freepik] 5 najbardziej aktywnych grup ransomware wg Cisco Talos](https://s3.egospodarka.pl/grafika2/ransomware/5-najbardziej-aktywnych-grup-ransomware-wg-Cisco-Talos-261145-150x100crop.jpg)

![Na celowniku ransomware głównie przemysł i edukacja [© DD Images - Fotolia.com.jpg] Na celowniku ransomware głównie przemysł i edukacja](https://s3.egospodarka.pl/grafika2/cyberataki/Na-celowniku-ransomware-glownie-przemysl-i-edukacja-263064-150x100crop.jpg)

![Rekordowa fala ataków ransomware w I kwartale 2025 [© Freepik] Rekordowa fala ataków ransomware w I kwartale 2025](https://s3.egospodarka.pl/grafika2/ransomware/Rekordowa-fala-atakow-ransomware-w-I-kwartale-2025-266361-150x100crop.jpg)

![Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem? [© pixabay.com] Cyberprzestępczość żeruje na pandemii. Jakie cyberataki są zagrożeniem?](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Cyberprzestepczosc-zeruje-na-pandemii-Jakie-cyberataki-sa-zagrozeniem-236318-150x100crop.jpg)

![Nowe warianty ransomware - Monti, BlackHunt i Putin [© DD Images - Fotolia.com] Nowe warianty ransomware - Monti, BlackHunt i Putin](https://s3.egospodarka.pl/grafika2/ransomware/Nowe-warianty-ransomware-Monti-BlackHunt-i-Putin-250356-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![6 sposobów na ochronę przed cyberatakami ransomware [© zimmytws - Fotolia.com] 6 sposobów na ochronę przed cyberatakami ransomware](https://s3.egospodarka.pl/grafika2/ransomware/6-sposobow-na-ochrone-przed-cyberatakami-ransomware-232260-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Zagrożenia internetowe w 2017 roku wg Kaspersky Lab [© DREIDREIEINS Foto - Fotolia.com] Zagrożenia internetowe w 2017 roku wg Kaspersky Lab](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-w-2017-roku-wg-Kaspersky-Lab-184421-150x100crop.jpg)

![Na czym bazuje cyberprzestępczość? 4 główne wektory ataków [© Uli-B - Fotolia.com] Na czym bazuje cyberprzestępczość? 4 główne wektory ataków](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Na-czym-bazuje-cyberprzestepczosc-4-glowne-wektory-atakow-226408-150x100crop.jpg)

![5 największych cyberzagrożeń na najbliższe miesiące [© Andrey Popov - Fotolia.com] 5 największych cyberzagrożeń na najbliższe miesiące](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/5-najwiekszych-cyberzagrozen-na-najblizsze-miesiace-201904-150x100crop.jpg)

![Spam w III kw. 2013 r. [© santiago silver - Fotolia.com] Spam w III kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-III-kw-2013-r-127895-150x100crop.jpg)

![VoIP niebezpieczny [© stoupa - Fotolia.com] VoIP niebezpieczny](https://s3.egospodarka.pl/grafika/VoIP/VoIP-niebezpieczny-MBuPgy.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Polska motoryzacja a bezpieczeństwo na drodze [© Scanrail - Fotolia.com] Polska motoryzacja a bezpieczeństwo na drodze](https://s3.egospodarka.pl/grafika/wypadki-na-drogach/Polska-motoryzacja-a-bezpieczenstwo-na-drodze-apURW9.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)