-

![Zagrożenia internetowe IV-VI 2008 Zagrożenia internetowe IV-VI 2008]()

Zagrożenia internetowe IV-VI 2008

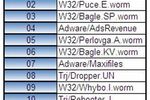

... działanie związane jest z bankami internetowymi, platformami płatniczymi, sklepami internetowymi. Z danych PandaLabs wynika, że ich najaktywniejszymi odmianami były Sinowal, Banbra oraz Bancos. ... 44 miliony użytkowników. Dla cyberprzestępców oznacza to olbrzymią liczbę potencjalnych ofiar. Gdyby udało się wykraść po 100 dolarów zaledwie od 1% tych ...

-

![Metody socjotechniki: świąteczny ranking [© stoupa - Fotolia.com] Metody socjotechniki: świąteczny ranking]()

Metody socjotechniki: świąteczny ranking

... Kradzież danych osobowych — fałszywe promocje. Ataki tego typu narażają na duże ryzyko użytkowników poszukujących w Internecie darmowych upominków i promocji, korzystając z pozornie nieszkodliwych ankiet do gromadzenia danych osobowych. Obietnice nagród rzeczowych, kuponów upominkowych, a nawet nagród pieniężnych mają na celu nakłonienie ofiar do ...

-

![Sklepy online obwiniane za oszustwa internetowe Sklepy online obwiniane za oszustwa internetowe]()

Sklepy online obwiniane za oszustwa internetowe

... internetowych sprzedawców. 78% zgłasza takie incydenty policji. Pieniądze odzyskuje 91% ofiar, które straciły więcej niż 5000 funtów. Spośród osób, które straciły ... kroków, ale - jak pokazuje chociażby niedawna historia firmy Blippy, w której mnóstwo poufnych danych klientów wyciekło do Internetu – nie warto ryzykować reputacji firmy i utraty ...

-

![Koń trojański Filecoder Koń trojański Filecoder]()

Koń trojański Filecoder

... pulpit, czy to raczej atak siłowy, polegający na odgadywaniu, metodą prób i błędów, danych dostępowych do konkretnego RDP. Wiadomo jedynie, że po uzyskaniu dostępu do komputera ... Anti-Child Porn Spam Protection. Większość zagrożeń z rodziny Filecoder żąda od swoich ofiar okupu w kwocie od 100 do 300 Euro, ale odmiana Win32/Filecoder.NAC, atakująca ...

-

![KRUS policzył wypadki przy pracy w gospodarstwie rolnym [© Gabriele Rohde - Fotolia.com.jpg] KRUS policzył wypadki przy pracy w gospodarstwie rolnym]()

KRUS policzył wypadki przy pracy w gospodarstwie rolnym

... ruchu” – 17 osób (o dwie więcej niż w 2014), „upadek osób” – 15 ofiar, „pochwycenie i uderzanie przez ruchome części maszyn i urządzeń” – 11 śmiertelnych przypadków ... stosunku do roku 2014. Najczęstsze przyczyny wypadków podawane przez KRUS znajdują swoje potwierdzenie w danych ubezpieczycieli. – Złamania i inne kontuzje rąk i nóg, np. utrata palców, ...

-

![Guerilla atakuje Google Play Guerilla atakuje Google Play]()

Guerilla atakuje Google Play

... transfer danych, a niektóre aplikacje wykorzystywane w kampaniach Shuabang potrafią ukradkowo instalować płatne programy, automatycznie wykorzystując kartę połączoną ze Sklepem Play jako metodę płatności. W celu realizowania omawianych kampanii cyberprzestępcy tworzą wiele fałszywych kont w Sklepie Play lub infekują urządzenia ofiar specjalnym ...

-

![Czym jest cyberstalking i jak się przed nim chronić? [© Photographee.eu - Fotolia.com] Czym jest cyberstalking i jak się przed nim chronić?]()

Czym jest cyberstalking i jak się przed nim chronić?

... : z kim się spotykamy, w jakich miejscach bywamy, jakie są nasze zainteresowania itp. Nie powinniśmy też ujawniać w Internecie swojego adresu, numer telefonu, danych osobowych, nie używać wszędzie jednego hasła, być podejrzliwym w stosunku do e-maili i wiadomości od nieznanych nam osób, oraz nie odpisywać na ...

-

![Jak odeprzeć niebezpieczne wiadomości e-mail? [© Natchapon - Fotolia.com] Jak odeprzeć niebezpieczne wiadomości e-mail?]()

Jak odeprzeć niebezpieczne wiadomości e-mail?

... zarażenie wirusami rozprzestrzenianymi poprzez wiadomości e-mail. Cyberprzestępcy usypiają czujność swoich ofiar, podszywając się np. pod znane firmy lub instytucje i przesyłając adresatom załączniki z zainfekowanymi plikami, które najczęściej służą kradzieży, wyłudzeniu lub zaszyfrowaniu danych. Na ich celowniku znajduje się każdy: od prywatnych ...

-

![Spam i phishing w 2017 r. [© frank peters - Fotolia.com] Spam i phishing w 2017 r.]()

Spam i phishing w 2017 r.

... wydarzenia w skali globu. Tym sposobem udawało im się przyciągnąć zainteresowanie ofiar i zarobić na tym pieniądze. Prowadzone przez Kaspersky Lab analizy spamu i phishingu ... kopanie w chmurze (cloud mining), tj. wynajmowanie wyspecjalizowanych centrów danych. Jednak we wszystkich przypadkach użytkownicy stawali się ofiarami – tracąc pieniądze, ...

-

![Szkodliwe koparki kryptowalut na twoim USB Szkodliwe koparki kryptowalut na twoim USB]()

Szkodliwe koparki kryptowalut na twoim USB

... swojej pracy na zewnętrzny serwer kontrolowany przez cyberprzestępców. Z danych Kaspersky Lab wynika, że do niektórych infekcji wykrytych w 2018 r. doszło wiele lat wcześniej. Długoletnia infekcja prawdopodobnie miała znaczący, negatywny wpływ na moc obliczeniową urządzeń ofiar. Liczba kryptokoparek wykrywanych na nośnikach USB wzrasta z roku ...

-

![Aplikacja Pink Camera, czyli backdoor w prezencie Aplikacja Pink Camera, czyli backdoor w prezencie]()

Aplikacja Pink Camera, czyli backdoor w prezencie

... Kaspersky wykryli, że w tych, pozornie legalnych, aplikacjach krył się MobOk - szkodliwe oprogramowanie służące kradzieży danych osobowych. Skradzione informacje były wykorzystywane do rejestrowania ofiar w płatnych serwisach subskrypcyjnych. O incydencie zaatakowani dowiadywali się dopiero w momencie otrzymania nadspodziewanie wysokiej faktury ...

-

![Spam i phishing II kw. 2019 r. [© Joerg Habermeier - Fotolia.com] Spam i phishing II kw. 2019 r.]()

Spam i phishing II kw. 2019 r.

... przykład cyberprzestępcy wykorzystywali fałszywe brytyjskie serwisy podatkowe w celu nakłonienia potencjalnych ofiar do kliknięcia odsyłacza i wypełnienia formularza od razu, podczas gdy e-maile pochodzące ... , która ją wysłała. Nigdy nie ujawniaj osobom trzecim swoich wrażliwych danych, takich jak loginy oraz hasła, dane dotyczące karty bankowej itd ...

-

![Guloader najczęściej wykrywanym złośliwym programem w Polsce Guloader najczęściej wykrywanym złośliwym programem w Polsce]()

Guloader najczęściej wykrywanym złośliwym programem w Polsce

... Check Point Software. W Polsce najpopularniejszy jest Guloader, pobierający na komputery ofiar kolejne ładunki szkodliwych programów. Qbot, Formbook i Emotet to obecnie ... , wykorzystując oszustwa typu phishing w celu uzyskania informacji o użytkowniku i wydobycia danych - wyjaśnia Maya Horowitz, wiceprezes ds. badań w firmie Check Point Software. ...

-

![Przestępstwa gospodarcze - raport 2005 [© Scanrail - Fotolia.com] Przestępstwa gospodarcze - raport 2005]()

Przestępstwa gospodarcze - raport 2005

... korupcję za powszechny rodzaj przestępstwa gospodarczego. Na świecie proporcje te wyglądają następująco: na sprzeniewierzenie aktywów wskazało 22% badanych, na fałszerstwa danych finansowych - 19% i na korupcję i łapownictwo również 19%. Na świecie najczęstszą przyczyną wykrycia przestępstwa był przypadek lub zbieg okoliczności (34%), a na ...

-

![Windows 7 z trojanami [© stoupa - Fotolia.com] Windows 7 z trojanami]()

Windows 7 z trojanami

... 7 zagwarantowała hakerom obfite żniwo. Fałszywa instalka trafiła już do wielu potencjalnych ofiar. Internauci, którzy pobrali plik nie powinni go instalować. Praca na komputerze z zainfekowanym systemem nie tylko umożliwia kradzież prywatnych danych, ale stanowi również zagrożenie dla pozostałych użytkowników sieci internet. Nie uwzględniając ...

-

![Przestępstwa w Internecie powszechne [© Scanrail - Fotolia.com] Przestępstwa w Internecie powszechne]()

Przestępstwa w Internecie powszechne

... w przeglądaniu poczty e-mail lub historii przeglądarki bez zgody właściciela. Istnieją proste kroki, które ludzie mogą podjąć w celu zapewnienia bezpieczeństwa osobistych danych. „Ludzie nie chronią siebie i swoich komputerów, ponieważ sądzą, że jest to zbyt skomplikowane. Każdy może podjąć odpowiednie działania. Warto zainstalować ...

-

![Polki a bezpieczeństwo w sieci [© Scanrail - Fotolia.com] Polki a bezpieczeństwo w sieci]()

Polki a bezpieczeństwo w sieci

... . Pamiętają także o niektórych zasadach bezpieczeństwa. Ich zdaniem istotne jest nieujawnianie danych osobowych, których nie trzeba podawać (59 proc.) oraz instalowanie oprogramowania ochronnego ... według respondentek najczęściej pojedyncze osoby, które nie znają osobiście swoich ofiar (43 proc.). Dodają też, że ich zdaniem istnieje nikła szansa na ...

-

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... mogą spowodować najwięcej szkód. Przestępstwa tego rodzaju operują bardzo małym wolumenem danych i skupiają się na konkretnych osobach lub grupach osób, korzystając zarazem ... spearphishing kończy się kradzieżą pieniędzy, co czyni je zarówno groźnymi dla ofiar, jak i zyskownymi dla cyberprzestępców. Precyzyjnie wymierzone próby wyłudzania informacji ...

-

![Polski Internet a przemoc domowa [© HaywireMedia - Fotolia.com] Polski Internet a przemoc domowa]()

Polski Internet a przemoc domowa

... inni zrezygnowali z komentowania tego w związku ze zbyt małą ilością danych, wielu zdecydowanie potępiło postawę księdza. Świadkowie przemocy „Podejrzewam, a nawet chyba ... obowiązku pracy nad dzieckiem. Gdzie szukać pomocy? O pomocy lub wsparciu dla ofiar przemocy w rodzinie napisano setki publikacji w ciągu roku. Najczęściej wspominane są działania ...

-

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013]()

Zaawansowane i ukierunkowane cyberataki 2013

... cyberprzestępców w celu złamania zabezpieczeń oraz kradzieży firmowych danych przyjrzeli się autorzy piątego dorocznego raportu Mandiant® M-Trends®. W opracowaniu zwrócono m.in. uwagę ... niezbędny do wykrycia naruszenia zabezpieczeń. Średnia liczba dni obecności atakujących w sieci ofiar przed ich wykryciem spadła z 243 dni w roku 2012 do 229 dni w ...

-

![Empatyczne ataki ransomware Empatyczne ataki ransomware]()

Empatyczne ataki ransomware

... Tak wynika z niedawnego eksperymentu opisanego w raporcie firmy F-Secure, który przedstawia doświadczenia ofiar pięciu wariantów ataków typu ransomware. Badanie pokazuje drogę klienta do odzyskania ... mi tak naprawdę potrzebne, nie muszę się więc już martwić o odszyfrowanie danych z komputera. Nie mogę uwierzyć, że to mówię, ale byłeś bardzo pomocny ...

-

![Cyberataki podczas Euro2016: polscy kibice masowo infekowani wirusem [© LUCKAS Kommunikation - Fotolia.com] Cyberataki podczas Euro2016: polscy kibice masowo infekowani wirusem]()

Cyberataki podczas Euro2016: polscy kibice masowo infekowani wirusem

... Flash, aby zainstalować jeszcze jedno złośliwe oprogramowanie – ransomware o nazwie Cerber. Pechowi kibice mogli skończyć z żądaniem słonego okupu za odszyfrowanie cennych danych na zainfekowanych komputerach. Szczyt infekcji przypadł na 12 czerwca, kiedy Polska rozgrywała mecz przeciwko Irlandii. W czerwcu i lipcu 68% infekcji pochodziło ...

Tematy: Euro 2016, ransomware, wirus, okup, streaming, flash, cyberprzestępcy, szkodliwe oprogramowanie -

![Zagrożenia w internecie: co nas atakowało w 2016 r.? [© monsitj - Fotolia.com] Zagrożenia w internecie: co nas atakowało w 2016 r.?]()

Zagrożenia w internecie: co nas atakowało w 2016 r.?

... się wirus komputerowy Nemucod, którego głównym celem był szantaż i wyłudzenie pieniędzy od swoich ofiar. Wśród wszystkich wykrywanych w tamtym czasie w Polsce zagrożeń, co trzecim był Nemucod ... byli również klienci Banku Zachodniego WBK. Mail-pułapka miał za zadanie przechwycenie danych potrzebnych do logowania w serwisie bankowości internetowej ...

-

![Atak na WhatsApp'a. Konieczna aktualizacja! [© s-motive - Fotolia.com] Atak na WhatsApp'a. Konieczna aktualizacja!]()

Atak na WhatsApp'a. Konieczna aktualizacja!

... Check Point Software Technologies. Tym razem hakerzy postanowili dostawać się do urządzeń ofiar za pomocą funkcji wywołania głosowego WhatsApp. Jak się okazuje, malware ... . W tym samym czasie niezauważony wirus zabierał się do kopiowania poufnych danych przechowywanych w pamięci zaatakowanego urządzenia. Atak ma wszystkie cechy charakterystyczne ...

-

![5 najbardziej absurdalnych działań hakerów [© lolloj - Fotolia.com] 5 najbardziej absurdalnych działań hakerów]()

5 najbardziej absurdalnych działań hakerów

... najczęściej kradzieżą pieniędzy, danych lub haseł, to jednak nie brakuje aktywności, której cele prezentują się inaczej. ... zależy na wymuszeniu pieniężnego okupu, a niektórym na zobaczeniu swoich ofiar nago. nRansom we wrześniu 2017 roku blokował komputery ofiar i obiecywał ich odblokowanie po przesłaniu dziesięciu fotografii, przedstawiających ...

-

![Groźny trojan odradza się po 5 miesiącach uśpienia [© Andrey Popov - Fotolia.com] Groźny trojan odradza się po 5 miesiącach uśpienia]()

Groźny trojan odradza się po 5 miesiącach uśpienia

... programów - TrickBotem i Qbotem. Aktywność Emoteta zaowocowała m.in. kradzieżą danych uwierzytelniających do kont bankowych. Powrót trojana nie powinien być jednak zaskoczeniem ... pobiera plik binarny Emotet ze zdalnych witryn internetowych i infekuje komputery ofiar włączając je w potężny botnet. Czołowe zagrożenia lipca W lipcu Emotet ponownie ...

-

![3 najpopularniejsze cyberataki na biznesowe skrzynki e-mail 3 najpopularniejsze cyberataki na biznesowe skrzynki e-mail]()

3 najpopularniejsze cyberataki na biznesowe skrzynki e-mail

... zdarzają się także działania zmierzające do kradzieży informacji poufnych, takich jak baza danych klientów czy wewnętrzne dokumenty związane z rozwojem biznesu. Eksperci z firmy Kaspersky ... ataków oszuści zwykle korzystają z szeregu metod socjotechniki, co umożliwia im przekonanie ofiar, że są tym, za kogo się podają. Z tego powodu firmy nie ...

-

![Squid Game z Netflixa na celowniku hakerów [© pixabay.com] Squid Game z Netflixa na celowniku hakerów]()

Squid Game z Netflixa na celowniku hakerów

... Play fałszywej aplikacji z tapetami, oferującej zdjęcia z tego popularnego serialu, na telefonach ofiar instalowany był spyware Joker. Choć Google wycofał złośliwą aplikację ... kilku podstawowych zasad, które pozwalają zadbać o bezpieczeństwo posiadanego smartfonu i danych na nim zgromadzonych. Korzystaj wyłącznie z oficjalnych sklepów z aplikacjami. ...

-

![Botnet Qakbot znów atakuje Botnet Qakbot znów atakuje]()

Botnet Qakbot znów atakuje

... nawet informacje o innych urządzeniach w pobliżu. Od złośliwej faktury do kradzieży danych W ostatnich miesiącach botnet Qakbot jest częściej wykorzystywany przez cyberprzestępców, ponieważ „ ... uważać? Qakbot włącza się w prawdziwą konwersację e-mailową, dlatego dla potencjalnych ofiar może być trudne rozpoznanie czy wiadomość napisał klient lub ...

Tematy: botnety, Qakbot, cyberataki, cyberzagrożenia, ataki hakerów, cyberprzestępcy, fałszywe maile, spam -

![DUCKTAIL i DUCKPORT atakują użytkowników Meta Business DUCKTAIL i DUCKPORT atakują użytkowników Meta Business]()

DUCKTAIL i DUCKPORT atakują użytkowników Meta Business

... ofiar ataków, został on uznany za odnogę DUCKTAIL. Specjaliści z WithSecure zwracają jednak uwagę, że ze względu na unikalne funkcje obu infostealerów powinny być one traktowane jako dwa oddzielne i równie poważne zagrożenia dla cyberbezpieczeństwa. DUCKPORT, podobnie jak DUCKTAIL, ma na celu wyłudzanie danych ofiar ...

-

![Jak nie paść ofiarą ataku zero-click? [© Amir Kaljikovic - Fotolia.com] Jak nie paść ofiarą ataku zero-click?]()

Jak nie paść ofiarą ataku zero-click?

... weryfikują wszystkie zamieszczane aplikacje pod kątem ewentualnych szkodliwych funkcjonalności. Jeśli nie używasz danej aplikacji, usuń ją. Regularnie twórz kopie zapasowe danych z urządzenia, aby mieć możliwość odzyskania ich, jeśli pojawi się konieczność przywrócenia go do ustawień fabrycznych. Wzmocnij swoje bezpieczeństwo instalując mobilne ...

-

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

... , w 2008 roku klienci zakupili więcej laptopów niż komputerów stacjonarnych. Niestety, jak zauważa Christian Funk, złożoność metod wykorzystywanych obecnie do szyfrowania danych przesyłanych bezprzewodowo znacznie przewyższa poziom wiedzy standardowego użytkownika. Nie powstało jeszcze rozwiązanie tak proste, aby poradzić sobie mógł każdy, kto ...

-

![Promocje świąteczne jak cios w cyberbezpieczeństwo. Jak chronić swoje dane? [© pexels] Promocje świąteczne jak cios w cyberbezpieczeństwo. Jak chronić swoje dane?]()

Promocje świąteczne jak cios w cyberbezpieczeństwo. Jak chronić swoje dane?

... cyberoszustwom? Jak często Polacy czytają polityki prywatności przed ich akceptacją? W jaki sposób najczęściej dochodzi do naruszeń danych osobowych? Czego najbardziej obawiają się Polacy po wycieku danych? Okres przedświąteczny to czas wzmożonych zakupów, poszukiwania prezentów, porównywania cen i okazji – konsumenci intensywnie przeglądają oferty ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... antywirusowych baz danych. Etap 1: Podejrzana zawartość zostaje przechwycona w ... danych wynika, że masowe rozesłanie złośliwych programów na kilka milionów adresów przy użyciu botneta (sieci zainfekowanych maszyn) zajmuje około dwóch godzin. W rezulatcie, każda dodatkowa minuta może oznaczać tysiące, a nawet setki tysięcy potencjalnych, nowych ofiar ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... szantażu, żądając od swoich ofiar okupu. Obecnie metoda ta realizowana jest na dwa sposoby: poprzez szyfrowanie danych użytkownika lub modyfikowanie informacji systemowych ... zmieniać wykorzystywane metody szyfrowania w celu utrudnienia branży antywirusowej deszyfrowanie danych. W styczniu pojawił się GpCode.ac, najnowszy wariant tego trojana. GpCode ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Metody socjotechniki: świąteczny ranking [© stoupa - Fotolia.com] Metody socjotechniki: świąteczny ranking](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Metody-socjotechniki-swiateczny-ranking-MBuPgy.jpg)

![KRUS policzył wypadki przy pracy w gospodarstwie rolnym [© Gabriele Rohde - Fotolia.com.jpg] KRUS policzył wypadki przy pracy w gospodarstwie rolnym](https://s3.egospodarka.pl/grafika2/wypadek-w-pracy/KRUS-policzyl-wypadki-przy-pracy-w-gospodarstwie-rolnym-171235-150x100crop.jpg)

![Czym jest cyberstalking i jak się przed nim chronić? [© Photographee.eu - Fotolia.com] Czym jest cyberstalking i jak się przed nim chronić?](https://s3.egospodarka.pl/grafika2/stalker/Czym-jest-cyberstalking-i-jak-sie-przed-nim-chronic-182876-150x100crop.jpg)

![Jak odeprzeć niebezpieczne wiadomości e-mail? [© Natchapon - Fotolia.com] Jak odeprzeć niebezpieczne wiadomości e-mail?](https://s3.egospodarka.pl/grafika2/spam/Jak-odeprzec-niebezpieczne-wiadomosci-e-mail-193065-150x100crop.jpg)

![Spam i phishing w 2017 r. [© frank peters - Fotolia.com] Spam i phishing w 2017 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-w-2017-r-202503-150x100crop.jpg)

![Spam i phishing II kw. 2019 r. [© Joerg Habermeier - Fotolia.com] Spam i phishing II kw. 2019 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-i-phishing-II-kw-2019-r-222249-150x100crop.jpg)

![Przestępstwa gospodarcze - raport 2005 [© Scanrail - Fotolia.com] Przestępstwa gospodarcze - raport 2005](https://s3.egospodarka.pl/grafika/Przestepstwa-gospodarcze/Przestepstwa-gospodarcze-raport-2005-apURW9.jpg)

![Windows 7 z trojanami [© stoupa - Fotolia.com] Windows 7 z trojanami](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Windows-7-z-trojanami-MBuPgy.jpg)

![Przestępstwa w Internecie powszechne [© Scanrail - Fotolia.com] Przestępstwa w Internecie powszechne](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/Przestepstwa-w-Internecie-powszechne-apURW9.jpg)

![Polki a bezpieczeństwo w sieci [© Scanrail - Fotolia.com] Polki a bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Polki-a-bezpieczenstwo-w-sieci-apURW9.jpg)

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![Polski Internet a przemoc domowa [© HaywireMedia - Fotolia.com] Polski Internet a przemoc domowa](https://s3.egospodarka.pl/grafika/internet/Polski-Internet-a-przemoc-domowa-BB8ZSY.jpg)

![Zaawansowane i ukierunkowane cyberataki 2013 [© Amir Kaljikovic - Fotolia.com] Zaawansowane i ukierunkowane cyberataki 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zaawansowane-i-ukierunkowane-cyberataki-2013-136044-150x100crop.jpg)

![Cyberataki podczas Euro2016: polscy kibice masowo infekowani wirusem [© LUCKAS Kommunikation - Fotolia.com] Cyberataki podczas Euro2016: polscy kibice masowo infekowani wirusem](https://s3.egospodarka.pl/grafika2/Euro-2016/Cyberataki-podczas-Euro2016-polscy-kibice-masowo-infekowani-wirusem-179349-150x100crop.jpg)

![Zagrożenia w internecie: co nas atakowało w 2016 r.? [© monsitj - Fotolia.com] Zagrożenia w internecie: co nas atakowało w 2016 r.?](https://s3.egospodarka.pl/grafika2/phishing/Zagrozenia-w-internecie-co-nas-atakowalo-w-2016-r-185502-150x100crop.jpg)

![Atak na WhatsApp'a. Konieczna aktualizacja! [© s-motive - Fotolia.com] Atak na WhatsApp'a. Konieczna aktualizacja!](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Atak-na-WhatsApp-a-Konieczna-aktualizacja-218578-150x100crop.jpg)

![5 najbardziej absurdalnych działań hakerów [© lolloj - Fotolia.com] 5 najbardziej absurdalnych działań hakerów](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/5-najbardziej-absurdalnych-dzialan-hakerow-223584-150x100crop.jpg)

![Groźny trojan odradza się po 5 miesiącach uśpienia [© Andrey Popov - Fotolia.com] Groźny trojan odradza się po 5 miesiącach uśpienia](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Grozny-trojan-odradza-sie-po-5-miesiacach-uspienia-231617-150x100crop.jpg)

![Squid Game z Netflixa na celowniku hakerów [© pixabay.com] Squid Game z Netflixa na celowniku hakerów](https://s3.egospodarka.pl/grafika2/Squid-Game/Squid-Game-z-Netflixa-na-celowniku-hakerow-241249-150x100crop.jpg)

![Jak nie paść ofiarą ataku zero-click? [© Amir Kaljikovic - Fotolia.com] Jak nie paść ofiarą ataku zero-click?](https://s3.egospodarka.pl/grafika2/atak-zero-click/Jak-nie-pasc-ofiara-ataku-zero-click-257560-150x100crop.jpg)

![Promocje świąteczne jak cios w cyberbezpieczeństwo. Jak chronić swoje dane? [© pexels] Promocje świąteczne jak cios w cyberbezpieczeństwo. Jak chronić swoje dane?](https://s3.egospodarka.pl/grafika2/zakupy-online/Promocje-swiateczne-jak-cios-w-cyberbezpieczenstwo-Jak-chronic-swoje-dane-269954-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)