-

![Przestępstwa gospodarcze - raport 2011 Przestępstwa gospodarcze - raport 2011]()

Przestępstwa gospodarcze - raport 2011

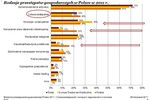

... 2011 r. zarówno w Polsce jak i globalnie cyberprzestępstwa (typowymi przykładami są rozpowszechnianie wirusów, nielegalne pobieranie plików, phishing i pharming oraz kradzież danych osobowych np. danych dotyczących kont bankowych i kart kredytowych) znalazły się w grupie czterech najczęściej raportowanych przez firmy przestępstw. 37% polskich firm ...

-

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm]()

Ataki DoS i botnety najgroźniejsze dla firm

... można kupić za niewygórowaną cenę 500$, można zaobserwować ogromną skalę tego problemu oraz potrzebę implementacji profilaktycznej ochrony w celu zabezpieczenia krytycznych danych”. Według badania za najgroźniejszy typ ataków, których przedsiębiorstwa doświadczyły w ciągu ostatnich dwóch lat, uznano SQL injection. Ponad jedna trzecia badanych ...

-

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT]()

Fortinet - ataki APT

... niż by się wydawało. Ich celem jest zniszczenie lub kradzież poufnych danych dyplomatycznych czy tajemnic handlowych, zarobek, a nierzadko wszystkie trzy czynniki jednocześnie. W związku z ... organizowane przez rządy państw, mające na celu uszkodzenie lub kradzież poufnych danych. Jedną z cech szczególnych tych ataków jest fakt, że są one trudne do ...

-

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013]()

ESET: zagrożenia internetowe XI 2013

... Bitcoinach. Eksperci zwracają uwagę, że złośliwy program infekuje komputery swoich ofiar po uruchomieniu aplikacji, która rzekomo ma dawać możliwość aktywacji ... nie wystarczy, by odzyskać dostęp do danych. Jedynym skutecznym rozwiązaniem jest wówczas skorzystanie z aktualnej kopii zapasowej danych. 1. Win32/Bundpil Pozycja w poprzednim rankingu: 1 ...

-

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014]()

ESET: zagrożenia internetowe V 2014

... infekcji: 1.01% Win32/Dorkbot to robak rozprzestrzeniający się za pomocą wymiennych nośników danych. Zawiera backdoor i może być kontrolowany zdalnie. Podczas gdy użytkownik przegląda ... kolejnym celem cyberprzestępców, za pośrednictwem którego wyłudzają oni okup od swoich ofiar. Jak ustrzec się przed zagrożeniami typu ransomware? Kamil Sadkowski ...

-

![Cyberprzestępcy kradną dane w e-sklepach Cyberprzestępcy kradną dane w e-sklepach]()

Cyberprzestępcy kradną dane w e-sklepach

... powodem strat poniesionych przez firmy na skutek incydentu naruszenia bezpieczeństwa. Sektor usług finansowych wykazuje bardziej pozytywne i proaktywne podejście do zabezpieczania danych finansowych: 64% takich organizacji przyznało, że „podejmuje wszelkie niezbędne wysiłki, aby stosowane środki ochrony przed kradzieżą były aktualne”. Ponadto, 52 ...

-

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich]()

Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich

... został zhakowany w 2011 roku. Cyberprzestępcy uzyskali wtedy dostęp do bazy danych, która zawierała dane kart kredytowych, skróty haseł, adresy e-mail, ... Gamigo poinformował na początku marca użytkowników o włamaniu do bazy danych serwisu i możliwej kradzieży haseł, adresów mailowych i innych danych. Zalecił również zmianę hasła do konta. 5. Big ...

-

![Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl]()

Złodzieje tożsamości nie śpią. Rusza akcja Nieskradzione.pl

... jednocześnie jego większe bezpieczeństwo w przestrzeni publicznej. Dotyczy to również ochrony danych osobowych. Zatem edukujmy! – dodaje Inspektor Anna Kuźnia. Przedstawiciele BIK i Policji ... edukacyjnej akcji wskazującej m.in. możliwości zabezpieczenia się przed kradzieżą danych osobowych oraz zastrzegania zagubionego dowodu osobistego, również poza ...

-

![Banki nie powinny się spodziewać, że hakerzy odpuszczą [© Mikko Lemola - Fotolia.com] Banki nie powinny się spodziewać, że hakerzy odpuszczą]()

Banki nie powinny się spodziewać, że hakerzy odpuszczą

... cyberbezpieczeństwa Deloitte w Polsce. Głównym celem przestępców jest kradzież środków finansowych oraz kradzież tożsamości umożliwiająca im m.in. zaciąganie kredytów przy użyciu danych ofiary, jak i pranie pieniędzy. Aby dostać się do środków finansowych hakerzy najczęściej wykorzystują różne kombinacje tzw. inżynierii społecznej (np. SPAM ...

-

![Cyberprzestępcy szukają pracowników [© Leo Lintang - Fotolia.com] Cyberprzestępcy szukają pracowników]()

Cyberprzestępcy szukają pracowników

... rozwój sektora RaaS (Ransomware-as-a-service) sprawia, że zarabiać pieniądze na szyfrowaniu cudzych danych może obecnie niemal każdy. Okazuje się również, że chętnych na "fuchę" ... o pseudonimie Tox. Wątpliwości moralne wynikające z szyfrowania cudzych danych skwitował on krótko: "Oczywiście, że żal mi ofiar, ale nie jest tak źle: twój dzień będzie ...

-

![Ransomware celuje w firmy. Liczba ataków wzrosła 6 razy [© leowolfert - Fotolia.com] Ransomware celuje w firmy. Liczba ataków wzrosła 6 razy]()

Ransomware celuje w firmy. Liczba ataków wzrosła 6 razy

... się, co zrobisz, jeśli dostawca ochrony utraci Twoje dane. Powinny istnieć przejrzyste procesy dot. szyfrowania, kopii zapasowej i przywracania danych wraz z ochroną danych oraz kontrolą dostępu. Należy unikać stosowania wyłącznie darmowych programów bezpieczeństwa i ochrony przed szkodliwym oprogramowaniem: małe firmy uważają, że podstawowe ...

-

![Jak hakerzy zarabiają na graczach? [© pbombaert - Fotolia.com] Jak hakerzy zarabiają na graczach?]()

Jak hakerzy zarabiają na graczach?

... dużym stopniu opiera się na socjotechnice w celu zainfekowania komputerów swoich ofiar. Jednym z najbardziej popularnych scenariuszy oszustwa jest ten polegający ... , oprócz logowania naciśnięć klawiszy oraz kradzieży danych uwierzytelniających, potrafi również przeszukiwać dysk w poszukiwaniu danych powiązanych z niektórymi znanymi grami takimi jak ...

-

![Uwaga na nowy ransomware! Chce zszargać ci reputację [© tonsnoei - Fotolia] Uwaga na nowy ransomware! Chce zszargać ci reputację]()

Uwaga na nowy ransomware! Chce zszargać ci reputację

... nowego rodzaju zagrożenia poinformowała ANZENA, firma trudniąca się dostarczaniem rozwiązań do backupu i odzyskiwania dostępu do danych. Ransoc - inaczej niż standardowy ransomware - nie blokuje dostępu do danych, ale wyszukuje na komputerze ofiary niedozwolone treści, a następnie żąda pieniędzy za "przemilczenie" ich obecności i nieinformowaniu ...

-

![Steganografia w rękach cyberprzestępcy [© Sergey Nivens - Fotolia] Steganografia w rękach cyberprzestępcy]()

Steganografia w rękach cyberprzestępcy

... w wielu przypadkach nie wywoła żadnego alarmu bezpieczeństwa czy technologii ochrony danych. Wynika to z tego, że dokonana przez atakujących modyfikacja nie powoduje zmian ... nie znalazła sposobu na skuteczne wykrywanie realizowanego w ten sposób wyprowadzania danych. Pliki graficzne wykorzystywane przez atakujących jako narzędzie do przenoszenia ...

-

![Loginy CEO na celowniku hakerów [© Rawf8 - Fotolia.com] Loginy CEO na celowniku hakerów]()

Loginy CEO na celowniku hakerów

... numery telefonów, które najczęściej znajdowały się w wykradzionych marketingowych bazach danych. Ten problem dotyczy aż 81% dyrektorów generalnych. W Holandii, Wielkiej Brytanii ... o bezpieczeństwo haseł – mówi Michał Iwan, dyrektor regionalny w F-Secure. – Skala wykradania danych z serwisów internetowych jest tak duża, że bezpieczniej jest wziąć ...

-

![10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma [© Jakub Jirsák - Fotolia.com] 10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma]()

10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma

... są dobrze wyedukowani w kwestiach bezpieczeństwa i nie przyczynią się do wypłynięcia danych. Czy Twoi pracownicy są przeszkoleni w rozpoznawaniu wiadomości phishingowych? Phishing stanowi ... na bieżąco z najlepszymi praktykami bezpieczeństwa, tak aby uniknąć utraty wszelkich danych. Upewnij się, że Twoja firma jest dobrze przygotowana na wypadek ...

-

![Urządzenia mobilne - najsłabsze ogniwo cyberochrony [© thodonal - Fotolia.com] Urządzenia mobilne - najsłabsze ogniwo cyberochrony]()

Urządzenia mobilne - najsłabsze ogniwo cyberochrony

... . Złośliwe oprogramowanie zainstalowane na telefonie może prowadzić też do kradzieży danych podczas logowania do mobilnych aplikacji bankowych. Znane są już przypadki wyczyszczenia ... do Internetu stanowi potencjalny cel ataku, a dla firmy wiele danych jest bezcenne. Ignorancja w kwestii cyberbezpieczeństwa urządzeń mobilnych może skończyć się ...

-

![Kto odpowiada za bezpieczeństwo chmury w firmie? [© Jakub Jirsák - Fotolia.com] Kto odpowiada za bezpieczeństwo chmury w firmie?]()

Kto odpowiada za bezpieczeństwo chmury w firmie?

... środowiska IT, w którym chce pracować oraz efektywność migracji aplikacji i danych. Większa różnorodność to więcej problemów Migracja firmowych środowisk IT do ... istniała konieczność zapewnienia możliwości bezpiecznego przesyłania danych pomiędzy różnymi środowiskami. W czasach, gdy zagrożenia wobec firmowych danych czyhają na każdym kroku, nie ...

-

![Phishing: czym jest, jak mu zapobiec i co robić, gdy się nie uda? [© weerapat1003 - Fotolia.com] Phishing: czym jest, jak mu zapobiec i co robić, gdy się nie uda?]()

Phishing: czym jest, jak mu zapobiec i co robić, gdy się nie uda?

... nie ma już możliwości zalogowania się poprzednimi danymi, należy skontaktować się z działem obsługi klienta w celu ręcznego przywrócenia danych dostępowych; Skontaktuj się z bankiem w przypadku kradzieży danych bankowych. Należy niezwłocznie skontaktować się z przedstawicielem banku, aby zablokować karty kredytowe, konta oraz wszystko, co może paść ...

-

![Jaki budżet na cyberbezpieczeństwo 2020? [© BillionPhotos.com - Fotolia.com] Jaki budżet na cyberbezpieczeństwo 2020?]()

Jaki budżet na cyberbezpieczeństwo 2020?

... firm bez odpowiednich rozwiązań disaster recovery upada w rok po utracie danych - dodaje. Bezpieczeństwo danych w Polsce Z danych GUS-u wynika, że ponad 80% przedsiębiorstw stara się zabezpieczać ... jednak, że wciąż 40 % firm nie posiada oprogramowania do backupu danych, które podobnie jak antywirus, powinno być podstawowym środkiem ochrony w każdej ...

-

![Jak sprawdzić czy telefon jest zhakowany? Jak sprawdzić czy telefon jest zhakowany?]()

Jak sprawdzić czy telefon jest zhakowany?

... % firm przyznało, że urządzenie mobilne co najmniej jednego pracownika było zainfekowane szkodliwym oprogramowaniem. Jego zadaniem była kradzież danych osobowych lub oszustwa finansowe, ale także kradzież danych firmowych. Urządzenia mobilne są wyjątkowo narażone na ataki, ponieważ często nie są chronione przez oprogramowanie zabezpieczające ...

-

![Masz złą wiadomość. Poczta e-mail narzędziem cyberprzestępczości [© pixabay.com] Masz złą wiadomość. Poczta e-mail narzędziem cyberprzestępczości]()

Masz złą wiadomość. Poczta e-mail narzędziem cyberprzestępczości

... ”, podobnie jak znane marki, takie jak Netflix, które stały się popularne podczas pandemii. Hakerzy zwykle szukali danych osobowych i finansowych umożliwiających osiąganie zysków. Wyłudzanie danych uwierzytelniających: Trend Micro wykrył prawie 5,5 mln prób kradzieży poświadczeń użytkowników, które zostały przepuszczone przez dotychczas używane ...

-

![Jak rozpoznać oszustwo na Facebook Marketplace? [© pixabay.com] Jak rozpoznać oszustwo na Facebook Marketplace?]()

Jak rozpoznać oszustwo na Facebook Marketplace?

... konkursu jest podanie danych na stronie, do której przeniósł użytkownika link znajdujący się w wiadomości phishingowej. Taki zabieg ma na celu pozyskanie danych ofiary ataku, ... , to może być podróbka lub wadliwy towar. Uważaj na promocje i nigdy nie podawaj danych osobowych, aby uzyskać dostęp do atrakcyjnej oferty. Używaj tylko zaufanych metod ...

-

![7 oznak, że komputer został zhakowany. Jak się bronić? [© pixabay.com] 7 oznak, że komputer został zhakowany. Jak się bronić?]()

7 oznak, że komputer został zhakowany. Jak się bronić?

... mówi Kamil Sadkowski. Kamera internetowa sama się włącza Niektóre programy szpiegujące instalowane przez przestępców są przeznaczone nie tylko do przechwytywania danych z komputera, ale także do potajemnego włączania kamery internetowej i mikrofonu. Może to umożliwić cyberprzestępcom nagrywanie i kradzież filmów wideo przedstawiających ofiarę i jej ...

-

![Bezpieczne zakupy świąteczne - na co zwrócić uwagę? [© pixabay.com] Bezpieczne zakupy świąteczne - na co zwrócić uwagę?]()

Bezpieczne zakupy świąteczne - na co zwrócić uwagę?

... załączników, w przeciwnym razie zainfekujesz swoje urządzenie albo zostaniesz przeniesiony na fałszywą stronę internetową, której celem jest wyłudzenie danych osobowych lub danych karty płatniczej – ostrzega Kamil Sadkowski, starszy specjalista ds. cyberbezpieczeństwa ESET. – Otrzymane informacje najlepiej weryfikować kontaktując się bezpośrednio ...

-

![Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci? Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?]()

Dzień Bezpiecznego Komputera. Jak dbać o bezpieczeństwo w sieci?

... utrwalonego odpowiednika w języku polskim. Phishing to oszustwo internetowe polegające na podszywaniu się pod inną osobę lub instytucję w celu wyłudzenia wrażliwych danych (danych osobowych, kontaktowych, logowania, haseł, numerów kart bankowych wraz z kodami CVV i innych istotnych informacji) lub zainfekowania komputera albo telefonu komórkowego ...

-

![Fake hacking. Jak się przed nim chronić? Fake hacking. Jak się przed nim chronić?]()

Fake hacking. Jak się przed nim chronić?

... się do systemu. Poprzez wyświetlanie na ekranie ofiary serii poleceń i danych, sprawia wrażenie przejęcia kontroli nad urządzeniem. Jednak do wyświetlenia symulatora ... może też przybrać formę wiadomości e-mail informującej o włamaniu do systemów ofiary, zaszyfrowaniu danych oraz żądaniu okupu za ich odzyskanie. W tego rodzaju atakach do e-maila może ...

-

![Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa]()

Sztuczna inteligencja i platformy MESH przyszłością cyberbezpieczeństwa

... Pozwala między innymi na szybką identyfikację podatności ofiar na konkretne zagrożenia, a także jest w stanie napisać przestępcom gotowy złośliwy kod ... Wgląd do najwrażliwszych danych powinien być udzielany tylko konkretnym, uwierzytelnionym użytkownikom. Kontrolowanie ilości danych dostarczanych przez firmę do bazy AI - Im więcej danych znajduje się ...

-

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?]()

SIM SWAP. Na czym polega i jak się ochronić?

... przez cyberprzestępców na pocztę (firmową lub osobistą) lub do interfejsu stron internetowych może oznaczać kolejne potencjalne problemy na czele z: wyciekami danych ofiary i jej klientów, możliwością wprowadzania kompromitujących treści lub wysyłki wiadomości z przejętych kont. W wielu przypadkach utrata reputacji i straty wizerunkowe mogą być ...

-

![Aplikacje randkowe: jak stracić głowę, a nie wrażliwe dane? [© karuka - Fotolia] Aplikacje randkowe: jak stracić głowę, a nie wrażliwe dane?]()

Aplikacje randkowe: jak stracić głowę, a nie wrażliwe dane?

... być wykorzystane przez cyberprzestępców do stalkowania ofiar, szantażowania czy uzyskiwania informacji dotyczących ich statusu majątkowego. Szeroka wiedza na temat danej osoby to potencjalny wstęp do kolejnych przestępstw. Stalkerzy wiedzą, jak zdobyć dokładną lokalizację O ile wyciekom danych można zaradzić przez rozsądne i oszczędne uzupełnianie ...

-

![Scam telefoniczny - wszystko, co musisz o nim wiedzieć [© Freepik] Scam telefoniczny - wszystko, co musisz o nim wiedzieć]()

Scam telefoniczny - wszystko, co musisz o nim wiedzieć

... . Kluczowe jest unikanie publikowania numeru w mediach społecznościowych czy innych publicznych miejscach w sieci. Ważne jest również zachowanie ostrożności wobec prób wyłudzenia danych, takich jak phishing – należy zawsze dokładnie sprawdzać nadawcę wiadomości, unikać klikania bez sprawdzenia dokąd prowadzi link i nigdy nie podawać wrażliwych ...

-

![5 zasad cyberbezpieczeństwa dla pracowników biurowych [© Freepik] 5 zasad cyberbezpieczeństwa dla pracowników biurowych]()

5 zasad cyberbezpieczeństwa dla pracowników biurowych

... do systemów informatycznych, ich zainfekowaniu, czy też o uzyskiwaniu nieuprawnionego dostępu do danych pracowników, a często i klientów. Haracz albo kara Bardzo często wirtualni włamywacze ... dają się nabrać nawet na stosunkowo proste do wykrycia metody. Wśród ofiar zdarzają się także osoby dobrze wykształcone, ale niewystarczająco jednak czujne w ...

-

![Długi i cyberataki, czyli podwójny cios w bezpieczeństwo seniorów [© Freepik] Długi i cyberataki, czyli podwójny cios w bezpieczeństwo seniorów]()

Długi i cyberataki, czyli podwójny cios w bezpieczeństwo seniorów

... się m.in.: Jak często seniorzy padają ofiarą kradzieży lub wyłudzenia danych? Jakie są najczęstsze metody działania cyberprzestępców wobec osób starszych? ... działania cyberprzestępców są zróżnicowane. Seniorzy, którzy zetknęli się z próbą kradzieży danych, najczęściej wskazują na oszustwa telefoniczne (44 proc.). Nieco rzadziej hakerzy używali ...

-

![Oszustwa inwestycyjne w internecie: jak działają i jak się chronić? [© pixabay.com] Oszustwa inwestycyjne w internecie: jak działają i jak się chronić?]()

Oszustwa inwestycyjne w internecie: jak działają i jak się chronić?

... Choć nazwy kampanii i wizualna oprawa często się zmieniały, wiele z nich korzystało z tych samych szablonów i zaplecza technicznego. Celem przestępców było zdobycie danych kontaktowych ofiary. W kolejnym kroku dzwonili do użytkownika, próbując nakłonić go do udziału w fałszywej inwestycji, zaciągnięcia pożyczki lub zainstalowania oprogramowania do ...

-

![Phishing: groźne ataki we Włoszech [© stoupa - Fotolia.com] Phishing: groźne ataki we Włoszech]()

Phishing: groźne ataki we Włoszech

... ofiar. Firma G DATA radzi, jak ochronić się przed phishingiem: Zaleca się stosowanie najnowszych wersji przeglądarek internetowych, które często wyposażone są w filtry phishingowe. Należy unikać przesyłania danych ... protokół HTTPS nie powinno się na niej podawać żadnych danych i powiadomić o tym fakcie swój bank. Należy wybierać ofertę tych banków, ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DoS-i-botnety-najgrozniejsze-dla-firm-94854-150x100crop.jpg)

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT](https://s3.egospodarka.pl/grafika2/ataki-APT/Fortinet-ataki-APT-125237-150x100crop.jpg)

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2013-129510-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2014-139252-150x100crop.jpg)

![Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich [© Stepan Popov - Fotolia.com] Steam, Xbox Live i PlayStation Network: 5 największych ataków hakerskich](https://s3.egospodarka.pl/grafika2/Steam/Steam-Xbox-Live-i-PlayStation-Network-5-najwiekszych-atakow-hakerskich-159478-150x100crop.jpg)

![Banki nie powinny się spodziewać, że hakerzy odpuszczą [© Mikko Lemola - Fotolia.com] Banki nie powinny się spodziewać, że hakerzy odpuszczą](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Banki-nie-powinny-sie-spodziewac-ze-hakerzy-odpuszcza-174717-150x100crop.jpg)

![Cyberprzestępcy szukają pracowników [© Leo Lintang - Fotolia.com] Cyberprzestępcy szukają pracowników](https://s3.egospodarka.pl/grafika2/ransomware/Cyberprzestepcy-szukaja-pracownikow-177255-150x100crop.jpg)

![Ransomware celuje w firmy. Liczba ataków wzrosła 6 razy [© leowolfert - Fotolia.com] Ransomware celuje w firmy. Liczba ataków wzrosła 6 razy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ransomware-celuje-w-firmy-Liczba-atakow-wzrosla-6-razy-178780-150x100crop.jpg)

![Jak hakerzy zarabiają na graczach? [© pbombaert - Fotolia.com] Jak hakerzy zarabiają na graczach?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-hakerzy-zarabiaja-na-graczach-182113-150x100crop.jpg)

![Uwaga na nowy ransomware! Chce zszargać ci reputację [© tonsnoei - Fotolia] Uwaga na nowy ransomware! Chce zszargać ci reputację](https://s3.egospodarka.pl/grafika2/ransomware/Uwaga-na-nowy-ransomware-Chce-zszargac-ci-reputacje-184509-150x100crop.jpg)

![Steganografia w rękach cyberprzestępcy [© Sergey Nivens - Fotolia] Steganografia w rękach cyberprzestępcy](https://s3.egospodarka.pl/grafika2/steganografia/Steganografia-w-rekach-cyberprzestepcy-195644-150x100crop.jpg)

![Loginy CEO na celowniku hakerów [© Rawf8 - Fotolia.com] Loginy CEO na celowniku hakerów](https://s3.egospodarka.pl/grafika2/loginy/Loginy-CEO-na-celowniku-hakerow-198723-150x100crop.jpg)

![10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma [© Jakub Jirsák - Fotolia.com] 10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/10-pytan-o-cyberbezpieczenstwo-ktore-powinna-sobie-zadac-kazda-firma-203530-150x100crop.jpg)

![Urządzenia mobilne - najsłabsze ogniwo cyberochrony [© thodonal - Fotolia.com] Urządzenia mobilne - najsłabsze ogniwo cyberochrony](https://s3.egospodarka.pl/grafika2/cyberataki/Urzadzenia-mobilne-najslabsze-ogniwo-cyberochrony-216091-150x100crop.jpg)

![Kto odpowiada za bezpieczeństwo chmury w firmie? [© Jakub Jirsák - Fotolia.com] Kto odpowiada za bezpieczeństwo chmury w firmie?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Kto-odpowiada-za-bezpieczenstwo-chmury-w-firmie-221932-150x100crop.jpg)

![Phishing: czym jest, jak mu zapobiec i co robić, gdy się nie uda? [© weerapat1003 - Fotolia.com] Phishing: czym jest, jak mu zapobiec i co robić, gdy się nie uda?](https://s3.egospodarka.pl/grafika2/phishing/Phishing-czym-jest-jak-mu-zapobiec-i-co-robic-gdy-sie-nie-uda-222250-150x100crop.jpg)

![Jaki budżet na cyberbezpieczeństwo 2020? [© BillionPhotos.com - Fotolia.com] Jaki budżet na cyberbezpieczeństwo 2020?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Jaki-budzet-na-cyberbezpieczenstwo-2020-224376-150x100crop.jpg)

![Masz złą wiadomość. Poczta e-mail narzędziem cyberprzestępczości [© pixabay.com] Masz złą wiadomość. Poczta e-mail narzędziem cyberprzestępczości](https://s3.egospodarka.pl/grafika2/cyberataki/Masz-zla-wiadomosc-Poczta-e-mail-narzedziem-cyberprzestepczosci-237096-150x100crop.jpg)

![Jak rozpoznać oszustwo na Facebook Marketplace? [© pixabay.com] Jak rozpoznać oszustwo na Facebook Marketplace?](https://s3.egospodarka.pl/grafika2/Facebook-Marketplace/Jak-rozpoznac-oszustwo-na-Facebook-Marketplace-246493-150x100crop.jpg)

![7 oznak, że komputer został zhakowany. Jak się bronić? [© pixabay.com] 7 oznak, że komputer został zhakowany. Jak się bronić?](https://s3.egospodarka.pl/grafika2/zhakowany-komputer/7-oznak-ze-komputer-zostal-zhakowany-Jak-sie-bronic-247352-150x100crop.jpg)

![Bezpieczne zakupy świąteczne - na co zwrócić uwagę? [© pixabay.com] Bezpieczne zakupy świąteczne - na co zwrócić uwagę?](https://s3.egospodarka.pl/grafika2/zakupy-swiateczne/Bezpieczne-zakupy-swiateczne-na-co-zwrocic-uwage-249422-150x100crop.jpg)

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?](https://s3.egospodarka.pl/grafika2/SIM-swap/SIM-SWAP-Na-czym-polega-i-jak-sie-ochronic-261596-150x100crop.jpg)

![Aplikacje randkowe: jak stracić głowę, a nie wrażliwe dane? [© karuka - Fotolia] Aplikacje randkowe: jak stracić głowę, a nie wrażliwe dane?](https://s3.egospodarka.pl/grafika2/falszywe-aplikacje/Aplikacje-randkowe-jak-stracic-glowe-a-nie-wrazliwe-dane-262314-150x100crop.jpg)

![Scam telefoniczny - wszystko, co musisz o nim wiedzieć [© Freepik] Scam telefoniczny - wszystko, co musisz o nim wiedzieć](https://s3.egospodarka.pl/grafika2/scam/Scam-telefoniczny-wszystko-co-musisz-o-nim-wiedziec-263556-150x100crop.jpg)

![5 zasad cyberbezpieczeństwa dla pracowników biurowych [© Freepik] 5 zasad cyberbezpieczeństwa dla pracowników biurowych](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/5-zasad-cyberbezpieczenstwa-dla-pracownikow-biurowych-266601-150x100crop.jpg)

![Długi i cyberataki, czyli podwójny cios w bezpieczeństwo seniorów [© Freepik] Długi i cyberataki, czyli podwójny cios w bezpieczeństwo seniorów](https://s3.egospodarka.pl/grafika2/emeryci/Dlugi-i-cyberataki-czyli-podwojny-cios-w-bezpieczenstwo-seniorow-268261-150x100crop.jpg)

![Oszustwa inwestycyjne w internecie: jak działają i jak się chronić? [© pixabay.com] Oszustwa inwestycyjne w internecie: jak działają i jak się chronić?](https://s3.egospodarka.pl/grafika2/oszustwa/Oszustwa-inwestycyjne-w-internecie-jak-dzialaja-i-jak-sie-chronic-268374-150x100crop.jpg)

![Phishing: groźne ataki we Włoszech [© stoupa - Fotolia.com] Phishing: groźne ataki we Włoszech](https://s3.egospodarka.pl/grafika/phishing/Phishing-grozne-ataki-we-Wloszech-MBuPgy.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)