-

![Robak Win32.Koobface rozmnaża się ekspresowo Robak Win32.Koobface rozmnaża się ekspresowo]()

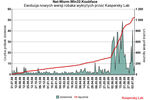

Robak Win32.Koobface rozmnaża się ekspresowo

08:18 10.07.2009

... chronionym lub przeglądarki Firefox z zainstalowaną wtyczką NoScript. Ujawniaj jak najmniej swoich poufnych informacji. Nie podawaj adresu domowego, numeru telefonu i innych danych osobowych, które nie są nikomu potrzebne – Twoi prawdziwi znajomi i tak je znają. Dbaj o regularne uaktualnianie oprogramowania antywirusowego, aby uniknąć ataku nowych ...

-

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

12:23 03.07.2009

... , które wprowadzamy podczas takiego połączenia, mogą zostać przechwycone przez cyberprzestępców. Jednym z celów ataku może być pozyskanie danych kart kredytowych, innym zgromadzenie adresów e-mail i innych informacji osobowych. Cyberprzestępca musi jedynie czekać – nawet gdy przynętę połknie tylko jedna ofiara, wysiłek się opłaci. Z punktu widzenia ...

-

![Portale społecznościowe: bądź ostrożny [© stoupa - Fotolia.com] Portale społecznościowe: bądź ostrożny]()

Portale społecznościowe: bądź ostrożny

12:36 11.06.2009

... marketingowych bądź o wiele bardziej niebezpiecznych stron. Wiadomo też, że publicznie dostępne informacje były wykorzystywane do przeprowadzania ataków typu whaling (wyłudzania danych osobowych od osób na wysokich stanowiskach) oraz do oszustw związanych z kartami kredytowymi. Przestępcy internetowi mają do dyspozycji wiele różnych punktów dostępu ...

-

![eYouGuide: cyfrowe prawa konsumentów UE [© stoupa - Fotolia.com] eYouGuide: cyfrowe prawa konsumentów UE]()

eYouGuide: cyfrowe prawa konsumentów UE

11:05 29.05.2009

... znaleźć informacje na temat praw konsumentów w stosunku do dostawców usług połączeń szerokopasmowych, zakupów internetowych, pobierania muzyki z sieci, ochrony danych osobowych w Internecie oraz na portalach społecznościowych. Korzystając z Internetu europejski konsument ma prawo do: uzyskania przed dokonaniem zakupu jasnych informacji o cenach ...

-

![Tydzień 20/2009 (11-17.05.2009) [© RVNW - Fotolia.com] Tydzień 20/2009 (11-17.05.2009)]()

Tydzień 20/2009 (11-17.05.2009)

22:57 16.05.2009

... o 16,5%, w lutym 19,1%, a w marcu o 20,2% r/r (o 2% m/m). W Polsce kart kredytowych przybywa. Z danych NBP wynika, że pod koniec marca było 10 mln kredytowych (wzrost ... Samar pierwszych czterech miesiącach 2008 roku w Polsce wyprodukowano 288,2 tys. samochodów osobowych i dostawczych, a więc o 22% mniej niż przed rokiem. W kwietniu sytuacja się ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

13:17 10.05.2009

... wysyłanie wiadomości o tematyce najczęściej bankowej, gdzie proszeni jesteśmy np. o weryfikację danych i zalogowanie się na konto, używając odnośnika w wiadomości. Po przejściu na ... (bo tyle właśnie ta wątpliwa przyjemność kosztuje), narażeni też byli na utratę danych osobowych podczas wpisywania np. nr karty kredytowej. Warto także zaznaczyć, że ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

12:56 04.05.2009

... drive-by”, jakie przynęty i technologie wykorzystuje się do przeprowadzania takich ataków oraz w jaki sposób wykorzystuje się te ataki do kradzieży danych osobowych oraz przejmowania kontroli nad komputerami. Zrozumieć eksplozję Przed przeprowadzeniem bardziej szczegółowych badań ataków drive-by download, autor artykułu postanowił wyjaśnić najpierw ...

-

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową]()

Chroń swoją domenę internetową

00:20 03.05.2009

... okazji zwrócić uwagę – czy wręcz dopytać rejestratora domen – czy posiada on stosowne zaświadczenie wydawane przez GIODO, które chroni i gwarantuje poufność danych osobowych właściciela domeny. Pamiętaj o przedłużeniu Domeny rejestrujemy na okres minimum jednego roku, nie ma zaś możliwości wykupienia adresu internetowego dożywotnio. Większość ...

-

![Trend Smart Surfing na komputery Mac [© Nmedia - Fotolia.com] Trend Smart Surfing na komputery Mac]()

Trend Smart Surfing na komputery Mac

08:34 02.05.2009

... . Rozwiązanie Trend Smart Surfing for Mac zabezpiecza przed szkodliwym oprogramowaniem oraz zagrożeniami internetowymi zapewniając ochronę tożsamości użytkowników i ich danych osobowych podczas dokonywania zakupów i wykonywania operacji bankowych online oraz korzystania z Internetu. Technologie te blokują łącza zamieszczone w poczcie elektronicznej ...

-

![Trend Smart Surfing dla Apple iPhone [© stoupa - Fotolia.com] Trend Smart Surfing dla Apple iPhone]()

Trend Smart Surfing dla Apple iPhone

00:02 15.04.2009

... urządzeń mobilnych iPhone i iPod touch przed niezamierzonym odwiedzaniem serwisów, które mogą zawierać szkodliwe treści służące do kradzieży informacji poufnych lub danych osobowych. Trend Micro Smart Protection Network to infrastruktura kliencka, która codziennie sprawdza pod względem bezpieczeństwa około pięć miliardów adresów URL, wiadomości ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

09:30 02.04.2009

... skuteczny. Jak sama nazwa wskazuje, mechanizm chroni przed wyłudzeniem danych po przekierowaniu klienta na spreparowaną stronę. Użytkownik wybiera (najczęściej w ... danych osobowych 25 milionów Brytyjczyków przez HM Revenue & Customs (Brytyjski Urząd Podatkowy i Celny), stwierdził, że media robią niepotrzebny szum w sprawie zaginięcia tych danych ...

-

![Symantec udostępnił Norton 360 3.0 [© Nmedia - Fotolia.com] Symantec udostępnił Norton 360 3.0]()

Symantec udostępnił Norton 360 3.0

00:11 27.03.2009

... Norton Identity Safe, która pozwala bezpiecznie zarządzać tożsamością użytkownika w Internecie oraz przechowywać nazwy i hasła. Moduł ten uniemożliwia także przechwytywanie danych osobowych przez programy podsłuchujące (na przykład aplikacje śledzące znaki wprowadzane na klawiaturze). Pakiet Norton 360 zawiera także program Norton Backup Drive ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

01:03 24.03.2009

... Kontrakt zobowiązuje właściciela skrzynki pocztowej/domeny, aby używał autentycznych informacji osobowych, a w przypadku ich zmiany niezwłocznie je uaktualniał. Niestety, nie powstrzymuje to cyberprzestępców, którzy wykorzystują cn99.com, przed podawaniem fałszywych danych osobowych. Zdaniem ekspertów wystarczy rzut oka na listę najpopularniejszych ...

-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

12:23 19.03.2009

... wojen między gangami tworzącymi wirusy, robaki i sieci botnet. Wynikają one z coraz większej rywalizacji o korzyści majątkowe czerpane z wyłudzania danych osobowych i oszustw, jak również z mniejszej liczebności poszczególnych gangów i rozwoju zabezpieczeń. Należy się spodziewać coraz ostrzejszej rywalizacji pomiędzy cyberprzestępcami z Europy ...

-

![Phishing: metody ataków Phishing: metody ataków]()

Phishing: metody ataków

00:52 07.03.2009

... informatyczna. W artykule skupiono się na metodach podrabiania wiadomości, wyłudzania pieniędzy i danych osobowych, a także przejmowania i wykorzystywania maszyn niczego nieświadomych użytkowników do atakowania innych komputerów. Phishing to forma wyłudzenia danych użytkownika, takich jak nr konta, identyfikatory używane podczas logowania i hasła ...

-

![Kryzys ożywia cyberprzestępczość [© stoupa - Fotolia.com] Kryzys ożywia cyberprzestępczość]()

Kryzys ożywia cyberprzestępczość

13:58 23.02.2009

... online. Certyfikaty takie są używane przez wiele banków do bezpiecznego przeprowadzania takich transakcji. Niestety, hakerzy dokonujący oszustw typu phishing (wyłudzanie danych osobowych) i innych przestępstw z łatwością dostosowali się do tej techniki zabezpieczeń. W kwietniu 2008 r. klienci Bank of America stali się obiektem ataku typu ...

-

![Trend Micro: czym są sieci botnet? [© stoupa - Fotolia.com] Trend Micro: czym są sieci botnet?]()

Trend Micro: czym są sieci botnet?

13:20 19.02.2009

... wszystko przemycić w masie podobnych, legalnych wiadomości e-mail wysyłanych z okazji Dnia Zakochanych. Eksperci przestrzegają, że jeżeli nie chcesz stracić swoich danych osobowych lub oszczędności, uważaj. Zagrożenie dotyczy zarówno użytkowników indywidualnych, jak i firm. Trend Micro radzi więc przedsięwziąć odpowiednie środki ostrożności przez ...

-

![Tydzień 7/2009 (09-15.02.2009) [© RVNW - Fotolia.com] Tydzień 7/2009 (09-15.02.2009)]()

Tydzień 7/2009 (09-15.02.2009)

23:39 14.02.2009

... stycznia 2009 roku do 10,5% (z 9,5% w grudniu i wobec 11,5% rok wcześniej). Z danych GUS wynika, że w I kw. 2008 roku wzrost PKB wyniósł 6%, w II kw. - 5,8%, a ... Streem po dnie Bałtyku. W styczniu wyprodukowały o 34% mniej samochodów osobowych i dostawczych niż przed rokiem. ArcelorMittal jeszcze niedawno planował redukcje zatrudnienia koncernu o ok ...

-

![W dzień św. Walentego uważaj na phishing [© stoupa - Fotolia.com] W dzień św. Walentego uważaj na phishing]()

W dzień św. Walentego uważaj na phishing

00:18 13.02.2009

... ? Szybkie kliknięcie odsyłacza prowadzącego do strony internetowej sprzedawcy, wprowadzenie adresu i danych dotyczących konta bankowego – jednak czerwone róże nigdy nie ... formularza znajdującego się w wiadomości e-mail, w którym jesteś proszony o podanie danych osobowych. Takie informacje wpisuj jedynie na bezpiecznych stronach. Sprawdź, czy adres ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

13:35 10.02.2009

... powinni być bardzo ostrożni w kwestii ujawniania swoich informacji osobowych. Powodem są drastyczne zmiany, jakie nastąpiły w cyberprzestępczości na ... Z tego i podobnych incydentów można wyciągnąć następujący wniosek: zawsze używaj innych danych użytkownika dla różnych usług internetowych oraz wystarczająco długich haseł zawierających liczby ...

-

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1]()

Windows Internet Explorer 8 RC1

00:53 28.01.2009

... Explorer 8 daje użytkownikom możliwość skasowania plików cookie, historii i innych danych, zachowując je jednocześnie dla ulubionych stron użytkownika. Filtr SmartScreen. Jest to nowy filtr, będący rozwinięciem filtru phishingowego (chroniącego przed wyciekiem danych osobowych) firmy Microsoft. Zapobieganie atakom typu ClickJacking. Kolejna nowość ...

-

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs]()

Zagrożenia w sieci w 2009 r. wg TrendLabs

12:19 26.01.2009

... . Analitycy zajmujący się dziedziną zabezpieczeń zapowiadają wojny wirusów, robaków i botnetów jako skutek coraz bardziej zaciętej walki o zyski z wyłudzania danych osobowych i oszustw, jak również zmniejszania się gangów cybernetycznych i coraz lepszych zabezpieczeń. Będzie trwała rywalizacja między przestępcami z krajów Europy Środkowej ...

-

![Bezpieczeństwo w sieci - wskazówki [© stoupa - Fotolia.com] Bezpieczeństwo w sieci - wskazówki]()

Bezpieczeństwo w sieci - wskazówki

12:39 13.01.2009

... . Należy zawsze czytać umowy licencyjne i przerywać proces instalacji, jeżeli razem z daną aplikacją mają być zainstalowane inne „programy”. Nie należy podawać danych osobowych w przypadku nieprzewidzianego żądania informacji. Dane osobowe można podawać tylko w przypadku takich serwisów, w których u dołu okna wyświetla się ikona kłódki (w przypadku ...

-

![Spam: co należy wiedzieć? Spam: co należy wiedzieć?]()

Spam: co należy wiedzieć?

12:36 02.01.2009

... , według autora artykułu, kontrowersje może budzić ten zamieszczony na Wirtualnej Polsce. Fragment regulaminu Wp.pl: 6. Wyrażenie zgody na przetwarzanie danych osobowych dla celów marketingowych oznacza w szczególności zgodę na otrzymywanie informacji handlowych pochodzących od Wirtualnej Polski S.A. oraz innych osób (reklamodawców współpracujących ...

-

![Metody socjotechniki: świąteczny ranking [© stoupa - Fotolia.com] Metody socjotechniki: świąteczny ranking]()

Metody socjotechniki: świąteczny ranking

12:39 11.12.2008

... mogą w tym czasie zainfekować więcej użytkowników. 4. Kradzież danych osobowych — fałszywe promocje. Ataki tego typu narażają na duże ryzyko użytkowników poszukujących w Internecie darmowych upominków i promocji, korzystając z pozornie nieszkodliwych ankiet do gromadzenia danych osobowych. Obietnice nagród rzeczowych, kuponów upominkowych, a nawet ...

-

![Bezpieczne zakupy w Internecie w święta [© stoupa - Fotolia.com] Bezpieczne zakupy w Internecie w święta]()

Bezpieczne zakupy w Internecie w święta

13:10 09.12.2008

... symbol kłódki. Nie odpowiadaj na e-maile proszące o potwierdzenie lub ponowne potwierdzenie danych. Jest to zapewne fałszywka, która ma na celu wyłudzenie tych informacji. Żaden dbający o bezpieczeństwo sklep nie będzie wymagał podawania danych osobowych w e-mailu. Krok 3: Bezpieczne zakupy Właściwe logowanie, wybór produktów to nie ...

-

![Wzrost ataków na serwisy społecznościowe [© Scanrail - Fotolia.com] Wzrost ataków na serwisy społecznościowe]()

Wzrost ataków na serwisy społecznościowe

00:07 01.12.2008

... się codziennością tego typu serwisów. Lista nadużyć, jakich dopuszczają się cyberprzestępcy w serwisach społecznościowych jest długa, i sięga od szpiegowania i wykradania danych osobowych, poprzez spam i maile phishingowe, aż do wykorzystywania luk bezpieczeństwa poszczególnych portali. „Portale społecznościowe od dawna znajdują się na celowniku ...

-

![Wyniki przedsiębiorstw 2007 [© Scanrail - Fotolia.com] Wyniki przedsiębiorstw 2007]()

Wyniki przedsiębiorstw 2007

00:31 04.11.2008

... 1117 więcej niż za rok 2006) o liczbie pracujących 10 i więcej osób, prowadzących księgi rachunkowe i zorganizowanych w formie spółek handlowych (osobowych i kapitałowych), spółek cywilnych, przedsiębiorstw państwowych, spółdzielni, oddziałów przedsiębiorców zagranicznych, osób fizycznych wykonujących działalność gospodarczą i państwowych jednostek ...

-

![Ochrona danych a serwisy społecznościowe Ochrona danych a serwisy społecznościowe]()

Ochrona danych a serwisy społecznościowe

13:15 31.10.2008

... olbrzymią ilość przechowywanych danych osobowych portale społecznościowe muszą dostosować się do obowiązującego na terenie Polski prawa, zwłaszcza do Ustawy o ochronie danych osobowych z dnia 29 sierpnia 1997 roku. W myśl tej ustawy, na straży ochrony danych osobowych stoi GIODO (Generalny Inspektor Ochrony Danych Osobowych). W ustawie tej znajdują ...

-

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady]()

Bezpieczna bankowość elektroniczna - porady

13:14 26.10.2008

... kodów jednorazowych, tokenów, haseł jednorazowych itp.), a także nie należy podawać tego typu danych na nieszyfrowanych stronach internetowych, nie wolno odpowiadać na maile, których autorzy proszą o ujawnienie czy zweryfikowanie danych osobowych, informacji dotyczących numeru konta czy karty kredytowej. W przypadku otrzymania takiego maila należy ...

-

![Kradzież tożsamości: 7% ofiar w Polsce Kradzież tożsamości: 7% ofiar w Polsce]()

Kradzież tożsamości: 7% ofiar w Polsce

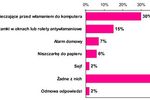

00:20 22.10.2008

... bardzo realne. TNS OBOP zbadał postawy Polaków dotyczące kwestii ochrony danych osobowych oraz zagrożeniami z nią związanych. Okazuje się, że najbardziej świadome w tej ... Europejskiej, deklarując najwyższą świadomość praw związanych z danymi osobowymi. Jednocześnie według danych TNS OBOP 70 proc. Polaków natychmiast zgłasza utratę prawa jazdy, ...

-

![Rachunek kosztów TDABC: metodyka wdrażania Rachunek kosztów TDABC: metodyka wdrażania]()

Rachunek kosztów TDABC: metodyka wdrażania

14:02 12.09.2008

... czasach, w celu uzyskania prognozy minut nakładu. Szacunki umożliwiły zespołowi GKP przypisanie kosztów operacyjnych do działań zgodnie ze zużyciem czasu danych zasobów osobowych. Po utworzeniu równań czasowych w modelu zespół mógł prognozować wykorzystanie personelu i zasobów na podstawie prognozowanych ilości i struktury oraz produktywności ...

-

![Pakiet zabezpieczeń Panda Security 2009 Pakiet zabezpieczeń Panda Security 2009]()

Pakiet zabezpieczeń Panda Security 2009

12:17 28.08.2008

... sand box) oraz weryfikacji potencjalnych anomalii w pracy systemów. Panda Internet Security 2009 i Panda Global Protection 2009 zostały wyposażone ponadto w filtr danych osobowych umożliwiający zdefiniowanie poufnych informacji (numery kont, hasła itp.), które nie powinny wydostać się z komputera bez wiedzy użytkownika, oraz mechanizm antyspamowy ...

-

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji]()

Bezpieczeństwo sieci a koniec wakacji

12:47 19.08.2008

... stanu przeglądarki internetowej (w prawym dolnym rogu okna). Nie korzystaj z ogólnodostępnych komputerów do przeprowadzania transakcji, które wymagają wprowadzania haseł lub danych osobowych. Używaj programów oferujących funkcje kontroli rodzicielskiej. Po wakacjach dziecko zaczyna spędzać więcej czasu w sieci, a taka funkcja pozwoli np. ustalić ...

-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

12:51 12.08.2008

... przez te organizacje wiadomości phisherów namawiają odbiorców do "potwierdzenia" swoich danych osobowych pod tym czy innym pretekstem. Wiadomości te zawierają odsyłacz do fałszywej strony, na której użytkownicy proszeni są o wprowadzenie swoich poufnych danych, które następnie dostają się w ręce przestępców. Fałszywa strona stanowi zwykle ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Portale społecznościowe: bądź ostrożny [© stoupa - Fotolia.com] Portale społecznościowe: bądź ostrożny](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Portale-spolecznosciowe-badz-ostrozny-MBuPgy.jpg)

![eYouGuide: cyfrowe prawa konsumentów UE [© stoupa - Fotolia.com] eYouGuide: cyfrowe prawa konsumentów UE](https://s3.egospodarka.pl/grafika/prawa-konsumentow/eYouGuide-cyfrowe-prawa-konsumentow-UE-MBuPgy.jpg)

![Tydzień 20/2009 (11-17.05.2009) [© RVNW - Fotolia.com] Tydzień 20/2009 (11-17.05.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-20-2009-11-17-05-2009-vgmzEK.jpg)

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową](https://s3.egospodarka.pl/grafika/domena/Chron-swoja-domene-internetowa-MBuPgy.jpg)

![Trend Smart Surfing na komputery Mac [© Nmedia - Fotolia.com] Trend Smart Surfing na komputery Mac](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Smart-Surfing-na-komputery-Mac-Qq30bx.jpg)

![Trend Smart Surfing dla Apple iPhone [© stoupa - Fotolia.com] Trend Smart Surfing dla Apple iPhone](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Smart-Surfing-dla-Apple-iPhone-MBuPgy.jpg)

![Symantec udostępnił Norton 360 3.0 [© Nmedia - Fotolia.com] Symantec udostępnił Norton 360 3.0](https://s3.egospodarka.pl/grafika/Norton/Symantec-udostepnil-Norton-360-3-0-Qq30bx.jpg)

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Kryzys ożywia cyberprzestępczość [© stoupa - Fotolia.com] Kryzys ożywia cyberprzestępczość](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Kryzys-ozywia-cyberprzestepczosc-MBuPgy.jpg)

![Trend Micro: czym są sieci botnet? [© stoupa - Fotolia.com] Trend Micro: czym są sieci botnet?](https://s3.egospodarka.pl/grafika/botnet/Trend-Micro-czym-sa-sieci-botnet-MBuPgy.jpg)

![Tydzień 7/2009 (09-15.02.2009) [© RVNW - Fotolia.com] Tydzień 7/2009 (09-15.02.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-7-2009-09-15-02-2009-vgmzEK.jpg)

![W dzień św. Walentego uważaj na phishing [© stoupa - Fotolia.com] W dzień św. Walentego uważaj na phishing](https://s3.egospodarka.pl/grafika/Dzien-Zakochanych/W-dzien-sw-Walentego-uwazaj-na-phishing-MBuPgy.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1](https://s3.egospodarka.pl/grafika/internet-explorer/Windows-Internet-Explorer-8-RC1-Qq30bx.jpg)

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-sieci-w-2009-r-wg-TrendLabs-apURW9.jpg)

![Bezpieczeństwo w sieci - wskazówki [© stoupa - Fotolia.com] Bezpieczeństwo w sieci - wskazówki](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczenstwo-w-sieci-wskazowki-MBuPgy.jpg)

![Metody socjotechniki: świąteczny ranking [© stoupa - Fotolia.com] Metody socjotechniki: świąteczny ranking](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Metody-socjotechniki-swiateczny-ranking-MBuPgy.jpg)

![Bezpieczne zakupy w Internecie w święta [© stoupa - Fotolia.com] Bezpieczne zakupy w Internecie w święta](https://s3.egospodarka.pl/grafika/zakupy-przez-internet/Bezpieczne-zakupy-w-Internecie-w-swieta-MBuPgy.jpg)

![Wzrost ataków na serwisy społecznościowe [© Scanrail - Fotolia.com] Wzrost ataków na serwisy społecznościowe](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Wzrost-atakow-na-serwisy-spolecznosciowe-apURW9.jpg)

![Wyniki przedsiębiorstw 2007 [© Scanrail - Fotolia.com] Wyniki przedsiębiorstw 2007](https://s3.egospodarka.pl/grafika/przedsiebiorstwa/Wyniki-przedsiebiorstw-2007-apURW9.jpg)

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady](https://s3.egospodarka.pl/grafika/bankowosc-elektroniczna/Bezpieczna-bankowosc-elektroniczna-porady-MBuPgy.jpg)

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-sieci-a-koniec-wakacji-MBuPgy.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)