-

![Zadbaj o bezpieczeństwo danych w wakacje [© stoupa - Fotolia.com] Zadbaj o bezpieczeństwo danych w wakacje]()

Zadbaj o bezpieczeństwo danych w wakacje

13:04 11.08.2008

... na zdobywanie poufnych informacji. Użytkownik otrzymuje e-maila, w którym pod pozorem przedłużenia licencji lub rutynowych działań bankowych, proszony jest o podanie danych osobowych czy numeru karty kredytowej. Nierzadko w wiadomości pojawia się link, którego kliknięcie przekierowuje na stronę internetową, łudząco przypominającą np.witrynę banku ...

-

![Branża motoryzacyjna w Polsce 2007 Branża motoryzacyjna w Polsce 2007]()

Branża motoryzacyjna w Polsce 2007

13:45 08.08.2008

... prawie 16 milionów nowych aut osobowych. To o 1,1 proc. więcej niż rok wcześniej. Łączna sprzedaż nowych samochodów osobowych w Europie Zachodniej wyniosła 14 794 207 ... się w kolejnych miesiącach 2008 roku. Wg danych Instytutu SAMAR od początku tego roku wyprodukowano w sumie 370,2 tys. samochodów osobowych i dostawczych, prawie o 32 proc. więcej ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

01:30 21.07.2008

... , umożliwiając szukanie innych użytkowników o podobnych zainteresowaniach, dostęp do profili osobowych, wybór trybów itd. Wiele klientów IM oferuje również dodatkowe funkcje. Najpopularniejszym ... na komputerze należy zainstalować produkt antywirusowy z aktualną bazą danych oraz zaporą sieciową, która blokuje nieautoryzowane połączenia sieciowe. ...

-

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy]()

Serwisy Web 2.0 a bezpieczeństwo firmy

00:20 13.07.2008

... pliki i programy na komputerach ofiar. W innych serwisach znaleziono wbudowane kody kierujące użytkowników na fałszywe strony w celu kradzieży ich tożsamości i danych osobowych. Serwisy społecznościowe mogą też być siedliskiem oprogramowania typu adware i programów szpiegujących. „Popularność serwisów społecznościowych sprawia, że są one narażone ...

-

![Cyberprzestępcy tworzą czarny rynek [© stoupa - Fotolia.com] Cyberprzestępcy tworzą czarny rynek]()

Cyberprzestępcy tworzą czarny rynek

13:45 11.07.2008

... , specjalista w Mediarecovery. Promocja na numery kart kredytowych To nie jedyne podobieństwo do zasad funkcjonowania gospodarki rynkowej. Złodzieje numerów kart kredytowych i danych osobowych stosują sprzedaż pakietową - uzależniają cenę jednostkową od ilości kupowanych informacji. Oferta cenowa 1000 numerów kart kredytowych będzie inna niż przy ...

-

![Wyciek danych głównym problemem firm [© Scanrail - Fotolia.com] Wyciek danych głównym problemem firm]()

Wyciek danych głównym problemem firm

00:08 09.07.2008

... badania Trend Micro dowodzą, że utrata poufnych danych i danych firmowych jest drugim najpoważniejszym zagrożeniem w pracy, zaraz po atakach wirusów. Zagrożenie to jest uważane za poważniejsze niż inne, takie jak spam, oprogramowanie szpiegujące czy phishing (wyłudzanie danych osobowych). Wielu uczestników badania wskazywało inne osoby jako ...

-

![Zagrożenia internetowe I-VI 2008 [© Scanrail - Fotolia.com] Zagrożenia internetowe I-VI 2008]()

Zagrożenia internetowe I-VI 2008

01:41 08.07.2008

... indywidualnych i firmy. Wykorzystywanie natury ludzkiej poprzez techniki inżynierii społecznej i phishingu (wyłudzania danych osobowych) Taktyki inżynierii społecznej, na przykład tzw. nigeryjskie oszustwo mające na celu wyłudzenie danych osobowych lub oszustwo typu Spanish prisoner (wyłudzanie pieniędzy rzekomo na wykupienie rosyjskiego ...

-

![Internauci a serwisy społecznościowe Internauci a serwisy społecznościowe]()

Internauci a serwisy społecznościowe

10:49 07.07.2008

... . Użytkownicy serwisów społecznościowych w zdecydowanej większości zdają sobie sprawę z ewentualnych zagrożeń związanych z wykorzystaniem własnych danych osobowych. Dwóch na trzech użytkowników (64%) stara się w ogóle nie podawać swoich prawdziwych danych lub udostępnia je jedynie zaufanym znajomym. Co piąty (21%) ma świadomość istnienia problemu ...

-

![Ochrona dzieci w sieci - wskazówki [© stoupa - Fotolia.com] Ochrona dzieci w sieci - wskazówki]()

Ochrona dzieci w sieci - wskazówki

01:37 03.07.2008

... dla dziecka. Przeglądnij treść oraz reguły prywatności i zabezpieczeń stron, które często odwiedza twoje dziecko. Porozmawiaj z dzieckiem o niebezpieczeństwach związanych z udostępnianiem danych osobowych w Internecie. Nie odpowiadaj na próby kontaktów przez Internet ze strony osób, których twoje dziecko nigdy nie znało. Uruchamiaj ręczne ...

-

![Trend Micro Worry-Free dla MSP [© Nmedia - Fotolia.com] Trend Micro Worry-Free dla MSP]()

Trend Micro Worry-Free dla MSP

00:29 19.06.2008

... dla serwisów handlu elektronicznego. Nowe rozwiązania z serii Worry-Free zapewniają ochronę przed programami szpiegującymi, wirusami, spamem, wyłudzaniem danych osobowych i nieodpowiednimi treściami internetowymi. Dodatkowo Worry-Free Business Security 5.0 zostało wyposażone w funkcję rozpoznawania lokalizacji, która zmienia ustawienia ochrony ...

-

![Spis abonentów TP SA: zasady publikacji [© pizuttipics - Fotolia.com] Spis abonentów TP SA: zasady publikacji]()

Spis abonentów TP SA: zasady publikacji

01:29 18.06.2008

Dostosowując się do wytycznych Generalnego Inspektora Ochrony Danych Osobowych Telekomunikacja Polska wprowadziła nowe zasady dotyczące publikacji danych klientów w Ogólnokrajowym Biurze Numerów oraz Ogólnokrajowym Spisie Abonentów. Udostępniane są wyłącznie informacje o numerach tych klientów, którzy wyrazili na to pisemną ...

-

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje]()

RSA: gang Rock Phish znów atakuje

00:40 26.04.2008

... nową technikę infekcji łączącą ataki typu phishing i konia trojańskiego o nazwie Zeus. Celem ataków jest kradzież danych osobowych i rozpowszechnianie szkodliwego oprogramowania służącego do kradzieży danych finansowych. Centrum przeciwdziałania oszustwom internetowym działu RSASM (Anti-Fraud Command Center – AFCC) wykryło niedawno nową serię ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

00:27 26.03.2008

... uzyskania wcześniejszej zgody podmiotu danych osobowych. Osoba odpowiedzialna za przetwarzanie danych osobowych musi być w stanie udowodnić, że uzyskała taką zgodę, w przeciwnym razie uzna się, że dane osobowe były przetwarzane bez wcześniejszej zgody podmiotu danych osobowych". "O ochronie danych osobowych", Artykuł 15, punkt 1. W ustawie ...

-

![Praca tymczasowa: rośnie liczba agencji [© Scanrail - Fotolia.com] Praca tymczasowa: rośnie liczba agencji]()

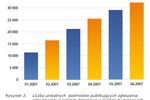

Praca tymczasowa: rośnie liczba agencji

01:54 25.03.2008

... płac w ramach własnej firmy. Klient agencji nie musi prowadzić dokumentacji akt osobowych, dokumentacji dla ZUS oraz Urzędów Skarbowych, nie musi też wystawiać ... Marek Jurkiewicz, Dyrektor Handlowy Start People. Informacje o danych Dane statystyczne, wykorzystane w materiale pochodzą z danych Krajowego Rejestru Agencji Zatrudnienia (www.kraz.praca. ...

-

![Trend Micro: ataki internetowe 2007 Trend Micro: ataki internetowe 2007]()

Trend Micro: ataki internetowe 2007

00:50 05.03.2008

... Business Network okryła się w zeszłym roku złą sławą w związku z udostępnianiem serwisów dla nielegalnych rodzajów działalności, takich jak pornografia dziecięca, wyłudzanie danych osobowych, czy dystrybucja szkodliwego oprogramowania. Podziemni hakerzy nie oszczędzają nikogo. W 2007 r. firma Apple musiała uporać się z gangiem ZLOB, czyli grupą ...

-

![Gry MMORPG: phisherzy atakują World of Warcraft Gry MMORPG: phisherzy atakują World of Warcraft]()

Gry MMORPG: phisherzy atakują World of Warcraft

01:56 18.02.2008

... sprzedaży - i konieczności weryfikacji danych osobowych. Gracze, którzy uwierzyli w treść fałszywej wiadomości, mogli stracić cenne przedmioty w wirtualnym świecie. W mailu znajdował się link, który przenosił użytkowników na profesjonalnie wyglądającą i podrobioną stronę z pierwszą częścią formularza do weryfikacji danych. Po zalogowaniu gracze ...

-

![Ryzykowne wykorzystanie danych osobowych [© Scanrail - Fotolia.com] Ryzykowne wykorzystanie danych osobowych]()

Ryzykowne wykorzystanie danych osobowych

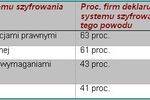

02:16 22.01.2008

... badań Instytutu Ponemon realizowanych na zlecenie firmy Compuware wynika, iż w firmach wzrasta użycie danych osobowych podczas testowania i prac nad rozwojem nowych aplikacji. Praktyki takie stosowane są w przeważającej większości europejskich firm. Firmy najczęściej wykorzystują rzeczywiste dane ...

-

![Pracownik biurowy a bezpieczeństwo danych firmy Pracownik biurowy a bezpieczeństwo danych firmy]()

Pracownik biurowy a bezpieczeństwo danych firmy

13:03 21.01.2008

... pracowników, związane z wykorzystywaniem wrażliwych danych, w tym informacji o klientach - danych osobowych, danych kart kredytowych, danych finansowych firmy oraz informacji stanowiących własność intelektualną. Prawdziwe zagrożenie tkwi w codziennych czynnościach Wyniki badań wskazują, że zagrożenia dla danych ze strony zaufanych pracowników ...

-

![Bezpieczne zakupy internetowe? [© Scanrail - Fotolia.com] Bezpieczne zakupy internetowe?]()

Bezpieczne zakupy internetowe?

11:41 15.01.2008

... (na przykład poprzez przejęcie kontroli nad jego sesją i zmianę miejsca dostawy zakupionego oraz opłaconego towaru). Kolejnym zagrożeniem jest możliwość przejęcia danych osobowych legalnego użytkownika bądź uzyskania informacji o specyficznych preferencjach i zainteresowaniach - co może posłużyć do szantażu lub wymuszenia. Bardzo łatwo byłoby też ...

-

![Sprzedaż samochodów 2007 [© Scanrail - Fotolia.com] Sprzedaż samochodów 2007]()

Sprzedaż samochodów 2007

00:06 12.01.2008

... danych można przypuszczać, iż ostateczny wynik ilości zarejestrowanych samochodów będzie o około 5 proc. niższy. Różnice w statystyce sprzedaży i rejestracji są m. in. wynikiem różnych definicji samochodu sprzedanego wykorzystywanych przez producentów (sprzedaż na dealera, wydanie samochodu klientowi finalnemu), raportowania samochodów osobowych ...

-

![Rodzice a ochrona dzieci w Internecie [© stoupa - Fotolia.com] Rodzice a ochrona dzieci w Internecie]()

Rodzice a ochrona dzieci w Internecie

00:20 25.12.2007

... , od tego jest tzw. nick, czyli sieciowy pseudonim. Wytłumaczmy dziecku, że nie powinno opowiadać o tym, czym zajmują się rodzice, podawać danych osobowych (telefon, adres, itp.), mówić o tym, co jest w domu. Uczulmy też dziecko, by nie wysyłało swoich zdjęć przypadkowym osobom. Jeśli chcesz ...

-

![Jak bezpiecznie kupować online? Jak bezpiecznie kupować online?]()

Jak bezpiecznie kupować online?

00:13 13.12.2007

... dokonać. W przypadku otrzymania maila z prośbą o ponowne podanie swoich danych w żadnym przypadku tego nie rób. Możesz zadzwonić do sklepu internetowego i poinformować o takim wydarzeniu. Żaden dbający o bezpieczeństwo sklep nie będzie wymagał podawania danych osobowych w e-mailu. Tego typu działania powinno się przeprowadzać wyłącznie podczas ...

-

![Ochrona danych firmy: istotne szyfrowanie Ochrona danych firmy: istotne szyfrowanie]()

Ochrona danych firmy: istotne szyfrowanie

01:30 05.12.2007

... osobowych obywateli w USA. Ryzyko wycieku poufnych informacji jest jeszcze wyższe w Europie i Azji. Zagrożenia te są wynikiem rosnącej liczby włamań do sieci, kradzieży lub zgubienia laptopów i innych urządzeń mobilnych. Ponemon Institute ujawnił, że w 2006 roku koszt naruszenia poufności danych ... ochronę w postaci szyfrowania danych m.in. dla ...

-

![Tydzień 46/2007 (12-18.11.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 46/2007 (12-18.11.2007)]()

Tydzień 46/2007 (12-18.11.2007)

22:47 17.11.2007

... stopę inflacji i mogą potencjalnie wywindować ją także w dłuższym okresie". Według danych Instytutu Międzynarodowych Finansów (Institute of International Finance – IIF) ... gazowego. General Motors (GM) rozpocznie w czwartym kw. 2008 r produkcję samochodów osobowych w budowanym obecnie zakładzie w St. Petersburgu. Koszt budowy jest szacowany ...

-

![Wyniki przedsiębiorstw 2006 [© Scanrail - Fotolia.com] Wyniki przedsiębiorstw 2006]()

Wyniki przedsiębiorstw 2006

11:55 06.11.2007

... niż za rok 2005) o liczbie pracujących 10 i więcej osób, prowadzących księgi rachunkowe i zorganizowanych w formie spółek handlowych (osobowych i kapitałowych), spółek cywilnych, przedsiębiorstw państwowych, spółdzielni, oddziałów przedsiębiorców zagranicznych, osób fizycznych wykonujących działalność gospodarczą i niektórych państwowych jednostek ...

-

![Skradziono dane użytkowników Monster.com [© stoupa - Fotolia.com] Skradziono dane użytkowników Monster.com]()

Skradziono dane użytkowników Monster.com

01:07 25.09.2007

Groźny koń trojański spowodował wyciek danych osobowych prawie 2 milionów użytkowników amerykańskiego serwisu internetowego Monster.com - podała w swoim najnowszym raporcie firma Webroot. Firma Webroot, producent rozwiązania Spy Sweeper ...

-

![Zagrożenia w Internecie I-VI 2007 [© Scanrail - Fotolia.com] Zagrożenia w Internecie I-VI 2007]()

Zagrożenia w Internecie I-VI 2007

00:40 24.09.2007

... ataków typu spear-phishing. Ponad 3,25 miliona Amerykanów odkryło, że ich dane osobowe zostały wykorzystane do otrzymania kart kredytowych. Złodzieje danych osobowych zmieniają strategię — zamiast przypadkowych ataków wymierzonych w przypadkowe osoby będą uderzać w konkretne jednostki o odpowiednim wieku, statusie społecznym i ekonomicznym itd ...

-

![Rynek pracy: oferty w Internecie I-VI 2007 Rynek pracy: oferty w Internecie I-VI 2007]()

Rynek pracy: oferty w Internecie I-VI 2007

02:31 21.09.2007

... poszukiwani są pracownicy fizyczni (magazynierzy i kurierzy) oraz specjaliści bez wyższego wykształcenia (spedytorzy, kierowcy ciężarówek i samochodów osobowych i specjaliści zaopatrzenia). Podsumowanie Analiza danych monitorowanych dla serwisu GazetaPraca.pl wykazuje, że najwięcej pracowników poszukuje się w tych regionach Polski, w których wysoki ...

-

![Tydzień 37/2007 (10-16.09.2007) [© RVNW - Fotolia.com] Tydzień 37/2007 (10-16.09.2007)]()

Tydzień 37/2007 (10-16.09.2007)

21:58 15.09.2007

... w Rosji. W ciągu 8 miesięcy 2007 roku wyprodukowano w Polsce 488,7 tys. sztuk samochodów osobowych i dostawczych (to wzrost o 6,2% r/r. z czego prawie 97% przeznaczono na eksport. ... 16,2% r/r), a import 107.574 mln euro (wzrost o 20,4% r/r). 3. Według ostatnich danych KE z połowy bieżącego roku Polska wydała tylko 27% z przyznanej jej na lata 2004 ...

-

![Mobilny pracownik a bezpieczeństwo danych [© Scanrail - Fotolia.com] Mobilny pracownik a bezpieczeństwo danych]()

Mobilny pracownik a bezpieczeństwo danych

09:37 07.09.2007

... korzystaniem z Internetu i rosnącą złożonością zabezpieczeń przed zagrożeniami internetowymi. Tworzy to być może największe od dziesięciu lat wyzwanie dotyczące ochrony prywatności danych osobowych i poufności danych firmowych".

-

![Mass mailing w małym przedsiębiorstwie Mass mailing w małym przedsiębiorstwie]()

Mass mailing w małym przedsiębiorstwie

09:55 09.08.2007

... itp.), należy jednakże pamiętać o tym, iż w Polsce istnieje obowiązek rejestracji przetwarzanych zbiorów danych osobowych, zgodnie z ustawą o ochronie danych osobowych z dnia 29 sierpnia 1997 r., w Generalnym Inspektoracie Ochrony Danych Osobowych (GIODO). Aby móc przetwarzać tego typu dane należy spełnić szereg wymogów bezpieczeństwa. W przypadku ...

-

![Phishing - kradzież danych w Internecie Phishing - kradzież danych w Internecie]()

Phishing - kradzież danych w Internecie

12:59 20.07.2007

... jednak wpisać prawdziwe dane, oszuści uzyskaliby dostęp do konta. W następnej fazie oszustwa, użytkownik trafia na stronę z formularzem proszącym o podanie szczegółowych danych osobowych. Jego wypełnienie jest równoznaczne ze zgodą na kradzież tożsamości. Formularz prosi o podanie takich informacji jak PIN, numer ubezpieczenia i numery kart ...

-

![Archiwizacja dokumentów z WorkingDocLite [© Nmedia - Fotolia.com] Archiwizacja dokumentów z WorkingDocLite]()

Archiwizacja dokumentów z WorkingDocLite

00:53 13.07.2007

... dodawania kont, określa ich indywidualną typologię oraz posiada czytelny system uprawnień. Oferowana przez ATA-INT. Ltd aplikacja, spełnia wymagania „Ustawy o Ochronie Danych Osobowych” oraz „Ustawy o Archiwach Państwowych”. Po zakończeniu wdrożenia programu, przez 12 miesięcy użytkownik objęty jest bezpłatną opieką gwarancyjną, dostępem do tzw ...

-

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców]()

McAfee: metody działania cyberprzestępców

00:11 29.06.2007

... łączą podstawowe mechanizmy psychologii społecznej ze złośliwym kodem, używanym do kradzieży danych. Wszystko po to, aby nakłonić nas do otwierania załączników, klikania w linki czy też podawania informacji umożliwiających kradzież naszych danych osobowych lub pieniędzy z kont internetowych. Dzięki zrozumieniu sposobu w jaki przetwarzamy informacje ...

-

![Szyfrowanie danych z MySecureDoc Szyfrowanie danych z MySecureDoc]()

Szyfrowanie danych z MySecureDoc

00:10 28.06.2007

... kryptograficznych w celu ochrony danych osobowych. Zgodnie z rozporządzeniem z 2004 roku, każdy komputer wynoszony poza obręb firmy, na którym przetwarzane są dane osobowe, powinien być zabezpieczony przez rozwiązania szyfrujące. "Wielu przedsiębiorców i instytucji w Polsce wciąż nie zdaje sobie sprawy, że szyfrowanie danych w pewnych warunkach ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Zadbaj o bezpieczeństwo danych w wakacje [© stoupa - Fotolia.com] Zadbaj o bezpieczeństwo danych w wakacje](https://s3.egospodarka.pl/grafika/hakerzy/Zadbaj-o-bezpieczenstwo-danych-w-wakacje-MBuPgy.jpg)

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Serwisy-Web-2-0-a-bezpieczenstwo-firmy-apURW9.jpg)

![Cyberprzestępcy tworzą czarny rynek [© stoupa - Fotolia.com] Cyberprzestępcy tworzą czarny rynek](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Cyberprzestepcy-tworza-czarny-rynek-MBuPgy.jpg)

![Wyciek danych głównym problemem firm [© Scanrail - Fotolia.com] Wyciek danych głównym problemem firm](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Wyciek-danych-glownym-problemem-firm-apURW9.jpg)

![Zagrożenia internetowe I-VI 2008 [© Scanrail - Fotolia.com] Zagrożenia internetowe I-VI 2008](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-internetowe-I-VI-2008-apURW9.jpg)

![Ochrona dzieci w sieci - wskazówki [© stoupa - Fotolia.com] Ochrona dzieci w sieci - wskazówki](https://s3.egospodarka.pl/grafika/dzieci/Ochrona-dzieci-w-sieci-wskazowki-MBuPgy.jpg)

![Trend Micro Worry-Free dla MSP [© Nmedia - Fotolia.com] Trend Micro Worry-Free dla MSP](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Worry-Free-dla-MSP-Qq30bx.jpg)

![Spis abonentów TP SA: zasady publikacji [© pizuttipics - Fotolia.com] Spis abonentów TP SA: zasady publikacji](https://s3.egospodarka.pl/grafika/spis-abonentow/Spis-abonentow-TP-SA-zasady-publikacji-QhDXHQ.jpg)

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje](https://s3.egospodarka.pl/grafika/phishing/RSA-gang-Rock-Phish-znow-atakuje-MBuPgy.jpg)

![Praca tymczasowa: rośnie liczba agencji [© Scanrail - Fotolia.com] Praca tymczasowa: rośnie liczba agencji](https://s3.egospodarka.pl/grafika/praca-tymczasowa/Praca-tymczasowa-rosnie-liczba-agencji-apURW9.jpg)

![Ryzykowne wykorzystanie danych osobowych [© Scanrail - Fotolia.com] Ryzykowne wykorzystanie danych osobowych](https://s3.egospodarka.pl/grafika/poufne-dane/Ryzykowne-wykorzystanie-danych-osobowych-apURW9.jpg)

![Bezpieczne zakupy internetowe? [© Scanrail - Fotolia.com] Bezpieczne zakupy internetowe?](https://s3.egospodarka.pl/grafika/zakupy-przez-internet/Bezpieczne-zakupy-internetowe-apURW9.jpg)

![Sprzedaż samochodów 2007 [© Scanrail - Fotolia.com] Sprzedaż samochodów 2007](https://s3.egospodarka.pl/grafika/sprzedaz-samochodow/Sprzedaz-samochodow-2007-apURW9.jpg)

![Rodzice a ochrona dzieci w Internecie [© stoupa - Fotolia.com] Rodzice a ochrona dzieci w Internecie](https://s3.egospodarka.pl/grafika/dzieci-w-internecie/Rodzice-a-ochrona-dzieci-w-Internecie-MBuPgy.jpg)

![Tydzień 46/2007 (12-18.11.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 46/2007 (12-18.11.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-46-2007-12-18-11-2007-12AyHS.jpg)

![Wyniki przedsiębiorstw 2006 [© Scanrail - Fotolia.com] Wyniki przedsiębiorstw 2006](https://s3.egospodarka.pl/grafika/przedsiebiorstwa/Wyniki-przedsiebiorstw-2006-apURW9.jpg)

![Skradziono dane użytkowników Monster.com [© stoupa - Fotolia.com] Skradziono dane użytkowników Monster.com](https://s3.egospodarka.pl/grafika/kon-trojanski/Skradziono-dane-uzytkownikow-Monster-com-MBuPgy.jpg)

![Zagrożenia w Internecie I-VI 2007 [© Scanrail - Fotolia.com] Zagrożenia w Internecie I-VI 2007](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Zagrozenia-w-Internecie-I-VI-2007-apURW9.jpg)

![Tydzień 37/2007 (10-16.09.2007) [© RVNW - Fotolia.com] Tydzień 37/2007 (10-16.09.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-37-2007-10-16-09-2007-vgmzEK.jpg)

![Mobilny pracownik a bezpieczeństwo danych [© Scanrail - Fotolia.com] Mobilny pracownik a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Mobilny-pracownik-a-bezpieczenstwo-danych-apURW9.jpg)

![Archiwizacja dokumentów z WorkingDocLite [© Nmedia - Fotolia.com] Archiwizacja dokumentów z WorkingDocLite](https://s3.egospodarka.pl/grafika/WorkingDocLite/Archiwizacja-dokumentow-z-WorkingDocLite-Qq30bx.jpg)

![McAfee: metody działania cyberprzestępców [© Scanrail - Fotolia.com] McAfee: metody działania cyberprzestępców](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/McAfee-metody-dzialania-cyberprzestepcow-apURW9.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)