-

![UOKiK: uwaga na niebezpieczne zabawki dla dzieci UOKiK: uwaga na niebezpieczne zabawki dla dzieci]()

UOKiK: uwaga na niebezpieczne zabawki dla dzieci

... skład na opakowaniu. Niektóre substancje, np. ftalany obecne w składzie części plastikowych mogą być przyczyną alergii, powodować uszkodzenia wątroby i nerek, mieć działanie rakotwórcze. Po piąte – zabawki, przy użyciu których dziecko może się przemieszczać muszą mieć łatwy i skuteczny system hamowania, a elektryczne nie mogą ...

-

![Chińscy hakerzy kontra Pentagon [© stoupa - Fotolia.com] Chińscy hakerzy kontra Pentagon]()

Chińscy hakerzy kontra Pentagon

... , lecz według nieoficjalnych informacji wszelkie tropy prowadzą do Chińskiej Armii Ludowej, która dzięki atakowi chciała udowodnić, że jest zdolna sparaliżować działanie amerykańskich sił zbrojnych. Władze w Pekinie odmówiły w tej sprawie wszelkich komentarzy.

-

![Groźny atak botnet na serwis aukcyjny eBay [© stoupa - Fotolia.com] Groźny atak botnet na serwis aukcyjny eBay]()

Groźny atak botnet na serwis aukcyjny eBay

... zainfekowanych stronach (poprzez phishing) kontrolowanych przez przestępców, co umożliwiło atakującym na dostęp do znacznie większej liczy kont użytkowników. Działanie oprogramowania podstępnie wyłudzającego informacje wydaje się być ciągłym procesem polegającym na gromadzeniu informacji o użytkowniku. Badania firmy Aladdin potwierdziły przypadki ...

-

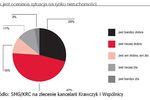

![Analiza rynku nieruchomości Analiza rynku nieruchomości]()

Analiza rynku nieruchomości

... sierpień 2007). Zdaniem Pawła Bugajnego, Przewodniczącego Polskiego Związku Firm Deweloperskich, problemem polskiego rynku mieszkaniowego jest częsta ingerencja w jego prawidłowe działanie przez instrumenty pozarynkowe, które rzekomo mają służyć jego rozwojowi. Kolejne ekipy rządowe chcą rozwijać tzw. budownictwo społeczne dla mieszkańców, których ...

-

![Skaner antywirusowy Panda TotalScan Pro Skaner antywirusowy Panda TotalScan Pro]()

Skaner antywirusowy Panda TotalScan Pro

... użytkowników. TotalScan Pro jest dostępny w cenie 19,95 euro za roczną subskrypcję usług w internetowym sklepie Panda Software. Aby bezpłatnie wypróbować działanie aplikacji oraz sprawdzić, czy komputer nie jest zainfekowany, można pobrać wersję demo:

-

![Leasing: oferty firm na aukcjach online Leasing: oferty firm na aukcjach online]()

Leasing: oferty firm na aukcjach online

... czasu. Informatyzacja wszelkich dziedzin życia spowodowała, że kupujemy wiele towarów i usług na aukcjach internetowych. Bidleasing.pl jest przejawem tej tendencji. Działanie systemu jest zbliżone do systemu znanych aukcji internetowych z tą różnicą, że oferenci składają coraz tańsze propozycje finansowania. Wyboru finansującego dokonuje ...

-

![Telefony komórkowe a rak mózgu [© Minerva Studio - Fotolia.com] Telefony komórkowe a rak mózgu]()

Telefony komórkowe a rak mózgu

... prawda istnienia jakiegokolwiek związku między oddziaływaniem telefonów i wzrostem ryzyka zachorowania na raka niemniej naukowcy nie wykluczają, że komórki mogą mieć działanie rakotwórcze w dłuższym okresie czasu. Podobne nieścisłości dotyczą domniemanego wpływu telefonów komórkowych na nasz słuch. Ocenia się, że problemy ze słuchem ...

-

![Tydzień 39/2007 (24-30.09.2007) [© RVNW - Fotolia.com] Tydzień 39/2007 (24-30.09.2007)]()

Tydzień 39/2007 (24-30.09.2007)

... Microsoftowi grę nie fair. Zarzuty mogą nadejść ze strony Google, bo w nowym systemie operacyjnym jest wbudowana wyszukiwarka plików, a Vista utrudnia działanie konkurencyjnych aplikacji (np. Google Desktop Search). Co prawda Microsoft pozytywnie odpowiedział już na słowa krytyki odpowiednimi modyfikacjami w Viscie. Stworzył też ...

-

![Ontrack: laptopy a ochrona danych [© violetkaipa - Fotolia.com] Ontrack: laptopy a ochrona danych]()

Ontrack: laptopy a ochrona danych

... jest działaniem wirusów. Zainstaluj program antywirusowy i regularnie skanuj swój komputer. Dodatkowo bądź świadomy, że serfujący po Internecie są narażeni na działanie różnego typu oprogramowania (np. spyware), które może powodować spowolnienie działania komputera. Diagnozuj stan swojego komputera – nie czekaj aż komputer, którego ...

-

![Blog offline dzięki Google Gears [© stoupa - Fotolia.com] Blog offline dzięki Google Gears]()

Blog offline dzięki Google Gears

Google Gears, technologia umożliwiająca działanie sieciowych aplikacji w trybie offline, obecnie pozwala również pisać bloga bez konieczności stałego połączenia z internetem. Usługa przenosi sieciowy program Blogger, do ...

-

![Komputer zombie - zagrożenie nie tylko w Halloween [© stoupa - Fotolia.com] Komputer zombie - zagrożenie nie tylko w Halloween]()

Komputer zombie - zagrożenie nie tylko w Halloween

... . Botnet może być wykorzystany do wysyłania milionów listów reklamowych, a nawet do szantażu. Sieć 100 000 komputerów jest w stanie z łatwością zablokować działanie witryny internetowej poprzez jednoczesne jej wywołanie. Właściciele stron są gotowi zapłacić niemały haracz, by uniknąć takiego ataku, zwanego DDoS (distributed ...

-

![Tydzień 44/2007 (29.10-04.11.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 44/2007 (29.10-04.11.2007)]()

Tydzień 44/2007 (29.10-04.11.2007)

... oraz powstawanie chińskich przedsiębiorstw o globalnym zasięgu. Jednak za strategiczny cel chiński rząd uznaje intensywne wchłanianie najnowszych technologii oraz działanie na rzecz zrównoważenia bilansu handlowego. Planowane jest też kontynuowanie reform w dziedzinie systemu inwestycyjnego, systemu bankowego, ubezpieczeniowego i rynku papierów ...

-

![Pozapłacowe koszty pracy główną barierą rozwoju MSP Pozapłacowe koszty pracy główną barierą rozwoju MSP]()

Pozapłacowe koszty pracy główną barierą rozwoju MSP

... konkurencyjne, a w konsekwencji tego część z nich upadnie. Niezbędne jest przyspieszenie reform instytucjonalnych. Zdaniem PKPP Lewiatan tylko one mogą „otworzyć” MSP na działanie w długim okresie.

-

![Phishing z użyciem serwisu Fotka.pl Phishing z użyciem serwisu Fotka.pl]()

Phishing z użyciem serwisu Fotka.pl

... tego komunikatu rozpoczyna się proces instalacji szkodliwego programu Backdoor.Win32.Agent.cri na komputerze użytkownika. Jest to typowy backdoor i jego działanie polega na zmodyfikowaniu systemu operacyjnego w celu otwarcia zaatakowanego komputera na zdalny atak. Kaspersky Lab podkreśla, że serwis Fotka.pl nie ...

-

![Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw [© Minerva Studio - Fotolia.com] Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw]()

Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw

... z pomysłem na konkretny projekt, a konsultanci przeprowadzają analizę możliwości pozyskania dofinansowania i dobierają optymalne dla projektu źródło pomocy (program operacyjny, działanie i poddziałanie). Druga grupa potencjalnych wnioskodawców wie tylko, że chce skorzystać z bezzwrotnej pomocy. Dla takich klientów konsultanci zwykle przygotowują ...

-

![Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300 Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300]()

Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300

... te mogą być wprowadzone zarówno w ruchu przychodzącym jak i wychodzącym. ZyWALL USG 300 wyposażony jest w podwójny koprocesor SecuASIC, który zapewnia dobre działanie także podczas obciążenia sieci. Oparty na sygnaturach moduł IDP wykrywa niebezpieczne ataki i podejmuje akcje przeciwko złośliwym lub podejrzanym czynnościom na ...

-

![Wnioski o dofinansowanie z Unii: jak skutecznie się przygotować? Wnioski o dofinansowanie z Unii: jak skutecznie się przygotować?]()

Wnioski o dofinansowanie z Unii: jak skutecznie się przygotować?

... swoje szanse na uzyskanie dofinansowania. Źródłem dofinansowania inwestycji o wartości powyżej 8 mln zł będzie Program Operacyjny Innowacyjna Gospodarka (PO IG), działanie 4.4 „Nowe inwestycje o wysokim potencjale innowacyjnym”. Mniejsze inwestycje będą wspierane w ramach regionalnych programów operacyjnych, gdzie dla poszczególnych województw ...

-

![Bezpieczeństwo i awarie systemów IT 2007 [© Scanrail - Fotolia.com] Bezpieczeństwo i awarie systemów IT 2007]()

Bezpieczeństwo i awarie systemów IT 2007

... kończy się niepowodzeniem. Duża ilość niekorzystnych wyników oznacza dla firm większe zagrożenie negatywnymi konsekwencjami oraz wydatkami, jeżeli np. awaria przerwie działanie aplikacji i usług o znaczeniu kluczowym dla funkcjonowania firmy. Niemal połowa badanych organizacji chociaż raz była zmuszona do skorzystania z planu przywracania działania ...

-

![Szybsza emerytura ważna dla 75% kobiet [© Scanrail - Fotolia.com] Szybsza emerytura ważna dla 75% kobiet]()

Szybsza emerytura ważna dla 75% kobiet

... ”, „tak” odpowiedziało 39% panów i 22% pań. Okazuje się, że – choć pieniądze stanowią ważną kwestię – kobiety widzą siebie w innej roli niż działanie na polu zawodowym, aż 69% pań twierdzi, że przeszłoby na emeryturę, aby „zająć się domem i wnukami”. Stanowcza większość respondentek – 75 ...

-

![Tydzień 49/2007 (03-09.12.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 49/2007 (03-09.12.2007)]()

Tydzień 49/2007 (03-09.12.2007)

... USD światowych rezerw walutowych). Nie należy jednak spodziewać się aktywnej sprzedaży przez nie dolara, bo ich rezerwy są duże, a takie działanie dałoby rynkowi silny sygnał alarmowy i mogłyby na tym dużo stracić. Należy więc liczyć się z dywersyfikacją i lokowaniem mniejszych sum z nowych rezerw ...

-

![Service Pack 1 dla MS Office 2007 [© Nmedia - Fotolia.com] Service Pack 1 dla MS Office 2007]()

Service Pack 1 dla MS Office 2007

... SP1 ma zapewnić lepszą funkcjonalność Office 2007 w zakresie stabilności oraz bezpieczeństwa, dzięki czemu oprogramowanie Office ma być mniej wrażliwe na działanie szkodliwych aplikacji oraz innych niebezpieczeństw płynących z Internetu. Dodatkowo SP1 usuwa podstawowe przyczyny błędów i ewentualnych problemów. Service Pack 1 posiada m.in ...

-

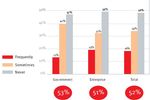

![Pracownik biurowy a bezpieczeństwo danych firmy Pracownik biurowy a bezpieczeństwo danych firmy]()

Pracownik biurowy a bezpieczeństwo danych firmy

... służbowej poczty elektronicznej mogą wysłać dokument służbowy na prywatne konto pocztowe, by móc kontynuować pracę w domu, choć w większości organizacji takie działanie jest niezgodne z zasadami bezpieczeństwa. Wyniki badania w tym zakresie są następujące: 35% respondentów stwierdziło, że wykonywanie zadań służbowych stwarza niekiedy potrzebę ...

-

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku]()

Rootkity zastępujące MBR dysku

... w konsoli przywracania Windows, o ile zainstalowano ten system operacyjny. „Rootkity mogą być groźne także dla innych platform np. Linux, ponieważ ich działanie jest niezależne od systemu operacyjnego zainstalowanego na komputerze” - dodaje Piotr Walas z Panda Security.

-

![Panda: wirusy na dzień św. Walentego [© stoupa - Fotolia.com] Panda: wirusy na dzień św. Walentego]()

Panda: wirusy na dzień św. Walentego

... z listy kontaktów danego użytkownika i w ten sposób może rozprzestrzenić się do dużej liczby osób. To powoduje także znaczne przeciążenie sieci i spowalnia działanie komputera. Robak Valentin.E działa w bardzo podobny sposób: rozprzestrzenia się w wiadomościach e-mail opatrzonych tematem „Searching for true Love” lub „True Love ...

-

![Rozwój rynku telekomunikacyjnego 2008 [© Scanrail - Fotolia.com] Rozwój rynku telekomunikacyjnego 2008]()

Rozwój rynku telekomunikacyjnego 2008

... utrzymania odpowiedniej rentowności. Od komórki do GPS W roku 2008 ceny zestawów GPS mogą spaść do kilku dolarów, a liczba urządzeń, których działanie opiera się o tę technologię, gwałtownie wzrośnie. Producenci i operatorzy telefonów komórkowych mogą jednak przeoczyć różnice między zastosowaniem nawigacji satelitarnej w samochodach i przez ...

-

![Aparat Sony Cyber-shot T300 Aparat Sony Cyber-shot T300]()

Aparat Sony Cyber-shot T300

... ma przeciwdziałać rozmazaniu obrazu przy fotografowaniu z ręki w słabym świetle lub przy długich ogniskowych obiektywu. Natomiast procesor BIONZ odpowiada również za działanie systemu optymalizacji zakresu dynamicznego (D-Range Optimizer – DRO), który koryguje ekspozycję i kontrast. W trybie DRO Plus poszczególne fragmenty ujęcia są przetwarzane ...

-

![Aparaty cyfrowe Sony Cyber-shot W Aparaty cyfrowe Sony Cyber-shot W]()

Aparaty cyfrowe Sony Cyber-shot W

... optycznym 4x oraz funkcją wykrywania uśmiechu i rozpoznawania twarzy. Wszystkie nowe modele Sony zostały wyposażone w procesor BIONZ, który odpowiada m.in. za działanie systemu optymalizacji zakresu dynamicznego (D-Range Optimizer – DRO). System ten ma automatycznie korygować ekspozycję i kontrast. Maksymalna czułość wszystkich modeli wynosi ISO ...

-

![Aparaty cyfrowe Nikon COOLPIX S Aparaty cyfrowe Nikon COOLPIX S]()

Aparaty cyfrowe Nikon COOLPIX S

... automatyczny tryb, który wybiera odpowiednie ustawienie w słabym świetle. W aparacie jest także dostępna funkcja rozpoznawania konturów twarzy, która ma zapewniać dobre działanie autofokusa podczas robienia zdjęć portretowych. Model S210 jest dostępny w kolorach srebrnym, czarnym, niebieskim, różowym i czerwonym. Nowe aparaty cyfrowe Nikon COOLPIX ...

-

![GSMA kontra dziecięca pornografia [© pizuttipics - Fotolia.com] GSMA kontra dziecięca pornografia]()

GSMA kontra dziecięca pornografia

... się informacjami. Będzie również wspierać wszystkich operatorów, bez względu na technologię dostępu, oraz społeczeństwo korzystające z sieci komórkowych w angażowaniu się w to działanie, oraz będzie współdziałać z innymi inicjatywami branżowymi.

-

![Czytnik kart pamięci i pendrive w jednym Czytnik kart pamięci i pendrive w jednym]()

Czytnik kart pamięci i pendrive w jednym

... pozwala korzystać ze znanej z Windows Vista technologii ReadyBoost. Dzięki niej system używa podłączonego pendrive’a jako pamięci podręcznej, co powinno przyspieszyć działanie komputera. Dostępne pojemności pendrive’a to 1, 2 oraz 4GB, których ceny wahają się w przedziale od 19 do 42 dolarów. „Rośnie liczba funkcji ...

-

![Ontrack: błędy użytkowników a utrata danych [© violetkaipa - Fotolia.com] Ontrack: błędy użytkowników a utrata danych]()

Ontrack: błędy użytkowników a utrata danych

... . W przypadku mechanicznej awarii dysku twardego eksperci Kroll Ontrack sugerują kontakt ze specjalistami. 3. Kiedy dysk twardy nie wydaje dźwięków potwierdzających jego działanie część użytkowników wyciąga wniosek, że przyczyną musi być zablokowanie głowicy dysku twardego. Osoby te wymontowują dysk z komputera i potrząsając nim lub ...

-

![Spam z trojanem Downloader.SQV Spam z trojanem Downloader.SQV]()

Spam z trojanem Downloader.SQV

... Spammer.AGF oraz KillFiles.BU. Pierwszy z nich rozsyła wiadomości e-mail, wykorzystując zainfekowany komputer jako serwer. Drugi natomiast uniemożliwia prawidłowe działanie niektórych funkcji systemowych. „Twórcy złośliwych programów często stosują sensacyjne nagłówki lub wykorzystują popularność gwiazd, aby rozprzestrzeniać złośliwe kody. Technika ...

-

![Telefony Motorola z serii W i Z6w Telefony Motorola z serii W i Z6w]()

Telefony Motorola z serii W i Z6w

... 1.1 oraz mikrofon. Telefon W161 waży 85 g, a jego wymiary to 114x43x14 mm. Aparat został wyposażony w baterię o długiej żywotności, która ma zapewnić działanie urządzenia do 590 minut podczas rozmów i 465 godzin w stanie czuwania. Natomiast model W181 o wymiarach 110x45x15 mm waży 80 g i również posiada ...

-

![Trwałe usuwanie danych z Ontrack Eraser [© Nmedia - Fotolia.com] Trwałe usuwanie danych z Ontrack Eraser]()

Trwałe usuwanie danych z Ontrack Eraser

... się przed naruszeniem systemów ochronnych i dostosować procedury usuwania danych do uregulowań prawnych oraz regulacji dotyczących magazynowania, poufności i prywatności danych. Działanie aplikacji polega na usuwaniu danych z nośników poprzez nadpisywanie ich zawartości zgodnie z jednym ze zdefiniowanych standardów. Użytkownik ma do dyspozycji ...

-

![Drukarka żelowa Gestetner GX7000 Drukarka żelowa Gestetner GX7000]()

Drukarka żelowa Gestetner GX7000

... w kolorze, jak i mono. Gestetner GX7000 został wyposażony w technologię druku żelowego, umożliwiającą otrzymanie kolorowych i czarno-białych dokumentów dobrej jakości, odpornych na działanie czynników zewnętrznych takich jak: woda, czy światło słoneczne. Szybkoschnący żel pozwala na dobry druk kolorowy o rozdzielczości 1200dpi. W urządzeniu można ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Chińscy hakerzy kontra Pentagon [© stoupa - Fotolia.com] Chińscy hakerzy kontra Pentagon](https://s3.egospodarka.pl/grafika/hakerzy/Chinscy-hakerzy-kontra-Pentagon-MBuPgy.jpg)

![Groźny atak botnet na serwis aukcyjny eBay [© stoupa - Fotolia.com] Groźny atak botnet na serwis aukcyjny eBay](https://s3.egospodarka.pl/grafika/eBay/Grozny-atak-botnet-na-serwis-aukcyjny-eBay-MBuPgy.jpg)

![Telefony komórkowe a rak mózgu [© Minerva Studio - Fotolia.com] Telefony komórkowe a rak mózgu](https://s3.egospodarka.pl/grafika/rak/Telefony-komorkowe-a-rak-mozgu-iG7AEZ.jpg)

![Tydzień 39/2007 (24-30.09.2007) [© RVNW - Fotolia.com] Tydzień 39/2007 (24-30.09.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-39-2007-24-30-09-2007-sNRO59.jpg)

![Ontrack: laptopy a ochrona danych [© violetkaipa - Fotolia.com] Ontrack: laptopy a ochrona danych](https://s3.egospodarka.pl/grafika/ochrona-danych/Ontrack-laptopy-a-ochrona-danych-SdaIr2.jpg)

![Blog offline dzięki Google Gears [© stoupa - Fotolia.com] Blog offline dzięki Google Gears](https://s3.egospodarka.pl/grafika/blogi/Blog-offline-dzieki-Google-Gears-MBuPgy.jpg)

![Komputer zombie - zagrożenie nie tylko w Halloween [© stoupa - Fotolia.com] Komputer zombie - zagrożenie nie tylko w Halloween](https://s3.egospodarka.pl/grafika/botnet/Komputer-zombie-zagrozenie-nie-tylko-w-Halloween-MBuPgy.jpg)

![Tydzień 44/2007 (29.10-04.11.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 44/2007 (29.10-04.11.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-44-2007-29-10-04-11-2007-12AyHS.jpg)

![Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw [© Minerva Studio - Fotolia.com] Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw](https://s3.egospodarka.pl/grafika/wnioski-o-dotacje-unijne/Pozyskiwanie-funduszy-i-dotacji-unijnych-rady-dla-przedsiebiorstw-iG7AEZ.jpg)

![Bezpieczeństwo i awarie systemów IT 2007 [© Scanrail - Fotolia.com] Bezpieczeństwo i awarie systemów IT 2007](https://s3.egospodarka.pl/grafika/awaria-oprogramowania/Bezpieczenstwo-i-awarie-systemow-IT-2007-apURW9.jpg)

![Szybsza emerytura ważna dla 75% kobiet [© Scanrail - Fotolia.com] Szybsza emerytura ważna dla 75% kobiet](https://s3.egospodarka.pl/grafika/wczesniejsza-emerytura/Szybsza-emerytura-wazna-dla-75-kobiet-apURW9.jpg)

![Tydzień 49/2007 (03-09.12.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 49/2007 (03-09.12.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-49-2007-03-09-12-2007-12AyHS.jpg)

![Service Pack 1 dla MS Office 2007 [© Nmedia - Fotolia.com] Service Pack 1 dla MS Office 2007](https://s3.egospodarka.pl/grafika/Service-Pack-1/Service-Pack-1-dla-MS-Office-2007-Qq30bx.jpg)

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku](https://s3.egospodarka.pl/grafika/Rootkity/Rootkity-zastepujace-MBR-dysku-MBuPgy.jpg)

![Panda: wirusy na dzień św. Walentego [© stoupa - Fotolia.com] Panda: wirusy na dzień św. Walentego](https://s3.egospodarka.pl/grafika/Walentynki/Panda-wirusy-na-dzien-sw-Walentego-MBuPgy.jpg)

![Rozwój rynku telekomunikacyjnego 2008 [© Scanrail - Fotolia.com] Rozwój rynku telekomunikacyjnego 2008](https://s3.egospodarka.pl/grafika/rynek-telekomunikacyjny/Rozwoj-rynku-telekomunikacyjnego-2008-apURW9.jpg)

![GSMA kontra dziecięca pornografia [© pizuttipics - Fotolia.com] GSMA kontra dziecięca pornografia](https://s3.egospodarka.pl/grafika/GSM-Association/GSMA-kontra-dziecieca-pornografia-QhDXHQ.jpg)

![Ontrack: błędy użytkowników a utrata danych [© violetkaipa - Fotolia.com] Ontrack: błędy użytkowników a utrata danych](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Ontrack-bledy-uzytkownikow-a-utrata-danych-SdaIr2.jpg)

![Trwałe usuwanie danych z Ontrack Eraser [© Nmedia - Fotolia.com] Trwałe usuwanie danych z Ontrack Eraser](https://s3.egospodarka.pl/grafika/Ontrack/Trwale-usuwanie-danych-z-Ontrack-Eraser-Qq30bx.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy [© pexels] Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Ile-zarabia-specjalista-ds-administracji-Nowy-raport-z-rynku-pracy-270838-150x100crop.jpg)

![Zadaniowy czas pracy: zalety, wady i przepisy 2026 [© pexels] Zadaniowy czas pracy: zalety, wady i przepisy 2026](https://s3.egospodarka.pl/grafika2/zadaniowy-system-czasu-pracy/Zadaniowy-czas-pracy-zalety-wady-i-przepisy-2026-270837-150x100crop.jpg)

![Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek [© wygenerowane przez AI] Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek](https://s3.egospodarka.pl/grafika2/odliczenie-podatku-VAT/Przelomowy-wyrok-SUE-w-sprawie-VAT-Firmy-nie-musza-czekac-na-fakture-aby-odliczyc-podatek-270839-150x100crop.jpg)

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)