-

![Aparat cyfrowy Minox DC 7411 Aparat cyfrowy Minox DC 7411]()

Aparat cyfrowy Minox DC 7411

... , w porównaniu z innymi aparatami tej klasy. Pomimo miniaturowych rozmiarów, Minox dyspnuje 3-krotnym zoomem optycznym. Specjalny układ luster wewnątrz aparatu sprawia, że działanie autofocusa nie wymaga wysuwania się obiektywu. DC 7411 posiada czułość ISO rzędu 1000, a także wbudowany stabilizator obrazu, co pozwala wykonywać ...

-

![Gry online a złośliwe oprogramowanie 2007 Gry online a złośliwe oprogramowanie 2007]()

Gry online a złośliwe oprogramowanie 2007

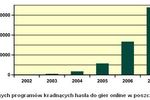

... się na tym samym poziomie co najbardziej zaawansowane szkodliwe programy do tworzenia sieci zombie. W 2007 roku liczba szkodliwych programów, których działanie ogranicza się do atakowania użytkowników gier online, wzrosła o 145% w stosunku do 2006 roku. Było to zgodne z istniejącym trendem gwałtownego wzrostu ...

-

![HexDVDR-Video do ochrony DVD [© violetkaipa - Fotolia.com] HexDVDR-Video do ochrony DVD]()

HexDVDR-Video do ochrony DVD

... Hexalock, HexDVDR-Video nie zezwala na kopiowanie płyty DVD 1:1. Przy takiej próbie wymusi, aby program nagrywający przerwał operację lub spowolni jego działanie tak, że wykonanie kopii i tak będzie niemożliwe. Ponadto, niewykonalne ma być także popularne „rippowanie” filmu, czyli zgrywanie jego zawartości na ...

-

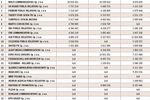

![Zagrożenia internetowe I-III 2008 Zagrożenia internetowe I-III 2008]()

Zagrożenia internetowe I-III 2008

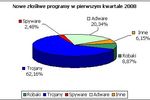

... Maciej Sobianek z Panda Security w Polsce. Najczęściej obserwowane przez laboratorium PandaLabs skutki działania złośliwego oprogramowania infekującego telefony komórkowe to: niewłaściwe działanie telefonu, np. zablokowanie, spadek wydajności - nadmierne zużycie baterii, narażanie użytkownika na koszty przez przesyłanie wiadomości SMS na numery ...

-

![Panda Security for Internet Transactions Panda Security for Internet Transactions]()

Panda Security for Internet Transactions

... do identyfikacji i blokowania tych użytkowników, którzy mogli stać się ofiarami cyberprzestępców. Rozwiązanie oparte jest na Kolektywnej Inteligencji, której działanie polega na zbieraniu od społeczności internetowej i gromadzeniu informacji związanych ze złośliwym oprogramowaniem, a także automatycznym przetwarzaniu tych danych w utworzonych ...

-

![Łamanie zabezpieczeń CAPTCHA za 2 funty [© stoupa - Fotolia.com] Łamanie zabezpieczeń CAPTCHA za 2 funty]()

Łamanie zabezpieczeń CAPTCHA za 2 funty

... odróżniania ludzi od komputerów). Witryny WWW zazwyczaj wykorzystują testy CAPTCHA, aby sprawdzić czy użytkownik jest osobą, czy programem komputerowym symulującym działanie człowieka uruchomionym w sieci połączonych ze sobą komputerów (botów), zaprojektowanym do wysyłania dużej ilości spamu. Testy zabezpieczające typu CAPTCHA okazały się ...

-

![Mass media online: wolność czy kontrola? Mass media online: wolność czy kontrola?]()

Mass media online: wolność czy kontrola?

... (1986), uznał, że większość nowych technologii ma potencjał innowacyjny, lecz jego rzeczywiste wykorzystanie zależy od dwóch czynników. Jeden z nich to działanie „następczej konieczności społecznej”, które dyktuje stopień i formę rozwoju innowacji. Drugi czynnik to „prawo wypierania potencjału radykalnego”, które działa na innowacje ...

-

![KPP: przystąpienie do euro możliwe w 2009 [© Scanrail - Fotolia.com] KPP: przystąpienie do euro możliwe w 2009]()

KPP: przystąpienie do euro możliwe w 2009

... rozwoju przedsiębiorczości - do tworzenia życzliwego dla firm systemu podatkowego, do usuwania barier biurokratycznych i konstruowania bardziej liberalnego prawa pracy. Tylko takie działanie może przynieść efekt „wyciskania” i maksymalizacji wzrostu. KPP zauważa jednak i to, że bezpieczny 5 proc. wskaźnik tempa wzrostu będzie stwarzać szanse do ...

-

![Dotacje unijne 2007-2013 a zmiany procedur - porady [© Minerva Studio - Fotolia.com] Dotacje unijne 2007-2013 a zmiany procedur - porady]()

Dotacje unijne 2007-2013 a zmiany procedur - porady

... możliwość skorzystania z programu krajowego - Innowacyjna Gospodarka. Kolejna ważna kwestia to ustalenie, gdzie możemy poszukiwać informacji przy określeniu, w jakie działanie wpisuje się nasza inwestycja. W przypadku programów krajowych podstawowe informacje znajdziemy na stronie Ministerstwa Rozwoju Regionalnego, którego poszczególne departamenty ...

-

![Media o serwisach social lending Media o serwisach social lending]()

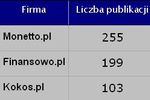

Media o serwisach social lending

... użytkownicy wzajemnie pożyczają sobie pieniądze. Serwisy pożyczkowe (nazywane też serwisami social lending lub pożyczki P2P) to nowy rodzaj usług internetowych. Działanie serwisów polega na tym, że zarejestrowani w nich użytkownicy wzajemnie pożyczają sobie pieniądze. Portale działają na zasadzie aukcji – zainteresowany pożyczką umieszcza ...

-

![SonicWALL NSA 2400 SonicWALL NSA 2400]()

SonicWALL NSA 2400

... takimi atakami sieciowymi, jak: wirusy, oprogramowanie szpiegowskie, robaki, konie trojańskie i phishing. Dzięki zintegrowanej zaporze aplikacyjnej, umożliwia również wgląd w działanie aplikacji i zapobiega przypadkowemu ujawnieniu danych. Ten zbiór konfigurowalnych narzędzi chroni dane i umożliwia kontrolę nad aplikacjami na poziomie użytkownika ...

-

![Zmiany klimatu w opinii Polaków Zmiany klimatu w opinii Polaków]()

Zmiany klimatu w opinii Polaków

... zmiana klimatu. Według Polaków kwestią zmiany klimatu powinny zająć się przede wszystkim organizacje międzynarodowe (67%). Ponad połowa badanych uważa, że działanie w tym obszarze leży w gestii rządów poszczególnych państw (57%). Pozostałe instytucje i organizacje, np. na poziomie krajowym, mogą według Polaków odegrać mniejszą ...

-

![Rynek PR w Polsce: firmy w dobrej kondycji Rynek PR w Polsce: firmy w dobrej kondycji]()

Rynek PR w Polsce: firmy w dobrej kondycji

... najczęściej jest optymalizacja kosztów obsługi. Jak mówią właściciele agencji, lepiej zmniejszać koszty działań niż obcinać. Dzięki temu mogą nadal zachować działanie i cel, wydając mniej. Niewiele agencji w Polsce kalkuluje ceny dla klientów według autentycznego czasu pracy swoich pracowników. Najczęściej obliczają koszt swojej ...

-

![Dyskredytacja - atak na wiarygodność firmy Dyskredytacja - atak na wiarygodność firmy]()

Dyskredytacja - atak na wiarygodność firmy

... , przeciwnego stanowiska; odtąd wiadomo z góry i raz na zawsze: pogląd lub czyn podmiotu słusznego z natury ma certyfikat słuszności, i odpowiednio: pogląd lub działanie podmiotu niesłusznego ma gwarancję niesłuszności. To, co nasze, zawsze jest jasne, czyste, mądre, rozsądne, dobre, piękne, a w każdym razie godne zainteresowania ...

-

![Uwaga na nieuczciwe sklepy internetowe [© Scanrail - Fotolia.com] Uwaga na nieuczciwe sklepy internetowe]()

Uwaga na nieuczciwe sklepy internetowe

... na towar wolny od wad lub zwrot kosztów, pod warunkiem zgłoszenia uszkodzenia w terminie 5 dni roboczych od daty otrzymania przesyłki. Takie działanie przedsiębiorcy jest niezgodne z prawem. Konsument nabywający dobra i usługi w wirtualnym sklepie może reklamować niepełnowartościowy towar w ciągu dwóch lat od daty zakupu ...

-

![Zagrożenia internetowe IV-VI 2008 Zagrożenia internetowe IV-VI 2008]()

Zagrożenia internetowe IV-VI 2008

... bankowe nadal najbardziej niebezpieczne Spośród wszystkich rodzajów trojanów, które krążą w Internecie, najbardziej niebezpieczne są tzw. trojany bankowe, których działanie związane jest z bankami internetowymi, platformami płatniczymi, sklepami internetowymi. Z danych PandaLabs wynika, że ich najaktywniejszymi odmianami były Sinowal, Banbra ...

-

![Tydzień 28/2008 (07-13.07.2008) [© RVNW - Fotolia.com] Tydzień 28/2008 (07-13.07.2008)]()

Tydzień 28/2008 (07-13.07.2008)

... , Kodeksu spółek handlowych, ustaw podatkowych, prawa budowlanego oraz ustawy o partnerstwie publiczno-prywatnym. 2. Ważą się losy polskich stoczni. Brak systematycznego rozwiązywania spraw i działanie zgodnie ze znanym powiedzeniem, że „zawsze jakoś to be” spowodowało, że polskie stocznie stoją dziś na granicy bankructwa. Jeśli Komisja ...

-

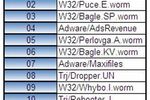

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008]()

Najciekawsze wirusy i robaki I-VI 2008

Wyluzowana Świnka oraz Niechciany Zwiastun Apokalipsy to jedne z najciekawszych wirusów, jakie pojawiły się w pierwszej połowie 2008 r. Cechuje je nietypowe działanie i szybkość rozprzestrzeniania się, a poza tym... osobliwe poczucie humoru ich twórców. W rankingu stworzonym przez Panda Security można znaleźć np. robaki romantyczne ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... żądań do określonego serwera internetowego w celu spowodowania jego awarii lub przeciążenia kanałów w określonym segmencie Internetu. Strumienie te mogą spowodować niewłaściwe działanie serwerów, sprawiając, że będą one niedostępne dla zwykłych użytkowników. Tego typu ataki z wykorzystaniem botnetów określane są jako ataki DDoS (distributed ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Zarządzanie biznesem: strategiczne nie-planowanie [© Minerva Studio - Fotolia.com] Zarządzanie biznesem: strategiczne nie-planowanie]()

Zarządzanie biznesem: strategiczne nie-planowanie

... po lekturze powyższych książek nabierzesz ochoty na próbę wdrożenia strategicznego nie-planowania w twoich działaniach, przydadzą ci się te wskazówki: Przygotuj jedno działanie (jeden projekt) i go zrealizuj. Zobacz kogo poznasz przy jego realizacji. Spytaj te osoby jakie mają problemy i zastanówcie się wspólnie jak ...

-

![Regionalne Programy Operacyjne nieefektywne [© Minerva Studio - Fotolia.com] Regionalne Programy Operacyjne nieefektywne]()

Regionalne Programy Operacyjne nieefektywne

... złożyli w skali kraju 813 wniosków, w których ubiegają się o pomoc w wysokości 1.610 mln zł (140 proc. limitu środków przewidzianych na to działanie w 2008 r., czyli 1.146,23 mln zł), a sam nabór trwał około dwóch tygodni. W samym województwie wielkopolskim złożono wnioski na 300 mln ...

-

![BIEC: presja inflacyjna spadnie [© Scanrail - Fotolia.com] BIEC: presja inflacyjna spadnie]()

BIEC: presja inflacyjna spadnie

... spadł po raz piąty z rzędu - informuje Bureau for Investments and Economic Cycles (BIEC). "Spośród wszystkich składowych wskaźnika najsilniejsze inflacjogenne działanie mają w ostatnich miesiącach gwałtownie rosnące jednostkowe koszty pracy. Ich wzrost w skali przedsiębiorstwa częściowo rekompensowany jest coraz mocniejszą złotówką i spadającymi ...

-

![Mobilne Gadu-Gadu 3.3.1 [© Nmedia - Fotolia.com] Mobilne Gadu-Gadu 3.3.1]()

Mobilne Gadu-Gadu 3.3.1

... , dopiero po dodaniu nieznajomego do listy kontaktów usunięte linki pojawią się automatycznie w wiadomości) zmiana w sposobie wyświetlania aplikacji w urządzeniu (grafika) poprawione działanie na telefonach Nokia 6670, 6680, 7610 pokazanie kontaktów dopiero po wybraniu profilu (jeśli jest więcej niż jeden profil) skoki o stronę ...

-

![Techniki twórczego myślenia: rozwiń swoją kreatywność Techniki twórczego myślenia: rozwiń swoją kreatywność]()

Techniki twórczego myślenia: rozwiń swoją kreatywność

... . Rysujesz bowiem scenariusz przyszłości. Jest to oklepana fantazja firmowa (jedzenie pizzy w pracy) i jako taka nie zasługuje na uznanie jej za działanie kreatywne, zgoda. Jednak użycie słowa „stracić” w odniesieniu do czasu pracy kreatywnej zamiast „przeznaczyć” lub „spożytkować” świadczy o pewnej swobodzie językowej i dystansie ...

-

![Pakiet zabezpieczeń Panda Security 2009 Pakiet zabezpieczeń Panda Security 2009]()

Pakiet zabezpieczeń Panda Security 2009

... systemu. Dodatkowo można skorzystać z optymalizacji wydajności komputera (funkcja Tune up), która poprzez usunięcie niepotrzebnych wpisów do rejestru i plików tymczasowych przyspiesza działanie dysku twardego. Panda Antivirus Pro 2009, Panda Internet Security 2009 oraz Panda Global Protection 2009 wykorzystują Kolektywną Inteligencję, która zbiera ...

-

![Tydzień 35/2008 (25-31.08.2008) [© RVNW - Fotolia.com] Tydzień 35/2008 (25-31.08.2008)]()

Tydzień 35/2008 (25-31.08.2008)

... nie wystarczy sama, nawet najbardziej zaawansowana świadomość i głośne o tym mówienie. Potrzebne jest wynikające z tej świadomości właściwe (a przy tym konsekwentne i zdyscyplinowane) działanie. Działania, które w takiej sytuacji się inicjuje powinny przede wszystkim opierać się na przekonaniu o ich sensowności i potrzebie ich podejmowania, oraz na ...

-

![Przeglądarka Google Chrome dostępna Przeglądarka Google Chrome dostępna]()

Przeglądarka Google Chrome dostępna

... zamknięciu okna w Google Chrome historia z tej sesji nie zostanie zapisana. Google opracował również nowy silnik wyszukiwania JavaScript, V8, który przyspiesza działanie dostępnych obecnie aplikacji sieciowych oraz umożliwia też korzystanie z nowego typu aplikacji, których niektóre przeglądarki nie są w stanie obsłużyć. Przeglądarka Google ...

-

![E-społeczeństwo: zagrożenia E-społeczeństwo: zagrożenia]()

E-społeczeństwo: zagrożenia

... parowej, sile elektrycznej, zasadzie masowej produkcji, na technologiach informacyjnych aż do jeszcze niezrealizowanego paradygmatu, którego zasadą będzie przyjazne człowiekowi i środowisku działanie). Do tej opinii można dodać, ostatni paradygmat gospodarczy zaczyna się już kształtować w postaci koncepcji i realizacji trwałego rozwoju (sustainable ...

-

![Uwaga na fałszywe programy antywirusowe Uwaga na fałszywe programy antywirusowe]()

Uwaga na fałszywe programy antywirusowe

... jako programy bezpłatne lub mogą być one ukryte w innych plikach pobieranych przez użytkowników - w tym w plikach muzycznych lub wideo. Fałszywe antywirusy - działanie Adware podszywający się pod narzędzia antywirusowe najpierw informuje nieświadomego użytkownika, że wykryty został na jego komputerze wirus. Następnie proponuje zakup ...

-

![Bezpieczeństwo informatyczne wg MSP [© Scanrail - Fotolia.com] Bezpieczeństwo informatyczne wg MSP]()

Bezpieczeństwo informatyczne wg MSP

... i lojalności jej klientów — dodał Andrzej Kontkiewicz. — Każde naruszenie zasad bezpieczeństwa, bez względu na rodzaj i wielkość, może mieć ogromny wpływ na działanie małej firmy. Dlatego im więcej osób będzie miało świadomość, że należy bronić się przed takimi zagrożeniami, tym bezpieczniejszy będzie dynamicznie ...

-

![Budowanie lojalności klientów - sposoby motywacji Budowanie lojalności klientów - sposoby motywacji]()

Budowanie lojalności klientów - sposoby motywacji

... według modelu automatycznego zachowania — kupowałem dotychczas produkt X, więc tym razem też wezmę X. Przykładem działania wykorzystującego ten motyw lojalności jest działanie banku, który młodym klientom (studentom lub osobom nieletnim) proponuje specjalne rachunki oszczędnościowo-rozliczeniowe. Bank świadomie ponosi na początku straty, bo taka ...

-

![Kontakty międzyludzkie a sztuka słuchania Kontakty międzyludzkie a sztuka słuchania]()

Kontakty międzyludzkie a sztuka słuchania

Nerwy. Kłótnie. Nieporozumienia. Depresja. Brak radości z życia. Niepowodzenia w pracy. Ciągłe użeranie się z niezadowolonymi klientami. Tego wszystkiego można uniknąć jednym prostym działaniem - należy umieć dobrze słuchać. Myślisz, że umiesz słuchać? No to zobacz jakie są najczęstsze błędy złego słuchania. Jeśli któreś z poniższych błędów złego ...

-

![Hakerzy komputerowi (nie)groźni [© stoupa - Fotolia.com] Hakerzy komputerowi (nie)groźni]()

Hakerzy komputerowi (nie)groźni

... go uszkodzić. Firma Core wraz ze specjalistami z AVG podjęła próbę odpowiedzi na pytanie: kim są hakerzy i czy na pewno ich działanie jest takie groźne. Jak podaje firma Core i AVG, haker pierwotnie oznaczał osobę, która „naprawdę wie”. Programiści komputerowi używają tego terminu ...

-

![Usługa powszechna z GSM4F 2008 Usługa powszechna z GSM4F 2008]()

Usługa powszechna z GSM4F 2008

... ), oraz jedną stację bazową. W przypadku jakichkolwiek przełączeń terminala GSM4F pomiędzy komórkami lub stacjami bazowymi (należy nadmienić, iż jest to naturalne działanie sieci w systemie GSM) przy świadczeniu takich usług jak transmisja faksowa czy dostęp do sieci Internet, dochodzi do radykalnego pogorszenia warunków ...

-

![G DATA: uwaga na fałszywy antyspyware [© stoupa - Fotolia.com] G DATA: uwaga na fałszywy antyspyware]()

G DATA: uwaga na fałszywy antyspyware

... dotychczas zidentyfikowano ponad 1000 różnych odmian konia trojańskiego Trojan-Downloader.FraudLoad, który instalowany jest w systemie wraz z fałszywym programem zabezpieczającym. Jego działanie polega na ściąganiu do systemu innych wirusów oraz włączeniu komputera do sieci bonetu, umożliwiającej przestępcom wysyłanie z komputera użytkownika spamu ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![HexDVDR-Video do ochrony DVD [© violetkaipa - Fotolia.com] HexDVDR-Video do ochrony DVD](https://s3.egospodarka.pl/grafika/DVD/HexDVDR-Video-do-ochrony-DVD-SdaIr2.jpg)

![Łamanie zabezpieczeń CAPTCHA za 2 funty [© stoupa - Fotolia.com] Łamanie zabezpieczeń CAPTCHA za 2 funty](https://s3.egospodarka.pl/grafika/ataki-hakerow/Lamanie-zabezpieczen-CAPTCHA-za-2-funty-MBuPgy.jpg)

![KPP: przystąpienie do euro możliwe w 2009 [© Scanrail - Fotolia.com] KPP: przystąpienie do euro możliwe w 2009](https://s3.egospodarka.pl/grafika/wzrost-gospodarczy/KPP-przystapienie-do-euro-mozliwe-w-2009-apURW9.jpg)

![Dotacje unijne 2007-2013 a zmiany procedur - porady [© Minerva Studio - Fotolia.com] Dotacje unijne 2007-2013 a zmiany procedur - porady](https://s3.egospodarka.pl/grafika/wsparcie-dla-przedsiebiorstw/Dotacje-unijne-2007-2013-a-zmiany-procedur-porady-iG7AEZ.jpg)

![Uwaga na nieuczciwe sklepy internetowe [© Scanrail - Fotolia.com] Uwaga na nieuczciwe sklepy internetowe](https://s3.egospodarka.pl/grafika/zakupy-internetowe/Uwaga-na-nieuczciwe-sklepy-internetowe-apURW9.jpg)

![Tydzień 28/2008 (07-13.07.2008) [© RVNW - Fotolia.com] Tydzień 28/2008 (07-13.07.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-28-2008-07-13-07-2008-vgmzEK.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Zarządzanie biznesem: strategiczne nie-planowanie [© Minerva Studio - Fotolia.com] Zarządzanie biznesem: strategiczne nie-planowanie](https://s3.egospodarka.pl/grafika/zarzadzanie-firma/Zarzadzanie-biznesem-strategiczne-nie-planowanie-iG7AEZ.jpg)

![Regionalne Programy Operacyjne nieefektywne [© Minerva Studio - Fotolia.com] Regionalne Programy Operacyjne nieefektywne](https://s3.egospodarka.pl/grafika/pomoc-regionalna/Regionalne-Programy-Operacyjne-nieefektywne-iG7AEZ.jpg)

![BIEC: presja inflacyjna spadnie [© Scanrail - Fotolia.com] BIEC: presja inflacyjna spadnie](https://s3.egospodarka.pl/grafika/ceny-towarow-i-uslug-konsumpcyjnych/BIEC-presja-inflacyjna-spadnie-apURW9.jpg)

![Mobilne Gadu-Gadu 3.3.1 [© Nmedia - Fotolia.com] Mobilne Gadu-Gadu 3.3.1](https://s3.egospodarka.pl/grafika/Mobilne-Gadu-Gadu/Mobilne-Gadu-Gadu-3-3-1-Qq30bx.jpg)

![Tydzień 35/2008 (25-31.08.2008) [© RVNW - Fotolia.com] Tydzień 35/2008 (25-31.08.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-35-2008-25-31-08-2008-vgmzEK.jpg)

![Bezpieczeństwo informatyczne wg MSP [© Scanrail - Fotolia.com] Bezpieczeństwo informatyczne wg MSP](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informatyczne/Bezpieczenstwo-informatyczne-wg-MSP-apURW9.jpg)

![Hakerzy komputerowi (nie)groźni [© stoupa - Fotolia.com] Hakerzy komputerowi (nie)groźni](https://s3.egospodarka.pl/grafika/hakerzy/Hakerzy-komputerowi-nie-grozni-MBuPgy.jpg)

![G DATA: uwaga na fałszywy antyspyware [© stoupa - Fotolia.com] G DATA: uwaga na fałszywy antyspyware](https://s3.egospodarka.pl/grafika/programy-antywirusowe/G-DATA-uwaga-na-falszywy-antyspyware-MBuPgy.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy [© pexels] Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Ile-zarabia-specjalista-ds-administracji-Nowy-raport-z-rynku-pracy-270838-150x100crop.jpg)

![Zadaniowy czas pracy: zalety, wady i przepisy 2026 [© pexels] Zadaniowy czas pracy: zalety, wady i przepisy 2026](https://s3.egospodarka.pl/grafika2/zadaniowy-system-czasu-pracy/Zadaniowy-czas-pracy-zalety-wady-i-przepisy-2026-270837-150x100crop.jpg)

![Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek [© wygenerowane przez AI] Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek](https://s3.egospodarka.pl/grafika2/odliczenie-podatku-VAT/Przelomowy-wyrok-SUE-w-sprawie-VAT-Firmy-nie-musza-czekac-na-fakture-aby-odliczyc-podatek-270839-150x100crop.jpg)

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)