-

![Komputery Macintosh a szkodliwe programy Komputery Macintosh a szkodliwe programy]()

Komputery Macintosh a szkodliwe programy

... to, że nie są na celowniku nie oznacza, że są niepokonani. Dowodzą tego okresowo pojawiające się szkodliwe programy "proof-of-concept" demonstrujące działanie technologii infekowania systemu Mac OS X. Eksperci podają, że na początku 2006 roku pojawiły się dwa przykłady działających szkodliwych programów dla ...

-

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1]()

Windows Internet Explorer 8 RC1

... wprowadza szereg obiektów Zasad grupy w takich obszarach jak ograniczenia połączeń, sesje InPrivate, tryb zgodności oraz akcje SmartScreen. Internet Explorer 8 poprawia działanie szeregu podsystemów, z których korzystają programiści, takich jak parser HTML, przetwarzanie reguł kaskadowych arkuszy styli (CSS), manipulacja drzewem kodu strony, parser ...

-

![Tydzień 5/2009 (26.01-01.02.2009) [© RVNW - Fotolia.com] Tydzień 5/2009 (26.01-01.02.2009)]()

Tydzień 5/2009 (26.01-01.02.2009)

... (ta możliwość wynika z kilku mało znanych fragmentów funduszy strukturalnych na lata 2007-13, np. w Program Operacyjnym "Kapitał Ludzki" w kopercie oznaczonej jako Działanie 8.1.2 firmy mogą starać się o dotacje na przekwalifikowanie zwalnianych pracowników, a dotacja może wynieść nawet do 100% kosztów.). Rozważane są też inne ...

-

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a]()

Darmowy program ESET do usuwania Conficker'a

... wykorzystuje do infekowania kolejnych komputerów znaną lukę w systemie operacyjnym Windows, dzięki czemu może rozprzestrzeniać się na masową skalę. Poza tym działanie Confickera, w porównaniu do innych robaków, jest znacznie bardziej wyszukane i kompleksowe, a jego wykrycie i usunięcie nie należy do najprostszych. Na dodatek jego ...

-

![Użyteczność stron www: użytkownik rezygnuje po 2 sekundach [© Minerva Studio - Fotolia.com] Użyteczność stron www: użytkownik rezygnuje po 2 sekundach]()

Użyteczność stron www: użytkownik rezygnuje po 2 sekundach

... Website Optimiser Stosując część z wyżej wymienionych metod bardzo szybko nabierzemy chęci do zmiany i modernizacji obecnej postaci serwisu. Odradzam jednak pochopne działanie. W ramach takiego procesu warto użyć narzędzia GWO, które po- zwala nam ocenić stan bieżący punktów krytycznych oraz poddać pod publiczny ...

-

![Robak internetowy Kido w nowej wersji [© stoupa - Fotolia.com] Robak internetowy Kido w nowej wersji]()

Robak internetowy Kido w nowej wersji

... .Win32.Kido.ip, Net-Worm.Win32.Kido.iq oraz inne wersje to reprezentanci najnowszej modyfikacji Kido - szkodnika, który potrafi uniemożliwić skuteczne działanie produktów antywirusowych na zainfekowanych maszynach. Nowy wariant generuje znacznie większą liczbę unikatowych nazw domen, tj. 50 000, z którymi może kontaktować ...

-

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji]()

Kradzież tożsamości: wzrost infekcji

... kradzieży tożsamości. Na podstawie analizy 67 milionów komputerów w 2008 r. okazało się, iż 1,1% użytkowników internetu na całym świecie było narażonych na działanie oprogramowania do kradzieży tożsamości. Wyniki zebrane przez bezpłatny skaner online Panda ActiveScan dowodzą, że w ciągu ostatniego roku ponad 10 milionów ...

-

![Rynek telekomunikacyjny: regulacje a kryzys Rynek telekomunikacyjny: regulacje a kryzys]()

Rynek telekomunikacyjny: regulacje a kryzys

... Komisji Europejskiej. Wnioski Biorąc pod uwagę wyniki analizy hipotetycznych skutków „wakacji regulacyjnych” dla rynku telekomunikacyjnego w Polsce Audytel stwierdza, że działanie takie byłoby średnioterminowo niekorzystne – zarówno z punktu widzenia konsumentów, jak i dla bilansu dobrobytu społecznego. Utrzymanie w mocy wdrażanych obecnie przez ...

-

![Wystąpienia publiczne menedżerów - smaczki Wystąpienia publiczne menedżerów - smaczki]()

Wystąpienia publiczne menedżerów - smaczki

... zespołu skojarzeń jakie niesie ze sobą przedmiot wtórny. Oba elementy wchodzą z sobą w związek, oddziałują na siebie, modyfikując nawzajem swoje właściwości. Działanie nadawcy składa się, w tym ujęciu, z następujących elementów: identyfikacji podmiotu wypowiedzi – „tematu głównego” metafory (X-a, przedmiotu pierwotnego), przywołaniu opinii na temat ...

-

![Cyberprzestępcy wykorzystują Google Trends Cyberprzestępcy wykorzystują Google Trends]()

Cyberprzestępcy wykorzystują Google Trends

... najczęściej fałszywego programu antywirusowego” – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa w Panda Security Polska. Fałszywe programy antywirusowe symulują działanie prawdziwych systemów zabezpieczeń, próbując przekonać użytkowników, że ich komputery zostały zainfekowane złośliwymi kodami. Ofiary zachęca się do zakupu oprogramowania ...

-

![Tydzień 13/2009 (23-29.03.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 13/2009 (23-29.03.2009)]()

Tydzień 13/2009 (23-29.03.2009)

... bezpieczeństwo chińskich kapitałów"... Kierownictwo chińskiego banku centralnego zapowiedziało, że Chiny nadal będą inwestować w amerykańskie papiery wartościowe, bo takie działanie "stanowi ważny element ogólnej strategii inwestycyjnej Chin i praktyka ta będzie kontynuowana". Jednak równocześnie ukazał się obszerny artykuł prezesa Chińskiego ...

-

![Oracle o zarządzaniu wydajnością [© Scanrail - Fotolia.com] Oracle o zarządzaniu wydajnością]()

Oracle o zarządzaniu wydajnością

... może być rozpatrywany w izolacji. Spośród sześciu badanych obszarów najniższe wyniki uzyskano dla środowiska udziałowców. Oznacza to, że zaangażowanie tych środowisk w działanie na rzecz wydajności przedsiębiorstw nie jest optymalizowane. Wysoka liczba odpowiedzi „nie wiem” udzielonych na pytania w tej sekcji wskazuje, że wiele ...

-

![Zarządzanie projektem - analiza słabych stron Zarządzanie projektem - analiza słabych stron]()

Zarządzanie projektem - analiza słabych stron

... da się dotrzymać zaplanowanych terminów, byłeś w stanie ocenić w oparciu o rozmowy z członkami zespołu projektowego. Jeśli plan wykorzystania zasobów zakłada, że pierwsze działanie zostało zaplanowane na najbliższy poniedziałek i zajmie ono 56 roboczogodzin. Założenie, że pracownik całą swoją ośmiogodzinną dniówkę poświęci na realizację projektu ...

-

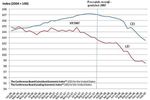

![Mierniki gospodarcze LEI, Ifo, Nędzy i ZEW Mierniki gospodarcze LEI, Ifo, Nędzy i ZEW]()

Mierniki gospodarcze LEI, Ifo, Nędzy i ZEW

... euro, wzrasta ryzyko pęknięcia bańki na obligacjach skarbowych. To najważniejsze czynniki, które mogą uruchomić wzrost cen w USA. Tak więc jednoczesne działanie rosnącej stopy bezrobocia oraz inflacji może w niedalekiej przyszłości skutkować dynamicznym wzrostem Wskaźnika Nędzy w Stanach Zjednoczonych. Indeks Instytutu ZEW Indeks ZEW ...

-

![Tydzień 16/2009 (13-19.04.2009) [© RVNW - Fotolia.com] Tydzień 16/2009 (13-19.04.2009)]()

Tydzień 16/2009 (13-19.04.2009)

... z załamaniem się eksportu i zmniejszaniem się konsumpcji, gdy spada popyt na towary i usługi, a w konsekwencji wzrasta bezrobocie, to protekcjonizm jawi się jako działanie atrakcyjne i skuteczne. Jednak warto spojrzeć z drugiej strony na to rozwiązanie. Nie zawsze zdajemy sobie sprawę z tego, jak bardzo złożony charakter ...

-

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... z reguły „hałaśliwe” i zużywają dużą część pasma internetowego oraz innych zasobów sieciowych. Większość e-kryminalistów wykorzystuje więc aplikacje, które potrafią maskować swoje działanie. Robaki stanowiły raczej zabawkę w rękach znudzonych amatorów. Do momentu pojawienia się Confickera. F-Secure podaje, że niesławne robaki z minionych lat, takie ...

-

![Fałszywe strony WWW: firma Ford przynętą Fałszywe strony WWW: firma Ford przynętą]()

Fałszywe strony WWW: firma Ford przynętą

... zakupu płatnej wersji fałszywego programu antywirusowego, który miałby zneutralizować zagrożenia. W przypadku rezygnacji z zakupu złośliwy kod uniemożliwia prawidłowe działanie komputera, aby ostatecznie skłonić użytkowników do nabycia produktu. Ewolucja procesu rozpowszechniania fałszywych programów antywirusowych Powszechność tego rodzaju ...

-

![Skuteczny marketing szeptany [© Minerva Studio - Fotolia.com] Skuteczny marketing szeptany]()

Skuteczny marketing szeptany

... błąd, czy plotka ma racjonalne podstawy, czy zawiniła firma, któryś z jej pracowników, czy wynika np. z niezgodnego z instrukcją użytkowania przedmiotu. 2. Punktowe działanie Jeśli źródłem niepochlebnej plotki jest niezadowolony klient, to po zdiagnozowaniu sytuacji warto dotrzeć do niego indywidualnie i przedstawić sposoby rozwiązania problemu ...

-

![Zarządzanie wiedzą a produktywność Zarządzanie wiedzą a produktywność]()

Zarządzanie wiedzą a produktywność

... przekształceń. Choć może się to wydać zniechęcające, istnieje szereg działań, których podjęcie może rozważyć kierownictwo, aby ułatwić przedsiębiorstwu działanie w warunkach dynamicznych zmian rynkowych. Należą do nich: optymalizacja podstawowych procesów biznesowych, minimalizacja rozproszenia zasobów informacyjnych oraz integracja i automatyzacja ...

-

![Polscy menedżerowie mocno zestresowani Polscy menedżerowie mocno zestresowani]()

Polscy menedżerowie mocno zestresowani

... czas, możemy częściowo likwidować uczucie stresu. Warto pamiętać, że stres nie musi być w każdym przypadku szkodliwy, a czasami ma wręcz pozytywne działanie. Niektóre osoby potrafi także zmobilizować do pracy, wyzwala energię i motywację, pozwalającą realizować zadania i pokonywać przeszkody - podsumowują eksperci.

-

![ESET: koń trojański Hexzone w akcji [© stoupa - Fotolia.com] ESET: koń trojański Hexzone w akcji]()

ESET: koń trojański Hexzone w akcji

... działania. W ten sposób zainfekowany komputer może posłużyć twórcy Hexzone do wykonania dowolnej operacji: od rozsyłania spamu, zainicjowania ataku DoS, przez działanie jako keylogger rejestrujący znaki wprowadzane za pośrednictwem klawiatury, aż po pobranie i instalację kolejnych wrogich aplikacji. Według specjalistów branży bezpieczeństwa IT ...

-

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową]()

Chroń swoją domenę internetową

... kupnie domeny, ale czasem też wtedy, kiedy przepisujemy naszą domenę z osoby fizycznej na firmę. Standardowa procedura zmiany właściciela, a jednak kluczowe działanie dla stwierdzenia – kto tak naprawdę jest posiadaczem nazwy. Ważne jest aby zwrócić uwagę w jaki sposób przeprowadza cesję nasz rejestrator. Najczęściej ...

-

![Jak promować firmę w Internecie? [© Minerva Studio - Fotolia.com] Jak promować firmę w Internecie?]()

Jak promować firmę w Internecie?

... stworzenia strony WWW. Odpowiada również za udostępnienie stron WWW przeglądarkom internetowym, a co za tym idzie – wszystkim użytkownikom Internetu. Tylko bezawaryjne działanie serwera może zagwarantować stabilność firmowej strony WWW, dlatego przed zakupem warto sprawdzić jego parametry. Przy wyborze odpowiedniego serwera należy zwrócić ...

-

![Reklama internetowa coraz gorzej postrzegana [© Minerva Studio - Fotolia.com] Reklama internetowa coraz gorzej postrzegana]()

Reklama internetowa coraz gorzej postrzegana

... . Osoby, które wykazują niski próg tolerancji dla reklam, mogą zawsze opuścić stronę, na której się znajdują, i przenieść się na inną. Działanie takie może być jednak krzywdzące dla nich samych z powodu utraty dostępu do cennych zasobów. Absolutnie ignorując reklamy przyczyniasz się do ...

-

![Płyta główna GIGABYTE GA-M85M-US2H Płyta główna GIGABYTE GA-M85M-US2H]()

Płyta główna GIGABYTE GA-M85M-US2H

... bez obniżenia wydajności systemu, druga natomiast to sprzętowa ochrona BIOSu przed uszkodzeniami. Dwie fizyczne kości BIOSu na płycie głównej umożliwiają działanie systemu także w sytuacji, gdy główny BIOS zostanie uszkodzony w skutek działania wirusów lub nieprawidłowej aktualizacji. Płyta główna GIGABYTE GA-M85M-US2H została objęta ...

-

![Spada sprzedaż energii cieplnej [© christian42 - Fotolia.com] Spada sprzedaż energii cieplnej]()

Spada sprzedaż energii cieplnej

... - podkreśla Jacek Szymczak. Te dane świadczą o konieczności zmiany modelu regulacji i odejściu od formuły kosztowej na rzecz rozwiązań promujących efektywne działanie i dających możliwość rentownego funkcjonowania. Nowy model regulacji - tzw. referencyjny, proponowany przez IGCP, zakłada podzielenie przedsiębiorstw ciepłowniczych na dwie grupy ...

-

![Lustrzanka cyfrowa Pentax K-7 Lustrzanka cyfrowa Pentax K-7]()

Lustrzanka cyfrowa Pentax K-7

... . K-7 wyróżnia się kompaktową, lekką obudową wykonaną ze stopu magnezu. Lustrzanka dysponuje nowym 77-segmentowym systemem pomiaru światła oraz lampką wspomagającą działanie 11-punktowego autofocusa w trudnych warunkach oświetleniowych. Sprzęt pozwala na wykonywanie zdjęć seryjnych z prędkością 5,2 fps i nagrywaniem filmów HD 30 fps. Aparat można ...

-

![TotalSafe: backup online SuperSafe TotalSafe: backup online SuperSafe]()

TotalSafe: backup online SuperSafe

... , aby dostosować program do własnych potrzeb. Firma TotalSafe proponuje bezpłatny, 30-dniowy okres próbny, w czasie którego każdy użytkownik może samodzielnie przetestować działanie systemu.

-

![Uwaga na fałszywe komentarze na YouTube Uwaga na fałszywe komentarze na YouTube]()

Uwaga na fałszywe komentarze na YouTube

... został przeprowadzony prawdopodobnie z wykorzystaniem automatycznych narzędzi. Ostateczne badania wykazały, że link prowadzi do fałszywego programu antywirusowego. Eksperci podają, iż działanie to jest kolejnym przykładem tego, w jaki sposób cyberprzestępcy atakują popularne strony sieci Web 2.0 w celu dystrybucji złośliwego oprogramowania. Podobne ...

-

![Novell SLES Services Management Pack [© Nmedia - Fotolia.com] Novell SLES Services Management Pack]()

Novell SLES Services Management Pack

... systemu SUSE Linux Enterprise Server, jak BIND/DNS, DHCP, Samba, LDAP, Common Unix Printing System (CUPS), Network File System (NFS), czy działanie zapory (firewall). Dzięki współpracy technologicznej firm Novell i Microsoft, SLES Services Management Pack jest zintegrowany z konsolą System Center Operations Manager 2007 ...

-

![Efektywna praca w biurze - podstawy Efektywna praca w biurze - podstawy]()

Efektywna praca w biurze - podstawy

... z uwzględnieniem lat. Pomoże ci to w przyszłości likwidować przeterminowane akta bardzo szybko bez konieczności przeglądania poszczególnych teczek i dokumentów. Takie działanie ułatwia również archiwizację danych elektronicznych. Więcej informacji o zarządzaniu obowiązkami w ciągu dnia pracy (m.in. korzystaniu z planerów papierowych, zarządzania ...

-

![Płyta główna GIGABYTE dla AMD Phenom II Płyta główna GIGABYTE dla AMD Phenom II]()

Płyta główna GIGABYTE dla AMD Phenom II

... obniżenia wydajności systemu, druga natomiast polega na sprzętowej ochronie BIOSu przed uszkodzeniami. Dwie fizyczne kości BIOSu na płycie głównej umożliwiają działanie systemu także w sytuacji, gdy główny BIOS zostanie uszkodzony wskutek działania wirusów lub nieprawidłowej aktualizacji. Specyfikacja techniczna: Chipset: AMD 770+SB710 ...

-

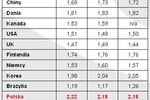

![Ceny transakcyjne nieruchomości V 2009 Ceny transakcyjne nieruchomości V 2009]()

Ceny transakcyjne nieruchomości V 2009

... . Rynek pozostaje pod coraz większym wpływem programu „Rodzina na swoim”, który coraz silniej oddziałuje na poziom cen i w pewien sposób zakłóca działanie sił rynkowych. Nie jest wykluczone, że w najbliższych kwartałach ceny transakcyjne będą mocniej niż do tej pory uzależnione od wskaźnika wartości ...

-

![Sektor IT a działania proekologiczne [© Scanrail - Fotolia.com] Sektor IT a działania proekologiczne]()

Sektor IT a działania proekologiczne

... odpowiedzialną za realizowanie strategii ekologicznej. (38% w stosunku do 23%) i wprowadzają rozwiązania ograniczające wpływ na środowisko (48 vs. 28%). Działanie takie obejmują przede wszystkim rozwiązanie technologiczne umożliwiające pracę na odległość takie jak telepraca, telekonferencje, wideokonferencje (69%), oraz wdrażanie inteligentnych ...

-

![Tydzień 24/2009 (08-14.06.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 24/2009 (08-14.06.2009)]()

Tydzień 24/2009 (08-14.06.2009)

... ) są zupełnie odwrotne do powyższych zaleceń, bo ożywia się konsumpcję miliardowymi pożyczkami, pobudzając konsumpcję z pełną świadomością, że są to działanie krótkoterminowe. Brak pieniędzy na inwestycje, dofinansowanie prywatnych funduszy emerytalnych i emerytur sektora publicznego, a także konsekwencje starzenia się społeczeństwa dopełniają ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1](https://s3.egospodarka.pl/grafika/internet-explorer/Windows-Internet-Explorer-8-RC1-Qq30bx.jpg)

![Tydzień 5/2009 (26.01-01.02.2009) [© RVNW - Fotolia.com] Tydzień 5/2009 (26.01-01.02.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-5-2009-26-01-01-02-2009-vgmzEK.jpg)

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a](https://s3.egospodarka.pl/grafika/Conficker/Darmowy-program-ESET-do-usuwania-Conficker-a-Qq30bx.jpg)

![Użyteczność stron www: użytkownik rezygnuje po 2 sekundach [© Minerva Studio - Fotolia.com] Użyteczność stron www: użytkownik rezygnuje po 2 sekundach](https://s3.egospodarka.pl/grafika/uzytecznosc-stron-www/Uzytecznosc-stron-www-uzytkownik-rezygnuje-po-2-sekundach-iG7AEZ.jpg)

![Robak internetowy Kido w nowej wersji [© stoupa - Fotolia.com] Robak internetowy Kido w nowej wersji](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Kido-w-nowej-wersji-MBuPgy.jpg)

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji](https://s3.egospodarka.pl/grafika/kradziez-tozsamosci/Kradziez-tozsamosci-wzrost-infekcji-apURW9.jpg)

![Tydzień 13/2009 (23-29.03.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 13/2009 (23-29.03.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-13-2009-23-29-03-2009-12AyHS.jpg)

![Oracle o zarządzaniu wydajnością [© Scanrail - Fotolia.com] Oracle o zarządzaniu wydajnością](https://s3.egospodarka.pl/grafika/zarzadzanie-wydajnoscia/Oracle-o-zarzadzaniu-wydajnoscia-apURW9.jpg)

![Tydzień 16/2009 (13-19.04.2009) [© RVNW - Fotolia.com] Tydzień 16/2009 (13-19.04.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-16-2009-13-19-04-2009-vgmzEK.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Skuteczny marketing szeptany [© Minerva Studio - Fotolia.com] Skuteczny marketing szeptany](https://s3.egospodarka.pl/grafika/marketing-szeptany/Skuteczny-marketing-szeptany-iG7AEZ.jpg)

![ESET: koń trojański Hexzone w akcji [© stoupa - Fotolia.com] ESET: koń trojański Hexzone w akcji](https://s3.egospodarka.pl/grafika/kon-trojanski/ESET-kon-trojanski-Hexzone-w-akcji-MBuPgy.jpg)

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową](https://s3.egospodarka.pl/grafika/domena/Chron-swoja-domene-internetowa-MBuPgy.jpg)

![Jak promować firmę w Internecie? [© Minerva Studio - Fotolia.com] Jak promować firmę w Internecie?](https://s3.egospodarka.pl/grafika/promocja-w-sieci/Jak-promowac-firme-w-Internecie-iG7AEZ.jpg)

![Reklama internetowa coraz gorzej postrzegana [© Minerva Studio - Fotolia.com] Reklama internetowa coraz gorzej postrzegana](https://s3.egospodarka.pl/grafika/reklama-internetowa/Reklama-internetowa-coraz-gorzej-postrzegana-iG7AEZ.jpg)

![Spada sprzedaż energii cieplnej [© christian42 - Fotolia.com] Spada sprzedaż energii cieplnej](https://s3.egospodarka.pl/grafika/energia-cieplna/Spada-sprzedaz-energii-cieplnej-zaGbha.jpg)

![Novell SLES Services Management Pack [© Nmedia - Fotolia.com] Novell SLES Services Management Pack](https://s3.egospodarka.pl/grafika/Novell-SLES/Novell-SLES-Services-Management-Pack-Qq30bx.jpg)

![Sektor IT a działania proekologiczne [© Scanrail - Fotolia.com] Sektor IT a działania proekologiczne](https://s3.egospodarka.pl/grafika/dzialania-proekologiczne/Sektor-IT-a-dzialania-proekologiczne-apURW9.jpg)

![Tydzień 24/2009 (08-14.06.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 24/2009 (08-14.06.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-24-2009-08-14-06-2009-12AyHS.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![PIT za 2025 rok. Na co zwracać uwagę w rozliczeniach Twój e-PIT? [© wygenerowane przez AI] PIT za 2025 rok. Na co zwracać uwagę w rozliczeniach Twój e-PIT?](https://s3.egospodarka.pl/grafika2/zeznanie-podatkowe/PIT-za-2025-rok-Na-co-zwracac-uwage-w-rozliczeniach-Twoj-e-PIT-270820-150x100crop.jpg)

![Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer [© wygenerowane przez AI] Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer](https://s3.egospodarka.pl/grafika2/lotniska/Kontrola-bezpieczenstwa-na-lotnisku-co-musi-wiedziec-pasazer-270810-150x100crop.jpg)

![Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych? [© pexels] Rośnie budowlany klub miliarderów: jaki przychód daje miejsce w TOP 30 firm budowlanych?](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Rosnie-budowlany-klub-miliarderow-jaki-przychod-daje-miejsce-w-TOP-30-firm-budowlanych-270808-150x100crop.jpg)

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)