-

![Jakie korzyści daje firmowa strona internetowa? [© Minerva Studio - Fotolia.com] Jakie korzyści daje firmowa strona internetowa?]()

Jakie korzyści daje firmowa strona internetowa?

... także przyniesie przedsiębiorstwu wysokie zyski wizerunkowe i sprzedażowe. Sprawdź parametry serwera przed zakupem Serwer jest usługą, od której zależy stabilne i bezawaryjne działanie firmowego serwisu, dlatego jego wybór nie może być przypadkowy. Przy doborze odpowiedniego hostingu należy zwrócić uwagę na kilka bardzo istotnych ...

-

![Mediacje: działania i interwencje Mediacje: działania i interwencje]()

Mediacje: działania i interwencje

... z serii skomplikowanych czynności lub działań, podejmowanych w celu rozwiązania problemów oraz doprowadzenia do zakończenia sporu. Każdy podejmowany przez negocjatora krok lub działanie wiąże się z podjęciem racjonalnej decyzji. W ramach tego procesu zasadność działań oceniana jest przez pryzmat następujących czynników: działania pozostałych stron ...

-

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?]()

Jak wykryć i usunąć robaka Conficker?

... Windows Conficker, znany również jako Downup, Downandup oraz Kido, po raz pierwszy pojawił się pod koniec listopada 2008 roku. Jego działanie – podobnie jak wielu innych robaków - opierało się na wykorzystaniu luki w zabezpieczeniach systemu Microsoft Windows, która dotyczyła prawie wszystkich wersji tego ...

-

![Programy Panda Security z linii 2010 Programy Panda Security z linii 2010]()

Programy Panda Security z linii 2010

... uszkodzeniem. Dodatkowo można skorzystać z optymalizacji wydajności komputera (funkcja Tune up), która poprzez usunięcie niepotrzebnych wpisów do rejestru i plików tymczasowych przyspiesza działanie dysku twardego. Nowe produkty w wersji angielskiej są dostępne on-line od 25 czerwca 2009 r. na stronie Panda Security. Polskie wersje językowe ...

-

![Płyta główna GIGABYTE GA-P43-ES3G Płyta główna GIGABYTE GA-P43-ES3G]()

Płyta główna GIGABYTE GA-P43-ES3G

... wydajności systemu, istotą drugiej jest natomiast sprzętowa ochrona BIOSu przed uszkodzeniami. Dwie fizyczne kości BIOSu na płycie głównej umożliwiają poprawne działanie systemu także w sytuacji, gdy główny BIOS zostanie uszkodzony wskutek działania wirusów lub nieprawidłowej aktualizacji. Użytkownicy chcący dodatkowo podnieść wydajność swojego ...

-

![Zarządzanie ryzykiem: firmy nieprzygotowane Zarządzanie ryzykiem: firmy nieprzygotowane]()

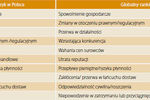

Zarządzanie ryzykiem: firmy nieprzygotowane

... cen, firmy te zostały zmuszone do nabywania surowców za cenę zdecydowanie odbiegającą od poziomów rynkowych. Przy słabnącym popycie, w wielu przypadkach działanie to doprowadziło przedsiębiorców na skraj bankructwa. "O wysokiej pozycji tego zagrożenia wśród firm polskich zdecydowało uwolnienie cen energii elektrycznej dla odbiorców ...

-

![Analiza otoczenia biznesowego firmy [© Minerva Studio - Fotolia.com] Analiza otoczenia biznesowego firmy]()

Analiza otoczenia biznesowego firmy

... SWOT nie wystarczy na potrzeby projektowania strategii marketingowej. W pierwszej kolejności musimy określić, po co nam analiza marketingowa? Czy jest to działanie na potrzeby stworzenia czegoś unikatowego w skali komunikacji danej marki, przedsiębiorstwa, czy to jedynie proces służący ustaleniu i zgromadzeniu danych o poczynaniach konkurencji ...

-

![Wytrzymały telefon Nokia 3720 classic Wytrzymały telefon Nokia 3720 classic]()

Wytrzymały telefon Nokia 3720 classic

Firma Nokia zaprezentowała telefon komórkowy Nokia 3720 classic. Model ten charakteryzuje się stopniem ochrony IP-54, a także odpornością na wstrząsy oraz działanie wody, kurzu i pyłu. Nokia 3720 classic została uszczelniona w celu ochrony wewnętrznych części elektronicznych, a jej obudowa skonstruowana została między innym z elementów ...

-

![Tydzień 28/2009 (06-12.07.2009) [© RVNW - Fotolia.com] Tydzień 28/2009 (06-12.07.2009)]()

Tydzień 28/2009 (06-12.07.2009)

... , jak ja go widzę. Powiedziałem wówczas, że w mojej ocenie biznes jest dziedziną na wskroś intelektualną. Dodałem potem, że skuteczne w nim działanie zmusza do rozpatrywania każdej sytuacji indywidualnie, niestandardowo. Zastanawiam się teraz, czy myśl zawartą w tej zaimprowizowanej wypowiedzi powtórzyłbym dziś... W ostatnich dniach ...

-

![Nowe Gadu-Gadu z wideo rozmowami [© Nmedia - Fotolia.com] Nowe Gadu-Gadu z wideo rozmowami]()

Nowe Gadu-Gadu z wideo rozmowami

... Nowe GG wprowadza również istotne zmiany w sposobie działania komunikatora. W najnowszym wydaniu zastąpiono Internet Explorer silnikiem WebKit. Dzięki temu przyspieszono działanie komunikatora. Ponadto zaktualizowano funkcjonalność archiwum rozmów w GG. Użytkownik może teraz sprawdzić, z kim ostatnio rozmawiał przez komunikator, dzięki wyszukiwarce ...

-

![Płyta GIGABYTE GA-MA790X-UD3P Płyta GIGABYTE GA-MA790X-UD3P]()

Płyta GIGABYTE GA-MA790X-UD3P

... wydajności systemu, istotą drugiej jest natomiast sprzętowa ochrona BIOSu przed uszkodzeniami. Dwie fizyczne kości BIOSu na płycie głównej umożliwiają poprawne działanie systemu również w sytuacji, gdy główny BIOS zostanie uszkodzony wskutek działania wirusów lub nieprawidłowej aktualizacji. Specyfikacja techniczna: Chipset: AMD 790X+SB750 ...

-

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne]()

Domena firmowa: dane abonenta powinny być aktualne

... firmie za administrację serwisem. Po zakończeniu współpracy z pracownikiem, mogłyby wystąpić utrudnienia w swobodnym zarządzaniu usługą, a nawet wpłynąć niekorzystnie na prawidłowe działanie serwisu. Odzyskanie praw do dysponowania domeną może być nie tylko kosztowne, ale przede wszystkim czasochłonne. W czasie udowodniania, że prawowitym Abonentem ...

-

![Tydzień 29/2009 (13-19.07.2009) [© RVNW - Fotolia.com] Tydzień 29/2009 (13-19.07.2009)]()

Tydzień 29/2009 (13-19.07.2009)

... jakiegoś przedsięwzięcia i włączenie tej świadomości do budowanej koncepcji działania, to pierwszoplanowy problem każdego z nas... Musimy też pamiętać, ze każde nasze działanie wprowadza zmiany w otaczającym nas środowisku, a każdy nasz sukces (także biznesowy) równocześnie może być uznany przez innych uczestników gry rynkowej za ...

-

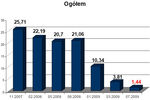

![Bezpieczeństwo obrotu gospodarczego II kw. 2009 Bezpieczeństwo obrotu gospodarczego II kw. 2009]()

Bezpieczeństwo obrotu gospodarczego II kw. 2009

... w poszczególnych grupach firm. Wśród przedsiębiorców indywidualnych redukcję zatrudnienia przeprowadził lub planuje niemal co trzeci ankietowany, a wśród dostawców usług masowych działanie to deklaruje zaledwie 3% badanych. Wśród przebadanych spółdzielni mieszkaniowych aż dwie trzecie (66%) zgłosiło problem zadłużenia lokatorów lub najemców lokali ...

-

![UOKiK: uważaj na darmowe usługi online [© stoupa - Fotolia.com] UOKiK: uważaj na darmowe usługi online]()

UOKiK: uważaj na darmowe usługi online

... od umowy. Urząd przypomina, że przedsiębiorca oferujący darmowe produkty lub usługi, za które w rzeczywistości konsument musi zapłacić, wprowadza w błąd, a jego działanie jest nieuczciwą praktyką rynkową. Konsument, który został w ten sposób poszkodowany może dochodzić roszczeń na drodze sądowej. W takim przypadku to przedsiębiorca ...

-

![Jak podejmować trafne decyzje biznesowe? Jak podejmować trafne decyzje biznesowe?]()

Jak podejmować trafne decyzje biznesowe?

... może on więc traktować tego procesu powierzchownie, tłumacząc się na przykład nawałem obowiązków i brakiem czasu. Myślenie jest równie ważne jak działanie. W proces podejmowania decyzji warto też włączyć inne osoby (kolegów, podwładnych i przełożonych). Do najważniejszych elementów efektywnego myślenia i podejmowania decyzji należą analiza ...

-

![Tydzień 33/2009 (10-16.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 33/2009 (10-16.08.2009)]()

Tydzień 33/2009 (10-16.08.2009)

Według Fed trwająca już prawie dwa lata recesja zbliża się do końca, stwierdza on poprawę na rynkach finansowych, podkreślając bardzo dobre kwartalne wyniki czołowych banków. Fed zadeklarował dalsze działania na rzecz wspierania ożywienia w światowej gospodarce i przeciwdziałanie nadmiernemu wzrostowi inflacji. To drugie zagrożenie jest bardzo ...

-

![Inwestycje samorządowe rozpędzą gospodarkę? [© Scanrail - Fotolia.com] Inwestycje samorządowe rozpędzą gospodarkę?]()

Inwestycje samorządowe rozpędzą gospodarkę?

... ma koordynacji lub brakuje w ogóle wymiany informacji między sąsiednimi regionami, aby podzielić się zadaniami - zauważa też prof. Kulesza. - Tego typu działanie wymaga jednak lat praktyki dobrego zarządzania i tego trzeba się nauczyć. Według Wójcika, znaczenie samorządowych inwestycji infrastrukturalnych mogłoby istotnie wzrosnąć przez ...

-

![Pamięci flash USB PQI i812 i U339XT Pamięci flash USB PQI i812 i U339XT]()

Pamięci flash USB PQI i812 i U339XT

... zapisu i świetlny wskaźnik transferu danych. Pamięć dostępna jest w trzech pojemnościach - 4, 8 i 16 GB. Model i812 waży 5 gram, jest odporny na wstrząsy, działanie wody oraz kurzu i jest dostępny w 2 wersjach kolorystycznych – różowej i niebeiskiej Pamięci flash PQI mogą wykorzystywać bezpłatne oprogramowanie Ur-Smart. Jest to narzędzie ...

-

![OPTeam SA buduje centrum technologii [© raven - Fotolia.com] OPTeam SA buduje centrum technologii]()

OPTeam SA buduje centrum technologii

... nowe etaty otrzyma 30 osób, głównie programistów. Budowa Centrum Projektowego Nowoczesnych Technologii OPTeam SA będzie współfinansowana z Programu Operacyjnego Innowacyjna Gospodarka Działanie 4.4 (Nowe inwestycje o wysokim potencjale innowacyjnym). Dla pozyskania środków na rozwój firma planuje również emisję publiczną akcji i ich debiut na GPW ...

-

![Alternatywne źródła energii: biogaz Alternatywne źródła energii: biogaz]()

Alternatywne źródła energii: biogaz

... może być wykorzystywany w trojaki sposób: spalany i przetwarzany na energię elektryczna lub energię cieplną, lub oczyszczony i wtłoczony do sieci gazowych działanie biogazowni pozwala w znaczący sposób zredukować ilość ścieków i odpadów naturalnych oraz zahamować niekorzystne procesy niekontrolowanego rozkładu biomasy w środowisku Mimo widocznych ...

-

![Mleczarnie inwestują w kampanie reklamowe [© christian42 - Fotolia.com] Mleczarnie inwestują w kampanie reklamowe]()

Mleczarnie inwestują w kampanie reklamowe

... reklamowe dzielą się na produktowe, które mają szybko podnieść sprzedaż danego produktu, oraz na wizerunkowe, które nastawione są na długoterminowe działanie promujące samą markę. Większość firm mleczarskich stawia właśnie na budowę marki. - Mlekovita prowadząc kampanie reklamowe swoich produktów, przede wszystkim stara ...

-

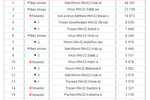

![Kaspersky Lab: szkodliwe programy VIII 2009 Kaspersky Lab: szkodliwe programy VIII 2009]()

Kaspersky Lab: szkodliwe programy VIII 2009

... one zostać usunięte. Jeżeli użytkownik zgodzi się na to, na jego komputer zostanie pobrany fałszywy program antywirusowy (sklasyfikowany jako FraudTool). Działanie trojana Redirector.l polega na przekierowywaniu zapytań wyszukiwania użytkownika do określonych serwerów w celu zwiększenia współczynnika kliknięć dla tych serwerów. Trojan-downloader ...

-

![Europa Środkowa: największe firmy 2009 [© Scanrail - Fotolia.com] Europa Środkowa: największe firmy 2009]()

Europa Środkowa: największe firmy 2009

... trwała. Autorzy raportu podkreślają, że tylko firmy i kraje, które przeprowadziły gruntowne zmiany i reformy przestarzałych systemów, mogą liczyć na wzmacniające działanie kryzysu i osiągnięcie czołowych pozycji na rynku. Zdaniem ekspertów Deloitte w poprzednich latach „Europa Środkowa była beniaminkiem gospodarki globalnej”. Na przełomie lat ...

-

![Reklama tradycyjna a marketing internetowy Reklama tradycyjna a marketing internetowy]()

Reklama tradycyjna a marketing internetowy

... prawdopodobnie skutecznym posunięciem ze strony giganta rynku produkcji piwa, firmy Budweiser, będzie wykupienie czasu antenowego podczas transmisji ogólnokrajowych mistrzostw (jednak działanie takie nie jest dobre w przypadku niewielkich browarów, które kierują swój przekaz do niszowej publiczności). Nadal sprawdza się również reklama ...

-

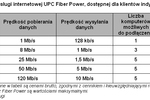

![Internet UPC Fiber Power Internet UPC Fiber Power]()

Internet UPC Fiber Power

... kablowych, jak i podniesienie poziomu ich zabezpieczeń. Przepływy danych w technologii są szybsze, niż maksymalna prędkość w standardzie ADSL. Co więcej, jej działanie nie jest uzależnione od odległości pomiędzy domem klienta, a punktem dystrybucyjnym, w przeciwieństwie do ADSL. Początkowo nowa usługa dostępna będzie w czterech największych ...

-

![Bag-in-Box robi karierę [© christian42 - Fotolia.com] Bag-in-Box robi karierę]()

Bag-in-Box robi karierę

... oferowany przez firmę Aqua-Pol z Żagania plecakowy zbiornik wody pitnej. To trzylitrowy worek z dwuwarstwowej folii polietylenowej, odporny - jak zapewnia producent - na działanie sił mechanicznych. Metalizowana warstwa zewnętrzna worka nadaje mu charakter termosa. W dolnej części jest kranik spustowy, zaopatrzony w gumową rurkę z ustnikiem co ...

-

![GIGABYTE P43 z obsługą DDR3 GIGABYTE P43 z obsługą DDR3]()

GIGABYTE P43 z obsługą DDR3

... sprzętową ochronę BIOSu przed uszkodzeniami spowodowanymi działaniem wirusów lub nieprawidłową aktualizacją. Dwie fizyczne kości BIOSu na płycie głównej umożliwiają poprawne działanie systemu nawet w sytuacji, gdy główny BIOS zostanie uszkodzony. Płyta dostępna jest w cenie ok. 297 zł.

-

![Cel przedsiębiorstwa to więcej niż zysk Cel przedsiębiorstwa to więcej niż zysk]()

Cel przedsiębiorstwa to więcej niż zysk

... . Od czasów Adama Smitha zawsze byli tacy, którzy uważali, że przedsiębiorstwo musi skoncentrować się wyłącznie na osiąganiu zysku. Każde inne działanie, które podejmuje, może być rozumiane tylko jako środek do osiągania zysku. Najbardziej znanym zwolennikiem i propagatorem tego poglądu jest Milton Friedman ...

-

![BitDefender Internet Security 2010 BitDefender Internet Security 2010]()

BitDefender Internet Security 2010

... charakterystycznych dla szkodliwego oprogramowania. Jeżeli zarejestrowana zostanie wystarczająca ich ilość, program zostanie określony jako potencjalnie szkodliwy, a jego działanie – zablokowane. W wersji 2010 Internet Security zastosowano poprawkę optymalizującą skanowanie. Pomijanie skanowania plików znanych i zakwalifikowanych jako bezpieczne ...

-

![Uzależnienie od Internetu coraz powszechniejsze [© stoupa - Fotolia.com] Uzależnienie od Internetu coraz powszechniejsze]()

Uzależnienie od Internetu coraz powszechniejsze

... na komputerze Internauty programów szpiegujących, które dla statystycznego użytkownika Sieci są niemal nie do wykrycia. Według polskiego prawa za takie działanie, złodziejowi grozi kara maksymalnie… do 3 lat pozbawienia wolności. W wielu wypadkach zasądzany jest jednak wyrok grzywny. W obliczu często materialnych strat, jakie ...

-

![Tydzień 41/2009 (05-11.10.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 41/2009 (05-11.10.2009)]()

Tydzień 41/2009 (05-11.10.2009)

... w obronie dolara, którego kurs spadł do najniższego poziomu od ponad roku. Dolary skupywały banki tajlandzki, malezyjski, tajwański, hongkoński i singapurski. To działanie miało podtrzymać atrakcyjność eksportową tych państw w stosunku do chińskich towarów. Co prawda od 2005 roku kurs chińskiej waluty wzrósł o ok ...

-

![Czym jest kultura korporacyjna? Czym jest kultura korporacyjna?]()

Czym jest kultura korporacyjna?

... oszczędność kosztów. To jest właśnie zmiana. A co powiecie na zmniejszenie rotacji i powstrzymanie wyciekania kapitału intelektualnego? To też jest zmiana. Każde działanie umożliwiające poprawę lub modyfikację sytuacji, w której znajdujecie się w danym momencie, to zmiana. Każda próba, którą podejmiecie w celu zmiany organizacji lub ...

-

![Verbatim: napęd USB Executive Secure Verbatim: napęd USB Executive Secure]()

Verbatim: napęd USB Executive Secure

... USB chroniony jest także fizycznie za pomocą mechanizmu wysuwania złącza, co likwiduje konieczność używania oddzielnej nasadki. Wbudowana dioda LED sygnalizuje działanie urządzenia oraz transfer danych, którego prędkość odczytu wynosi do 11 MB/s, a zapisu – do 8 MB/s. Napędy Executive Secure o pojemnościach 4, 8 i 16 GB ...

-

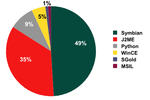

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... może zablokować wysłanie SMS-a. Niektórzy twórcy szkodliwego oprogramowania zdali sobie z tego sprawę i zaczęli tworzyć swoje szkodniki w taki sposób, aby szkodliwe działanie zostało zamaskowane w bardziej złożony, a niekiedy wręcz niekonwencjonalny sposób. Przykładem może być Trojan-SMS.J2ME.Swapi.g, który po uruchomieniu wyświetla powitanie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jakie korzyści daje firmowa strona internetowa? [© Minerva Studio - Fotolia.com] Jakie korzyści daje firmowa strona internetowa?](https://s3.egospodarka.pl/grafika/domena-internetowa/Jakie-korzysci-daje-firmowa-strona-internetowa-iG7AEZ.jpg)

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?](https://s3.egospodarka.pl/grafika/jak-wykryc-Conficker/Jak-wykryc-i-usunac-robaka-Conficker-MBuPgy.jpg)

![Analiza otoczenia biznesowego firmy [© Minerva Studio - Fotolia.com] Analiza otoczenia biznesowego firmy](https://s3.egospodarka.pl/grafika/strategia-marketingowa/Analiza-otoczenia-biznesowego-firmy-iG7AEZ.jpg)

![Tydzień 28/2009 (06-12.07.2009) [© RVNW - Fotolia.com] Tydzień 28/2009 (06-12.07.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-28-2009-06-12-07-2009-vgmzEK.jpg)

![Nowe Gadu-Gadu z wideo rozmowami [© Nmedia - Fotolia.com] Nowe Gadu-Gadu z wideo rozmowami](https://s3.egospodarka.pl/grafika/komunikatory-internetowe/Nowe-Gadu-Gadu-z-wideo-rozmowami-Qq30bx.jpg)

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne](https://s3.egospodarka.pl/grafika/domena/Domena-firmowa-dane-abonenta-powinny-byc-aktualne-iG7AEZ.jpg)

![Tydzień 29/2009 (13-19.07.2009) [© RVNW - Fotolia.com] Tydzień 29/2009 (13-19.07.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-29-2009-13-19-07-2009-vgmzEK.jpg)

![UOKiK: uważaj na darmowe usługi online [© stoupa - Fotolia.com] UOKiK: uważaj na darmowe usługi online](https://s3.egospodarka.pl/grafika/uslugi-online/UOKiK-uwazaj-na-darmowe-uslugi-online-MBuPgy.jpg)

![Tydzień 33/2009 (10-16.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 33/2009 (10-16.08.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-33-2009-10-16-08-2009-12AyHS.jpg)

![Inwestycje samorządowe rozpędzą gospodarkę? [© Scanrail - Fotolia.com] Inwestycje samorządowe rozpędzą gospodarkę?](https://s3.egospodarka.pl/grafika/inwestycje-samorzadowe/Inwestycje-samorzadowe-rozpedza-gospodarke-apURW9.jpg)

![OPTeam SA buduje centrum technologii [© raven - Fotolia.com] OPTeam SA buduje centrum technologii](https://s3.egospodarka.pl/grafika/OPTeam-SA/OPTeam-SA-buduje-centrum-technologii-bzyad3.jpg)

![Mleczarnie inwestują w kampanie reklamowe [© christian42 - Fotolia.com] Mleczarnie inwestują w kampanie reklamowe](https://s3.egospodarka.pl/grafika/branza-mleczarska/Mleczarnie-inwestuja-w-kampanie-reklamowe-zaGbha.jpg)

![Europa Środkowa: największe firmy 2009 [© Scanrail - Fotolia.com] Europa Środkowa: największe firmy 2009](https://s3.egospodarka.pl/grafika/ranking-przedsiebiorstw/Europa-Srodkowa-najwieksze-firmy-2009-apURW9.jpg)

![Bag-in-Box robi karierę [© christian42 - Fotolia.com] Bag-in-Box robi karierę](https://s3.egospodarka.pl/grafika/opakowania/Bag-in-Box-robi-kariere-zaGbha.jpg)

![Uzależnienie od Internetu coraz powszechniejsze [© stoupa - Fotolia.com] Uzależnienie od Internetu coraz powszechniejsze](https://s3.egospodarka.pl/grafika/siecioholizm/Uzaleznienie-od-Internetu-coraz-powszechniejsze-MBuPgy.jpg)

![Tydzień 41/2009 (05-11.10.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 41/2009 (05-11.10.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-41-2009-05-11-10-2009-12AyHS.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)

![PIT za 2025 rok. Na co zwracać uwagę w rozliczeniach Twój e-PIT? [© wygenerowane przez AI] PIT za 2025 rok. Na co zwracać uwagę w rozliczeniach Twój e-PIT?](https://s3.egospodarka.pl/grafika2/zeznanie-podatkowe/PIT-za-2025-rok-Na-co-zwracac-uwage-w-rozliczeniach-Twoj-e-PIT-270820-150x100crop.jpg)

![Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer [© wygenerowane przez AI] Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer](https://s3.egospodarka.pl/grafika2/lotniska/Kontrola-bezpieczenstwa-na-lotnisku-co-musi-wiedziec-pasazer-270810-150x100crop.jpg)