-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... cyberprzestępcom zarobić trochę pieniędzy na szarym rynku, ponieważ bardzo trudno jest udowodnić, że tego rodzaju oprogramowanie narusza jakieś przepisy. Destrukcyjne działanie programów adware nie jest na pierwszy rzut oka oczywiste - gromadzą one dane o preferencjach użytkownika i wyświetlają reklamy - niekiedy jednak stosują w samoobronie ...

-

![PandaLabs wykryło boty na sprzedaż PandaLabs wykryło boty na sprzedaż]()

PandaLabs wykryło boty na sprzedaż

... również zabezpieczenia oparte na kodach CAPTCHA stosowane na wielu stronach internetowych, a nabywca musi tylko ustawić parametry i pozwolić botom na samodzielne działanie. Ponadto boty regularnie się aktualizują. Niektóre z bardziej nietypowych zastosowań botów to m.in.: automatyczne generowanie wizyt i odtworzeń filmów w serwisie YouTube ...

-

![Sektor motoryzacyjny stawia na samochody ekologiczne [© christian42 - Fotolia.com] Sektor motoryzacyjny stawia na samochody ekologiczne]()

Sektor motoryzacyjny stawia na samochody ekologiczne

... wyjaśnia Beata Tylman, z Zespołu dotacji i ulg inwestycyjnych Deloitte. „W ramach funduszy europejskich planowane jest ogłoszenie konkursów na: projekty badawcze (działanie 1.4 Programu Operacyjnego Innowacyjna Gospodarka (PO IG), gdzie rozważana jest istotna zmiana, polegająca na przyznawaniu dotacji wyłącznie na badania z wyłączeniem dotychczas ...

-

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011]()

Panda Global Protection 2011

... aktywnych użytkowników o najbardziej wymagających potrzebach w zakresie ochrony, zawiera szereg nowych funkcji, takich jak możliwość zarządzania sieciami domowymi lub działanie w trybie gier/multimedialnym, co oznacza brak przerw w ochronie dla graczy. Dzięki zastosowaniu najnowszych technologii zabezpieczających program zapewnia lepszą ochronę ...

-

![Strategia inwestycyjna: co determinuje jej wybór? [© Minerva Studio - Fotolia.com] Strategia inwestycyjna: co determinuje jej wybór?]()

Strategia inwestycyjna: co determinuje jej wybór?

... szerokiego grona inwestorów. Należy jednak pamiętać, że istnieje również grupa inwestorów, takich jak różnego rodzaju fundacje czy podmioty opierający swoje działanie głównie o czynniki ideowe, a nie ekonomiczne, dla których kwestie tego typu stanowią jeden z głównych determinantów procesu inwestycyjnego. W większości przypadków jednak inwestorzy ...

-

![Płyta GIGABYTE GA-H55N-USB3 Płyta GIGABYTE GA-H55N-USB3]()

Płyta GIGABYTE GA-H55N-USB3

... zaleta tego komputera. Zastosowany w nim procesor Intel® Core™ i3 530 oraz 3 GB pamięci DDR3 gwarantują wydajną pracę jak również sprawne działanie zaawansowanych aplikacji multimedialnych. Opisywany komputer skierowany jest do użytkowników ceniących sobie ciekawy design oraz niewielkie wymiary wydajnego zestawu komputerowego.

-

![Trend Micro OfficeScan 10.5 [© Nmedia - Fotolia.com] Trend Micro OfficeScan 10.5]()

Trend Micro OfficeScan 10.5

... dla przedsiębiorstw jest pokusa wdrożenia istniejących, niezgodnych z wymogami wirtualizacji rozwiązań do ochrony punktów końcowych w wirtualnych punktach końcowych. Takie działanie znacząco zmniejszy wydajność współużytkowanych serwerów VDI i będzie miało negatywny wpływ na pracę użytkowników. W efekcie przedsiębiorstwa muszą wybrać pomiędzy ...

-

![Audyt projektów unijnych [© Minerva Studio - Fotolia.com] Audyt projektów unijnych]()

Audyt projektów unijnych

... zaś prowadzi swego rodzaju doradztwo na rzecz beneficjenta, wskazując błędy, przede wszystkim systemowe - powielane w jednostce, firmie lub organizacji i doradzając prawidłowe działanie. Umowa z audytorem A jak w praktyce wygląda badanie audytowe projektu? Najpierw powinniśmy poszukać audytorów, którzy zostaną zaproszeni do współpracy – w pierwszym ...

-

![Rozliczanie dotacji unijnych [© Minerva Studio - Fotolia.com] Rozliczanie dotacji unijnych]()

Rozliczanie dotacji unijnych

... środków będących w ich dyspozycji. Część merytoryczna wniosku o płatność zawiera następujące informacje o realizowanym projekcie: okres, którego dotyczy wniosek, priorytet, działanie, tytuł, nr umowy, okres realizacji, płatność, kwota wydatków kwalifikowalnych objętych wnioskiem, wnioskowana kwota, dane o beneficjencie (dane osób przygotowujących ...

-

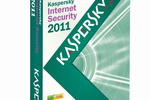

![Upadłości firm na wysokim poziomie do 2011 r. Upadłości firm na wysokim poziomie do 2011 r.]()

Upadłości firm na wysokim poziomie do 2011 r.

... – są więc częściej narażone na nieprzewidywalne straty. W województwach wschodnich, ale także m.in. w kujawsko-pomorskim, większa część przedsiębiorców ograniczyła swoje działanie do rynku lokalnego – lepiej znanego oraz łatwiejszego w potencjalnym windykowaniu należności. Ta bardziej konserwatywna, mniej ekspansywna strategia widoczna jest także ...

-

![Atak na serwis YouTube [© stoupa - Fotolia.com] Atak na serwis YouTube]()

Atak na serwis YouTube

... - na przykład skrypt przekierowujący do innej witryny lub pobierający szkodliwe oprogramowanie. Każdy kolejny użytkownik przeglądający daną stronę zostanie narażony na działanie tego skryptu. W przypadku serwisu YouTube dziurawy okazał się być mechanizm dodawania komentarzy. Odpowiednio spreparowany tekst komentarza pozwalał na wstrzyknięcie ...

-

![Browser Guard od Trend Micro [© Nmedia - Fotolia.com] Browser Guard od Trend Micro]()

Browser Guard od Trend Micro

... do swoich komputerów. Browser Guard chroni użytkowników przed tymi atakami wykrywając takie złośliwe kody, a następnie uniemożliwiając im wykorzystywanie luk i szkodliwe działanie na komputerze użytkownika. W celu zagwarantowania zaawansowanej i efektywnej ochrony Browser Guard komunikuje się z infrastrukturą Trend Micro™ Smart Protection Network ...

-

![Panasonic Toughbook CF-C1 Panasonic Toughbook CF-C1]()

Panasonic Toughbook CF-C1

... pielęgniarek lub lekarzy, odwiedzających pacjentów w ich domach. Urządzenie zawiera również gumowy, dezynfekowany ergonomiczny pasek. Rozkładany Toughbook CF-C1 posiada odporną na działanie cieczy klawiaturę i może wytrzymać upadek w trakcie pracy z wysokości 76 cm bez ryzyka uszkodzenia. Powyższe cechy są korzystne dla ankieterów prowadzących ...

-

![Symantec Small Business Check-up [© stoupa - Fotolia.com] Symantec Small Business Check-up]()

Symantec Small Business Check-up

... i przywracanie danych to kluczowe elementy kompleksowego rozwiązania do ochrony informacji, dzięki którym stacje robocze, serwery i aplikacje małych firm szybko wznowią działanie w przypadku jakiegokolwiek problemu - np. powodzi, trzęsienia ziemi, ataku wirusa lub awarii systemu. Jedna awaria może oznaczać niezadowolonych klientów i kosztowny ...

-

![Wartość finansowa marki [© Minerva Studio - Fotolia.com] Wartość finansowa marki]()

Wartość finansowa marki

... strategią biznesową firmy już na samym początku. Tworzenie marki umożliwia dobór odpowiednich atrybutów oraz tym samym decyduje o jej wizerunku. Takie działanie obarczone jest pewnym ryzykiem oraz wymaga czasu i nakładu pracy. Mimo to warto poświęcić mu uwagę, ponieważ gwarantuje ono przewagę konkurencyjną ...

-

![Decyzje zakupowe są nieracjonalne [© Minerva Studio - Fotolia.com] Decyzje zakupowe są nieracjonalne]()

Decyzje zakupowe są nieracjonalne

... popularne metody stosowane w ramach ekonomii behawioralnej. Dlaczego te oferty były tak powszechnie stosowane, skoro brakowało podstaw naukowych wyjaśniających ich działanie? Odpowiedź jest prosta - ludzie, podejmując decyzje zakupowe, zazwyczaj zachowują się nieracjonalnie. Przenoszą w przyszłość konsekwencje swoich wyborów, a przy tym wykazują ...

-

![Internet Explorer i Safari mało bezpieczne Internet Explorer i Safari mało bezpieczne]()

Internet Explorer i Safari mało bezpieczne

... niezbędnych działań zaradczych. Zarówno Tavis, jak i Grossman postanowili sami nagłośnić sprawę w nadziei na zmianę stanowiska firm. Z jednej strony jest to działanie kontrowersyjne, gdyż daje cyberprzestępcom wiedzę potrzebną im do przeprowadzania ataków, przynajmniej do czasu załatania dziur przez producentów oprogramowania. Z drugiej strony ...

-

![Programy Panda Security w wersji 2011 Programy Panda Security w wersji 2011]()

Programy Panda Security w wersji 2011

... wydajnością w środowisku Windows 7 w porównaniu do poprzednich wersji. Produkty obejmują wiele nowych funkcji takich jak możliwość zarządzania bezpieczeństwem w sieci domowej czy działanie w trybie gier/multimediów, dzięki czemu gracze mogą bez przeszkód korzystać z gier oraz multimediów nie rezygnując z ochrony. Programy Panda w wersji 2011 ...

-

![Kaspersky: Internet Security i Anti-Virus 2011 Kaspersky: Internet Security i Anti-Virus 2011]()

Kaspersky: Internet Security i Anti-Virus 2011

... po fakcie. Rozwiązanie działa w tle, podczas gdy użytkownicy pracują na swoich komputerach PC oraz laptopach lub surfują po Internecie. Skuteczne działanie programu wymaga niewielkiej interwencji ze strony użytkownika. Funkcje, takie jak Gadżet pulpitu systemu Windows, umożliwia zarządzanie programem jednym kliknięciem. Większa ...

-

![BenQ MX750 - projektor 3D BenQ MX750 - projektor 3D]()

BenQ MX750 - projektor 3D

... projektorami, urządzeniami AV takimi jak: ekrany, zasłony, oświetlenie, itp. Z poziomu pojedynczej stacji, użytkownicy mogą kontrolować indywidualnie lub jako grupę, działanie lub status wszystkich podłączonych do sieci projektorów BenQ w zakresie: obecności, stanu zasilania oraz zdalnego sterowania. Projektor pobiera w stanie czuwania poniżej ...

-

![Shopdropping: marketing podrzucania [© Minerva Studio - Fotolia.com] Shopdropping: marketing podrzucania]()

Shopdropping: marketing podrzucania

... kod kreskowy pozostaje nienaruszony i produkt można normalnie zakupić. Oczywiście tylko kasjer stary wyjadacz zorientuje się, że coś jest nie tak. Działanie „podrzucaczy” ma różne podłoża. Jedni chcą zwiększyć społeczną świadomość natężającego się konsumpcjonizmu, inni mają na celu wprowadzanie chaosu i zupełnego bałaganu ...

-

![Polska: wydarzenia tygodnia 34/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 34/2010]()

Polska: wydarzenia tygodnia 34/2010

... jednego emeryta. W opinii autorów tego raportu skutki starzenia się naszego społeczeństwa zniweluje tylko wydłużenie wieku emerytalnego do 67 lat. To działanie miałoby jednak tylko charakter doraźny, bo całego problemy nie zlikwiduje. Potrzebne są zmiany dalsze, w tym także te, które prowadzą do ...

-

!["Code 9" naraża bezpieczeństwo dzieci w Internecie "Code 9" naraża bezpieczeństwo dzieci w Internecie]()

"Code 9" naraża bezpieczeństwo dzieci w Internecie

... nich bardzo niewiele młodzieży, a dużo dorosłych. To daje pewne pojęcie o tym, jakiego rodzaju ludzie są zainteresowani popularyzowaniem tej techniki”, dodaje. Działanie Code 9 jest bardzo proste: aby ukryć rozmowy na czatach lub przez komunikatory, wystarczy napisać liczbę „9” za każdym razem, gdy rodzice ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... bezpieczne. W App Store sprzedawano jednak kilka aplikacji, które wykazywały destrukcyjne zachowanie, mimo że firma Apple uparcie twierdzi, że na ich działanie narażonych zostało tylko 400 użytkowników. Platforma została więc zaatakowana, tylko nie w najbardziej oczekiwany sposób. Na froncie telefonów komórkowych wykryto do ...

-

![Cyberprzestępcy kradną kliknięcia [© stoupa - Fotolia.com] Cyberprzestępcy kradną kliknięcia]()

Cyberprzestępcy kradną kliknięcia

... zarobić jedynie po parę dolarów na każdej ofierze, jednak atakując wielu użytkowników, pomnażają zarobki do kilku milionów dolarów w skali roku! Działanie to oparte jest na modelu biznesowym, który korzysta z usług firm pośredniczących w ruchu internetowym, a jego "myk" to podszywanie się pod znane ...

-

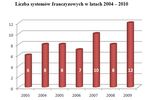

![Franczyza w branży turystycznej 2009-2010 Franczyza w branży turystycznej 2009-2010]()

Franczyza w branży turystycznej 2009-2010

... . Obecność pośredników to dobre rozwiązanie dla touroperatorów, którzy korzystając z ich usług mogą zaoszczędzić na rozwoju własnej sieci biur podróży. Takie działanie powinno konsolidować rynek turystyczny, jednak zbyt duża obecność niezrzeszonych agencji wpływa na jego rozdrobnienie. Sytuacja jednak zmienia się na lepsze ...

-

![Płyta główna GIGABYTE GA-X58-USB3 Płyta główna GIGABYTE GA-X58-USB3]()

Płyta główna GIGABYTE GA-X58-USB3

... temperaturę na płycie głównej, a komponenty takie jak, kondensatory aluminiowo-polimerowe czy cewki z rdzeniem ferrytowym mają gwarantować większą jej trwałość. O niezawodne działanie systemu PC dba również technologia DualBIOS, czyli podwójna sprzętowa ochrona BIOS’u przed uszkodzeniami. Wszystkie produkty GIGABYTE objęte są 3 letnią gwarancją.

-

![Toughbook Panasonic CF-31 Toughbook Panasonic CF-31]()

Toughbook Panasonic CF-31

... Toughbookiem. Urządzenie wytrzymuje test upadku z wysokości 180 cm, przeprowadzony zgodnie ze standardem MIL-STD oraz posiada zwiększoną odporność na wstrząsy, działanie wody, pyłu i temperatury. Pracę CF-31 nawet w najtrudniejszych warunkach terenowych umożliwiają: system tłumienia drgań, wzmocnienie optymalizujące ochronę twardego dysku przed ...

-

![Nowe robaki atakują przez USB [© stoupa - Fotolia.com] Nowe robaki atakują przez USB]()

Nowe robaki atakują przez USB

... takie urządzenia posiadają karty pamięci lub pamięci wewnętrzne, więc bardzo łatwo za ich pomocą można przenosić wirusy”. Jak to działa? Działanie zagrożeń rozprzestrzeniających się przez urządzenia i dyski przenośne (karty memory stick, odtwarzacze MP3, kamery cyfrowe itp.) wygląda następująco: system Windows wykorzystuje ...

-

![Blog firmowy jako forma komunikacji marketingowej [© Minerva Studio - Fotolia.com] Blog firmowy jako forma komunikacji marketingowej]()

Blog firmowy jako forma komunikacji marketingowej

... papierowy biuletyn. Ważne by zastosować tu innego rodzaju filmy niŜ w przypadku akcji marketingowych. Na blogu firmowym warto zamieścić filmy pokazujące działanie firmy od kuchni. MoŜe to być film z taśmy montazowej czy biura. Odrobina humoru w tych filmach będzie skutecznie przyciągała internautów. Pozwoli ...

-

![Toughbook Panasonic CF-U1 Toughbook Panasonic CF-U1]()

Toughbook Panasonic CF-U1

... stanie pracować w trudnych warunkach atmosferycznych, dzięki wysokiej tolerancji na ekstremalnie wysokie i niskie temperatury, wstrząsy, wibrację czy wilgotność. Odporność na działanie wody, pyłu i temperatury potwierdza test wykonany zgodnie ze standardem IP65. W trakcie pracy mobilnej podświetlana klawiatura numeryczna CF-U1 ułatwia i przyśpiesza ...

-

![AVG 2011 Internet Security AVG 2011 Internet Security]()

AVG 2011 Internet Security

... , nowy pakiet AVG 2011 Internet Security oferuje ulepszoną ochronę podczas surfowania w sieci, większą łatwość obsługi oraz szybsze, elastyczniejsze i skuteczniejsze działanie. Bezpieczeństwo w sieci – także w mediach społecznościowych 99 procent dzisiejszych zagrożeń wywodzi się z internetu, a wiele z nich występuje nawet na legalnych witrynach ...

-

![Trojan Zeus atakuje telefony komórkowe [© stoupa - Fotolia.com] Trojan Zeus atakuje telefony komórkowe]()

Trojan Zeus atakuje telefony komórkowe

... ” niezbędnego do zainstalowania. Pobrany pakiet zawiera Zimto, czyli mobilną wersję trojana Zeus. Po zakończeniu instalacji przez ofiarę, cyberprzestępcy, którzy kontrolują działanie trojana Zeus, mają możliwość inicjowania transakcji z poziomu rachunku bankowego ofiary i potwierdzania ich przechwytując SMS-y wysyłane przez bank na jej telefon ...

-

![Rynek nieruchomości w Polsce IX 2010 Rynek nieruchomości w Polsce IX 2010]()

Rynek nieruchomości w Polsce IX 2010

... limity cenowe obowiązujące w programie i choć trudno znaleźć merytoryczne uzasadnienie dla takich rozstrzygnięć (a wręcz podejrzewać w najlepszym razie błąd w programie, a w najgorszym celowe działanie), to fakt pozostaje faktem – w samej Warszawie limity cenowe wzrosną do ponad 9 tys. PLN. Oznacza to, że dwie trzecie rynkowej oferty ...

-

![Projektor SANYO PLV-HF15000L Projektor SANYO PLV-HF15000L]()

Projektor SANYO PLV-HF15000L

... trudnych technicznie przedsięwzięć. Projektor ma rzeczywistą rozdzielczość 2048 x 1080, jasność 15.000 ANSI lumenów. Czterolampowy układ optyczny zapewnia prawidłowe działanie, a kontrast 3.000:1 w połączeniu z systemem QuaDrive ma zapewniać dobrą wyrazistość obrazu i głębię barw. Rozdzielczość 2K i technologia QuaDrive Zastosowana w PLV-HF15000L ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Sektor motoryzacyjny stawia na samochody ekologiczne [© christian42 - Fotolia.com] Sektor motoryzacyjny stawia na samochody ekologiczne](https://s3.egospodarka.pl/grafika/branza-motoryzacyjna/Sektor-motoryzacyjny-stawia-na-samochody-ekologiczne-zaGbha.jpg)

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2011-Qq30bx.jpg)

![Strategia inwestycyjna: co determinuje jej wybór? [© Minerva Studio - Fotolia.com] Strategia inwestycyjna: co determinuje jej wybór?](https://s3.egospodarka.pl/grafika/strategie-inwestycyjne/Strategia-inwestycyjna-co-determinuje-jej-wybor-iG7AEZ.jpg)

![Trend Micro OfficeScan 10.5 [© Nmedia - Fotolia.com] Trend Micro OfficeScan 10.5](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-OfficeScan-10-5-Qq30bx.jpg)

![Audyt projektów unijnych [© Minerva Studio - Fotolia.com] Audyt projektów unijnych](https://s3.egospodarka.pl/grafika/audyt/Audyt-projektow-unijnych-iG7AEZ.jpg)

![Rozliczanie dotacji unijnych [© Minerva Studio - Fotolia.com] Rozliczanie dotacji unijnych](https://s3.egospodarka.pl/grafika/rozliczenie-dotacji/Rozliczanie-dotacji-unijnych-iG7AEZ.jpg)

![Atak na serwis YouTube [© stoupa - Fotolia.com] Atak na serwis YouTube](https://s3.egospodarka.pl/grafika/YouTube/Atak-na-serwis-YouTube-MBuPgy.jpg)

![Browser Guard od Trend Micro [© Nmedia - Fotolia.com] Browser Guard od Trend Micro](https://s3.egospodarka.pl/grafika/Browser-Guard/Browser-Guard-od-Trend-Micro-Qq30bx.jpg)

![Symantec Small Business Check-up [© stoupa - Fotolia.com] Symantec Small Business Check-up](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Small-Business-Check-up-MBuPgy.jpg)

![Wartość finansowa marki [© Minerva Studio - Fotolia.com] Wartość finansowa marki](https://s3.egospodarka.pl/grafika/wartosc-marki/Wartosc-finansowa-marki-iG7AEZ.jpg)

![Decyzje zakupowe są nieracjonalne [© Minerva Studio - Fotolia.com] Decyzje zakupowe są nieracjonalne](https://s3.egospodarka.pl/grafika/strategie-zakupowe/Decyzje-zakupowe-sa-nieracjonalne-iG7AEZ.jpg)

![Shopdropping: marketing podrzucania [© Minerva Studio - Fotolia.com] Shopdropping: marketing podrzucania](https://s3.egospodarka.pl/grafika/marketing-podrzucania/Shopdropping-marketing-podrzucania-iG7AEZ.jpg)

![Polska: wydarzenia tygodnia 34/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 34/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-34-2010-vgmzEK.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Cyberprzestępcy kradną kliknięcia [© stoupa - Fotolia.com] Cyberprzestępcy kradną kliknięcia](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Cyberprzestepcy-kradna-klikniecia-MBuPgy.jpg)

![Nowe robaki atakują przez USB [© stoupa - Fotolia.com] Nowe robaki atakują przez USB](https://s3.egospodarka.pl/grafika/wirusy/Nowe-robaki-atakuja-przez-USB-MBuPgy.jpg)

![Blog firmowy jako forma komunikacji marketingowej [© Minerva Studio - Fotolia.com] Blog firmowy jako forma komunikacji marketingowej](https://s3.egospodarka.pl/grafika/blog-firmowy/Blog-firmowy-jako-forma-komunikacji-marketingowej-iG7AEZ.jpg)

![Trojan Zeus atakuje telefony komórkowe [© stoupa - Fotolia.com] Trojan Zeus atakuje telefony komórkowe](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Trojan-Zeus-atakuje-telefony-komorkowe-MBuPgy.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy [© pexels] Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Ile-zarabia-specjalista-ds-administracji-Nowy-raport-z-rynku-pracy-270838-150x100crop.jpg)

![Zadaniowy czas pracy: zalety, wady i przepisy 2026 [© pexels] Zadaniowy czas pracy: zalety, wady i przepisy 2026](https://s3.egospodarka.pl/grafika2/zadaniowy-system-czasu-pracy/Zadaniowy-czas-pracy-zalety-wady-i-przepisy-2026-270837-150x100crop.jpg)

![Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek [© wygenerowane przez AI] Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek](https://s3.egospodarka.pl/grafika2/odliczenie-podatku-VAT/Przelomowy-wyrok-SUE-w-sprawie-VAT-Firmy-nie-musza-czekac-na-fakture-aby-odliczyc-podatek-270839-150x100crop.jpg)

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)