-

![Urządzenia wielofunkcyjne Canon i-SENSYS Urządzenia wielofunkcyjne Canon i-SENSYS]()

Urządzenia wielofunkcyjne Canon i-SENSYS

... sieciowej ze zdalnym interfejsem użytkownika (Remote User Interface, RUI) Krótki czas tworzenia pierwszego wydruku: 6 sekund lub mniej Energooszczędne i ciche działanie w trybie gotowości Kaseta All-In-One zapewniająca dobrą jakość wydruków Canon Advanced Printing Technology (CAPT) w modelu i-SENSYS LBP6300dn Obsługa języków UFRII, PCL5e/6 ...

-

![Systemy transakcyjne [© Minerva Studio - Fotolia.com] Systemy transakcyjne]()

Systemy transakcyjne

... wyróżnić można tu dwa podejścia. Pierwsze podejście pozwala systemowi na operacje na grupie instrumentów i wyborze celów inwestycyjnych, drugie z kolei ogranicza działanie systemu do wybranego przez inwestora instrumentu. Ponadto moduły te klasyfikowane są ze względu na sposób podejmowania decyzji inwestycyjnych na techniczne ...

-

![Jak radzili sobie młodzi przedsiębiorcy w 2009 r.? [© Scanrail - Fotolia.com] Jak radzili sobie młodzi przedsiębiorcy w 2009 r.?]()

Jak radzili sobie młodzi przedsiębiorcy w 2009 r.?

... bezzwrotnych dotacji na założenie firmy skorzystało około 5-6 tys. osób. Ogromne zainteresowanie dotacjami na e-biznes Jeszcze większą popularnością niż działanie 6.2 cieszyły się dotacje z działania 8.1 POIG. Zainteresowanie środkami na wsparcie e-biznesu przerosło najśmielsze oczekiwania. Pod Regionalnymi Instytucjami Finansującymi ustawiały się ...

-

![Małe elektrownie wodne: etapy inwestycji Małe elektrownie wodne: etapy inwestycji]()

Małe elektrownie wodne: etapy inwestycji

... stwarzają obecne programy unijne, a także krajowe źródła finansowania. Dotacje unijne Jednym z głównym źródeł wsparcia dla projektów OZE, w tym MEW jest działanie 9.4 „Wytwarzanie energii ze źródeł odnawialnych” w ramach Programu Operacyjnego Infrastruktura i Środowisko. W ramach działania wsparcie mogą uzyskać elektrownie wodne o mocy do 10 ...

-

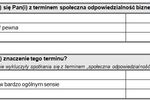

![Strategia CSR wciąż mało znana firmom Strategia CSR wciąż mało znana firmom]()

Strategia CSR wciąż mało znana firmom

... zmianami”]! Najczęściej firmy pozbywają się tego rodzaju rzeczy korzystając z usług firmy recyklingowej - 46% w przypadku komputerów i 24% w przypadku mebli. To działanie ekologiczne, ale nie przyniesie korzyści społecznych. Do organizacji pozarządowych trafiło tylko 15% sprzętu komputerowego i 18% mebli. Tu zostaną spożytkowane w interesie ...

-

![Polska: wydarzenia tygodnia 8/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 8/2010]()

Polska: wydarzenia tygodnia 8/2010

... kwalifikacjach oraz rośnie efektywność wykorzystania ich potencjału. Nie zapominajmy o tym, że postęp ciągną wybitne jednostki. 3. Problemem jest też właściwe działanie na rzecz podnoszenia szeroko rozumianej kultury działalności gospodarczej i kształtowania postaw przedsiębiorczych. Zbyt często proces dydaktyczny na uczelniach jest sprowadzany do ...

-

![Parki technologiczne w Polsce Parki technologiczne w Polsce]()

Parki technologiczne w Polsce

... przemysłu. Od tamtej pory w znacznym stopniu zacieśniła się bowiem współpraca pomiędzy przedsiębiorstwami a instytucjami naukowymi, wpływając na sukcesy obu stron. Działanie Parków Przemysłowych i Technologicznych w Polsce okazało się strzałem w dziesiątkę. Współpraca pomiędzy obszarem nauki i gospodarki, do tej pory zaniedbana, przyczyniła się ...

-

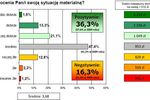

![Sytuacja materialna Polaków 2010 Sytuacja materialna Polaków 2010]()

Sytuacja materialna Polaków 2010

... zarobią. Uważają także, że „prawdziwe” pieniądze to gotówka, darzą banki niskim zaufaniem i niechętnie korzystają z ich usług. Nie do końca rozumieją działanie instytucji finansowych, uważają, że banki bogacą się kosztem „zwykłych” ludzi, w związku z tym preferują tradycyjny obieg pieniędzy („z ręki do ręki”). Z badania ...

-

![Projektor SANYO PLC-XC56 Projektor SANYO PLC-XC56]()

Projektor SANYO PLC-XC56

... . Trzecim elementem zabezpieczającym jest elektroniczna blokada za pomocą kodu PIN, który uniemożliwia włączenie projektora przez osoby niepowołane. Pozwala także zablokować działanie pilota i/lub przycisków na panelu sterującym. Głośniki, auto-keystone i zarządzanie przez LAN Sanyo PLC-XC56 wyposażono w nowe głośniki o mocy 7W, dzięki czemu ...

-

![Nowe oferty pracy II 2010 Nowe oferty pracy II 2010]()

Nowe oferty pracy II 2010

... " firmy na czas spowolnienia. Pewien wpływ na oficjalny poziom bezrobocia ma również przechodzenie dotychczasowych „legalnych” pracowników do szarej strefy, czyli działanie znane z wcześniejszych okresów spowolnienia – komentuje Beata Szkodzin, wydawca serwisu www.eGospodarka.pl. - Polskim przedsiębiorstwom udało się uniknąć poważnych strat, nie ...

-

![ESET Mail Security w nowej wersji [© Nmedia - Fotolia.com] ESET Mail Security w nowej wersji]()

ESET Mail Security w nowej wersji

... przed robakami internetowymi, programami szpiegującymi, spamem czy próbami phishingu. W przypadku wykrycia przez rozwiązanie zagrożenia ESET Mail Security podejmuje działanie zgodne z ustalonymi wcześniej przez administratora regułami i równocześnie powiadamia o zaistniałym zdarzeniu odbiorcę poczty. Decyzję o tym czy wykryte zagrożenie wyleczyć ...

-

![Polska: wydarzenia tygodnia 12/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 12/2010]()

Polska: wydarzenia tygodnia 12/2010

... dyrektywę o działalności instytucji pracowniczych programów emerytalnych. Zastrzeżenia dotyczą braku przepisów regulujących finansowanie PFE zza granicy, co zdaniem KE utrudnia działanie wspólnego unijnego rynku ubezpieczeń. Według Ministerstwa Pracy i Polityki Społecznej marcowa stopa bezrobocia (mierzona jako stosunek liczby osób zarejestrowanych ...

-

![Offshorowe centra finansowe korzystne dla inwestorów [© Minerva Studio - Fotolia.com] Offshorowe centra finansowe korzystne dla inwestorów]()

Offshorowe centra finansowe korzystne dla inwestorów

... finansowych jest opracowywane z myślą o tym, iż większość klientów zainteresowanych wykorzystaniem jego możliwości pochodzić będzie z zagranicy. Dlatego przepisy regulujące działanie podobnych struktur korporacyjnych są bardzo elastyczne i przyjazne dla użytkowników. W konsekwencji, pomimo dużych odległości geograficznych, struktura taka jest dla ...

-

![F-Secure Business Suite: nowe funkcje [© Nmedia - Fotolia.com] F-Secure Business Suite: nowe funkcje]()

F-Secure Business Suite: nowe funkcje

... ostatnio botnet Mariposa. Dlatego każde przedsiębiorstwo potrzebuje dziś szczelnej ochrony, która jest jednocześnie łatwa w obsłudze, centralnie zarządzana i zapewnia szybkie działanie komputerów" – powiedział Michał Iwan, dyrektor zarządzający F-Secure w Polsce. Pakiet F-Secure Business Suite zawiera funkcje ochronne i można go dostosować do ...

-

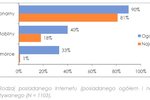

![Internet mobilny w Polsce 2010 Internet mobilny w Polsce 2010]()

Internet mobilny w Polsce 2010

... podtrzymania relacji jest przede wszystkim dostępność czasowa oraz gotowość do działania, a nie potrzeba kontaktu z konkretną osobą (w centrum aktywności znajduje się działanie a nie uczestnik działania). Ta nowa podstawa jest z pewnością pochodną rozwoju mediów społecznościowych takich jak „Facebook”, czy „Twitter”, w których można łatwo ...

-

![RSA Identity Protection and Verification Suite [© Nmedia - Fotolia.com] RSA Identity Protection and Verification Suite]()

RSA Identity Protection and Verification Suite

... zarządzania nimi, który zaprojektowano w celu wykrywania, oznaczania i analizy działań związanych z dużym ryzykiem. Mechanizm do oceny ryzyka RSA ocenia każde działanie internetowe w czasie rzeczywistym i generuje indywidualną ocenę ryzyka, co pomaga zmniejszyć zagrożenie oszustwem. RSA® Adaptive Authentication for eCommerce ― bezpieczna platforma ...

-

![Zamiana mieszkania na dom w 2010 r. Zamiana mieszkania na dom w 2010 r.]()

Zamiana mieszkania na dom w 2010 r.

... na jakości wykonania, a często ją podnosząc. W naszych kalkulacjach oznaczałoby to zbicie ceny postawienia budynku w stanie deweloperskim o 30 tys. PLN. Takie działanie otwiera także pole do ubiegania się o zwrot VAT z tytułu zmiany stawek podatkowych od niektórych materiałów budowlanych po 1 maja 2004 roku ...

-

![Koszt kapitału [© Minerva Studio - Fotolia.com] Koszt kapitału]()

Koszt kapitału

... służą do wyliczenia na podstawie modelu CAMP kosztu kapitału typu equity. Mimo iż z punktu widzenia potencjalnych poziomów wyceny jako optymalne działanie należy uznać minimalizację poziomu średnioważonego kosztu kapitału, to jednak z punktu widzenia działań operacyjnych często spółki decydują się na utrzymywanie poziomu ...

-

![Aktualizacje systemu i antywirusy podstawą ochrony w sieci [© stoupa - Fotolia.com] Aktualizacje systemu i antywirusy podstawą ochrony w sieci]()

Aktualizacje systemu i antywirusy podstawą ochrony w sieci

... programów antywirusowych znanych producentów zawiera moduł AntiSpyware. Firewall – To narzędzie pozwalające zarządzać dostępem wybranych programów do sieci. Firewall monitoruje działanie programów i w razie próby niekontrolowanego kontaktu aplikacji z Internetem reaguje. Dzięki niemu każda próba wysłania wykradzionych przez hakera danych będzie ...

-

![GFI Backup 2010 - Business Edition [© Nmedia - Fotolia.com] GFI Backup 2010 - Business Edition]()

GFI Backup 2010 - Business Edition

... do odczytu) poprzez obsługę VSS wykonywanie kopii i odtwarzanie MS SQL (2005, 2008) możliwość szyfrowania AES z użyciem 256-bitowego klucza działanie na 32- i 64-bitowej platformie udostępnianie użytkownikom możliwości samodzielnego tworzenia swoich kopii zapasowych powiadomienia i ostrzeżenia również poprzez e-mail Oprogramowanie licencjonowane ...

-

![Apple: nowe notebooki MacBook Pro Apple: nowe notebooki MacBook Pro]()

Apple: nowe notebooki MacBook Pro

... zwiększa szybkość jednego lub obydwu rdzeni, zwiększając taktowanie z 2,66 GHz do 3,33 GHz. Co więcej, wbudowana technologia Hyper-Threading umożliwia jednoczesne działanie dwóch wątków na każdym rdzeniu, dzięki czemu system Mac OS X rozpoznaje cztery wirtualne rdzenie zamiast dwóch. Podczas korzystania z wielu programów ...

-

![TRANSCEND: dysk zewnętrzny StoreJet 25C TRANSCEND: dysk zewnętrzny StoreJet 25C]()

TRANSCEND: dysk zewnętrzny StoreJet 25C

... StoreJet™ elite. Pomaga ono zarządzać danymi, umożliwiając między innymi kompresję i backup plików. Dysk został także wyposażony w diodę LED, wskazującą na działanie urządzenia oraz trwający transfer danych. Sugerowana cena detaliczna StoreJet™ 25C o pojemności 640 GB wynosi 360 zł brutto. Dysk objęty jest ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... do usług systemowych i wstrzyknie swój kod lub zamaskuje się pod postacią ważnej funkcji. Po tym, jak trojan rozpocznie swoje szkodliwe działanie w systemie, będzie rezydował tam w nieskończoność, chyba że zostanie zainstalowana ochrona antywirusowa. Jego funkcje mogą obejmować nawet "szpiegowanie" aktywności użytkownika, oprogramowania ...

-

![Sytuacja na rynku pracy w II 2010 Sytuacja na rynku pracy w II 2010]()

Sytuacja na rynku pracy w II 2010

... niemożliwe do zlikwidowania). W konsekwencji lawinowo wzrośnie deficyt budżetowy i z konieczności wzrosną obciążenia podatkowe. W dłuższym więc czasie takie działanie zahamuje (zamiast pobudzić) wzrost wielkości zatrudnienia. W branżach powiązanych z budżetem zatrudnienie wzrosło w administracji publicznej, obronie narodowej, obowiązkowych ...

-

![Kartka elektroniczna z wirusem Kartka elektroniczna z wirusem]()

Kartka elektroniczna z wirusem

... . Jednym z nowych zagrożeń obecnych w sieci jest zamaskowany w elektronicznej pocztówce, bardzo agresywny w swoim działaniu trojan Trj.Downloader.Fakealert.FA. Jego destrukcyjne działanie oraz liczne komunikaty o infekcjach wywierają na użytkowniku ogromną presję podania danych i wykonania przelewu na konto cyberprzestępcy. Tuż po wtargnięciu do ...

-

![Pamięć Kingston DataTraveler 5000 Pamięć Kingston DataTraveler 5000]()

Pamięć Kingston DataTraveler 5000

... obudowę jednoznacznie wskazującą na wszelkie próby fizycznej ingerencji osób niepowołanych. Produkt wyposażony jest również w dedykowany układ autodiagnostyczny, sprawdzający poprawne działanie modułu kryptograficznego przy każdym podłączeniu do portu USB. DataTraveler 5000 poddawany jest obecnie rygorystycznym testom, których celem jest uzyskanie ...

-

![McAfee Firewall Enterprise version 8 [© Nmedia - Fotolia.com] McAfee Firewall Enterprise version 8]()

McAfee Firewall Enterprise version 8

... , pokazującego w jaki sposób reguły wpływają na dostępność i bezpieczeństwo aplikacji biznesowych. Profiler uwzględnia zarówno kontekst aplikacji, jak i użytkownika, analizując działanie firewalla oraz przepływ danych umożliwiając administratorom zrozumienie wpływu zmian reguł, aplikacji i sieci na środowisko biznesowe. McAfee Firewall Enterprise ...

-

![Product placement po polsku [© Minerva Studio - Fotolia.com] Product placement po polsku]()

Product placement po polsku

... , to już w słowie pisanym dużo trudniej o subtelne podkreślenie marki. Praktyka pokazuje, że ryzykowne jest także umieszczanie produktów w polskich teledyskach. Działanie to jest wykorzystywane w Stanach Zjednoczonych na olbrzymią skalę, w popowych teledyskach wokaliści noszą ubrania konkretnych marek, jeżdżą wybranymi modelami samochodów i jest ...

-

![Piractwo a zagrożenia internetowe Piractwo a zagrożenia internetowe]()

Piractwo a zagrożenia internetowe

... i Limewire. Obecnie najbardziej popularnym protokołem na świecie jest BitTorrent. Uzyskiwanie i udostępnianie w Internecie nielegalnych kopii oprogramowania ułatwiają serwisy indeksujące i koordynujące działanie BitTorrent. W Europie, na Bliskim Wschodzie i w Australii ruch P2P stanowi od 49 do 89% całego ruchu internetowego w ciągu doby. Nocą ...

-

![Europa: wydarzenia tygodnia 19/2010 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 19/2010]()

Europa: wydarzenia tygodnia 19/2010

... do wysokiego poziomu z 2008 r. - ponad 560 mld EUR. Francja zamierza zamrozić wydatki budżetowe na poziomie z 2010 r. przez kolejne 3 lata. To działanie ma doprowadzić do zredukowania deficytu publicznego o 5 pkt proc. z 8 proc. PKB do 3 proc. PKB. Według Komisji Europejskiej w 2010 r. deficyt budżetowy Grecji ...

-

![Gospodarka światowa: rok 2010 chwilą prawdy Gospodarka światowa: rok 2010 chwilą prawdy]()

Gospodarka światowa: rok 2010 chwilą prawdy

... , która zaostrzyła spadek aktywności (20% spadku PKB krajów OECD w 2009 r.), będzie napędzać ożywienie gospodarcze po końcu pierwszego kwartału 2010 roku. Działanie fiskalnych pakietów stymulacyjnych utrzyma się prawdopodobnie w 2010 i 2011 roku, ale w przypadku większości z nich główna część zaplanowanych środków wyczerpie się latem ...

-

![Aparaty cyfrowe BenQ E1250 i E1280 Aparaty cyfrowe BenQ E1250 i E1280]()

Aparaty cyfrowe BenQ E1250 i E1280

... aparatem BenQ E1250/E1280 jest możliwe. Ciekawą funkcja najnowszych modelach jest Pre-Compisition Mode, która pozwala na robienie zdjęcia ze zmianą tła. Działanie tej funkcji polega na tym, że najpierw fotografujemy tło, a następnie postać jaką chcemy na nim umieścić, dokonujemy połączenia w jedno i gotowe ...

-

![Polska: wydarzenia tygodnia 21/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 21/2010]()

Polska: wydarzenia tygodnia 21/2010

... błędach”. Pierwsze z nich jest zarzutem, który silnie uderza w wartość naszej życiowej mądrości i inteligencji. Wiadomo bowiem, że w każdej decyzji poprzedzającej działanie najważniejsza jest faza przygotowawcza. W niej złe rozpoznanie potrzeb i możliwości, nietrafny wybór kierunków działania, wadliwe rozdysponowanie środków i błędny dobór sposobów ...

-

![Pozyskiwanie energii a ochrona środowiska [© christian42 - Fotolia.com] Pozyskiwanie energii a ochrona środowiska]()

Pozyskiwanie energii a ochrona środowiska

Z uwagi na wysoką emisję CO2 spalanie węgla uważane jest za najmniej ekologiczną technologię produkcji energii. Dodatkowo eksploatacja złóż węgla przyczynia się do niszczenia terenów, na których prowadzi się odkrywkę. Dlatego rozwijane są alternatywne metody pozyskiwania energii, wpisujące się w zrównoważone kształtowanie środowiska i racjonalne ...

-

![ESET: zagrożenia internetowe V 2010 ESET: zagrożenia internetowe V 2010]()

ESET: zagrożenia internetowe V 2010

... dziesięciu najaktywniejszych w maju wirusów, robaków i koni trojańskich laboratoria antywirusowe firmy ESET wymieniły Win32/Sality - podstępne zagrożenie polimorficzne, które może blokować działanie programów antywirusowych. O Win32/Sality firma ESET wspominała już w kwietniu, kiedy to jej laboratoria antywirusowe zauważyły po raz pierwszy od kilku ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Systemy transakcyjne [© Minerva Studio - Fotolia.com] Systemy transakcyjne](https://s3.egospodarka.pl/grafika/systemy-transakcyjne/Systemy-transakcyjne-iG7AEZ.jpg)

![Jak radzili sobie młodzi przedsiębiorcy w 2009 r.? [© Scanrail - Fotolia.com] Jak radzili sobie młodzi przedsiębiorcy w 2009 r.?](https://s3.egospodarka.pl/grafika/mlodzi-przedsiebiorcy/Jak-radzili-sobie-mlodzi-przedsiebiorcy-w-2009-r-apURW9.jpg)

![Polska: wydarzenia tygodnia 8/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 8/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-8-2010-vgmzEK.jpg)

![ESET Mail Security w nowej wersji [© Nmedia - Fotolia.com] ESET Mail Security w nowej wersji](https://s3.egospodarka.pl/grafika/ESET/ESET-Mail-Security-w-nowej-wersji-Qq30bx.jpg)

![Polska: wydarzenia tygodnia 12/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 12/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-12-2010-vgmzEK.jpg)

![Offshorowe centra finansowe korzystne dla inwestorów [© Minerva Studio - Fotolia.com] Offshorowe centra finansowe korzystne dla inwestorów](https://s3.egospodarka.pl/grafika/offshorowe-centra-finansowe/Offshorowe-centra-finansowe-korzystne-dla-inwestorow-iG7AEZ.jpg)

![F-Secure Business Suite: nowe funkcje [© Nmedia - Fotolia.com] F-Secure Business Suite: nowe funkcje](https://s3.egospodarka.pl/grafika/F-Secure/F-Secure-Business-Suite-nowe-funkcje-Qq30bx.jpg)

![RSA Identity Protection and Verification Suite [© Nmedia - Fotolia.com] RSA Identity Protection and Verification Suite](https://s3.egospodarka.pl/grafika/RSA-Identity-Protection-and-Verification-Suite/RSA-Identity-Protection-and-Verification-Suite-Qq30bx.jpg)

![Koszt kapitału [© Minerva Studio - Fotolia.com] Koszt kapitału](https://s3.egospodarka.pl/grafika/koszt-kapitalu/Koszt-kapitalu-iG7AEZ.jpg)

![Aktualizacje systemu i antywirusy podstawą ochrony w sieci [© stoupa - Fotolia.com] Aktualizacje systemu i antywirusy podstawą ochrony w sieci](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Aktualizacje-systemu-i-antywirusy-podstawa-ochrony-w-sieci-MBuPgy.jpg)

![GFI Backup 2010 - Business Edition [© Nmedia - Fotolia.com] GFI Backup 2010 - Business Edition](https://s3.egospodarka.pl/grafika/SoftPoint/GFI-Backup-2010-Business-Edition-Qq30bx.jpg)

![McAfee Firewall Enterprise version 8 [© Nmedia - Fotolia.com] McAfee Firewall Enterprise version 8](https://s3.egospodarka.pl/grafika/McAfee/McAfee-Firewall-Enterprise-version-8-Qq30bx.jpg)

![Product placement po polsku [© Minerva Studio - Fotolia.com] Product placement po polsku](https://s3.egospodarka.pl/grafika/product-placement/Product-placement-po-polsku-iG7AEZ.jpg)

![Europa: wydarzenia tygodnia 19/2010 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 19/2010](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-19-2010-sNRO59.jpg)

![Polska: wydarzenia tygodnia 21/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 21/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-21-2010-vgmzEK.jpg)

![Pozyskiwanie energii a ochrona środowiska [© christian42 - Fotolia.com] Pozyskiwanie energii a ochrona środowiska](https://s3.egospodarka.pl/grafika/ograniczenia-emisji-dwutlenku-wegla/Pozyskiwanie-energii-a-ochrona-srodowiska-zaGbha.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy [© pexels] Ile zarabia specjalista ds. administracji? Nowy raport z rynku pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Ile-zarabia-specjalista-ds-administracji-Nowy-raport-z-rynku-pracy-270838-150x100crop.jpg)

![Zadaniowy czas pracy: zalety, wady i przepisy 2026 [© pexels] Zadaniowy czas pracy: zalety, wady i przepisy 2026](https://s3.egospodarka.pl/grafika2/zadaniowy-system-czasu-pracy/Zadaniowy-czas-pracy-zalety-wady-i-przepisy-2026-270837-150x100crop.jpg)

![Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek [© wygenerowane przez AI] Przełomowy wyrok SUE w sprawie VAT. Firmy nie muszą czekać na fakturę, aby odliczyć podatek](https://s3.egospodarka.pl/grafika2/odliczenie-podatku-VAT/Przelomowy-wyrok-SUE-w-sprawie-VAT-Firmy-nie-musza-czekac-na-fakture-aby-odliczyc-podatek-270839-150x100crop.jpg)

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)