-

![Nokia najbardziej znana Nokia najbardziej znana]()

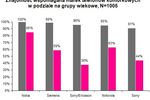

Nokia najbardziej znana

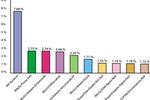

... to najczęściej rozpoznawane telefony komórkowe w Polsce - wynika z badania TNS Telecoms Index, przeprowadzonego w ... takie jak: Siemens, Sony/Ericsson, Motorola, Sony, Samsung, czy Alcatel. Wśród osób starszych znajomość ta nie jest tak wysoka. Ponadto pozycja Nokii jako lidera jest najmniej zagrożona na wsiach oraz w małych miej-scowościach. W ...

-

![112 ciągle głuchy [© pizuttipics - Fotolia.com] 112 ciągle głuchy]()

112 ciągle głuchy

... to alarmowy numer telefoniczny znany użytkownikom telefonów komórkowych. Europejczycy mogą za ... telefonów komórkowych, na dodatek w ograniczonym zakresie - połączymy się w ten sposób jedynie z policją. Powinno zaś być tak, że wybierając go łączymy się z najbliższym ośrodkiem dowodzenia wszystkimi służbami ratowniczymi. Jeżeli w ciągu dwóch miesięcy ...

-

![Handel elektroniczny przyspiesza [© Scanrail - Fotolia.com] Handel elektroniczny przyspiesza]()

Handel elektroniczny przyspiesza

... r. do ponad 224,1 mln zł w ub. roku, co oznacza wzrost o 225%. Tak wynika ze zbiorczych danych trzech centrów, które w 2004 r. obsługiwały transakcje handlu elektronicznego, ... w ub. roku 920 mln zł. „Zdecydowane przyśpieszenie rozwoju handlu elektronicznego w Polsce to dobra wiadomość dla sklepów oferujących tę nowoczesną i wygodną dla konsumentów ...

-

![Kurs dla kierowców on-line [© stoupa - Fotolia.com] Kurs dla kierowców on-line]()

Kurs dla kierowców on-line

... Czy jest szansa na zwiększenie bezpieczeństwa z wykorzystaniem wirtualnego narzędzia? Teraz już tak, dzięki wprowadzonemu programowi "Bądź bezpieczny na drodze". Na stronie internetowej ... i coraz więcej osób ponosi straty w wyniku wypadków. Przyczyny takiego stanu to, m.in.: nieznajomość przepisów i niewiedza na temat udzielania pierwszej pomocy. ...

-

![Dobra sprzedaż Opteronów [© violetkaipa - Fotolia.com] Dobra sprzedaż Opteronów]()

Dobra sprzedaż Opteronów

... Niestety, firma nie zanotowała tak dobrych wyników sprzedaży w innych obszarach biznesu. Jak podał Hector Ruiz, szef wykonawczy AMD, wartość sprzedaży firmy za ostatnie trzy miesiące to 1,26 mld USD, ... na obniżanie cen pamięci flash, także sektor procesorów do komputerów biurkowych nieco „kuleje”. Tak więc dla AMD perspektywiczne wydają się ostatnio ...

-

![Huragan Katrina i oszustwa online [© stoupa - Fotolia.com] Huragan Katrina i oszustwa online]()

Huragan Katrina i oszustwa online

... krążyć e-maile zachęcające do ofiarowania datków w celu pomocy poszkodowanym przez huragan Katrina. Po tak dramatycznych wydarzeniach aktywizują się zwykle oszuści żerujący na ludzkim odruchu ... wysyłają apele o pomoc jedynie do osób, które uprzednio wyraziły na to zgodę. Jeśli nie wyrażałeś zgody na otrzymywanie e-maili od danej organizacji – ...

-

![Oyo: na ratunek przysypanym Oyo: na ratunek przysypanym]()

Oyo: na ratunek przysypanym

... obszar klęski żywiołowej konieczne jest wiec zastosowanie kilku anten równocześnie. Oyo rozpocznie sprzedaż swojego systemu jeszcze w tym miesiącu, a koszt zestawu to ok. 65 600 USD.

-

![Google zamyka statystyki [© stoupa - Fotolia.com] Google zamyka statystyki]()

Google zamyka statystyki

... został osiągnięty. Gigant nie sprostał wyzwaniu jakie sam sobie przygotował... ... tak, to prawda, bardzo atrakcyjna oferta Google, jak nie trudno się domyślić ... temu przyniósł niemałe problemy pracownikom Google. Specjaliści nie przewidzieli, że tak ogromna liczba napływających internautów uniemożliwi prawidłowe funkcjonowania serwisu Google ...

-

![Sklep internetowy RTV Euro AGD [© stoupa - Fotolia.com] Sklep internetowy RTV Euro AGD]()

Sklep internetowy RTV Euro AGD

... z Internetu mogą sprawdzić dostępność towaru w wybranym przez siebie sklepie. Jest to możliwe dzięki zaawansowanej technologicznie integracji systemu Unity Commerce obsługującego sklep ... opisów i każdemu z parametrów opisujących towar przypisywać listy opcji do wyboru – tak zwane słowniki pojęć. Taka budowa katalogu towarów umożliwia nie tylko ...

-

![Niebezpieczne wydruki [© Scanrail - Fotolia.com] Niebezpieczne wydruki]()

Niebezpieczne wydruki

... wirusy, hakerzy i inne zagrożenia związane z nowoczesnymi technologiami, lecz także użycie tak tradycyjnego nośnika, jak papier. Badanie objęło ponad 1 000 pracowników biurowych z różnych ... niż informacje przekazane pocztą elektroniczną lub telefonicznie. Zaskakujące jest to, że pracownicy biurowi równie lekceważąco, jak ochronę poufnych dokumentów ...

-

![Coraz więcej ataków DoS [© Scanrail - Fotolia.com] Coraz więcej ataków DoS]()

Coraz więcej ataków DoS

... . Richard Archdeacon z firmy Symantec powiedział: „Minęły już czasy, kiedy młodociani hakerzy atakowali w celu spowodowania maksymalnych uszkodzeń i wzbudzenia tak wielkiej uwagi, jak to tylko możliwe. Ludzie, którzy stoją za dzisiejsza cyberprzestępczością używają cichych i lepiej ukierunkowanych metod, żeby w sposób niewykrywalny kraść dane ...

-

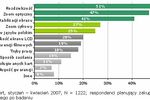

![Planowanie urlopu przez Internet Planowanie urlopu przez Internet]()

Planowanie urlopu przez Internet

... miejscu wśród najbardziej rozpoznawanych przewoźników znalazł się LOT. Chociaż w rzeczywistości przewoźnik ten nie zalicza się do tanich linii lotniczych, to jest on tak postrzegany przez badanych. Na kolejnych miejscach znalazły się Centralwings (31 proc. wskazań) oraz Wizz Air (30 proc. wskazań). W dalszej ...

-

![The Economist: raport o Polsce [© Scanrail - Fotolia.com] The Economist: raport o Polsce]()

The Economist: raport o Polsce

... że jego społeczno-konserwatywne stanowisko i niekompetencja w dziedzinie public relations nie zasługują na tak ostrą krytykę, z jaką spotyka się w kraju i zagranicą. „Jako rząd mniejszościowy, miał ... w Polsce są znacznie ostrzejsze niż w innych krajach regionu, i że miało to negatywny wpływ na wyniki ekonomiczne kraju uzyskiwane po 1989 r. Raport ...

-

![Bezpłatny anty-spyware online [© stoupa - Fotolia.com] Bezpłatny anty-spyware online]()

Bezpłatny anty-spyware online

... jest zainfekowanych przez tego typu złośliwe kody. Dzieje się tak dlatego, że twórcy tych złośliwych aplikacji potrafią czerpać duże zyski finansowe ze sprzedaży poufnych danych, czy wysyłania poczty reklamowej (spam). Panda spyXposer to nowy bezpłatny skaner online zaprojektowany specjalnie do wykrywania programów ...

-

![Oszuści wyłudzają mandaty za piractwo [© Nmedia - Fotolia.com] Oszuści wyłudzają mandaty za piractwo]()

Oszuści wyłudzają mandaty za piractwo

... , za system operacyjny 3,5 tys. zł, za pakiet biurowy - aż 5,5 tys. zł. Wobec tak wysokich kar, wśród miejscowych "piratów" wybuchła prawdziwa panika. Wiele osób czyści ... się wylegitymować i okazać nakaz przeszukania. Co więcej, używanie nielegalnego oprogramowania to przestępstwo, więc takim przypadku sprawa nie skończyłaby się wyłącznie na mandacie ...

-

![Dobra prognoza dla branży budowlanej [© Scanrail - Fotolia.com] Dobra prognoza dla branży budowlanej]()

Dobra prognoza dla branży budowlanej

... dla sektora budowlanego, dynamiką wzrostu produkcji budowlanej rzędu 17,5%. Na tak dobry rezultat wpłynęła panująca korzystna koniunktura w budownictwie. W ocenie przedsiębiorców spada ... grudnia 2006 r. oddano do użytku 114,2 tys. nowych mieszkań. Jest to wzrost rzędu 0,1% (r/r). ASM prognozuje dalszy wzrost zainteresowania lokalami mieszkalnymi w ...

-

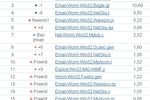

![Wirusy i robaki III 2007 Wirusy i robaki III 2007]()

Wirusy i robaki III 2007

... lider zestawienia - Trojan-Spy.HTML.Bankfraud.ra. Jest to typowa wiadomość phishingowa, która została rozesłana w milionach kopii na całym świecie. Bankfraud.ra został po raz pierwszy wykryty 27 lutego 2007 r. i w przeciągu zaledwie miesiąca jego ilość osiągnęła tak duży poziom, że w marcu trojany te ...

-

![Nowy czterordzeniowy procesor Intela [© violetkaipa - Fotolia.com] Nowy czterordzeniowy procesor Intela]()

Nowy czterordzeniowy procesor Intela

... z częstotliwością 2,93GHz. Nowy procesor ma 8MB pamięci cache L2 i odblokowany mnożnik, co z pewnością ucieszy overclockerów. Tak jak wcześniejsze modele: Core 2 Extreme QA6700 i Core 2 Quad Q6600 – QX6800 również jest wykonany w technologii ... będzie kosztował 1199$, jednak na trzeci kwartał tego roku jest przewidziana obniżka cen, po której to ...

-

![Sprzedaż leków przez Internet: bitwa o rozporządzenie [© stoupa - Fotolia.com] Sprzedaż leków przez Internet: bitwa o rozporządzenie]()

Sprzedaż leków przez Internet: bitwa o rozporządzenie

... Właściciele aptek internetowych obawiają się, że restrykcje nałożone przez ministerstwo mogą być tak silne, że w praktyce uniemożliwią sprzedaż leków przez Internet. Tradycyjni aptekarze, którzy ... z jaką nie zgadzają się tradycyjne apteki jest możliwość pośrednictwa. Według aptekarzy stworzy to furtkę do funkcjonowania witryn internetowych, które nie ...

-

![Cyfrowa kamera Aiptek PocketDV T300 Cyfrowa kamera Aiptek PocketDV T300]()

Cyfrowa kamera Aiptek PocketDV T300

... stopni ekran LCD o przekątnej 2,4 cala. Kamera korzysta ze stałego obiektywu dwustopniowego o stałej jasności f/3.2 i matrycy CMOS o rozdzielczości efektywnej 5Mpikseli. Pozwala to na realizację filmów w rozdzielczości do 720x480 pikseli D1, 640x480 (VGA); i trybie dla Internetu 320x240(QVGA) z prędkością 30 klatek/sekundę oraz rejestracje ...

-

![Groźny bot Barracuda.A Groźny bot Barracuda.A]()

Groźny bot Barracuda.A

... Panda Software wykryło sieć prawie 15 000 komputerów zainfekowanych nowym botem Barracuda.A. Korzystając z tak ogromnej sieci komputerowej cyber-przestępcy mogą szantażować firmy, domagając się opłat za zaniechanie ataku. Barracuda.A to złośliwy kod umożliwiający jego twórcom koordynowanie ataków typu DDoS z użyciem sieci zainfekowanych komputerów ...

-

![Internauci preferują aparaty cyfrowe Internauci preferują aparaty cyfrowe]()

Internauci preferują aparaty cyfrowe

... badanych odnotowano także ze względu na wiek. Aż 60 proc. respondentów, którzy w momencie podejmowania decyzji o zakupie wskazali na istotność rozdzielczości, to osoby od 16 do 21 lat. Stosunkowo najmniejszą wagę do tej cechy produktu przywiązywały osoby starsze – od 26 do 29 ...

-

![Pracownicy niepełnosprawni wciąż dyskryminowani [© Scanrail - Fotolia.com] Pracownicy niepełnosprawni wciąż dyskryminowani]()

Pracownicy niepełnosprawni wciąż dyskryminowani

... w kontaktach interpersonalnych. - Zdaniem pracodawców, źródłem problemu jest troska o konkurencyjność własnego zakładu. Według nich, wynika to z faktu, iż mając do wyboru osobę niepełnosprawną i inną o tych samych kwalifikacjach i tak wybiorą tę drugą - informuje Agnieszka Libor. Niepełnosprawny nie ucieknie Z drugie strony pracodawcy, którzy mieli ...

-

![Wzrosną ceny wody [© christian42 - Fotolia.com] Wzrosną ceny wody]()

Wzrosną ceny wody

... takie szacunki przedstawiło po czwartkowym posiedzeniu zarządu Górnośląskie Przedsiębiorstwo Wodociągów SA. Będzie to pierwsza od trzech lat podwyżka ceny wody. Decyzja podjęta przez ... kosztów procesu dla nas najważniejszych: badania jakości wody i jej uzdatnianie - tak decyzję o prognozowanych podwyżkach tłumaczy Andrzej Gut, prezes Górnośląskiego ...

-

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych]()

Rosnąca cyberprzestępczość a ochrona danych

... na samolot - to tylko kilka czynności które można wykonać w każdej chwili za pośrednictwem Internetu. Eksperci alarmują: mimo ... oferujących szyfrowanie, których adresy zaczynają się od https" – podpowiada Mirosław Maj, ekspert w CERT/ NASK. "Tak proste czynności jak nie korzystanie z opcji zapamiętywania identyfikatora i hasła czy wylogowanie się po ...

-

![Rośnie rosyjski rynek budowlany Rośnie rosyjski rynek budowlany]()

Rośnie rosyjski rynek budowlany

... tak optymistycznie swojej pozycji finansowej i perspektyw rozwoju tej gałęzi gospodarki. Sektor budowlany wytwarza obecnie 5,6% całego PKB Rosji i udział ten systematycznie wzrasta - jeszcze rok temu utrzymywał się on na poziomie 4,7%. Jest to ... sytuacji ekonomicznej firm sektora nie była tak pozytywna, jak w ostatnim badaniu. W podziale regionalnym, ...

-

![Wirusy i robaki X 2007 Wirusy i robaki X 2007]()

Wirusy i robaki X 2007

... z nich zepchnęła atak phishingowy Fraud.ay na drugie miejsce w rankingu. Stało się to za sprawą niezidentyfikowanych cyberprzestępców, którzy po raz kolejny próbowali uzyskać dostęp ... anty-phishingowe wbudowane do przeglądarek Internet Explorer 7 oraz Firefox blokowały te strony. Tak więc cała sprawa okazała się burzą w szklance wody. Atak został ...

-

![ESET: lista wirusów I 2008 ESET: lista wirusów I 2008]()

ESET: lista wirusów I 2008

... " – mówi Paweł Rybczyk, inżynier systemowy w firmie DAGMA, dystrybuującej programy ESET w Polsce. "Współczesne zagrożenia zmieniają się i powielają tak szybko, że tradycyjny program antywirusowy to za mało, by skutecznie zabezpieczyć komputer. Potrzebne jest rozwiązanie umożliwiające ochronę przed nieznanymi jeszcze zagrożeniami – antywirus ...

-

![Wirusy i robaki III 2008 Wirusy i robaki III 2008]()

Wirusy i robaki III 2008

... listę, należą do tej rodziny. Według Kaspersky Lab marzec był najspokojniejszym miesiącem w ostatnim czasie. Jednak, tak jak zawsze w takich przypadkach, trudno oprzeć się wrażeniu, że jest to cisza przed burzą. Pozostałe szkodliwe programy stanowiły 3,36% wszystkich szkodników w ruchu pocztowym, co świadczy o tym ...

-

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje]()

RSA: gang Rock Phish znów atakuje

... serię ataków gangu Rock Phish, których celem było zainfekowanie sprzętu niczego niepodejrzewających użytkowników szkodliwym oprogramowaniem wyłudzającym dane finansowe. Rock Phish to działająca prawdopodobnie z Europy grupa przestępców, którzy od 2004 r. atakują instytucje finansowe na całym świecie. Szacuje się, że gang Rock Phish ...

-

![Numery 0800 i 0801 dostępne dla komórek Numery 0800 i 0801 dostępne dla komórek]()

Numery 0800 i 0801 dostępne dla komórek

... ), a w niedługim czasie - po podpisaniu umowy z siecią Plus (Polkomtel) - baza ta zostanie poszerzona do prawie 30 milionów potencjalnych użytkowników. Kolejny krok to umowy z pozostałymi operatorami. Zakończenie projektu modyfikacji usług sieci inteligentnej Dialog 0800 i 0801 zniweluje potrzebę utrzymywania przez klientów osobnego numeru dla ...

Tematy: 0-800, numery telefoniczne, 0800, 0801, Dialog, numery 0800, numery 0801, infolinia, sieć inteligentna -

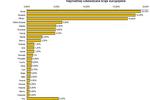

![Ataki hakerskie w Europie 2007/08 [© stoupa - Fotolia.com] Ataki hakerskie w Europie 2007/08]()

Ataki hakerskie w Europie 2007/08

... Biała księga postuluje nie tylko konieczność podejmowania działań defensywnych, ale również ofensywnych umiejętności armii francuskiej w zakresie cyberwojny. Jest to naturalne jeśli weźmiemy pod uwagę konieczność kontrolowania również przestrzeni kosmicznej i zapewnienie bezpieczeństwa funkcjonujących tam satelitów, stanowiących jeden z kluczowych ...

-

![Najczęściej cytowane media VII 2008 Najczęściej cytowane media VII 2008]()

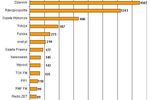

Najczęściej cytowane media VII 2008

... znalazły się aż cztery stacje radiowe, a Onet.pl nigdy nie był tak wysoko. Zwycięzcą lipcowego rankingu najbardziej opiniotwórczych mediów został Dziennik, ... razy. Z dzienników biznesowo-ekonomicznych prym wiedzie Gazeta Prawna, cytowana 177 razy (7. miejsce). To ponad dwa razy więcej niż Puls Biznesu (83). Zestawienie zamyka Gazeta Giełdy ...

-

![Telefony komórkowe już nie tylko dzwonią [© Scanrail - Fotolia.com] Telefony komórkowe już nie tylko dzwonią]()

Telefony komórkowe już nie tylko dzwonią

... i innych aplikacji – tak można podsumować najnowsze badania Knowledge Networks, pod tytułem „How People Use Cell Phones” („Jak ludzie używają telefonów komórkowych”). Trzech na pięciu (60%) posiadaczy telefonów komórkowych stwierdziło, że nosi swój telefon przez cały czas, nawet w domu – jest to 50-procentowy wzrost ...

-

![Panda Security for Business dla MSP Panda Security for Business dla MSP]()

Panda Security for Business dla MSP

... HIPS, kontrole zaplanowanych ataków, zarządzanie aplikacjami i kontrolę dostępu do sieci. Panda Security for Business to rozwiązanie przeznaczone dla małych i średnich firm, które umożliwia zabezpieczenie serwerów plików ... . Raporty – administrator może korzystać z szeregu raportów predefiniowanych oraz tworzyć własne. Może je zdefiniować tak ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![112 ciągle głuchy [© pizuttipics - Fotolia.com] 112 ciągle głuchy](https://s3.egospodarka.pl/grafika/112/112-ciagle-gluchy-QhDXHQ.jpg)

![Handel elektroniczny przyspiesza [© Scanrail - Fotolia.com] Handel elektroniczny przyspiesza](https://s3.egospodarka.pl/grafika/handel-elektroniczny/Handel-elektroniczny-przyspiesza-apURW9.jpg)

![Kurs dla kierowców on-line [© stoupa - Fotolia.com] Kurs dla kierowców on-line](https://s3.egospodarka.pl/grafika/bezpieczenstwo-na-drodze/Kurs-dla-kierowcow-on-line-MBuPgy.jpg)

![Dobra sprzedaż Opteronów [© violetkaipa - Fotolia.com] Dobra sprzedaż Opteronów](https://s3.egospodarka.pl/grafika/AMD/Dobra-sprzedaz-Opteronow-SdaIr2.jpg)

![Huragan Katrina i oszustwa online [© stoupa - Fotolia.com] Huragan Katrina i oszustwa online](https://s3.egospodarka.pl/grafika/Huragan-Katrina/Huragan-Katrina-i-oszustwa-online-MBuPgy.jpg)

![Google zamyka statystyki [© stoupa - Fotolia.com] Google zamyka statystyki](https://s3.egospodarka.pl/grafika/Google/Google-zamyka-statystyki-MBuPgy.jpg)

![Sklep internetowy RTV Euro AGD [© stoupa - Fotolia.com] Sklep internetowy RTV Euro AGD](https://s3.egospodarka.pl/grafika/RTV-EURO-AGD/Sklep-internetowy-RTV-Euro-AGD-MBuPgy.jpg)

![Niebezpieczne wydruki [© Scanrail - Fotolia.com] Niebezpieczne wydruki](https://s3.egospodarka.pl/grafika/Bezpieczenstwo-danych/Niebezpieczne-wydruki-apURW9.jpg)

![Coraz więcej ataków DoS [© Scanrail - Fotolia.com] Coraz więcej ataków DoS](https://s3.egospodarka.pl/grafika/ataki-DoS/Coraz-wiecej-atakow-DoS-apURW9.jpg)

![The Economist: raport o Polsce [© Scanrail - Fotolia.com] The Economist: raport o Polsce](https://s3.egospodarka.pl/grafika/The-Economist/The-Economist-raport-o-Polsce-apURW9.jpg)

![Bezpłatny anty-spyware online [© stoupa - Fotolia.com] Bezpłatny anty-spyware online](https://s3.egospodarka.pl/grafika/antywirusowy-skaner-online/Bezplatny-anty-spyware-online-MBuPgy.jpg)

![Oszuści wyłudzają mandaty za piractwo [© Nmedia - Fotolia.com] Oszuści wyłudzają mandaty za piractwo](https://s3.egospodarka.pl/grafika/piraci/Oszusci-wyludzaja-mandaty-za-piractwo-Qq30bx.jpg)

![Dobra prognoza dla branży budowlanej [© Scanrail - Fotolia.com] Dobra prognoza dla branży budowlanej](https://s3.egospodarka.pl/grafika/branza-budowlana/Dobra-prognoza-dla-branzy-budowlanej-apURW9.jpg)

![Nowy czterordzeniowy procesor Intela [© violetkaipa - Fotolia.com] Nowy czterordzeniowy procesor Intela](https://s3.egospodarka.pl/grafika/Intel/Nowy-czterordzeniowy-procesor-Intela-SdaIr2.jpg)

![Sprzedaż leków przez Internet: bitwa o rozporządzenie [© stoupa - Fotolia.com] Sprzedaż leków przez Internet: bitwa o rozporządzenie](https://s3.egospodarka.pl/grafika/sprzedaz-lekow/Sprzedaz-lekow-przez-Internet-bitwa-o-rozporzadzenie-MBuPgy.jpg)

![Pracownicy niepełnosprawni wciąż dyskryminowani [© Scanrail - Fotolia.com] Pracownicy niepełnosprawni wciąż dyskryminowani](https://s3.egospodarka.pl/grafika/niepelnosprawni/Pracownicy-niepelnosprawni-wciaz-dyskryminowani-apURW9.jpg)

![Wzrosną ceny wody [© christian42 - Fotolia.com] Wzrosną ceny wody](https://s3.egospodarka.pl/grafika/Gornoslaskie-Przedsiebiorstwo-Wodociagow/Wzrosna-ceny-wody-zaGbha.jpg)

![Rosnąca cyberprzestępczość a ochrona danych [© stoupa - Fotolia.com] Rosnąca cyberprzestępczość a ochrona danych](https://s3.egospodarka.pl/grafika/zagrozenia-w-internecie/Rosnaca-cyberprzestepczosc-a-ochrona-danych-MBuPgy.jpg)

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje](https://s3.egospodarka.pl/grafika/phishing/RSA-gang-Rock-Phish-znow-atakuje-MBuPgy.jpg)

![Ataki hakerskie w Europie 2007/08 [© stoupa - Fotolia.com] Ataki hakerskie w Europie 2007/08](https://s3.egospodarka.pl/grafika/cyberataki/Ataki-hakerskie-w-Europie-2007-08-MBuPgy.jpg)

![Telefony komórkowe już nie tylko dzwonią [© Scanrail - Fotolia.com] Telefony komórkowe już nie tylko dzwonią](https://s3.egospodarka.pl/grafika/uzytkownicy-telefonow-komorkowych/Telefony-komorkowe-juz-nie-tylko-dzwonia-apURW9.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej? [© wygenerowane przez AI] Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej?](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Raport-placowy-2025-Jak-ksztaltuja-sie-wynagrodzenia-w-branzy-energetycznej-i-cieplowniczej-269992-150x100crop.jpg)

![Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce? [© wygenerowane przez AI] Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce?](https://s3.egospodarka.pl/grafika2/zatrudnianie-cudzoziemcow/Reforma-PIP-najmocniej-moze-uderzyc-w-cudzoziemcow-Czy-straca-prawo-do-legalnej-pracy-w-Polsce-270115-150x100crop.jpg)

![Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach? [© wygenerowane przez AI] Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach?](https://s3.egospodarka.pl/grafika2/KSeF/Rozporzadzenia-wykonawcze-do-KSeF-podpisane-Co-znajduje-sie-w-nowych-przepisach-270113-150x100crop.jpg)

![Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń [© pexels] Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń](https://s3.egospodarka.pl/grafika2/tendencje-na-rynku-pracy/Widelki-zarobkow-w-ogloszeniu-o-prace-jak-daleko-siega-jawnosc-wynagrodzen-270104-150x100crop.jpg)

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?](https://s3.egospodarka.pl/grafika2/rekrutacja/Sztuczna-inteligencja-w-HR-Gdzie-konczy-sie-automatyzacja-a-zaczyna-dyskryminacja-270092-150x100crop.jpg)

![Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe? [© pixabay] Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe?](https://s3.egospodarka.pl/grafika2/koszty-utrzymania-mieszkania/Rosna-koszty-utrzymania-mieszkania-W-2026-r-oplaty-jeszcze-wyzsze-270085-150x100crop.jpg)