-

![Biznes w Interii po remoncie [© stoupa - Fotolia.com] Biznes w Interii po remoncie]()

Biznes w Interii po remoncie

... innymi sposób prezentacji najnowszych doniesień z gospodarczego życia kraju. Obecnie podzielone są one na trzy sekcje: Wiadomości dnia, Finanse oraz Inwestycje, przy czym w każdej z nich pojawia się początkowy fragment tekstu głównej wiadomości oraz łącza do innych wiadomości gospodarczych dnia z danej dziedziny. Nowością w serwisie jest ...

Tematy: biznes.interia.pl -

![Dziecko Internetu [© stoupa - Fotolia.com] Dziecko Internetu]()

Dziecko Internetu

... na stronę, wybierają dawcę na podstawie opisu niego samego i jego rodziców. Nasi dawcy to najprawdopodobniej najzdrowsi ludzie w całej Wielkiej Brytanii". Trzeba przyznać, że to dość kontrowersyjny sposób ...

Tematy: internetowe ciekawostki -

![Elektroniczne zakupy w TPSA [© pizuttipics - Fotolia.com] Elektroniczne zakupy w TPSA]()

Elektroniczne zakupy w TPSA

... Dostępna przez przeglądarkę intranetową aplikacja jest przyjazna i prosta w obsłudze. Umożliwia pracownikom TP składanie zamówień z własnego komputera bez uciążliwego wypełniania papierowych dokumentów. Zamówienia są następnie elektronicznie akceptowane i realizowane. Zainteresowany może w prosty sposób sprawdzać, na jakim etapie znajduje się jego ...

-

![Łamanie haseł w Windowsie [© Nmedia - Fotolia.com] Łamanie haseł w Windowsie]()

Łamanie haseł w Windowsie

... na prawdę, dopiero teraz po raz pierwszy zajęto się tym problemem tak bardzo dokładnie. Sposób kodowania haseł Microsoftu jest tylko dogodnym przykładem do zademonstrowania rezultatów metody łamania haseł, w oparciu o duże tablice lookup". Duża podatność haseł Windows na złamanie taką metoda jest ...

Tematy: windows, łamanie haseł -

![WINDA dla Marka Pola [© stoupa - Fotolia.com] WINDA dla Marka Pola]()

WINDA dla Marka Pola

... głupotę w życiu politycznym i nie tylko". Laureatem październikowej edycji nagrody WINDA został Marek Pol za nieodwoływanie podległych sobie urzędników, w sposób wskazujący na ich odwołanie - "Marek Pol jest naszym "faworytem" jeżeli chodzi o nagrody WINDA" - mówi Paweł Rudzki, Z-ca Red. Naczelnego Korespondenta.pl - "praktycznie co miesiąc ...

-

![20 lat za spam? [© stoupa - Fotolia.com] 20 lat za spam?]()

20 lat za spam?

... z największych spamerskich przedsięwzięć na świecie. Rozsyłali e-maile reklamowe do klientów sieci AOL i choć dokładna ilość rozesłanego przez nich spamu nie jest znana, pewne ... spamu na wielką skalę, ale i o czerpanie zysków z nielegalnej działalności. Parze spamerów postawiono 4 zarzuty, za które grozi im łączna kara 20 lat więzienia. W ten sposób ...

Tematy: spam -

![Kontrowersyjny blog [© stoupa - Fotolia.com] Kontrowersyjny blog]()

Kontrowersyjny blog

... na świecie. Pierwsze wpisy "amerykańskiego dysydenta" dotyczą m.in. sytuacji w Iraku i na Bliskim Wschodzie. Na stronę trafiają materiały z wypowiedzi Chomsky'ego na forach internetowych i z osobistej korespondencji elektronicznej. Z poglądami Chomsky'ego można się nie zgadzać, ale obok przemyśleń tego wybitnego intelektualisty nie sposób ...

-

![Telewizor po azjatycku Telewizor po azjatycku]()

Telewizor po azjatycku

... obrazu na monitorach CRT, LCD, a nawet na projektorze. Urządzenie zapewnia wysoką jakość obrazu bez konieczności instalowania jakiegokolwiek dodatkowego oprogramowania na komputerze. Dołączony do zestawu pilot zapewnia identyczną wygodę użytkowania, jak w przypadku tradycyjnego telewizora. Przystawka jest niezależna i nie trzeba jej w żaden sposób ...

-

![Spam i komputery zombie [© Scanrail - Fotolia.com] Spam i komputery zombie]()

Spam i komputery zombie

... w Londynie przez specjalistów Clearswift, przedstawiciele firm i instytucji uznali, że spam jest coraz większym problemem dla działalności marketingowej firm. Spamerzy ... załącznika. Zawarty w niej koń trojański w automatyczny i niewidoczny dla użytkownika sposób instaluje się na komputerze. Następnie wysyła wiadomość do spamera informując o nowych ...

-

![Nowe telefony TCL & Alcatel Nowe telefony TCL & Alcatel]()

Nowe telefony TCL & Alcatel

... fotografię panoramiczną. - OT-C555 – model ten jest przeznaczony przede ... na rynek masowy. Są dostępne zarówno w wersji klasycznej jak i z klapką, z kolorowymi jak i ze standardowymi wyświetlaczami. Oprócz dużych ekranów, posiadają 16-tonowe melodie polifoniczne, tryb autouzupełniania wyrazów podczas pisania i gry dostarczone w pakiecie. W ten sposób ...

-

![Robot szefem posterunku Robot szefem posterunku]()

Robot szefem posterunku

... z wind i w ten sposób przemieszczać się pomiędzy piętrami budynku. Na jednym ładowaniu akumulatorów pracuje 8 godzin, a więc pełną zmianę. Biorąc pod uwagę niski poziom przestępczości w Kraju Kwitnącej Wiśni trudno wyrokować, jak skuteczny jest T63, jednak jego praca na posterunku policji zrobiła już wrażenie na japońskich firmach ochroniarskich ...

-

![Reklama w podcastach [© stoupa - Fotolia.com] Reklama w podcastach]()

Reklama w podcastach

... . Jedną z technik, która wydaje się być w tym przypadku skuteczna, jest sponsoring podcastu. Takiej taktyki używa klient Euro RSCG - Volvo. Najlepszym rozwiązaniem jest w tym momencie wymienienie na początku i końcu podcastu, jego sponsorów. W jaki sposób jednak mierzyć efektywność reklamy umieszczanej w opisywanym medium? Przykładowo Citrix Online ...

-

![Microsoft Office 2007 [© Nmedia - Fotolia.com] Microsoft Office 2007]()

Microsoft Office 2007

... wchodzących w skład Microsoft Office 2007, jest Office Groove 2007, czyli aktualizacja Groove Virtual Office. Pozwoli on na dynamiczne prowadzenie prac zespołowych niezależnie od ... dostępowych (CAL), dzięki którym będzie możliwy zakup rozwiązania łączącego w prostszy sposób środowisko komputera osobistego z serwerem i w cenie znacznie niższej niż ...

-

![ARBOmedia zwiększa zasięg ARBOmedia zwiększa zasięg]()

ARBOmedia zwiększa zasięg

... rośnie szybciej niż zainteresowanie portalami. Tym samym pozycja sieci reklamowych na polskim rynku reklamy online sukcesywnie się umacnia. W "zasięgowej czołówce" od ... z Internetu w Polsce. Google, który przez wielu jest postrzegany jako zagrożenie dla sieci, przyczynia się także w widoczny sposób do wzrostu popularności serwisów tematycznych. ...

-

![BPM usprawnia zarządzanie [© Scanrail - Fotolia.com] BPM usprawnia zarządzanie]()

BPM usprawnia zarządzanie

... produkt — to sposób działania Z badań wynika również, że w organizacjach europejskich zdolność skutecznego zarządzania działalnością jest oceniana z perspektywy czterech podstawowych ... zwiększyć elastyczność działań firmy i produktywność pracowników, co przekłada się na wyższą rentowność i możliwość szybszego podejmowania decyzji. Zarządzanie ...

-

![Monitor NEC MultiSync LCD1990FXp Monitor NEC MultiSync LCD1990FXp]()

Monitor NEC MultiSync LCD1990FXp

... skonfigurowanych ekonomicznych trybów pracy EcoMode pozwala płynnie lub w sposób zindywidualizowany zmniejszać jasność ekranu, umożliwiając zredukowanie zużycia energii ... są wyświetlane na ekranie). Model spełnia m.in. standardy ISO 13406-2, Energy Star (4.0, warstwa 2), EC, TÜV GS, TÜV ERGONOMIE oraz TCO’03. NEC MultiSync® LCD1990FXp jest dostępny w ...

-

![Cyfrowa kapsuła czasu Yahoo [© stoupa - Fotolia.com] Cyfrowa kapsuła czasu Yahoo]()

Cyfrowa kapsuła czasu Yahoo

... sposób, aby internauci mogli swobodnie dodawać swoją twórczość. Materiały wchodzące w skład projektu będą kolekcjonowane do 8 listopada, po czym zostaną zapieczętowane w Instytucie Smithsonian w Waszyngtonie, gdzie spędzą kilkanaście lat czekając na otwarcie. Na stronie internetowej poświęconej kapsule czasu znajduje się na ...

-

![Panda Malware Radar [© Nmedia - Fotolia.com] Panda Malware Radar]()

Panda Malware Radar

... przez zainstalowane rozwiązania ochronne. Narzędzie to zostało oparte na systemie “zbiorowej inteligencji”, który jest utrzymywany przez sieciowe centra danych (wstępnie zbudowane z ponad ... klasyfikuje pliki jako szkodliwe lub nieszkodliwe, zmniejszając w ten sposób ilość zaangażowanych zasobów. Dzielenie się zdobytą wiedzą. Informacje przekazywane ...

-

![Cyfrowy długopis Nokia SU-27W Cyfrowy długopis Nokia SU-27W]()

Cyfrowy długopis Nokia SU-27W

... na specjalnym cyfrowym papierze, który jest dołączony do urządzenia. Zapisany materiał trafia do wewnętrznej pamięci długopisu o pojemności 1,3MB, co wystarcza na ok. 100 stron w formacie A5. Napisany w ten sposób tekst można przenieść do telefonu lub komputera wykorzystując moduł Bluetooth lub USB. Bateria SU-27W wystarczy na ...

-

![ONZ: rośnie liczba użytkowników komórek [© Scanrail - Fotolia.com] ONZ: rośnie liczba użytkowników komórek]()

ONZ: rośnie liczba użytkowników komórek

... posiadaczy komórek na świecie. „Zwłaszcza w Afryce, gdzie liczba osób korzystających z telefonów komórkowych wzrosła najbardziej, jest dzięki temu szansa na poprawę sytuacji ekonomicznej ogółu społeczeństwa”, czytamy w raporcie. Dla małych firm w biednych krajach, telefony komórkowe stanowią główny środek komunikacji, obniżając w ten sposób koszty ...

-

![Telefonia mobilna a obawy konsumentów [© Scanrail - Fotolia.com] Telefonia mobilna a obawy konsumentów]()

Telefonia mobilna a obawy konsumentów

... informacji Ponad jedna trzecia użytkowników (34%) telefonów komórkowych na świecie kwestionuje ogólne bezpieczeństwo urządzeń i usług mobilnych Co najmniej ... sposób usług bankowych. Ponad 40% ankietowanych obawiało się zagrożeń związanych z pobieraniem plików multimedialnych oraz korzystaniem z elektronicznych biletów. Warte podkreślenia jest ...

-

![Wyszukiwarka obrazkowa w Vodafone [© pizuttipics - Fotolia.com] Wyszukiwarka obrazkowa w Vodafone]()

Wyszukiwarka obrazkowa w Vodafone

... sposób wyszukać wszelkie dostępne w Internecie informacje na jego temat. W celu wypróbowania Otella, Vodafone zamierza zawrzeć umowę z jedną z niemieckich gazet. Na jej mocy, czytelnicy wykonując komórką zdjęcie danego tekstu, otrzymają więcej informacji na ...

-

![Panda Security for Internet Transactions Panda Security for Internet Transactions]()

Panda Security for Internet Transactions

... stać się ofiarami cyberprzestępców. Rozwiązanie oparte jest na Kolektywnej Inteligencji, której działanie polega na zbieraniu od społeczności internetowej i gromadzeniu ... dane na jego temat. W ten sposób organizacje mają wgląd w sposób działania złośliwego kodu, co pozwala im zabezpieczyć się przed nim. Dodatkowo rozwiązanie oferuje informacje na ...

-

![Zagrożenia internetowe IV-VI 2008 Zagrożenia internetowe IV-VI 2008]()

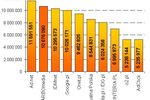

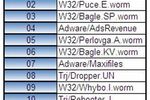

Zagrożenia internetowe IV-VI 2008

... jest w interesie cyberprzestępców. Dlatego zamiast masowo rozprzestrzeniać jedną odmianę, tworzą oni wiele różnych trojanów, przeznaczonych do przeprowadzenia ataku na użytkowników ... czym występowały w kilkuset różnych odmianach. Robaki działały z kolei w całkiem odmienny sposób: niektóre ich rodzaje spowodowały nawet kilkadziesiąt tysięcy infekcji. ...

-

![Marketing telefoniczny a reklama SMS Marketing telefoniczny a reklama SMS]()

Marketing telefoniczny a reklama SMS

... postaci zniżek. Poza tym, pozostała wciąż niewielka liczba osób, które w jakiś sposób odpowiedziały na reklamę telefonów, czy usług telefonicznych (4%). "Mimo, że reklamy SMSowe wciąż w ... chodzi o jej cel i odbiorców. Kryterium ich doboru nie jest już "posiadanie telefonu komórkowego" ale wiedza na temat zachowań i gustu klientów. W prostych słowach ...

-

![Trend Micro Endpoint Security [© Nmedia - Fotolia.com] Trend Micro Endpoint Security]()

Trend Micro Endpoint Security

... sposób punkty końcowe. Częścią infrastruktury Trend Micro Smart Protection Network jest technologia oceny reputacji plików, która chroni dane i zasoby punktów końcowych poprzez analizowanie w czasie rzeczywistym, czy dany plik jest ... końcowe z możliwością skalowania maksymalnie 250 000 użytkowników na jeden serwer zarządzania. Platforma udostępnia ...

-

![HTC HD2: smartphone z Windows Mobile HTC HD2: smartphone z Windows Mobile]()

HTC HD2: smartphone z Windows Mobile

... system nawigacji. HTC HD2 jest telefonem z systemem ... sposób najbardziej odpowiadający potrzebom użytkownika poprzez pobranie aplikacji z nowej witryny Windows Marketplace for Mobile. HD2 umożliwia kontakt z ważnymi dla użytkownika osobami - rozmowy telefoniczne, wiadomości tekstowe, emaile oraz aktualizacje wpisów w serwisach społecznościowych, na ...

-

![Ochrona danych: oprogramowanie Sophos Ochrona danych: oprogramowanie Sophos]()

Ochrona danych: oprogramowanie Sophos

... sposób, w jaki firmy mogą zapobiegać przypadkowym utratom danych. Poprzez wdrożenie DLP w najnowszym wydaniu oprogramowania Sophos Endpoint Security and Data Protection (ESDP), Sophos może zaoferować firmom kontrolę nad cennymi danymi – bez ponoszenia dodatkowych kosztów za licencję. Firmy, których nie było dotychczas stać na ...

-

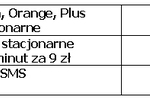

![Nowa taryfa Tak Tak FON Nowa taryfa Tak Tak FON]()

Nowa taryfa Tak Tak FON

... Tak Fona od innych ofert mixowych i na kartę odróżnia sposób naliczania ważności konta: kolejne przedłużenie terminu ważności konta doliczane jest do dotychczasowego terminu ważności, dzięki czemu konto ... złotówkę; Pakiet SMS-y i MMS-y za grosze w pakiecie 600 SMS-ów za 1 gr wymiennych na 100 MMSów za 6gr do sieci Era, za 6 złotych, ważny 30 dni; ...

-

![Płyta główna ASUS P7H55-M LX Płyta główna ASUS P7H55-M LX]()

Płyta główna ASUS P7H55-M LX

... sposób naprawić uszkodzony BIOS, którego awaria została spowodowana uszkodzeniem danych. Wystarczy do tego pendrive, zawierający poprawny plik wejściowy z nowym BIOS. Narzędzie to pozwala zaoszczędzić sporo czasu oraz pieniędzy, które pochłonęłaby wymiana kości BIOS na ...

-

![Nowe zagrożenia w Android Markecie Nowe zagrożenia w Android Markecie]()

Nowe zagrożenia w Android Markecie

... (wykrywany przez oprogramowanie Kaspersky Lab jako Trojan-SMS.AndroidOS.Raden.a), wysyła wiadomości SMS na chiński numer. Z każdego zainfekowanego smartfonu wysyłany jest tylko jeden SMS. Cyberprzestępca stara się w ten sposób zminimalizować szanse na to, że użytkownik zauważy obecność trojana w urządzeniu. Wszystkie szkodliwe aplikacje zostały ...

-

![Pzepisy podatkowe niejasne dla małych firm Pzepisy podatkowe niejasne dla małych firm]()

Pzepisy podatkowe niejasne dla małych firm

... jest zazwyczaj księgowa, ale ostateczną decyzję w budzących wątpliwości sprawach podatkowych musi podjąć sam przedsiębiorca. W takiej sytuacji istnieje zawsze ryzyko, że narazi się fiskusowi. Firmy gubią się w przepisach szczególnie W jaki sposób ... organizacje), w Portugali od 10 tys. zł do 42 tys. zł, zaś na Węgrzech – od 14 tys. 300 zł do ponad 114 ...

-

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion]()

Trend Micro Smart Surfing dla Mac OS 10.7 Lion

... monitorowania reputacji w chmurze z architekturą niewielkich klientów. Dzięki temu możliwe jest zapewnienie natychmiastowej i automatycznej ochrony danych podczas każdego połączenia z siecią. ... aktualizacji, dzięki czemu na bieżąco aktualizuje bazę nowych zagrożeń Smart Protection Network zapewnia ochronę w następujący sposób: Technologia Web ...

-

![Banki modyfikują systemy informatyczne [© Scanrail - Fotolia.com] Banki modyfikują systemy informatyczne]()

Banki modyfikują systemy informatyczne

... o 64%. Tendencja ta jest prawdopodobnie efektem dostępności w ... na wstępie. Pytania ankiety dotyczyły następujących zagadnień: typ, wielkość i okres działania ankietowanych banków, typy raportów wymaganych od banków, stosowane przez nie technologie, które elementy tych technologii banki wykorzystują w celu generowania różnych raportów, w jaki sposób ...

-

![Notebooki Acer Aspire V11 i E11 Notebooki Acer Aspire V11 i E11]()

Notebooki Acer Aspire V11 i E11

... dużą moc obliczeniową pozwalającą na wygodną pracę, oglądanie filmów lub rozmowy z rodziną i znajomymi z całego świata. Nawet 8GB pamięci pozwoli na sprawną pracę kilku ... niezbędne gniazda, takie jak USB 3.0 i HDMI®, rozmieszczono w sposób ergonomiczny, w tylnej części notebooka, dlatego obszar roboczy jest wolny od splątanych kabli. Użytkownik ma ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Biznes w Interii po remoncie [© stoupa - Fotolia.com] Biznes w Interii po remoncie](https://s3.egospodarka.pl/grafika/biznes-interia-pl/Biznes-w-Interii-po-remoncie-MBuPgy.jpg)

![Dziecko Internetu [© stoupa - Fotolia.com] Dziecko Internetu](https://s3.egospodarka.pl/grafika/internetowe-ciekawostki/Dziecko-Internetu-MBuPgy.jpg)

![Elektroniczne zakupy w TPSA [© pizuttipics - Fotolia.com] Elektroniczne zakupy w TPSA](https://s3.egospodarka.pl/grafika/ebp/Elektroniczne-zakupy-w-TPSA-QhDXHQ.jpg)

![Łamanie haseł w Windowsie [© Nmedia - Fotolia.com] Łamanie haseł w Windowsie](https://s3.egospodarka.pl/grafika/windows/Lamanie-hasel-w-Windowsie-Qq30bx.jpg)

![WINDA dla Marka Pola [© stoupa - Fotolia.com] WINDA dla Marka Pola](https://s3.egospodarka.pl/grafika/konkurs-winda/WINDA-dla-Marka-Pola-MBuPgy.jpg)

![20 lat za spam? [© stoupa - Fotolia.com] 20 lat za spam?](https://s3.egospodarka.pl/grafika/spam/20-lat-za-spam-MBuPgy.jpg)

![Kontrowersyjny blog [© stoupa - Fotolia.com] Kontrowersyjny blog](https://s3.egospodarka.pl/grafika/dzienniki-internetowe/Kontrowersyjny-blog-MBuPgy.jpg)

![Spam i komputery zombie [© Scanrail - Fotolia.com] Spam i komputery zombie](https://s3.egospodarka.pl/grafika/spam/Spam-i-komputery-zombie-apURW9.jpg)

![Reklama w podcastach [© stoupa - Fotolia.com] Reklama w podcastach](https://s3.egospodarka.pl/grafika/podcast/Reklama-w-podcastach-MBuPgy.jpg)

![Microsoft Office 2007 [© Nmedia - Fotolia.com] Microsoft Office 2007](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Office-2007-Qq30bx.jpg)

![BPM usprawnia zarządzanie [© Scanrail - Fotolia.com] BPM usprawnia zarządzanie](https://s3.egospodarka.pl/grafika/bpm/BPM-usprawnia-zarzadzanie-apURW9.jpg)

![Cyfrowa kapsuła czasu Yahoo [© stoupa - Fotolia.com] Cyfrowa kapsuła czasu Yahoo](https://s3.egospodarka.pl/grafika/Yahoo/Cyfrowa-kapsula-czasu-Yahoo-MBuPgy.jpg)

![Panda Malware Radar [© Nmedia - Fotolia.com] Panda Malware Radar](https://s3.egospodarka.pl/grafika/malware/Panda-Malware-Radar-Qq30bx.jpg)

![ONZ: rośnie liczba użytkowników komórek [© Scanrail - Fotolia.com] ONZ: rośnie liczba użytkowników komórek](https://s3.egospodarka.pl/grafika/dostep-do-internetu/ONZ-rosnie-liczba-uzytkownikow-komorek-apURW9.jpg)

![Telefonia mobilna a obawy konsumentów [© Scanrail - Fotolia.com] Telefonia mobilna a obawy konsumentów](https://s3.egospodarka.pl/grafika/telefonia-mobilna/Telefonia-mobilna-a-obawy-konsumentow-apURW9.jpg)

![Wyszukiwarka obrazkowa w Vodafone [© pizuttipics - Fotolia.com] Wyszukiwarka obrazkowa w Vodafone](https://s3.egospodarka.pl/grafika/wyszukiwanie-obrazkowe/Wyszukiwarka-obrazkowa-w-Vodafone-QhDXHQ.jpg)

![Trend Micro Endpoint Security [© Nmedia - Fotolia.com] Trend Micro Endpoint Security](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Endpoint-Security-Qq30bx.jpg)

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion](https://s3.egospodarka.pl/grafika/ochrona-antywirusowa/Trend-Micro-Smart-Surfing-dla-Mac-OS-10-7-Lion-Qq30bx.jpg)

![Banki modyfikują systemy informatyczne [© Scanrail - Fotolia.com] Banki modyfikują systemy informatyczne](https://s3.egospodarka.pl/grafika/banki/Banki-modyfikuja-systemy-informatyczne-apURW9.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Urlopy 2026: nowe przepisy i nawet 40 dni wolnych od pracy [© pexels] Urlopy 2026: nowe przepisy i nawet 40 dni wolnych od pracy](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Urlopy-2026-nowe-przepisy-i-nawet-40-dni-wolnych-od-pracy-270126-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![Opłaty i podatki lokalne w 2026 r. wzrosną o 4,5% Ile więcej za nieruchomości, posiadanie psa i opłatę uzdrowiskową? [© wygenerowane przez AI] Opłaty i podatki lokalne w 2026 r. wzrosną o 4,5% Ile więcej za nieruchomości, posiadanie psa i opłatę uzdrowiskową?](https://s3.egospodarka.pl/grafika2/opodatkowanie-budowli/Oplaty-i-podatki-lokalne-w-2026-r-wzrosna-o-4-5-Ile-wiecej-za-nieruchomosci-posiadanie-psa-i-oplate-uzdrowiskowa-270114-150x100crop.jpg)

![Restrukturyzacja czy upadłość? Kluczowe decyzje przed 2026 rokiem [© pexels] Restrukturyzacja czy upadłość? Kluczowe decyzje przed 2026 rokiem](https://s3.egospodarka.pl/grafika2/restrukturyzacja/Restrukturyzacja-czy-upadlosc-Kluczowe-decyzje-przed-2026-rokiem-270125-150x100crop.jpg)

![Świadectwa EUR.1 dla używanych samochodów - nowe podejście organów celnych [© wygenerowane przez AI] Świadectwa EUR.1 dla używanych samochodów - nowe podejście organów celnych](https://s3.egospodarka.pl/grafika2/samochody-uzywane/Swiadectwa-EUR-1-dla-uzywanych-samochodow-nowe-podejscie-organow-celnych-270119-150x100crop.jpg)

![Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej? [© wygenerowane przez AI] Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej?](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Raport-placowy-2025-Jak-ksztaltuja-sie-wynagrodzenia-w-branzy-energetycznej-i-cieplowniczej-269992-150x100crop.jpg)

![Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce? [© wygenerowane przez AI] Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce?](https://s3.egospodarka.pl/grafika2/zatrudnianie-cudzoziemcow/Reforma-PIP-najmocniej-moze-uderzyc-w-cudzoziemcow-Czy-straca-prawo-do-legalnej-pracy-w-Polsce-270115-150x100crop.jpg)