-

![Nowe techniki oszustw [© Scanrail - Fotolia.com] Nowe techniki oszustw]()

Nowe techniki oszustw

... na temat jego klientów. Pozostałe wiadomości były reklamami środków poprawiających potencję. "Kiedy mowa o spamie, stara maksyma - obraz wart jest tysiąca słów - staje się prawdą." powiedziała Susan Larson "Sądzimy, że spamerzy osiągną wysoki wskaźnik przechwycenia poufnych danych włączając grafikę do swoich wiadomości w ten sposób ...

-

![Internet przez satelitę [© stoupa - Fotolia.com] Internet przez satelitę]()

Internet przez satelitę

... na pozycji 19.2° East, a kanał zwrotny (uplink) realizowany będzie dzięki technologii GPRS zapewnionej przez PTK Centertel, operatora sieci Idea. W ten sposób rozwiązany został problem kanału zwrotnego. Usługa przypisana jest do abonenta, a nie do miejsca jej instalacji, dzięki temu abonent wyjeżdżając na ... satelitarną skierowaną na satelitę ASTRA 19 ...

-

![Giełda samochodowa online [© stoupa - Fotolia.com] Giełda samochodowa online]()

Giełda samochodowa online

... , itp. Serwis podzielony jest na kategorie: Szukaj, Sprzedaj, Moje ogłoszenie, Dealerzy i Pomoc. W momencie udostępnienia w portalu w serwisie jest blisko 15 tys. ofert sprzedaży samochodów osobowych, prawie 400 ofert samochodów ciężarowych i dostawczych, ponad 1,5 tys. motocykli. Serwis pozwala w prosty sposób wyszukiwać ogłoszenia według zadanych ...

-

![Telewizja do lamusa? [© Scanrail - Fotolia.com] Telewizja do lamusa?]()

Telewizja do lamusa?

... dostępem do łącz szerokopasmowych wyniosła na naszym kontynencie 34 mln, to teraz szacuje się ją już na 54 mln. Jest to przeszło połowa internautów w ... sprawiają, że internauci zmieniają sposób spędzania wolnego czasu. Aż 40% ankietowanych właścicieli łącz szerokopasmowych przyznało, że mniej czasu spędza na oglądaniu telewizji. Te dane w połączeniu ...

-

![Klienci chcą tokenów [© Scanrail - Fotolia.com] Klienci chcą tokenów]()

Klienci chcą tokenów

... tym problemów”. Wyniki badania sugerują ponadto, że największą szansą na zdobycie zaufania klientów jest dla przedsiębiorstw znalezienie metod, dzięki którym mocne uwierzytelnianie ... pytań, aby sprawdzić, w jaki sposób oferta mocnego uwierzytelniania w formie pojedynczych urządzeń lub usługi sieciowej wpłynie na ich nastawienie i zachowania w ...

-

![Chińskie komputery tylko z oprogramowaniem [© violetkaipa - Fotolia.com] Chińskie komputery tylko z oprogramowaniem]()

Chińskie komputery tylko z oprogramowaniem

... sposób podyktowane zewnętrznymi naciskami. Przedstawiciele Biura przyznali również, że obowiązek instalowania oprogramowania w nowych komputerach obejmuje również zagranicznych producentów, którzy posiadają fabryki na ...

-

![Niebezpieczne zakupy świąteczne [© Nmedia - Fotolia.com] Niebezpieczne zakupy świąteczne]()

Niebezpieczne zakupy świąteczne

... sposób łatwo możemy stracić swoje dane a nawet pieniądze (tzw. phishing). Należy uważać również na elektroniczne kartki świąteczne. Są one pobierane z określonych linków, a kliknięcie na ...

-

![Notebook Samsung R620 Notebook Samsung R620]()

Notebook Samsung R620

... sposób wpisywać cyfry, dokonywać obliczeń oraz cieszyć się grami komputerowymi. Samsung R620 może pracować bez dodatkowego źródła zasilania do 4,5 godz. Klawiatura notebooka jest ... 4 x USB 2.0 (w tym 1 x combo USB/eSATA, 1 x ładowalne USB), 1 x wyjście na słuchawki, 1 x wejście na mikrofon, 1 x wbudowany mikrofon, 1 x port VGA, 1 x RJ45 (LAN), 1 x ...

-

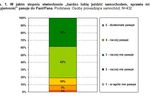

![Polscy kierowcy o sobie Polscy kierowcy o sobie]()

Polscy kierowcy o sobie

... kobiety oraz najmłodsi respondenci). Co piąty badany jest zdania, że czasami zachowuje się nieprzewidywalnie na drodze (częściej kobiety oraz kierowcy w wieku 30-39 lat ... łamania przepisów drogowych. Opinie te odzwierciedlają dość stereotypowy sposób myślenia i wskazują na większy samokrytycyzm wśród kobiet”, komentuje wyniki badania dr Magdalena ...

-

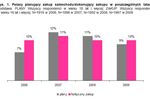

![Polacy wybierają auta nowe czy używane? Polacy wybierają auta nowe czy używane?]()

Polacy wybierają auta nowe czy używane?

... , że Polacy dokonują zakupu samochodu w sposób planowy i nie ma tutaj miejsca na spontaniczne decyzje. Deklaracje dotyczące intencji od lat znajdują potwierdzenie w poziomie rzeczywistych zakupów. Jedynym obszarem, w którym plany Polaków mogą ulec pewnej modyfikacji, jest zmiana pierwotnej intencji zakupu auta używanego na samochód prosto z salonu ...

-

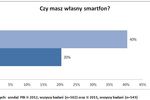

![Polscy internauci a smartfony Polscy internauci a smartfony]()

Polscy internauci a smartfony

... polskich internautów - wynika z badań przeprowadzonych przez Polskie Badania Internetu na panelu badawczym Ariadna prowadzonym przez GG Network SA w ramach projektu GG ... identyczny sposób. Kobiety najczęściej wysyłają sms-y i dzwonią (97 proc.), co znaczy, że używają smartfonów tak, jak tradycyjne telefony. Nieco rzadziej smartfon wykorzystywany jest ...

-

![Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250 Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250]()

Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250

... Sposób ich użycia przypomina korzystanie z radiotelefonu analogowego, co ułatwia użytkownikom przejście z komunikacji analogowej na cyfrową. Pozwala też na łatwą obsługę radiotelefonu noszonego poza zasięgiem wzroku (na ...

-

![Drukarki laserowe Samsung z serii Xpress M2875 i ProXpress M4070 Drukarki laserowe Samsung z serii Xpress M2875 i ProXpress M4070]()

Drukarki laserowe Samsung z serii Xpress M2875 i ProXpress M4070

... Dzięki temu, w jednym prostym kroku wiele stron dokumentów jest automatycznie łączonych w jeden wydruk, co pozwala na oszczędność czasu, papieru, tonera, pieniędzy, a także środowiska. W ... JooSang Eun. Są one też dowodem na to, że jesteśmy w stanie zapewnić klientom proste w obsłudze urządzenia, które w żaden sposób nie wpływają negatywnie na ...

-

![Google ma 15 lat [© Coolcaesar, CC BY-SA 3.0, Wikimedia Commmons] Google ma 15 lat]()

Google ma 15 lat

... na świecie. Już w 2000 roku indeks Google przekroczył miliard pozycji, wyprzedzając znacząco konkurencję. W tym samym roku startuje system AdWords, który wprowadza nowatorski sposób ...

-

![ASUS PadFone mini ASUS PadFone mini]()

ASUS PadFone mini

... sposób, aby rozjaśnić obraz nawet o 400 procent, dzięki czemu PadFone mini pozwala robić świetnej jakości zdjęcia i filmy w słabym świetle bez wbudowanej lampy błyskowej. Inną zaletą systemu PixelMaster jest ... oraz nowa funkcja What’s Next to tylko kilka z nowości dostępnych na tym smartfonie. ASUS wyposażył PadFone mini w ulepszone aplikacje dla ...

-

![Apple jeszcze bezpieczniejszy. Są nowe łatki [© SkyLine - Fotolia.com] Apple jeszcze bezpieczniejszy. Są nowe łatki]()

Apple jeszcze bezpieczniejszy. Są nowe łatki

... sposób). Ponadto aktualizacja do iOS 10.2.1 naprawia dwa poważne błędy umożliwiające zdalne wykonanie złośliwego kodu. Potencjalnie, takie niezałatane luki mogą być wykorzystane przez cyberprzestępców do zainstalowania na ...

-

![Nie ma cyberbezpieczeństwa bez komunikacji w firmie [© Murrstock - Fotolia.com] Nie ma cyberbezpieczeństwa bez komunikacji w firmie]()

Nie ma cyberbezpieczeństwa bez komunikacji w firmie

... sprawy dotyczące cyberbezpieczeństwa są poruszane na szczeblu zarządu, to jednocześnie jednak okazało się, że wielu z nich na takie obrady nie jest po prostu zapraszanych. ... znaleźć sposób, by przedstawić korzyści płynące z zabezpieczeń cybernetycznych w całej organizacji. Ponadto mogą nauczyć się od pozostałych liderów tego, w jaki sposób lepiej ...

-

![Pożegnanie z Windows 7 [© Rostislav Sedlacek - Fotolia.com] Pożegnanie z Windows 7]()

Pożegnanie z Windows 7

... Windows 8.1 miały po 20 proc. udziału. Niektórzy użytkownicy „siódemki” przyznają, że system jest na tyle dobry, że nie warto płacić za migrację do „dziesiątki”. ... przypadkowe. Microsoft zamierza w ten sposób zmobilizować użytkowników biznesowych do korzystania z Windows 10. Uważam, że przedsiębiorcy powinni zdecydować się na taki krok nie tylko ze ...

-

![Smartfon realme GT Master Edition już dostępny w Polsce Smartfon realme GT Master Edition już dostępny w Polsce]()

Smartfon realme GT Master Edition już dostępny w Polsce

... sposób od 3 do 5 dodatkowych GB wirtualnego RAM-u, dzięki czemu aplikacje mogą być dłużej trzymane w pamięci urządzenia. Wisienką na torcie w przypadku GT Master Edition jest ...

-

![Jedna ładowarka do wszystkich urządzeń mobilnych już od 2024 roku Jedna ładowarka do wszystkich urządzeń mobilnych już od 2024 roku]()

Jedna ładowarka do wszystkich urządzeń mobilnych już od 2024 roku

... kompatybilnej ładowarki. Zachęta do innowacji technologicznych Coraz popularniejsze jest też ładowanie bezprzewodowe. Dlatego do 2024 roku Komisja Europejska będzie musiała ujednolicić wymogi interoperacyjności urządzeń i ładowarek bezprzewodowych. W ten sposób konsumenci nie będą narażeni na dodatkowe wydatki, skorzysta też środowisko. Będzie też ...

-

![OpenAI Atlas: przeglądarka, która zastępuje system operacyjny – rewolucja i zagrożenie w jednym OpenAI Atlas: przeglądarka, która zastępuje system operacyjny – rewolucja i zagrożenie w jednym]()

OpenAI Atlas: przeglądarka, która zastępuje system operacyjny – rewolucja i zagrożenie w jednym

... się powszechnym elementem codziennej pracy? Rewolucyjnych charakter przeglądarki Atlas polega na tym, że użytkownik, zamiast otwierać aplikacje i klikać w ikony, po prostu opisuje ... treści stron w sposób niewidoczny dla ludzi, ale czytelny dla AI, które traktuje je jak polecenia użytkownika. Przeglądarka AI nie rozróżnia, co jest zaufanym tekstem, ...

-

![CRM dla MSP [© Nmedia - Fotolia.com] CRM dla MSP]()

CRM dla MSP

... dla użytkowników/administratorów wyniósł około 4 tygodni. Korzyści Interfejs systemu ITCube oparty jest na przeglądarce internetowej co gwarantuje łatwy dostęp do ... informacji w przedsiębiorstwie. Dzięki modułowi ExtranetBuilder kontrahenci mogą w wygodny sposób przeglądać aktualną ofertę, składać zamówienia, sprawdzać stan aktualnie realizowanych ...

-

![Super Media dla BOŚ [© stoupa - Fotolia.com] Super Media dla BOŚ]()

Super Media dla BOŚ

... Środowiska. zostało oparte na aplikacji Content Manager - autorskim systemie opracowanym przez pracowników Super Media, który w zdecydowany sposób ułatwia zarządzanie nie tylko treścią, ale również grafiką na stworzonej stronie. Content Manager 2.0 jest rozwiązaniem ułatwiającym proces zarządzania tekstem oraz grafiką prezentowaną na stronie.

Tematy: super media, bank ochrony Środowiska -

![Przyszłość punktów Wi-Fi [© stoupa - Fotolia.com] Przyszłość punktów Wi-Fi]()

Przyszłość punktów Wi-Fi

... handlowe, to realna szansa na zwiększenie obrotów. Patrzenie na sprawę w ten sposób, że punkt dostępowy nie przynosi dochodów kawiarni bo nie zarabia na siebie jest mylne, gdyż wyposażenie ... (z całkowitej liczby 1200 w 2001r. do 71 tys. w 2003r.), to wciąż jest to niewystarczająca ilość do nadawania tempa rynkowi. W ubiegłym roku, z ogólnej liczby 2,5 ...

Tematy: wi-fi -

![Weekend podwyższonego ryzyka? [© stoupa - Fotolia.com] Weekend podwyższonego ryzyka?]()

Weekend podwyższonego ryzyka?

... paść nawet 20-30 tys. serwerów. Najbardziej narażone są firmy hostingowe, gdyż na ich serwerach umieszczonych jest niejednokrotnie kilka tysięcy stron. To najszybszy sposób by "nabić" punkty do konkursu. Ujawnienie informacji o konkursie ściągnęło na ISS falę krytyki. Część ekspertów zajmujących się bezpieczeństwem w Internecie uważa bowiem ...

Tematy: hakerzy -

![PDA: od symbolu do narzędzia [© violetkaipa - Fotolia.com] PDA: od symbolu do narzędzia]()

PDA: od symbolu do narzędzia

... . Obecnie dostępna jest bardzo szeroka paleta tytułów, które mogą być uruchamiane na urządzeniach z wystarczająco szybkim procesorem. Obecnie ... na podstawie odcisku palca. W ten sposób chroniony jest dostęp do danych, które mogły by zostać przechwycone przez niepowołane do tego osoby. Inną technologia, jaka znalazła także swoje zastosowanie w PDA jest ...

-

![Bezpieczne zakupy z komórki [© pizuttipics - Fotolia.com] Bezpieczne zakupy z komórki]()

Bezpieczne zakupy z komórki

... skoncentruje się na nowej, ... sposób wywołać te dane podczas przeglądania stron w celu uzupełnienia wymaganych pól. Potrzebne dane mogą być przesyłane do portfela bezprzewodowo przez usługodawców i wystawców kart bądź też użytkownik może sam wprowadzić te dane. Wszystkie dane znajdujące się w portfelu są szyfrowane, a dostęp do aplikacji jest ...

-

![Tlenowe pakiety internetowe [© stoupa - Fotolia.com] Tlenowe pakiety internetowe]()

Tlenowe pakiety internetowe

... jednosekundowe naliczanie (w odróżnieniu od impulsowego), bez żadnych dodatkowych opłat. Ten sposób rozliczeń daje średnio o 8% niższe rachunki za połączenia z Internetem. ... i korzystania z dodatkowych usług. Usługa TlenDostęp - Pakiety jest przeznaczona tylko dla abonentów Telekomunikacji Polskiej i jest pierwszą niezależną ofertą pozwalającą na ...

-

![Operatorzy zawyżają ceny [© pizuttipics - Fotolia.com] Operatorzy zawyżają ceny]()

Operatorzy zawyżają ceny

... na około 5-7 zł. To niemal połowę taniej niż w Polsce – zauważa. - W ten sposób idei powszechności bezprzewodowego internetu w naszym kraju podcina się skrzydła – twierdzi Roman Napierała. - Co prawda Hot-Spot Ery wciąż jest objęty bezpłatną promocją, ale już promocyjne ceny Polkomtela są jak na ...

-

![Ratunek w konsolidacji [© Scanrail - Fotolia.com] Ratunek w konsolidacji]()

Ratunek w konsolidacji

... nie pozwalają na dalszą obniżkę cen. To z kolei pociągnie za sobą wyhamowanie popytu na nowe komputery. W latach 2006-2008 średni wzrost sprzedaży maszyn szacowany jest na poziomie 5,7%, ... przez kilka lat ciągły wzrost i rozwój. Zapowiadane spowolnienie rynku będzie w nieznaczny sposób łagodzone przez popyt krajów rozwijających się. Niestety nie ...

-

![Matura z Newsweekiem [© stoupa - Fotolia.com] Matura z Newsweekiem]()

Matura z Newsweekiem

... na stronie dotyczy następujących zagadnień: - przygotowanie i poprowadzenie maturalnej prezentacji (język ciała, sposób wypowiedzi) - przygotowanie prezentacji multimedialnej (zasady tworzenia prezentacji na komputerze, na ...

-

![112 ciągle głuchy [© pizuttipics - Fotolia.com] 112 ciągle głuchy]()

112 ciągle głuchy

... połączenia we wszystkich sieciach telekomunikacyjnych. Numer 112 na całym świecie jest bezpłatny. Można go wybrać nawet w telefonie bez włożonej ... jest odpowiednikiem działających w Polsce numerów alarmowych 997, 998 oraz 999. W Polsce nr 112 można wybierać tylko z telefonów komórkowych, na dodatek w ograniczonym zakresie - połączymy się w ten sposób ...

-

![Grupy tematyczne w Gadu-Gadu [© stoupa - Fotolia.com] Grupy tematyczne w Gadu-Gadu]()

Grupy tematyczne w Gadu-Gadu

... sposób stworzyć własną grupę i zapraszać do dyskusji. Jednym z wielu udogodnień serwisu jest informacja, kto jest on-line, dzięki temu wiadomo, z kim możemy w danej chwili porozmawiać. Bez względu na porę dnia i nocy możliwe jest ...

-

![Oszustwa finansowe [© Scanrail - Fotolia.com] Oszustwa finansowe]()

Oszustwa finansowe

... w stosunku do 26 proc.). Bankowość internetowa jest najbardziej powszechna w grupie wiekowej 25 – 34 lata. Większość klientów nie jest także zainteresowana dodatkowymi usługami, związanymi z bezpieczeństwem. 66 proc. respondentów przyznało, że nie zapłaciłoby za lepszą ochronę przed oszustwem. Na pytanie o sposób, w jaki klienci banków mogą bronić ...

-

![Canon: 9 nowości Canon: 9 nowości]()

Canon: 9 nowości

... mają bez wątpienia największy ciężar gatunkowy. Pierwszą jest Canon EOS 5D, który bez wątpienia narobi na rynku cyfrowych lustrzanek sporo zamieszania. Urządzenie posiada pełnoklatkową ... w różnych formatach na dwie niezależne karty pamięci. Dodano także – obecny również w modelu EOS 5D – zestaw stylów obrazu, symulujących sposób oddawania kolorów ...

Tematy: Canon, aparaty cyfrowe

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowe techniki oszustw [© Scanrail - Fotolia.com] Nowe techniki oszustw](https://s3.egospodarka.pl/grafika/spam/Nowe-techniki-oszustw-apURW9.jpg)

![Internet przez satelitę [© stoupa - Fotolia.com] Internet przez satelitę](https://s3.egospodarka.pl/grafika/Internet/Internet-przez-satelite-MBuPgy.jpg)

![Giełda samochodowa online [© stoupa - Fotolia.com] Giełda samochodowa online](https://s3.egospodarka.pl/grafika/ogloszenia-motoryzacyjne/Gielda-samochodowa-online-MBuPgy.jpg)

![Telewizja do lamusa? [© Scanrail - Fotolia.com] Telewizja do lamusa?](https://s3.egospodarka.pl/grafika/telewizja/Telewizja-do-lamusa-apURW9.jpg)

![Klienci chcą tokenów [© Scanrail - Fotolia.com] Klienci chcą tokenów](https://s3.egospodarka.pl/grafika/token/Klienci-chca-tokenow-apURW9.jpg)

![Chińskie komputery tylko z oprogramowaniem [© violetkaipa - Fotolia.com] Chińskie komputery tylko z oprogramowaniem](https://s3.egospodarka.pl/grafika/Chiny/Chinskie-komputery-tylko-z-oprogramowaniem-SdaIr2.jpg)

![Niebezpieczne zakupy świąteczne [© Nmedia - Fotolia.com] Niebezpieczne zakupy świąteczne](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Niebezpieczne-zakupy-swiateczne-Qq30bx.jpg)

![Google ma 15 lat [© Coolcaesar, CC BY-SA 3.0, Wikimedia Commmons] Google ma 15 lat](https://s3.egospodarka.pl/grafika2/Google/Google-ma-15-lat-124794-150x100crop.jpg)

![Apple jeszcze bezpieczniejszy. Są nowe łatki [© SkyLine - Fotolia.com] Apple jeszcze bezpieczniejszy. Są nowe łatki](https://s3.egospodarka.pl/grafika2/Apple/Apple-jeszcze-bezpieczniejszy-Sa-nowe-latki-187559-150x100crop.jpg)

![Nie ma cyberbezpieczeństwa bez komunikacji w firmie [© Murrstock - Fotolia.com] Nie ma cyberbezpieczeństwa bez komunikacji w firmie](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Nie-ma-cyberbezpieczenstwa-bez-komunikacji-w-firmie-214926-150x100crop.jpg)

![Pożegnanie z Windows 7 [© Rostislav Sedlacek - Fotolia.com] Pożegnanie z Windows 7](https://s3.egospodarka.pl/grafika2/Windows-7/Pozegnanie-z-Windows-7-216322-150x100crop.jpg)

![CRM dla MSP [© Nmedia - Fotolia.com] CRM dla MSP](https://s3.egospodarka.pl/grafika/crm/CRM-dla-MSP-Qq30bx.jpg)

![Super Media dla BOŚ [© stoupa - Fotolia.com] Super Media dla BOŚ](https://s3.egospodarka.pl/grafika/super-media/Super-Media-dla-BOS-MBuPgy.jpg)

![Przyszłość punktów Wi-Fi [© stoupa - Fotolia.com] Przyszłość punktów Wi-Fi](https://s3.egospodarka.pl/grafika/wi-fi/Przyszlosc-punktow-Wi-Fi-MBuPgy.jpg)

![Weekend podwyższonego ryzyka? [© stoupa - Fotolia.com] Weekend podwyższonego ryzyka?](https://s3.egospodarka.pl/grafika/hakerzy/Weekend-podwyzszonego-ryzyka-MBuPgy.jpg)

![PDA: od symbolu do narzędzia [© violetkaipa - Fotolia.com] PDA: od symbolu do narzędzia](https://s3.egospodarka.pl/grafika/pda/PDA-od-symbolu-do-narzedzia-SdaIr2.jpg)

![Bezpieczne zakupy z komórki [© pizuttipics - Fotolia.com] Bezpieczne zakupy z komórki](https://s3.egospodarka.pl/grafika/nokia/Bezpieczne-zakupy-z-komorki-QhDXHQ.jpg)

![Tlenowe pakiety internetowe [© stoupa - Fotolia.com] Tlenowe pakiety internetowe](https://s3.egospodarka.pl/grafika/numery-dostepowe/Tlenowe-pakiety-internetowe-MBuPgy.jpg)

![Operatorzy zawyżają ceny [© pizuttipics - Fotolia.com] Operatorzy zawyżają ceny](https://s3.egospodarka.pl/grafika/wlan/Operatorzy-zawyzaja-ceny-QhDXHQ.jpg)

![Ratunek w konsolidacji [© Scanrail - Fotolia.com] Ratunek w konsolidacji](https://s3.egospodarka.pl/grafika/konsolidacja-firm/Ratunek-w-konsolidacji-apURW9.jpg)

![Matura z Newsweekiem [© stoupa - Fotolia.com] Matura z Newsweekiem](https://s3.egospodarka.pl/grafika/nowa-matura/Matura-z-Newsweekiem-MBuPgy.jpg)

![112 ciągle głuchy [© pizuttipics - Fotolia.com] 112 ciągle głuchy](https://s3.egospodarka.pl/grafika/112/112-ciagle-gluchy-QhDXHQ.jpg)

![Grupy tematyczne w Gadu-Gadu [© stoupa - Fotolia.com] Grupy tematyczne w Gadu-Gadu](https://s3.egospodarka.pl/grafika/grupy-tematyczne/Grupy-tematyczne-w-Gadu-Gadu-MBuPgy.jpg)

![Oszustwa finansowe [© Scanrail - Fotolia.com] Oszustwa finansowe](https://s3.egospodarka.pl/grafika/oszustwa-finansowe/Oszustwa-finansowe-apURW9.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![KSeF wie niemal wszystko o każdej polskiej firmie. Czy dane w KSeF są bezpieczne? [© wygenerowane przez AI] KSeF wie niemal wszystko o każdej polskiej firmie. Czy dane w KSeF są bezpieczne?](https://s3.egospodarka.pl/grafika2/KSeF/KSeF-wie-niemal-wszystko-o-kazdej-polskiej-firmie-Czy-dane-w-KSeF-sa-bezpieczne-270615-150x100crop.jpg)

![Najlepsze lokaty 2026? Średnie oprocentowanie spadło poniżej 4,7% [© pexels] Najlepsze lokaty 2026? Średnie oprocentowanie spadło poniżej 4,7%](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Najlepsze-lokaty-2026-Srednie-oprocentowanie-spadlo-ponizej-4-7-270611-150x100crop.jpg)

![Do 20 lutego można zmienić formę opodatkowania. Kiedy to się opłaca i jakich błędów unikać? [© wygenerowane przez AI] Do 20 lutego można zmienić formę opodatkowania. Kiedy to się opłaca i jakich błędów unikać?](https://s3.egospodarka.pl/grafika2/wybor-formy-opodatkowania/Do-20-lutego-mozna-zmienic-forme-opodatkowania-Kiedy-to-sie-oplaca-i-jakich-bledow-unikac-270608-150x100crop.jpg)

![Sprzedażowe praktyki on-line pod lupą UOKiK: 5 zakazanych technik, które musisz wyeliminować [© wygenerowane przez AI] Sprzedażowe praktyki on-line pod lupą UOKiK: 5 zakazanych technik, które musisz wyeliminować](https://s3.egospodarka.pl/grafika2/dark-patterns/Sprzedazowe-praktyki-on-line-pod-lupa-UOKiK-5-zakazanych-technik-ktore-musisz-wyeliminowac-270586-150x100crop.jpg)