-

![Wywiad gospodarczy w warunkach wojen ekonomicznych [© javi_indy na Freepik] Wywiad gospodarczy w warunkach wojen ekonomicznych]()

Wywiad gospodarczy w warunkach wojen ekonomicznych

... tu być S. Alejnikov – programista banku inwestycyjnego Goldman Sachs, który ukradł kody oprogramowania operacji giełdowych z zamiarem przekazania nowemu pracodawcy, firmie Teza ... w zasadzie nie różni się od działalności prowadzonej w warunkach pełnej swobody gospodarczej. Natomiast w działalności na rynkach zagranicznych, działalność WG ...

-

![Ransomware to biznes. Jak się chronić? Ransomware to biznes. Jak się chronić?]()

Ransomware to biznes. Jak się chronić?

... efekty. W 2021 r. postawiono w stan oskarżenia twórcę TrickBota oraz przejęto kody Emoteta – jedno z najbardziej ekspansywnych złośliwych narzędzi. Sukcesem zakończyły się ... stosowany dzisiaj tryb zdalnej nauki czy pracy znacznie poszerzył pole działalności cyberprzestępców. Na ich celowniku znajdują się nie tylko organizacje i przedsiębiorstwa, ...

-

![Informatyka w polskim handlu 2005-2007 Informatyka w polskim handlu 2005-2007]()

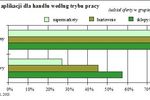

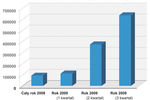

Informatyka w polskim handlu 2005-2007

... handlu będą w najbliższych latach nadal systemy kas fiskalnych, standardy EDI, kody kreskowe, systemy ERP, narzędzia Business Intelligence oraz ogólnie integracja ... łącznie ok. 2 mln osób. Ponad 90% tych przedsiębiorstw miało formę jednoosobowej działalności gospodarczej. Jednocześnie owe ponad milion przedsiębiorstw handlowych prowadziło zaledwie ok. ...

-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

... danych korporacyjnych, tajemnic handlowych, osobistych danych personelu i klientów oraz monitorowanie działalności firmy – takie są najczęstsze cele przyświecające firmom, które zwracają ... to być przełomowa technologia rozwijana przez firmy i instytuty badawcze, kody źródłowe oprogramowania, dokumenty finansowe i prawne, informacje osobiste dotyczące ...

-

![BYOD - firmy bagatelizują bezpieczeństwo BYOD - firmy bagatelizują bezpieczeństwo]()

BYOD - firmy bagatelizują bezpieczeństwo

... kwestii związanych z bezpieczeństwem urządzeń mobilnych może stanowić poważne zagrożenie dla działalności firmy. To dlatego tak ważne jest wykorzystywanie niezawodnego i ... które mogą stanowić rzeczywiste hasła jednorazowe do konta bankowego, Apple lub Google ID), sprawdzał kody QR (które mogą prowadzić do stron phishingowych, jeśli na rzeczywisty ...

-

![Ryzykowny Internet - nowy raport ISS [© stoupa - Fotolia.com] Ryzykowny Internet - nowy raport ISS]()

Ryzykowny Internet - nowy raport ISS

... akcie zniszczenia. Raport zawiera informacje na temat wzmożonej działalności cyberterrorystycznej motywowanej względami politycznymi oraz ideologicznymi (hacktivism). ... rozprzestrzeniały się zwykle wieloma niezależnymi drogami. Twórcy robaków komputerowych rozpowszechniają kody źródłowe, które umożliwiają członkom podziemia hakerskiego szybko ...

-

![Płatne archiwum w gazeta.pl [© stoupa - Fotolia.com] Płatne archiwum w gazeta.pl]()

Płatne archiwum w gazeta.pl

... ) i dostęp do trzech archiwalnych tekstów (kosztuje 4,88 PLN z VAT). W obu przypadkach kody dostępu uzyskuje się wysyłając SMS. "Takie są trendy światowego internetu. Przyglądaliśmy się podobnym ... że w przyszłości odpłatne treści w internecie staną się normą i ważną częścią działalności portalu Gazeta.pl" - mówi Maciej Wicha. Teksty archiwalne można ...

Tematy: gazeta.pl, płatny dostęp do treści -

![Format PDF ma już 10 lat [© Nmedia - Fotolia.com] Format PDF ma już 10 lat]()

Format PDF ma już 10 lat

Adobe Systems obchodzi dziesiątą rocznicę wprowadzenia na rynek oprogramowania Adobe Acrobat oraz formatu Adobe PDF (Portable Document Format). Dzisiaj Adobe PDF jest powszechnie uznanym standardem, który pozwala pokonać główne przeszkody w przenoszeniu sformatowanych informacji i grafiki między komputerami. Najnowsze wersje formatu umożliwiają ...

-

![Tydzień 26/2006 (26.06-02.07.2006) [© RVNW - Fotolia.com] Tydzień 26/2006 (26.06-02.07.2006)]()

Tydzień 26/2006 (26.06-02.07.2006)

... Miał zapłacić grzywnę i ujawnić konkurentom (odpłatnie)część swoich tajemnic technologicznych (kody źródłowe). Co prawda przed trybunałem w Luksemburgu trwa proces, w trakcie ... największego na świecie rynku elektryczności i gazu. Jego zadaniem będzie organizacja bieżącej działalności Wspólnoty oraz prace analityczne dla Komisji Europejskiej Gazprom ...

-

![Komputer mobilny sterowany głosem Komputer mobilny sterowany głosem]()

Komputer mobilny sterowany głosem

... w zestawy słuchawkowe i obsługują aplikacje głosowe. Nowe RS309 i RS409 firmy Symbol odczytują kody paskowe, nawet takie, które są niewyraźnie wydrukowane lub uszkodzone. Skaner ... narciarskim. Ze względu na znaczenie nowych komputerów dla działalności biznesowej wymagają one właściwego planu konserwacji i serwisu. Dla serii WT4000 najodpowiedniejszą ...

-

![Obsługa zamówień w sklepach internetowych [© Minerva Studio - Fotolia.com] Obsługa zamówień w sklepach internetowych]()

Obsługa zamówień w sklepach internetowych

... wszystkie palcówki nadawcze i nadawczo-oddawcze. Obecnie numery przesyłek rejestrowanych i kody paskowe stanowiące integralną cześć adresów pomocniczych, nie dają ... nich czekać. E-handlowcy upatrują w takiej sytuacji zagrożenia dla podstaw ich działalności - dla klientów po przykrych perypetiach z kurierami, nie będzie miała znaczenia ani niższa ...

-

![Najciekawsze wirusy i robaki VII-XII 2008 [© Scanrail - Fotolia.com] Najciekawsze wirusy i robaki VII-XII 2008]()

Najciekawsze wirusy i robaki VII-XII 2008

... dostęp do ich komputerów. Panda Security przygotowała listę zawierającą wybrane złośliwe kody, które - choć nie spowodowały epidemii na szeroką skalę – były szczególnie zauważalne w ... wiadomości zawarto informację, że komputer nadawcy jest wykorzystywany do nielegalnej działalności, a także zaproszenie do pobrania raportu, który miałby zawierać ...

-

![Phishing: metody ataków Phishing: metody ataków]()

Phishing: metody ataków

... cel upatrzył sobie bank, który posiada dodatkowe zabezpieczenie przed niepowołaną autoryzacją - kody jednorazowe w postaci zdrapki. Pozyskanie samego hasła przy zastosowaniu tylko fałszywej witryny ... przeprowadzić atak DDoS, używać go jako sieci proxy do ukrycia nielegalnej działalności czy też masowo rozsyłać spam. Jest też inna opcja. Twórca ...

-

![Drastycznie wzrasta ilość rogueware Drastycznie wzrasta ilość rogueware]()

Drastycznie wzrasta ilość rogueware

... w jaki sposób ta nowa odmiana złośliwych programów stała się istotnym narzędziem w działalności całego cybermafijnego świata. Ponadto raport Panda Security dostarcza analizy ... licencji na pełną wersję „antywirusa”, aby usunąć pozornie wykryte złośliwe kody. Wabiąc nieświadomych podstępu internautów do inwestowania w fałszywe aplikacje ochronne ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... internetu w danym kraju. W niniejszym artykule przeanalizujemy specyfikę działalności cyberprzestępców w krajach zachodnich: Stanach Zjednoczonych, Kanadzie i w Europie Zachodniej (Wielka ... dane, jak np. numery ubezpieczenia społecznego, daty urodzenia oraz kody zabezpieczeń (CVV2) kart kredytowych. Europejskie i amerykańskie banki oraz systemy ...

-

![Bezpieczeństwo danych i systemów IT w 6 krokach [© MK-Photo - Fotolia.com] Bezpieczeństwo danych i systemów IT w 6 krokach]()

Bezpieczeństwo danych i systemów IT w 6 krokach

... zarządem. Co należy rozumieć pod pojęciem bezpieczeństwa? To zależy od organizacji i charakterystyki jej działalności. Możemy rozdzielić stanowiska CSO i CISO, ale na pewno nie ... czatu na portalach społecznościowych również można załączać pliki. Wprowadzanie drukowania na kody pracownicze lub karty jest z sukcesem wdrażane i realizowane przez firmy, ...

-

![Inteligentna firma = mobilność + IoT + cloud computing [© Egor - Fotolia.com] Inteligentna firma = mobilność + IoT + cloud computing]()

Inteligentna firma = mobilność + IoT + cloud computing

... w Internet Rzeczy. Powyższe kryteria zostały określone już w minionym roku przez kadrę kierowniczą, branżowych ekspertów oraz decydentów w zakresie tworzenia polityki działalności, którzy uczestniczyli w 2016 Strategic Innovation Symposium: The Intelligent Enterprise - wydarzeniu, które Zebra przygotowała we współpracy z Centrum Technologii ...

-

![Wpływ pandemii na biznes. Są przegrani, nie brakuje wygranych [© pixabay.com] Wpływ pandemii na biznes. Są przegrani, nie brakuje wygranych]()

Wpływ pandemii na biznes. Są przegrani, nie brakuje wygranych

... w kierunku online. Warto jednak zwrócić uwagę na mniej oczywiste kody PKD. Działalność rachunkowo-księgowa; doradztwo podatkowe – porównując luty do lutego, w tym roku ... czasie płatności, skąd wziąć gotówkę na przetrwanie. Podobną sytuację widzimy w naszej działalności faktoringowej - trafia do nas coraz więcej firm szukających finansowania. Biznes ...

-

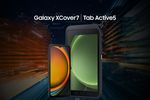

![Samsung Galaxy XCover7 i Galaxy Tab Active5 Samsung Galaxy XCover7 i Galaxy Tab Active5]()

Samsung Galaxy XCover7 i Galaxy Tab Active5

... korporacyjni mają teraz jeszcze większy wybór urządzeń, z których mogą bezpiecznie korzystać w swojej działalności. Knox Vault pomaga chronić najbardziej krytyczne dane w tych urządzeniach, w tym informacje związane z blokowaniem ekranu takie jak kody PIN, hasła i wzory. Tworzy on bezpieczne środowisko wykonawcze, które jest fizycznie oddzielone ...

-

![Shadow AI w polskich firmach - jak pracownicy narażają organizacje na wycieki danych? [© pexels] Shadow AI w polskich firmach - jak pracownicy narażają organizacje na wycieki danych?]()

Shadow AI w polskich firmach - jak pracownicy narażają organizacje na wycieki danych?

... które tam wprowadzimy – konfiguracje, opisy procesów, dane osobowe, dokumentację medyczną, kody źródłowe, wyniki badań, grafiki, analizy – mogą trafić w miejsca, nad którymi ... , które mogą skutkować odpowiedzialnością prawną, finansową, a nawet paraliżem działalności. 7 Zasad bezpiecznego korzystania z AI Nie wklejaj danych wrażliwych. Korzystaj ...

-

![5 praktycznych wskazówek, jak skutecznie chronić swoje dane w dobie cyberzagrożeń [© wygenerowane przez AI] 5 praktycznych wskazówek, jak skutecznie chronić swoje dane w dobie cyberzagrożeń]()

5 praktycznych wskazówek, jak skutecznie chronić swoje dane w dobie cyberzagrożeń

... działaniami naruszającymi prywatność. Chociaż od ujawnienia przez Edwarda Snowdena wycieków dotyczących działalności amerykańskiej NSA minęło już niemal 13 lat, debata wokół ... żadnego hasła. Z kolei w ramach uwierzytelniania dwuskładnikowego zazwyczaj wykorzystywane są jednorazowe kody wysyłane na telefon w wiadomości SMS lub generowane za pomocą ...

1 2

![Wywiad gospodarczy w warunkach wojen ekonomicznych [© javi_indy na Freepik] Wywiad gospodarczy w warunkach wojen ekonomicznych](https://s3.egospodarka.pl/grafika2/wywiad-gospodarczy/Wywiad-gospodarczy-w-warunkach-wojen-ekonomicznych-261958-150x100crop.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Ryzykowny Internet - nowy raport ISS [© stoupa - Fotolia.com] Ryzykowny Internet - nowy raport ISS](https://s3.egospodarka.pl/grafika/wirusy/Ryzykowny-Internet-nowy-raport-ISS-MBuPgy.jpg)

![Płatne archiwum w gazeta.pl [© stoupa - Fotolia.com] Płatne archiwum w gazeta.pl](https://s3.egospodarka.pl/grafika/gazeta-pl/Platne-archiwum-w-gazeta-pl-MBuPgy.jpg)

![Format PDF ma już 10 lat [© Nmedia - Fotolia.com] Format PDF ma już 10 lat](https://s3.egospodarka.pl/grafika/pdf/Format-PDF-ma-juz-10-lat-Qq30bx.jpg)

![Tydzień 26/2006 (26.06-02.07.2006) [© RVNW - Fotolia.com] Tydzień 26/2006 (26.06-02.07.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-26-2006-26-06-02-07-2006-sNRO59.jpg)

![Obsługa zamówień w sklepach internetowych [© Minerva Studio - Fotolia.com] Obsługa zamówień w sklepach internetowych](https://s3.egospodarka.pl/grafika/logistyka/Obsluga-zamowien-w-sklepach-internetowych-iG7AEZ.jpg)

![Najciekawsze wirusy i robaki VII-XII 2008 [© Scanrail - Fotolia.com] Najciekawsze wirusy i robaki VII-XII 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-VII-XII-2008-apURW9.jpg)

![Bezpieczeństwo danych i systemów IT w 6 krokach [© MK-Photo - Fotolia.com] Bezpieczeństwo danych i systemów IT w 6 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-danych-i-systemow-IT-w-6-krokach-174631-150x100crop.jpg)

![Inteligentna firma = mobilność + IoT + cloud computing [© Egor - Fotolia.com] Inteligentna firma = mobilność + IoT + cloud computing](https://s3.egospodarka.pl/grafika2/business-intelligence/Inteligentna-firma-mobilnosc-IoT-cloud-computing-199194-150x100crop.jpg)

![Wpływ pandemii na biznes. Są przegrani, nie brakuje wygranych [© pixabay.com] Wpływ pandemii na biznes. Są przegrani, nie brakuje wygranych](https://s3.egospodarka.pl/grafika2/koronawirus/Wplyw-pandemii-na-biznes-Sa-przegrani-nie-brakuje-wygranych-237089-150x100crop.jpg)

![Shadow AI w polskich firmach - jak pracownicy narażają organizacje na wycieki danych? [© pexels] Shadow AI w polskich firmach - jak pracownicy narażają organizacje na wycieki danych?](https://s3.egospodarka.pl/grafika2/ChatGPT/Shadow-AI-w-polskich-firmach-jak-pracownicy-narazaja-organizacje-na-wycieki-danych-270019-150x100crop.jpg)

![5 praktycznych wskazówek, jak skutecznie chronić swoje dane w dobie cyberzagrożeń [© wygenerowane przez AI] 5 praktycznych wskazówek, jak skutecznie chronić swoje dane w dobie cyberzagrożeń](https://s3.egospodarka.pl/grafika2/ochrona-danych/5-praktycznych-wskazowek-jak-skutecznie-chronic-swoje-dane-w-dobie-cyberzagrozen-270583-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE? [© wygenerowane przez AI] Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE?](https://s3.egospodarka.pl/grafika2/OZE/Farmy-wiatrowe-i-fotowoltaika-co-powinien-wiedziec-wlasciciel-gruntu-przed-podpisaniem-umowy-OZE-270902-150x100crop.jpg)

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)

![Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną? [© wygenerowane przez AI] Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną?](https://s3.egospodarka.pl/grafika2/procedury-zamowien-publicznych/Bledy-w-dokumentacji-przetargowej-kosztuja-miliony-Jak-skutecznie-przygotowac-inwestycje-publiczna-270901-150x100crop.jpg)