-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... dostosowanych do pracy z nowymi certyfikatami, co w przypadku niektórych klientów spowodowało przestój w działalności biznesowej. Atak ten pokazał, że użycie fałszywych certyfikatów może sparaliżować ... miały wpływ na przyszłą ewolucję mobilnych trojanów, takich jak Zitmo. Kody QR Na koniec tego rodzaju warto wspomnieć o wykryciu przez ekspertów ...

-

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności]()

Karty kredytowe a bezpieczeństwo płatności

... Kluczowym elementem działalności e-sklepów i zaufania do nich jest między innymi zapewnienie bezpieczeństwa płatności za pomocą kart ... przy wypłatach z bankomatu.. Do kart wirtualnych nie jest generowany kod PIN, generowane są jednak kody dodatkowe CVV2/CVC2. Karta wirtualna może być wykorzystana jedynie do transakcji zdalnych - zamówień w sklepach ...

-

![Za wysokie podatki i koszty pracy [© Elnur - Fotolia.com] Za wysokie podatki i koszty pracy]()

Za wysokie podatki i koszty pracy

... (47%) uważa, że brak pieniędzy stanowi główną barierę rozpoczęcia własnej działalności przez Polaków. W związku z tym, że wyżej wymieniony brak środków finansowych uważany jest przez przedsiębiorców za największą przeszkodę przed rozpoczęciem własnej działalności gospodarczej, to właśnie pomoc finansowa ze strony państwa według przedsiębiorców ...

-

![Złośliwe oprogramowanie ransomware: płacisz okup, tracisz 2 razy Złośliwe oprogramowanie ransomware: płacisz okup, tracisz 2 razy]()

Złośliwe oprogramowanie ransomware: płacisz okup, tracisz 2 razy

... według naszych badań taka decyzja nie wpływa znacząco na powrót do działalności, zarówno pod względem kosztów, jak i czasu. Często potrzeba uzyskania kilku kluczy, ... niż połowa Średni koszt usunięcia skutków ataku ransomware, obejmujący przestoje w działalności, utracone zamówienia czy koszty operacyjne, na świecie wynosi ponad 730 tys. dolarów, zaś ...

-

![Ubezpieczenie firmy [© Minerva Studio - Fotolia.com] Ubezpieczenie firmy]()

Ubezpieczenie firmy

... sposób, by w razie szkody zrekompensowało nam poniesione straty. Wybierając ubezpieczenie musimy wziąć pod uwagę następujące czynniki: rodzaj prowadzonej działalności; rodzaj ubezpieczenia (przed kradzieżą, zdarzeniami losowymi, dewastacją mienia, odpowiedzialności cywilnej, utraconych korzyści itp.); ogólne warunki ubezpieczenia proponowane przez ...

Tematy: -

![Przyszłość polskiego e-Urzędu [© Scanrail - Fotolia.com] Przyszłość polskiego e-Urzędu]()

Przyszłość polskiego e-Urzędu

... podpisem elektronicznym weryfikowanym przy pomocy ważnego kwalifikowanego certyfikatu. Tak złożone oświadczenie jest równoważne formie pisemnej. Projekt Ustawy "o informatyzacji działalności podmiotów realizujących zadania publiczne" zmienia również brzmienie § 1 art. 63 kpa, który w nowej wersji przewiduje możliwość wnoszenia podania (żądania ...

-

![Zagrożenia w sieci I-VI 2011 wg CERT Polska Zagrożenia w sieci I-VI 2011 wg CERT Polska]()

Zagrożenia w sieci I-VI 2011 wg CERT Polska

... sieciowego. W przeważającej mierze były to zdarzenia związane z rozsyłaniem spamu i innej działalności botnetów (sieci komputerów ze złośliwym oprogramowaniem). CERT Polska odnotował 2 ... fakturach, który wykradał poufne informacje wprowadzane na stronach internetowych (np. kody dostępowe). „Cyberprzestępczość to realny problem i to w skali całej ...

-

![Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych]()

Ataki hakerskie: zagrożeni dostawcy usług finansowych i medycznych

... informacji dotyczących stanu zdrowia i wielu innych aspektów (numery kart kredytowych, kody weryfikacyjne, adresy wystawienia faktury i wysyłki, historia zakupów, zachowania konsumenckie ... tylko jedno "hasło główne". Małe firmy, niezależnie od rodzaju prowadzonej działalności, stanowią istotny cel dla cyberprzestępców - im cenniejsze dane posiadają, ...

-

![Podatki i ZUS. To one nie dają spać polskim przedsiębiorcom [© olly - Fotolia.com] Podatki i ZUS. To one nie dają spać polskim przedsiębiorcom]()

Podatki i ZUS. To one nie dają spać polskim przedsiębiorcom

... ), słabsza kondycja finansowa (10 proc.), problemy z pracownikami, np. duża rotacja (4 proc.), trudności natury komunikacyjnej oraz niedostosowanie lokali do charakteru prowadzonej działalności (3 proc.). Część przedsiębiorców skarży się także na przerost zatrudnienia, złą atmosferę w firmie (2 proc.) oraz brak odpowiednich szkoleń na rynku (1 proc ...

-

![Firmy rodzinne. Sukcesja bez planu to ryzykowne posunięcie [© espies - Fotolia.com] Firmy rodzinne. Sukcesja bez planu to ryzykowne posunięcie]()

Firmy rodzinne. Sukcesja bez planu to ryzykowne posunięcie

... a pomyślnością całej rodziny. Kolejny krokiem jest stworzenie struktur utrzymujących ład, dzięki którym rodzina będzie w stanie wypracować spójne podejście do prowadzonej działalności oraz wspierać odpowiedzialność i koncentrację na działaniach firmowych. Problem ten może być szczególnie widoczny, gdy firma przygotowuje się do sukcesji. Jak ...

-

![Ataki man-in-the-middle na fińskie banki [© stoupa - Fotolia.com] Ataki man-in-the-middle na fińskie banki]()

Ataki man-in-the-middle na fińskie banki

... , ilu klientów straciło pieniądze w związku z działalnością hakerów. Konta w zaatakowanych bankach są stosunkowo dobrze zabezpieczone. "Oba wykorzystują jednorazowe hasła do logowania i kody potwierdzające transakcje, więc zwykłe techniki wyłudzania danych (phishingu) są w tym przypadku raczej mało skuteczne" – pisze na firmowym blogu Sean Sullivan ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... działalności cyberprzestępców. Od haktywizmu do zagrożeń dla systemu Mac OS X - rok 2011 obfitował w incydenty związane ... włamanie do sieci Stratfor, ujawniły poważne zaniedbania w zakresie bezpieczeństwa, takie jak przechowywanie numerów CVV (kody służące do weryfikacji kart płatniczych) w niezaszyfrowanej formie lub niezwykle słabe hasła stosowane ...

-

![Ochrona prawa własności i prawa do ochrony marki [© Minerva Studio - Fotolia.com] Ochrona prawa własności i prawa do ochrony marki]()

Ochrona prawa własności i prawa do ochrony marki

... Niemiec podszywała się inna polska firma, wyrok uzyskał po kilku tygodniach. Inna polska firma działająca w handlu internetowym, po próbie otworzenia działalności za naszą zachodnią granicą z marką podobną do znanego niemieckiego sklepu internetowego, została natychmiast pozwana do sądu. W konsekwencji firma otrzymała oficjalny ...

-

![Dyrektywa tytoniowa: Polacy przeciwni [© Giambra - Fotolia.com] Dyrektywa tytoniowa: Polacy przeciwni]()

Dyrektywa tytoniowa: Polacy przeciwni

... 1035 pełnoletnich obywateli naszego kraju. W badaniu zauważalna jest tendencja do krytykowania Unii Europejskiej za zbytnie ingerowanie w życie obywateli i wolność prowadzenia działalności gospodarczej. Na pytanie: „Czy UE poświęca zbyt wiele czasu na próby regulowania życia zwykłych ludzi oraz przedsiębiorstw?” – 50 proc. ankietowanych ...

-

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween]()

Zombie groźne nie tylko w Halloween

... zagrożeń, które zamieniają komputer w zombie. Z okazji Halloween o tego rodzaju działalności cyberprzestępczej postanowili przypomnieć specjaliści z firmy ESET. Uwaga! Zombie atakują ... tylko zamienia komputer w zombie, ale także wykrada jednorazowe kody do potwierdzania przelewów z zainfekowanych urządzeń mobilnych (Symbian, Windows Mobile, Android ...

-

![16 porad dla start-upów jak zdobyć nowych klientów [© Rawpixel - Fotolia.com] 16 porad dla start-upów jak zdobyć nowych klientów]()

16 porad dla start-upów jak zdobyć nowych klientów

... działalności gospodarczej to wielkie wyzwanie. Mimo trudności oraz wysokiego poziomu ryzyka, każdego roku na rynku ... . Ostatnio na rynku pojawiły się również nowe platformy (np. ChupaMobile), gdzie można sprzedawać oraz kupować kody źródłowe do aplikacji internetowych. Wystarczy, że zamieścisz kod do appki na takiej stronie, a być może ktoś z ...

-

![Więzienie za ataki DDoS na Skype, Google i Pokemon Go Więzienie za ataki DDoS na Skype, Google i Pokemon Go]()

Więzienie za ataki DDoS na Skype, Google i Pokemon Go

... że praca za kółkiem to jedynie przykrywka do jego działalności cyberprzestępczej. Brytyjczyk przyznał się do przeszło 100 prób włamania się ... trojany zdalnego dostępu, kryptografy (przeznaczone do ukrywania złośliwego oprogramowania przed oprogramowaniem antywirusowym), kody do zainfekowanej sieci komputerów zwanych botnet i inne złośliwe narzędzia. ...

-

![Czy polscy przedsiębiorcy boją się Brexitu? Czy polscy przedsiębiorcy boją się Brexitu?]()

Czy polscy przedsiębiorcy boją się Brexitu?

... . Stąd obawy oraz niepewność właścicieli przedsiębiorstw. Wyjście Wielkiej Brytanii z Unii Europejskiej wymaga od nich dużych nakładów pracy, aby zachować rentowność działalności – mówi Jerzy Dąbrowski, Dyrektor Generalny firmy faktoringowej Bibby Financial Services. Co więcej, nie wiemy jeszcze jak formalnie będzie wyglądało to ...

-

![Przemysł 4.0: 4 czynniki hamujące cyfrową rewolucję [© Сake78 (3D & photo) - Fotolia.com] Przemysł 4.0: 4 czynniki hamujące cyfrową rewolucję]()

Przemysł 4.0: 4 czynniki hamujące cyfrową rewolucję

... technologie, to mniejsze środki przeznaczą na badania i rozwój. Według autorów raportu wprowadzane w firmach usprawnienia technologiczne mają na celu raczej zabezpieczenie działalności i utrzymanie obecnej pozycji, niż rozwój nowych modeli biznesowych i produktów. Niektórzy liderzy mogą jednak mieć trudności z nadążaniem za szybkim tempem przemian ...

-

![Świat: wydarzenia tygodnia 37/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 37/2019]()

Świat: wydarzenia tygodnia 37/2019

... . osób, a wartość rynkowa firmy to 400 mld USD. W ubiegłym tygodniu oficjalnie przeszedł na emeryturę. Teraz chce skupić się m.in. na działalności charytatywnej. Zastąpi go Daniel Zhang, dotychczasowy dyrektor generalny Alibaby. Jak wiadomo w 2014 roku założył Fundację Jacka Ma. Komentarz do wydarzeń ...

-

![Jak zminimalizować skutki kradzieży danych kart kredytowych? [© pixabay.com] Jak zminimalizować skutki kradzieży danych kart kredytowych?]()

Jak zminimalizować skutki kradzieży danych kart kredytowych?

... im ogromne zyski. Szacuje się, że administratorzy największego nielegalnego serwisu handlującego skradzionymi danymi kart płatniczych w darknecie, zarobili na swojej działalności przestępczej ponad 350 milionów dolarów. Przestępcy, którzy znajdą się w ich posiadaniu najczęściej wykorzystują metodę płatności card-not-present, która nie wymaga ...

-

![Cyberbezpieczeństwo 2024: mniej haseł, więcej ransomware i sztucznej inteligencji Cyberbezpieczeństwo 2024: mniej haseł, więcej ransomware i sztucznej inteligencji]()

Cyberbezpieczeństwo 2024: mniej haseł, więcej ransomware i sztucznej inteligencji

... proxy. Jego zdaniem spodziewać się można również odczuwalnego wpływu działalności hakerów na codzienne życie społeczeństwa. Specjalista uważa, że nie zmieni ... choć skutecznie utrudniające życie hakerom, nie jest doskonałe, gdyż wciąż bazuje na hasłach. Kody dostępu mogą zostać przejęte przez cyberprzestępców stosujących różne metody phishingu ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... najszybciej zaprzestać wpisywania jakichkolwiek danych, opuścić witrynę i poinformować o zdarzeniu bank. Kody jednorazowe To zabezpieczenie nie chroni bezpośrednio dostępu do konta - ... do tych stosowanych w systemie PayPal. Tutaj także mamy monitorowane podejrzane działalności czy ochronę poufnych danych. Jeszcze jednym pomysłem na zwiększenie ...

-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... inwestycyjnej czy budowlanej. Oferowana praca zwykle odpowiada obszarowi działalności aplikanta i wymaga jego kwalifikacji i doświadczenia. W trakcie wynikają jednak "koszty ... którym przekonuje się użytkowników do wysłania wiadomości tekstowych na krótkie kody. Krótkie kody są wydzierżawiane przez operatorów telefonii komórkowych, a osoby wysyłające ...

-

![Ataki internetowe z użyciem zestawów hakerskich [© stoupa - Fotolia.com] Ataki internetowe z użyciem zestawów hakerskich]()

Ataki internetowe z użyciem zestawów hakerskich

... i wykorzystywać nowe kody, są w stanie zaskoczyć potencjalne ofiary, zanim te zastosują niezbędne poprawki. Nowe oblicze przestępczego świata Cyberprzestępczość nie jest już zarezerwowana dla osób posiadających zaawansowane umiejętności programistyczne. Obecnie dołączyły do nich również osoby z doświadczeniem w tradycyjnej działalności przestępczej ...

-

![Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych? [© .shock - Fotolia.com] Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?]()

Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?

... handlowe, centra sąsiedzkie albo sklepy osiedlowe. W pierwszym tygodniu powrotu do działalności duże centra handlowe odnotowały spadek odwiedzalności średnio o 30-50% (w porównaniu do ... kodów, aplikacja łatwo pozwala na śledzenie użytkowników, którzy skanują swoje kody w wielu miejscach publicznych, m.in. przy wejściu do centrum handlowego. Co ...

-

![Koszty drukowania: brak kontroli w firmach Koszty drukowania: brak kontroli w firmach]()

Koszty drukowania: brak kontroli w firmach

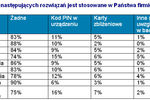

... . Zaledwie jedna na dziesięć firm w Polsce wprowadziła kontrolę kosztów druku poprzez kody PIN. 6% przedsiębiorstw autoryzuje wydruki, stosując system kart zbliżeniowych. Badania pokazały ... i pojedynczych pracowników, a także umożliwią identyfikację tych obszarów działalności, w ramach których możliwe są oszczędności. Informacje o badaniu ...

-

![PandaLabs: zagrożenia internetowe II kw. 2011 PandaLabs: zagrożenia internetowe II kw. 2011]()

PandaLabs: zagrożenia internetowe II kw. 2011

... do ataków hakerskich, kradzieży i publikacji poufnych informacji rządowych z dowolnych źródeł. 26 czerwca br. LulzSec opublikował w serwisie Twitter oświadczenie o zakończeniu działalności grupy, wzywając hakerów do kontynuowania operacji „Anti-Security” (#Antisec) i przyłączania się do kanału IRC Anonymous. Włamania do sieci korporacyjnych RSA ...

-

![Najciekawsze trendy 2013 [© apops - Fotolia.com] Najciekawsze trendy 2013]()

Najciekawsze trendy 2013

... poprzez coraz ciekawsze akcje i eventy. Materialny świat wirtualny – kody QR, wirtualne przebieralnie oraz rozszerzona rzeczywistość - świat udogodnień wirtualnych jest wykorzystywany jako przestrzeń handlowa łącząca rzeczywiste zakupy z ecommerce. Firmy for-profit – forma działalności, która stawia na zysk, ale także na społeczeństwo i środowisko ...

-

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem]()

Remarketing - jak skutecznie podążać za klientem

... z klientem, najlepiej w stacjonarnej placówce. Obecnie zyskaliśmy taką możliwość również w przypadku działalności prowadzonej w sieci. Rozwiązaniem umożliwiającym dotarcie do klienta, o którym wiemy, ... strony? W remarketingu świetne jest też to, że możemy nasze kody umieszczać nie tylko na naszych stronie, ale też w najróżniejszych innych miejscach ...

-

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.]()

Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.

... i w poczcie w bankowości elektronicznej Mini Firma do 16 marca 2026 r. przekaże Ci unikalne kody, każdy o wartości 300 zł. W celu wypłaty nagrody musisz wpisać kod oraz ... założenie jednoosobowej działalności gospodarczej w CEIDG wraz z wnioskiem o rachunek firmowy przez bankowość internetową Alior Online, pod warunkiem zarejestrowania działalności ...

-

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2026 r. Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2026 r.]()

Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2026 r.

... poczcie w bankowości elektronicznej Mini Firma do 16 marca 2026 r. przekaże Ci unikalne kody, każdy o wartości 300 zł. W celu wypłaty nagrody musisz wpisać kod ... ofertą VeloBank Jak wybrać najlepsze konto firmowe dla jednoosobowej działalności gospodarczej? Prowadzenie jednoosobowej działalności gospodarczej to nie tylko realizacja pasji czy pomysłu ...

-

![Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony? [© wygenerowane przez AI] Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?]()

Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?

... zapytanie wpisane przez pracownika to potencjalny wyciek. Notatki ze spotkań, kody źródłowe czy dane osobowe klientów trafiają na zewnętrzne serwery, często w jurysdykcjach ... zasad korzystania z AI, które są precyzyjnie dopasowane do profilu działalności firmy i przyjętej przez nią strategii bezpieczeństwa. Weryfikacja dostawców: Regularny ...

-

![Działanie 6.1: Paszport do eksportu [© Minerva Studio - Fotolia.com] Działanie 6.1: Paszport do eksportu]()

Działanie 6.1: Paszport do eksportu

... wniosku należy bezwzględnie sprawdzić czy wsparcie może zostać udzielone na realizację danego projektu ze względu na zakres działalności gospodarczej, czyli tzw. kody PKD/EKD (niektóre typy działalności wyłączone są z możliwości dofinansowania). Aby uzyskać pozytywną decyzję odnośnie wsparcia w ramach działania oprócz wymogów formalnych wspólnych ...

-

![Dysonans kulturowy a organizacja firmy Dysonans kulturowy a organizacja firmy]()

Dysonans kulturowy a organizacja firmy

... na początku działalności, podczas wprowadzania rozmaitych zmian oraz przy poszerzaniu przedmiotu i obszaru działania organizacji. W początkowym okresie działalności firmy kultura ... w danym okresie historycznym. Dzięki tym wpływom kształtują się wspólne kody identyfikacyjne. W środowisku firmowym ten czynnik nabiera szczególnego znaczenia, gdy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności](https://s3.egospodarka.pl/grafika/karty-kredytowe/Karty-kredytowe-a-bezpieczenstwo-platnosci-iG7AEZ.jpg)

![Za wysokie podatki i koszty pracy [© Elnur - Fotolia.com] Za wysokie podatki i koszty pracy](https://s3.egospodarka.pl/grafika2/polskie-firmy/Za-wysokie-podatki-i-koszty-pracy-217405-150x100crop.jpg)

![Ubezpieczenie firmy [© Minerva Studio - Fotolia.com] Ubezpieczenie firmy](https://s3.egospodarka.pl/grafika//Ubezpieczenie-firmy-iG7AEZ.jpg)

![Przyszłość polskiego e-Urzędu [© Scanrail - Fotolia.com] Przyszłość polskiego e-Urzędu](https://s3.egospodarka.pl/grafika/BIP/Przyszlosc-polskiego-e-Urzedu-apURW9.jpg)

![Podatki i ZUS. To one nie dają spać polskim przedsiębiorcom [© olly - Fotolia.com] Podatki i ZUS. To one nie dają spać polskim przedsiębiorcom](https://s3.egospodarka.pl/grafika2/rozwoj-przedsiebiorczosci/Podatki-i-ZUS-To-one-nie-daja-spac-polskim-przedsiebiorcom-157669-150x100crop.jpg)

![Firmy rodzinne. Sukcesja bez planu to ryzykowne posunięcie [© espies - Fotolia.com] Firmy rodzinne. Sukcesja bez planu to ryzykowne posunięcie](https://s3.egospodarka.pl/grafika2/firmy-rodzinne-w-Polsce/Firmy-rodzinne-Sukcesja-bez-planu-to-ryzykowne-posuniecie-192774-150x100crop.jpg)

![Ataki man-in-the-middle na fińskie banki [© stoupa - Fotolia.com] Ataki man-in-the-middle na fińskie banki](https://s3.egospodarka.pl/grafika/ataki-na-instytucje-finansowe/Ataki-man-in-the-middle-na-finskie-banki-MBuPgy.jpg)

![Ochrona prawa własności i prawa do ochrony marki [© Minerva Studio - Fotolia.com] Ochrona prawa własności i prawa do ochrony marki](https://s3.egospodarka.pl/grafika/znak-towarowy/Ochrona-prawa-wlasnosci-i-prawa-do-ochrony-marki-iG7AEZ.jpg)

![Dyrektywa tytoniowa: Polacy przeciwni [© Giambra - Fotolia.com] Dyrektywa tytoniowa: Polacy przeciwni](https://s3.egospodarka.pl/grafika2/dyrektywa-tytoniowa/Dyrektywa-tytoniowa-Polacy-przeciwni-123043-150x100crop.jpg)

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zombie-grozne-nie-tylko-w-Halloween-145832-150x100crop.jpg)

![16 porad dla start-upów jak zdobyć nowych klientów [© Rawpixel - Fotolia.com] 16 porad dla start-upów jak zdobyć nowych klientów](https://s3.egospodarka.pl/grafika2/start-up/16-porad-dla-start-upow-jak-zdobyc-nowych-klientow-147730-150x100crop.jpg)

![Przemysł 4.0: 4 czynniki hamujące cyfrową rewolucję [© Сake78 (3D & photo) - Fotolia.com] Przemysł 4.0: 4 czynniki hamujące cyfrową rewolucję](https://s3.egospodarka.pl/grafika2/przemysl/Przemysl-4-0-4-czynniki-hamujace-cyfrowa-rewolucje-212796-150x100crop.jpg)

![Świat: wydarzenia tygodnia 37/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 37/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-37-2019-12AyHS.jpg)

![Jak zminimalizować skutki kradzieży danych kart kredytowych? [© pixabay.com] Jak zminimalizować skutki kradzieży danych kart kredytowych?](https://s3.egospodarka.pl/grafika2/kradziez-danych/Jak-zminimalizowac-skutki-kradziezy-danych-kart-kredytowych-248302-150x100crop.jpg)

![Ataki internetowe z użyciem zestawów hakerskich [© stoupa - Fotolia.com] Ataki internetowe z użyciem zestawów hakerskich](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Ataki-internetowe-z-uzyciem-zestawow-hakerskich-MBuPgy.jpg)

![Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych? [© .shock - Fotolia.com] Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?](https://s3.egospodarka.pl/grafika2/galerie-handlowe/Aplikacje-zdrowotne-ochrona-zdrowia-czy-ochrona-danych-229615-150x100crop.jpg)

![Najciekawsze trendy 2013 [© apops - Fotolia.com] Najciekawsze trendy 2013](https://s3.egospodarka.pl/grafika2/trendy/Najciekawsze-trendy-2013-126368-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony? [© wygenerowane przez AI] Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?](https://s3.egospodarka.pl/grafika2/ChatGPT/Shadow-AI-ukryte-zagrozenie-Dlaczego-niekontrolowane-narzedzia-moga-kosztowac-miliony-270811-150x100crop.jpg)

![Działanie 6.1: Paszport do eksportu [© Minerva Studio - Fotolia.com] Działanie 6.1: Paszport do eksportu](https://s3.egospodarka.pl/grafika/dzialanie-6-1/Dzialanie-6-1-Paszport-do-eksportu-iG7AEZ.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE? [© wygenerowane przez AI] Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE?](https://s3.egospodarka.pl/grafika2/OZE/Farmy-wiatrowe-i-fotowoltaika-co-powinien-wiedziec-wlasciciel-gruntu-przed-podpisaniem-umowy-OZE-270902-150x100crop.jpg)

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)

![Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną? [© wygenerowane przez AI] Błędy w dokumentacji przetargowej kosztują miliony. Jak skutecznie przygotować inwestycję publiczną?](https://s3.egospodarka.pl/grafika2/procedury-zamowien-publicznych/Bledy-w-dokumentacji-przetargowej-kosztuja-miliony-Jak-skutecznie-przygotowac-inwestycje-publiczna-270901-150x100crop.jpg)