-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... załącznik do regulaminu pracownika. Pełna kontrola nad urządzeniem przez ... bezpieczeństwa wdrożenia BYOD jest także edukacja pracowników w kwestii zagrożeń oraz konsekwencji z nich wynikających. Obawa przed osłabieniem bezpieczeństwa na pewno spowalnia proces ekspansji BYOD, nie spowoduje jednak jego zatrzymania. Z dobrymi politykami bezpieczeństwa ...

-

![Pracownik biurowy a bezpieczeństwo danych firmy Pracownik biurowy a bezpieczeństwo danych firmy]()

Pracownik biurowy a bezpieczeństwo danych firmy

... jeśli fizyczna kontrola dostępu działa bez zarzutu, niekoniecznie wszyscy uprawnieni do przebywania w budynku powinni mieć dostęp do danych w systemach komputerowych. Minimalizacja zagrożenia wymaga połączenia zabezpieczeń fizycznych z logiczną kontrolą dostępu. Organizacje mogą się przyczynić do zwiększenia bezpieczeństwa poufnych danych poprzez ...

-

![Większe wydatki firm na ochronę baz danych [© Scanrail - Fotolia.com] Większe wydatki firm na ochronę baz danych]()

Większe wydatki firm na ochronę baz danych

... zdecydowana większość dyrektorów ds. bezpieczeństwa oraz innych decydentów najwyższego szczebla oczekuje rozwiązań zintegrowanych i zautomatyzowanych, a nie produktów rozwiązujących pojedyncze problemy. W obszarze zgodności z przepisami zdecydowana większość, bo aż 75% respondentów, nie ma pewności, czy kontrola w ich przedsiębiorstwie zakończyłaby ...

-

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD]()

Fortinet FortiOS 5.0 chroni środowisko BYOD

... (sandbox). Wykorzystuje ona metody heurystyczne oraz bazę reputacji adresów IP. Większa kontrola w celu zabezpieczenia urządzeń mobilnych i środowisk BYOD. System identyfikuje urządzenia oraz pozwala na zastosowanie specjalnych zasad dostępu i profili bezpieczeństwa, w zależności od rodzaju urządzenia lub grupy urządzeń, lokalizacji i sposobów ich ...

-

![Tekstylia: sprawdzaj oznakowania [© Scanrail - Fotolia.com] Tekstylia: sprawdzaj oznakowania]()

Tekstylia: sprawdzaj oznakowania

... na zlecenie UOKiK kontrola wyrobów włókienniczych. Stwierdzone nieprawidłowości dotyczą blisko 40 proc. przebadanych produktów. Kontrola przeprowadzona na zlecenie ... i Konsumentów przypomina, że wszelkie zastrzeżenia dotyczące oznakowania, jakości i bezpieczeństwa produktów można zgłaszać w wojewódzkich inspektoratach Inspekcji Handlowej. Warto ...

-

![Jakość paliwa w Polsce 2007 Jakość paliwa w Polsce 2007]()

Jakość paliwa w Polsce 2007

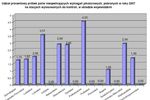

... wlewanej do baków benzyny – 2,3 proc. przebadanych (rok wcześniej 2,8 proc.). Przeprowadzona po raz pierwszy kontrola jakości gazu LPG nie wypadła już tak dobrze. Ze ... mocy lub wręcz unieruchomieniem silnika stwarzana jest sytuacja zagrożenia bezpieczeństwa. Inspekcja Handlowa przeprowadziła również kontrole stacji, na które napłynęły skargi ...

-

![Antywirusy McAfee w nowych wersjach [© Nmedia - Fotolia.com] Antywirusy McAfee w nowych wersjach]()

Antywirusy McAfee w nowych wersjach

... to produkty bezpieczeństwa dla użytkowników indywidualnych. Wprowadzając nowe wersje produktów firma McAfee wyznacza nowe standardy bezpieczeństwa użytkowników ... też wykupić licencję programu McAfee Online Backup zawierającą nielimitowaną wielkość pamięci. Kontrola rodzicielska: firma McAfee znacząco usprawniła funkcje kontroli rodzicielskiej w ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... SMS na numery o podwyższonej opłacie? Odpowiedź jest prosta: pełna kontrola pozwala osobom atakującym ukrywać obecność szkodliwego oprogramowania na telefonie przez ... ich komputery są „poza podejrzeniem” i dlatego nie posiadają żadnych rozwiązań bezpieczeństwa zainstalowanych na swoich komputerach, narażają na niebezpieczeństwo całą sieć korporacyjną ...

-

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?]()

Czy przeglądarki internetowe są bezpieczne?

... ale nadal możesz zostać zaatakowany przez złożone szkodliwego oprogramowanie. Właściwy pakiet bezpieczeństwa, jak Kaspersky Internet Security 2013 w większości przypadków blokuje samą ... „dozwolonych”. Podobnie jak inne technologie kontroli punków końcowych, Kontrola aplikacji działa w sposób scentralizowany. Dzięki Kaspersky Security Center ...

-

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy]()

10 ulubionych narzędzi cyberprzestępcy

... może agresorem z zewnątrz, atakującym sieć za pomocą przejętego konta. Taką wiedzę można zdobyć jedynie poprzez wsparcie istniejącego systemu bezpieczeństwa (kontrola dostępu i zarządzanie hasłami), obserwacją aktywności użytkowników sieci w czasie rzeczywistym. Monitoring pozwoli wychwycić nietypowe zachowania i nie tylko zaalarmuje w przypadku ...

-

![Bezpieczeństwo chmury obliczeniowej wyzwaniem dla firm [© Jakub Jirsák - Fotolia.com] Bezpieczeństwo chmury obliczeniowej wyzwaniem dla firm]()

Bezpieczeństwo chmury obliczeniowej wyzwaniem dla firm

... Do ograniczenia zjawiska shadow IT może także przyczynić się skrupulatna kontrola wydatków firmowych przeznaczanych na rozwiązania oparte na chmurze. Wyrafinowane ... ds. bezpieczeństwa IT w firmach, które migrują do chmury obliczeniowej, jest często uśpiona za sprawą standardowych narzędzi monitorowania bezpieczeństwa oferowanych przez dostawcę ...

-

![IH i UOKiK: uwaga na artykuły pirotechniczne [© Scanrail - Fotolia.com] IH i UOKiK: uwaga na artykuły pirotechniczne]()

IH i UOKiK: uwaga na artykuły pirotechniczne

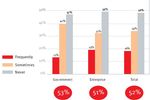

... 8 hurtowników, oceniając bezpieczeństwo 222 partii produktów - m.in. petardy, rakiety, pochodnie, rzymskie ognie. Kontrola wykazała, że większość dostępnych na rynku materiałów pirotechnicznych spełnia wymagania bezpieczeństwa: W toku kontroli oceniając ogólne bezpieczeństwo wyrobów pirotechnicznych widowiskowych zwracano szczególną uwagę na układ ...

-

![Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet]()

Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet

... przyszłość przyniesie rozwój przestrzeni cyberataków, któremu towarzyszyć będą mniejsza widoczność i kontrola nad infrastrukturą informatyczną. Cyberprzestępcy będą mieć pełne ręce ... , ale także umożliwi strategiczną segmentację, podnoszącą poziom bezpieczeństwa. Ponadto podstawowe procedury bezpieczeństwa muszą stać się częścią polityki ochrony IT. ...

-

![Jak kraje UE wykorzystują rozwiązania chmurowe? [© turgaygundogdu - Fotolia.com] Jak kraje UE wykorzystują rozwiązania chmurowe?]()

Jak kraje UE wykorzystują rozwiązania chmurowe?

... proc. do chmury hybrydowej. Przyczyną popularności modelu chmury prywatnej wśród polskich organizacji wydaje się być bezpośrednia kontrola, jaką rozwiązanie to zapewnia każdej firmie w zakresie bezpieczeństwa danych. Włoski biznes prezentuje inne podejście do rozwiązań chmurowych. Przeprowadzone w ciągu ostatnich ośmiu lat kampanie uświadamiające ...

-

![Główne cyberzagrożenia związane z OT [© alphaspirit - Fotolia.com] Główne cyberzagrożenia związane z OT]()

Główne cyberzagrożenia związane z OT

... na cyberbezpieczeństwo, a 70% zamierza zmodyfikować strategię bezpieczeństwa przez powołanie dyrektora ds. bezpieczeństwa informatycznego (CISO) odpowiedzialnego za zabezpieczenia OT ... metod zapewniających wzmożoną ochronę, między innymi: wielostopniowa autoryzacja, kontrola dostępu bazująca na rolach, segmentacja sieci, przeprowadzanie oceny ...

-

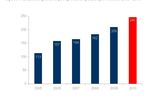

![UKE a rynek usług pocztowych 2006-2011 UKE a rynek usług pocztowych 2006-2011]()

UKE a rynek usług pocztowych 2006-2011

... obowiązujących standardów. Postulaty UKE dotyczące zwiększenia uprawnień Prezesa UKE w tym zakresie nie znalazły jak dotąd odzwierciedlenia w systemie prawa. Kontrola bezpieczeństwa obrotu pocztowego Jak informuje UKE, szereg nieprawidłowości ma swoje źródło w procesie opracowywania, przechowywania, a następnie przemieszczania przesyłek pocztowych ...

-

![Trend Micro Control Manager z ochroną DLP [© Andrea Danti - Fotolia.com] Trend Micro Control Manager z ochroną DLP]()

Trend Micro Control Manager z ochroną DLP

... w infrastrukturze sieciowej i w punktach końcowych nie jest już wydajnym środkiem bezpieczeństwa. Dlatego wprowadza rozwiązanie Trend Micro Control Manager ze zintegrowaną ochroną ... na danych ochrona całego przedsiębiorstwa: Udoskonalona ochrona danych Spójna kontrola i egzekucja polityk Eliminacja dodatkowej infrastruktury Oszczędność czasu, ...

-

![ESET Smart Security 6 i ESET NOD32 Antivirus 6 ESET Smart Security 6 i ESET NOD32 Antivirus 6]()

ESET Smart Security 6 i ESET NOD32 Antivirus 6

... . Programy pracują w oparciu o innowacyjny i bazujący na chmurze system oceny reputacji i bezpieczeństwa plików ESET Live Grid, który pozwala skracać czas potrzebny na ... rodzicielskiej, pomagającej chronić najmłodszych użytkowników komputerów. W najnowszej wersji kontrola rodzicielska została rozbudowana, dzięki czemu można teraz jeszcze dokładniej ...

-

![Kaspersky PURE 3.0 Total Security Kaspersky PURE 3.0 Total Security]()

Kaspersky PURE 3.0 Total Security

... szkodliwe działanie. Kontrola rodzicielska Rodzice nie zawsze wiedzą, do jakich celów ich dzieci wykorzystują komputer, co może być niebezpieczne. Dzięki kontroli rodzicielskiej oferowanej przez Kaspersky PURE rodzice będą mieli pewność, że ich pociechy są w pełni chronione przy pomocy najlepszych funkcji bezpieczeństwa i filtrów ...

-

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach]()

Bezpieczeństwo informatyczne mikrofirm w 5 krokach

... Paweł Żal, lider zespołu Testów Unizeto Technologies. Dobrym sposobem na poprawienie bezpieczeństwa jest budowanie haseł na zasadzie akronimów (tzw. hasła mnemoniczne) na podstawie ulubionych ... zasilanie, zaawansowane systemy monitoringu sprzętu, ochrona przeciwpożarowa czy kontrola dostępu do pomieszczeń. Rozpoznanie prawa w tym zakresie powinno ...

-

![10 kroków do bezpiecznego Wi-Fi 10 kroków do bezpiecznego Wi-Fi]()

10 kroków do bezpiecznego Wi-Fi

... , czy do twojej sieci nie są podpięte nieznane ci urządzenia. 6. Kontrola dostępu na podstawie adresu MAC Aby uniemożliwić podłączanie nieznanych ... . Jest to najprostszy sposób na wykrycie błędów, braków funkcjonalności i luk bezpieczeństwa. 9. Włącz zaporę sieciową Nowoczesne routery posiadają wbudowany mechanizm filtrowania ruchu sieciowego ...

-

![Wakacje w sieci - 5 porad jak zadbać o bezpieczeństwo cyfrowe dziecka [© wygenerowane przez AI] Wakacje w sieci - 5 porad jak zadbać o bezpieczeństwo cyfrowe dziecka]()

Wakacje w sieci - 5 porad jak zadbać o bezpieczeństwo cyfrowe dziecka

... się w potrzeby dziecka i zadbać o to, by czuło się bezpiecznie – również przy ujawnieniu trudnych sytuacji. Konfrontacja, kontrola i wypytywanie nie są podstawą poczucia bezpieczeństwa. Kiedy dostrzegamy niepokojące objawy szczególnie warto zadbać o odpowiednią atmosferę w relacji. Dać dziecku poczucie zrozumienia i bezwarunkowej akceptacji ...

-

![Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe? [© carballo - Fotolia.com] Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe?]()

Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe?

... Jakie dane osobowe musimy udostępnić, korzystając z usług telemedycyny? Czego dowiodła kontrola przeprowadzona przez NIK w placówkach służby zdrowia? Historia choroby w telefonie ... dane. Dlatego bardzo ważne jest, by oprócz przestrzegania podstawowych zasad bezpieczeństwa, stale monitorować zapytania na swój temat w Krajowym Rejestrze Długów. Tylko ...

-

![Nowa wersja Kaspersky PURE Nowa wersja Kaspersky PURE]()

Nowa wersja Kaspersky PURE

... mówi Andreas Lamm, dyrektor generalny Kaspersky Lab Europe. „W podobny sposób rozwiązania bezpieczeństwa internetowego pozwalają nam chronić nasze dzieci w świecie wirtualnym. ... kontakty za pośrednictwem portali społecznościowych”. Inne kluczowe funkcje PURE Kontrola i filtrowanie kluczowych słów w komunikatorach internetowych i na portalach ...

-

![Za mało pieniędzy na cyberbezpieczeństwo? [© photon_photo - Fotolia.com] Za mało pieniędzy na cyberbezpieczeństwo?]()

Za mało pieniędzy na cyberbezpieczeństwo?

... konsekwentnie utrzymywały wysoki poziom edukacji w zakresie bezpieczeństwa i inwestowały w walkę z cyberprzestępcami. 62% alertów dotyczących cyberbezpieczeństwa w ... publiczną kontrolą naruszeń cyberbezpieczeństwa po zanotowanych atakach. Publiczna kontrola może zostać przeprowadzona przez któregokolwiek z zewnętrznych interesariuszy, ...

-

![Media społecznościowe zagrożeniem dla dzieci Media społecznościowe zagrożeniem dla dzieci]()

Media społecznościowe zagrożeniem dla dzieci

... przykład kontrola rodzicielska w oprogramowaniu G DATA pozwala blokować dostęp do określonych treści, czy ustalać czas przebywania młodego człowieka w Internecie lub przy komputerze. Różnego rodzaju zabezpieczenia występują na portalach społecznościowych, aczkolwiek zaletą kontroli rodzicielskiej oferowanej w ramach oprogramowania bezpieczeństwa IT ...

-

![Antywirus dla klientów chello [© Nmedia - Fotolia.com] Antywirus dla klientów chello]()

Antywirus dla klientów chello

... jednego z dostawców oprogramowania zabezpieczającego komputer. Jest to pakiet bezpieczeństwa, w skład którego wchodzi pięć modułów dających ochronę komputera użytkownika ... poufne dane osobowe, takie jak hasła, numery kart kredytowych, itp.; * kontrola rodziecielska, czyli program umożliwiający kontrolę nad korzystaniem z sieci przez dzieci i ...

-

![Energia z Rosji problemem Europy [© christian42 - Fotolia.com] Energia z Rosji problemem Europy]()

Energia z Rosji problemem Europy

... który jest na krawędzi rozszerzającej się wojny, Europa stoi twarzą w twarz z problemem bezpieczeństwa energetycznego. Czy można ufać Rosji, jako głównemu źródłu przyszłych ... rozdzielić Gazprom na pół, ażeby stworzyć bardziej normalny podmiot handlowy. Kontrola nad rurociągami gazowymi powinna leżeć w gestii państwa, podczas gdy produkcja przejdzie ...

-

![F-Secure Mobile Security 7 [© Nmedia - Fotolia.com] F-Secure Mobile Security 7]()

F-Secure Mobile Security 7

... ze szkoły do domu, wystarczy wysłać SMS z ustalonym wcześniej kodem bezpieczeństwa, aby otrzymać wiadomość zwrotną zawierającą informację, gdzie znajduje się telefon ... patentami stosowanymi przez przestępców. Kluczowe funkcje Mobile Security 7: Kontrola rodzicielska – Chroń dzieci przed nieodpowiednimi treściami z Internetu. Udostępnianie lokalizacji ...

-

![Polska: wydarzenia tygodnia 16/2013 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 16/2013]()

Polska: wydarzenia tygodnia 16/2013

... dużych banków. W efekcie klientów tych przejmują parabanki, których praktyki są zagrożeniem dla bezpieczeństwa finansowego często nieświadomych klientów. Sejm uchwalił pierwszą ustawę łagodzącą ... choćby wprowadzając obowiązek zdawania przez nie sprawozdań z działalności. Kontrola nad parabankami z konieczności jednak będzie ograniczona. Formalnie są ...

-

![Fortinet Secure Wireless LAN [© yuriy - Fotolia.com] Fortinet Secure Wireless LAN]()

Fortinet Secure Wireless LAN

... zarządzać użytkownikami i urządzeniami, a także w jednolity sposób egzekwować zasady bezpieczeństwa w sieciach przewodowych i bezprzewodowych. Niski całkowity koszt posiadania – dzięki ... sieci z poziomu zintegrowanego interfejsu urządzenia FortiGate lub FortiManager; kontrola aplikacji pozwalająca dopuszczać, blokować lub ograniczać dostęp do ...

-

![Nowy Kaspersky Internet Security for Mac Nowy Kaspersky Internet Security for Mac]()

Nowy Kaspersky Internet Security for Mac

... skanują znaki wprowadzane z klawiatury fizycznej lub wykonują zrzuty zawartości ekranu. Kontrola rodzicielska KIS for Mac został wyposażony w funkcję kontroli rodzicielskiej, ... a system powiadomień informuje użytkownika wyłącznie o zdarzeniach kluczowych dla bezpieczeństwa systemu. Aplikacja została zoptymalizowana pod kątem dostępnych konfiguracji ...

-

![Nowe drukarki biurowe Canon Nowe drukarki biurowe Canon]()

Nowe drukarki biurowe Canon

... z serii imageRUNNER ADVANCE C350P. Urządzenia oferują szerokie możliwości łączności, jak również funkcje bezpieczeństwa i zarządzania drukiem. Nowe urządzenia serii LBP250 wyposażono w funkcje, które zwiększają ... dotykowy SVGA Podajnik papieru o pojemność do 2300 arkuszy Zaawansowane funkcje, pełna integracja i kontrola kosztów Zaawansowane opcje ...

-

![Kaspersky Total Security, Kaspersky Internet Security i Kaspersky Anti-Virus 2020 Kaspersky Total Security, Kaspersky Internet Security i Kaspersky Anti-Virus 2020]()

Kaspersky Total Security, Kaspersky Internet Security i Kaspersky Anti-Virus 2020

... online – VPN** Blokuje szpiegowanie poprzez kamerę w domu* Pomaga chronić dzieci – zaawansowana kontrola rodzicielska * Tylko dla komputerów PC i Mac ** Ochrona 200 ... programów do kopania kryptowalut Chroni wydajność komputera Ceny i dostępność Nowe produkty bezpieczeństwa firmy Kaspersky z linii 2020 są dostępne w Polsce od 12 września 2019 r. w ...

-

![7 etapów modelu kill chain. Jak zatrzymać cyberatak? 7 etapów modelu kill chain. Jak zatrzymać cyberatak?]()

7 etapów modelu kill chain. Jak zatrzymać cyberatak?

... przestępca kreuje proces ataku i niewiele środków ochronnych, nawet znajomość zasad bezpieczeństwa, może mieć wpływ na jego przebieg. Dostarczenie – polega na ... nad bezpieczeństwem systemu i poszukiwał nietypowych zdarzeń w jego obrębie. Dowodzenie i kontrola – atakujący przejmuje kontrolę nad urządzeniem. Złośliwe oprogramowanie często nie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![Większe wydatki firm na ochronę baz danych [© Scanrail - Fotolia.com] Większe wydatki firm na ochronę baz danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Wieksze-wydatki-firm-na-ochrone-baz-danych-apURW9.jpg)

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD](https://s3.egospodarka.pl/grafika2/srodowisko-BYOD/Fortinet-FortiOS-5-0-chroni-srodowisko-BYOD-107912-150x100crop.jpg)

![Tekstylia: sprawdzaj oznakowania [© Scanrail - Fotolia.com] Tekstylia: sprawdzaj oznakowania](https://s3.egospodarka.pl/grafika/tekstylia/Tekstylia-sprawdzaj-oznakowania-apURW9.jpg)

![Antywirusy McAfee w nowych wersjach [© Nmedia - Fotolia.com] Antywirusy McAfee w nowych wersjach](https://s3.egospodarka.pl/grafika/McAfee/Antywirusy-McAfee-w-nowych-wersjach-Qq30bx.jpg)

![Czy przeglądarki internetowe są bezpieczne? [© k-artz - Fotolia.com] Czy przeglądarki internetowe są bezpieczne?](https://s3.egospodarka.pl/grafika2/Opera/Czy-przegladarki-internetowe-sa-bezpieczne-108446-150x100crop.jpg)

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy](https://s3.egospodarka.pl/grafika2/inzynieria-spoleczna/10-ulubionych-narzedzi-cyberprzestepcy-171524-150x100crop.jpg)

![Bezpieczeństwo chmury obliczeniowej wyzwaniem dla firm [© Jakub Jirsák - Fotolia.com] Bezpieczeństwo chmury obliczeniowej wyzwaniem dla firm](https://s3.egospodarka.pl/grafika2/cloud-computing/Bezpieczenstwo-chmury-obliczeniowej-wyzwaniem-dla-firm-235668-150x100crop.jpg)

![IH i UOKiK: uwaga na artykuły pirotechniczne [© Scanrail - Fotolia.com] IH i UOKiK: uwaga na artykuły pirotechniczne](https://s3.egospodarka.pl/grafika/Sylwester/IH-i-UOKiK-uwaga-na-artykuly-pirotechniczne-apURW9.jpg)

![Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo 2018. Znamy prognozy Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberbezpieczenstwo-2018-Znamy-prognozy-Fortinet-199777-150x100crop.jpg)

![Jak kraje UE wykorzystują rozwiązania chmurowe? [© turgaygundogdu - Fotolia.com] Jak kraje UE wykorzystują rozwiązania chmurowe?](https://s3.egospodarka.pl/grafika2/przetwarzanie-w-chmurze/Jak-kraje-UE-wykorzystuja-rozwiazania-chmurowe-219042-150x100crop.jpg)

![Główne cyberzagrożenia związane z OT [© alphaspirit - Fotolia.com] Główne cyberzagrożenia związane z OT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Glowne-cyberzagrozenia-zwiazane-z-OT-219240-150x100crop.jpg)

![Trend Micro Control Manager z ochroną DLP [© Andrea Danti - Fotolia.com] Trend Micro Control Manager z ochroną DLP](https://s3.egospodarka.pl/grafika2/zabezpieczenia-komputerowe/Trend-Micro-Control-Manager-z-ochrona-DLP-96538-150x100crop.jpg)

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informatyczne/Bezpieczenstwo-informatyczne-mikrofirm-w-5-krokach-134834-150x100crop.jpg)

![Wakacje w sieci - 5 porad jak zadbać o bezpieczeństwo cyfrowe dziecka [© wygenerowane przez AI] Wakacje w sieci - 5 porad jak zadbać o bezpieczeństwo cyfrowe dziecka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-sieci/Wakacje-w-sieci-5-porad-jak-zadbac-o-bezpieczenstwo-cyfrowe-dziecka-267631-150x100crop.png)

![Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe? [© carballo - Fotolia.com] Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe?](https://s3.egospodarka.pl/grafika2/dane-osobowe/Telemedycyna-pod-obserwacja-cyberprzestepcow-Jak-chronic-dane-osobowe-229867-150x100crop.jpg)

![Za mało pieniędzy na cyberbezpieczeństwo? [© photon_photo - Fotolia.com] Za mało pieniędzy na cyberbezpieczeństwo?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Za-malo-pieniedzy-na-cyberbezpieczenstwo-205194-150x100crop.jpg)

![Antywirus dla klientów chello [© Nmedia - Fotolia.com] Antywirus dla klientów chello](https://s3.egospodarka.pl/grafika/antywirus/Antywirus-dla-klientow-chello-Qq30bx.jpg)

![Energia z Rosji problemem Europy [© christian42 - Fotolia.com] Energia z Rosji problemem Europy](https://s3.egospodarka.pl/grafika/bezpieczenstwo-energetyczne/Energia-z-Rosji-problemem-Europy-zaGbha.jpg)

![F-Secure Mobile Security 7 [© Nmedia - Fotolia.com] F-Secure Mobile Security 7](https://s3.egospodarka.pl/grafika/wirusy-na-komorki/F-Secure-Mobile-Security-7-Qq30bx.jpg)

![Polska: wydarzenia tygodnia 16/2013 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 16/2013](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-16-2013-vgmzEK.jpg)

![Fortinet Secure Wireless LAN [© yuriy - Fotolia.com] Fortinet Secure Wireless LAN](https://s3.egospodarka.pl/grafika2/Fortinet-Secure/Fortinet-Secure-Wireless-LAN-117432-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

![Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025? [© wygenerowane przez AI] Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/kupno-nieruchomosci/Nieruchomosci-znow-przyciagaja-kapital-gdzie-warto-inwestowac-w-mieszkania-w-2025-268269-50x33crop.png) Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025?

Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025?

![Łabędzi śpiew najlepszych lokat i kont oszczędnościowych? [© wygenerowane przez AI] Łabędzi śpiew najlepszych lokat i kont oszczędnościowych?](https://s3.egospodarka.pl/grafika2/oferta-bankow/Labedzi-spiew-najlepszych-lokat-i-kont-oszczednosciowych-268781-150x100crop.jpg)

![Ile kosztują tanie mieszkania w polskich metropoliach? [© pixabay.com] Ile kosztują tanie mieszkania w polskich metropoliach?](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ile-kosztuja-tanie-mieszkania-w-polskich-metropoliach-268765-150x100crop.jpg)

![Samochód w jednoosobowej działalności - jakie ulgi i odliczenia są dostępne, jak rozliczać koszty użytkowania [© wygenerowane przez AI] Samochód w jednoosobowej działalności - jakie ulgi i odliczenia są dostępne, jak rozliczać koszty użytkowania](https://s3.egospodarka.pl/grafika2/samochod-firmowy/Samochod-w-jednoosobowej-dzialalnosci-jakie-ulgi-i-odliczenia-sa-dostepne-jak-rozliczac-koszty-uzytkowania-268773-150x100crop.jpg)

![Złoto bije rekordy cen i popytu. Efekt owczego pędu czy świadoma inwestycja? [© wygenerowane przez AI] Złoto bije rekordy cen i popytu. Efekt owczego pędu czy świadoma inwestycja?](https://s3.egospodarka.pl/grafika2/popyt-na-zloto/Zloto-bije-rekordy-cen-i-popytu-Efekt-owczego-pedu-czy-swiadoma-inwestycja-268757-150x100crop.jpg)

![Samochód elektryczny vs spalinowy - ile można zaoszczędzić? Sprawdź symulację [© wygenerowane przez AI] Samochód elektryczny vs spalinowy - ile można zaoszczędzić? Sprawdź symulację](https://s3.egospodarka.pl/grafika2/samochody-elektryczne/Samochod-elektryczny-vs-spalinowy-ile-mozna-zaoszczedzic-Sprawdz-symulacje-268756-150x100crop.jpg)

![Wyjazd do pracy w Holandii: na jakie zarobki i benefity mogą liczyć Polacy? [© wygenerowane przez AI] Wyjazd do pracy w Holandii: na jakie zarobki i benefity mogą liczyć Polacy?](https://s3.egospodarka.pl/grafika2/Holandia/Wyjazd-do-pracy-w-Holandii-na-jakie-zarobki-i-benefity-moga-liczyc-Polacy-268753-150x100crop.jpg)